文章分类 - CyberSpace Security

摘要:An interesting problem. First we are come up with this .txt: 72143238992041641000000.000000, 77135357178006504000000000000000.000000, 1125868345616435

阅读全文

posted @ 2023-09-15 16:48

N0zoM1z0

摘要:It is a problem to learn how to solve AES's problem. In AES, we use key and vector iv and the mode(CBC)to encrypt the flag. We should first search for

阅读全文

posted @ 2023-09-15 16:15

N0zoM1z0

摘要:The source code: import sympy from gmpy2 import gcd, invert from random import randint from Crypto.Util.number import getPrime, isPrime, getRandomNBit

阅读全文

posted @ 2023-09-14 21:26

N0zoM1z0

摘要:We have n,e,dp,c. Assume that it is quite difficult to factorize n, but it can be easily divided in fact. What can we do with dp leak? dp ≡ d mod (p-1

阅读全文

posted @ 2023-09-14 14:37

N0zoM1z0

摘要:This is the problem that requires some math skills. We have p,q,dp,dq,c. Now let's start to solve it. dp ≡ d mod(p-1) dq ≡ d mod(q-1) m ≡ c^d mod n m

阅读全文

posted @ 2023-09-14 13:37

N0zoM1z0

摘要:The solution is based on the fact that we have got the source code.However, how could I get the source code? So, this one is to broaden my web knowled

阅读全文

posted @ 2023-09-14 09:00

N0zoM1z0

摘要:Assume that we have 2 groups of data, we find that n is the same and m also is. What can we do to work out m without factorize n?(actually we cannot f

阅读全文

posted @ 2023-09-13 23:01

N0zoM1z0

摘要:To review some types of problems solved today. 1. Just using brute force to factorize the n, as long as we find the p and q, we can easily calculate t

阅读全文

posted @ 2023-09-12 22:19

N0zoM1z0

摘要:当e很小 n很大的时候 直接枚举开方即可 from Crypto.Util.number import * import gmpy2 from gmpy2 import * import primefac def modinv(a,n): return primefac.modinv(a,n) %

阅读全文

posted @ 2023-09-12 08:11

N0zoM1z0

摘要:考察的绕过方法挺多的 首先 用burpsuite对 username 进行fuzz测试 发现 过滤了 and 空格 # /**/ = & && 等 所以空格只能用括号绕过 但是它没有过滤 or select from where! 再加上我们发现单引号能触发报错 所以可以报错注入 这里有个考点: 以

阅读全文

posted @ 2023-09-10 10:33

N0zoM1z0

摘要:大概算是RCE漏洞 但是它过滤掉了字母和很多字符 num只能传数字的话完全没有办法RCE 这里的绕过很DAY^-1... PHP在解析变量名时会自动将空格去掉 但是"? num=1"和"?num=1"上传时是会被视为不同的 所以可以用"? num=1;..."来绕过对非数字的过滤 而后尝试 ls无果

阅读全文

posted @ 2023-09-10 09:27

N0zoM1z0

摘要:1. 用Burpsuite抓包发现以post请求上传 service参数 题目又告诉了 /flag.txt 直接用file协议读取 service=file:///flag.txt 2. 在1的基础上进行了过滤 必须要是 xxx://xxxxx/xxxxx 这种格式 所以中间要加 127.0.0.1

阅读全文

posted @ 2023-09-09 10:10

N0zoM1z0

摘要:与 ip那道题类似 用burpsuite抓包后发现 cookie一栏有 user 这个可控参数 构造 ``` user={{2*3}} ``` 发现回显为6 证明这个模板是 Twig注入 经尝试直接的 system 命令是不行的 Twig注入模板: ``` {{_self.env.registerU

阅读全文

posted @ 2023-09-07 12:57

N0zoM1z0

摘要:pyc文件用https://tool.lu/pyc/ 打开 然后分析源码 直接通过最后计算出的 code[] 反向即可 注意 要将 "%lf"这种转成 "\x1f"才能让python转义为字符 所以处理后的code[]: ``` code = [ '\x1f','\x12','\x1d','(','

阅读全文

posted @ 2023-09-06 15:23

N0zoM1z0

摘要:这题路径构造挺难的: 构造 ?languange=./languages/../../../../etc/passwd 至于怎么构造出来的 只能说多做题 找感觉吧

阅读全文

posted @ 2023-09-05 20:46

N0zoM1z0

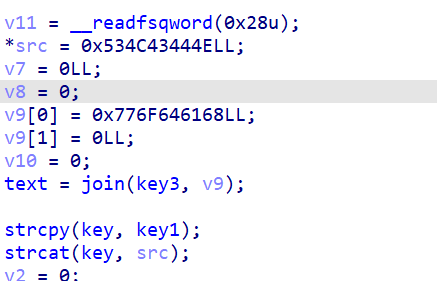

摘要:用IDA打开反编译后遇到一些疑点:  首先 v9 src 这些都是以16进制整数表示的 而我们想要的肯定

阅读全文

posted @ 2023-09-05 20:15

N0zoM1z0

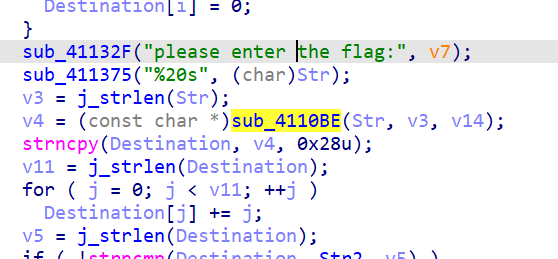

摘要:重点在于  注意到这个函数 是对str进行了加密处理的 查看这个函数: ``` void *__cdec

阅读全文

posted @ 2023-09-05 15:17

N0zoM1z0

摘要:手工SQL注入 ?inject=1'后有报错 且发现过滤掉了 update select 等关键词 所以只能堆叠注入 ``` ?inject=1';show databases;-- - ```

浙公网安备 33010602011771号

浙公网安备 33010602011771号