Windows后门工具排查_2025/11/27(持续更新)

Windows后门工具排查

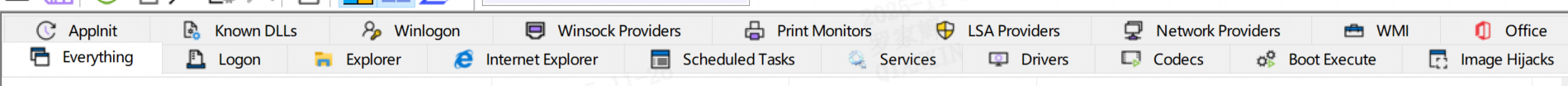

Autoruns

Autoruns 介绍

Autoruns 核心功能:静态扫描,把系统会运行和可能运行的文件(exe、dll、bat...)分模块(服务、计划任务、WMI...)呈现出来,通过排查不同模块下文件的合法性(签名、VT分数)来寻找后门文件。

- 文件:

- 模块:

模块介绍

#登录(Logon):

此条目会扫描标准自动启动位置,例如当前用户和所有用户的启动文件夹、(Startup)运行注册表(Run Registry)项和标准应用程序启动位置。

#资源管理器(Explorer):

此条目显示Explorer shell 扩展、浏览器帮助对象、资源管理器工具栏、活动设置执行和 shell 执行挂钩。

#IE浏览器(Internet Explorer):

此条目显示浏览器帮助程序对象(Browser Helper Objects)(BHO)、Internet Explorer工具栏和扩展。

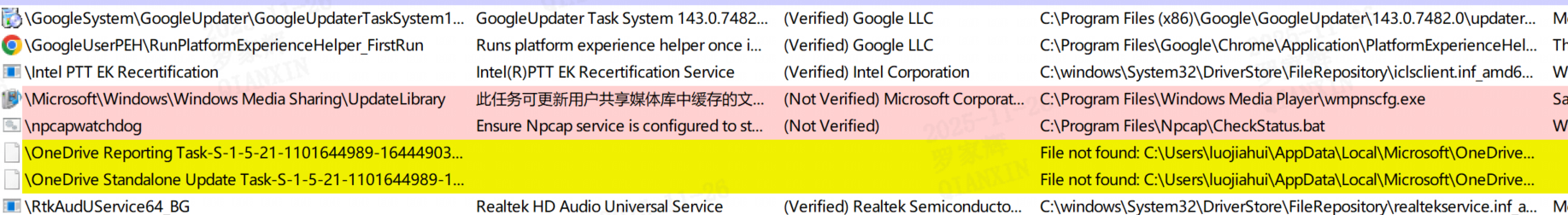

#计划任务(Scheduled Tasks):

任务(Task)计划程序任务配置为在引导或登录时启动。

#服务(Services):

它显示所有配置为在系统启动时自动启动的Windows服务。

#驱动(Drivers):

这将显示系统上注册的所有内核模式驱动程序,但禁用的驱动程序除外。

#已知DLL(AppInit DLL):

这有 Autoruns 显示注册为应用程序初始化DLL。

#引导执行(Boot Execute):

在启动过程早期运行的本机映像(与Windows映像相反)。

#镜像劫持(Image Hijacks):

图像文件执行选项和命令提示符自动启动。

#应用初始化(AppInit):

显示注册为应用程序初始化DLL的DLL。

#已知的 DLL(Known DLLs):

这会报告 Windows 加载到引用它们的应用程序中的DLL的位置。(DLLs)

#Winlogon (win登录通知):

显示注册登录事件的Winlogon通知的DLL 。(Shows DLLs)

#Winsock 提供商(Winsock Providers):

显示已注册的Winsock 协议,包括Winsock 服务提供程序。恶意软件(Malware)通常将自身安装为Winsock 服务提供商,因为很少有工具可以删除它们。自动运行可以禁用它们,但不能删除它们。

#LSA 提供者(LSA Providers):

显示(Shows)注册本地安全机构(Local Security Authority)( LSA ) 身份验证、通知和安全包。

#打印机监视器驱动程序(Printer Monitor Drivers):

显示加载到后台打印服务中的DLL 。(DLLs)恶意软件(Malware)已使用此支持自动启动自身。

#侧边栏(Sidebar Gadgets):

显示 Windows 边栏小工具。

#WMI:

可能存在无文件后门。

- 合法性:

使用方式

-

合法性判断:

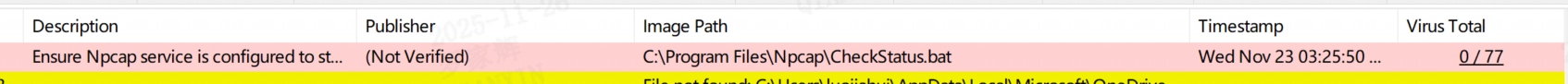

Autoruns 将扫描出来的实例列出了多个属性,尤其是其中这三个属性可以作为筛选的重要参照 Description 、Publisher 和 Virus Total。

如果 Description 为乱码或为空则为可疑文件,

如果 Publisher 为(Not Verified)但联网搜索后存在该服务类型则为可疑文件(没有厂家的会显示红色),

如果 Virus Total 的值大于 0/77 则证明该文件是恶意文件(需要手动开启【Options ==> Scan Options】)。

-

重要模块排查:

#Everything

#登录(Logon)

#计划任务(Scheduled Tasks)

#服务(Services)

#WMI

#Winlogon (win登录通知)

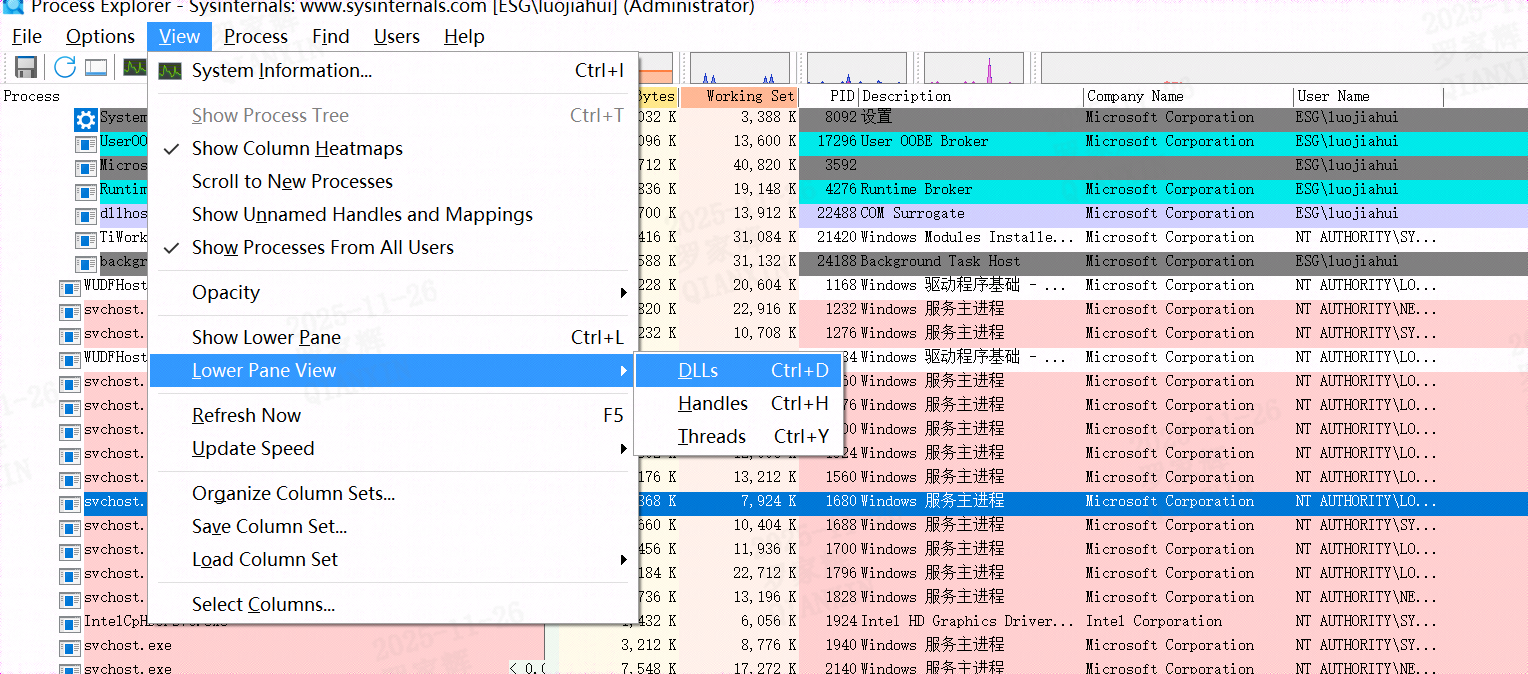

Process Explorer

Process Explorer 介绍

Process Explorer 核心功能:动态监控,实时查看当前正在运行的进程、线程、DLL、句柄、网络连接等;Process Explorer 会把进程通过树形结构呈现出来,可以直观的看到进程之间的父子关系。

区别于 Autoruns ,Process Explorer

使用方式

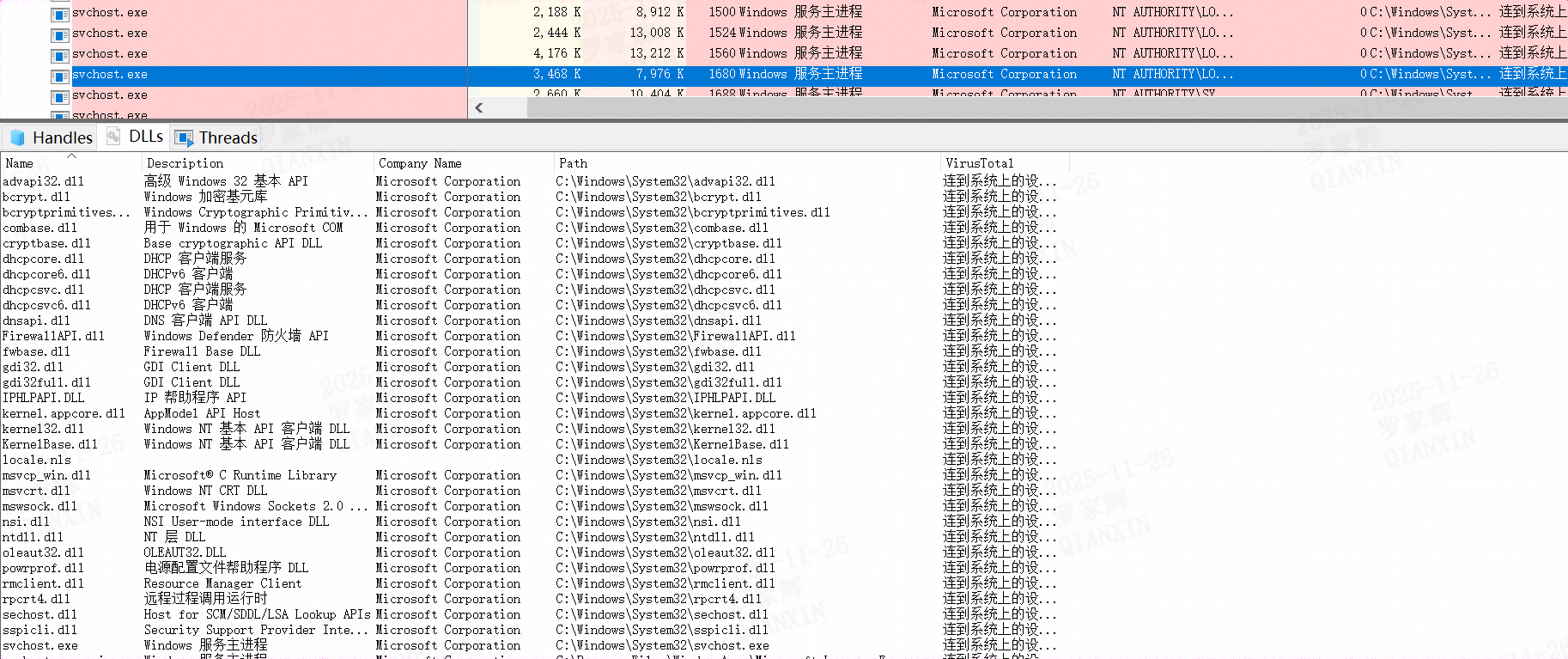

- 显示当前进程所加载的 DLL、线程、句柄:

根据该进程下运行文件的属性值来判断合法性。

Sysmon

Sysmon 介绍

Sysmon 是一款轻便的监视和记录工具,可以通过日志的方式记录系统上的各种活动。

通过收集系统上发生的事件,可以了解到恶意程序进行了哪些操作。

可以选择记录网络连接,包括每个连接的源进程、IP地址、端口号、主机名和端口名。

记录注册表和文件操作记录。

使用方式

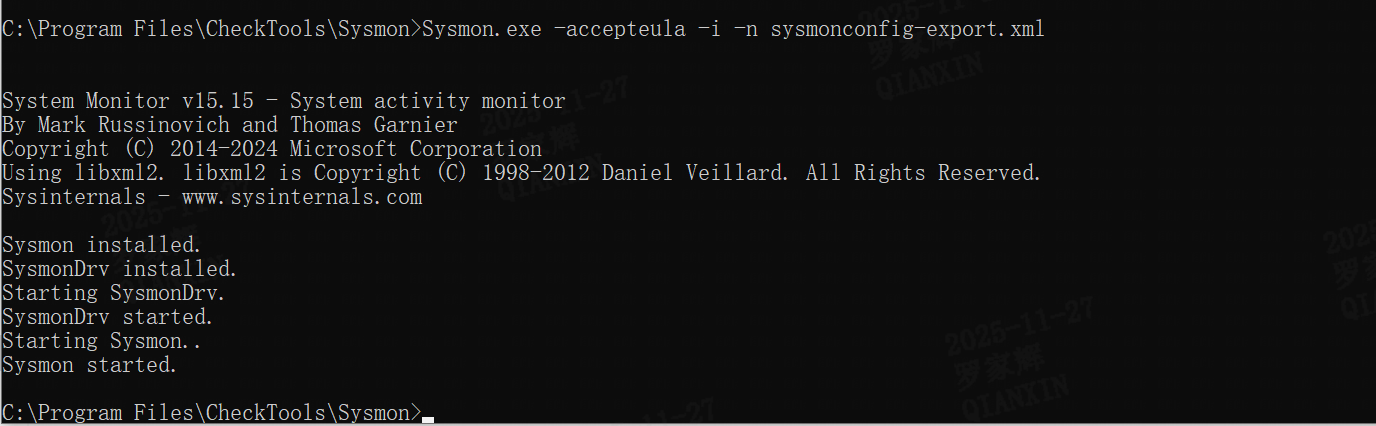

- 安装:

在官网上下载压缩包解压后进入目录:

#安装(-n监听网络 -accepteula接受EULA -i安装 <name>.xml配置规则):

Sysmon.exe -accepteula -i -n <name>.xml

XML规则:https://github.com/SwiftOnSecurity/sysmon-config/blob/master/sysmonconfig-export.xml

- 日志查看:

位置:【事件查看器】=>【应用程序和服务日志】=>【Microsoft】=>【Windows】=>【Sysmon】=>【Operational】

事件ID:

| Event ID | 事件名称 | 说明 |

|---|---|---|

| 1 | ProcessCreate | 进程创建(包含命令行和哈希) |

| 2 | ProcessChanged | 进程修改文件创建时间(已弃用) |

| 3 | NetworkConnect | 网络连接 |

| 4 | SysmonServiceStateChanged | Sysmon 服务状态变更 |

| 5 | ProcessTerminate | 进程终止 |

| 6 | DriverLoad | 驱动加载 |

| 7 | ImageLoaded | 镜像(DLL)加载 |

| 8 | CreateRemoteThread | 创建远程线程 |

| 9 | RawAccessRead | 原始磁盘读取 |

| 10 | ProcessAccess | 进程访问 |

| 11 | FileCreate | 文件创建 |

| 12 | RegistryEvent (Object create/delete) | 注册表对象创建或删除 |

| 13 | RegistryEvent (Value Set) | 注册表值设置 |

| 14 | RegistryEvent (Rename) | 注册表键/值重命名 |

| 15 | FileCreateStreamHash | 备用数据流创建 |

| 16 | ServiceConfigurationChange | Sysmon 配置变更 |

| 17 | PipeEvent (Pipe Created) | 命名管道创建 |

| 18 | PipeEvent (Pipe Connected) | 命名管道连接 |

| 19 | WmiEvent (Filter) | WMI 事件过滤器创建 |

| 20 | WmiEvent (Consumer) | WMI 事件消费者创建 |

| 21 | WmiEvent (Binding) | WMI 过滤器-消费者绑定 |

| 22 | DnsQuery | DNS 查询 |

| 23 | FileDelete | 文件删除 |

| 24 | ClipboardChange | 剪贴板内容变更 |

| 25 | ProcessTampering | 进程篡改(隐藏/保护) |

| 26 | FileDeleteDetected | 文件删除被检测(归档) |

| 27 | Reserved | 保留 |

| 28 | Reserved | 保留 |

| 29 | Reserved | 保留 |

| 255 | Error | Sysmon 错误报告 |

Windows后门工具排查_2025/11/27(持续更新)

Windows后门工具排查_2025/11/27(持续更新)

浙公网安备 33010602011771号

浙公网安备 33010602011771号