2024 龙信年终技术考核-复现

密码:MjAyNeWKoOayuQ==

1. 分析手机备份文件,该机主的QQ号为?(标准格式:123)

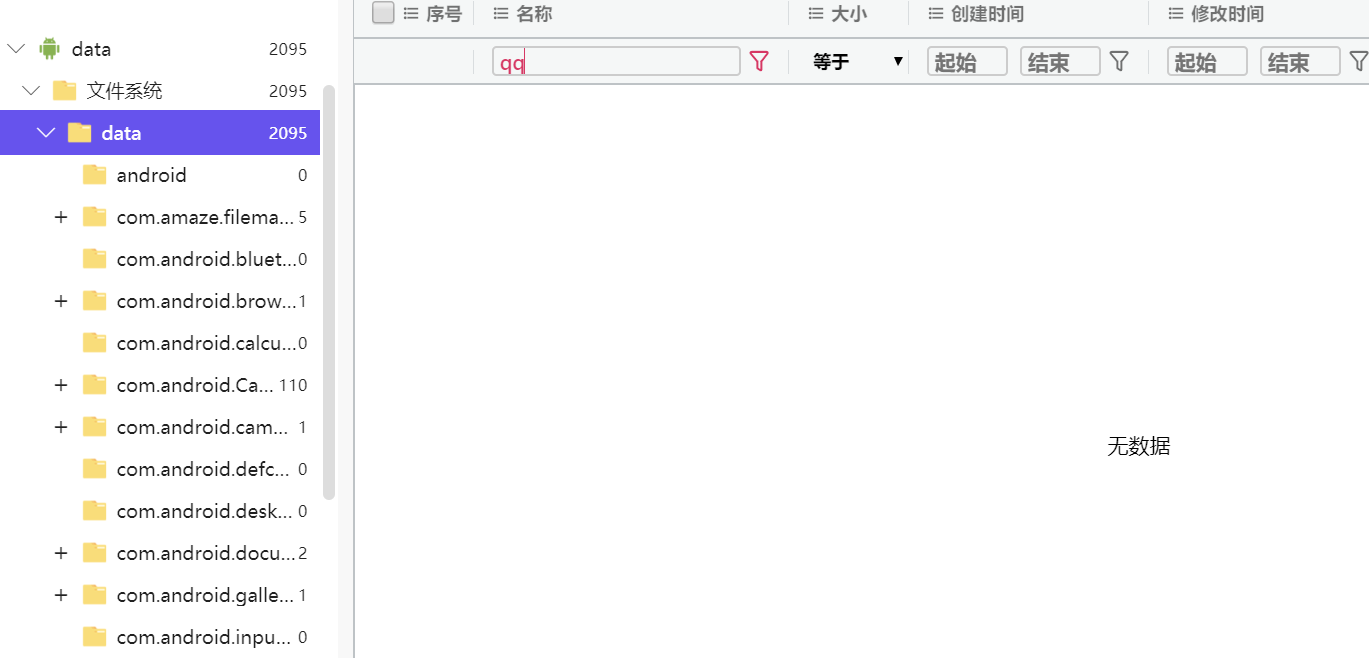

步骤1:搜索qq发现没有qq的软件包

步骤2:猜测微信绑定的qq,早期的微信推广时可以使用qq注册登录

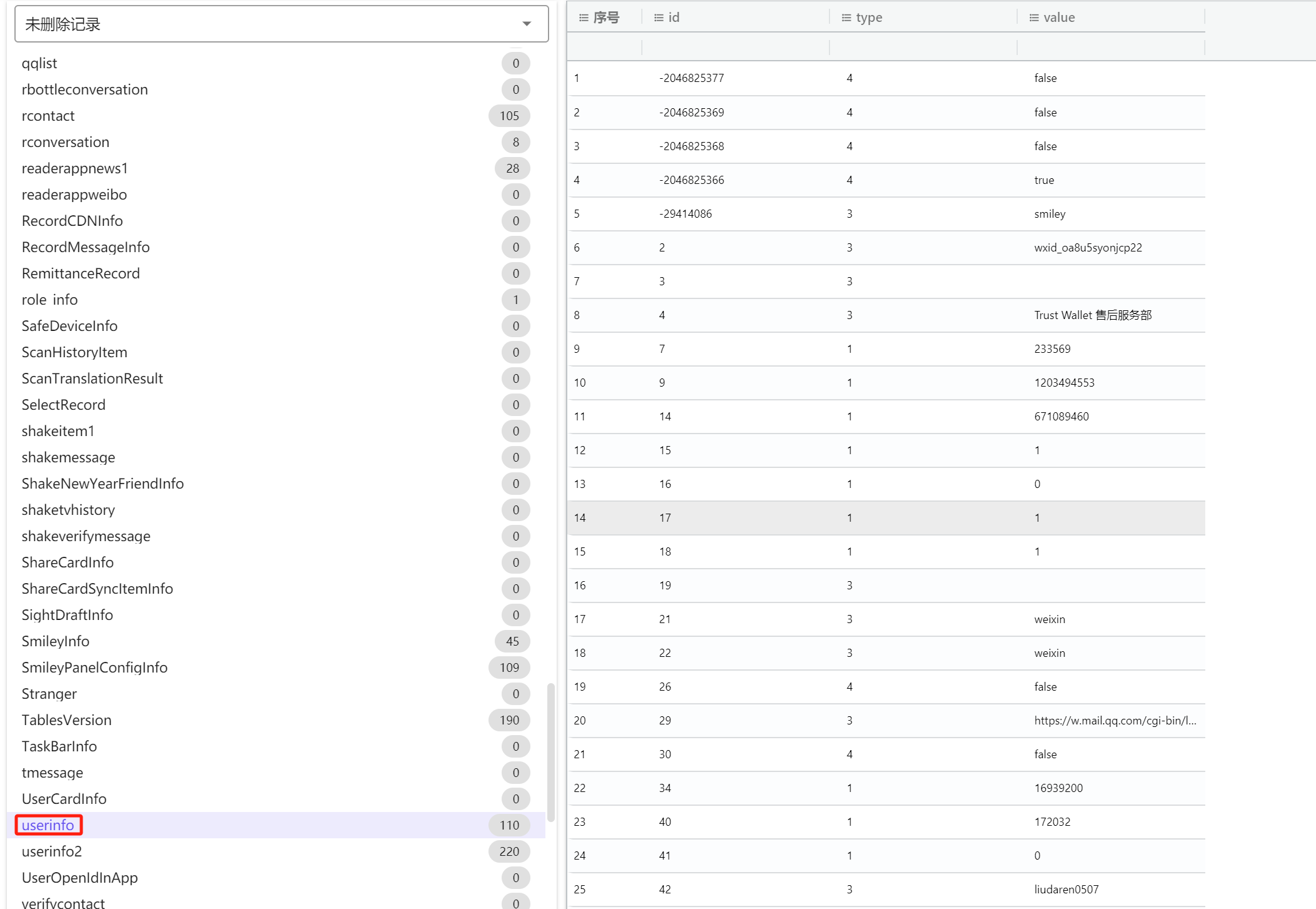

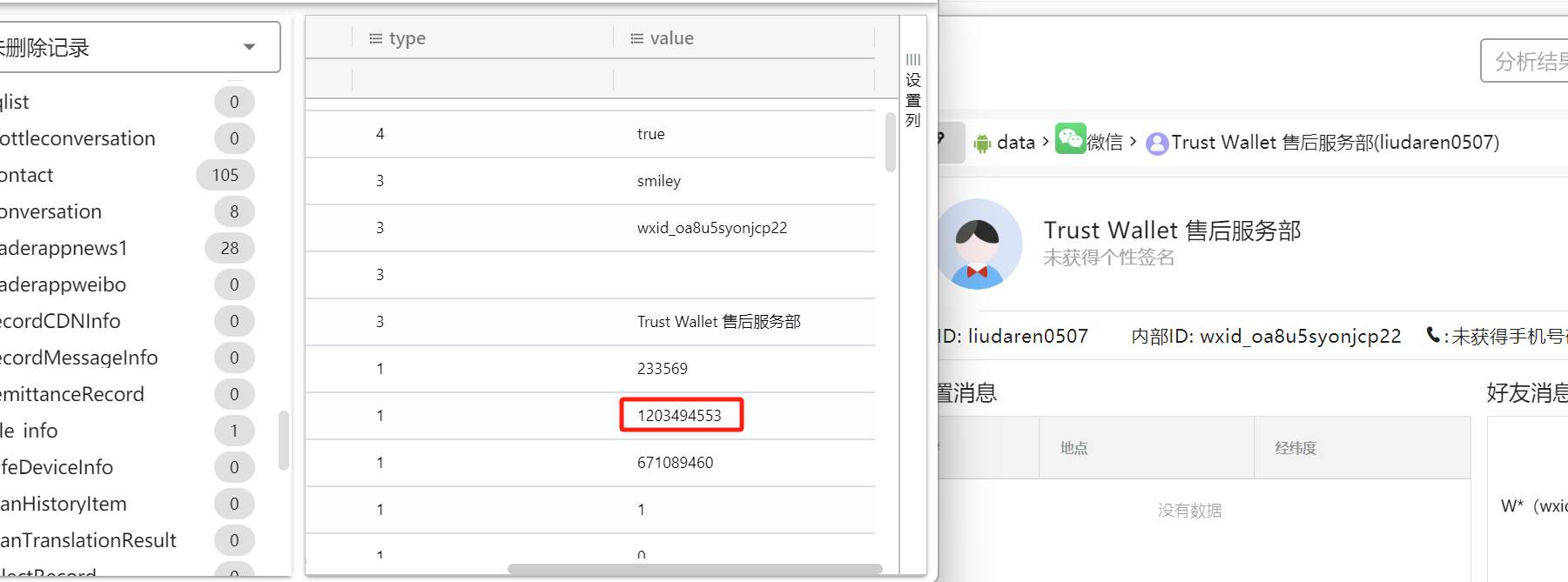

步骤3:由于火眼直接对数据库进行了解密我们可以直接翻数据库

步骤4:翻到qq号1203494553

2. 分析手机备份文件,该机主的微信号为?(标准格式:abcdefg)

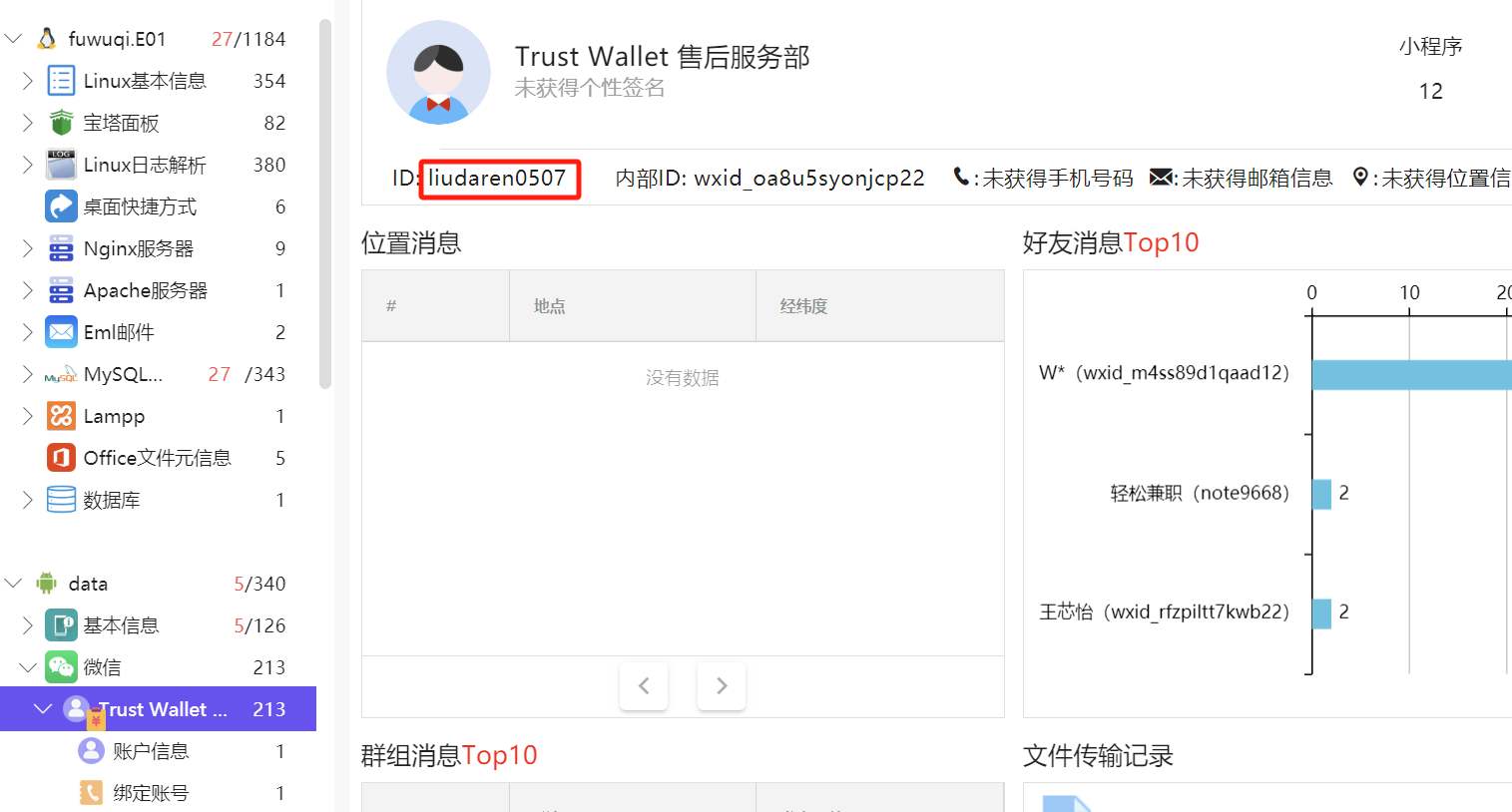

步骤1:火眼分析出来微信号为liudaren0507

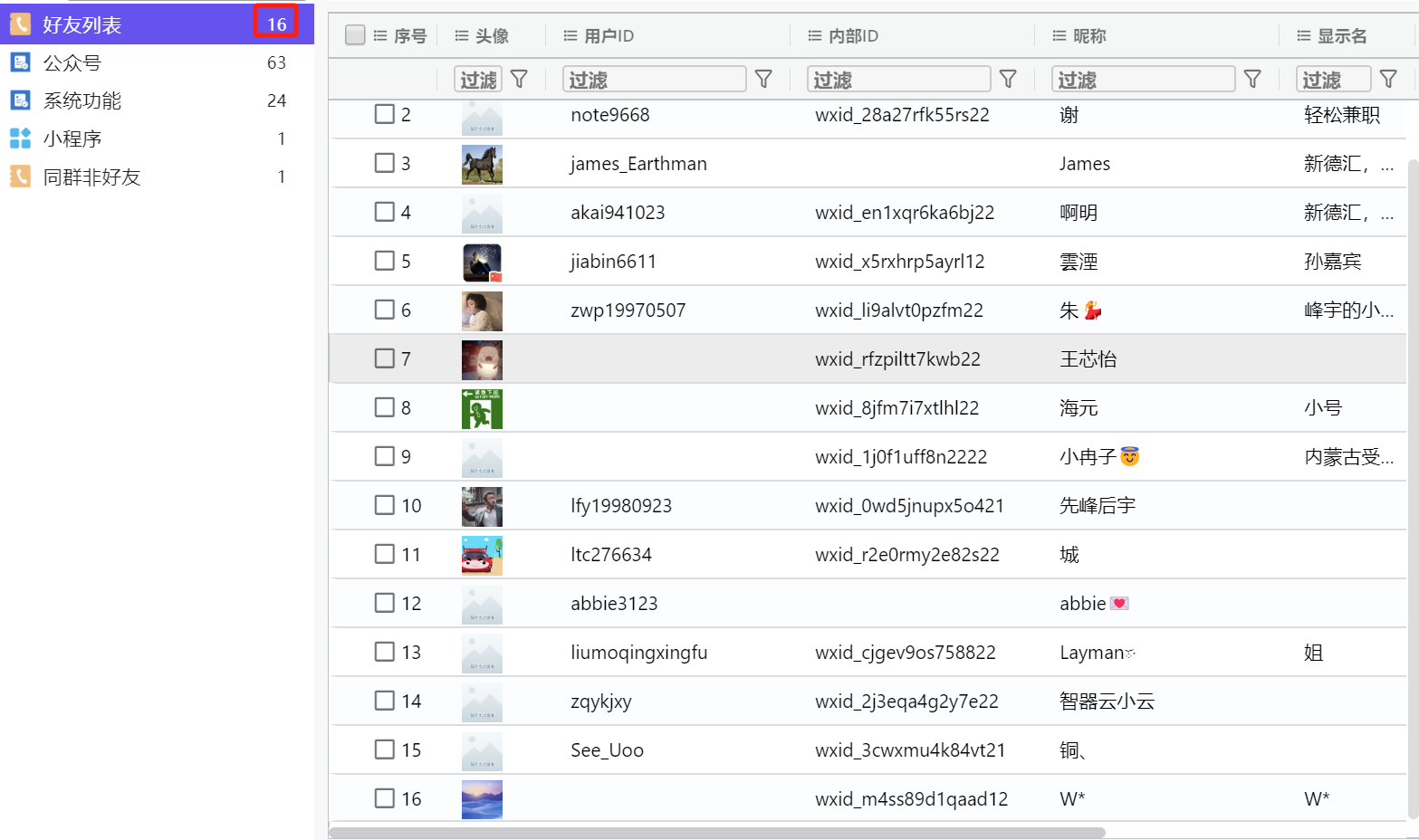

3. 请问该手机机主微信共有_____个现有好友?(标准格式:12)

步骤1:火眼中翻到好友列表有16个,但是有一个是自己所以有15个

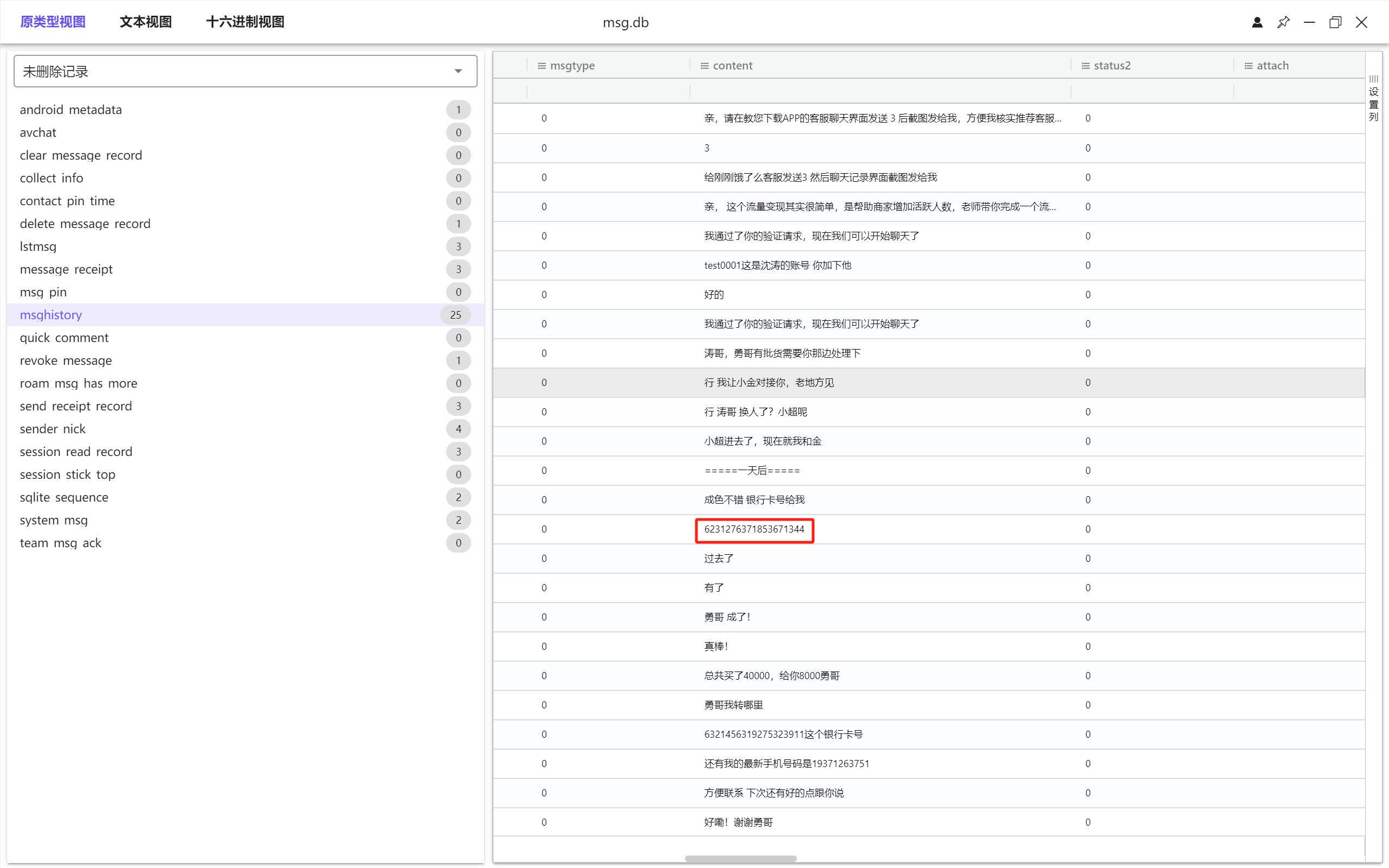

4. 请分析机主的银行卡卡号是多少?(标准格式:按照实际值填写)

步骤1:根据剧情,银行卡号有可能在用友app里

步骤2:找到用友数据包

步骤3:找到数据库

步骤4:一眼在msg.db里面看一看

6231276371853671344

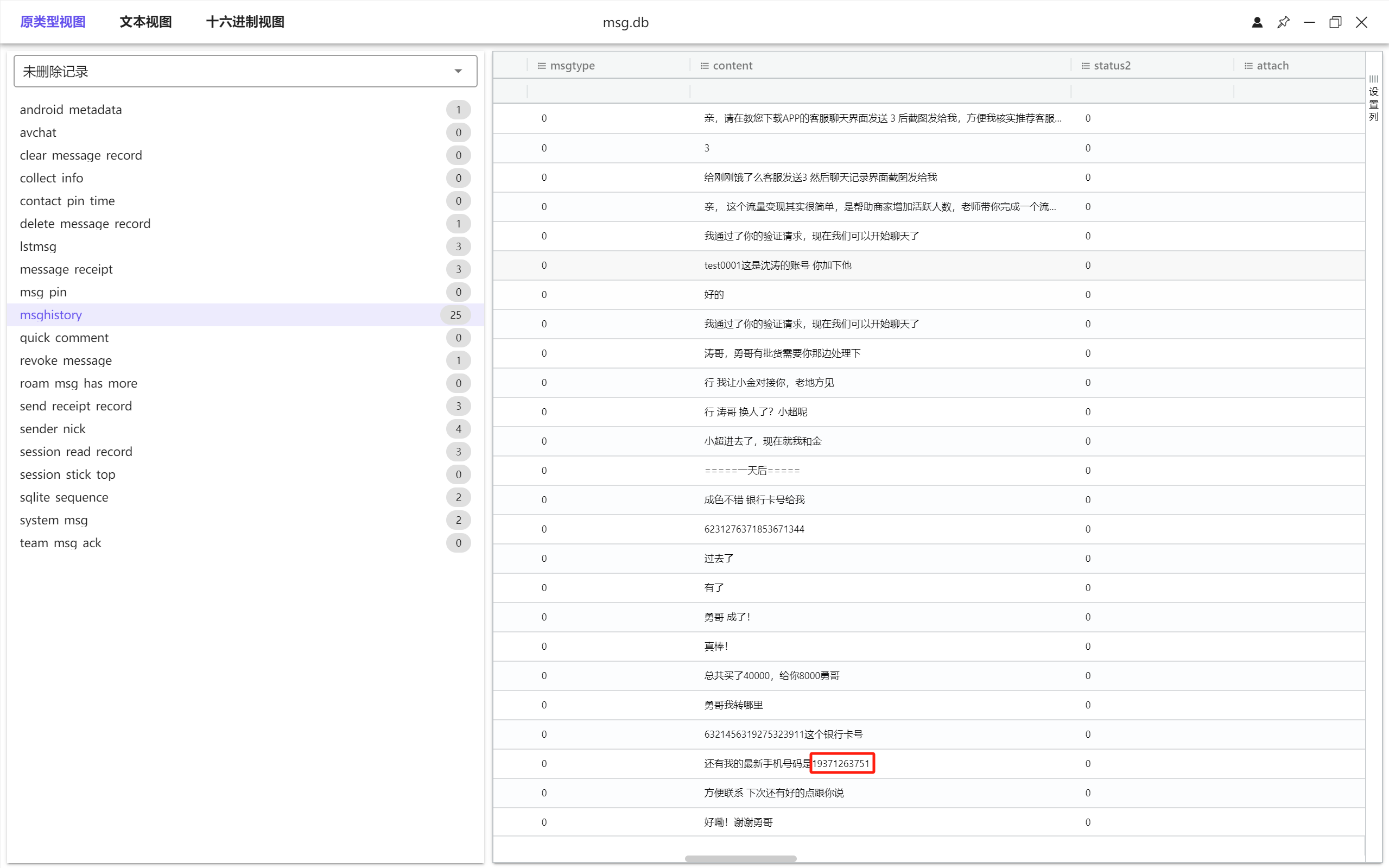

5. 请分析出幕后老大王子勇的最新手机号码是多少?(标准格式:1234567)

步骤1:上一题的数据库可以找到

19371263751

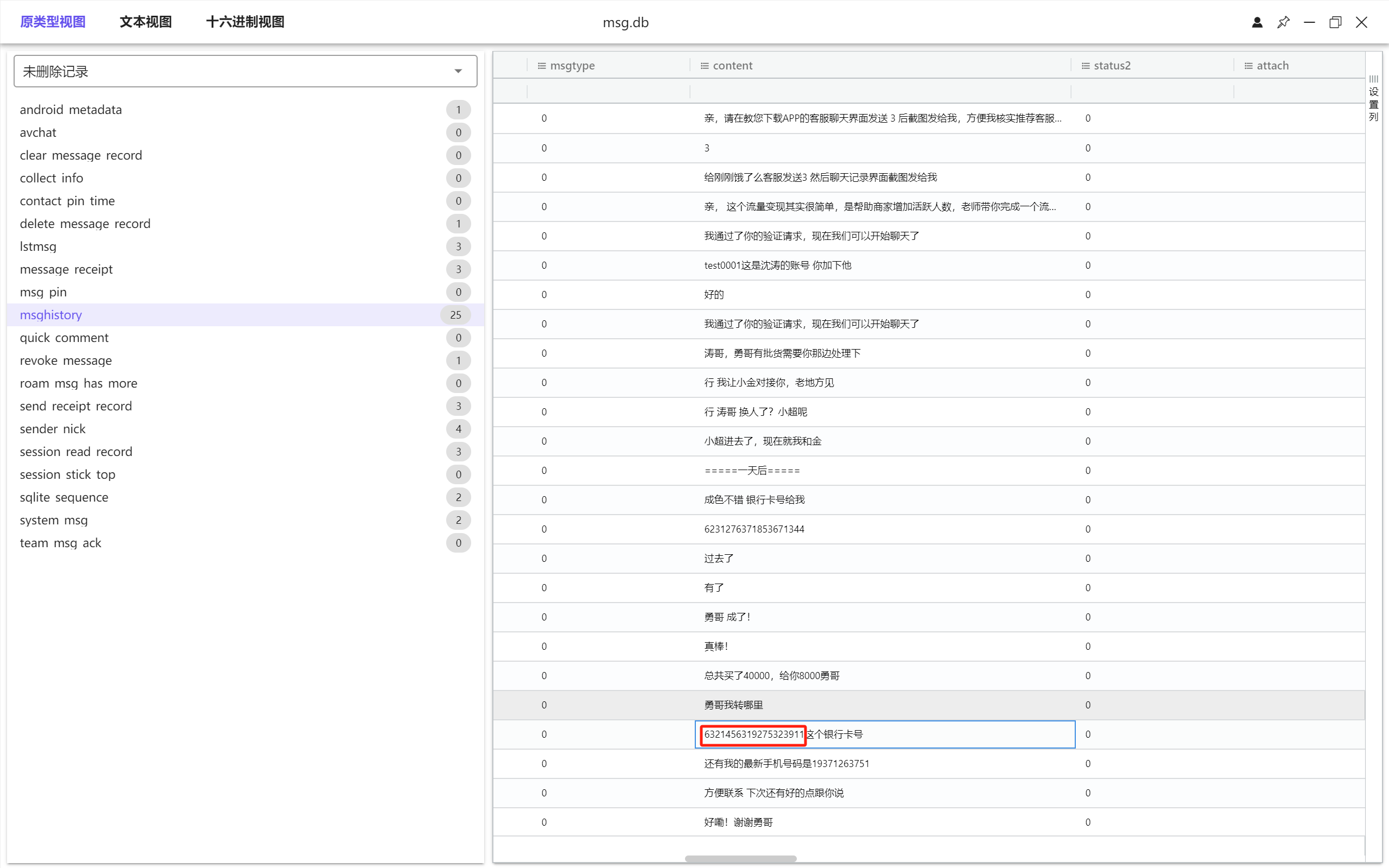

6. 请分析幕后老大的可疑的银行卡卡号是多少?(标准格式:按照实际值填写)

步骤1:上上题的数据库里面可以找到

6321456319275323911

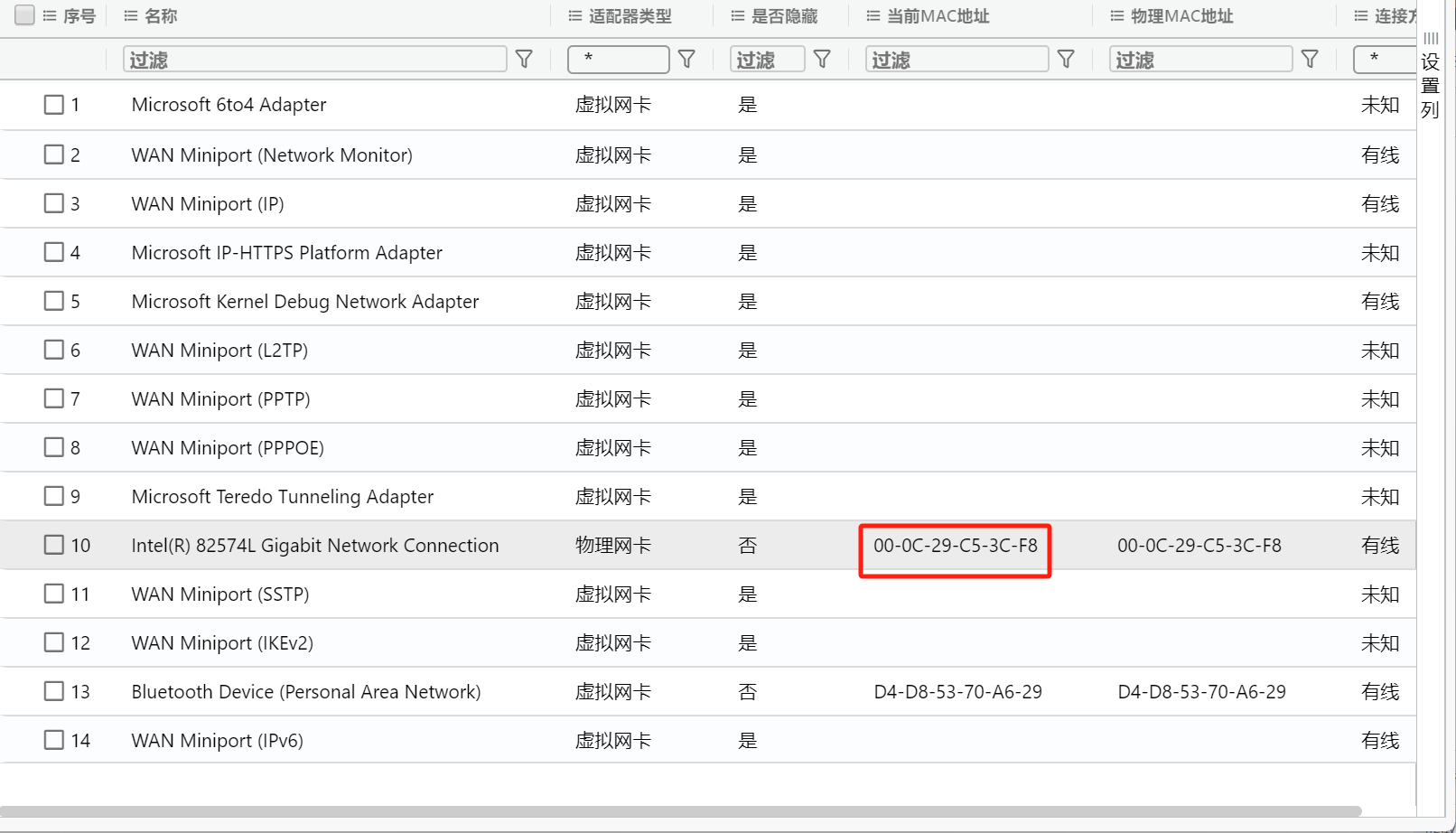

7. 请问计算机的网卡MAC地址是多少 。(标准格式:00-0S-25-C6-E3-5F)

步骤1:打开火眼-->基本信息--->网络适配器 ---> MAC地址

00-0C-29-C5-3C-F8

8. 请问计算机管理员用户的设置密码时间是什么时候 。(标准格式:1970/06/17 23:25:41)

步骤1:打开火眼 ---> 基本信息 --->账户操作记录

2023-06-17 20:35:42

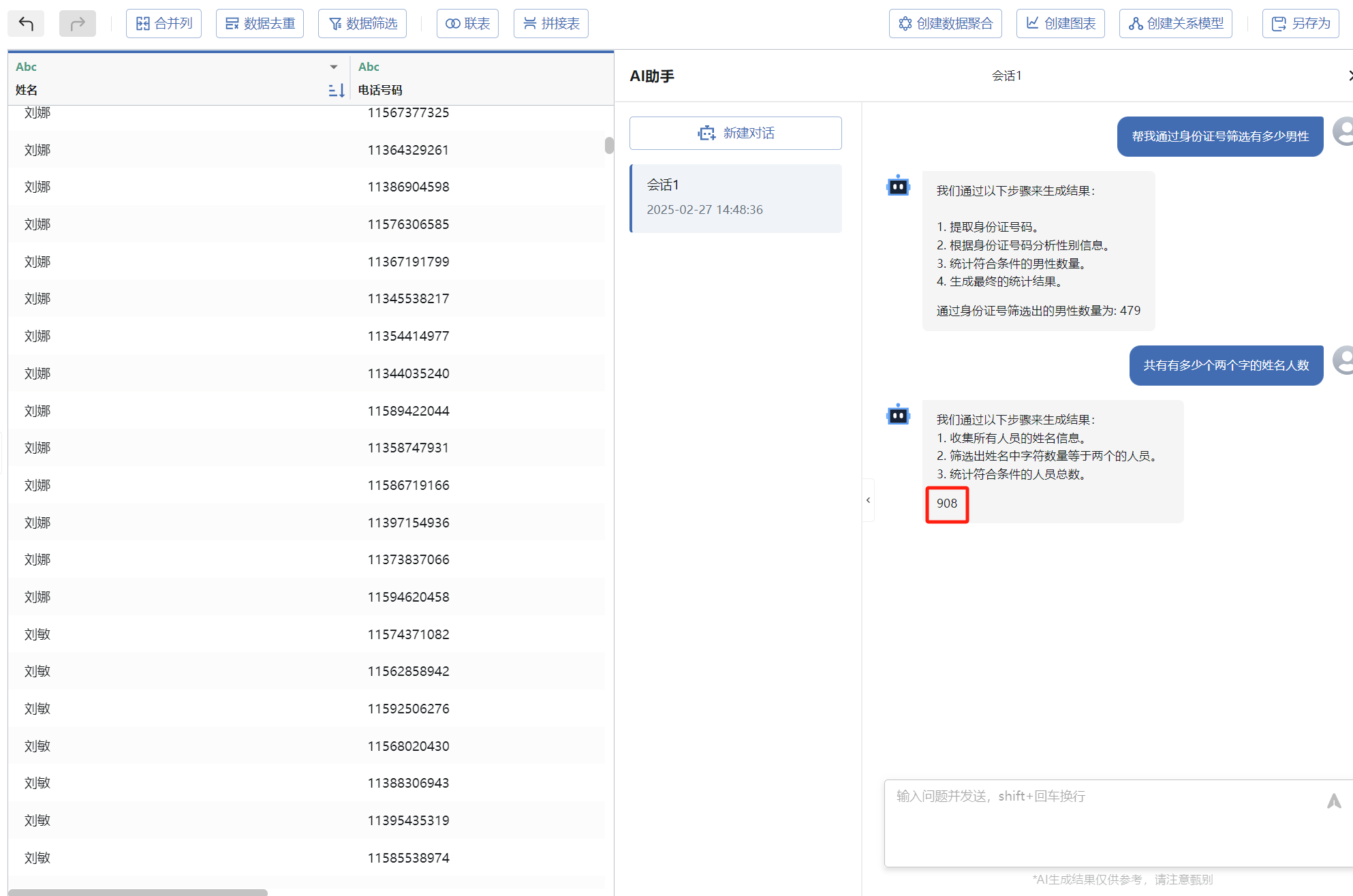

9.请分析数据文件夹中的表格文件共有有多少个两个字的姓名人数。(标准格式:10)

方法1:

步骤1:直接问ai即可

方法2:

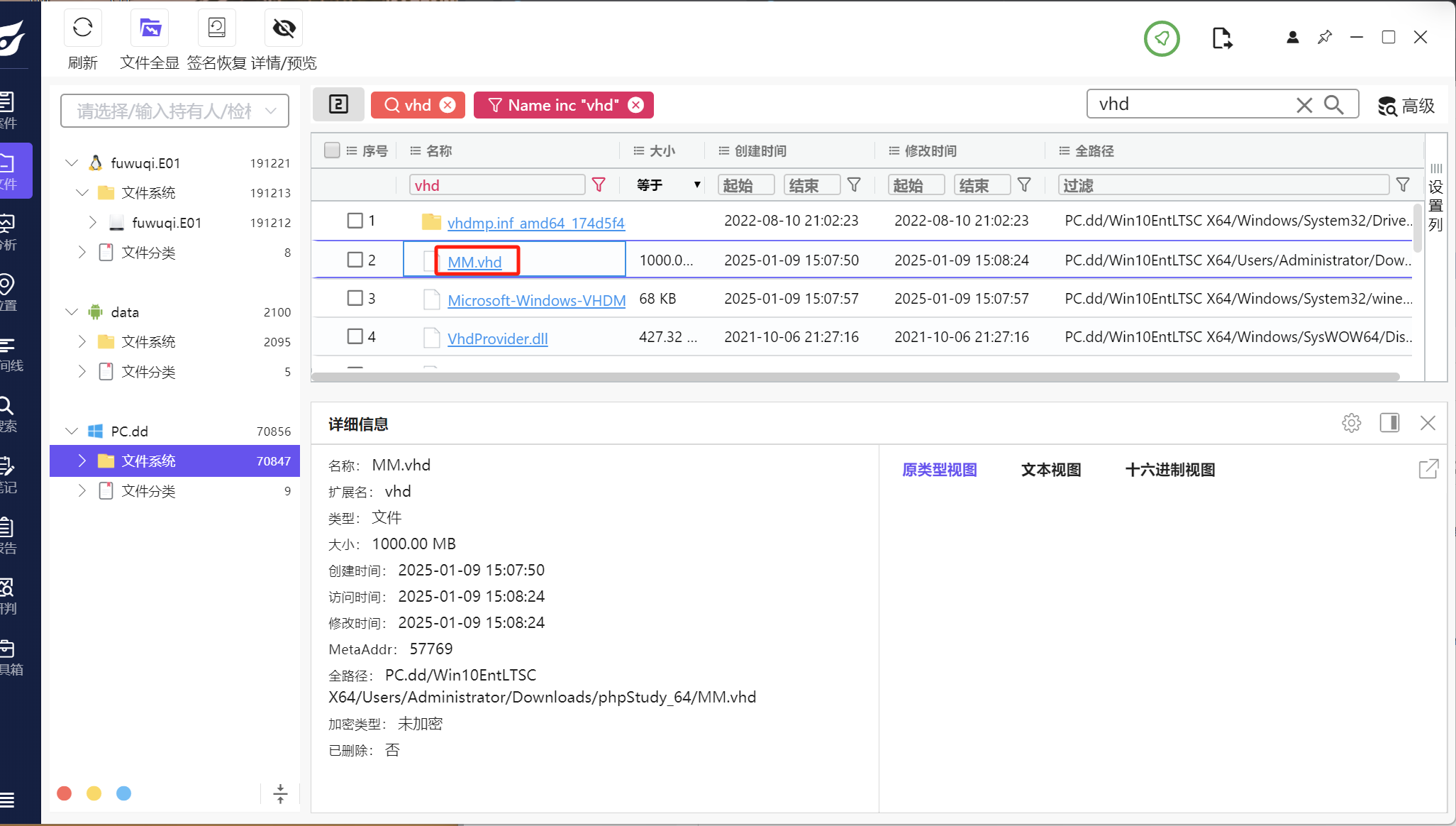

步骤1:在Pc.dd中没有找到数据文件夹,猜测在vhd中

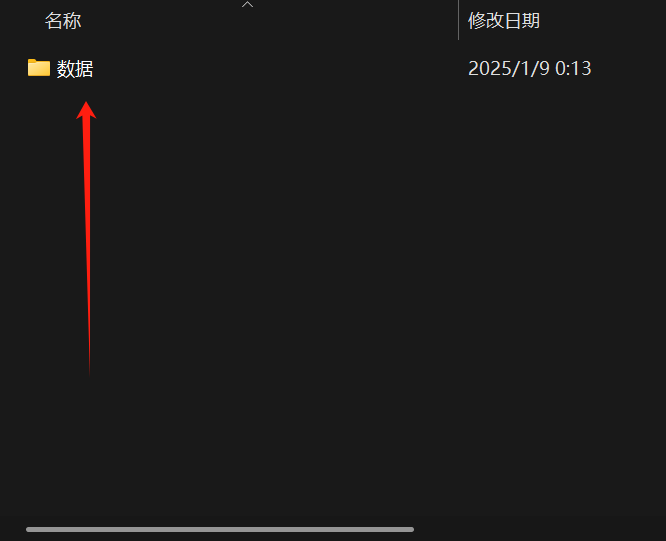

步骤2:提取出来直接装载入电脑可以看到数据文件夹

步骤3:使用网钜导入十个excel表格

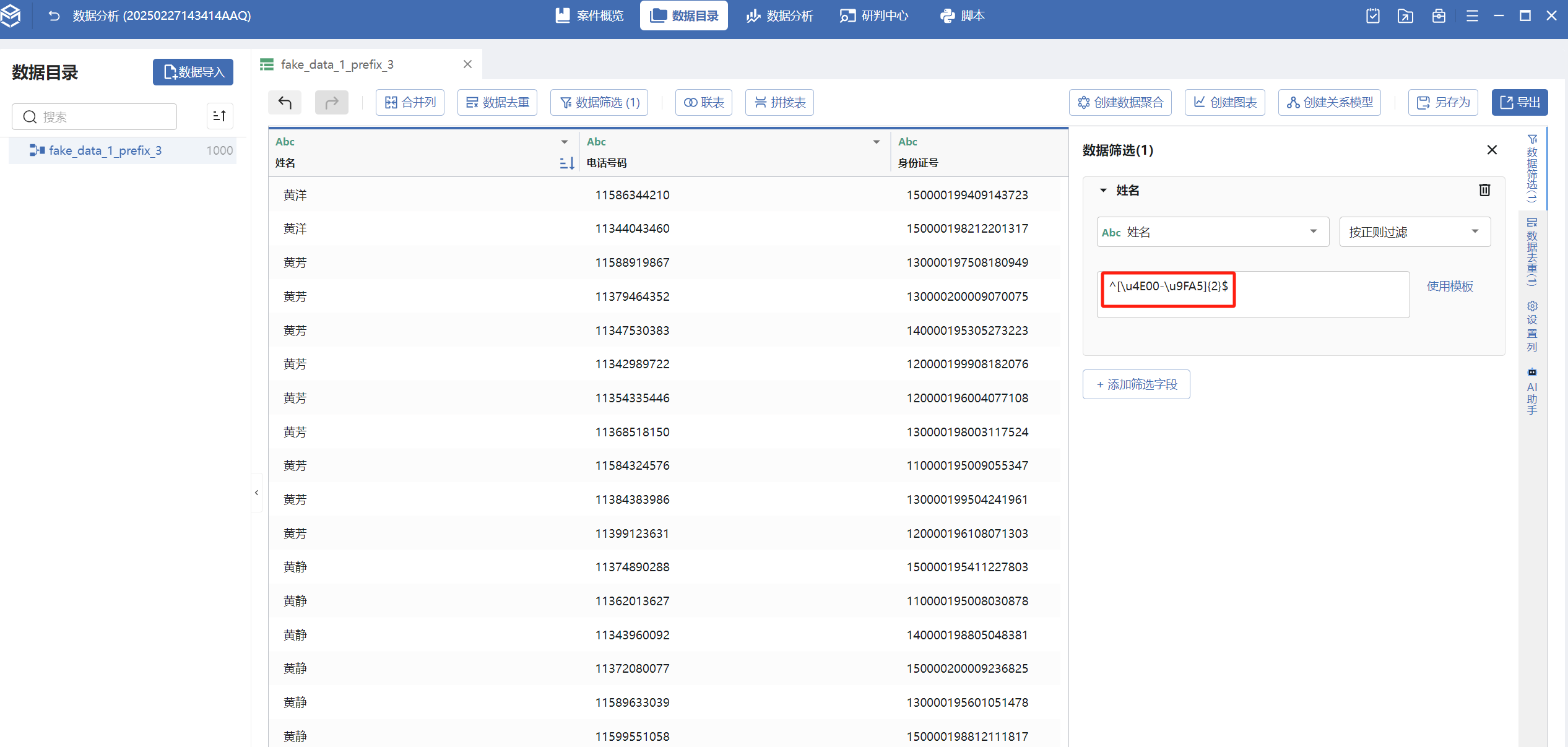

步骤4:使用条件筛选,正则表达式[1]{2}$表示筛选两个汉字字符

步骤5:最后看到数据为908条

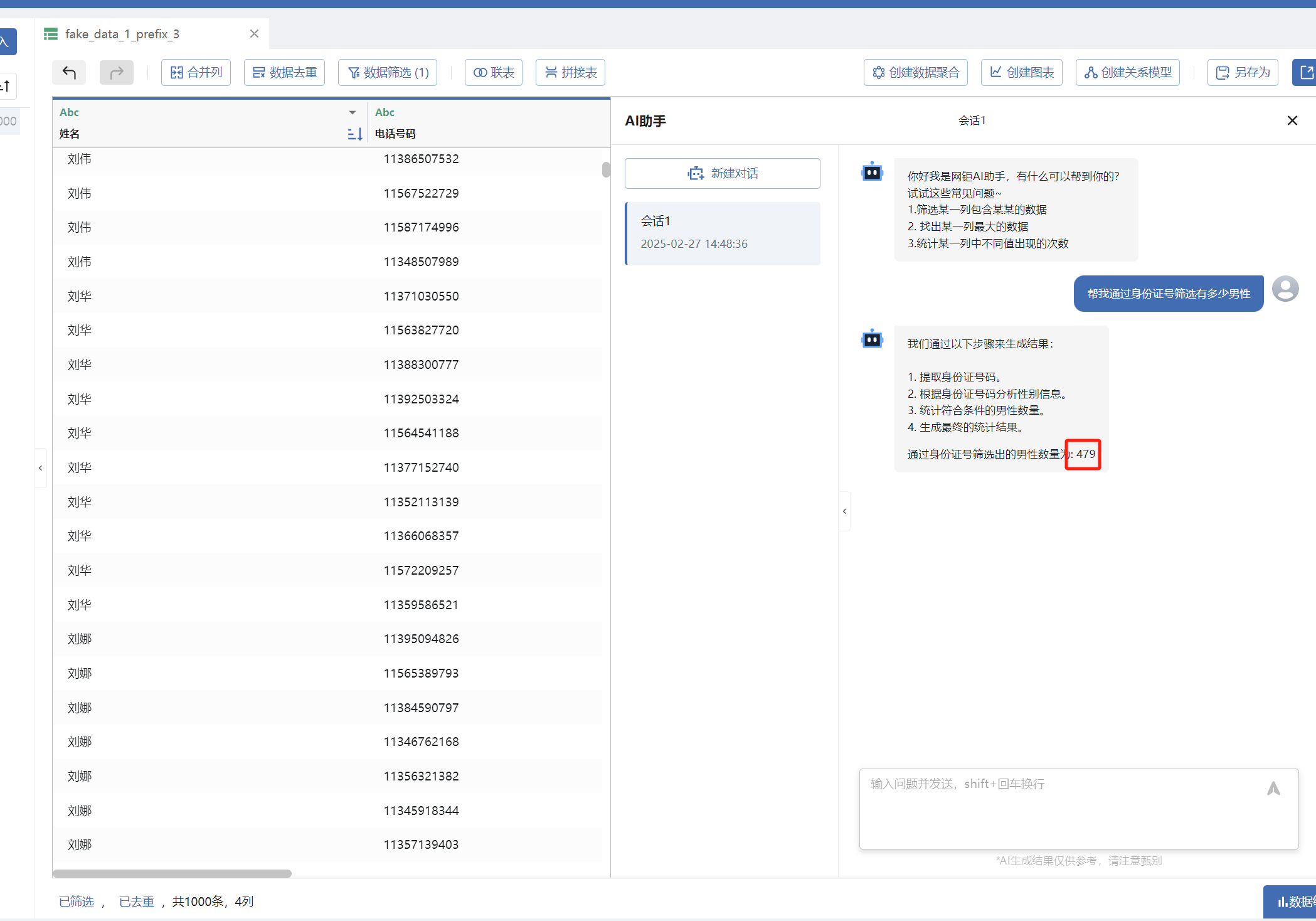

10.请分析数据文件夹中表格共有表格共有多少个男性。(标准格式:10)

方法1:直接问AI即可,但是要求是在线的环境下

方法2:

步骤1:正则表达式筛选身份证17位为奇数的人,

通过身份证号筛选男性:^[1-9]\d{5}(18|19|([23]\d))\d{2}((0[1-9])|(10|11|12))(([0-2][1-9])|10|20|30|31)\d{2}[13579][0-9Xx]$

通过身份证号筛选女性:^[1-9]\d{5}(18|19|([23]\d))\d{2}((0[1-9])|(10|11|12))(([0-2][1-9])|10|20|30|31)\d{2}[02468][0-9Xx]$

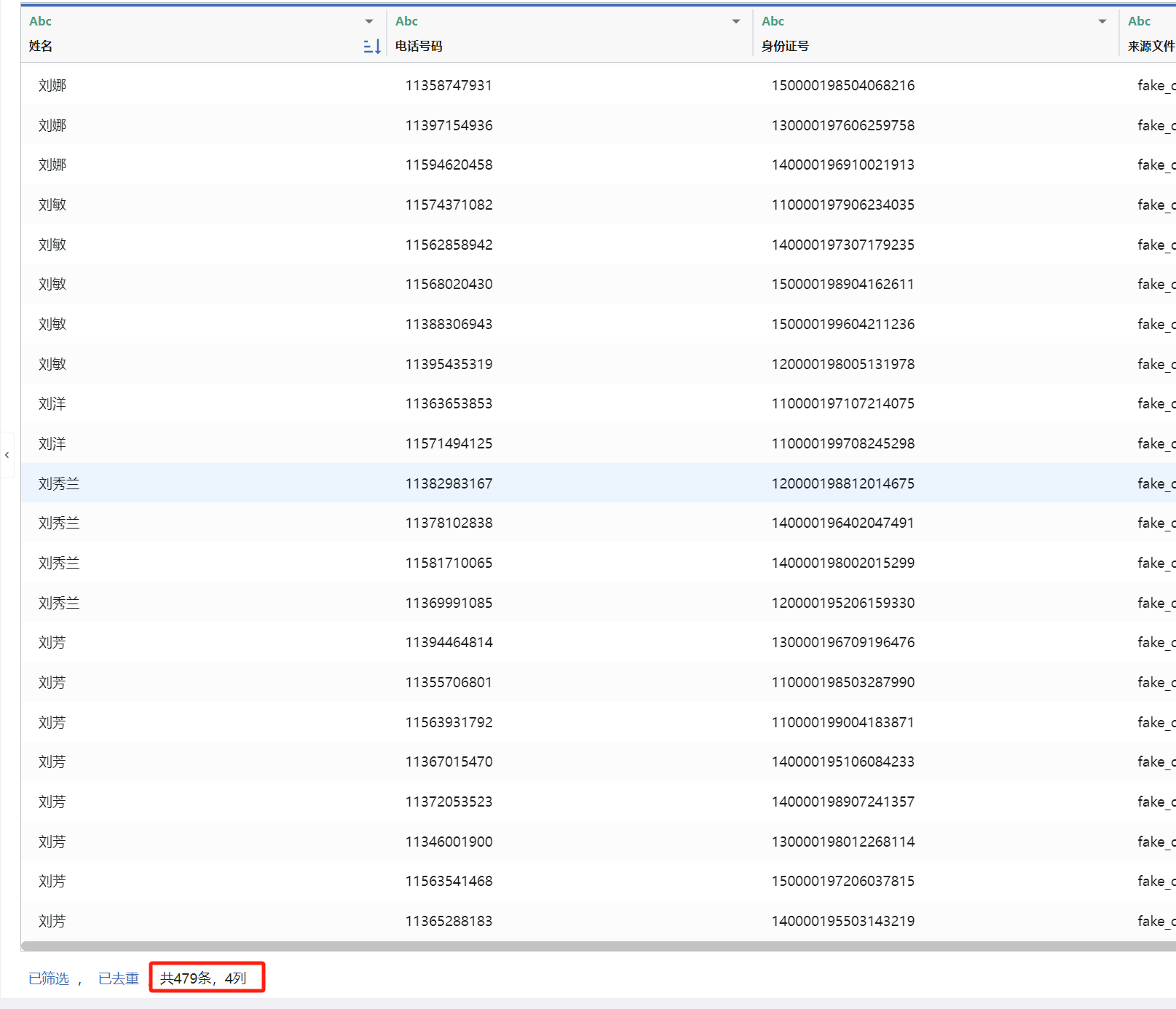

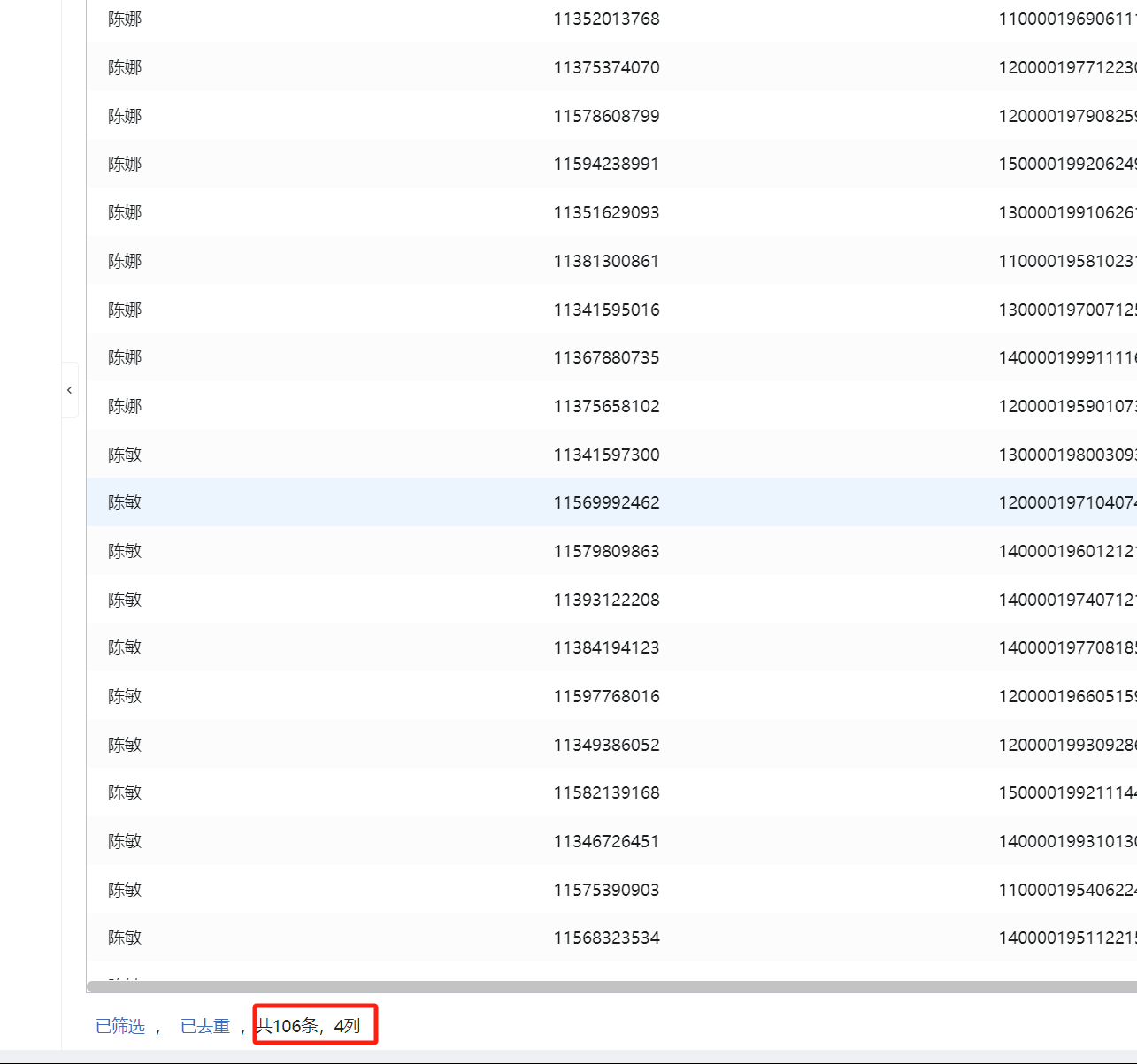

11.请分析数据文件夹中表格共有多少姓陈的人。(标准格式:10)

方法1:

步骤1:直接问ai即可

方法2:

步骤1:正则表达式匹配姓陈的人

^陈[\u4e00-\u9fa5]{1,2}$

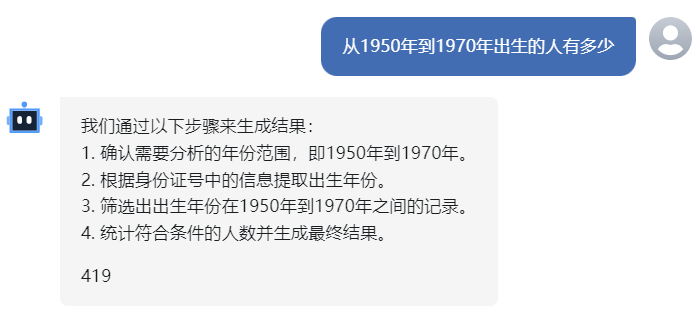

12.请分析数据文件夹中表格共有1950年至1970年的人数是多少。(标准格式:10)

方法1:直接问ai

方法2:

步骤1:正则表达式匹配即可

匹配从1950年到1970年出生的人:^[1-9]\d{5}(195[0-9]|196[0-9]|1970)(0[1-9]|1[0-2])(0[1-9]|[12][0-9]|3[01])\d{3}[0-9Xx]$

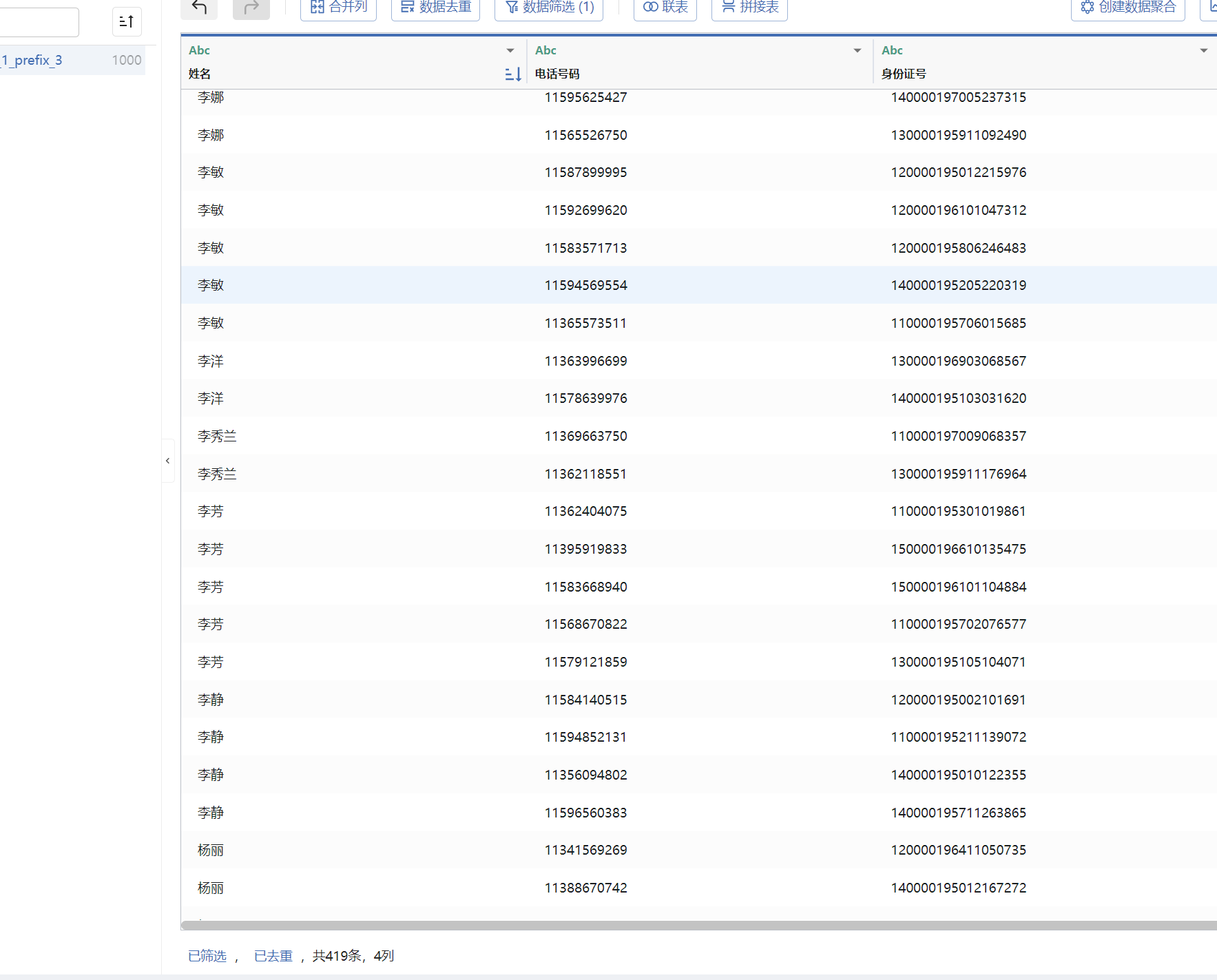

13. 请问计算机映射盘的挂载位置盘符是什么 。(标准格式:B)

步骤1:仿真可见

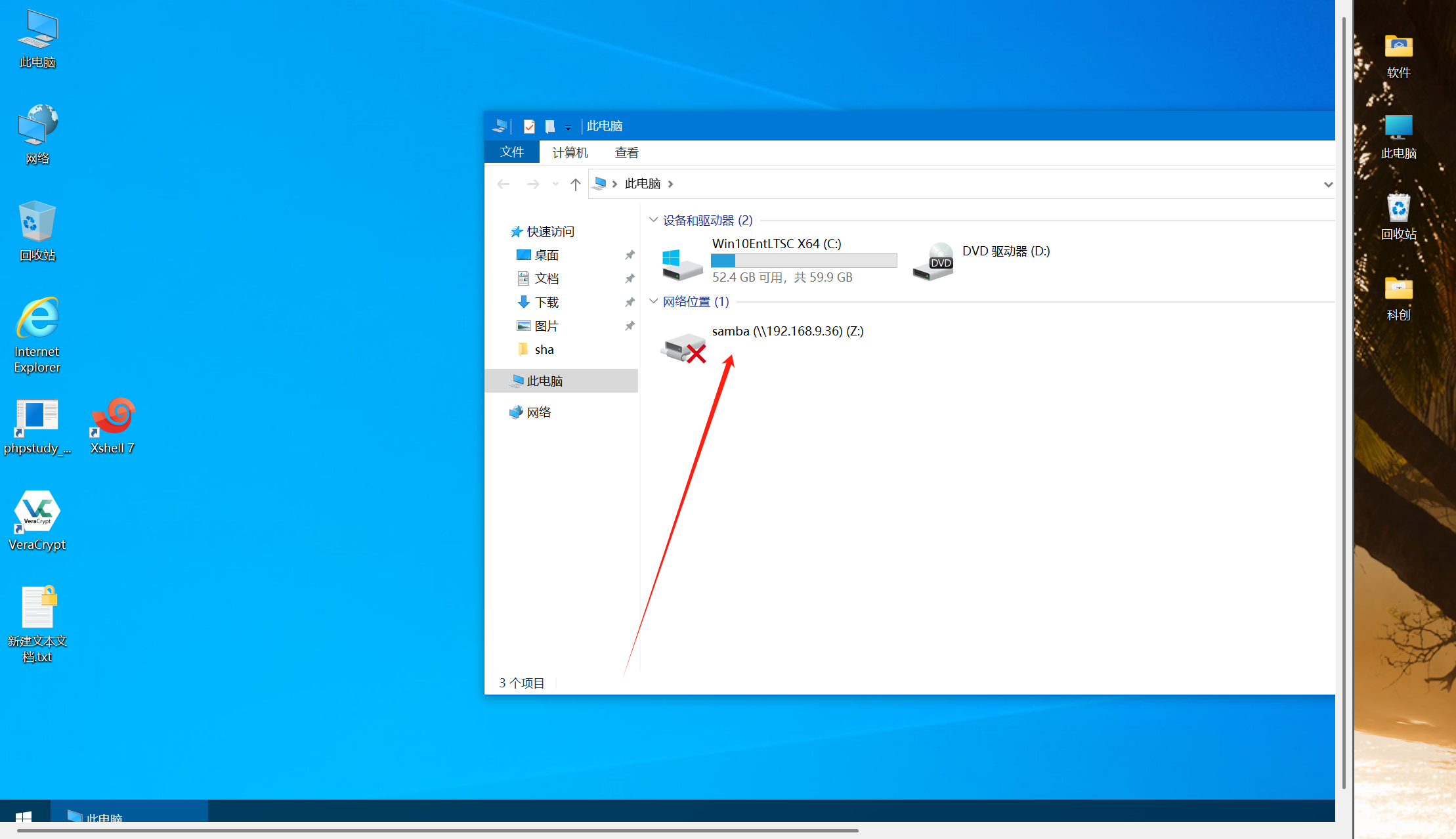

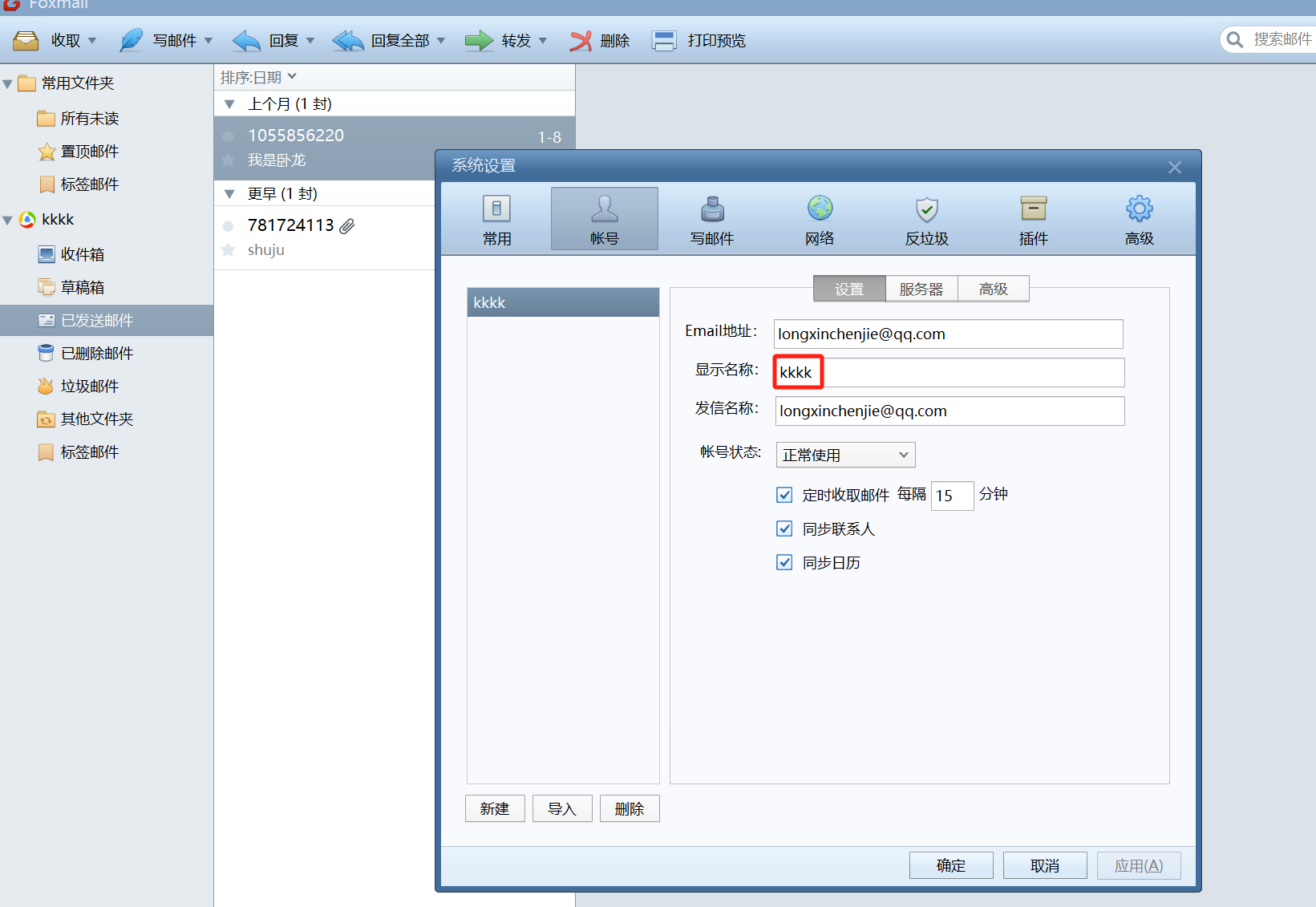

14. 请问机主邮箱账号的显示名称是什么 。(标准格式:abcd)

步骤1:没看见邮箱,XWF找lnk文件

步骤2:查看信息

步骤3:这台机器就是服务器,火眼里面看一下账号密码

步骤4:仿真一下服务器,发现IP是192.168.234.136,修改网络适配器到234段

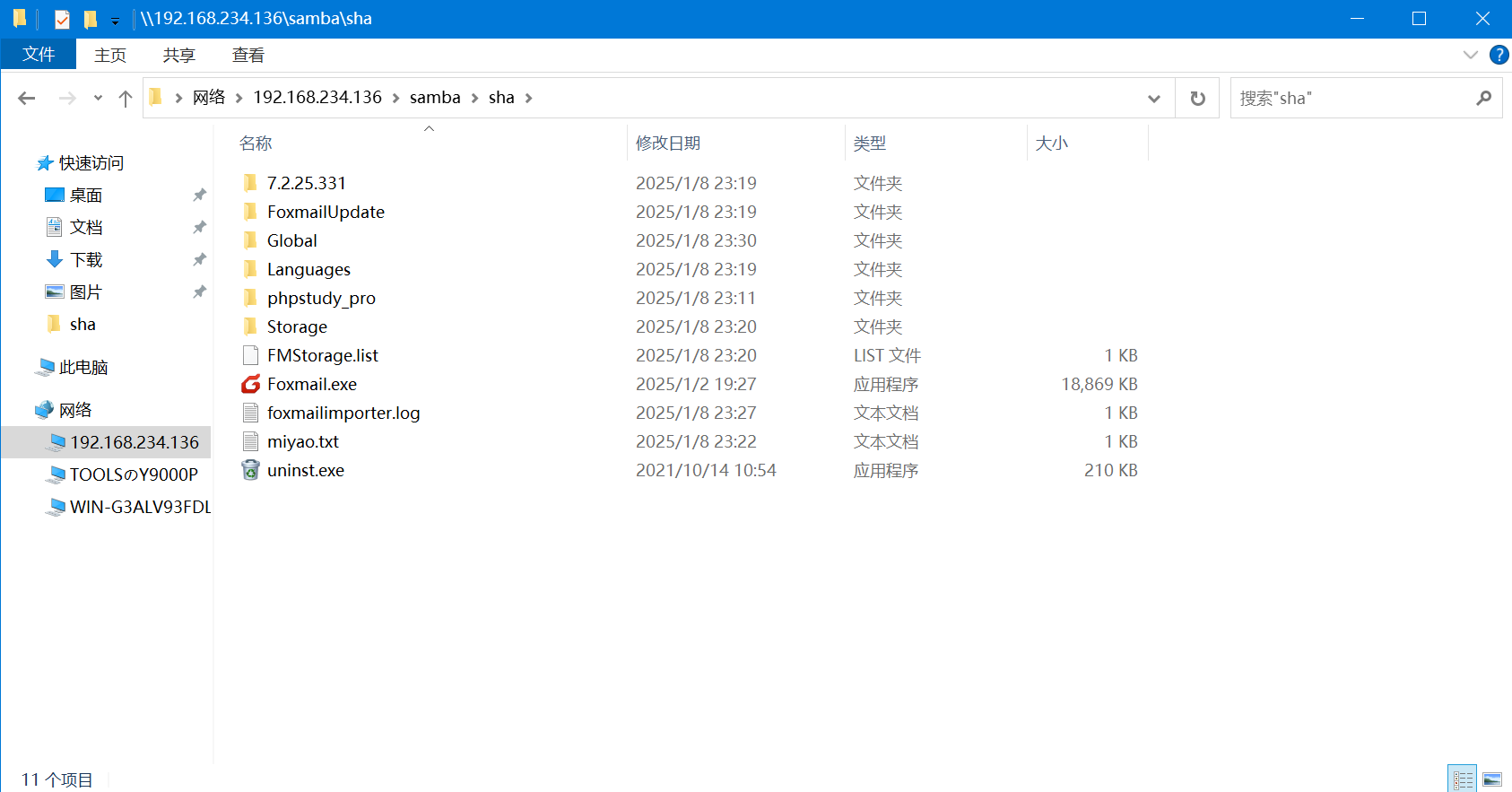

步骤5:XSHELL连接上服务器,可以看到服务器中曾经有smb服务

步骤6:直接修改服务器smb服务密码

smbpasswd -a longxiaohei

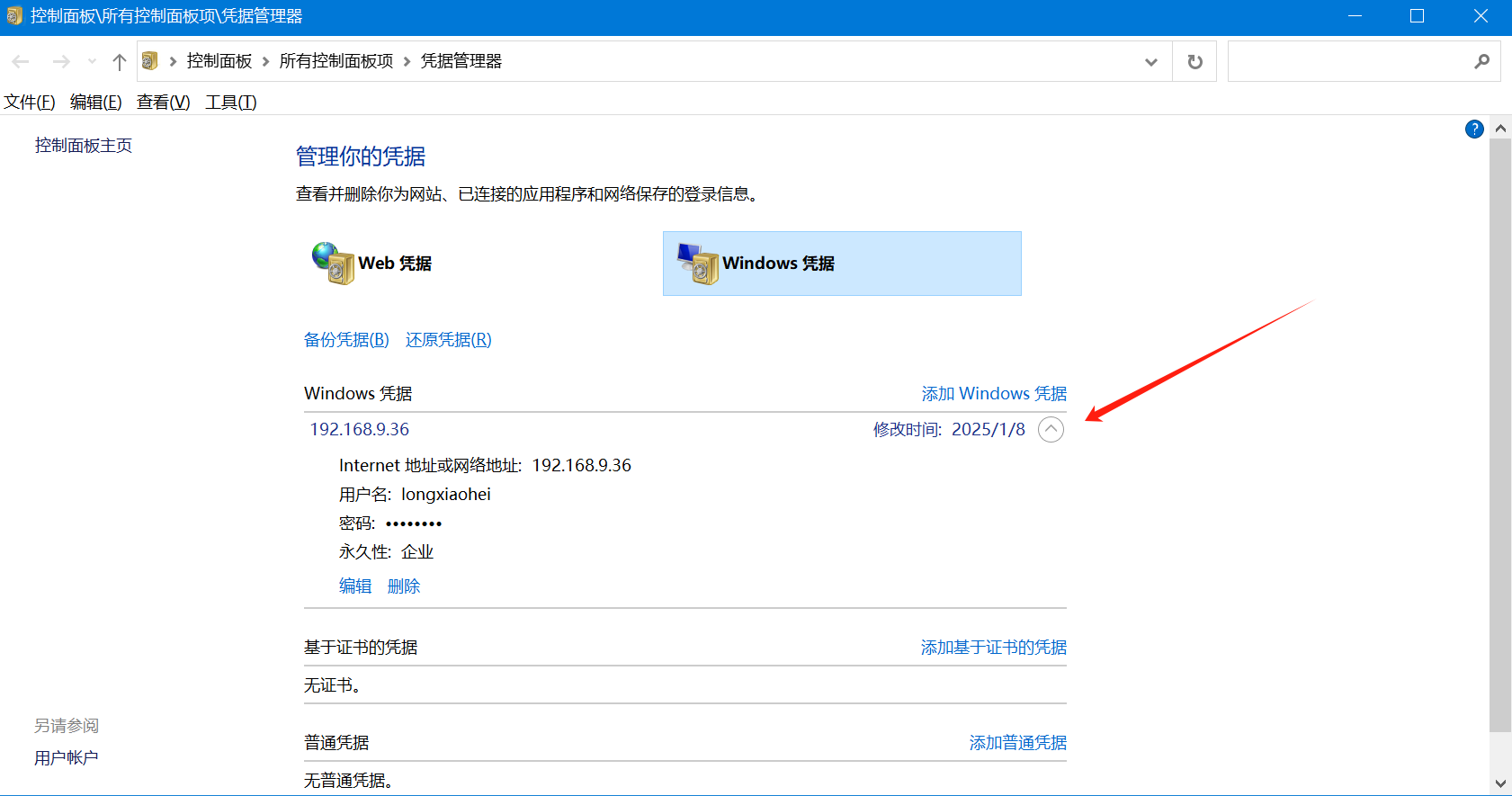

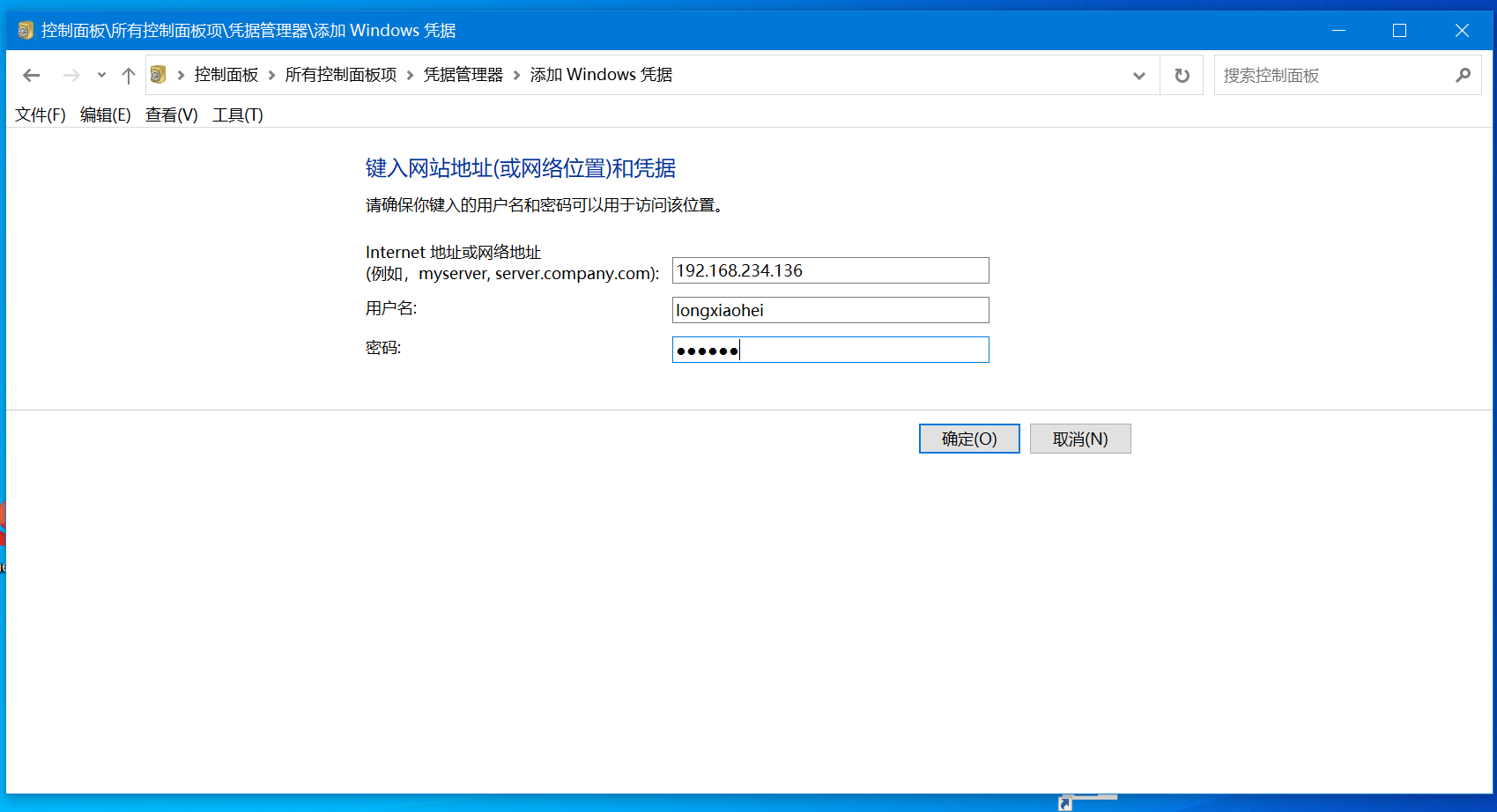

步骤7:在window机器上找到Window凭据,修改一下凭据进行连接

步骤8:搜索栏输入\192.168.234.136 连接smb

步骤9:打开foxmail,即可看到账号显示名称

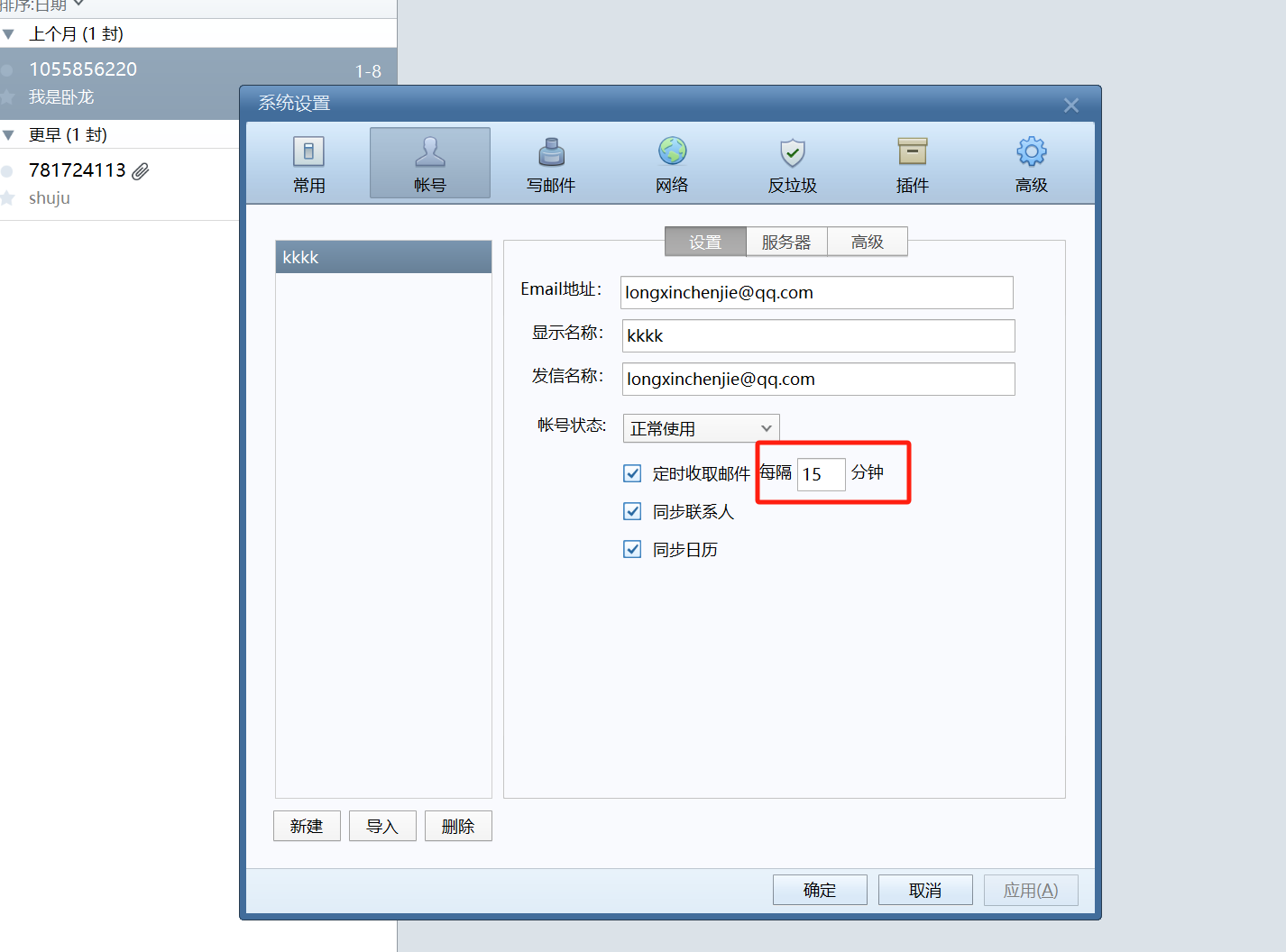

15. 请问机主邮箱的定时收取邮件是间隔多少分钟 。(标准格式:10)

步骤1:上题已经找到了

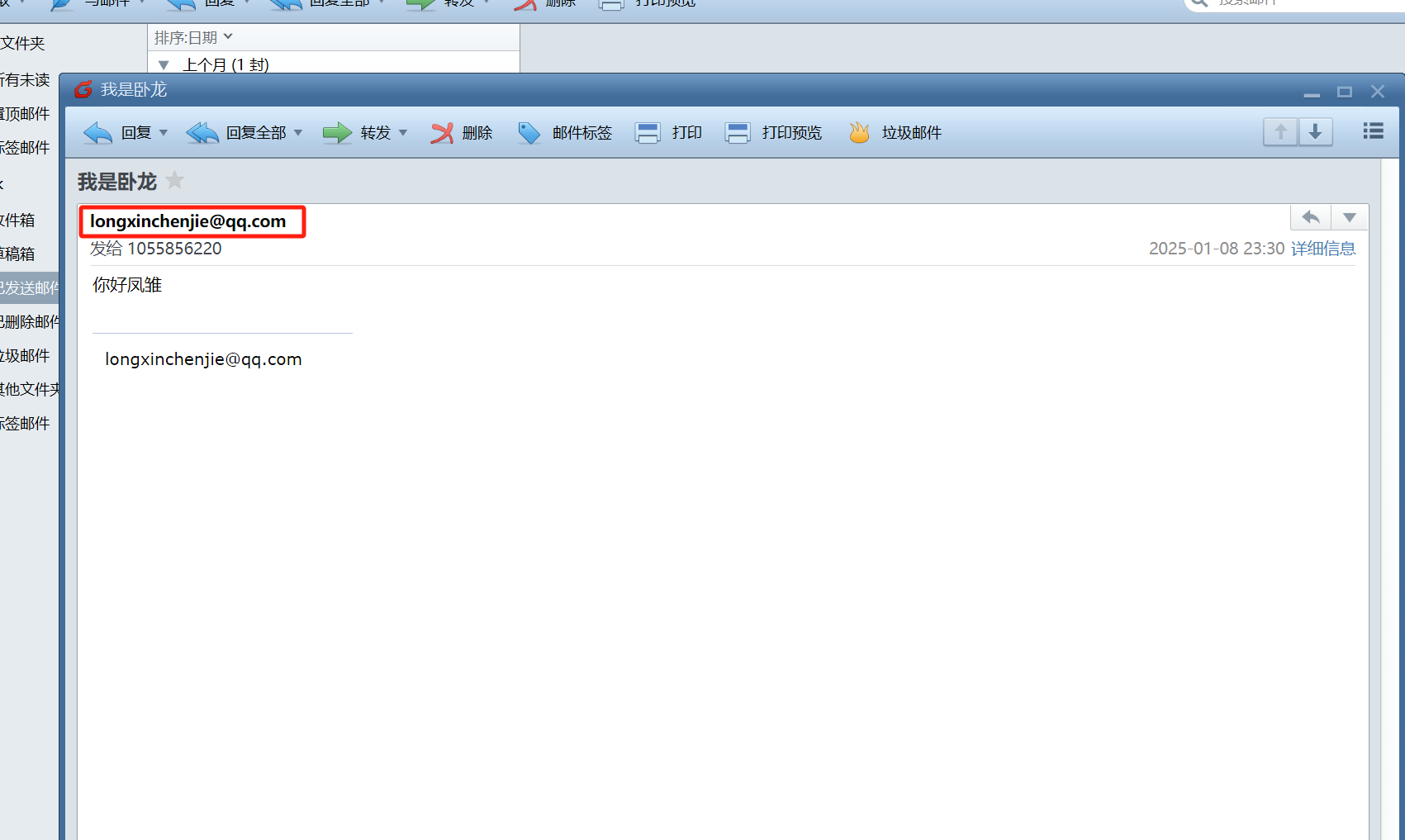

16. 请问机主邮箱最近⼀次发送邮件的主题是什么 。(标准格式:按照实际值填写)

步骤1:我是卧龙

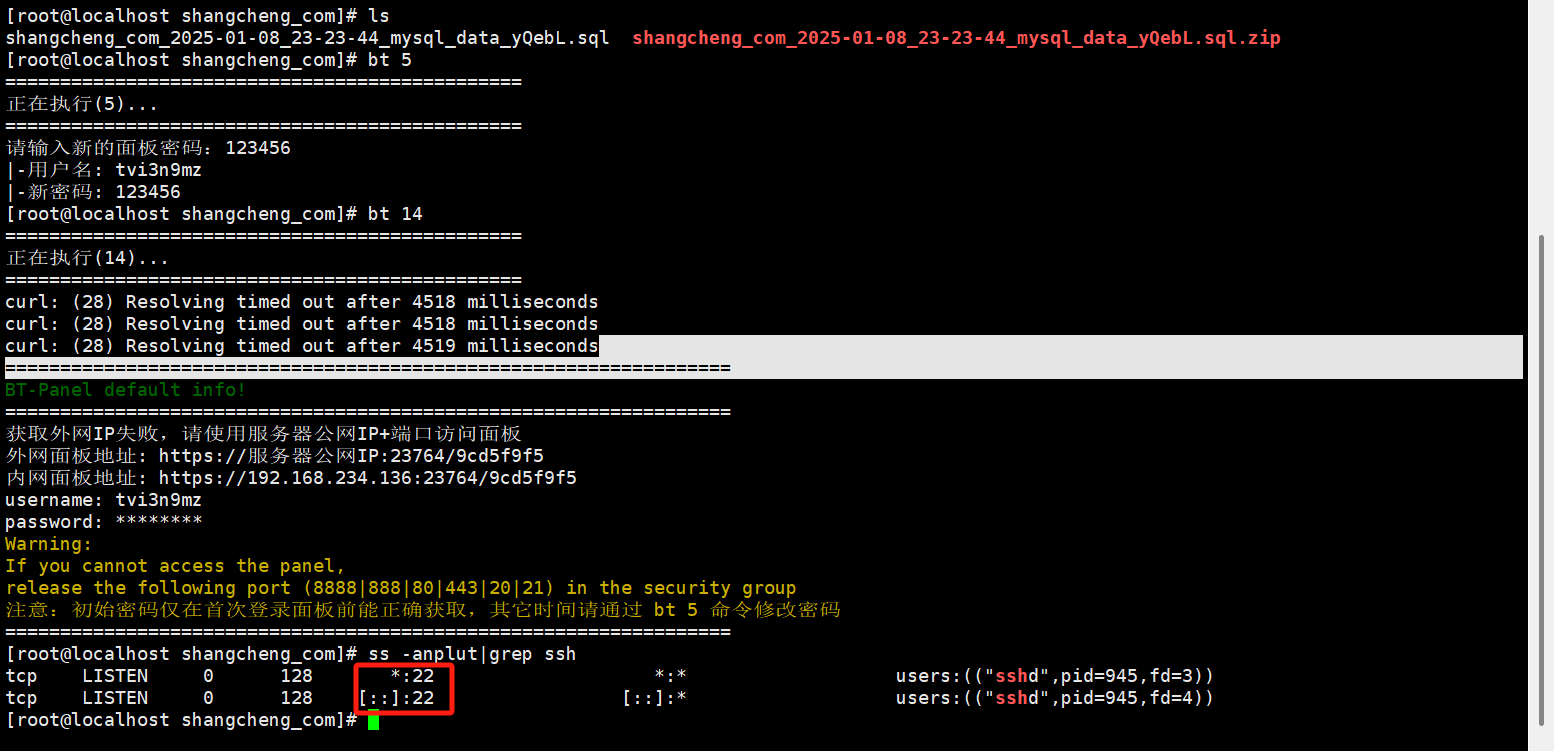

17. 请问购物网站服务器的root密码是什么 。(标准格式:按照实际值填写)

步骤1:123456

18. 请问购物网站管理后台admin用户的密码是什么 。(标准格式:按照实际值填写)

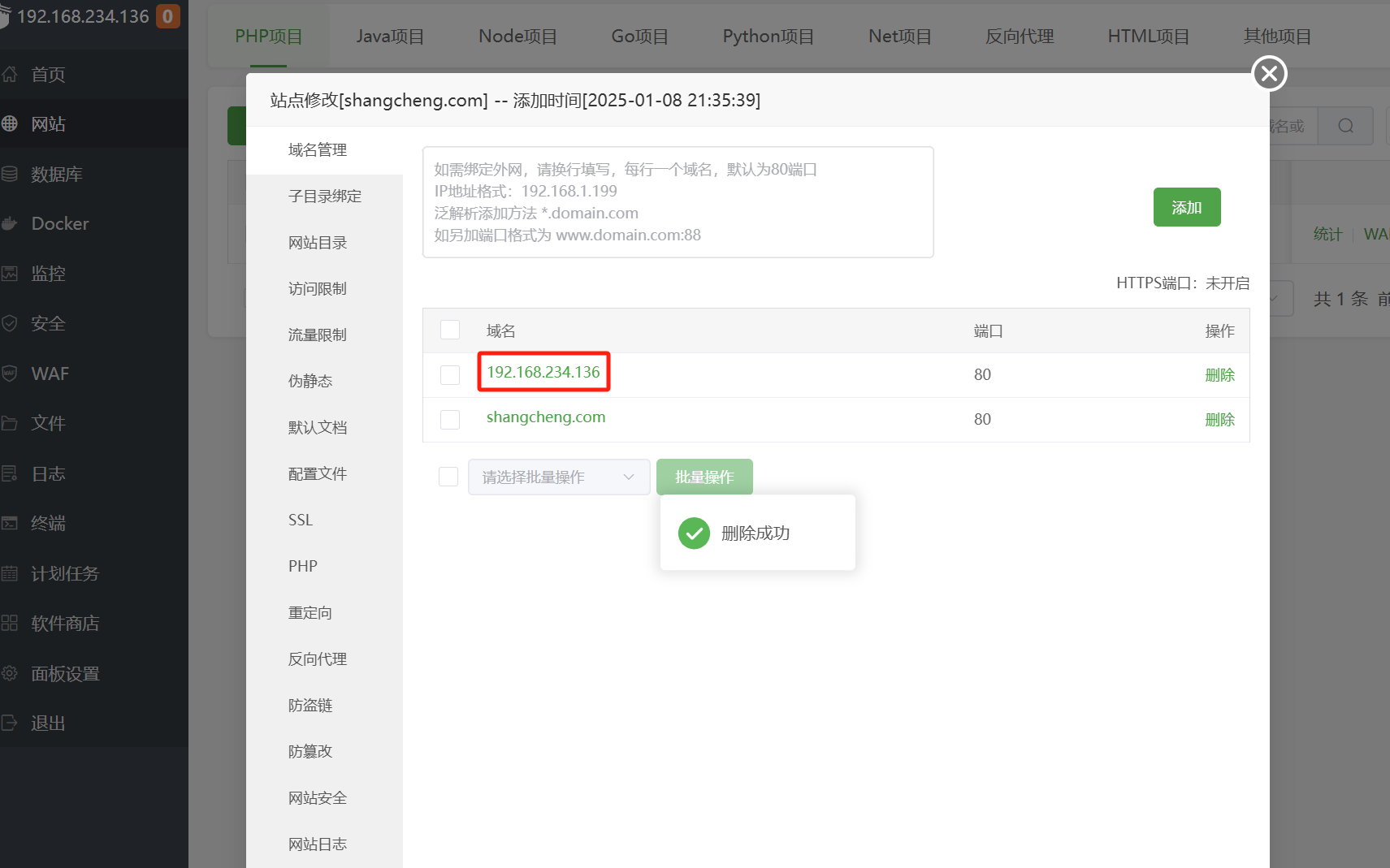

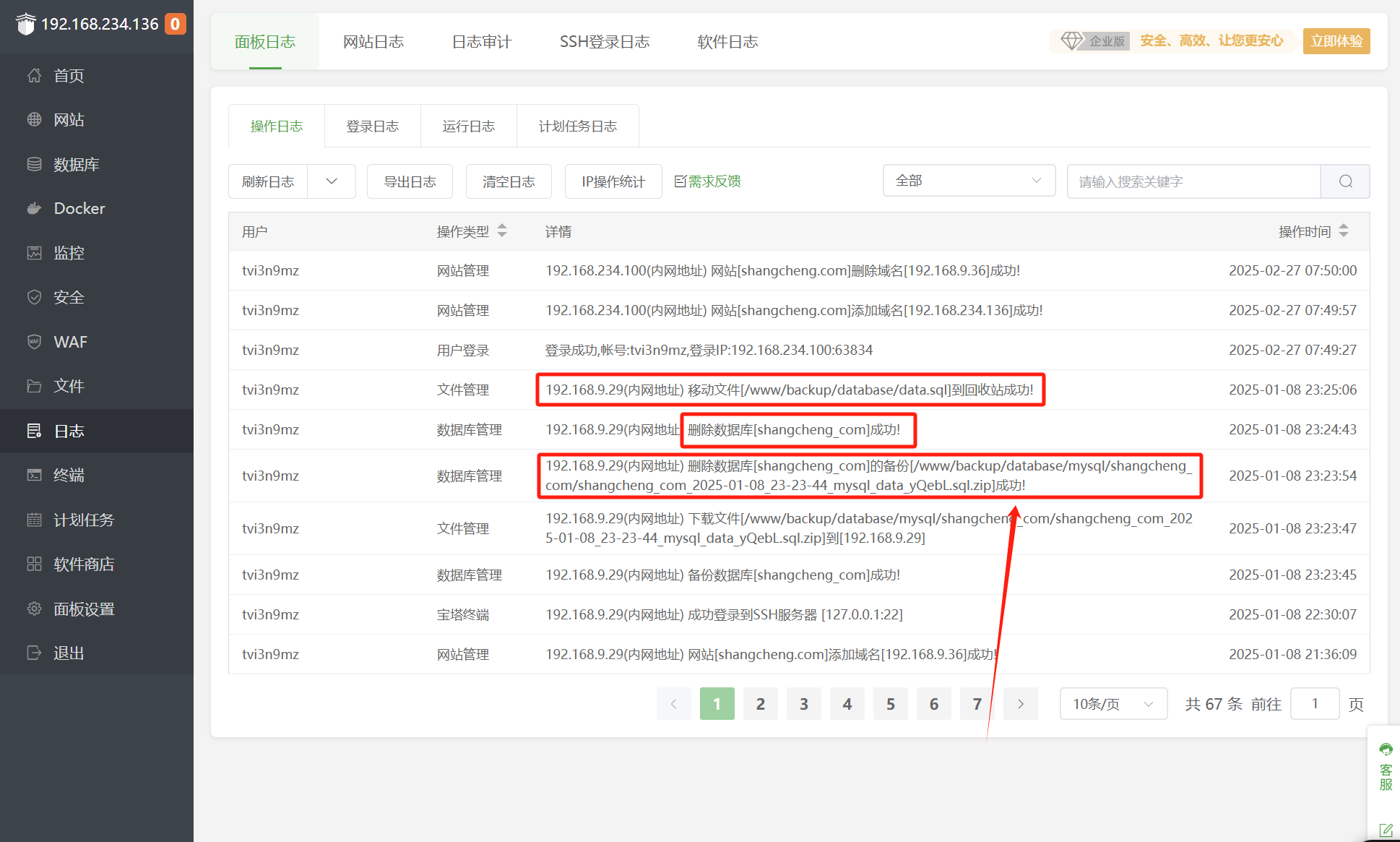

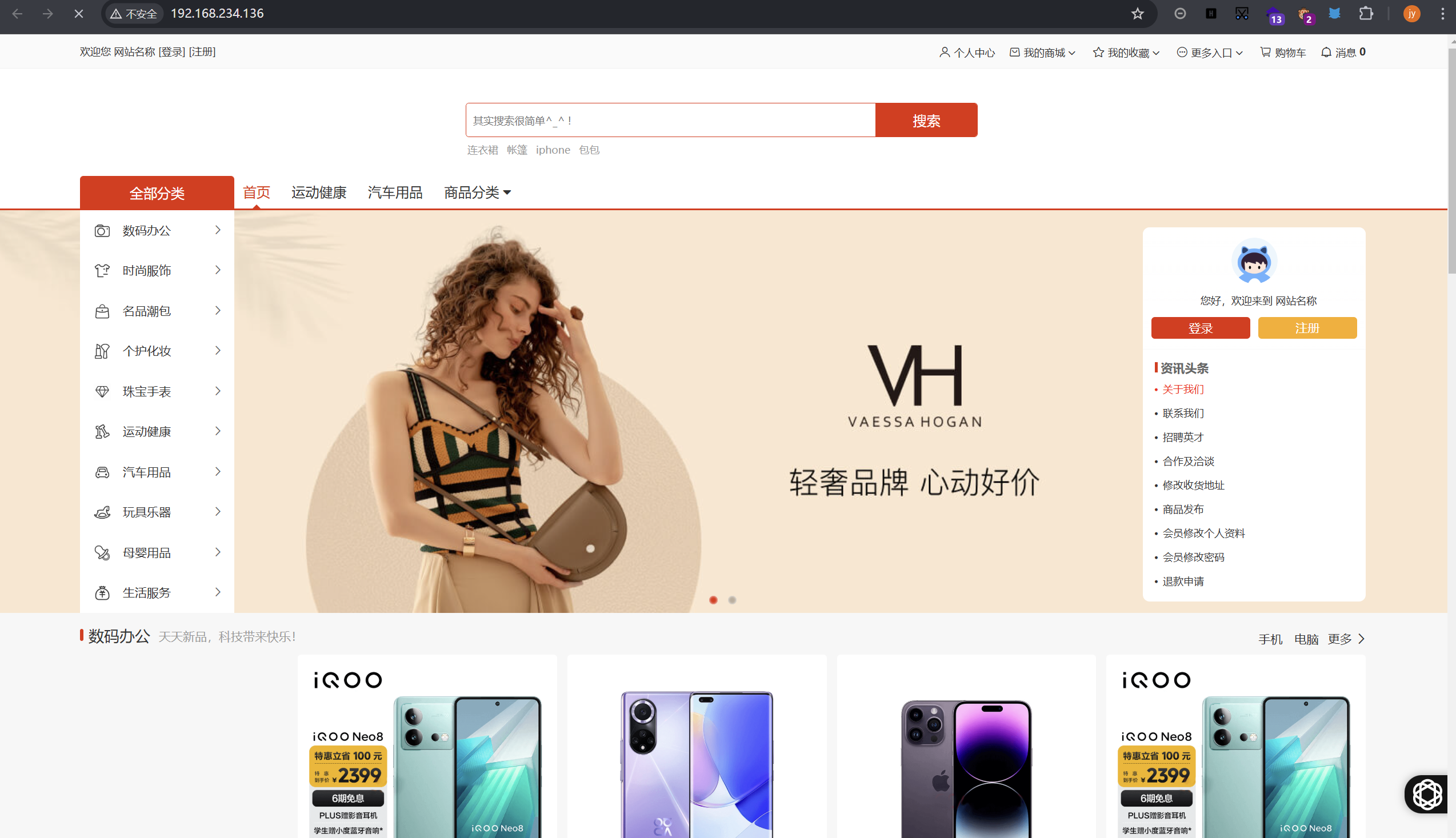

步骤1:添加解析(也可以改host一样的)

步骤2:发现网站起不来,是没有数据库,然后经过测试数据库只能本地连接使用navicat进行连接发现没有数据库,在history里面找到命令证明有备份数据sql

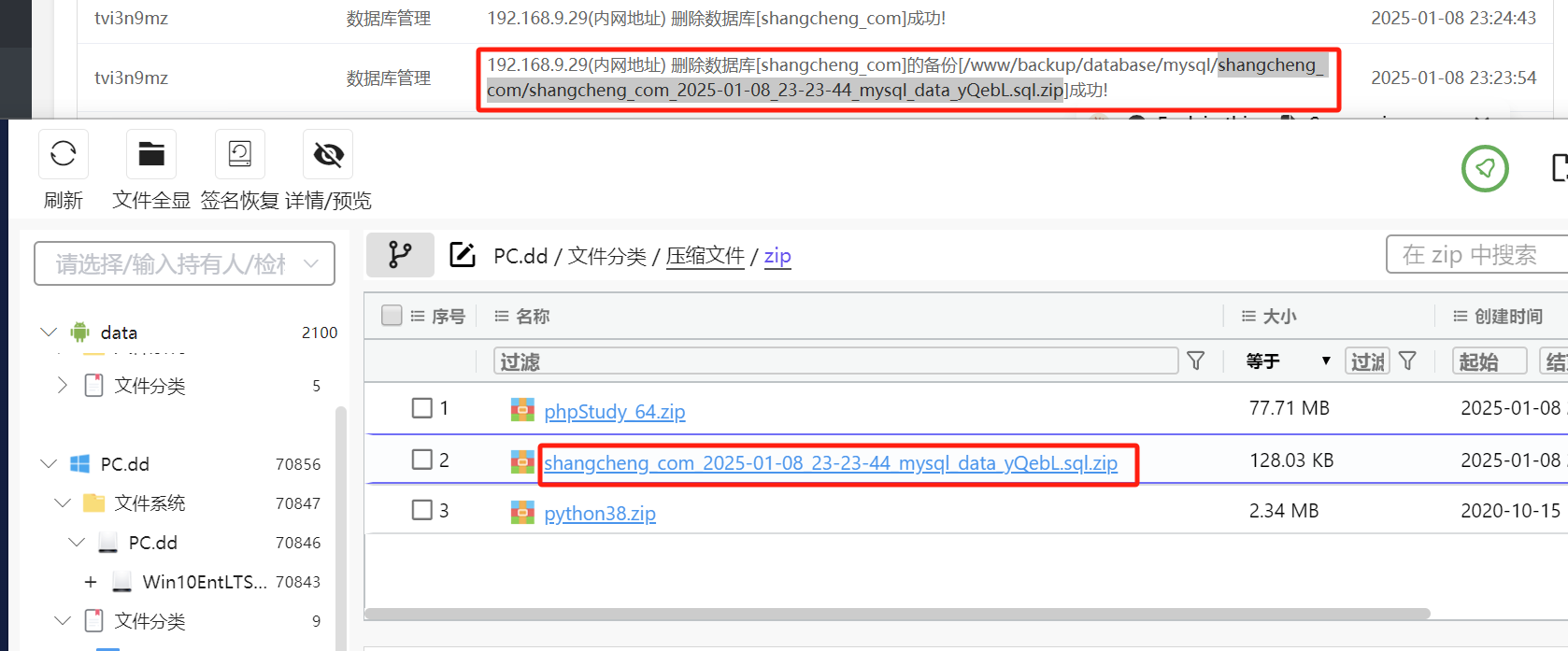

步骤3:在宝塔面板的日志中找到备份文件位置,看到应该是下载到window上了,到window上找找

步骤4:成功找到文件,导入服务器然后导入文件到数据库中

步骤5:创建数据库

mysql -uroot -p -e "CREATE DATABASE IF NOT EXISTS shangcheng_com;"

步骤6:导入数据

mysql -uroot -p shangcheng_com < shangcheng_com_2025-01-08_23-23-44_mysql_data_yQebL.sql

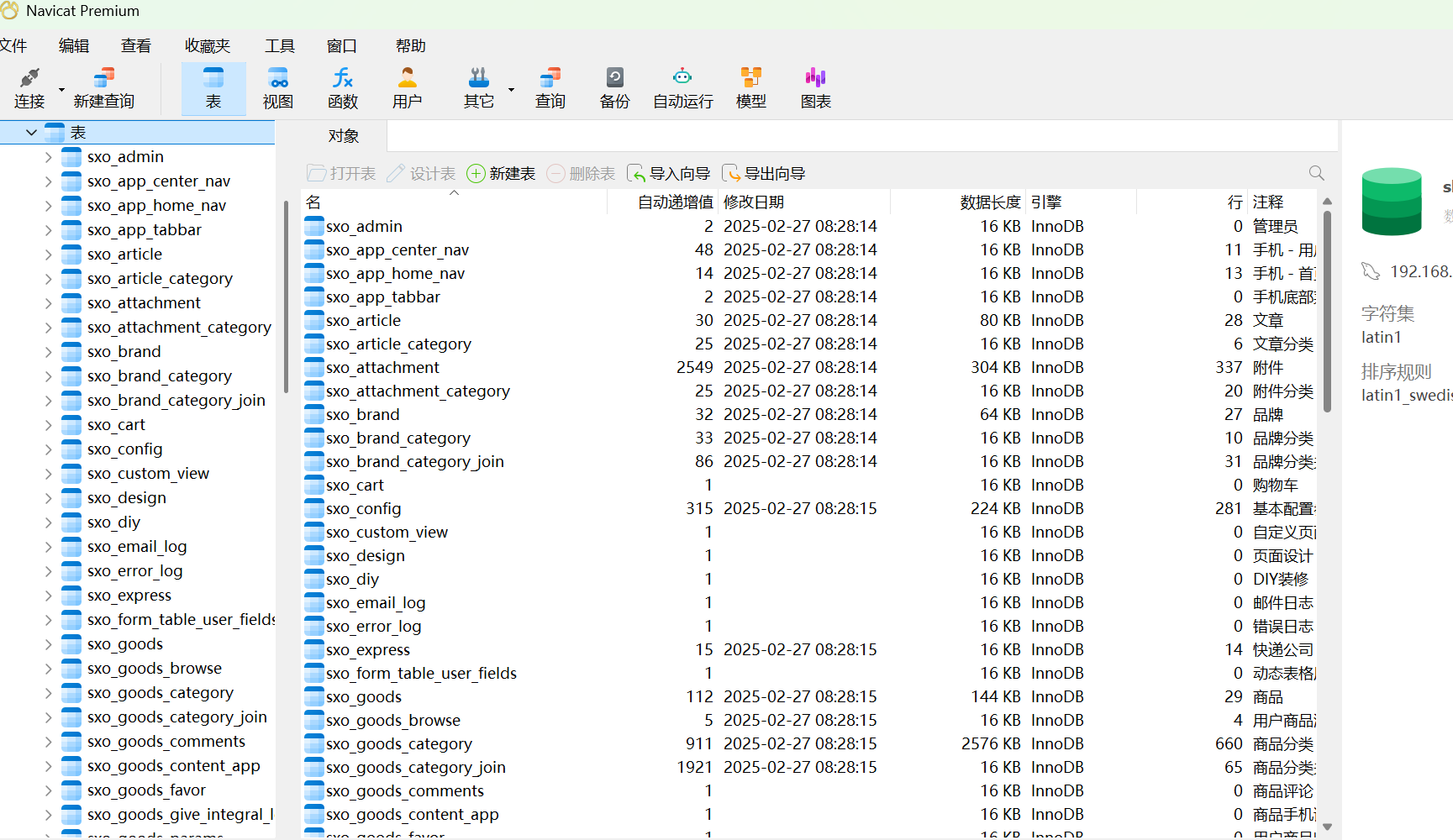

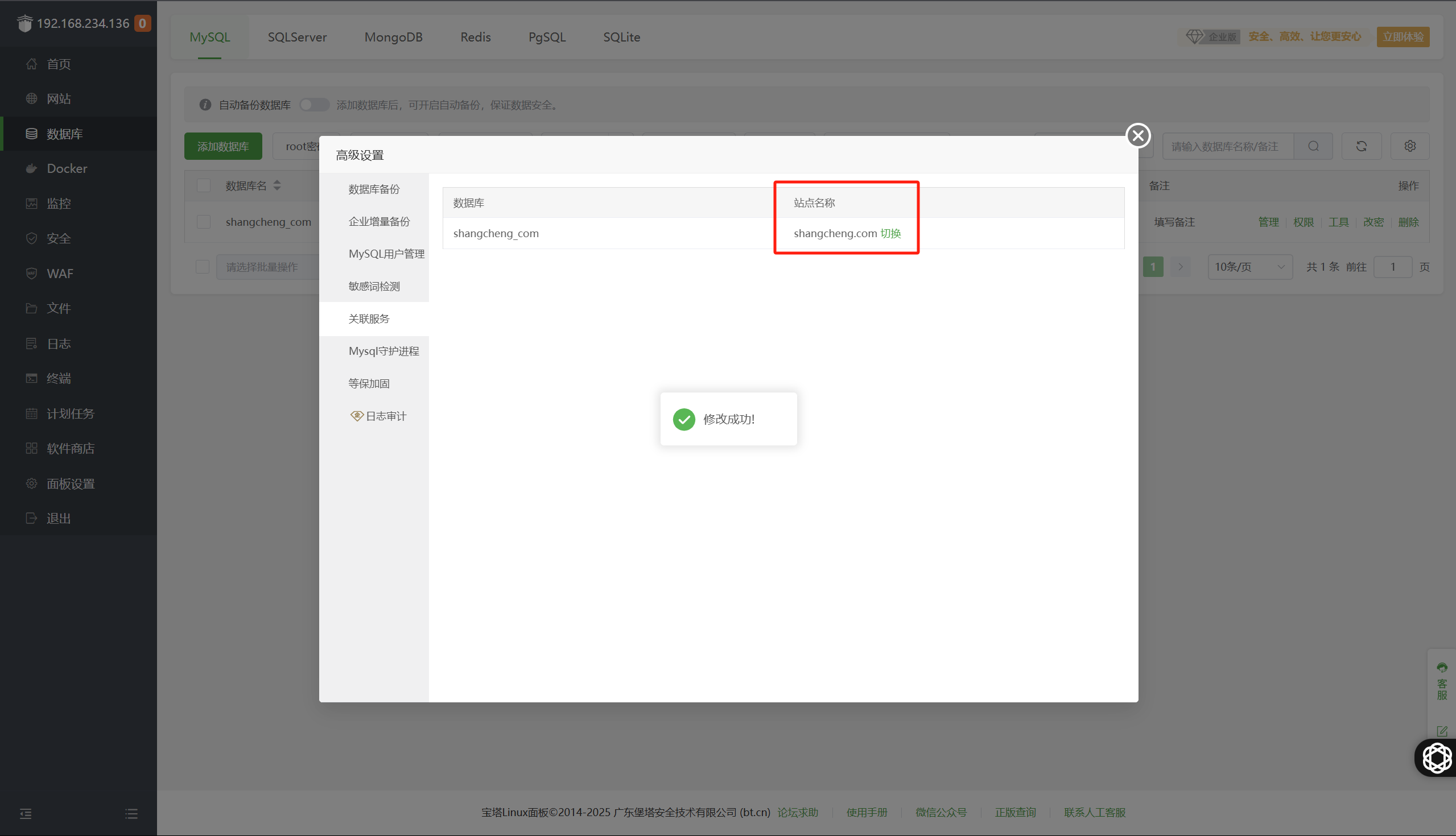

步骤7:导入了之后再次打开宝塔面板

步骤8:同步数据库

步骤9:在高级设置中关联网站并且启动mysql服务

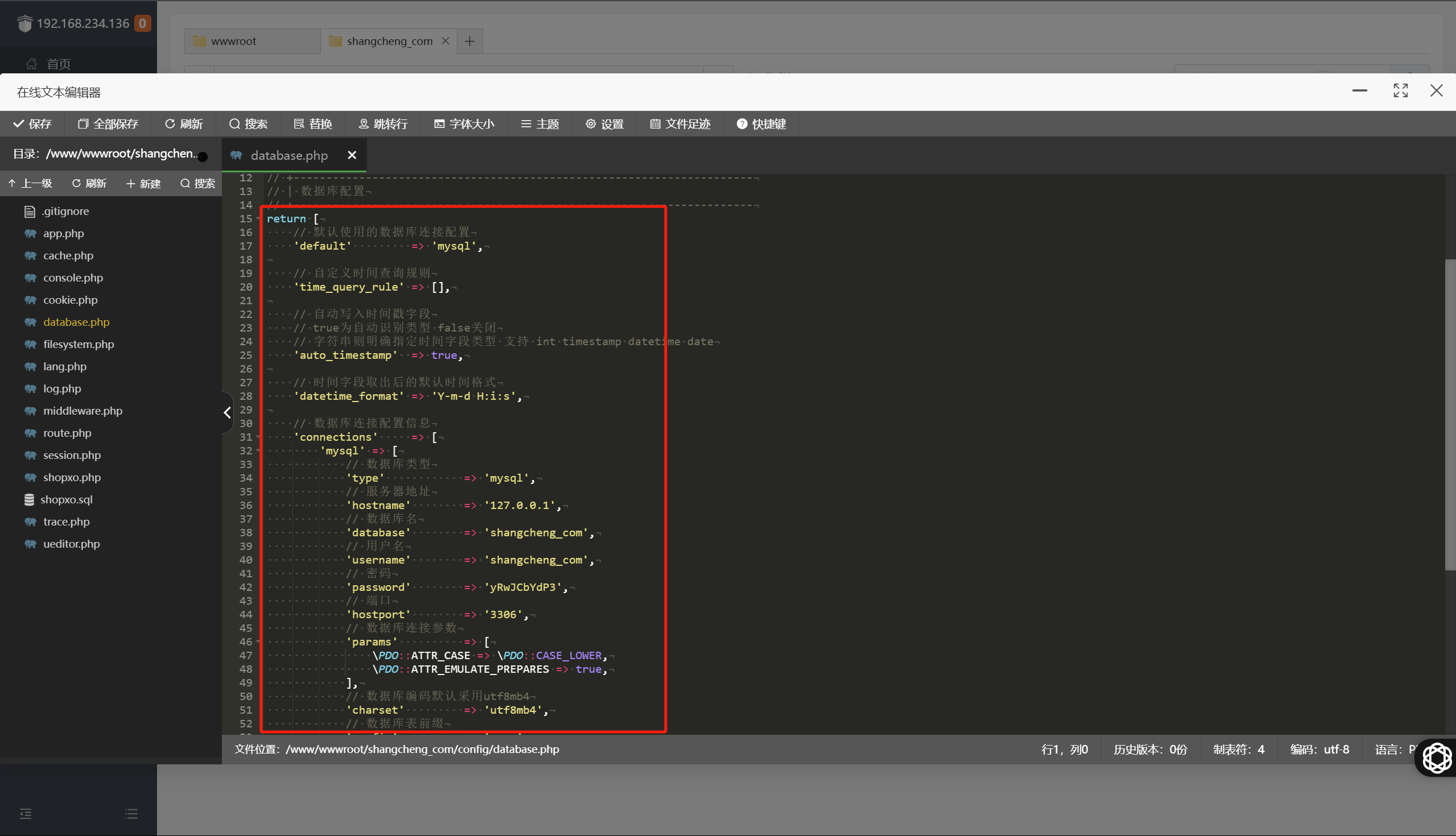

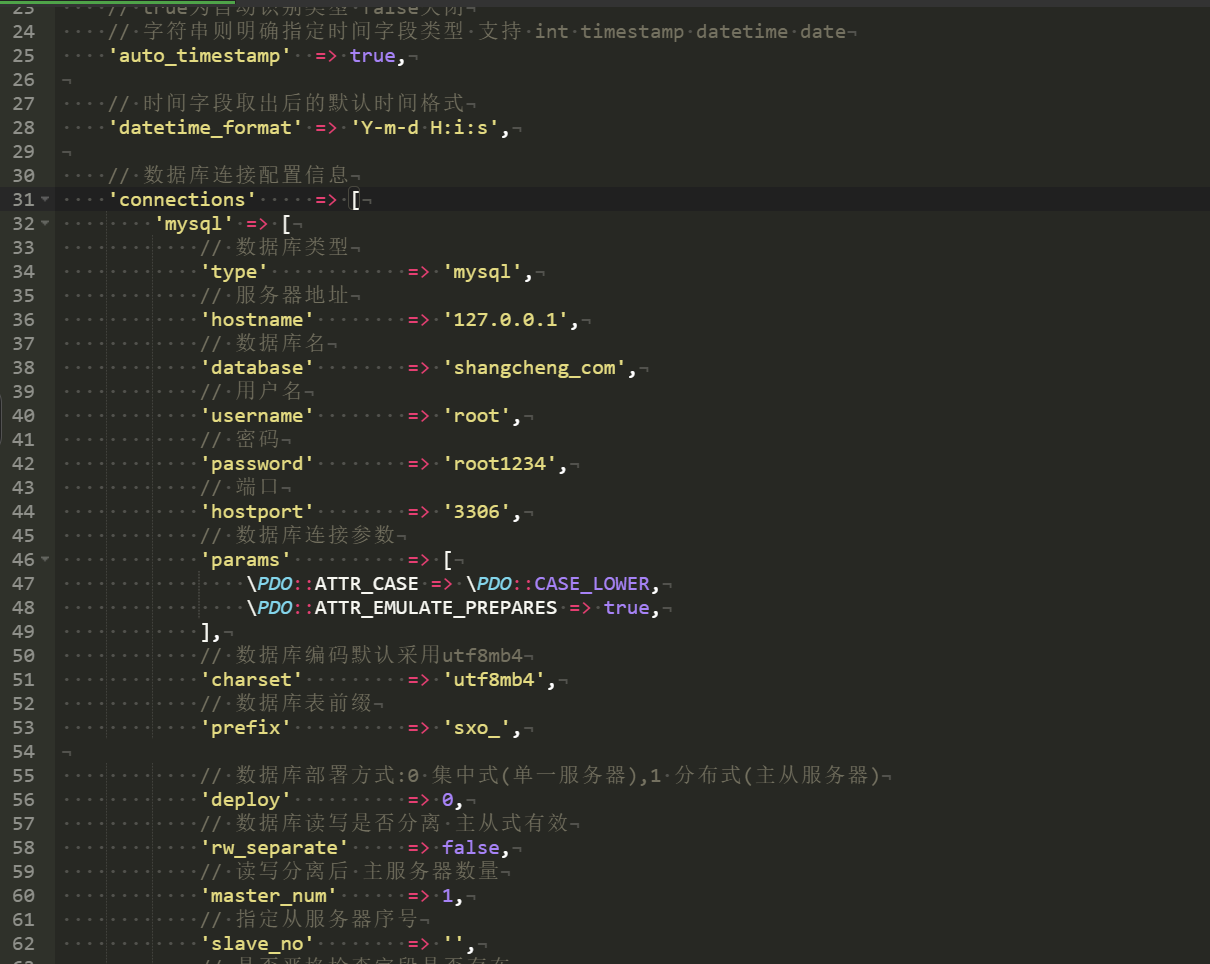

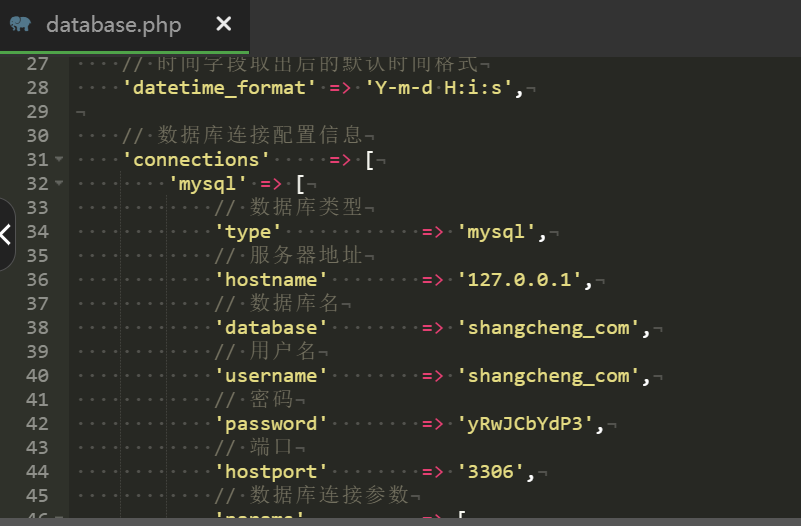

步骤10:改一下数据库配置,在宝塔面板搜索内容hostname,找到数据库配置文件改一改

步骤11:成功启动网站

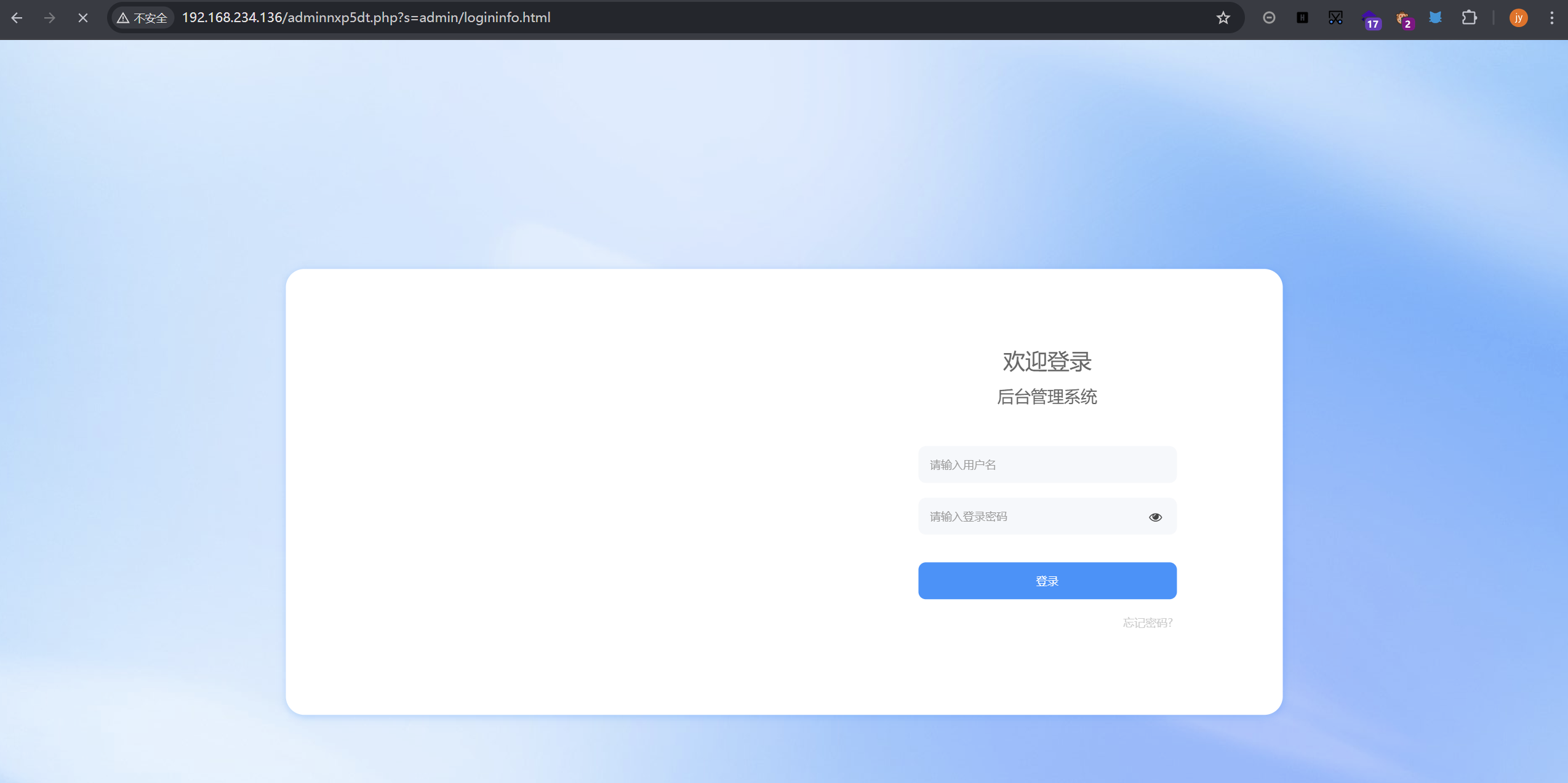

步骤12:输入adminnxp5dt.php找到后台

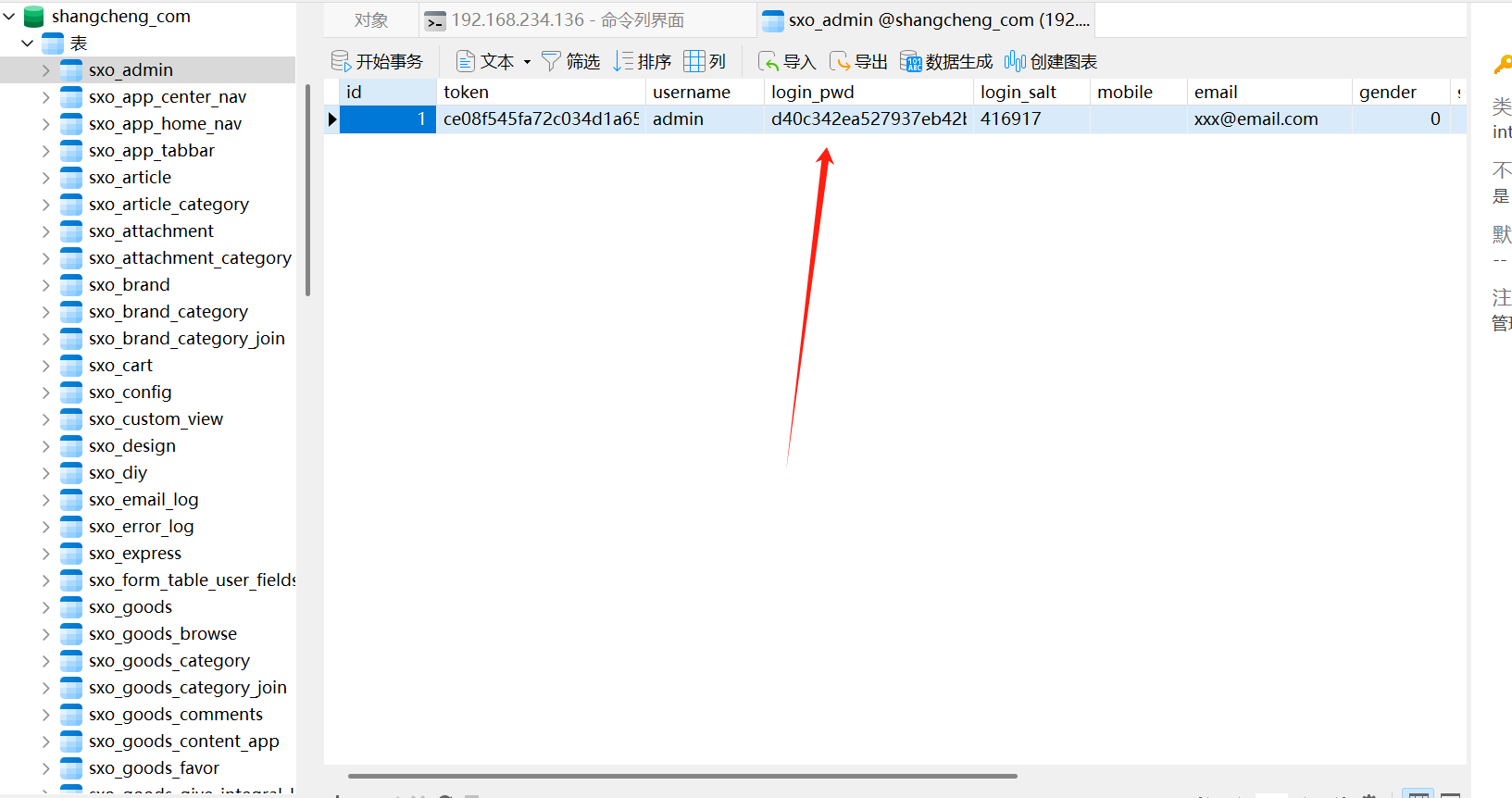

步骤13:找到数据库中admin的密码,很明显我们需要找到加密逻辑

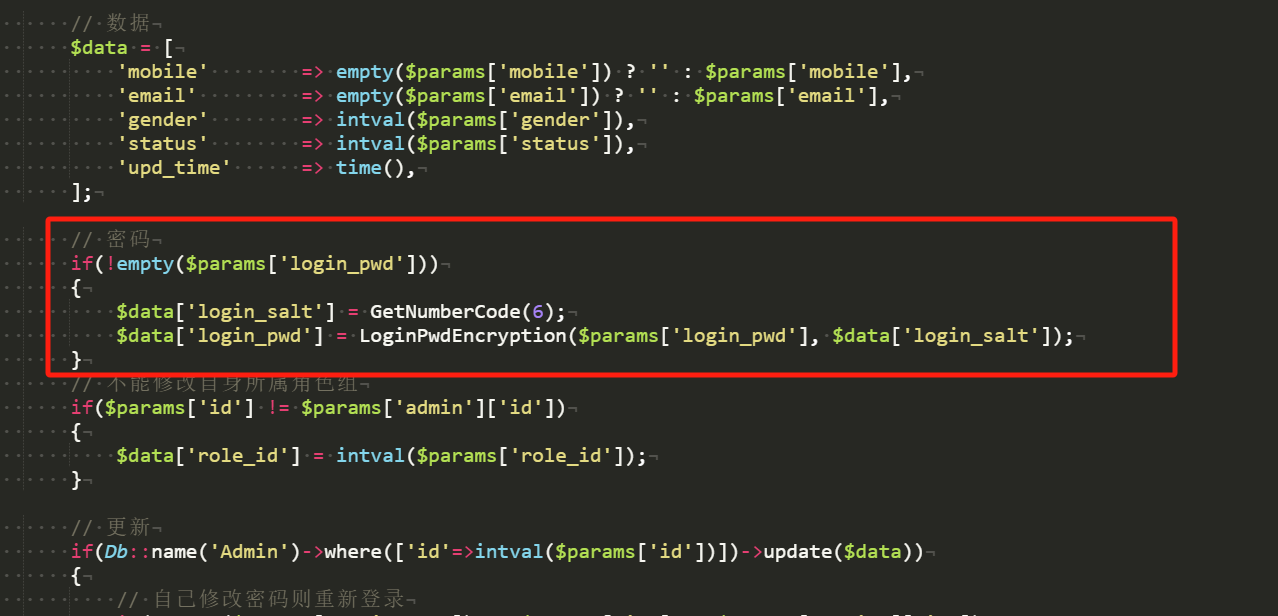

步骤14:搜索"密码",找到加密逻辑,然后分析加密逻辑

if(!empty($params['login_pwd']))

{

$data['login_salt'] = GetNumberCode(6);

$data['login_pwd'] = LoginPwdEncryption($params['login_pwd'], $data['login_salt']);

}

步骤15:所以可以知道这个加密逻辑就是

$data['login_pwd'] =md5($data['login_salt'].trim($params['login_pwd']));

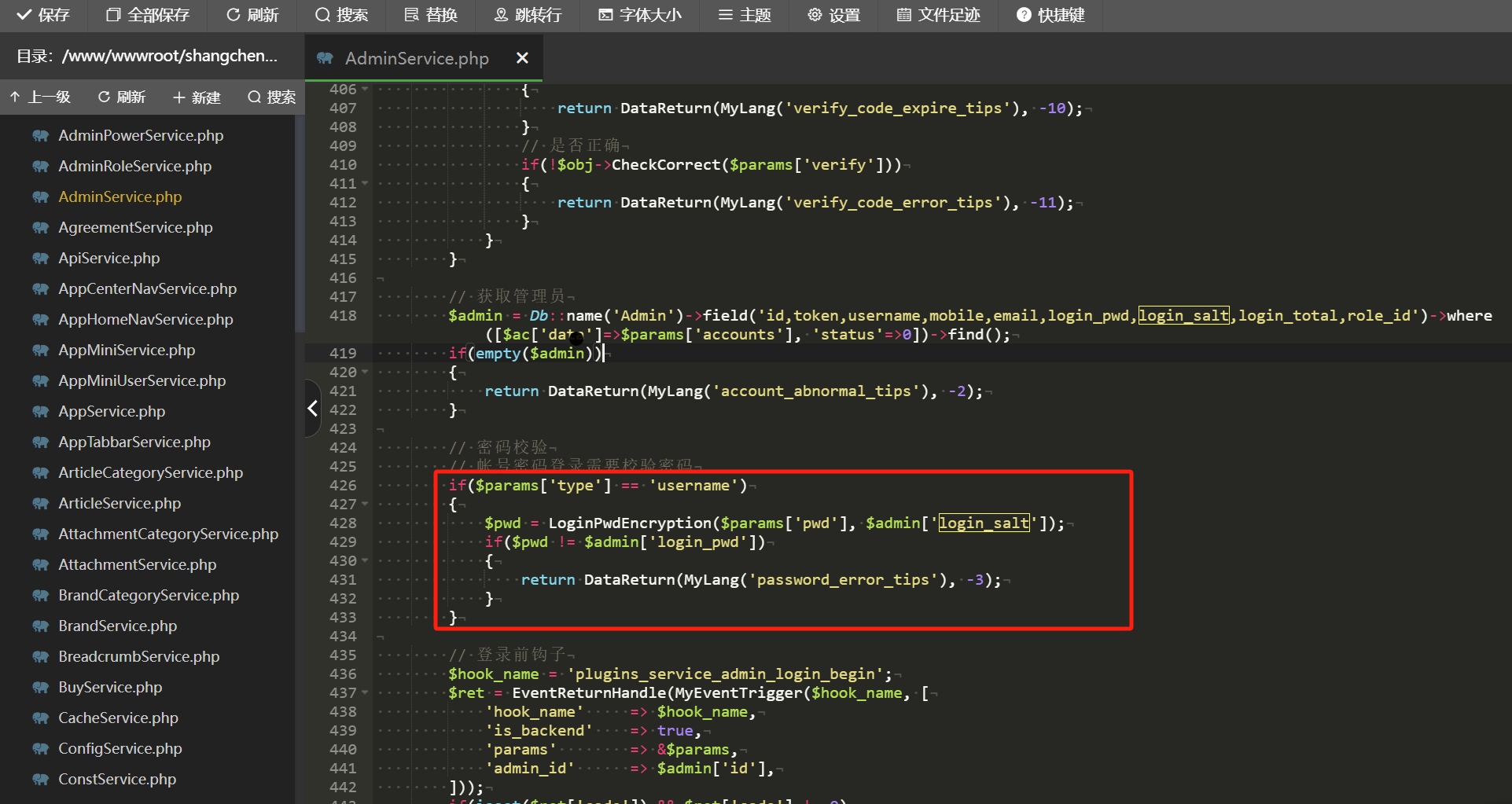

步骤16:我们需要找盐值,我们在密码校验中找到校验登录所需要的加密逻辑

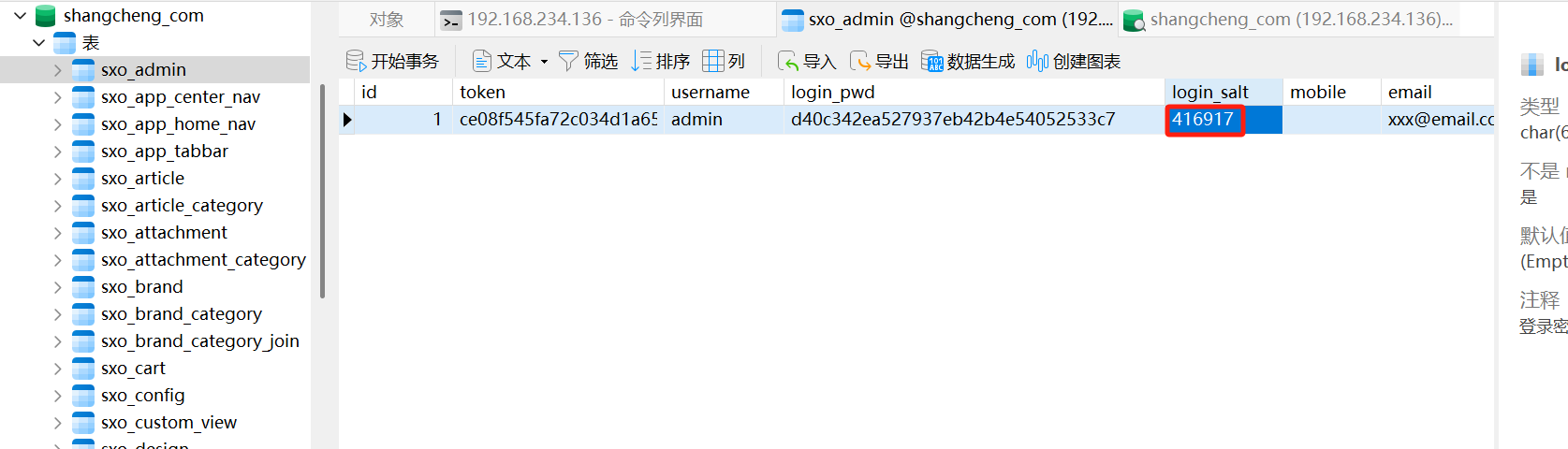

步骤17:同时看到在数据库中有我们需要的加密盐值

416917

步骤18:因为我们已经可以改密登录后台了但是问的是admin的密码

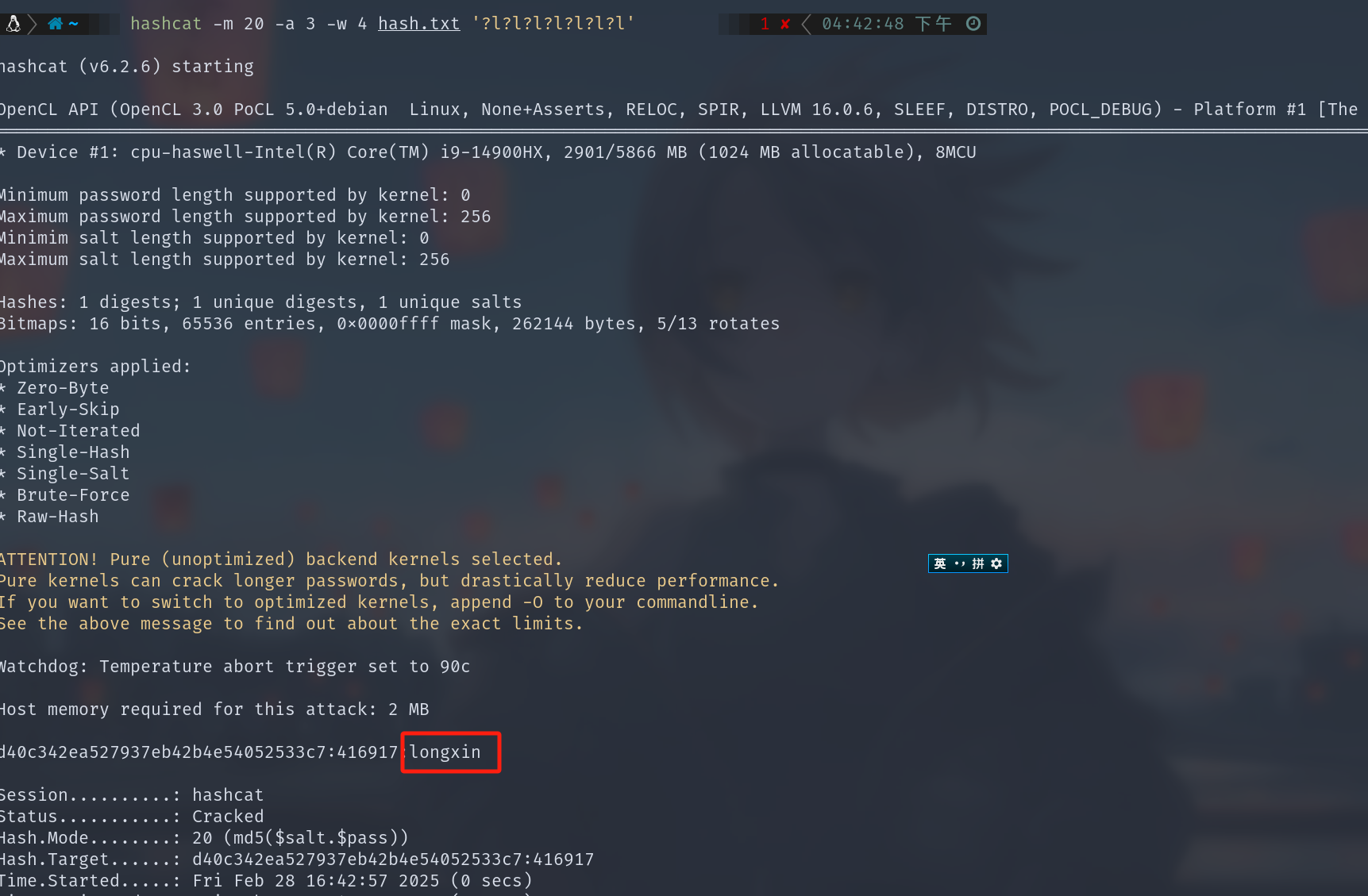

步骤19:使用hashcat进行爆破,我们从4个开始爆破,到七个字母爆破出来

hashcat -m 20 -a 3 -w 4 hash.txt '?l?l?l?l?l?l?l'

密码为longxin

hashcat参数解释:

-m 指定哈希类型

20 代表 MD5($salt.$pass)

哈希 = MD5(盐值 + 密码)

| 哈希模式 | 代码 | 说明 |

|---|---|---|

| MD5 | 0 | 纯 MD5 哈希 (MD5(password)) |

| SHA-1 | 100 | 纯 SHA-1 (SHA1(password)) |

| SHA-256 | 1400 | 纯 SHA-256 (SHA256(password)) |

| MD5($salt.$pass) | 20 | MD5(盐+密码) |

| MD5($pass.$salt) | 30 | MD5(密码+盐) |

-a 代表攻击模式(attack mode)。

3 代表 掩码攻击(Mask Attack)

| 模式 | 代码 | 说明 |

|---|---|---|

| 直接匹配(字典攻击) | 0 | 使用字典文件中的单词进行匹配 |

| 组合攻击 | 1 | 使用两个字典拼接(Wordlist1 + Wordlist2) |

| 规则变换 | 2 | 在字典的基础上进行变形 |

| 掩码暴力 | 3 | 使用特定字符模式进行穷举(本例使用) |

| 混合模式 | 6/7 | 结合字典和掩码 |

-w 代表 工作负载级别(workload profile),影响计算性能:

1 -> 最低,占用最少的 CPU/GPU 资源

2 -> 适中(默认)

3 -> 高

4 -> 最大性能,但可能会导致系统卡顿

hash.txt

存放待破解的哈希值。

格式示例(如果是 MD5($salt.$pass),通常是 salt:hash 形式)

?l?l?l?l?l?l?l

掩码模式(mask attack),表示密码的格式:

?l -> 小写字母(a-z)

?u -> 大写字母(A-Z)

?d -> 数字(0-9)

?s -> 特殊字符(!@#$%^& 等)*

?a -> 所有字符(?l?u?d?s 组合)

?l?l?l?l?l?l?l 表示:

7 位的小写字母密码(例如:abcdefg, qwertyu)

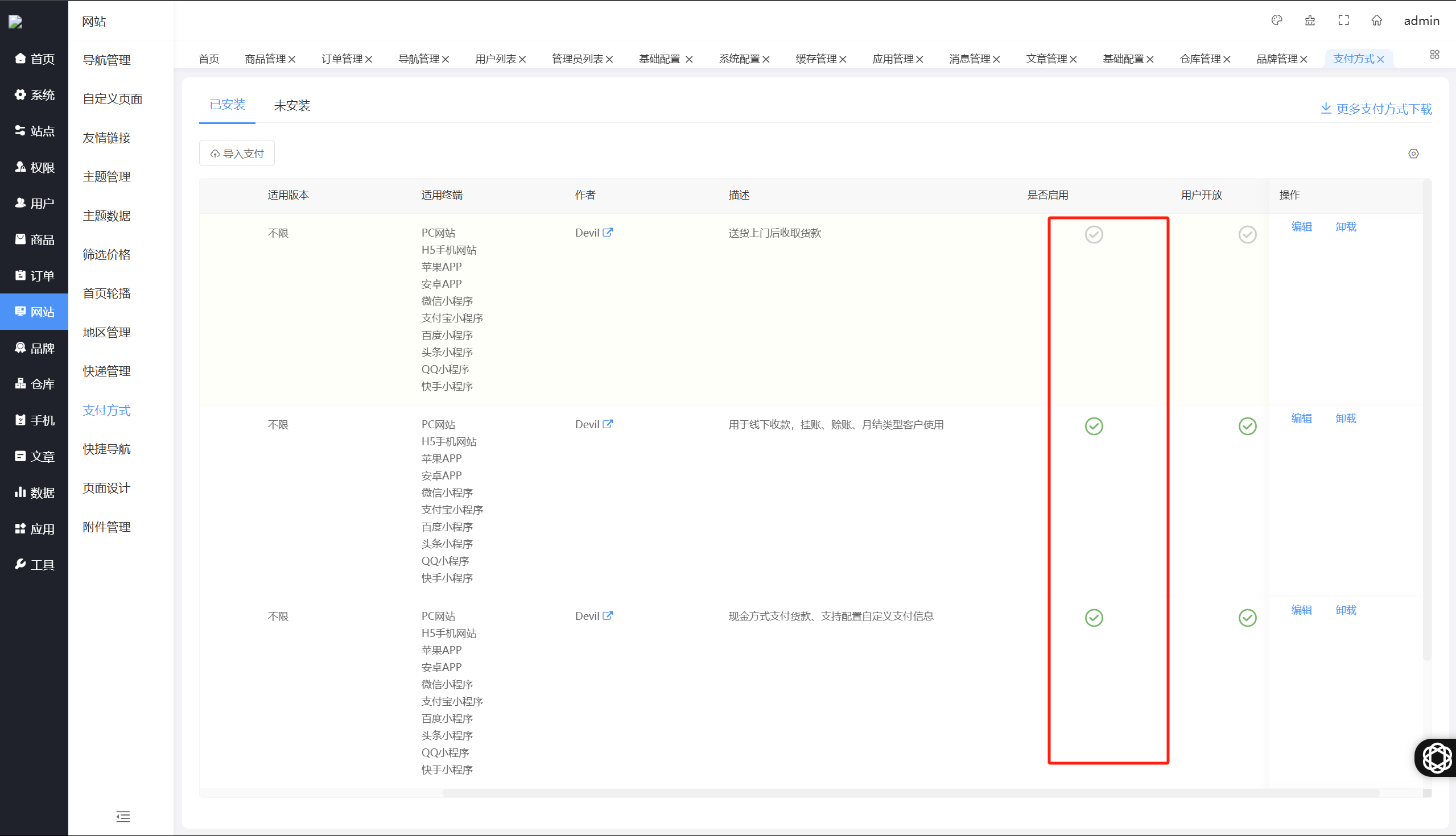

19. 该购物网站上架了几个支付方式 。(标准格式:10)

步骤1:输入admin,longxin登录后台

步骤2:可以看到有物种支付方式,但是有一种没有启用所以是四种

20. 该购物网站管理后台的登录地址是什么 。(标准格式:/adminxx5?=admin/admin.html)

步骤1:adminnxp5dt.php?s=index/index.html

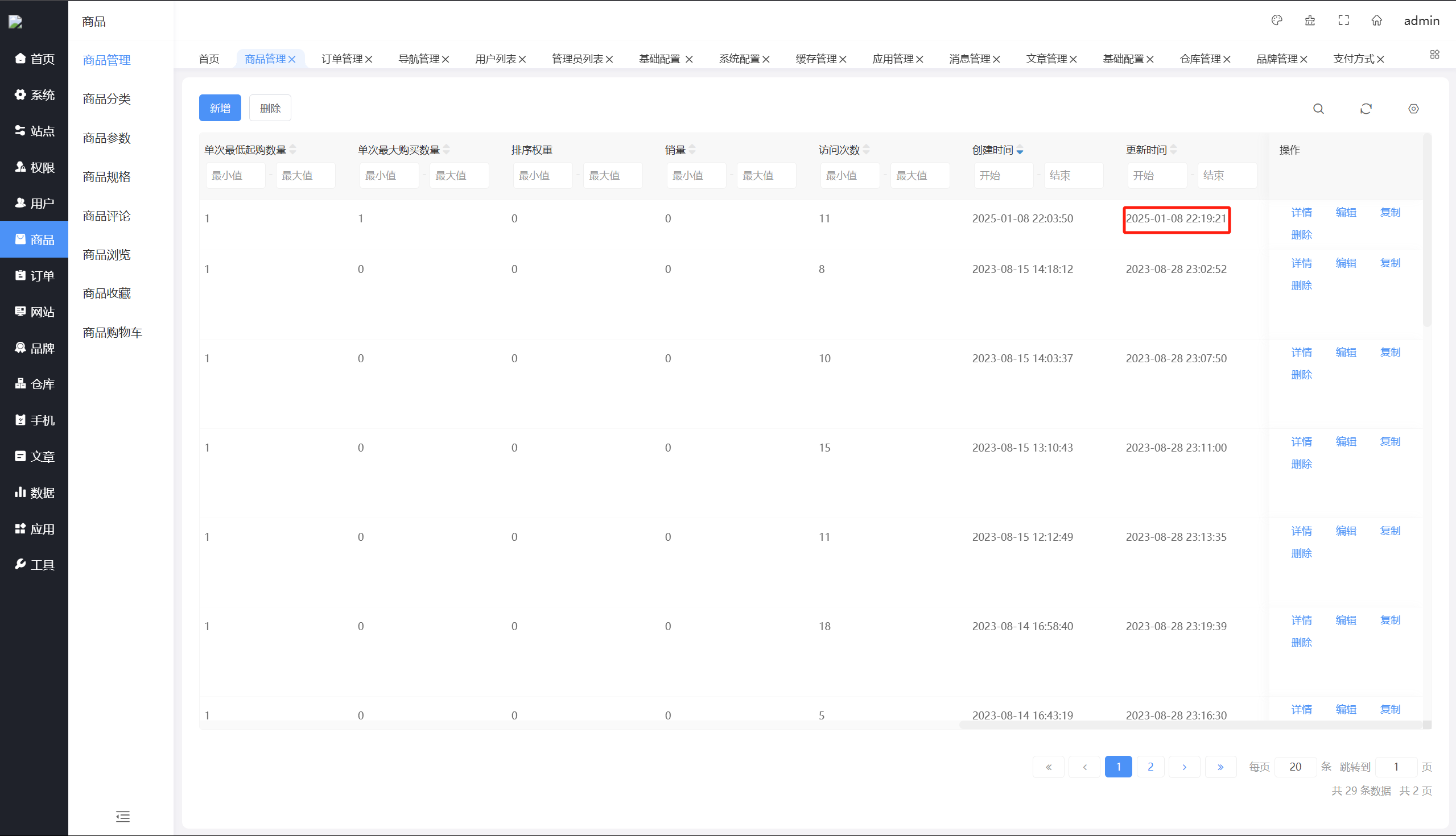

21. 该购物网站共上架多少商品 。(标准格式:10)

步骤1:29

22. 该购物网站的数据库配置的文件名是什么 。(标准格式:db.php)

步骤1:这个在启网站的时候就找过了

databse.php

23. 该购物网站上架的最新的商品的上架时间是什么 。(标准格式:2025-01-01 11:11:11)

步骤1:最新上架时间应该是这个更新时间2025-01-08 22:19:21

24. 服务器的ssh对外端口是什么 。(标准格式:22)

步骤1:22

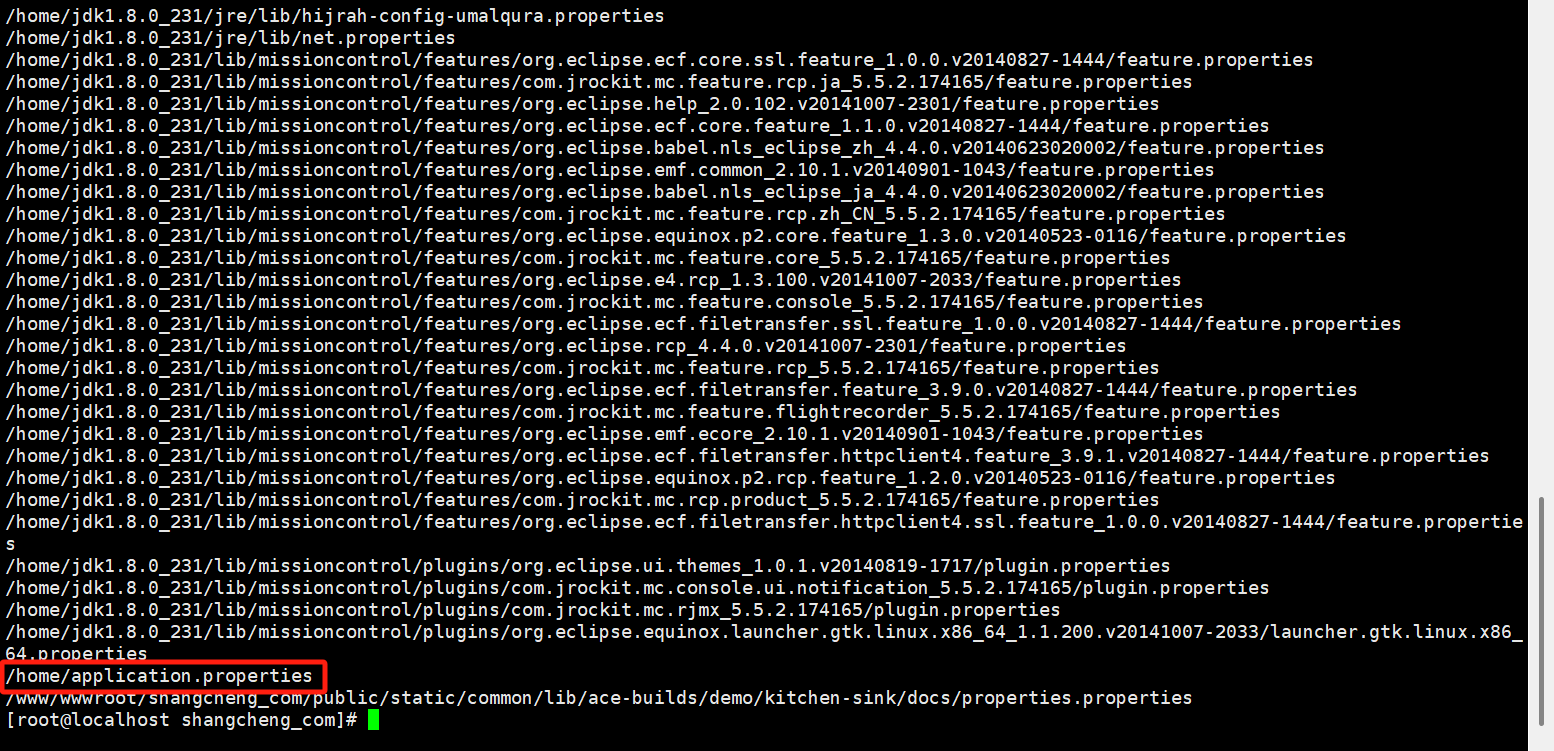

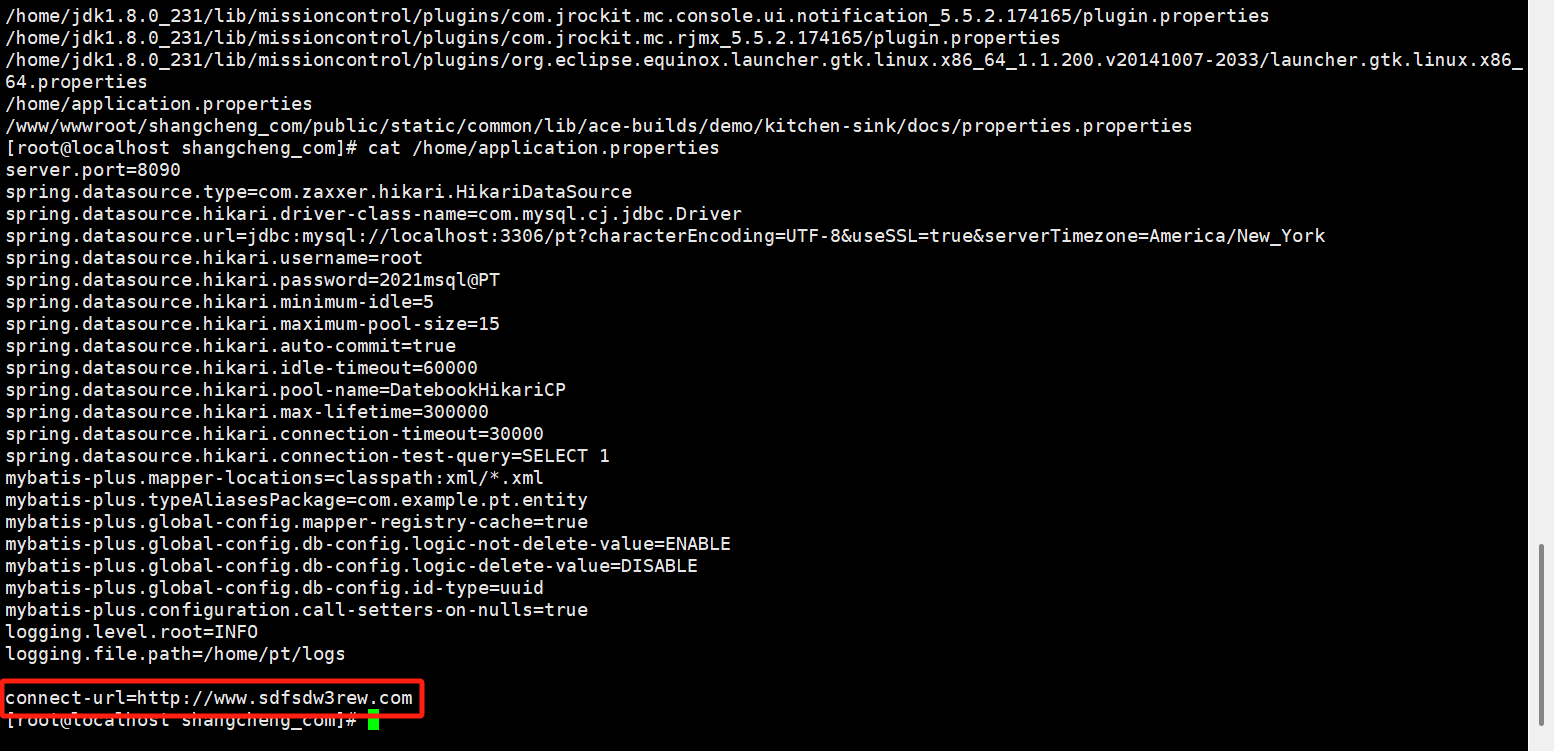

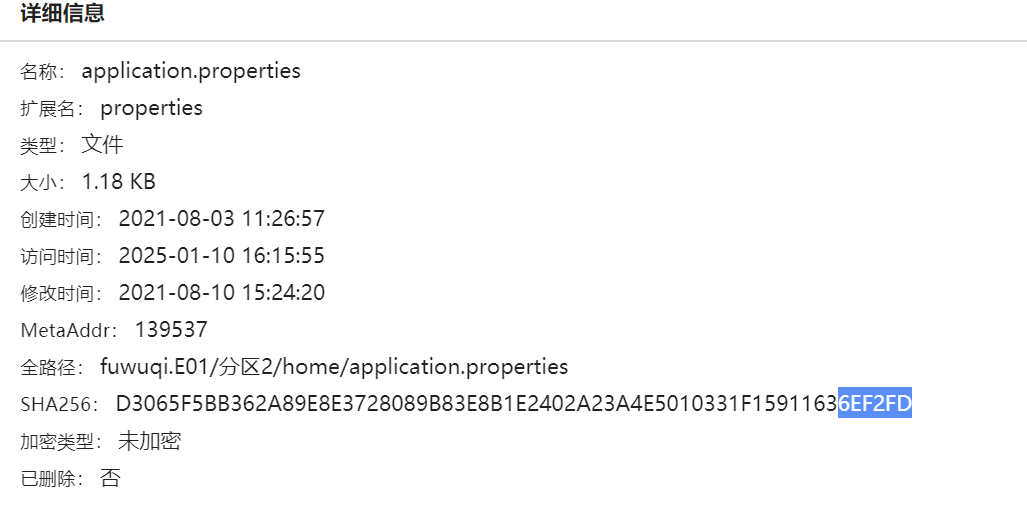

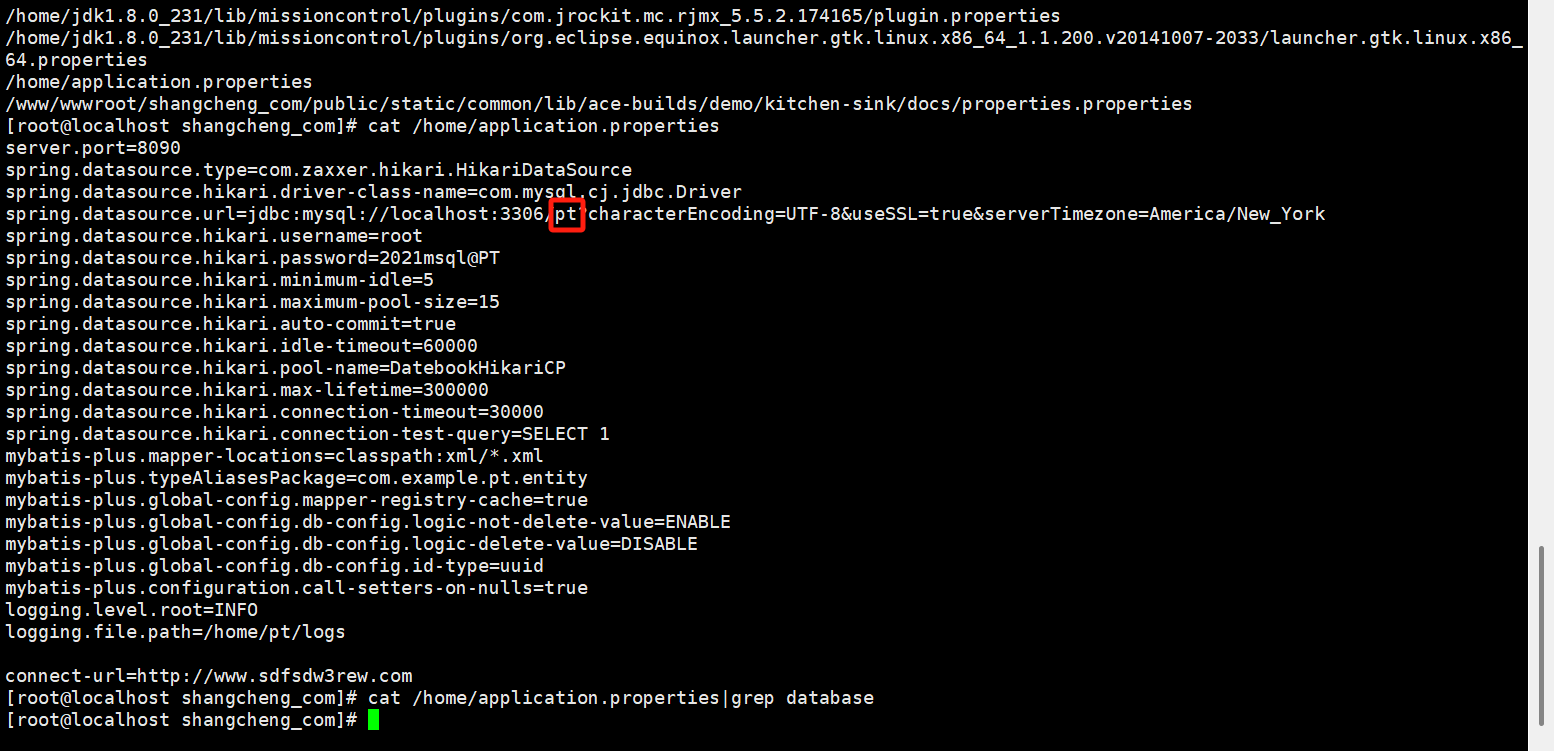

25. Java网站备份文件中配置文件(*.properties) 的SHA256校验值后六位是什么 。(标准格 式:全小写)

步骤1:直接find一下看到一个可疑文件

步骤2:cat一下找对了

步骤3:在火眼中校验一下哈希为6EF2FD

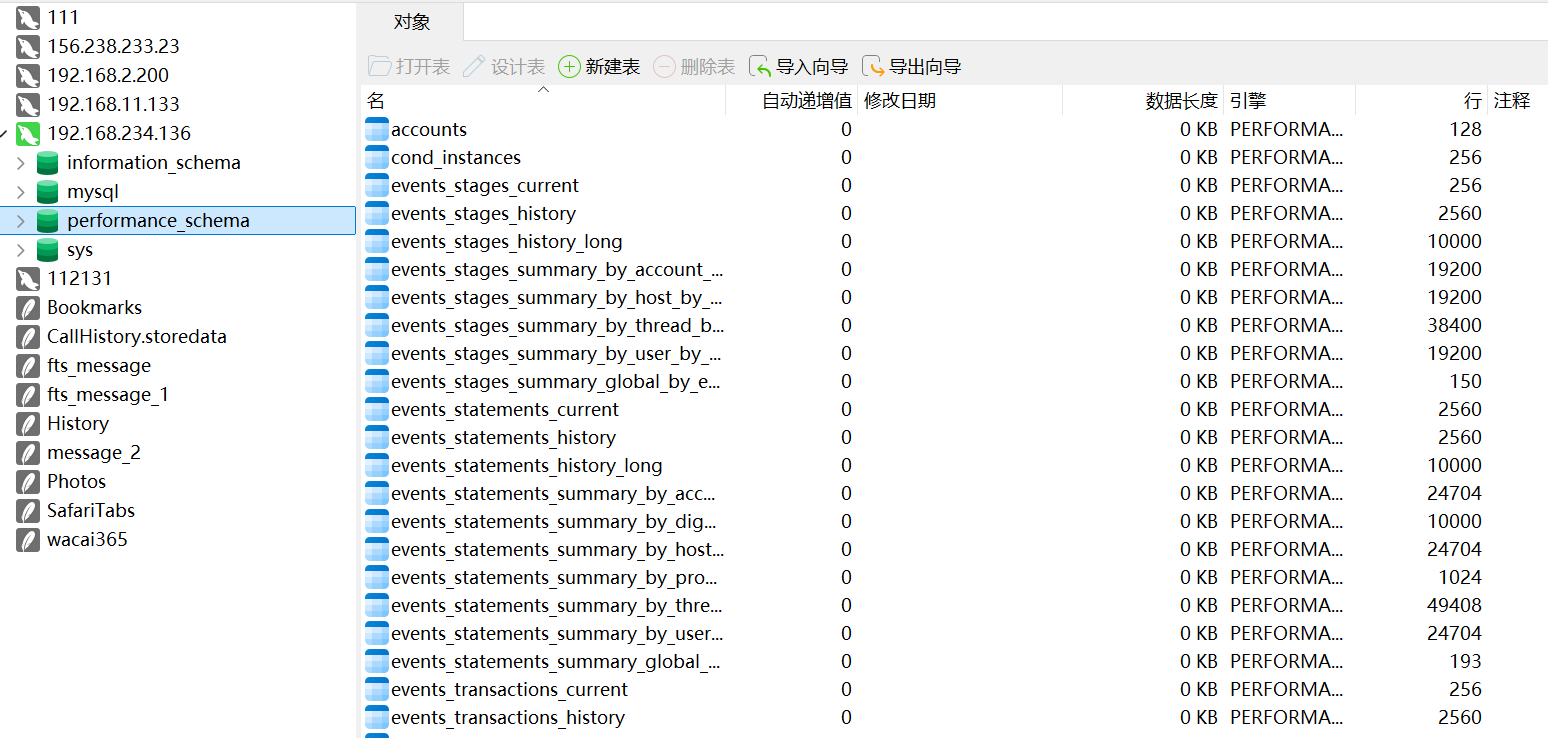

26. Java网站使用的MySQL数据库名称为() 。(标准格式:按照实际值填写)

步骤1:应该是pt

27. Java网站数据库表sys_user中的用户类型为user的用户数为() 。(标准格式:按照实际值填写)

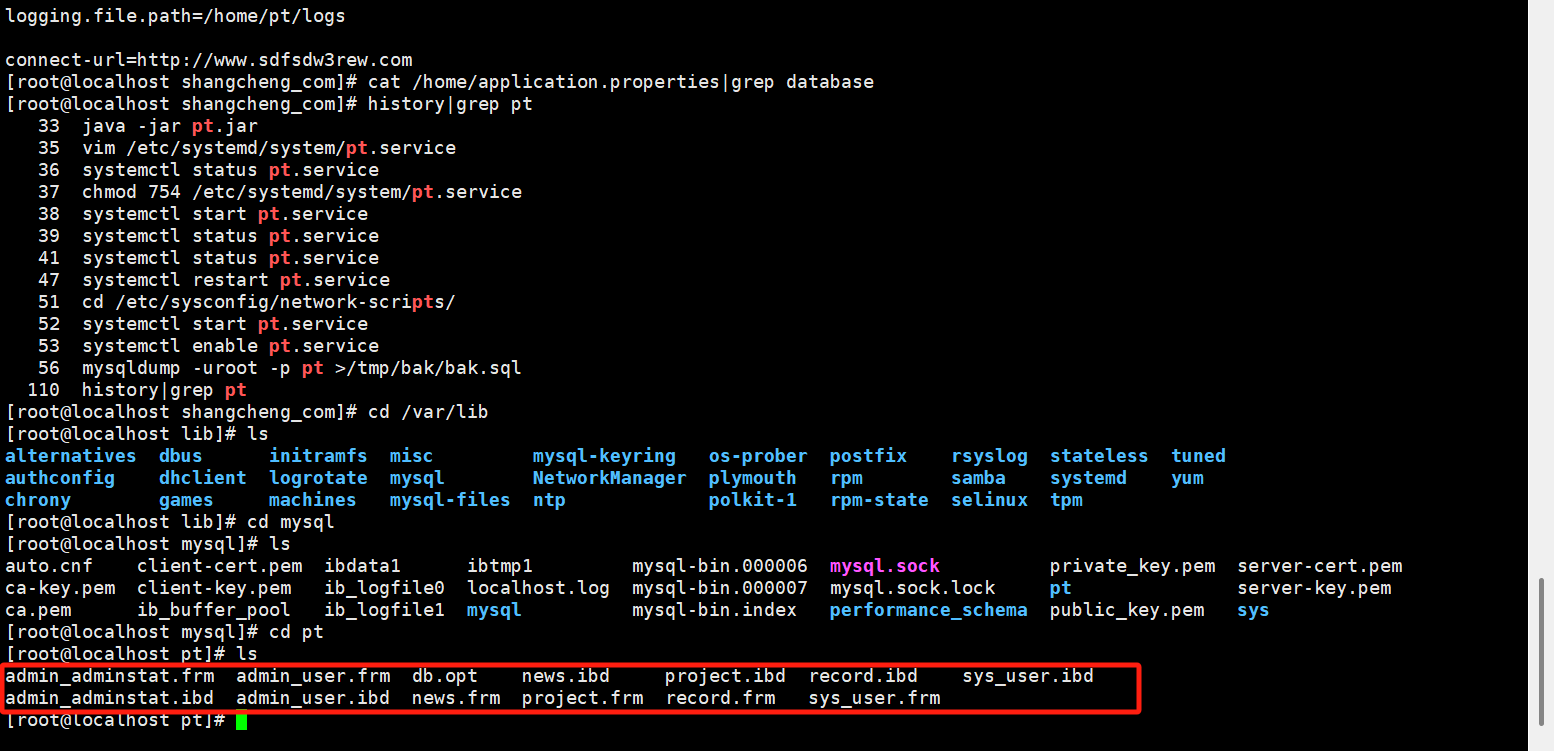

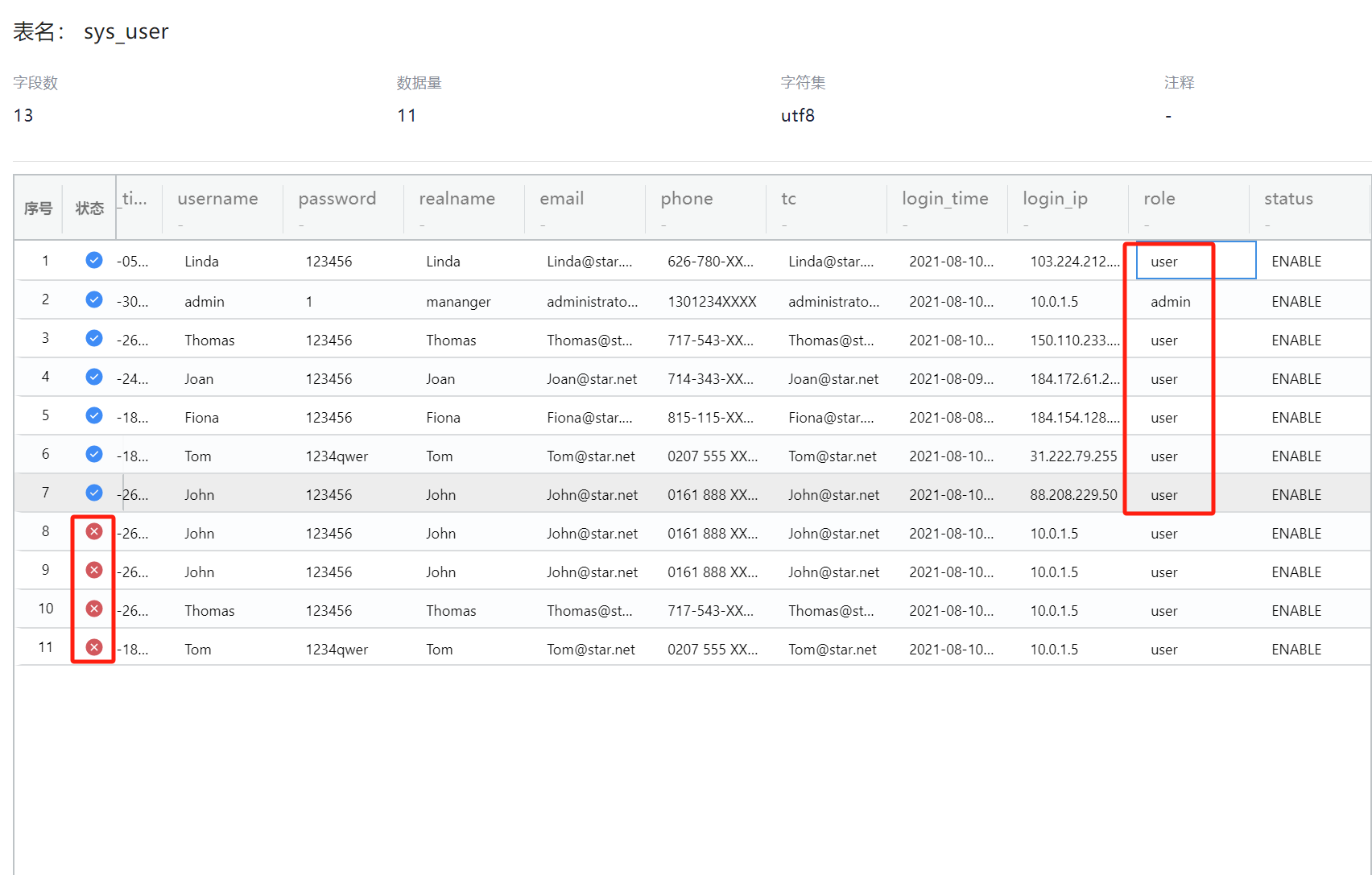

步骤1:在history中记得曾经备份过pt数据库,但是在备份目录下并没有找到,但是这个应该是已经被导入数据库了

步骤2:在/var/lib/mysql中找到pt数据库的备份

步骤3:然后发现火眼可以直接看

可以发现一共6个

28. 请问md5值为831d75f88a50f736d3da7c929cf17580的文件名是什么 。(标准格式:按照实际值填写)

步骤1:XWF--->专业工具--->算MD5 ---->过滤哈希

\u4E00-\u9FA5 ↩︎

浙公网安备 33010602011771号

浙公网安备 33010602011771号