Day5 基础入门-APP应用&微信小程序&原生态开发&H5+Vue技术&封装打包&反编译抓包点

需要先做一些准备,比如安装雷电模拟器

APP应用开发架构:

1、原生开发

安卓一般使用java语言开发,当然现在也有kotlin语言进行开发。如何开发就涉及到具体编程了,这里就不详说了。简单描述就是使用安卓提供的一系列控件来实现页面,复杂点的页面可以通过自定义控件来实现。

2、使用H5语言开发

使用H5开发的好处有很多,可多端复用,比如浏览器端,ios端,当然H5开发的体验是没有原生好的。结合我做过的项目来说,一般是这个页面需要分享出去的话,就用H5开发。

3、使用flutter开发

flutter是近年来谷歌推出的一款UI框架,使用dart语言进行开发,支持跨平台,weight渲染直接操作硬件层,体验可媲美原生。但是flutter技术比较新,生态还不完善,开发起来效率相对偏低。

4、常规Web开发

Web App软件开发简单地说,就是开发一个网站,然后加入app的壳。Web App一般非常小,内容都是app内的网页展示,受制于网页技术本身,可实现功能少,而且每次打开,几乎所有的内容都需要重新加载,所以反应速度慢,内容加载过多就容易卡死,用户体验差,而且app内的交互设计等非常有效。但开发周期长端,需要的技术人员少,成本低。

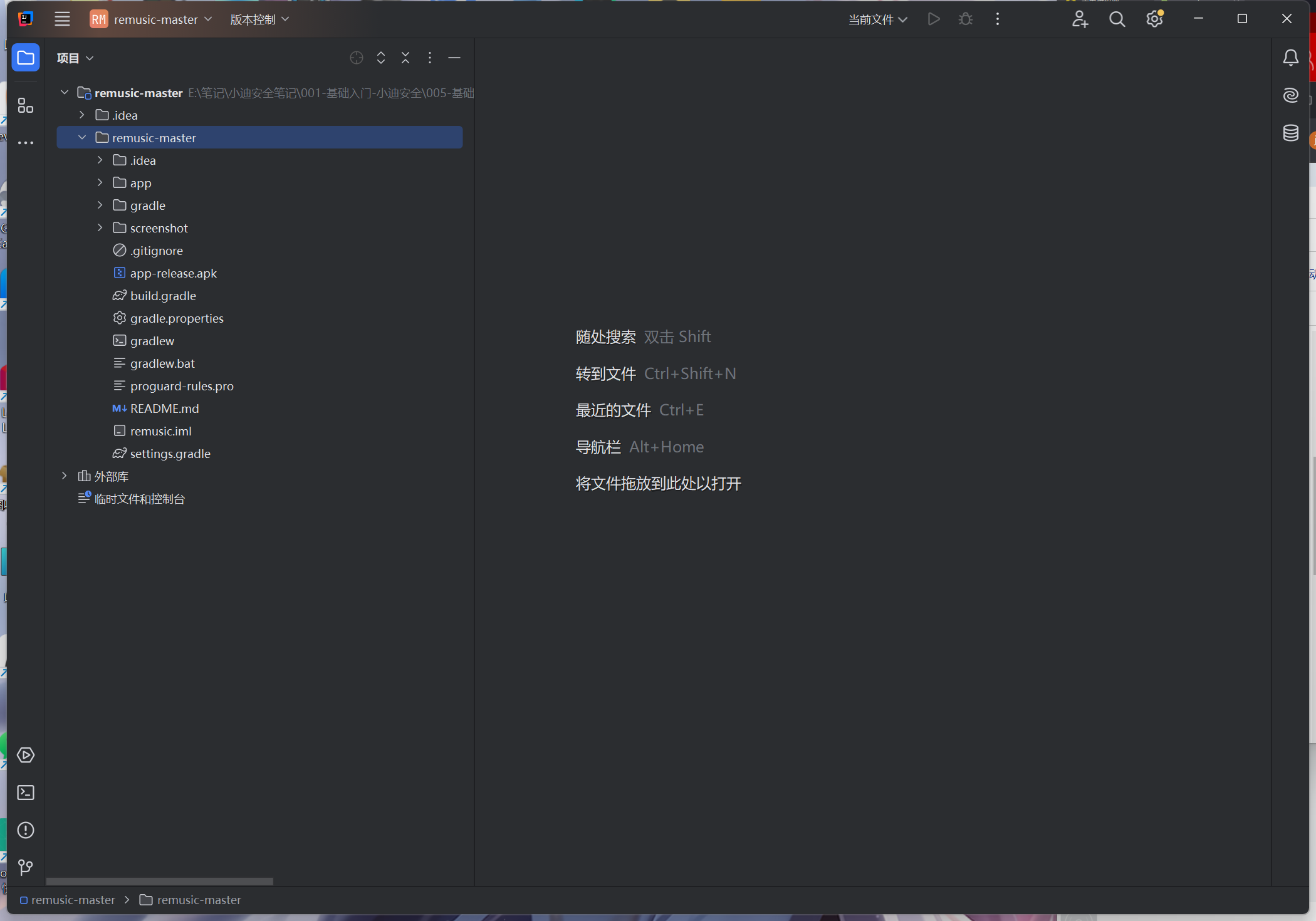

APP-开发架构-原生态-IDEA

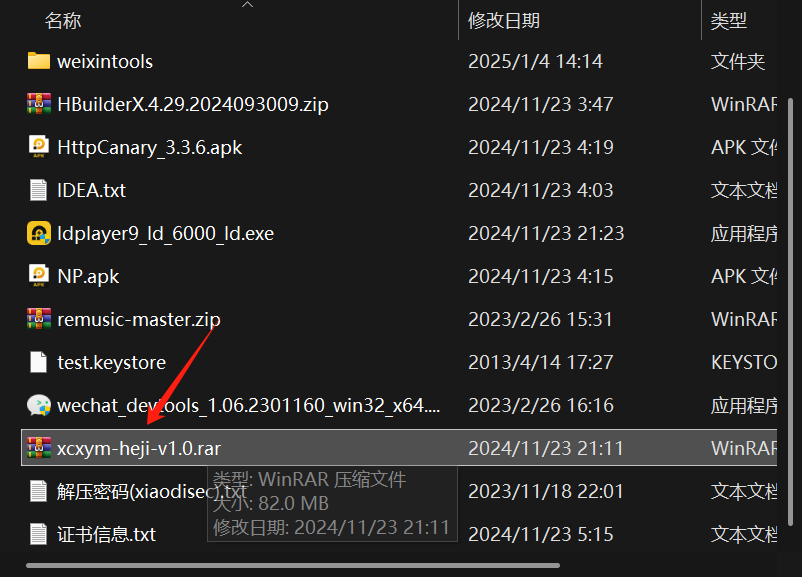

演示:remusic项目源码

NP管理器:

http://normalplayer.top/

HttpCanary:https://github.com/mingww64/HttpCanary-SSL-Magisk

安全影响:反编译&流量抓包&常规测试

安全影响:逆向的角度去分析逻辑设计安全

这是迪总提供的原生开发的app,就是采用java安卓的语法写出来的

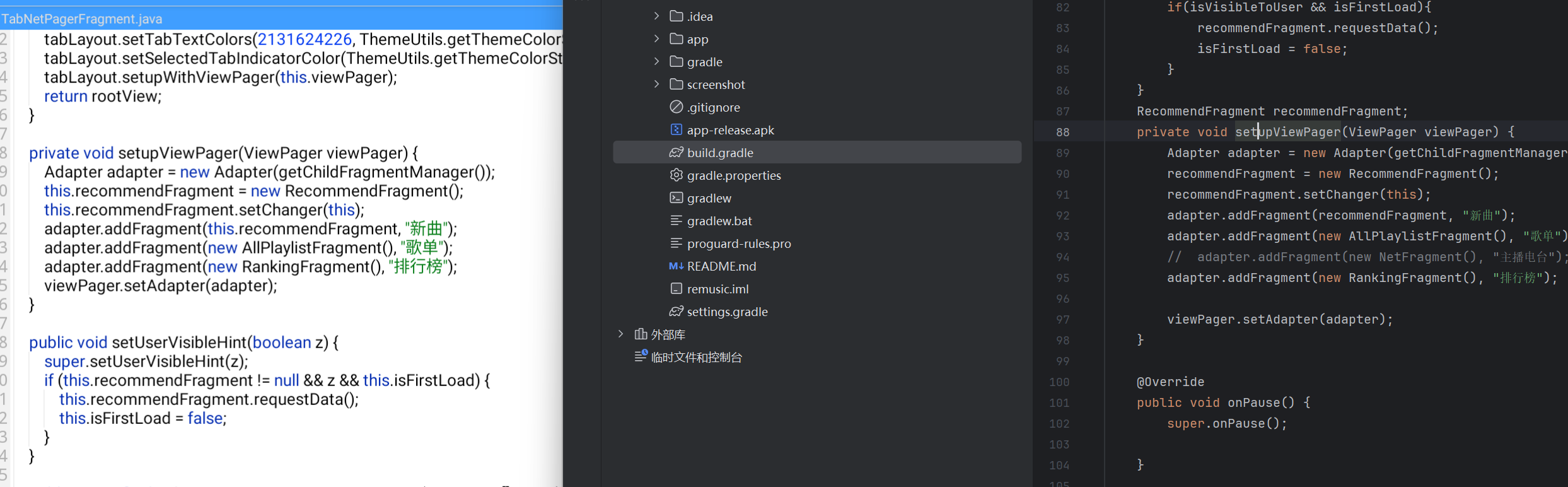

用idea打开看一下源码

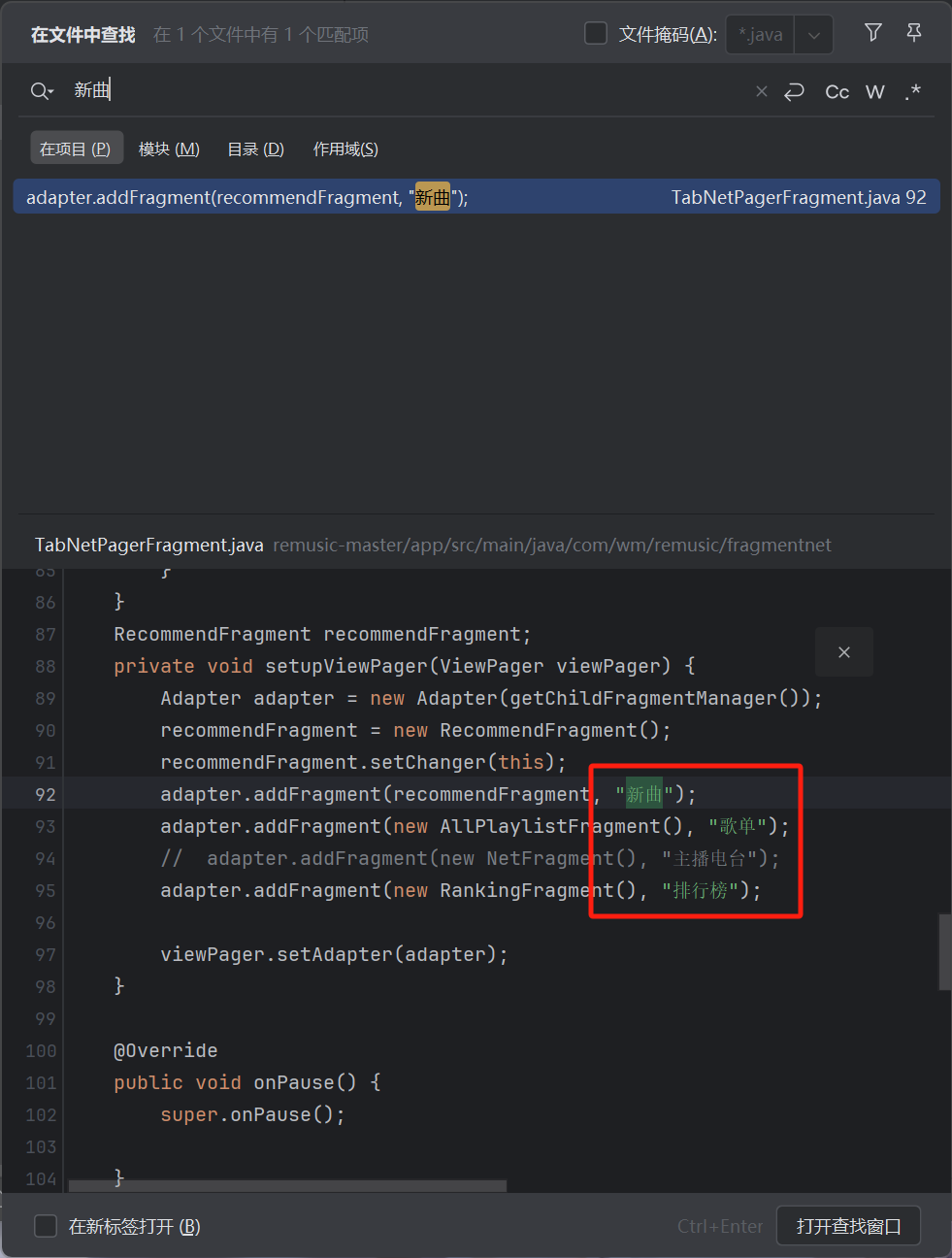

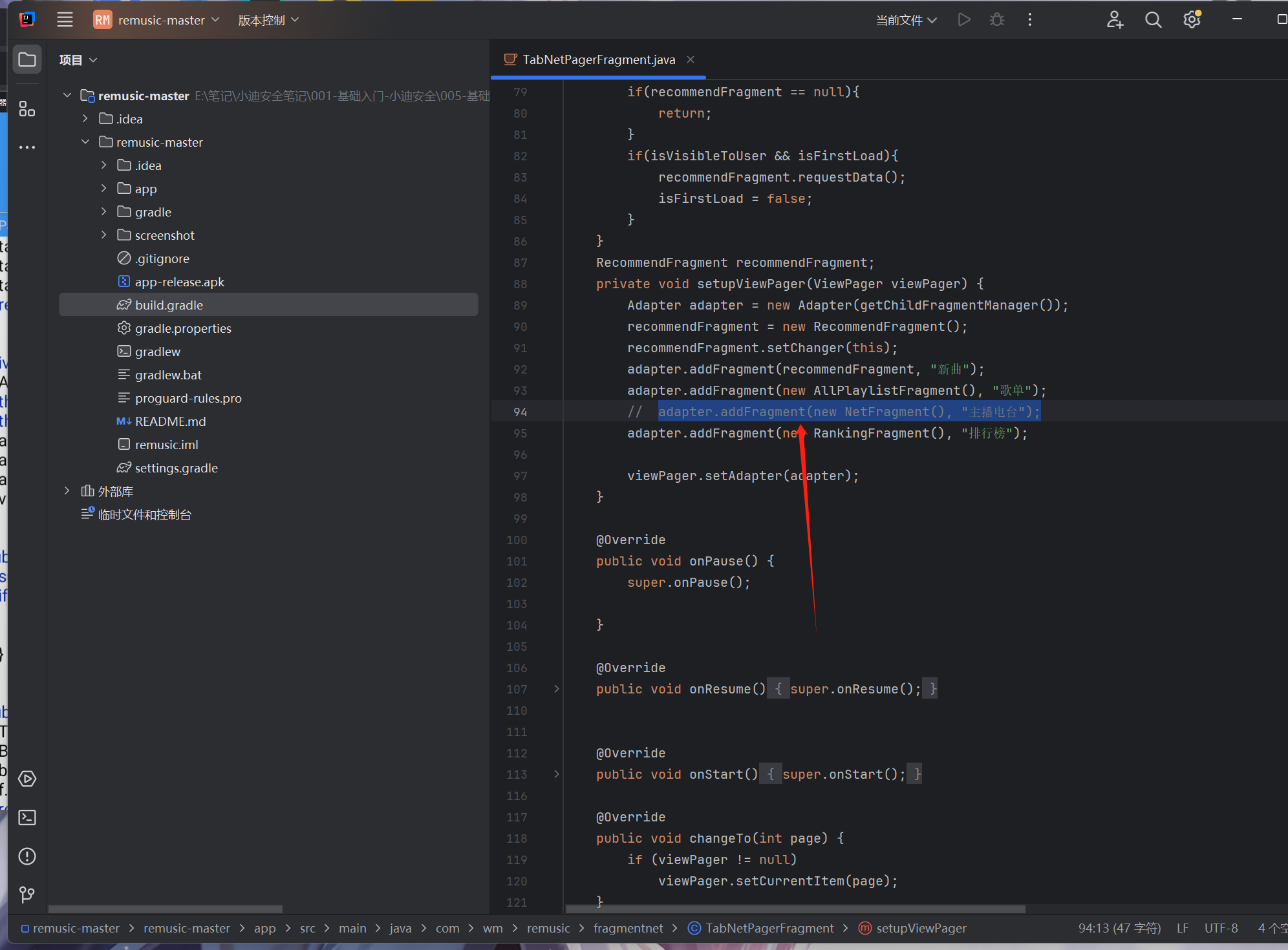

根据源码里面的信息搜索一下

比如这里有歌曲,歌单,排行榜,我们全局搜索

Ctrl + Shift + F全局搜索

歌曲:

歌单:

按钮设置标题为歌单

可以看到这个就对应

如果把注释行取消掉,那么就可以多一个主播电台

那我们一般是拿不到源码的怎么通过apk去获取源码呢?(直接从压缩包打开是肯定看不到源码的)

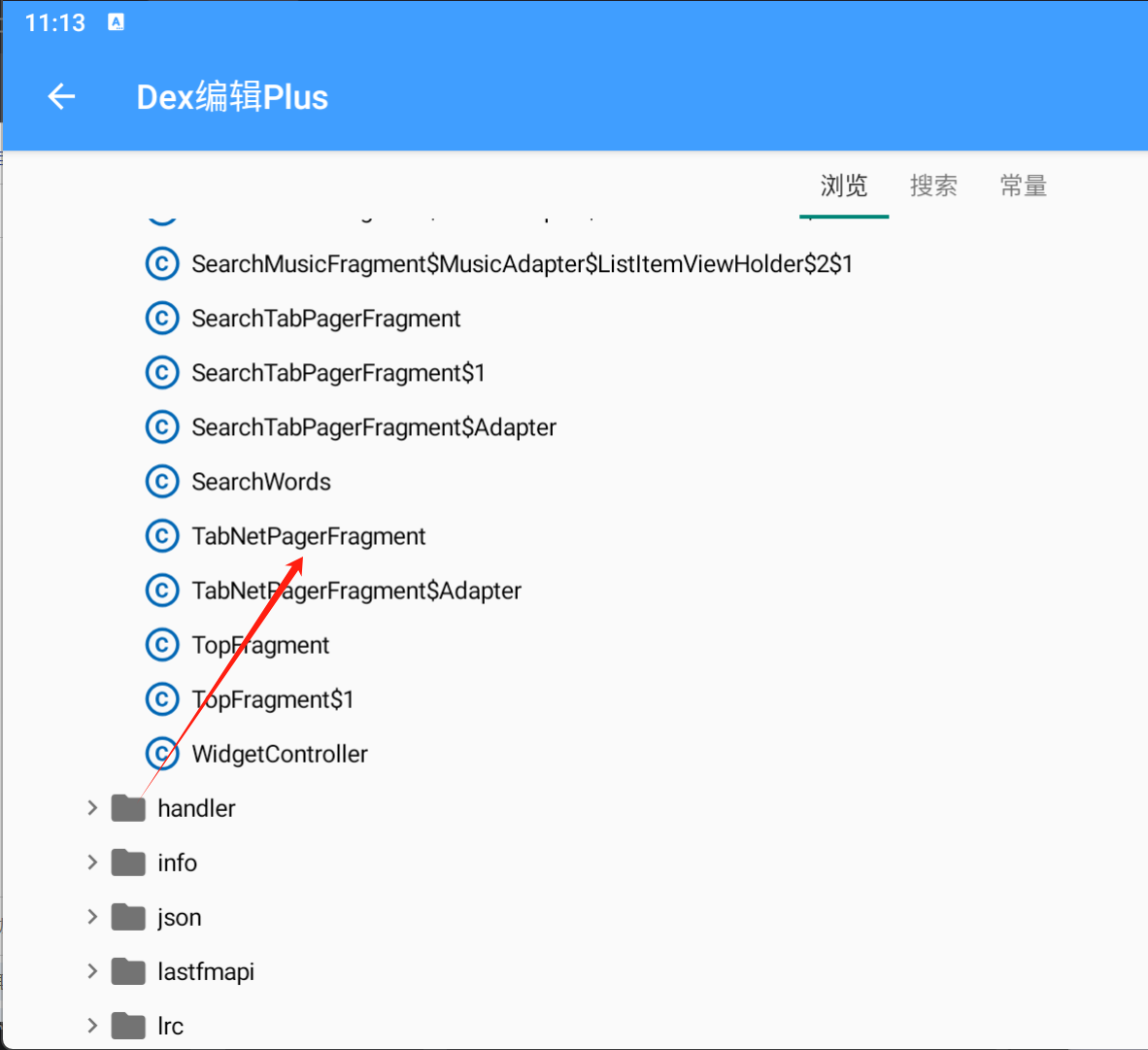

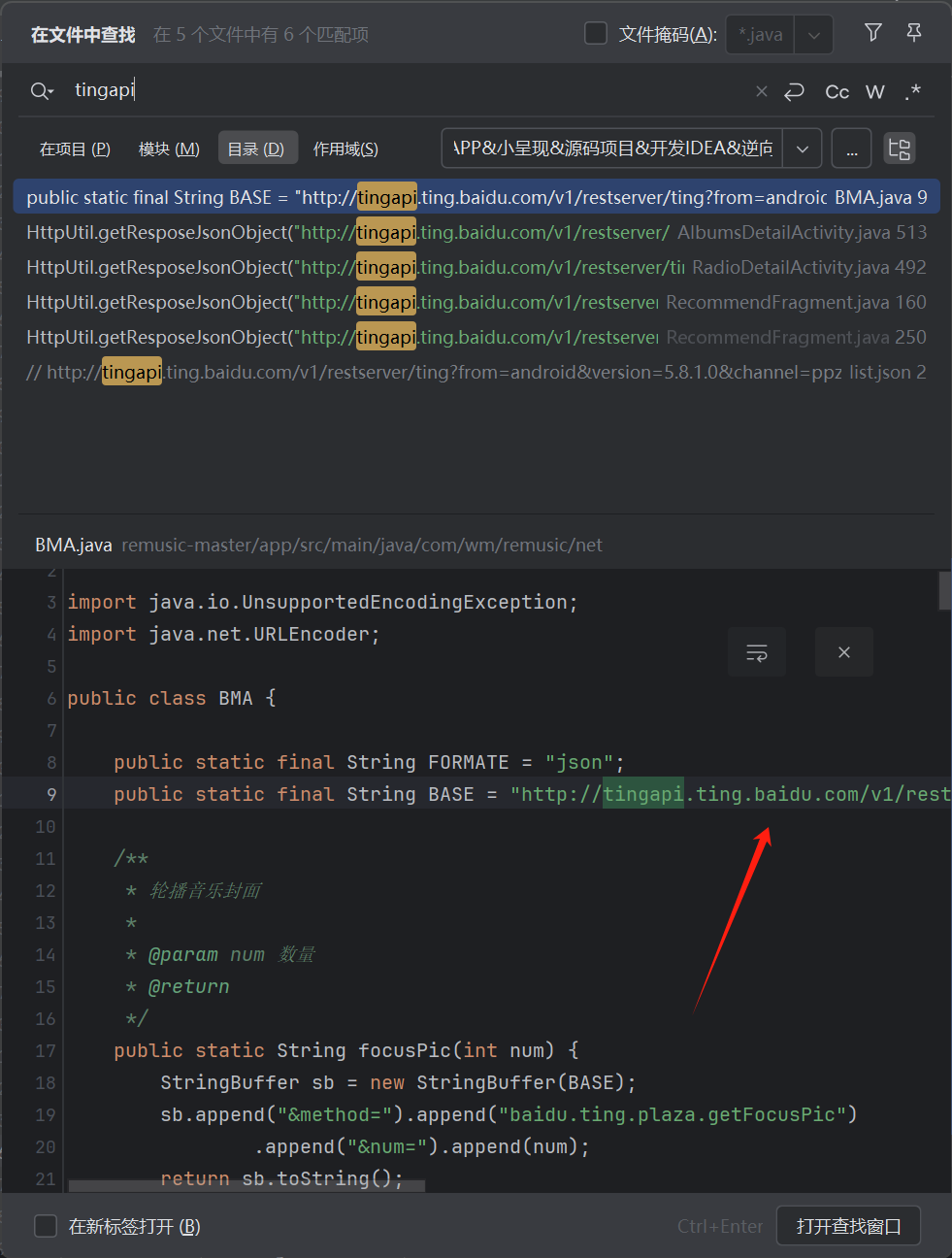

我们使用NP管理器进行反编译

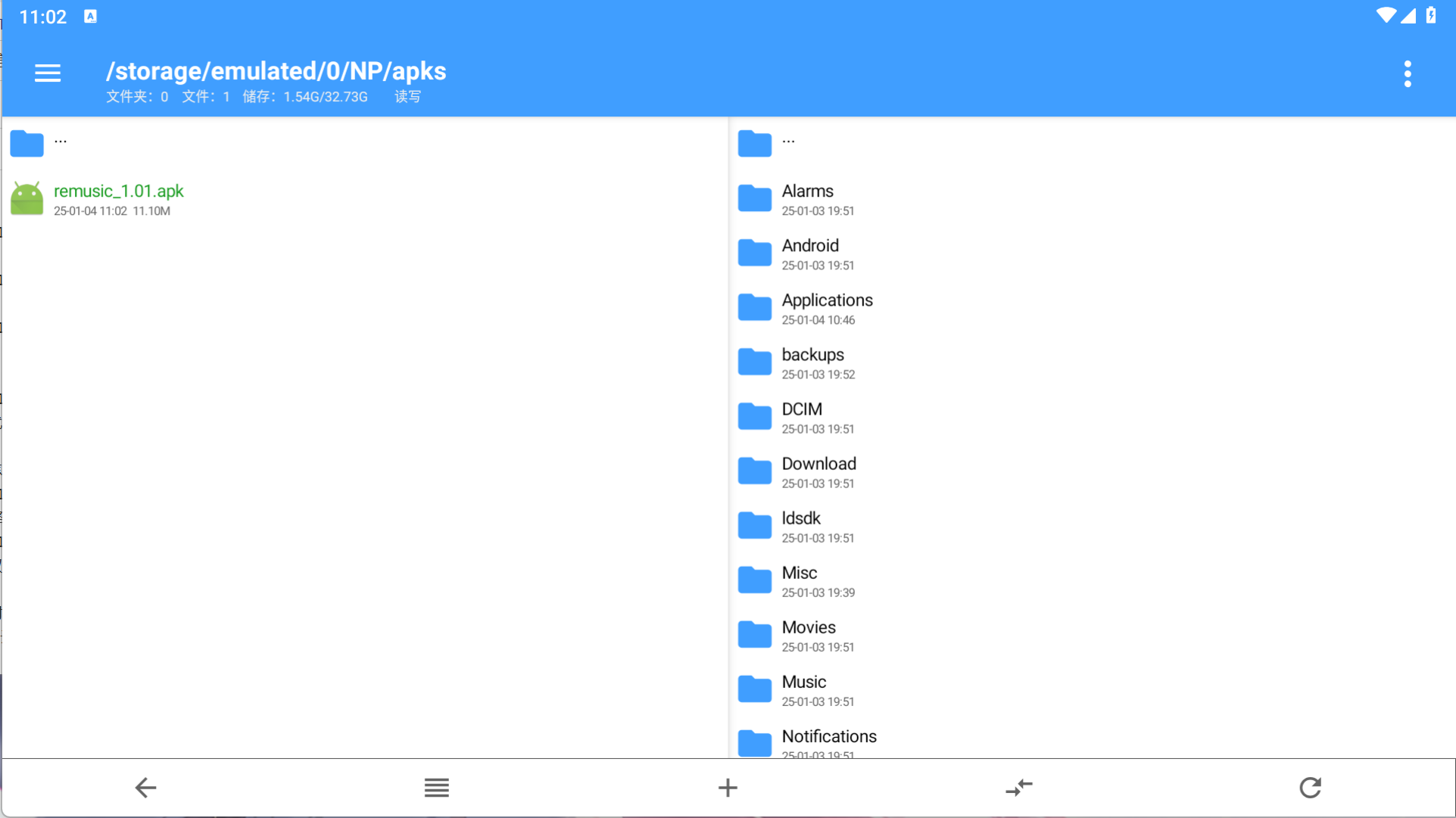

先进行一个安装包提取,提取一下remuisc的安装包,然后定位到安装包所在位置

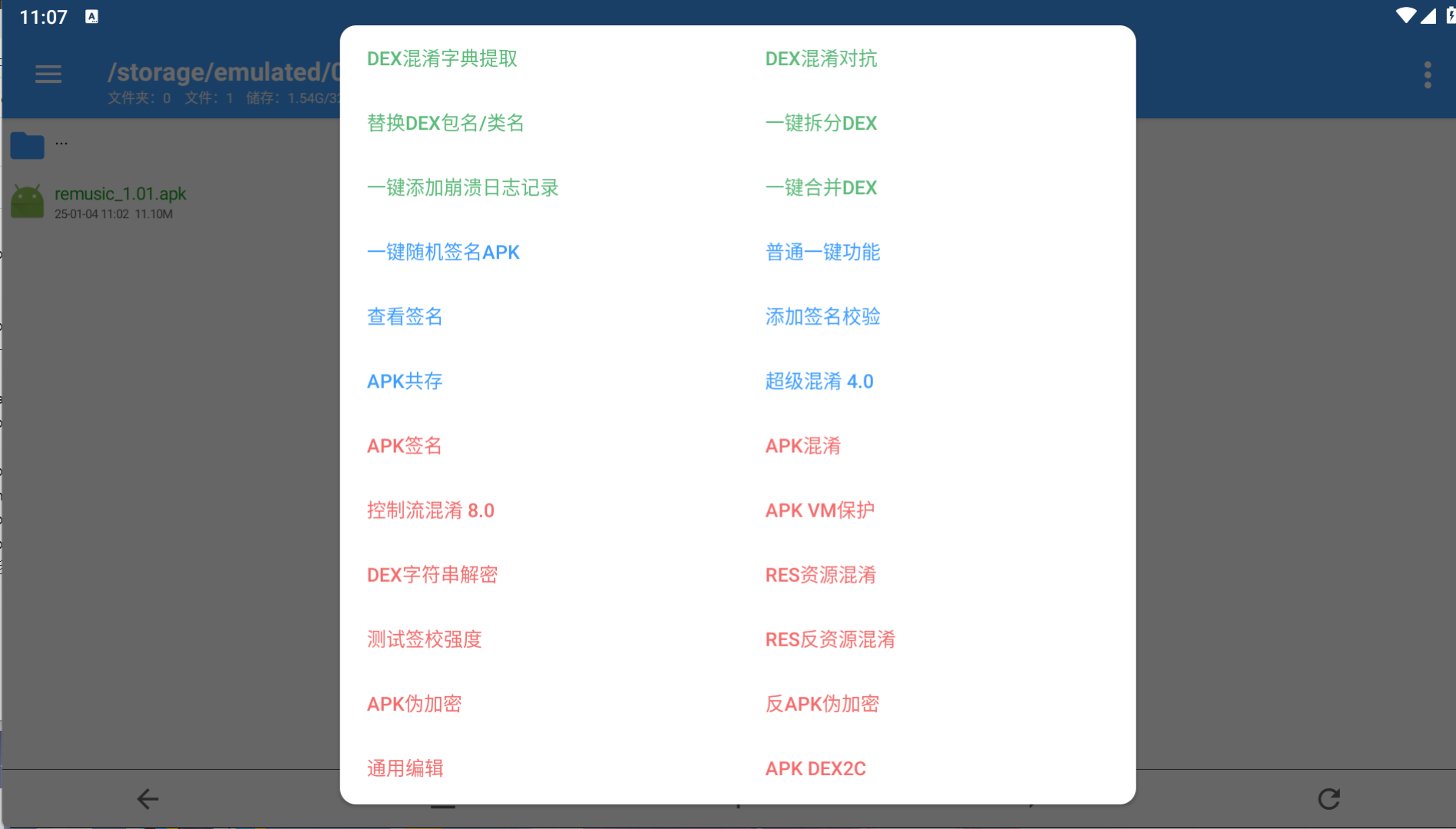

然后右键选中功能,注意这个时候可能让你登录,下个qq登录一下就可以了,或者直接注册一个账号就行。

可以看到很多功能,然后再到刚才的这个页面

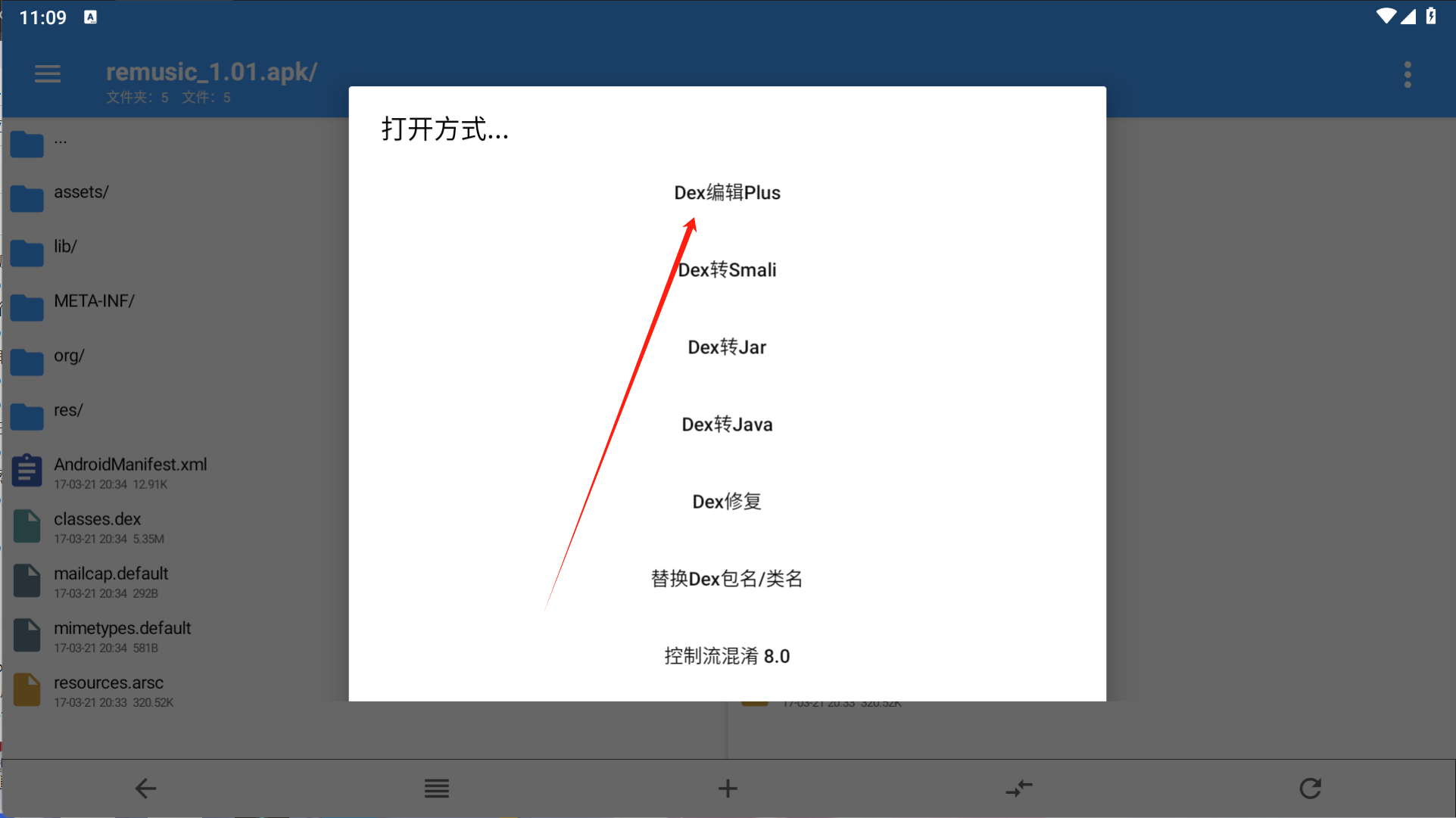

点击查看

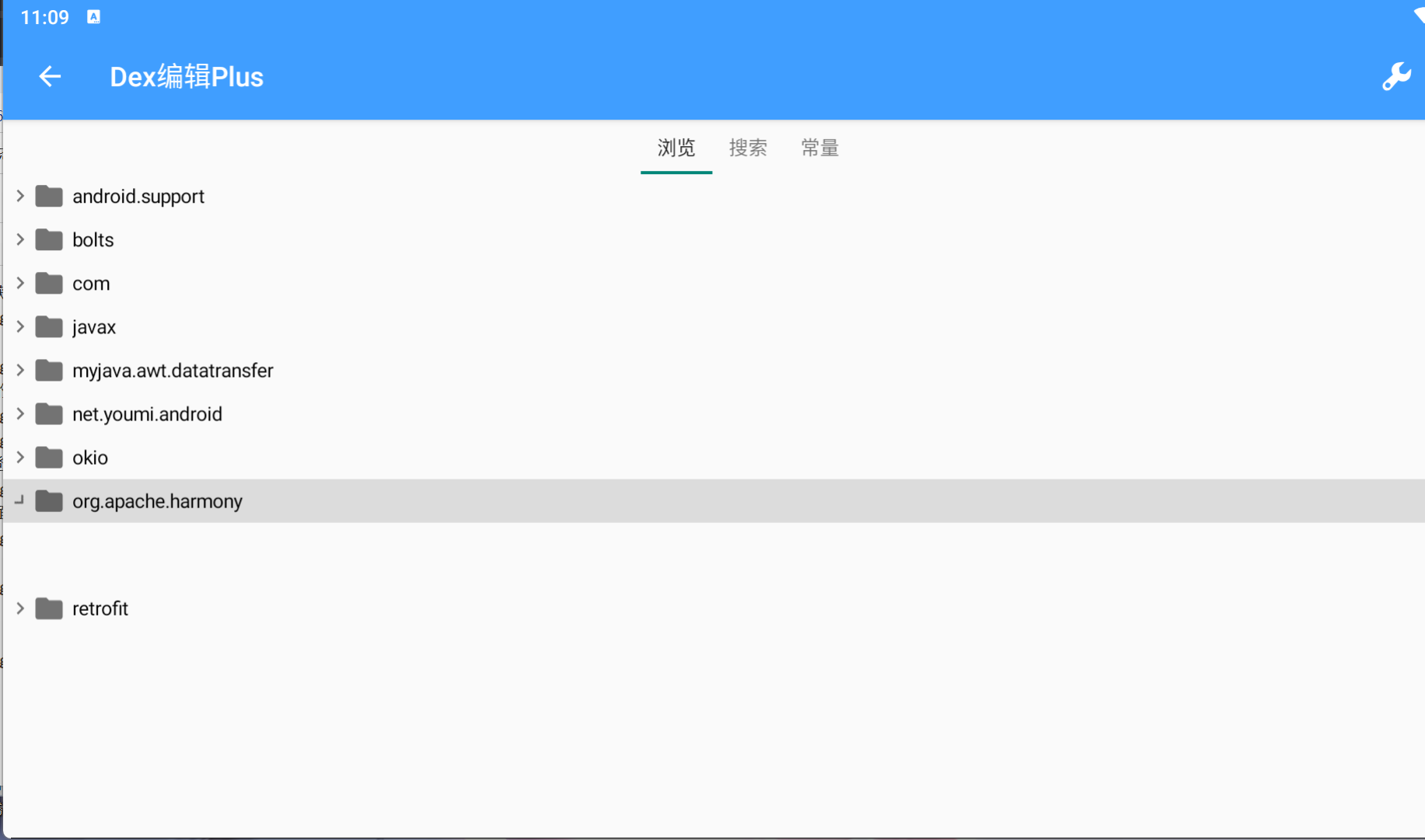

有个class.dex

选择dex转为plus

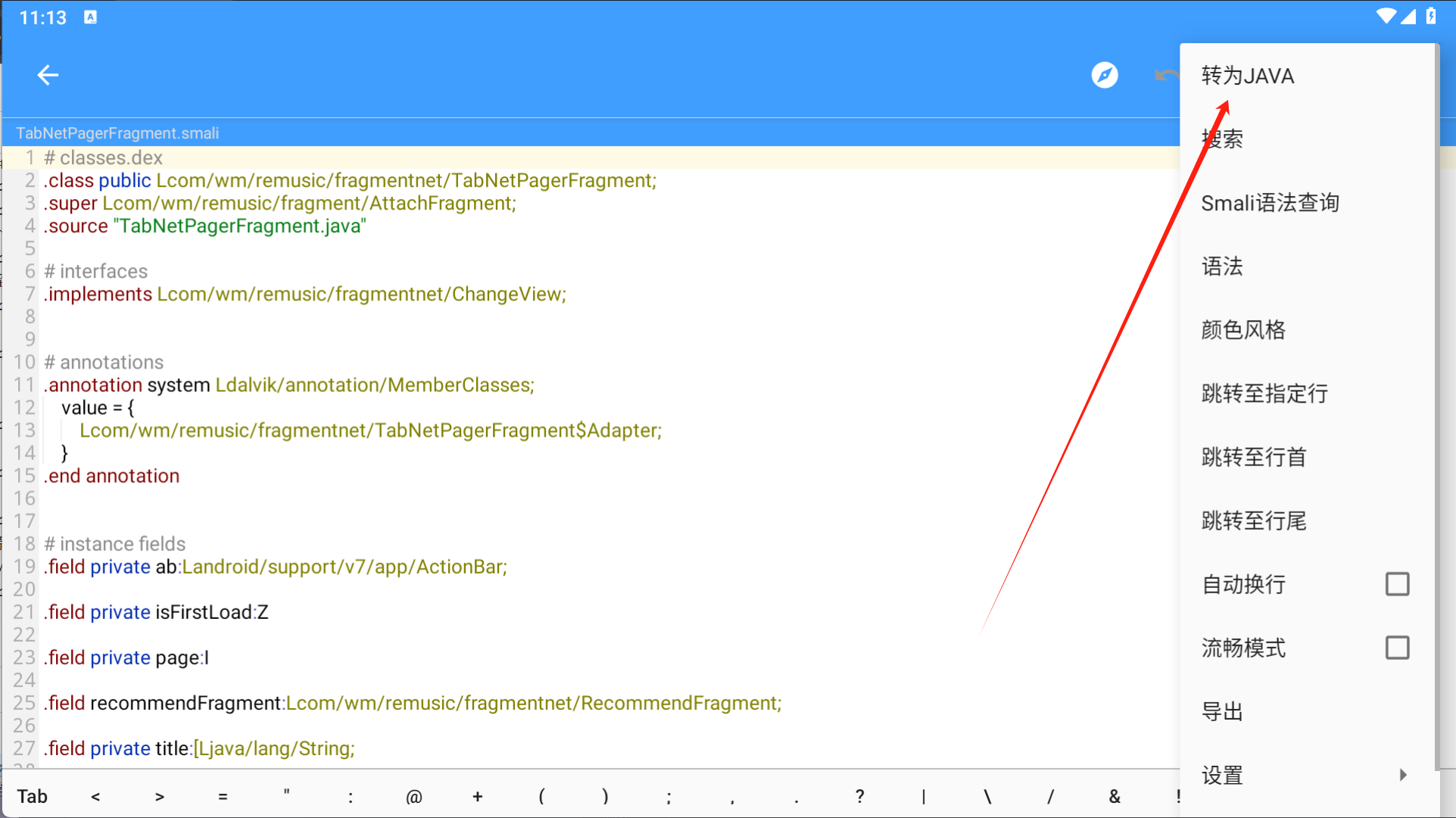

好了可以看到源码了

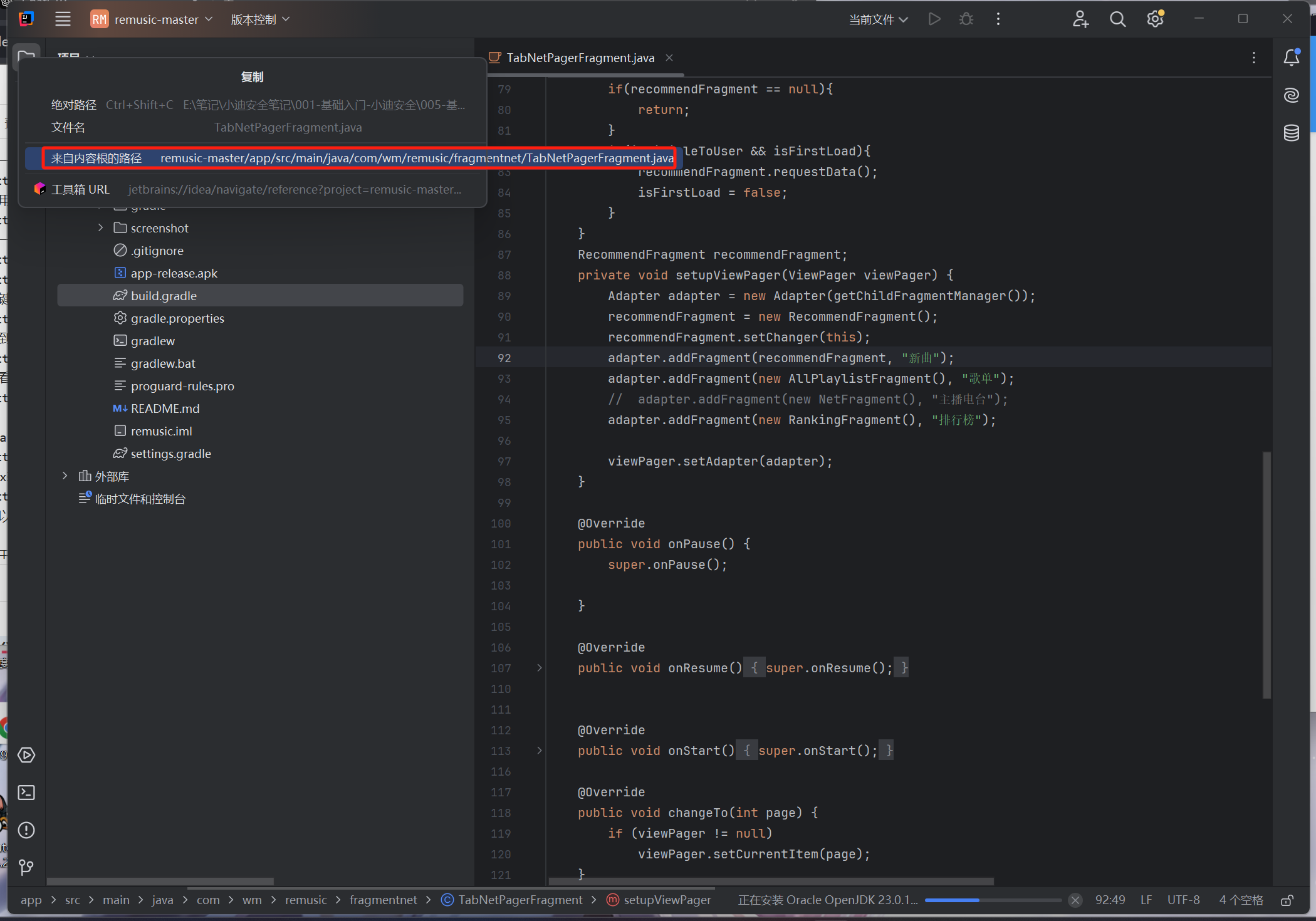

复制一下路径在app中找找源码

remusic-master/app/src/main/java/com/wm/remusic/fragmentnet/TabNetPagerFragment.java

我们找到了打开看看。

看不懂转为Java代码即可

对比一下,几乎一摸一样,使用NP管理器进行反编译,这个就是和源码没有差别的因为生效的源码都在上面了,如果是注释的根本没有在apk中体现就肯定反编译出来。

可以用smile语法直接改apk包把主播电台加上去,然后重新打包可以改apk了。

除了以上使用np管理器进行反编译查看源码我们还可以使用抓包工具抓流量包

下一个httpcanary,然后选择目标应用之后,打开应用进行抓包。甚至可以抓到api

我这里还没配置证书就不抓了,直接用迪总给的

这个就是抓出来的api可以看到是百度的,这种使用的别的网站的api的一看就打不了,如果这个api是自己的网站的那么就可以进行渗透测试,这也算一种资产信息。

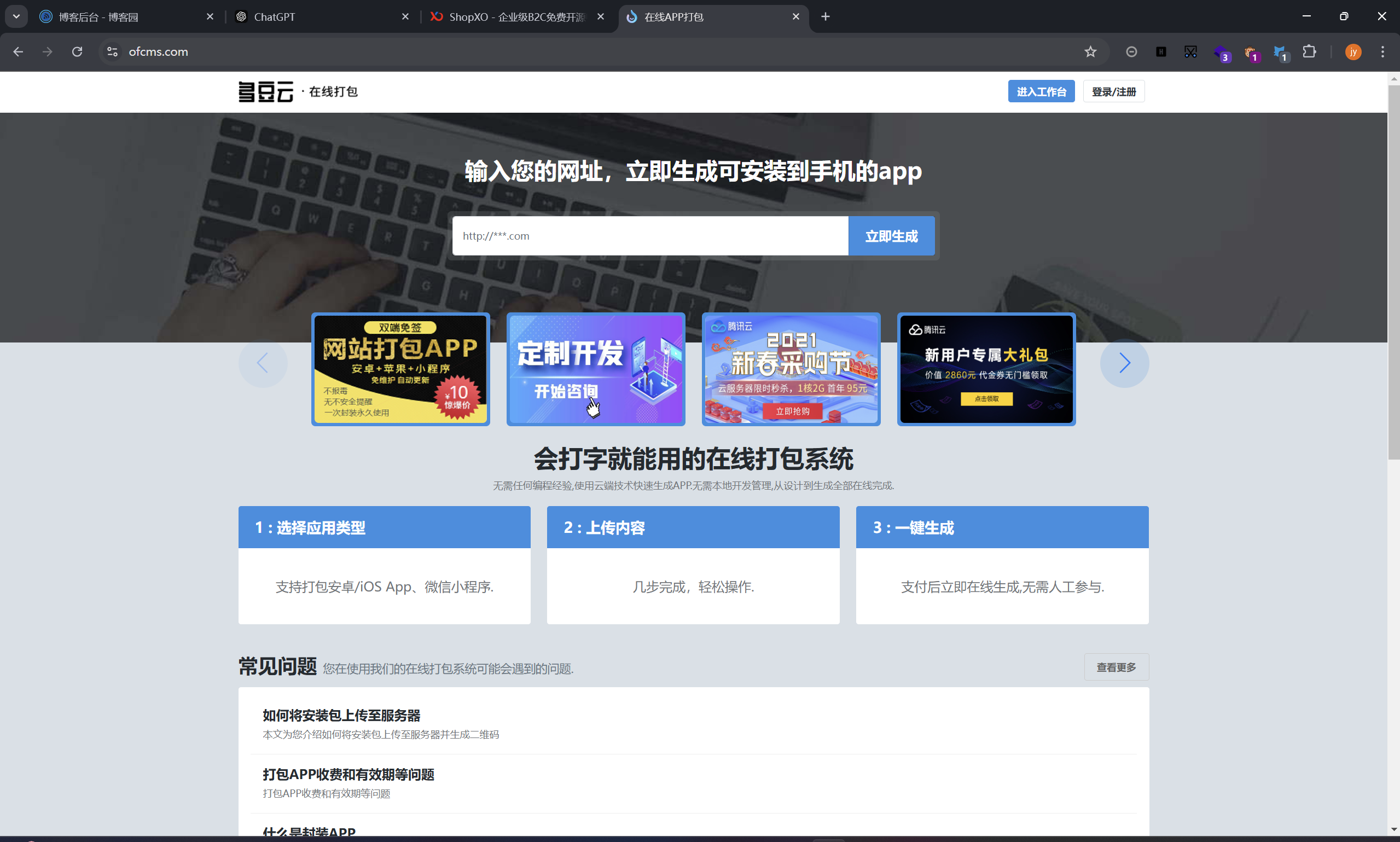

APP-开发架构--Web封装-封装平台

演示:ShopXO源码程序+多豆云打包

https://shopxo.net/

https://www.ofcms.com/

安全影响:常Web安全测试

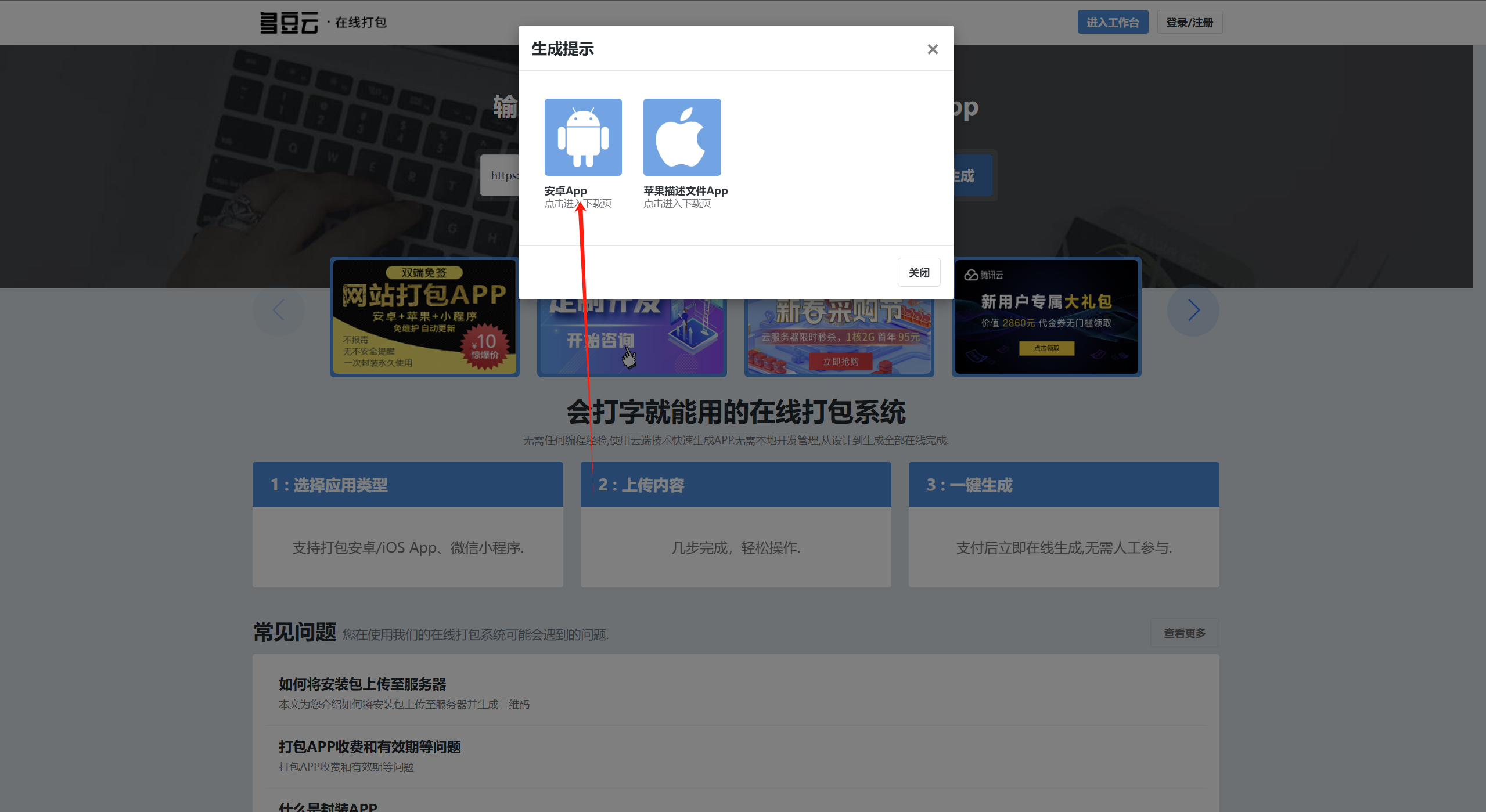

在shopxo的官网里面直接提供了演示我们直接使用打包软件进行打包

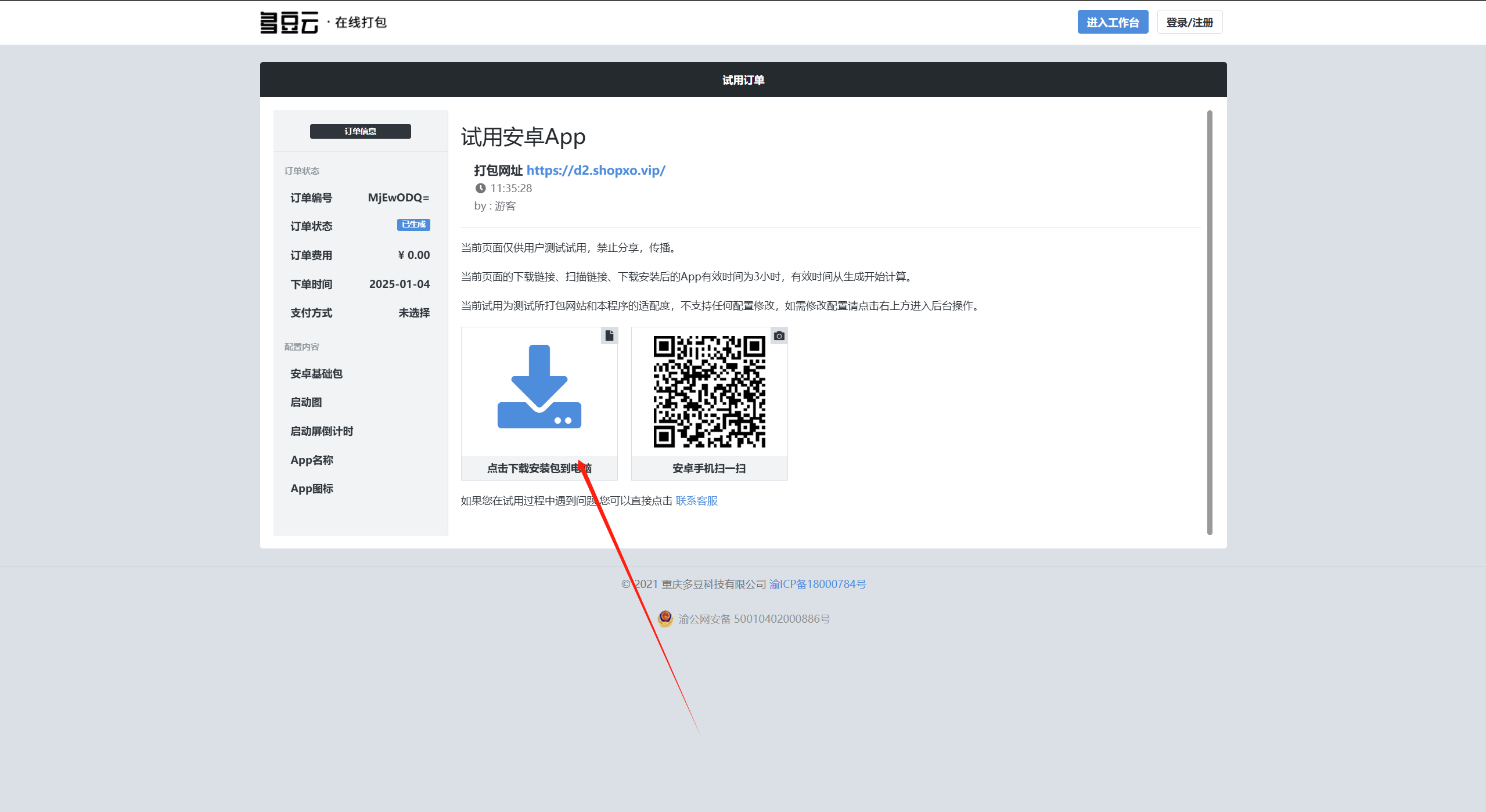

生成一个安卓app

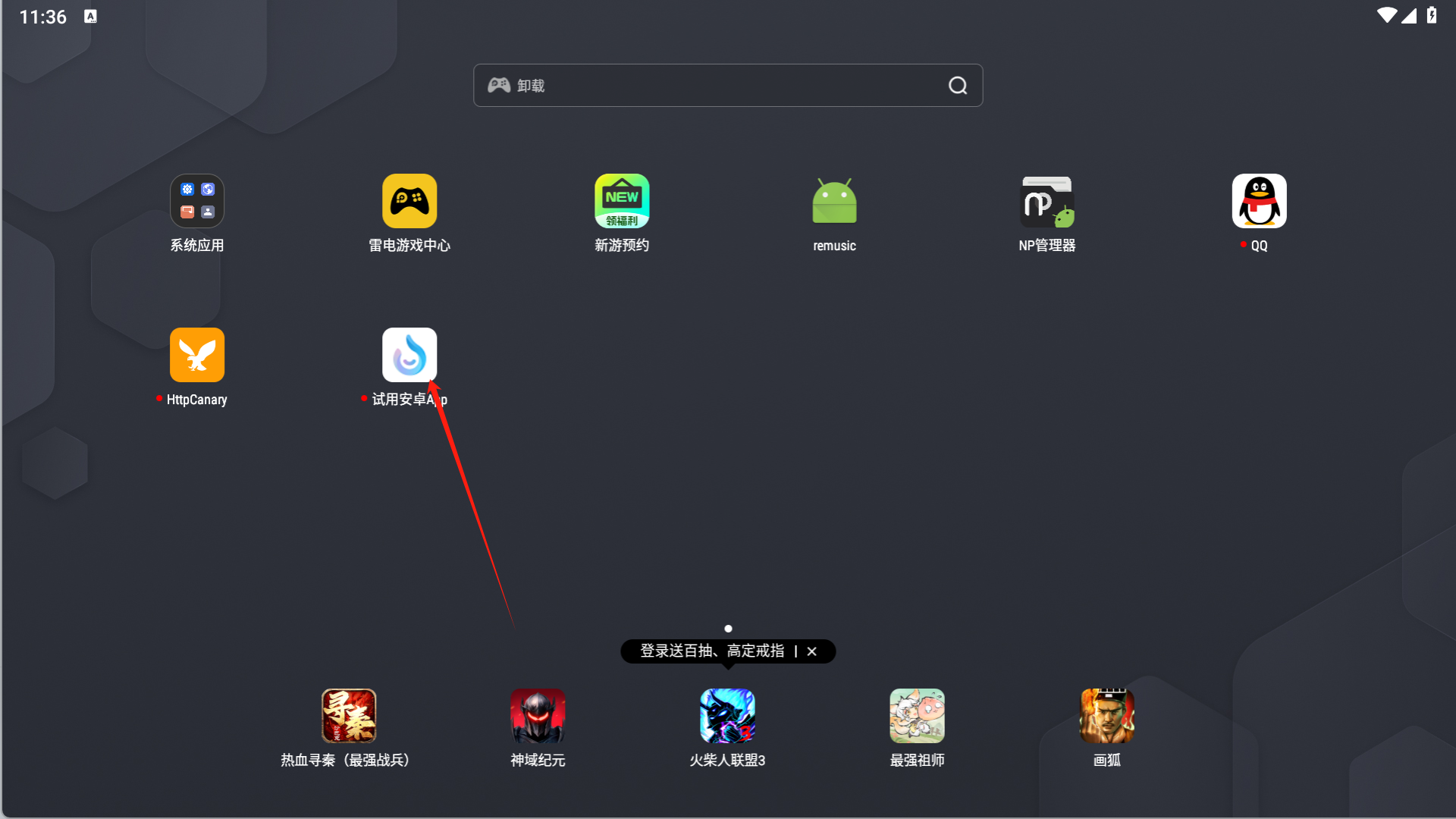

然后直接安装到模拟器上

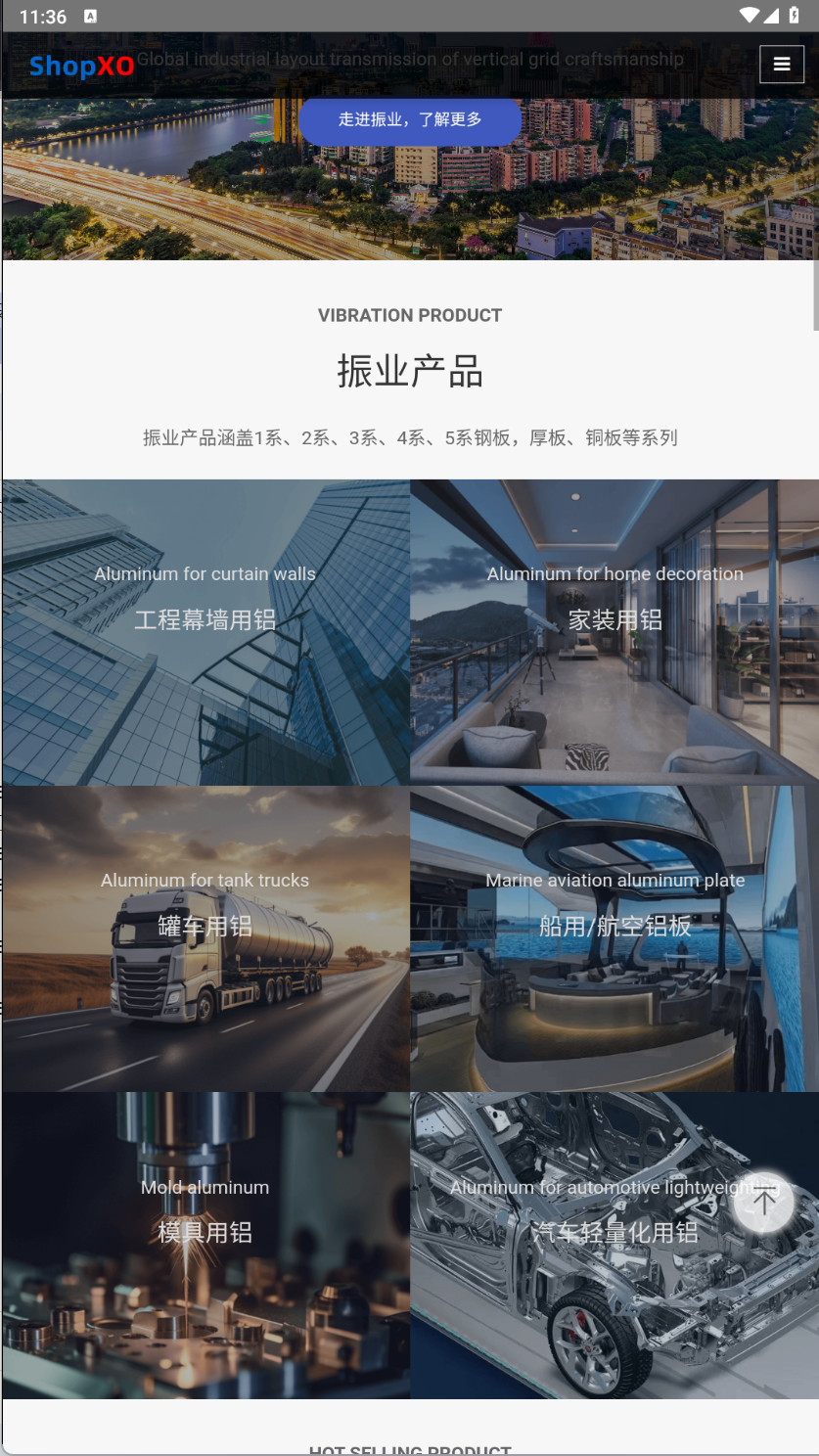

打开看看

可以看到一个app就做好了,这就是一个web套皮,就是写了一个网站只不过他适配了手机而已我抓包抓到的就是电脑访问的那个网站其实。

所以我们在渗透测试的时候我们仅需要对这个网站进行渗透测试即可,抓包依旧是使用httpcanary,就是常规的web渗透测试思路就是通过抓包访问到原本的网页页面然后对网站进行渗透测试

APP-开发架构-H5&Vue-HBuilderX

https://www.dcloud.io/

演示:HBuilderX案例

安全影响:API&JS框架安全问题&JS前端测试

我们先使用HBuilderX创建一个模板项目

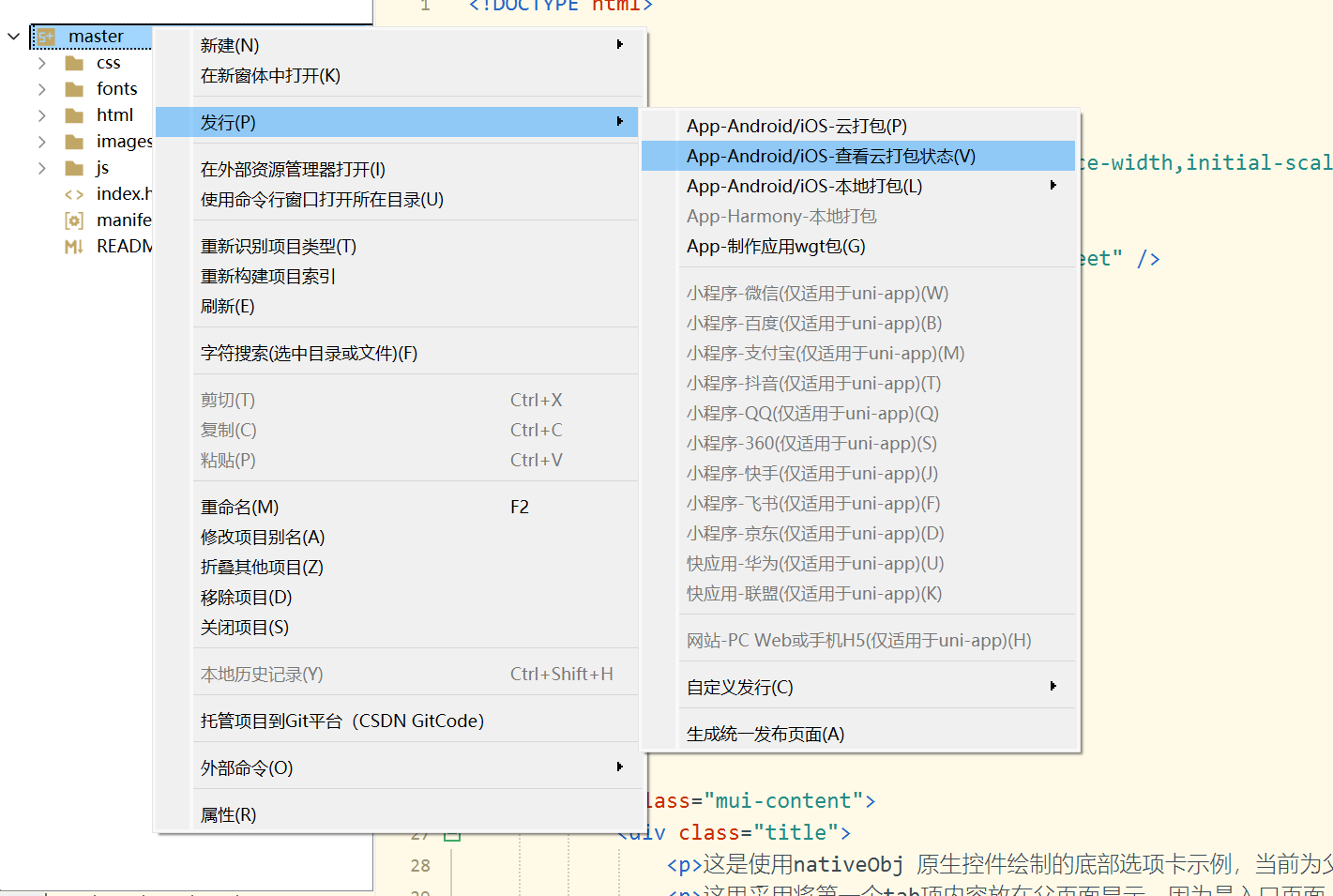

然后我们进行一个打包

发行为安卓或IOS的-云打包

首先我们需要注册并登录一个账号

然后就会进入这个页面

我们首先需要配置一个证书

因为迪总提供了证书,我这里直接用就行了

配置好后我们直接打包就行。有可能会弹出需要安装云app打包插件,我们这里就直接下载就行,等待app云打包插件下载完成

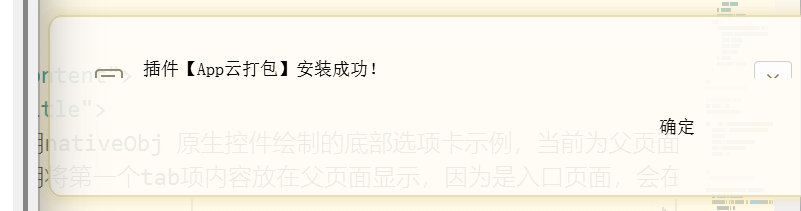

然后继续点击打包

我们需要进行一个信息的填写才给我们打包

验证完成后我们再次进行打包

这里我们直接继续

可以看到已经在打包了

其实我们在平常的生活中看到的app最常用的就这几种类型了,当然还有很多app类型但是比较少见

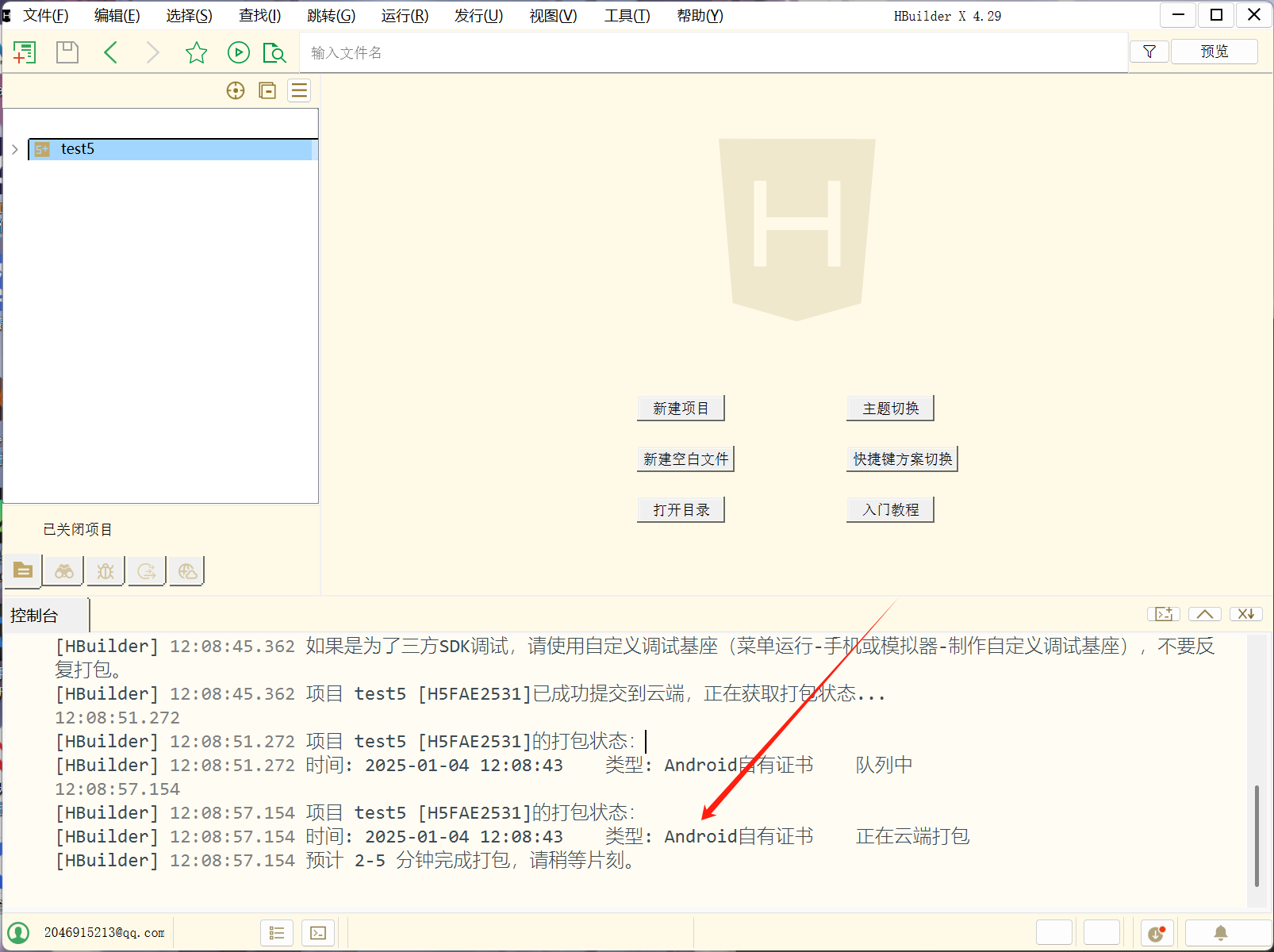

我们这里已经成功打包出来了,我们直接在模拟器里面看一下

可以看到已经出来了

对于渗透测试来说,有什么影响呢?

依然我们可以进行反编译

但是这是h5+vue的,这种一般反编译没什么用一般都是抓包看资产api之类的

小程序开发架构:

大家所说的小程序指微信小程序,实际上除了微信小程序外,还有支付宝、百度、头条、飞书、QQ、快手、钉钉、淘宝等个各种平台的小程序。在微信小程序开发中,开发者可以根据自身情况和项目需要,选择不同的开发方式,包括:原生开发、WebView开发、框架开发和低代码开发等。

参考:https://mp.weixin.qq.com/s/dXTb0wk57-bLA3tUuvOFSw

WX小程序-开发架构-Web封装-平台

演示:ShopXO源码程序+多豆云打包

https://shopxo.net/

https://www.ofcms.com/

安全影响:常规Web安全测试

这个是真不好演示,需要密钥啥的需要搞个微信公众号,并且有腾讯官方发开发小程序的接口,所以这个就不演示了

WX小程序-开发架构-H5&Vue-HBuilderX

演示:HBuilderX案例

https://www.dcloud.io/

https://mp.weixin.qq.com/s/SIWBZv_vZ6AGtHrl3hpR9A

安全影响:API&JS框架安全问题&前端测试

安全影响:反编译小程序-提取小程序源码泄漏的信息

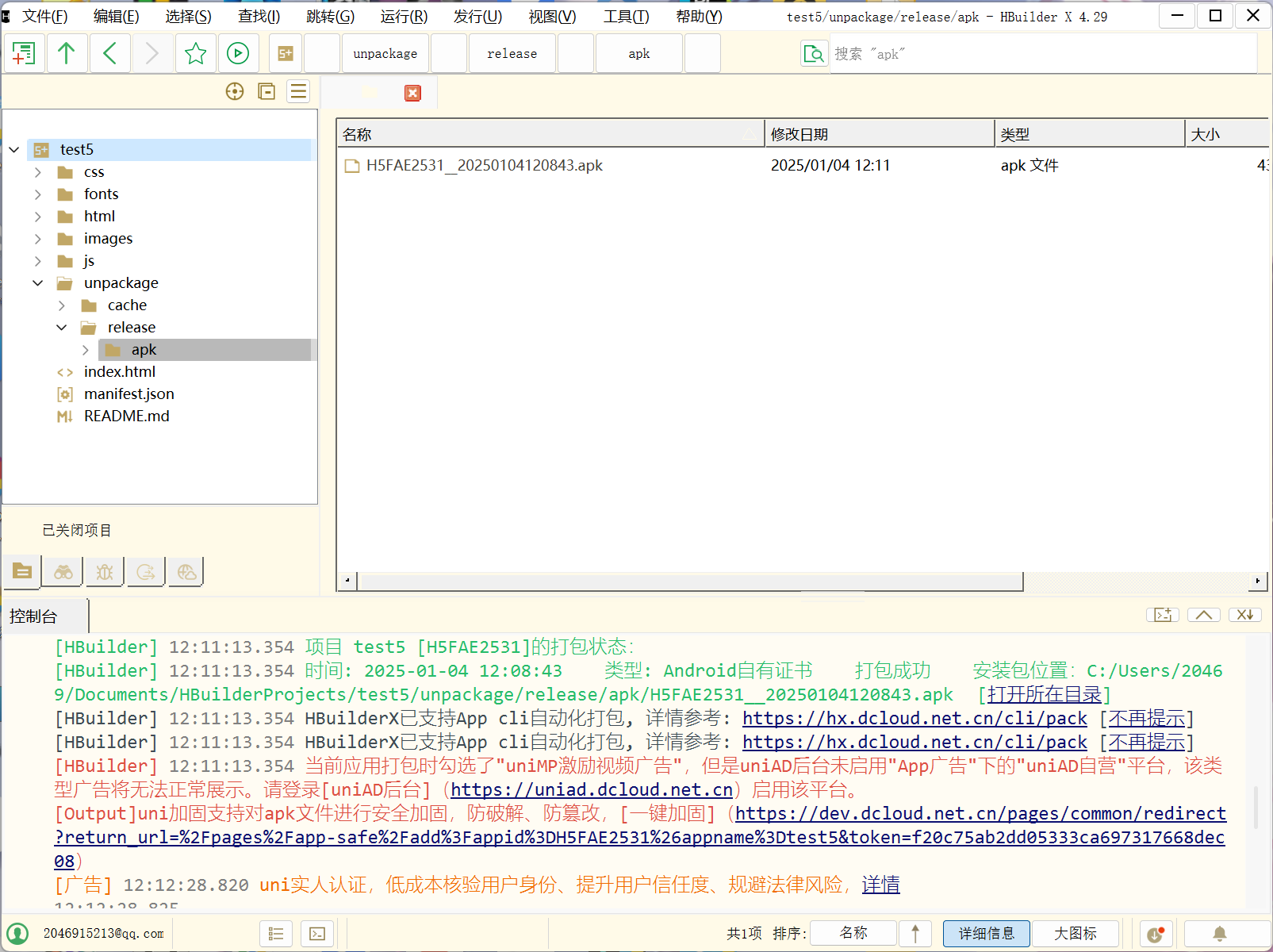

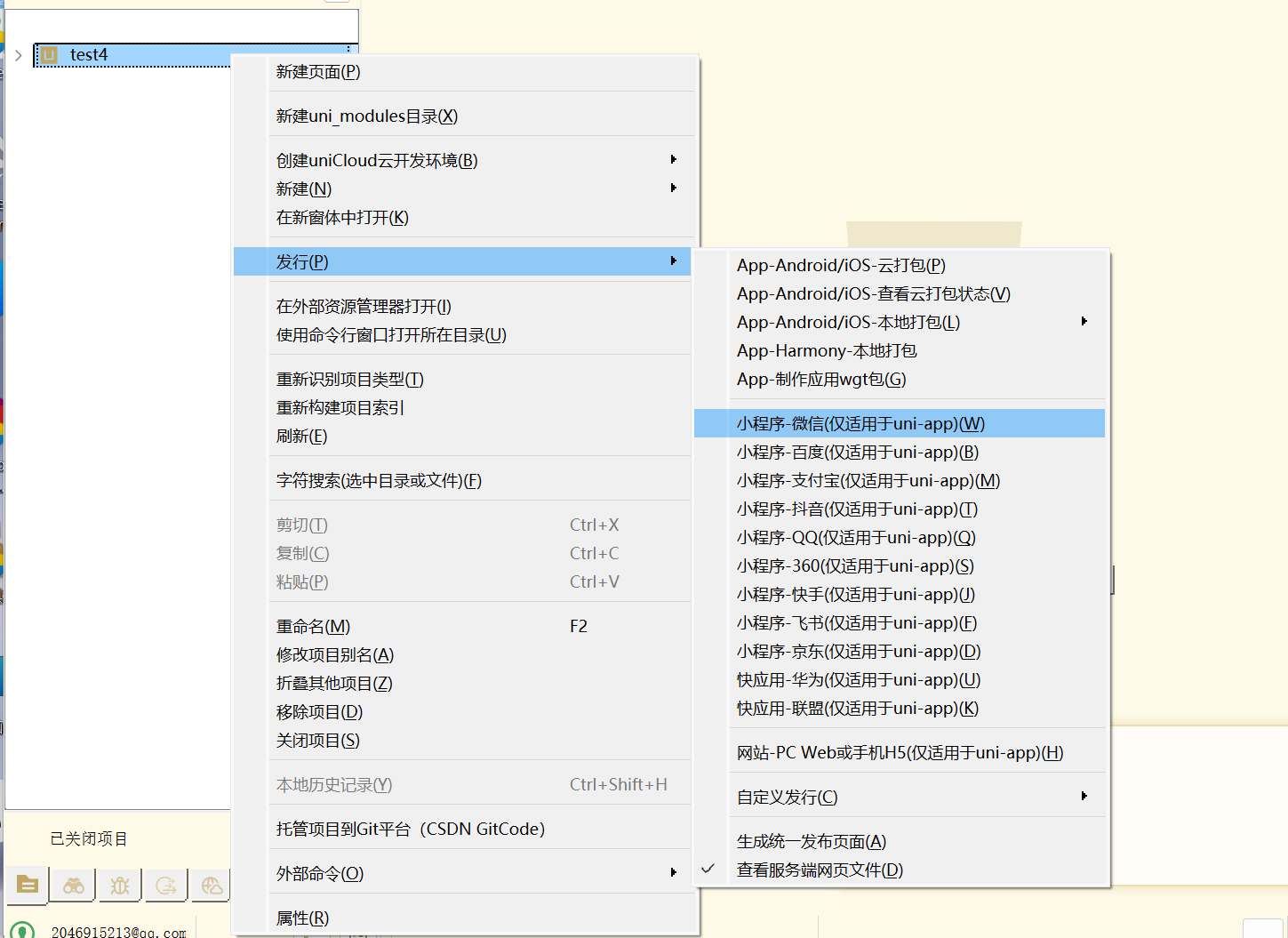

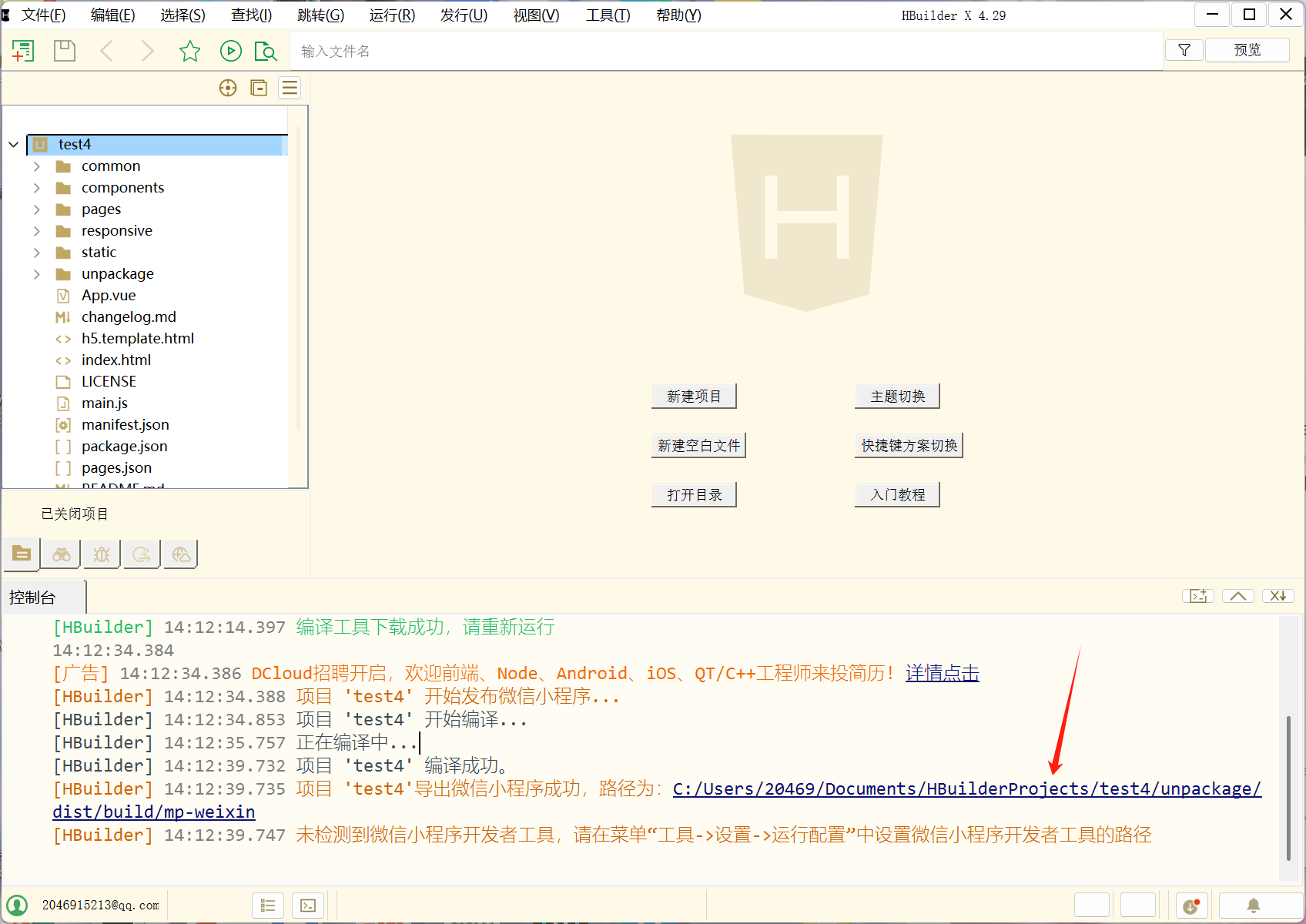

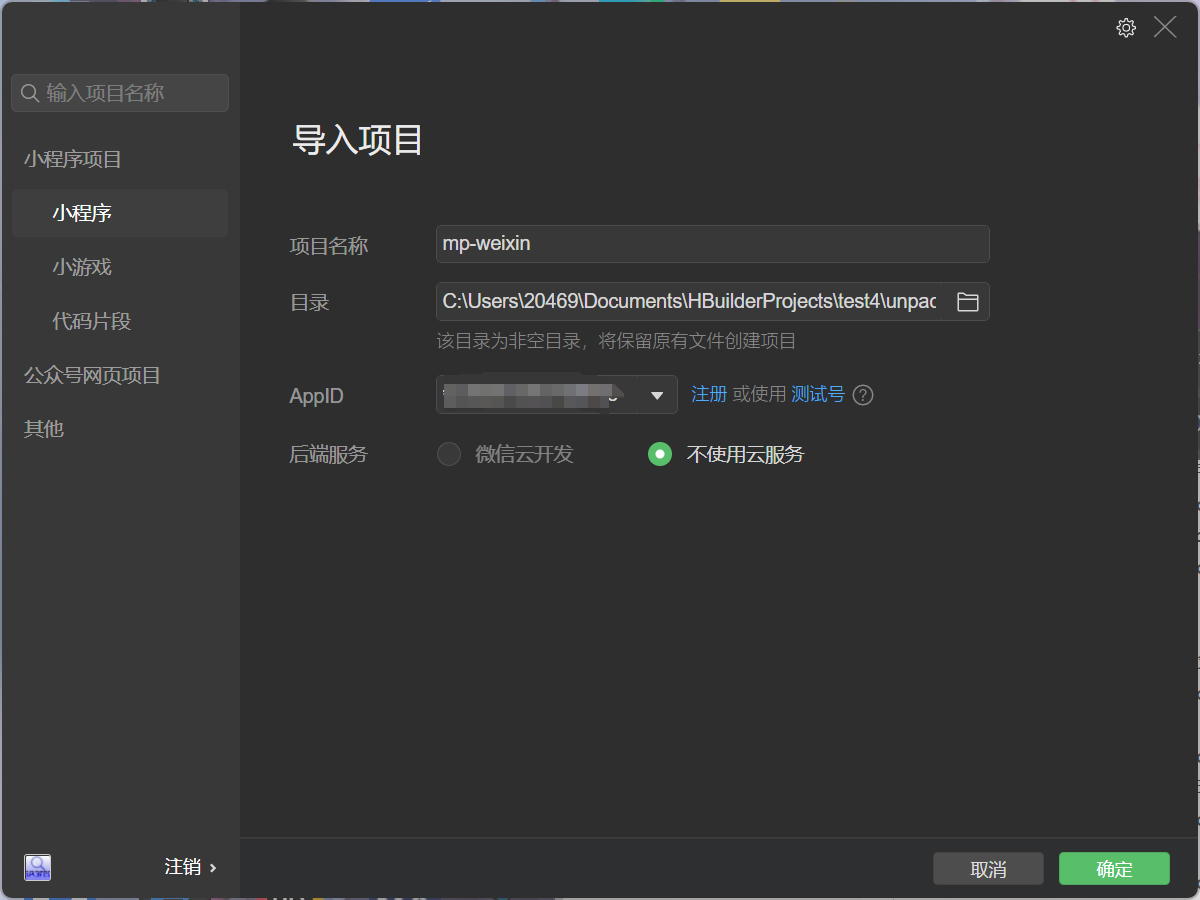

我们这里直接封装一个h5的小程序,先创建一个模板

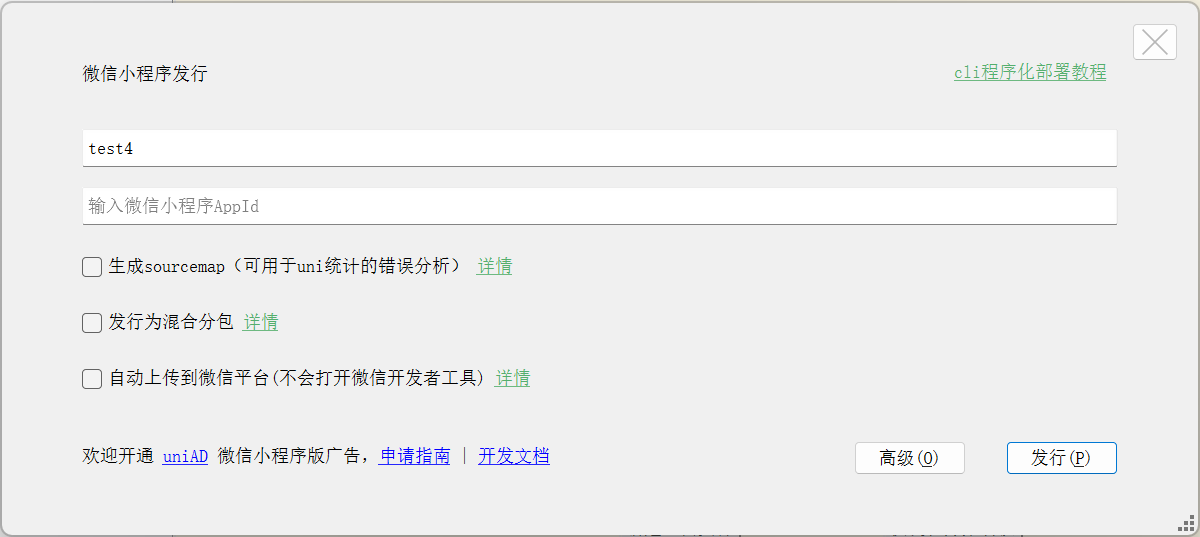

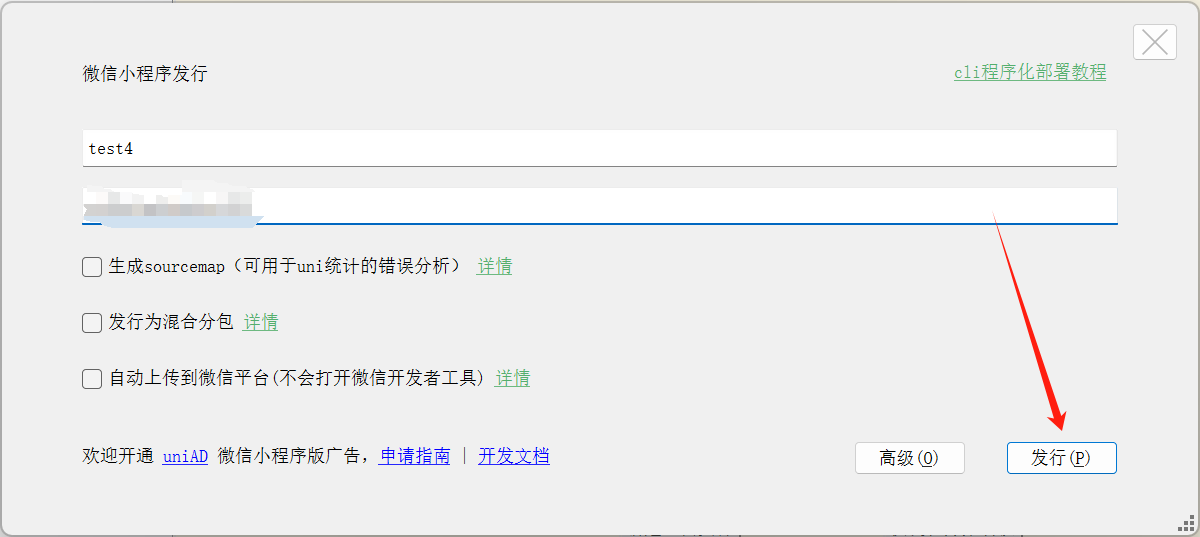

然后发行直接封装为微信小程序

发现这里还是要输入我们的appid,还好我之前有申请过微信公众号我这里直接输入就不亮出来了

填写好之后我们直接点击发行

当然第一次发行会失败是因为没有安装编译器但是会自动帮我们安装然后我怕们再次发行即可

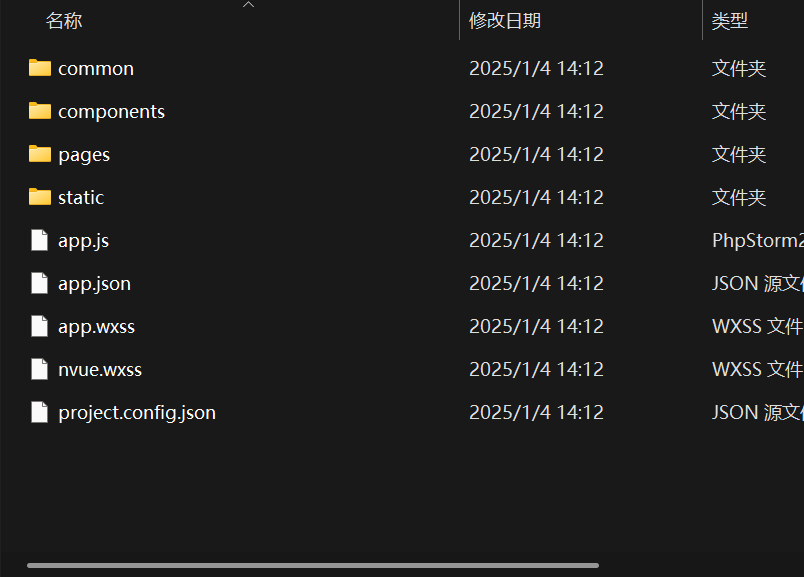

可以看到我们这里已经完成了

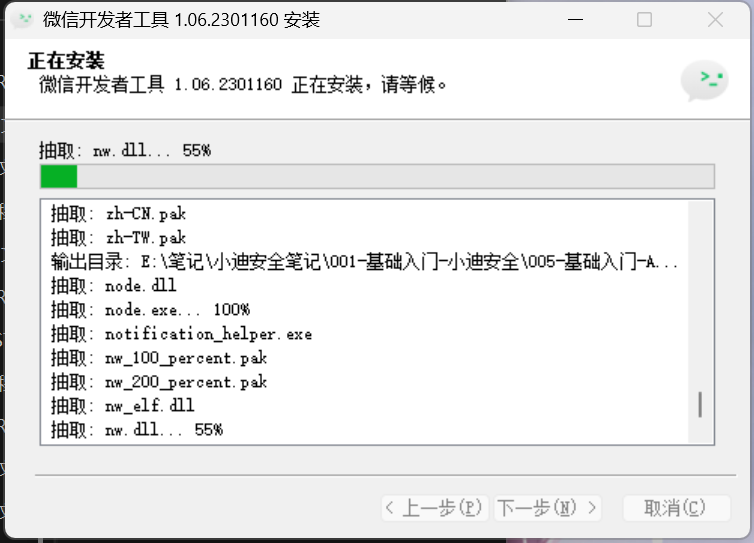

打开目录可以看到我们刚才完成的源码这个时候我们要跑起来需要一个微信开发者小工具,我们直接下载

然后等待安装

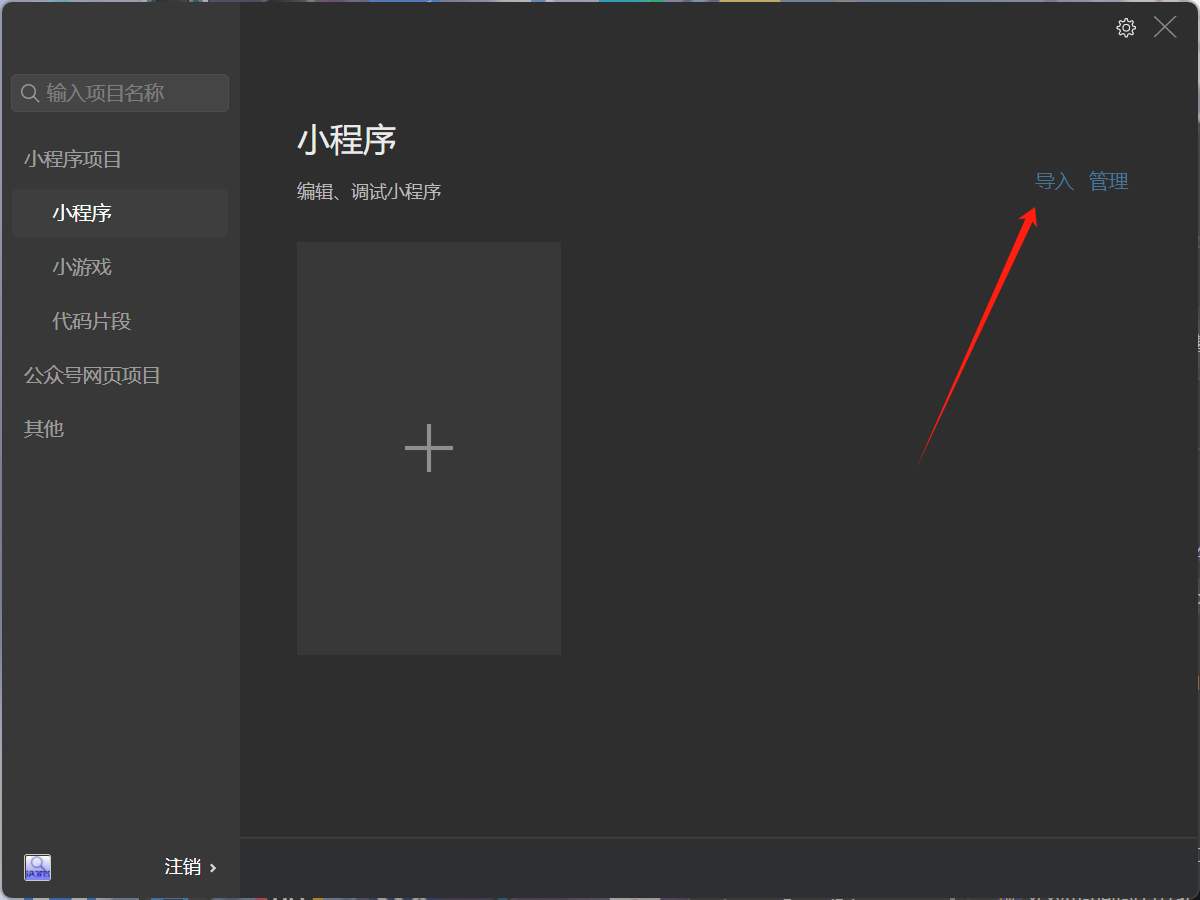

安装好后直接打开登陆后点击导入选择我们刚才导出来的目录

因为我们这里就是测试用的,所以我们要点击测试号然后点击后端不适用云服务然后确定

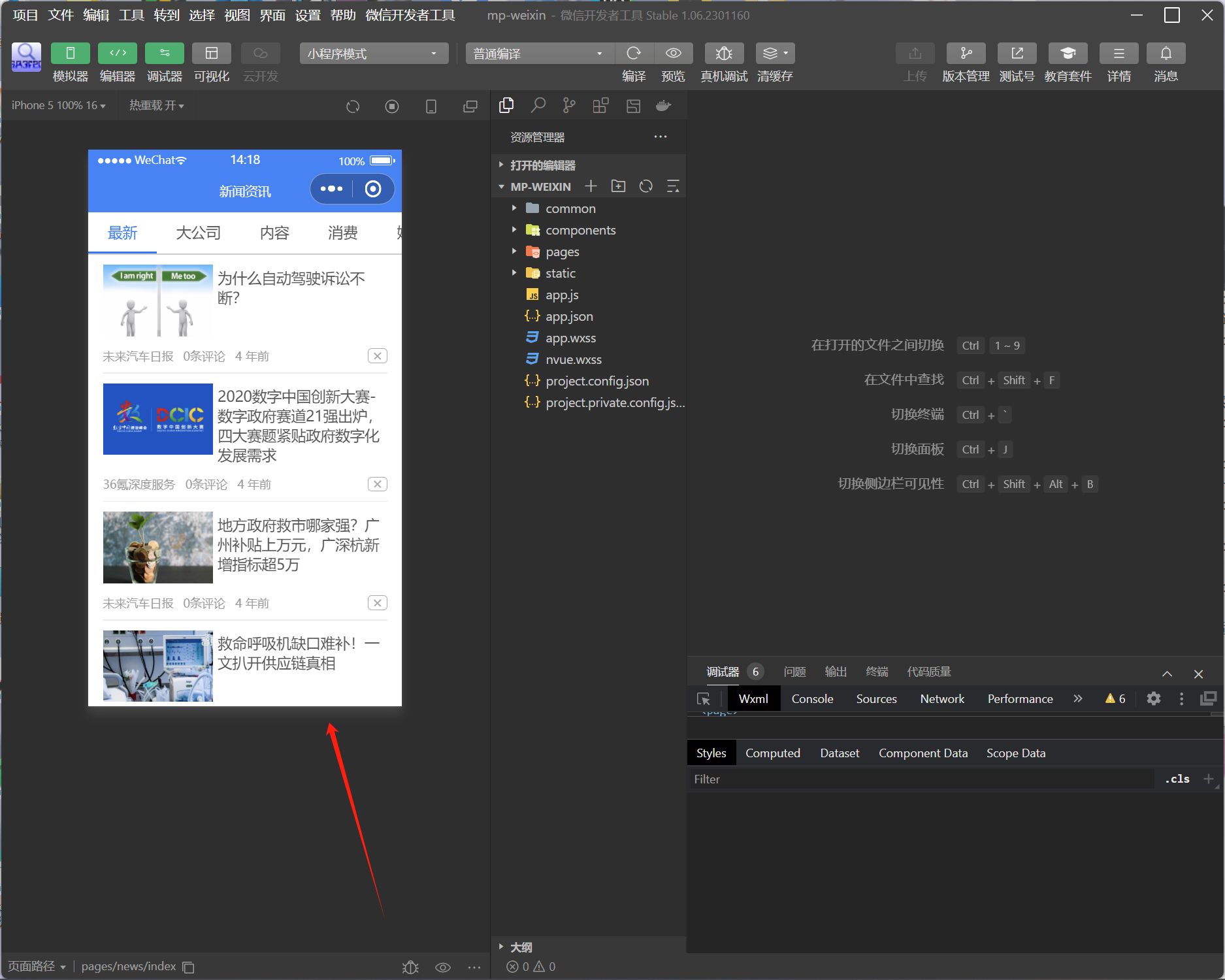

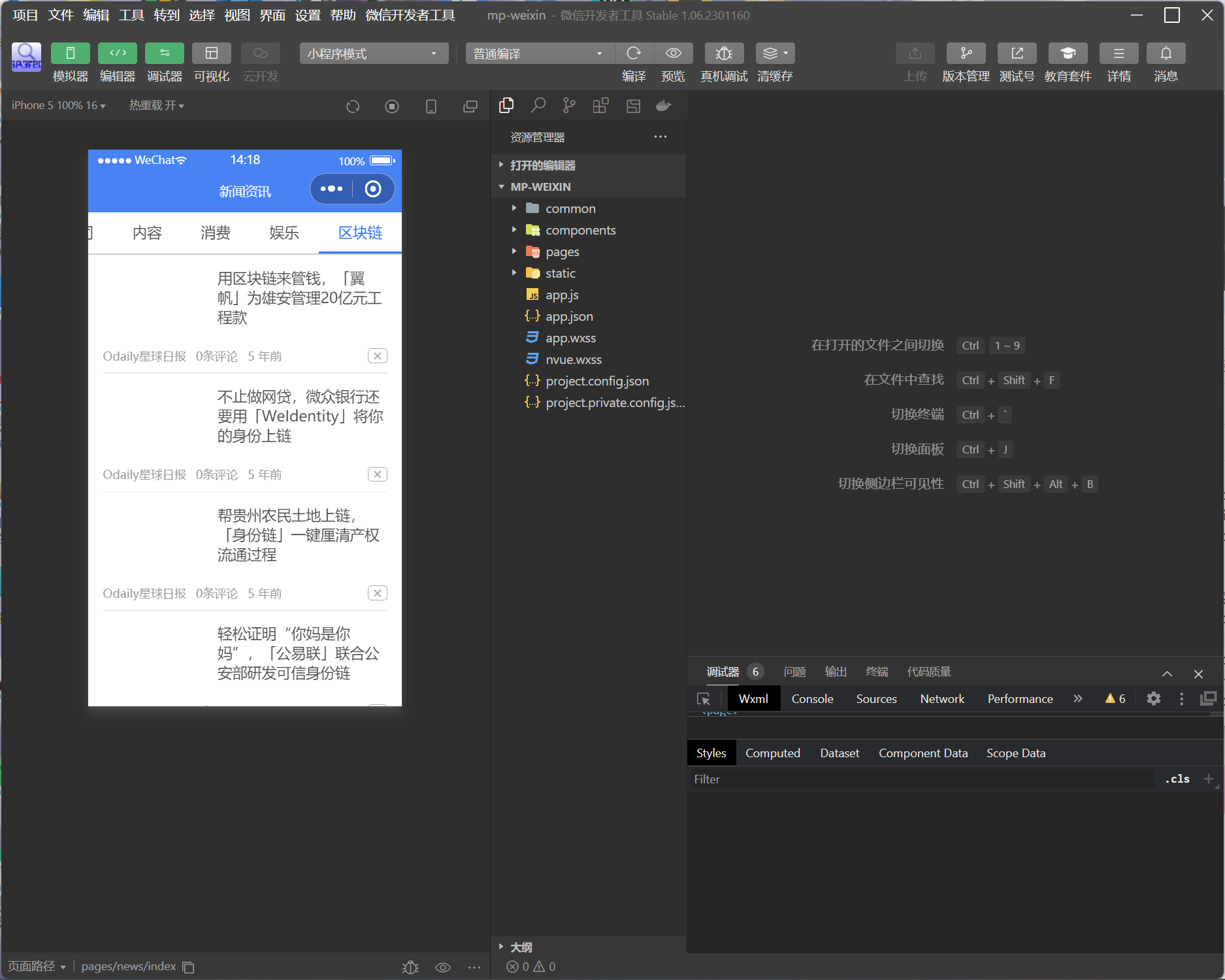

然后我们的测试小程序就出现了

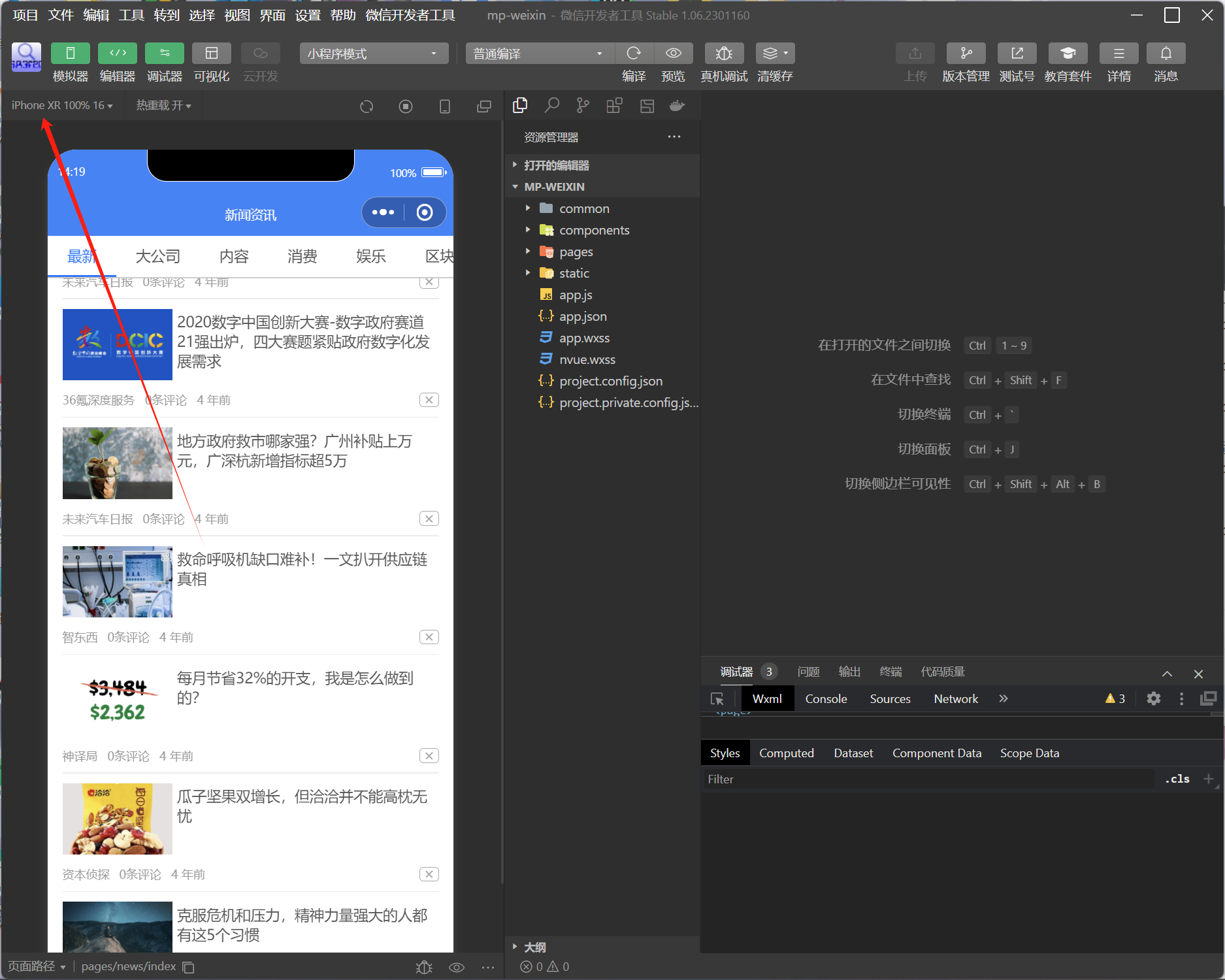

如果觉得不好看我们还可以切换机型

迪总还提供了一大堆小程序源码,我们也可以试试

小程序开发见的最多的就是uni-app开发

通用:

1、反编译-源码-提取资产(泄漏的配置信息)-安全测试

2、抓包-资产-安全测试

浙公网安备 33010602011771号

浙公网安备 33010602011771号