基于端口的源NAT策略——NAPT配置实验

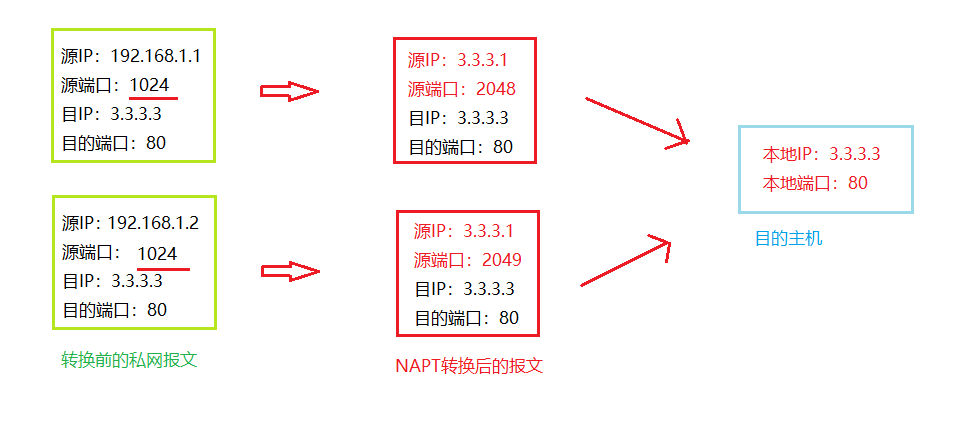

- NAPT原理:属于“多对一的地址转换”,在转换过程中同时转换报文的地址和端口。具体看下图:

描述:私网可以是一个端口多个地址,在做NAPT地址转换时,将多个私网地址和端口转换为 一个公网地址和不同的公网端口,利用公网端口不一致,则一个公网地址可以多次重复使用。

- 实验场景:ISP向企业提供了两个公网IP地址(分别是:2.2.2.10、2.2.2.11)作为私网访问Internet的唯一通道,要求在防火墙上做"源NAT策略"地址转换。

- 实验拓扑:

- 实验步骤及命令:

-

配置接口IP地址并将接口加入相应安全区域

interface GigabitEthernet1/0/1 ip address 10.1.1.1 255.255.255.0 # interface GigabitEthernet1/0/2 ip address 2.2.2.1 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/1 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/2

-

配置安全策略

security-policy rule name rule1 source-zone trust destination-zone untrust source-address 10.1.1.0 24 action permit

-

配置NAT地址池

nat address-group g1 section 0 2.2.2.10 2.2.2.11

-

配置源NAT策略

nat-policy rule name N1 source-zone trust destination-zone untrust source-address 10.1.1.0 24 action nat address-group g1

-

配置防火墙到外网路由器的缺省路由

ip route-static 0.0.0.0 0.0.0.0 2.2.2.254

-

配置路由黑洞(防火墙)

ip route-static 2.2.2.10 255.255.255.255 NULL0 ip route-static 2.2.2.11 255.255.255.255 NULL0

-

配置外网回来的静态路由(路由器)

ip route-static 2.2.2.10 255.255.255.255 2.2.2.1 ip route-static 2.2.2.11 255.255.255.255 2.2.2.1

浙公网安备 33010602011771号

浙公网安备 33010602011771号