目录遍历(Pikachu)

原理

Web安全-目录遍历漏洞_百度搜索 文件遍历漏洞-CSDN博客

防御

1.对用户的输入进行验证,特别是路径替代字符如“../”和“~/”。

2.尽可能采用白名单的形式,验证所有的输入。

3.合理配置Web服务器的目录权限。

4.当程序出错时,不要显示内部相关配置细节。

5.对用户传过来的文件名参数进行统一编码,对包含恶意字符或者空字符的参数进行拒绝。

pikachu

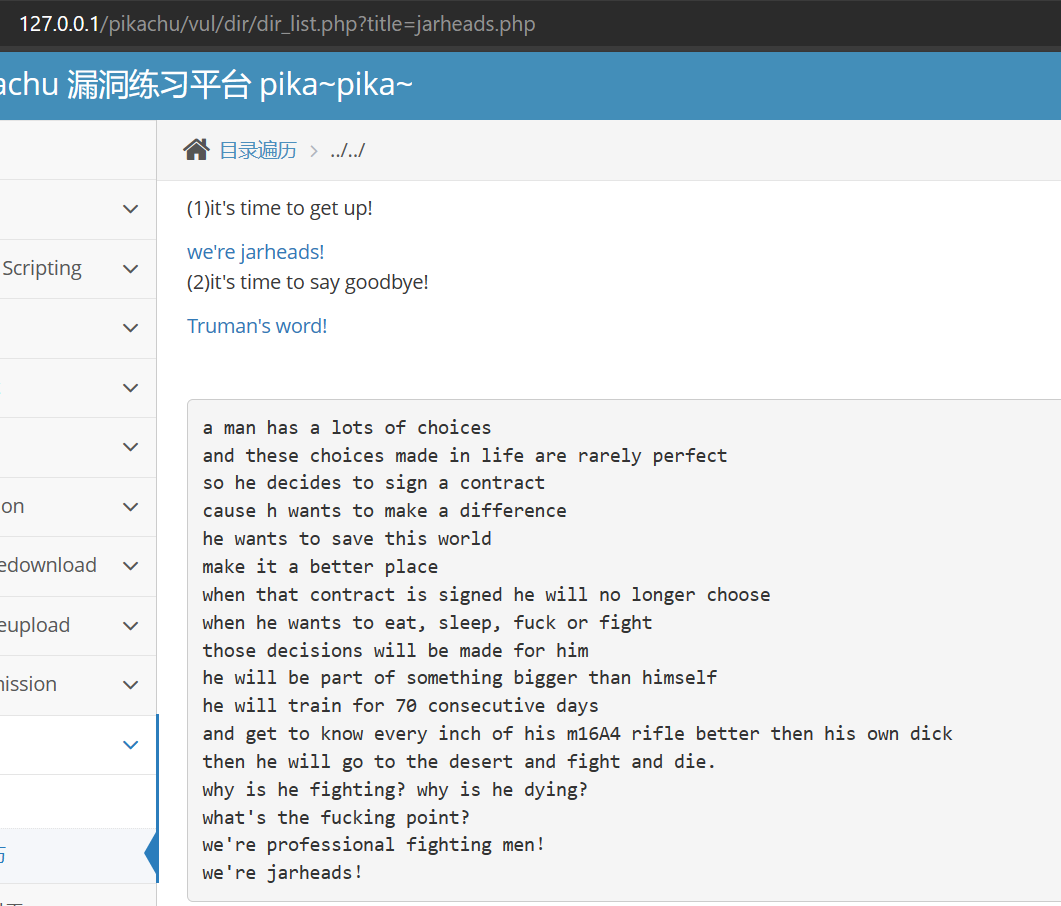

打开看到两个小短文,点击链接发现url发生变化,参数为title

payload: ?title=../

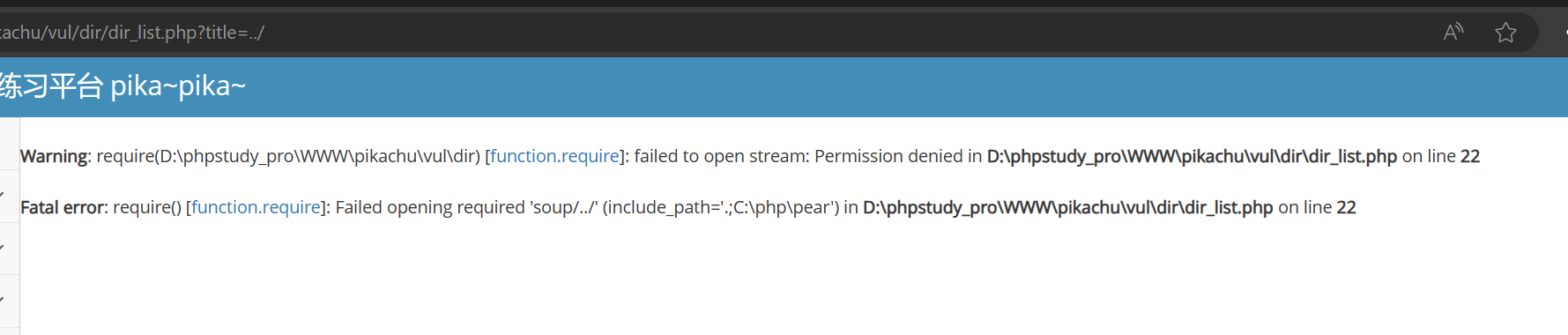

1)dir_list.php文件中显示title参数值表示的文件的内容用的是require()函数

2)文件jarheads.php和文件dir_list.php不在同级目录下,jarheads.php在dir_list.php同级的soup目录下

3)网站所在目录是D:\phpstudy_pro\WWW\

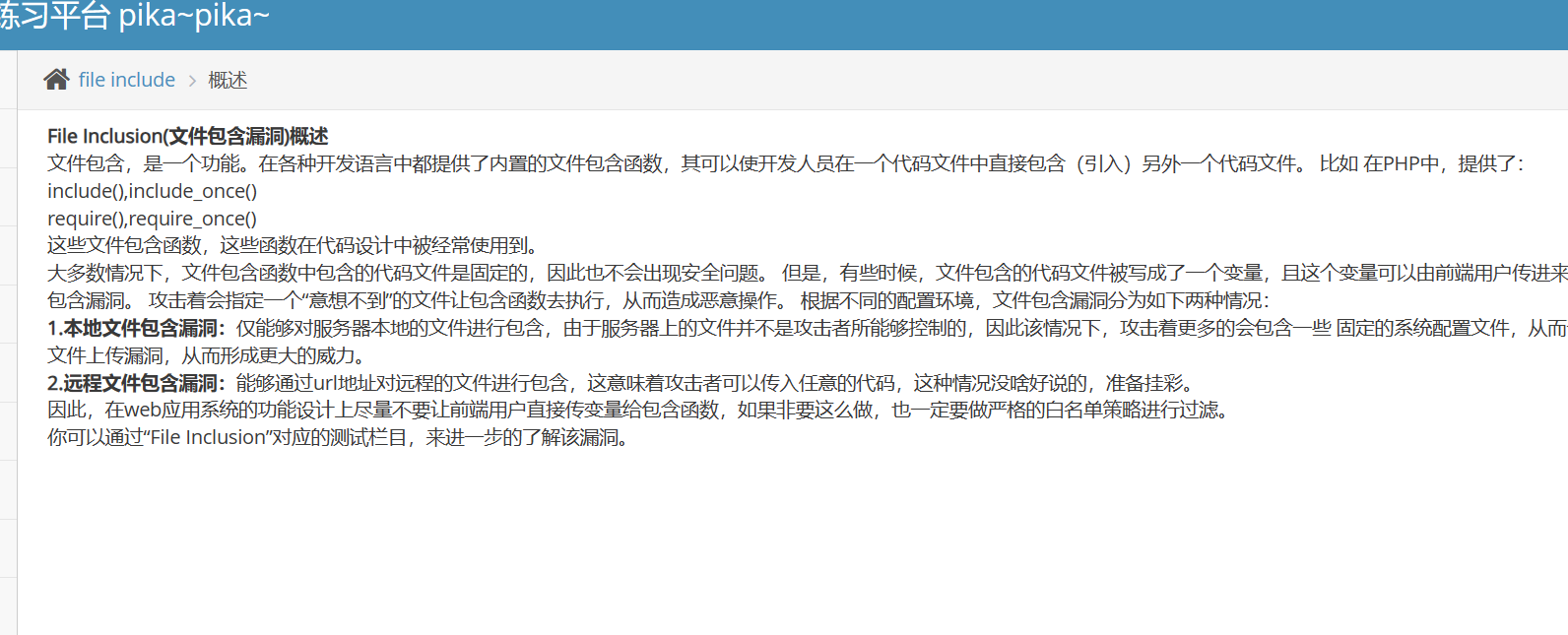

比如我们访问文件包含漏洞的概述页面

payload应该为:http://127.0.0.1/pikachu/vul/dir/dir_list.php?title=../../fileinclude/fileinclude.php

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号