【玄机】第七章 常见攻击事件分析--钓鱼邮件

简介

小张的公司最近遭到了钓鱼邮件攻击,多名员工的终端被控制做为跳板攻击了内网系统,请对钓鱼邮件样本和内网被攻陷的系统进行溯源分析,请根据小张备份的数据样本分析 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本 请勿在本机运行恶意文件样本!!!!!

目录

1、请分析获取黑客发送钓鱼邮件时使用的IP,flag格式: flag{11.22.33.44}

2、请分析获取黑客钓鱼邮件中使用的木马程序的控制端IP,flag格式:flag{11.22.33.44}

3、黑客在被控服务器上创建了webshell,请分析获取webshell的文件名,请使用完整文件格式,flag格式:flag{/var/www/html/shell.php}

4、flag4: 黑客在被控服务器上创建了内网代理隐蔽通信隧道,请分析获取该隧道程序的文件名,请使用完整文件路径,flag格式:flag{/opt/apache2/shell}

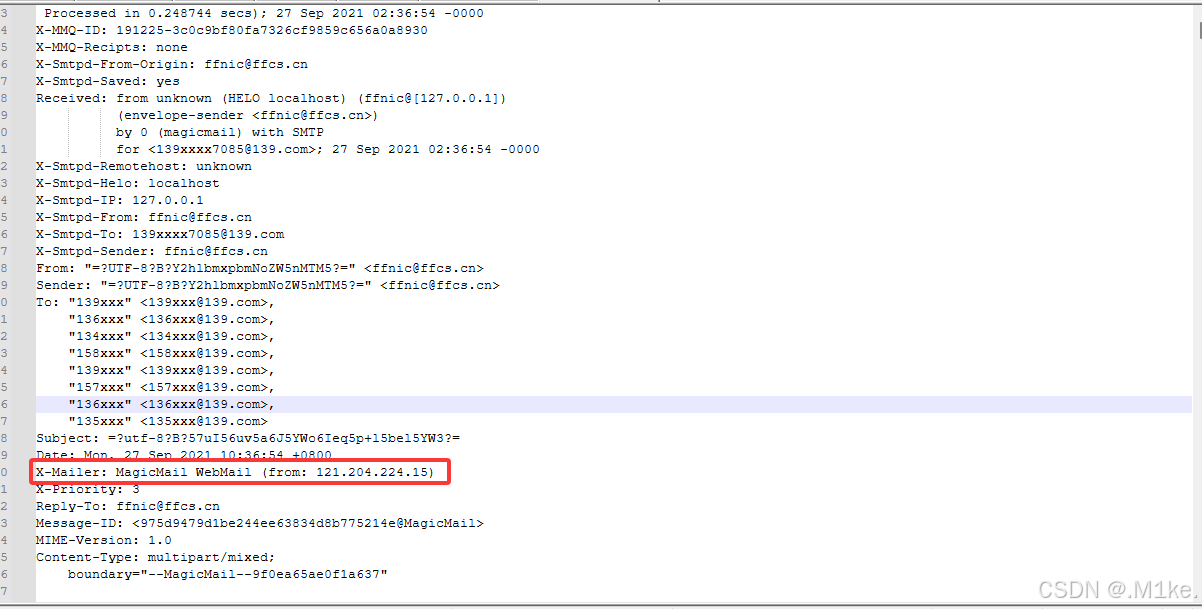

1、请分析获取黑客发送钓鱼邮件时使用的IP,flag格式: flag{11.22.33.44}

使用文本编辑器打开钓鱼邮件内容,查看内容分析可以发现该邮件来自 121.204.224.15

flag{121.204.224.15}

2、请分析获取黑客钓鱼邮件中使用的木马程序的控制端IP,flag格式:flag{11.22.33.44}

这里可以将钓鱼邮件可以丢到 安恒云沙箱 中进行分析

分析后发现是个高危,利用的是Cobalt Strike黑客工具,下拉得到服务端的地址

flag{107.16.111.57}

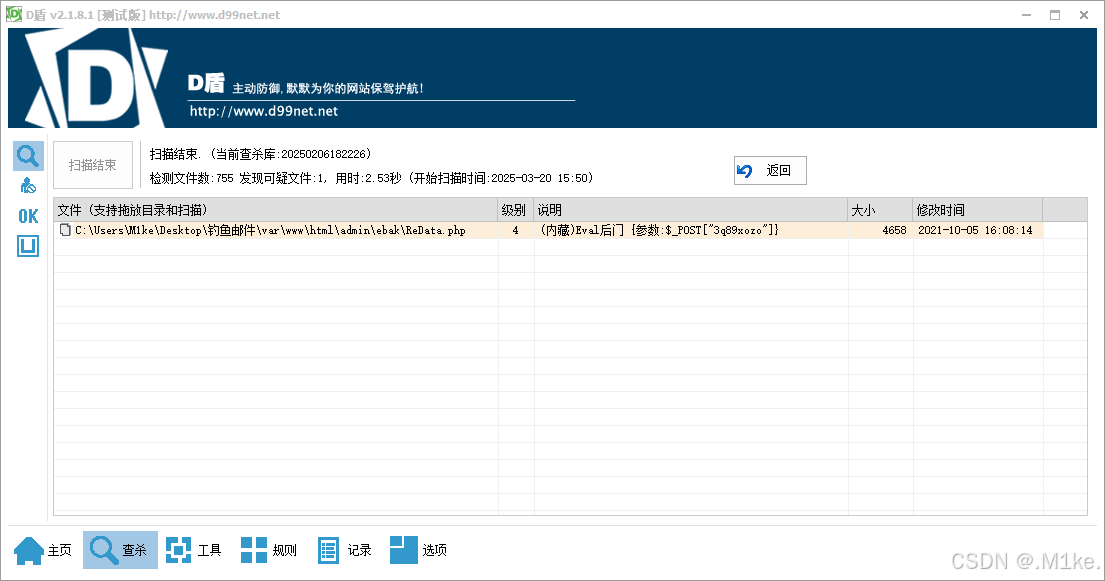

3、黑客在被控服务器上创建了webshell,请分析获取webshell的文件名,请使用完整文件格式,flag格式:flag{/var/www/html/shell.php}

这里说黑客创建了webshell,在本地使用D盾或者其他的杀软排查一下,就可以发现webshell

flag{/var/www/html/admin/ebak/ReData.php}

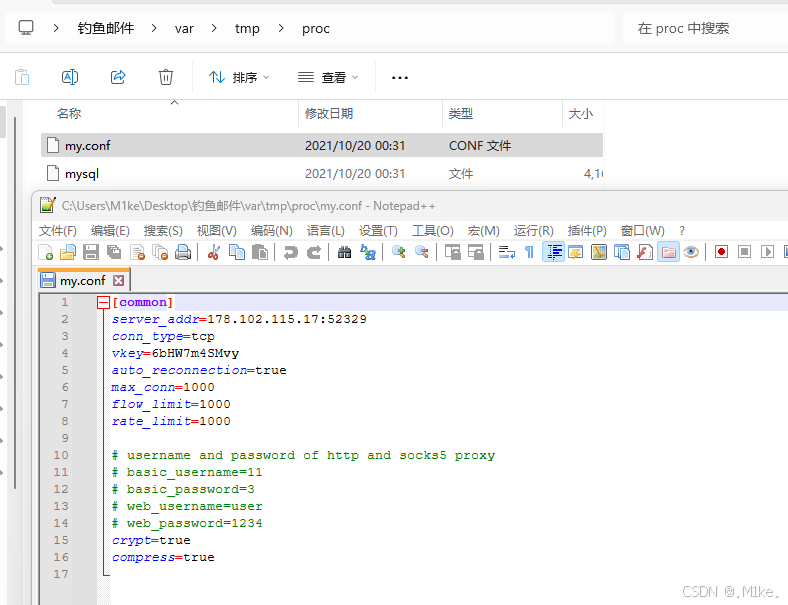

4、flag4: 黑客在被控服务器上创建了内网代理隐蔽通信隧道,请分析获取该隧道程序的文件名,请使用完整文件路径,flag格式:flag{/opt/apache2/shell}

在/var/tmp/proc中,可以发现 my.conf 文件内容进行了一个 socks5 代理

flag{/var/tmp/proc/my.conf}

浙公网安备 33010602011771号

浙公网安备 33010602011771号