20242938 2024-2025-2 《网络攻防实践》第一周作业

1.知识点梳理总结

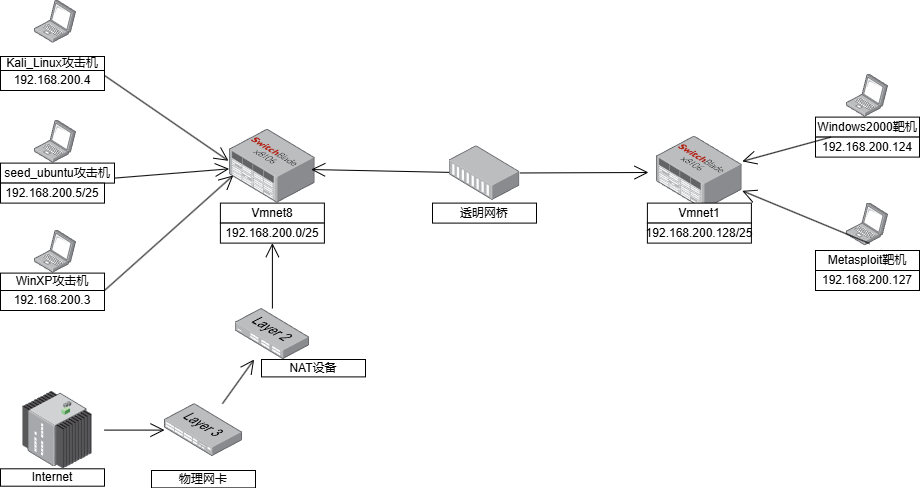

蜜网技术通过构建陷阱网络,诱骗并分析网络攻击行为,从而提升网络安全性。在虚拟化环境中,可搭建一个基础的网络攻防实验平台,包括靶机、攻击机和蜜网网关。靶机作为攻击目标,运行Windows XP或Linux操作系统,并包含安全漏洞,以模拟真实受攻击环境;攻击机通常使用Linux系统,因其具备丰富的攻击工具,适合发起网络攻击;蜜网网关作为攻击检测、分析与防御平台,部署在靶机网关位置,基于Linux系统,并集成多种安全软件,如HoneyWall实现透明流量监控,Sebek记录系统攻击行为。整个实验环境通过网络互联,攻击机位于网关外网口的虚拟攻击网段,从而形成完整的攻防对抗体系。该架构利用高交互式蜜罐技术,使攻击者误认为其正在攻击真实目标,同时安全研究人员可借助蜜网捕获、分析攻击行为,提高防御能力。这种虚拟化部署方式成本低、灵活性高,适用于个人或实验室搭建网络安全研究环境。

| 镜像名称 | 镜像类型 | IP地址 |

|---|---|---|

| Kali_linux_attacker | Liunx攻击机 | 192.168.200.4 |

| seed_ubuntu_attacker | Linux攻击机/靶机 | 192.168.200.5/25 |

| WinXP_attacker | Windows攻击机 | 192.168.200.3 |

| Windows2000_target | Windows靶机 | 192.168.200.124 |

| Metasploit靶机 | Linux靶机 | 192.168.200.123 |

| HoneyWall | 蜜网网关 | 192.168.200.8 |

| Metasploitable XP_target | win靶机 | 192.168.200.7 |

2.实验内容

VMware安装

在

网卡配置

(1)VMnet1的相关设置:

将靶机网端VMnet1设置为仅主机模式,修改子网以及子网掩码如下所示(对应于靶机,子网IP:192.168.200.128; 子网掩码255.255.255.128)。仅主机模式使靶机与主机直接通信,不与外部网络连接,确保靶机环境独立,避免外部干扰或攻击。这种配置适合本地测试和实验,无需复杂网络设置,便于调试和分析。

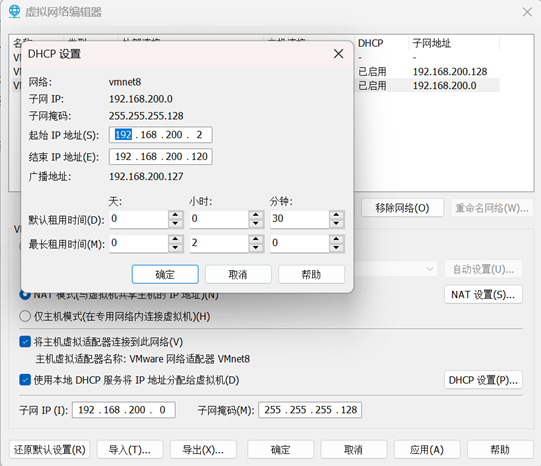

(2)VMnet8的相关设置: 将靶机网端VMnet8设置为NAT模式,修改子网以及子网掩码如下所示(对应于靶机,子网IP:192.168.200.0 ;子网掩码255.255.255.128)。NAT模式使靶机可以通过主机的网络连接访问外部网络(如互联网),但外部网络无法直接访问靶机。既允许靶机访问外部网络,又通过IP范围控制和NAT的隐蔽性增强了安全性。这种配置适合需要联网但又要保护靶机的实验环境。

修改DHCP设置中的起始IP地址与结束IP地址(起始IP地址为:192.168.200.2;结束IP地址为:192.168.200.120)。DHCP服务器只会分配这个范围内的IP地址。确保IP地址分配有序,避免IP冲突或浪费。

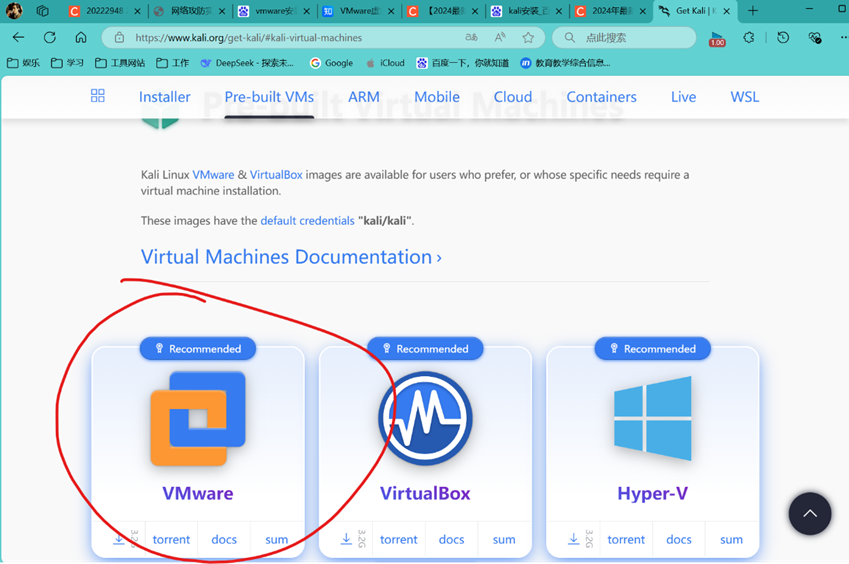

Kali攻击机安装

在Kali官网获取镜像,

下载好解压完点击文件夹中的.vmx文件就可以直接在VMware中打开了,十分的方便!

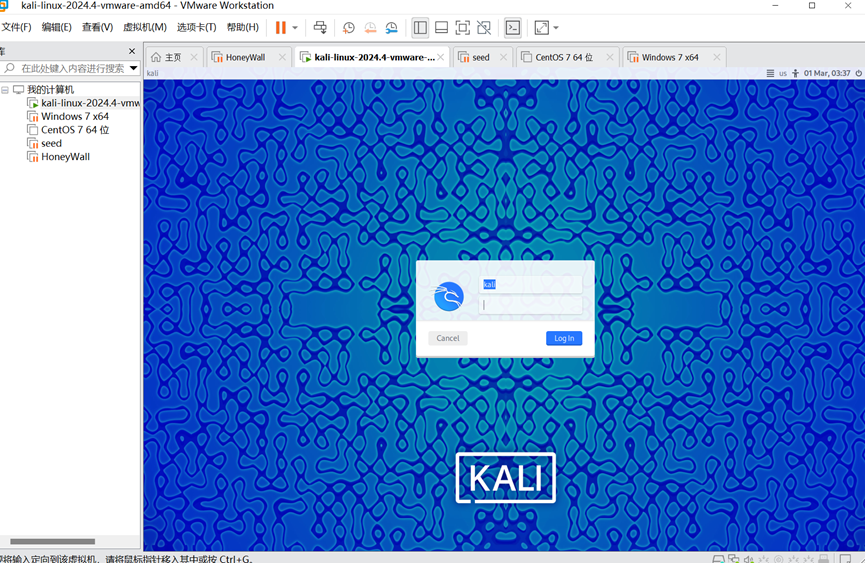

打开后运行,长这样。密码是:kali。

将网络适配器设置VMnet8:

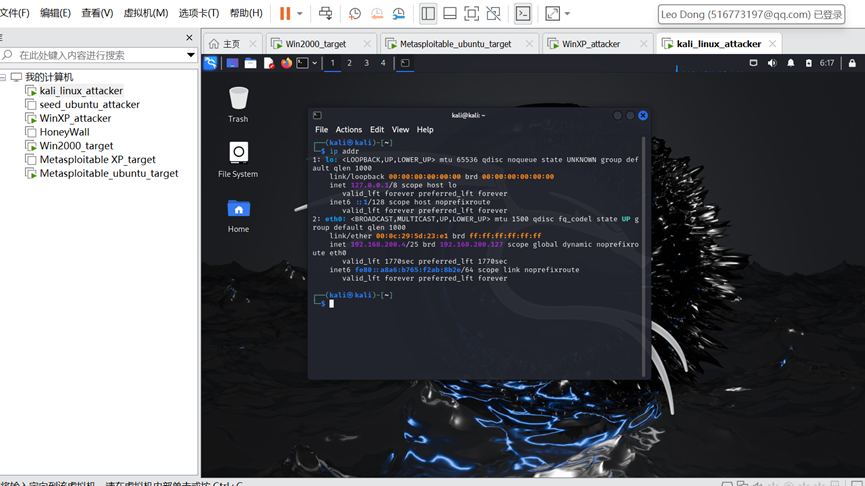

输入:ip addr,查看Kali-Linux_attacker攻击机的网络信息,如下所示:

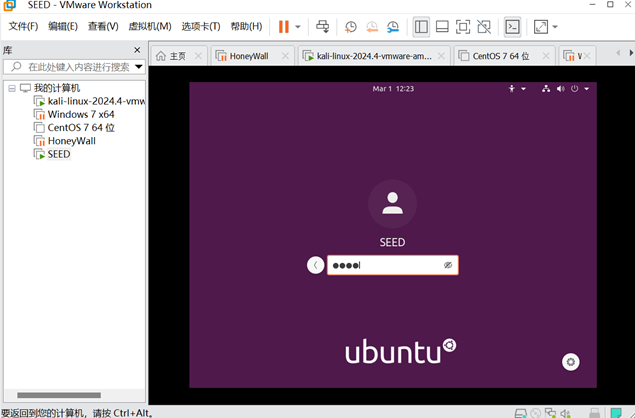

SEED攻击机安装

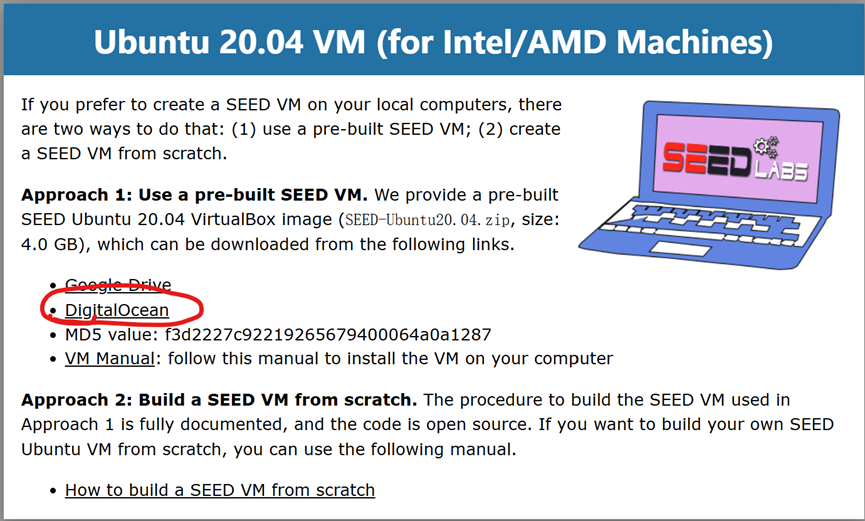

在官网上直接下载,

下载完解压好是.vdi文件

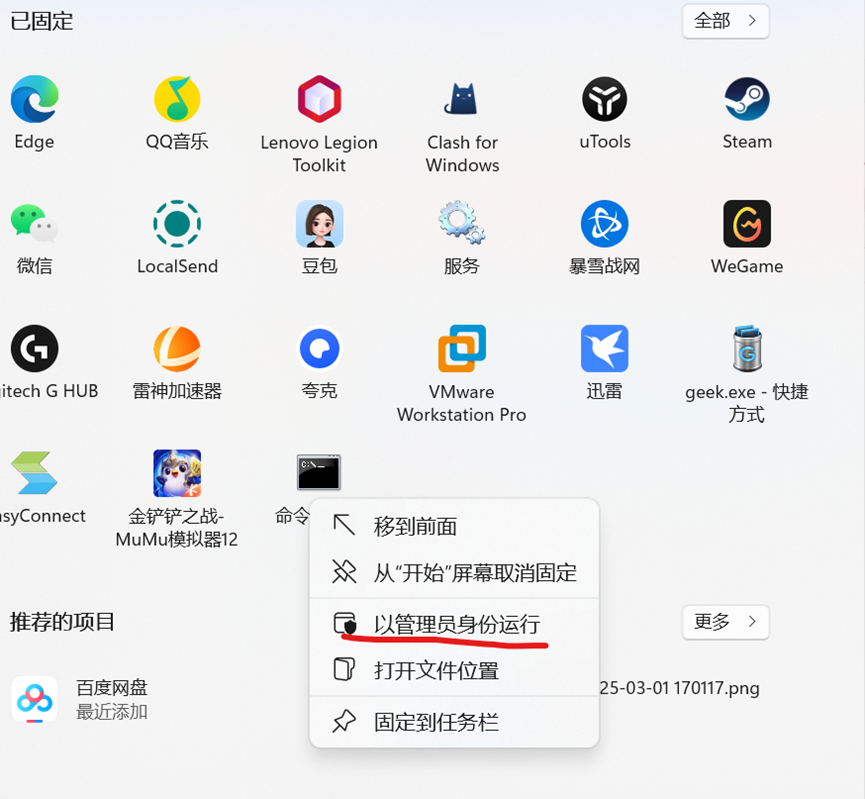

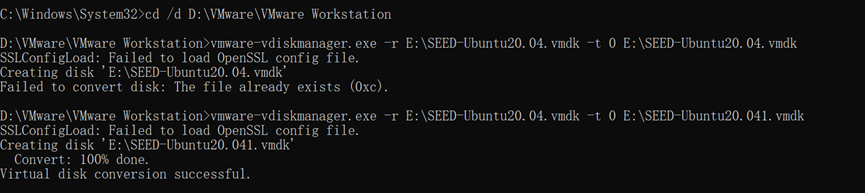

为了能够在VMware中使用,需要用Virtual Box的VBoxManage转换为.vmdk格式。首先,以管理员身份运行命令提示符

命令行进入VirtualBox目录,运行相关VBoxManage格式转换指令,语法如下:

VBoxManage clonehd源硬盘格式文件 目录硬盘格式文件 --format目标格式后缀

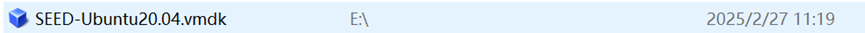

转换完长这样,就可以用了。

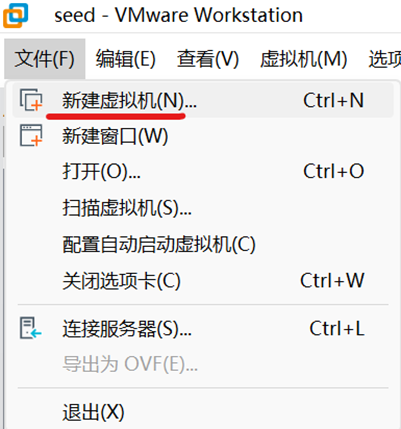

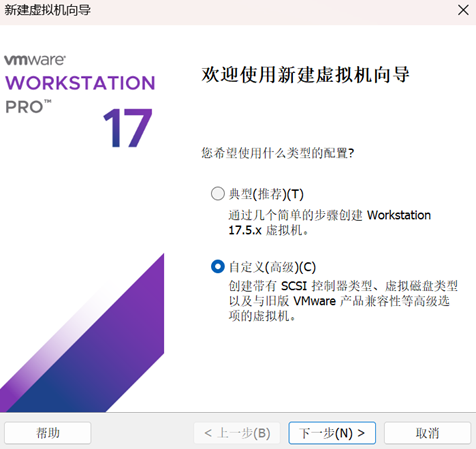

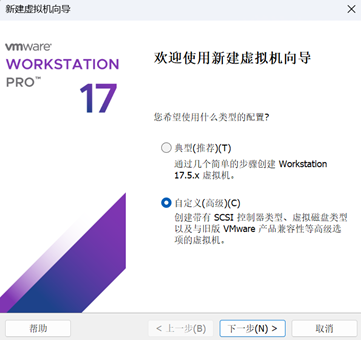

点击新建虚拟机

选择自定义安装

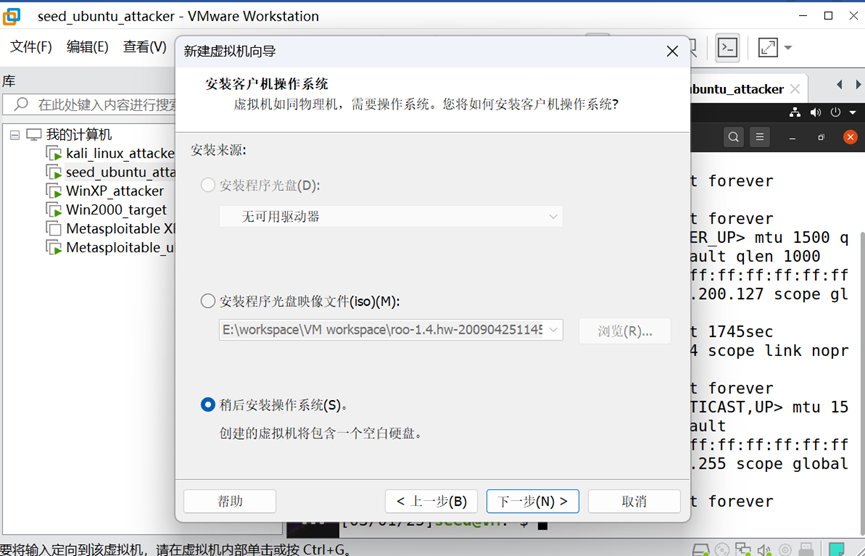

选择稍后安装操作系统

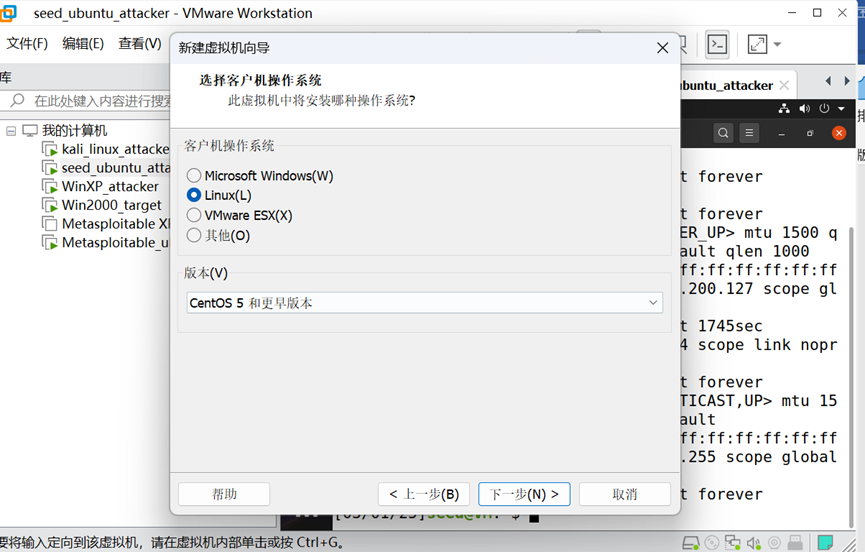

选择Ubuntu

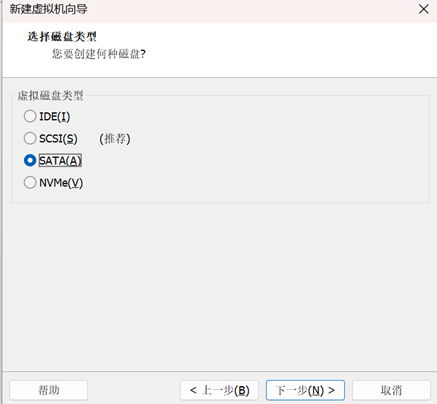

选择使用sata硬盘

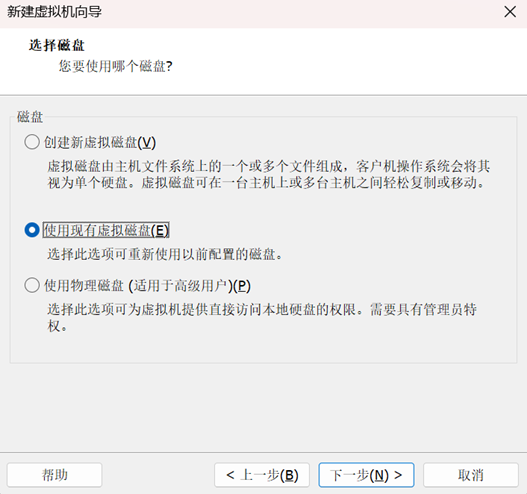

一直点下一步,在这里点使用现有虚拟磁盘

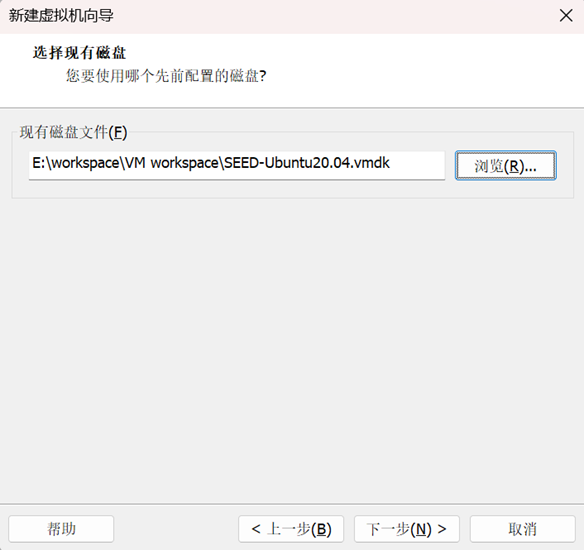

选择刚刚转换好的.vmdk文件

然后就可以用了,进来长这样。密码是:dees

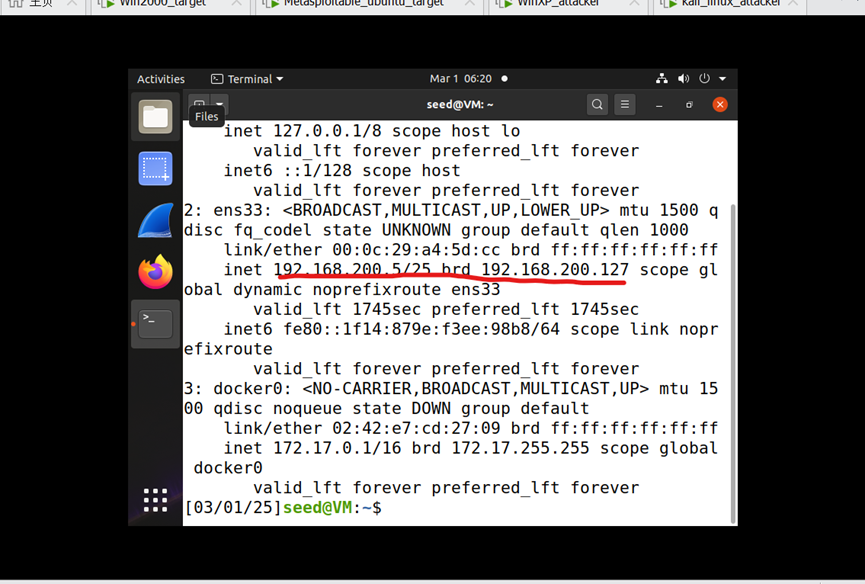

编辑虚拟机设置,并将网络适配器设置VMnet8,并查看ip地址:

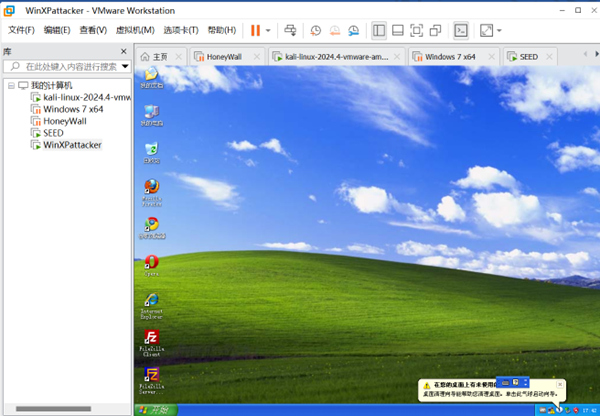

WindowsXP攻击机安装

解压王老师给的文件,直接点.vmx文件就可以了。密码是:mima1234。

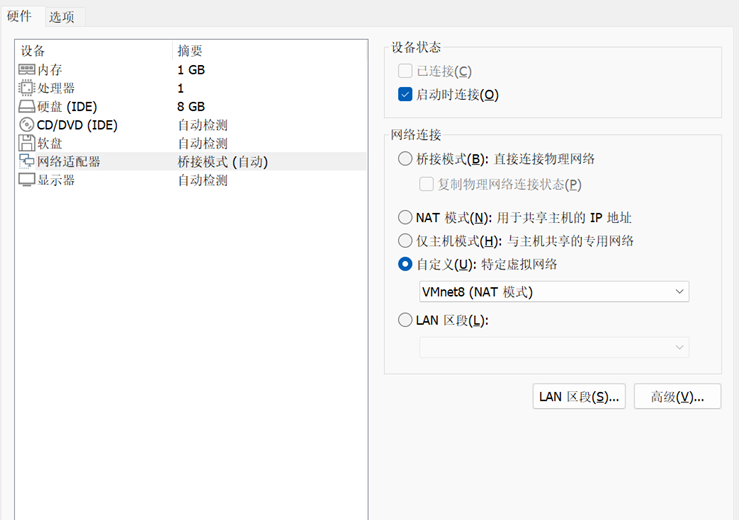

将网络适配器设置VMnet8:

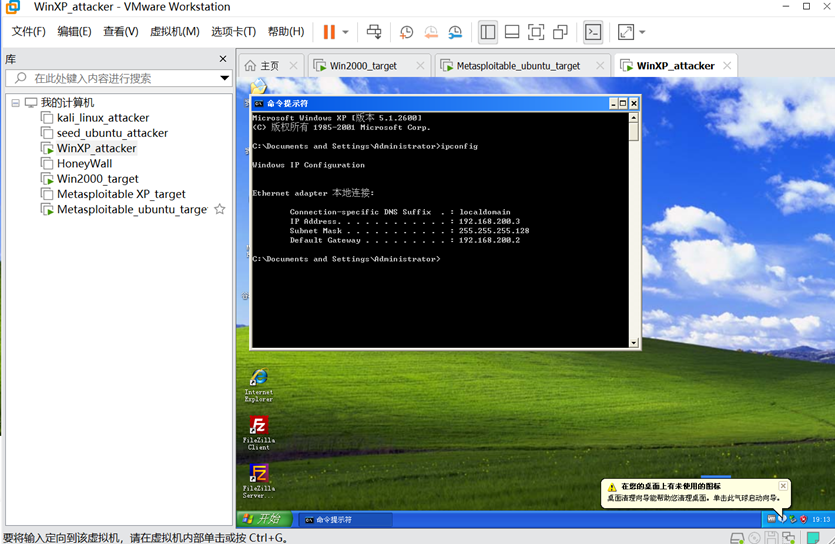

查看WinXPattacker攻击机的网络信息,如下所示:

Windows2000靶机安装

同上。密码:mima1234。

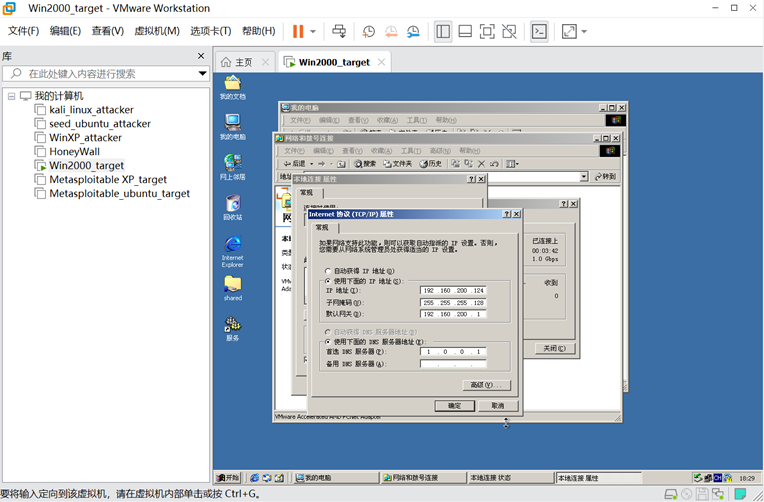

打开“我的电脑”,接着打开“Internet协议”,配置ip地址、子网掩码、默认网关、首选DNS服务器如下所示:(ip地址为:192.168.200.124;子网掩码为:255.255.255.128;默认网关为:192.160.200.1;首选DNS服务器为:1.0.0.1)。

这样设置确保靶机在网络中具有固定的身份标识(IP地址),能够与主机或其他设备通信(子网掩码),并能够访问外部网络(默认网关和DNS服务器)。这种配置适合需要稳定网络环境的实验、测试或研究场景。

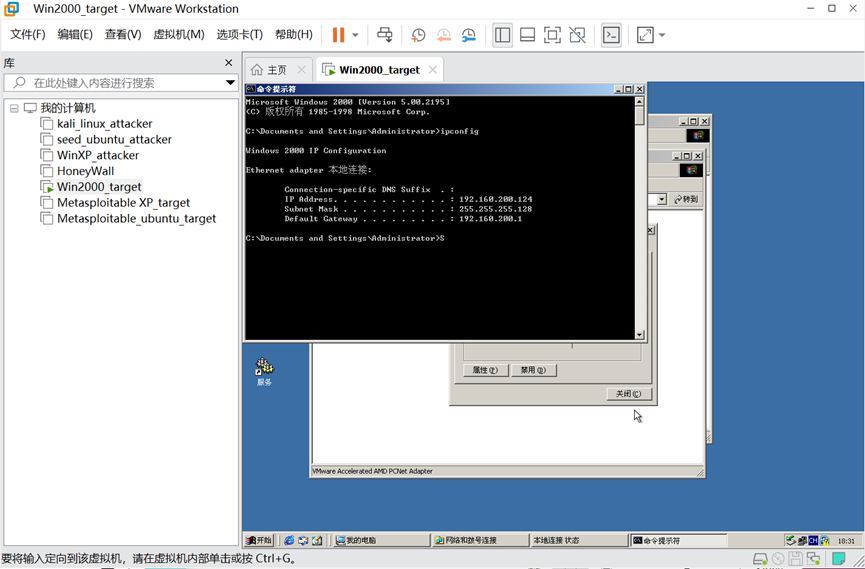

打开cmd命令行,输入ipconfig查看网络,设置无误

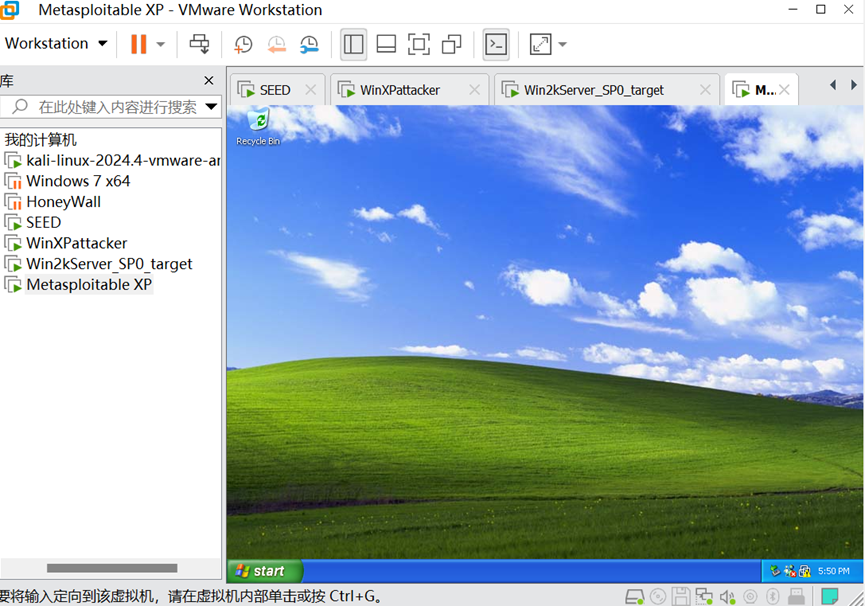

WindowsMetasploitable靶机安装

密码:frank

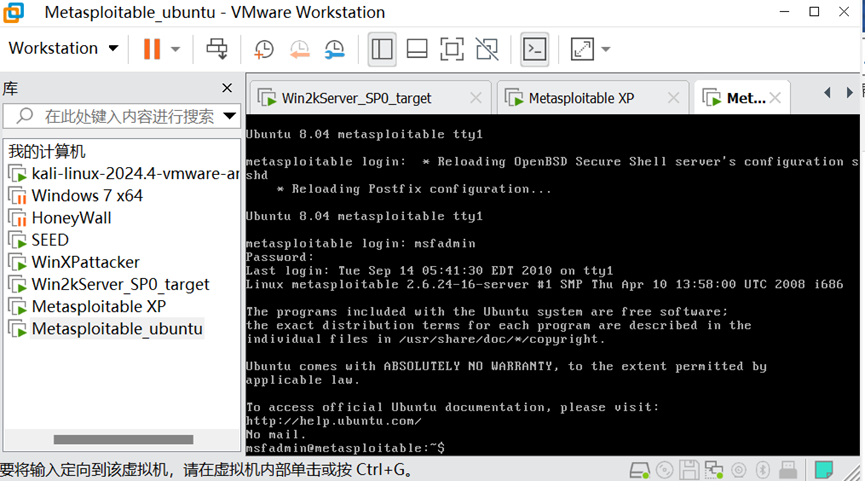

Metasploitable_Ubuntu靶机安装

密码msfadmin

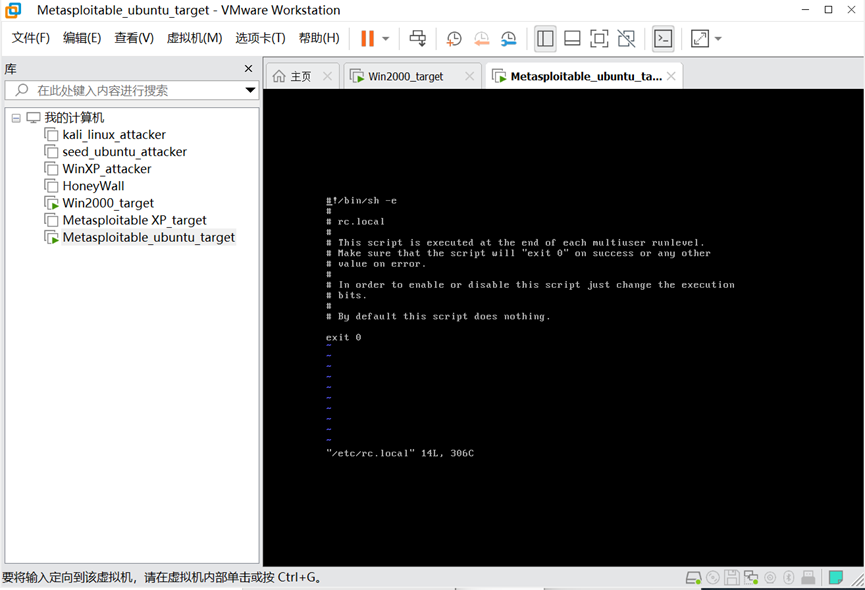

输入sudo vim /etc/rc.local 指令来修改网络配置文件。

进行IP设置,在exit0之前,写入如下代码:ifconfig eth0 192.168.200.27 netmask 255.255.255.128 route add default gw 192.168.200.1。

写入IP设置代码后,进行保存重启,具体操作为:键esc退出编辑模式,键入:wq保存;写入sudo reboot重启。

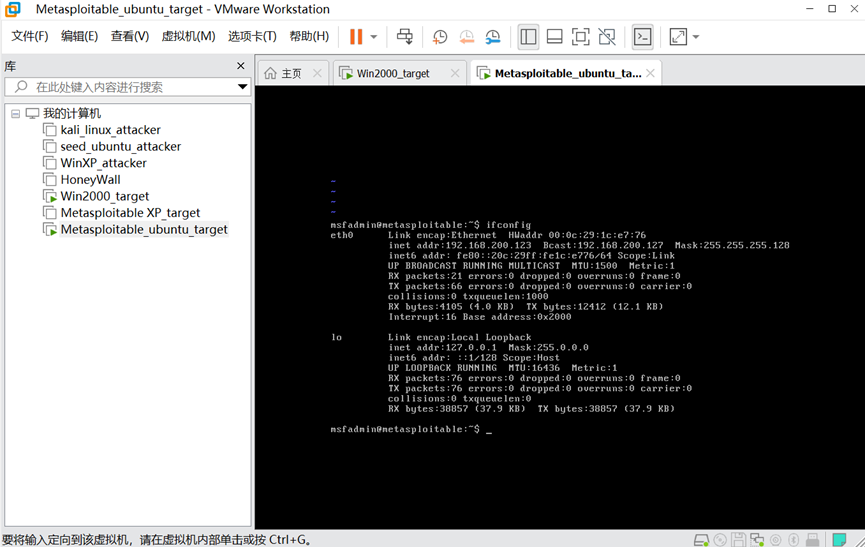

输入ifconfig查看网络设置:

/etc/rc.local 是一个脚本文件,在系统启动时自动执行。将网络配置命令写入/etc/rc.local,可以在每次系统启动时自动配置网络,无需手动操作。eth0 的静态 IP 地址、子网掩码和默认网关。这种配置适合需要固定网络参数的场景,如服务器、实验环境或无图形界面的系统。

蜜网安装

选择新建虚拟机

软件兼容性选择Workstation 6.5-7x:

选择稍后安装系统:

客户机操作系统选择Linux,版本选择Cetus5和更早版本:

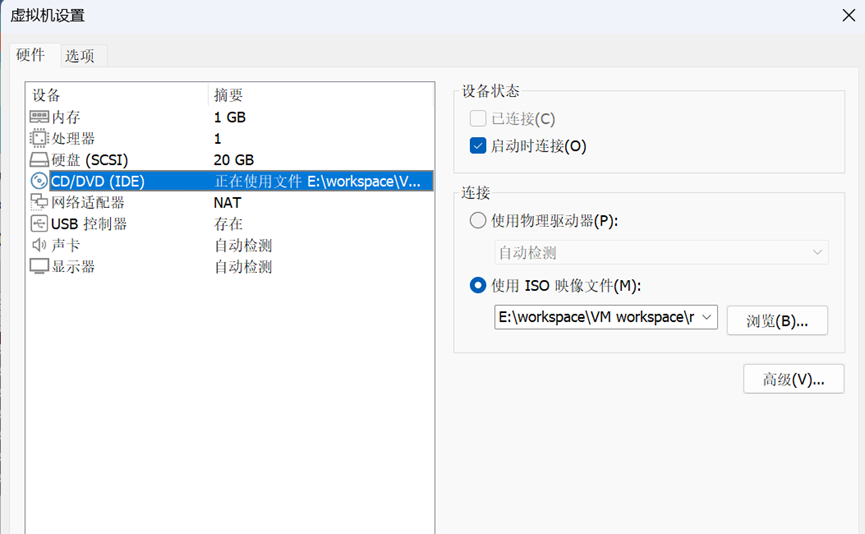

导入ISO镜像文件:

添加两个网卡,一个网卡的网络连接为仅主机模式VMnet0,另一个为VMnet8模式:

首次登录账号密码:

roo/honey

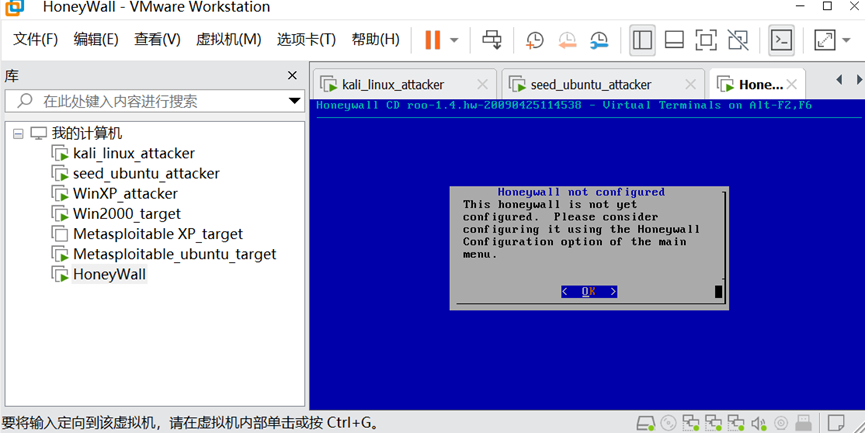

输入su - 提权,进入虚拟机初始配置,前两个点击OK:

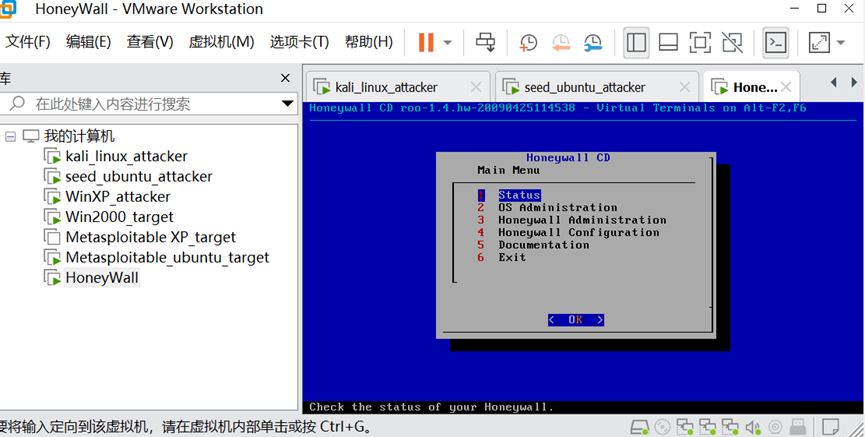

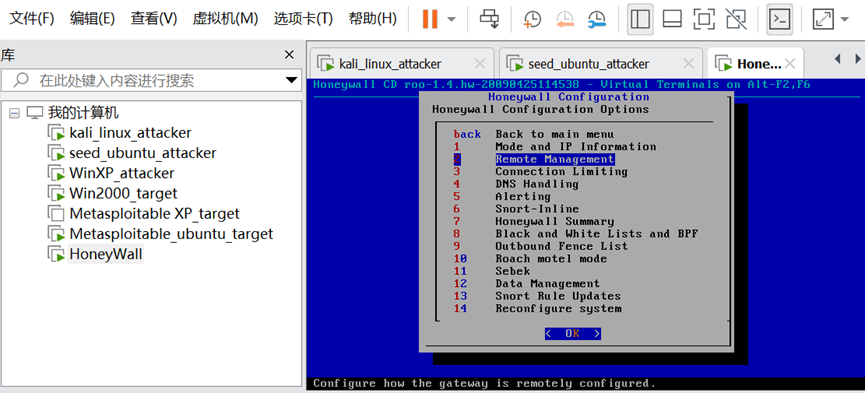

下一个选择HoneyWall Configuration

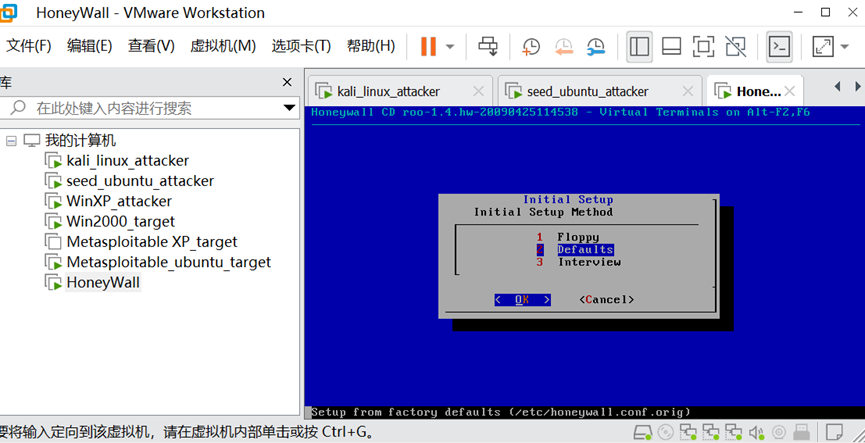

接下来选择defaults:

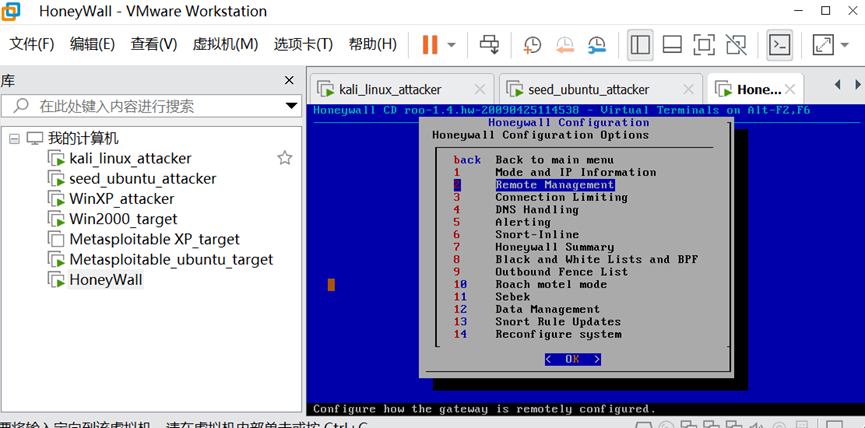

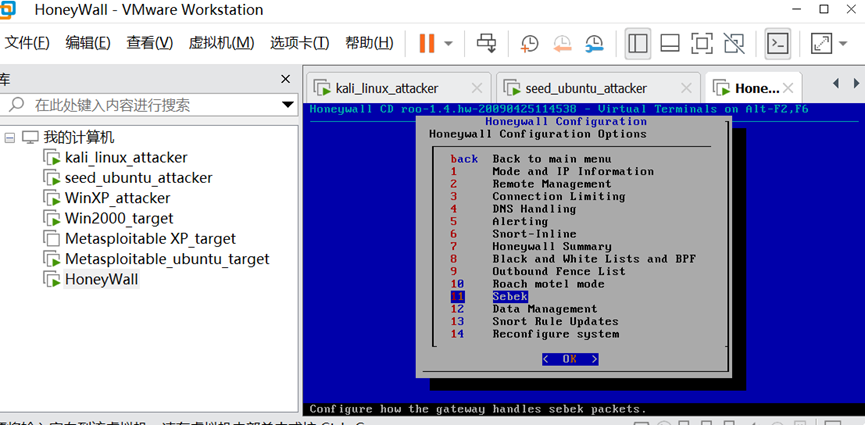

选第四项Honcywall Configuration进行配置:

第一个配置蜜网ip信息

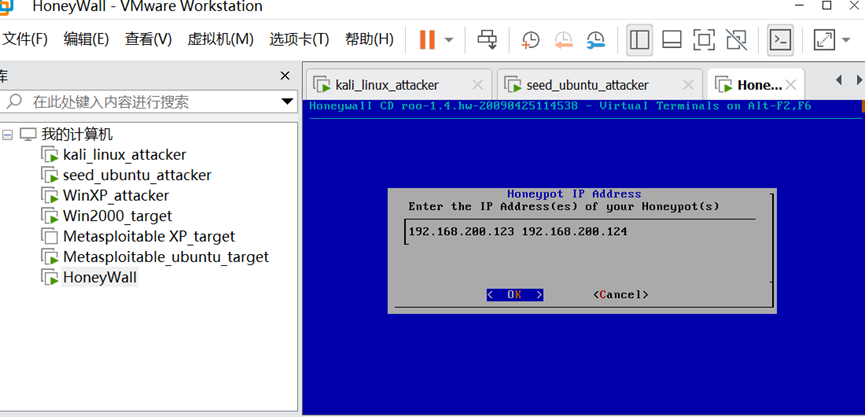

选择第二个选项honeypot IP Address:

输入ip地址(192.168.200.123;192.168.200.124):

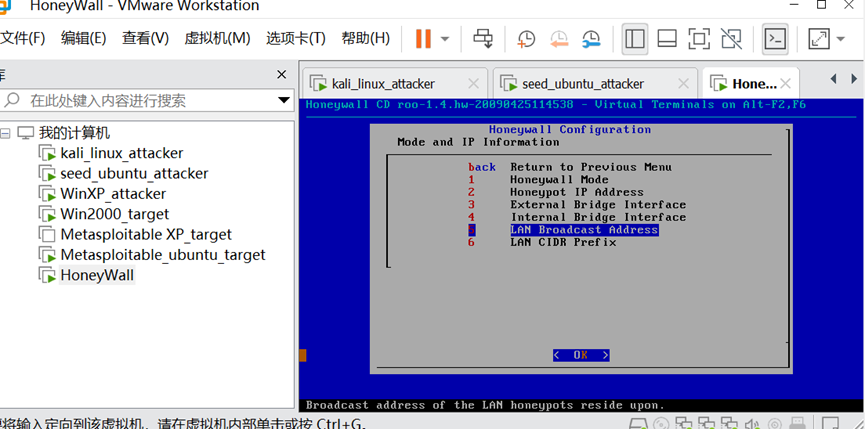

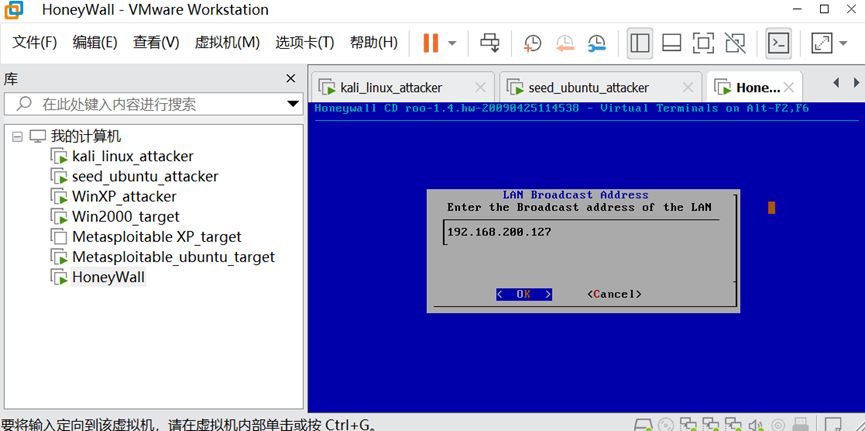

选择第五项配置广播地址:

(192.168.200.127):

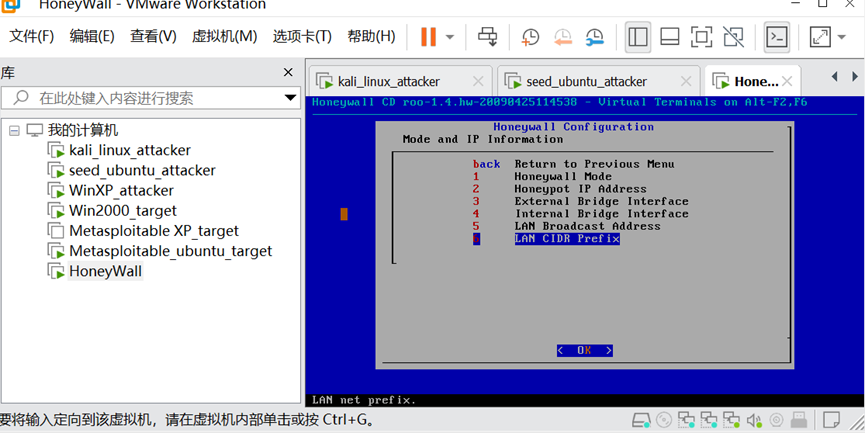

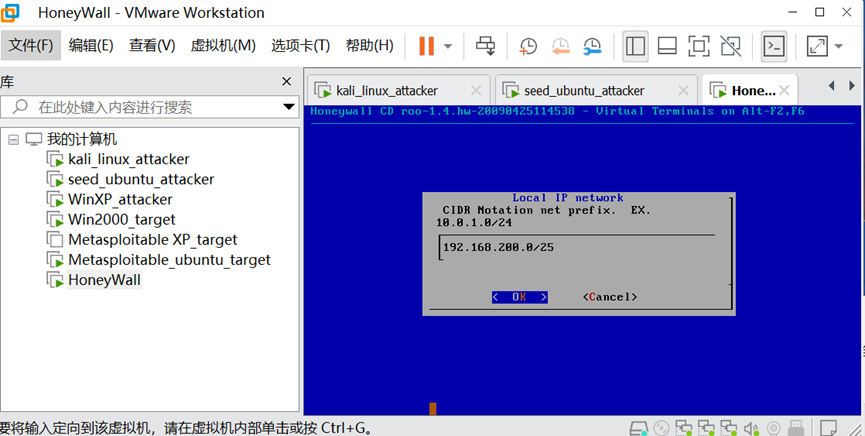

第六项设置蜜网网段:

输入蜜网网段(192.168.200.0/25),并保存:

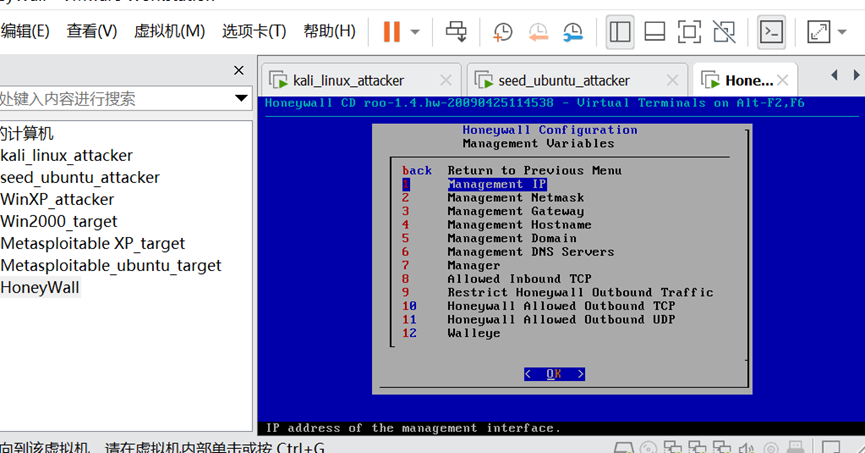

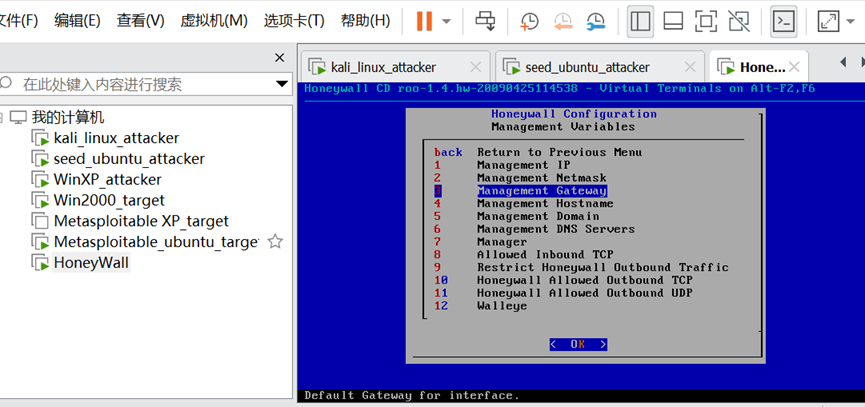

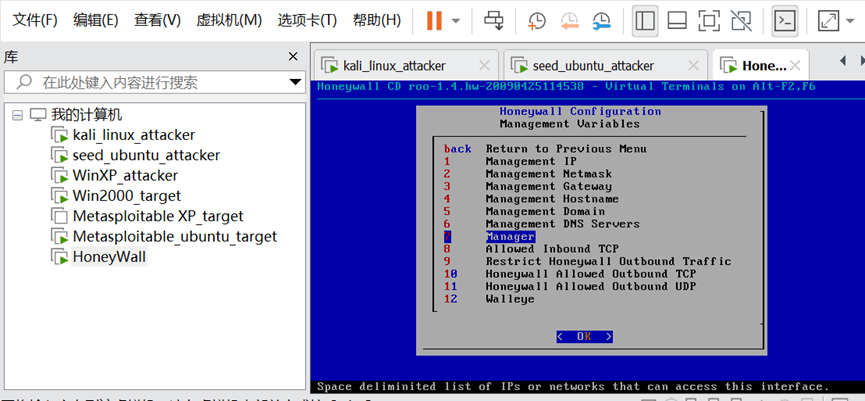

进行蜜网网关管理配置,选择选项中的第二项:

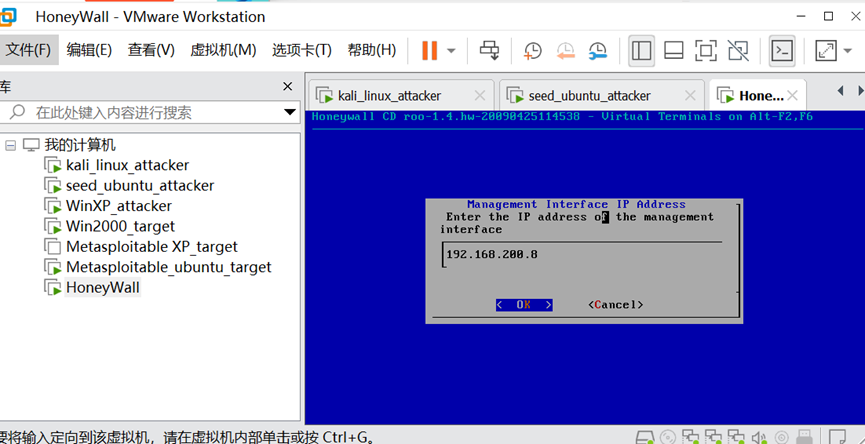

选择第一项配置ip:

输入ip(192.168.200.8)保存:

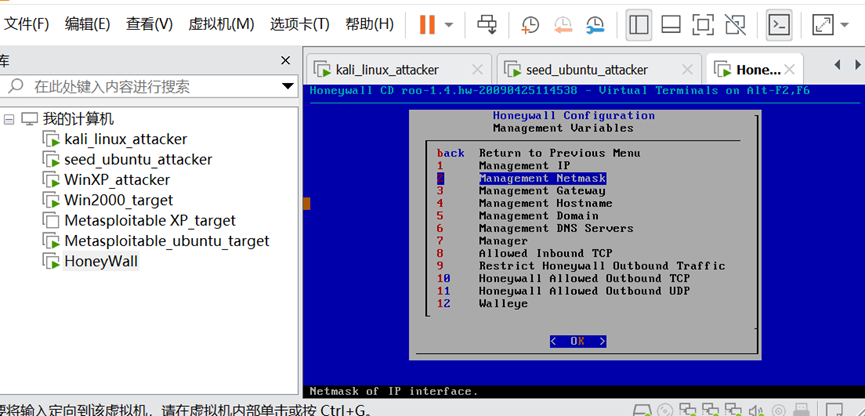

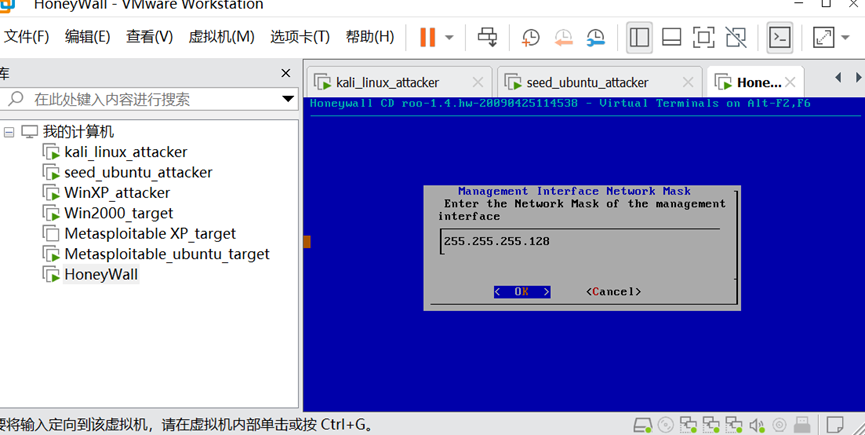

选择第二项设置子网掩码:

输入子网掩码(255.255.255.128)保存

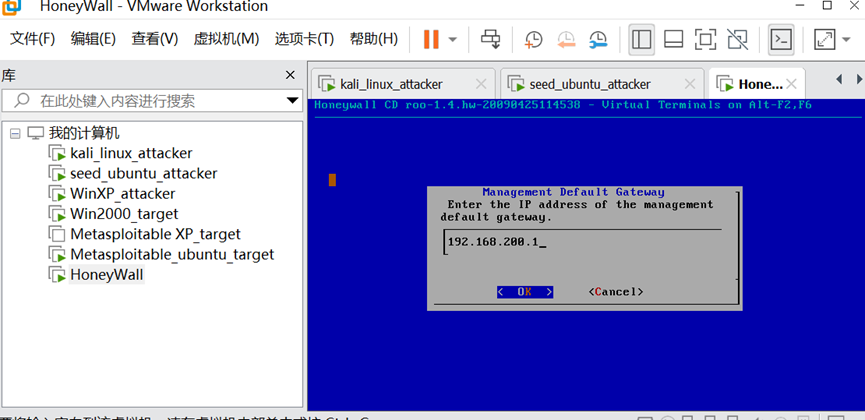

选择第三项设置路由:

输入路由(192.168.200.1)保存:

第七项设置蜜罐IP地址:

输入蜜网IP地址(192.168.200.0/25)保存:

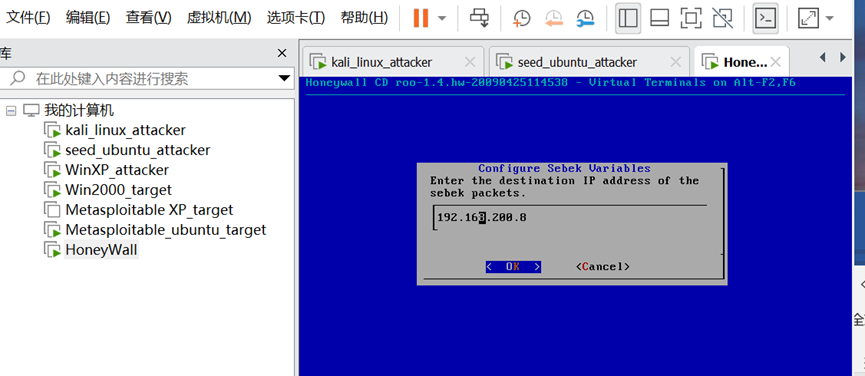

选择第十一项设置Sebek:

输入ip地址(192.168.200.8),设置端口(1101),保存并选择丢弃包:

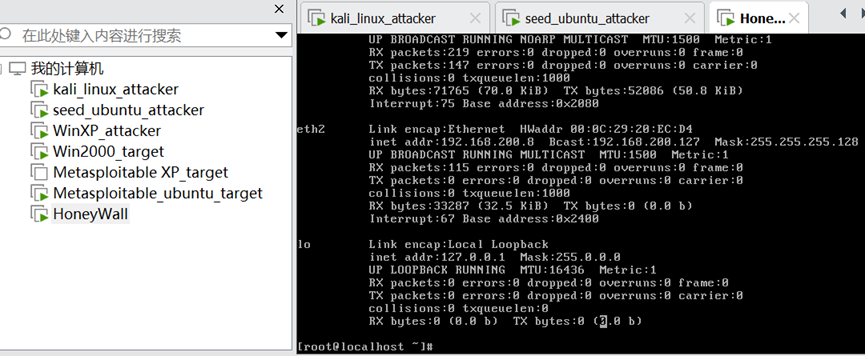

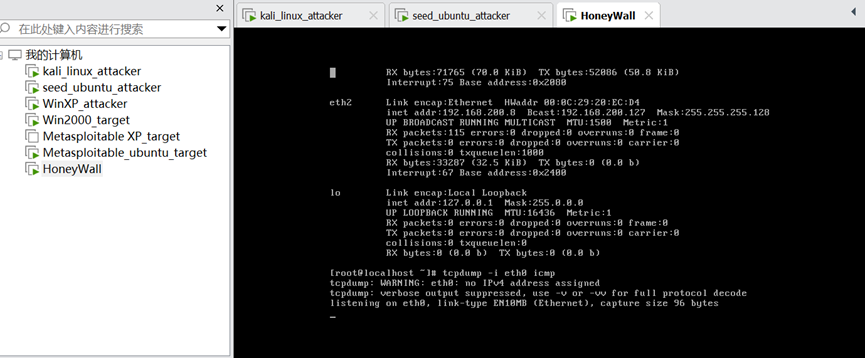

输入ifconfig查看网络配置信息,查看ip

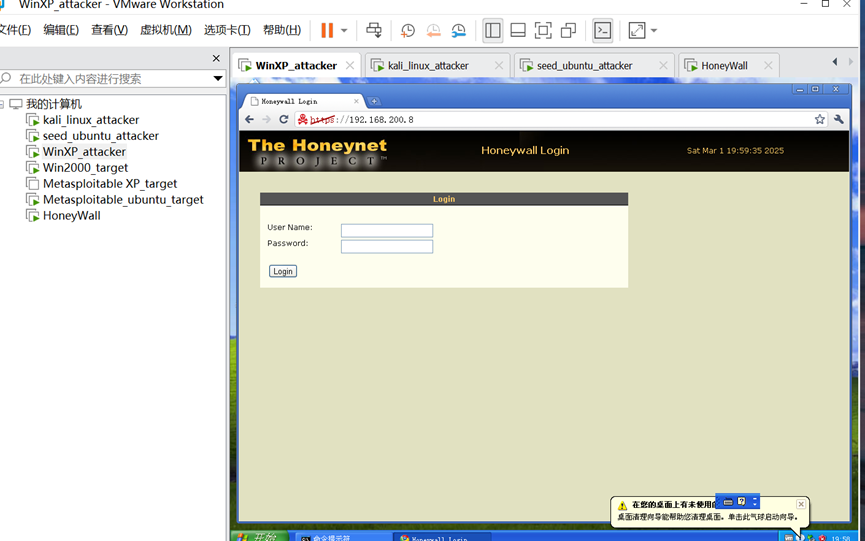

测试配置是否成功,打开WinXPattacker虚拟机,打开浏览器,输入网址https://192.168.200.8并跳转,弹窗选择接受,出现了如下图所示的登录界面:

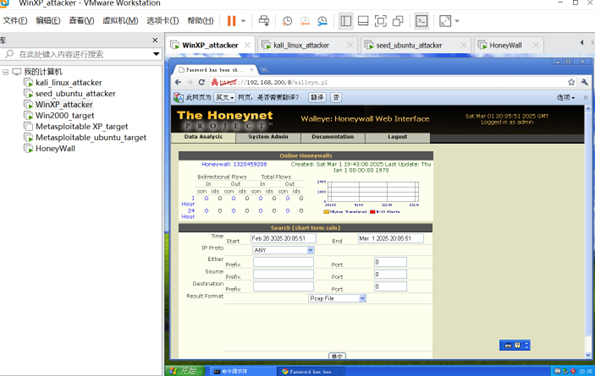

按照要求修改密码后,进入如下界面,表明配置成功:

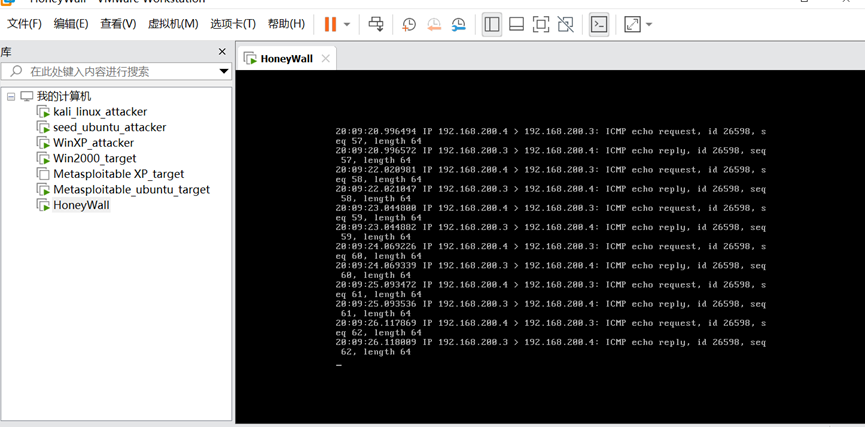

接下来回到蜜网,输入tcpdump -i eth0 icmp使用eth0端口对icmp进行监听:

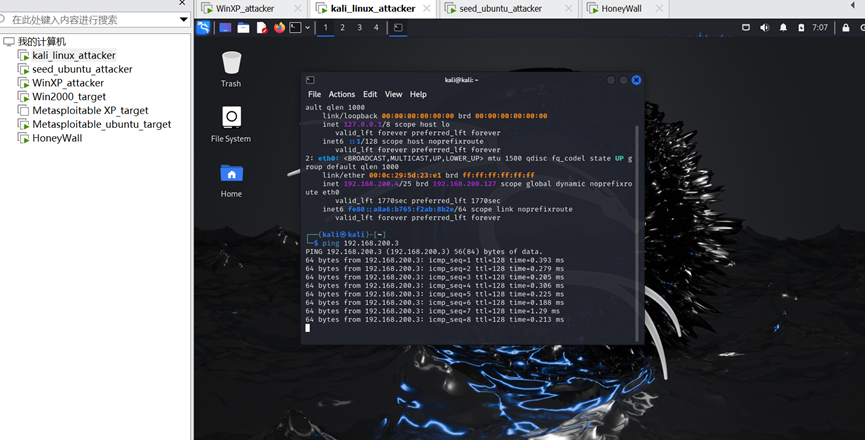

打开kali虚拟机,ping 一下winxp虚拟机的ip192.168.200.3来测试连通性,如下所示表示联通成功:

此时蜜网网关显示如下所示:

问题总结

-

不太熟悉Linux命令行使用,查询资料有所收获。

-

最新版Seed安装包不适用于VMware,查询资料后,通过virtualboxmanager把.vdi文件转换为.vmdk后问题得到解决。

-

实验完整做完了,但是内部的原理还没有完全理解,希望后续实验可以加深对于网络攻防的理解。

参考文献

浙公网安备 33010602011771号

浙公网安备 33010602011771号