20155216 Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描

实践内容

信息搜集

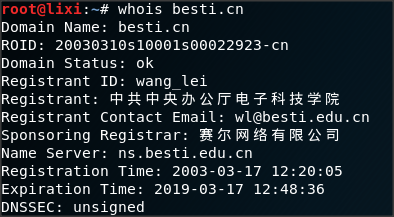

whois查询

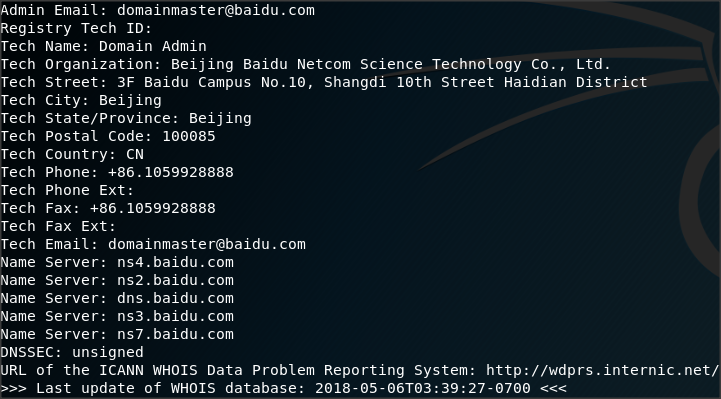

使用whois查询域名注册信息,查询百度服务器(进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到):

也可查询校网:

可查看到很多详细的信息:

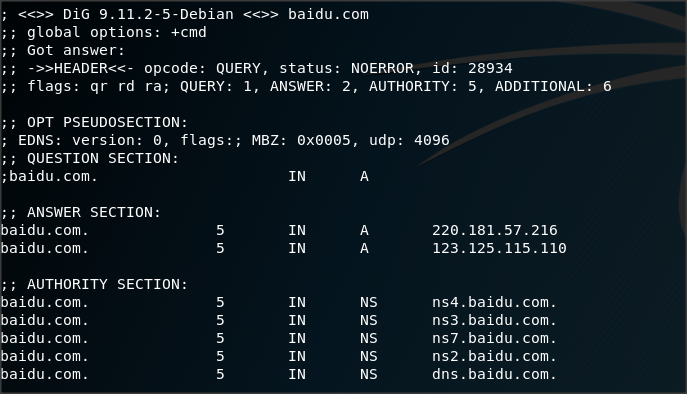

nslookup,dig查询

对百度的dig查询:

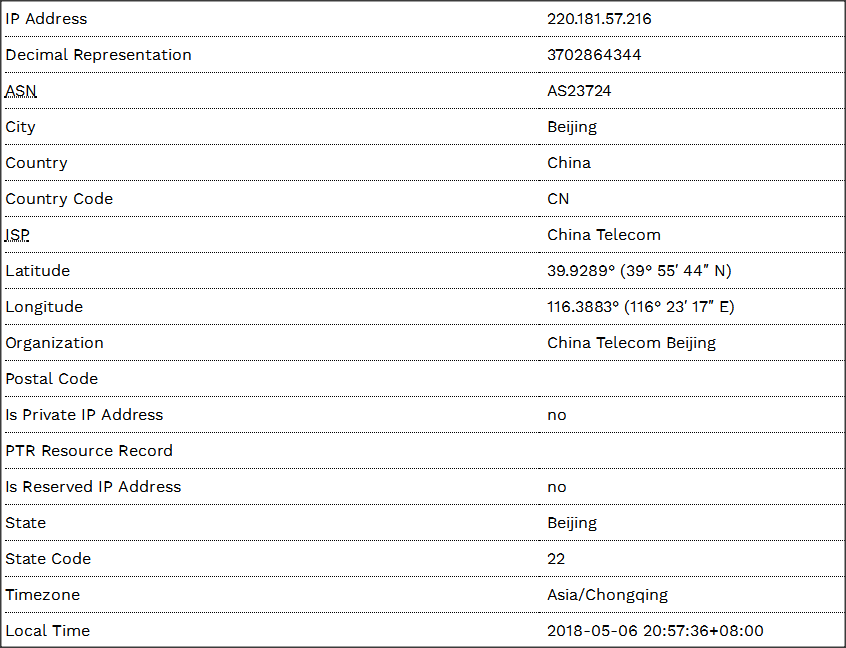

可以使用shodan搜索引擎进行查询,得到一些注册信息:

通过IP反域名查询:

使用nslookup命令进行查询:

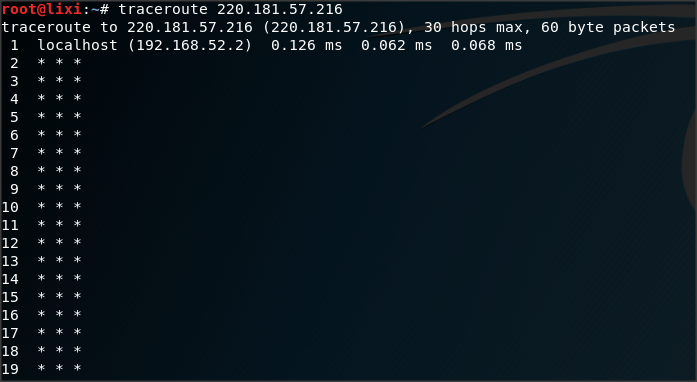

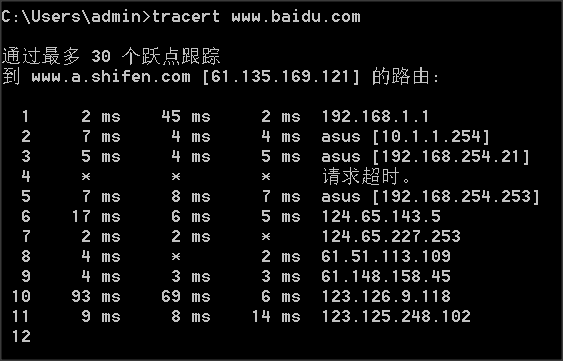

Tracert路由探测

在Linux下使用 traceroute 命令探测经过的路由:

在windows下使用 traceroute 命令探测经过的路由:

搜索引擎查询技术

1、site:搜索范围限定在特定站点中

如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

2、Filetype:搜索范围限定在指定文档格式中

查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

3、intitle:搜索范围限定在网页标题

网页标题通常是对网页内容提纲挈领式的归纳。把查询内容范围限定在网页标题中,有时能获得良好的效果。

4、双引号“”和书名号《》精确匹配:

查询词加上双引号“”则表示查询词不能被拆分,在搜索结果中必需完整出现,可以对查询词精确匹配。如果不加双引号“”经过百度分析后可能会拆分。

查询词加上书名号《》有两层特殊功能,一是书名号会出现在搜索结果中;二是被书名号扩起来的内容,不会被拆分。 书名号在某些情况下特别有效果。

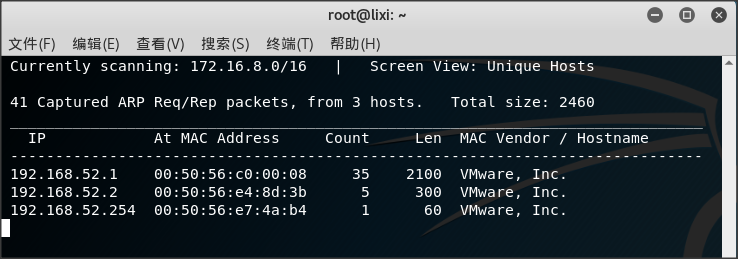

netdiscover发现

在linux下可以通过执行 netdiscover 命令直接对私有网段 192.168.*.* 进行主机探测:

NMAP扫描

相关参数用法:

-sT:TCP connect扫描

-sS:TCP syn扫描

-sF/-sX/-sN:通过发送一些标志位以避开设备或软件的检测

-sP:ICMP扫描

-sU:探测目标主机开放了哪些UDP端口

-sA:TCP ACk扫描

-sV:查看版本

-Pn:在扫描之前,不发送ICMP echo请求测试目标是否活跃

-O:辨识操作系统等信息

-F:快速扫描模式

-p<端口范围>:指定端口扫描范围

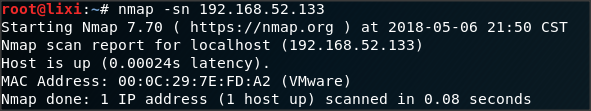

主机发现: nmap -sn 192.168.52.* :

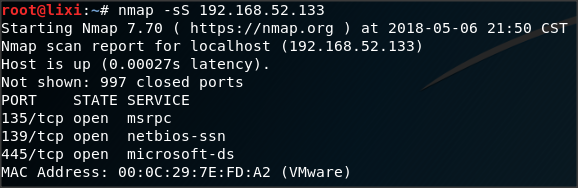

使用TCP/SYN方式对目标主机 192.168.52.133 进行扫描:

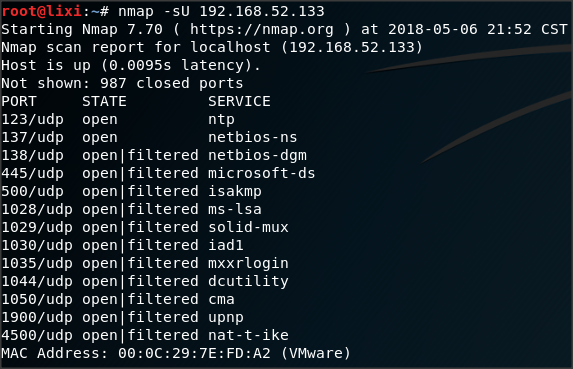

扫描UDP端口:

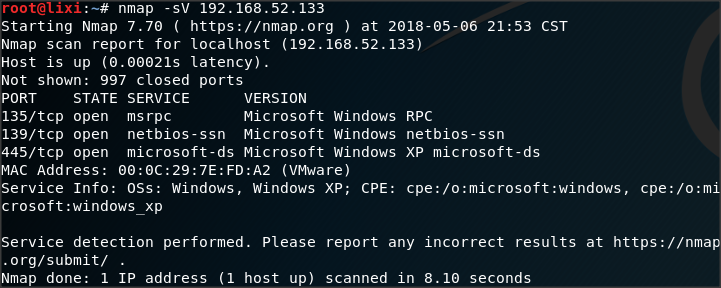

版本检测:

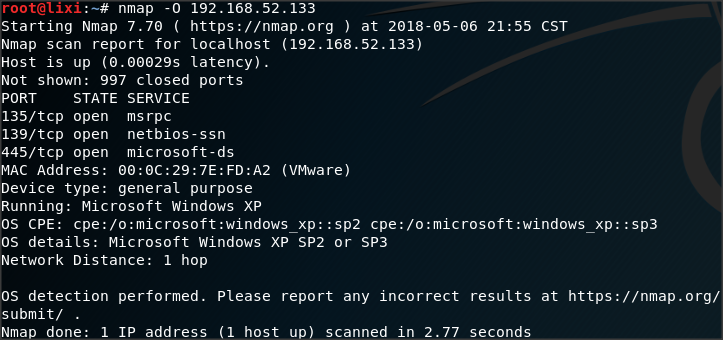

系统检测:

http80服务查点:

开启msf: msfconsole

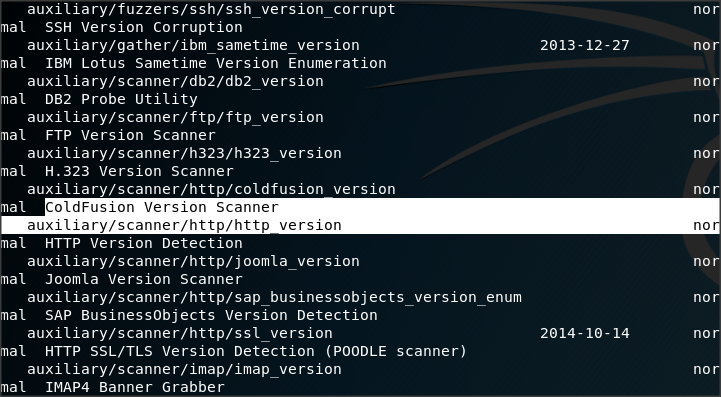

可以通过输入指令查看msf中可提供的查点辅助模块:

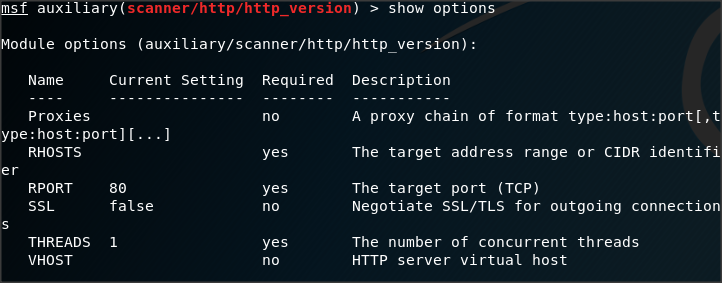

使用模块: use auxiliary/scanner/http/http_version ,再使用show options查看参数:

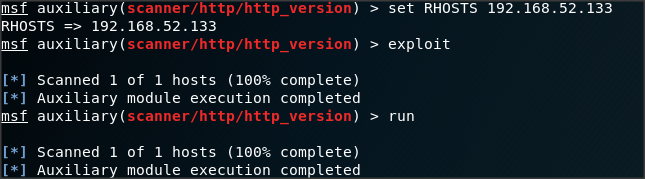

配置后进行扫描:

漏洞扫描

安装,配置OpenVAS

使用 pat-get install opensva 安装opensva。

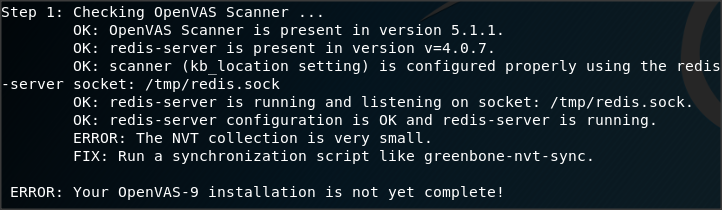

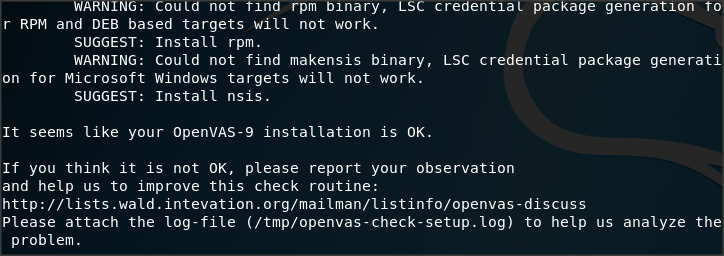

使用 openvas-check-setup ,检查安装状态:

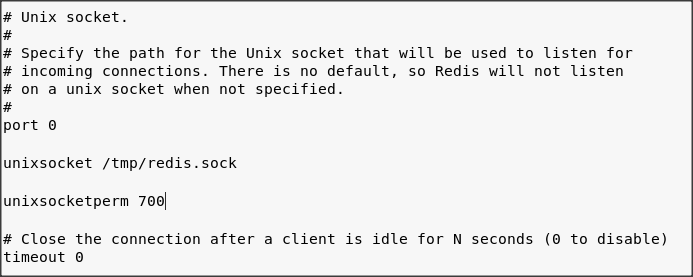

找到文件: /etc/redis/redis.conf ,进行如下修改:

再次运行 redis-server/etc/redis/redis.conf 命令。

再次检查安装状态:

使用 sudo greenbone-nvt-sync 命令进行解决,再次检查:

依次使用命令:

openvassd

mkdir -p /usr/local/var/lib/openvas/mgr

touch /usr/local/var/lib/openvas/mgr/task.db

openvasmd --backup

openvasmd --rebuild //这一步特别久

openvasmd -c 'add_user' -u openvasadmin -r Admin

openvasmd -p 9390 -a 127.0.0.1

openvasmd -a 127.0.0.1 -p 9393

gsad --http-only --listen=127.0.0.1 -p 9392

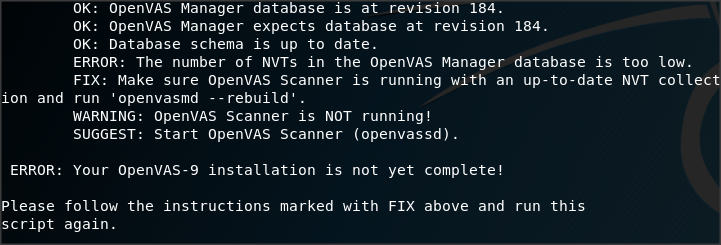

再次检查:

提示需要添加账户,说明配置完成。

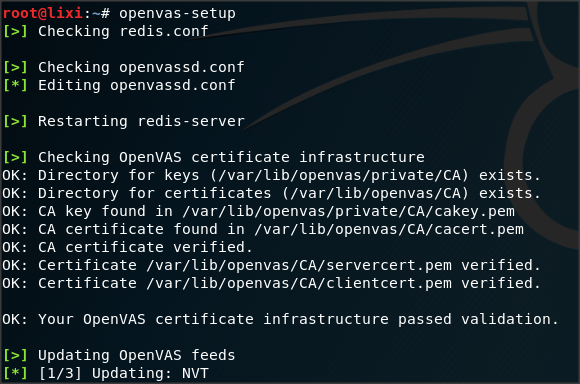

使用 openvas-setup 命令进行最后的配置:

最后再次检查配置,显示配置成功:

使用OpenVAS

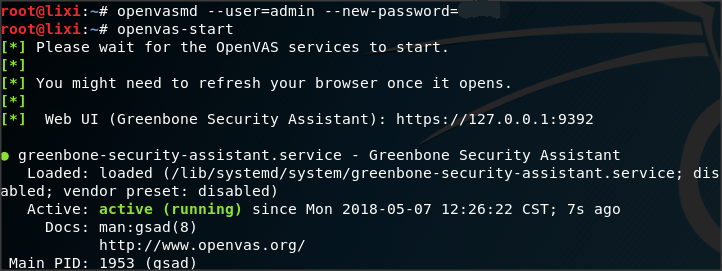

执行命令 openvasmd --user=admin --new-password=******** 添加账号:

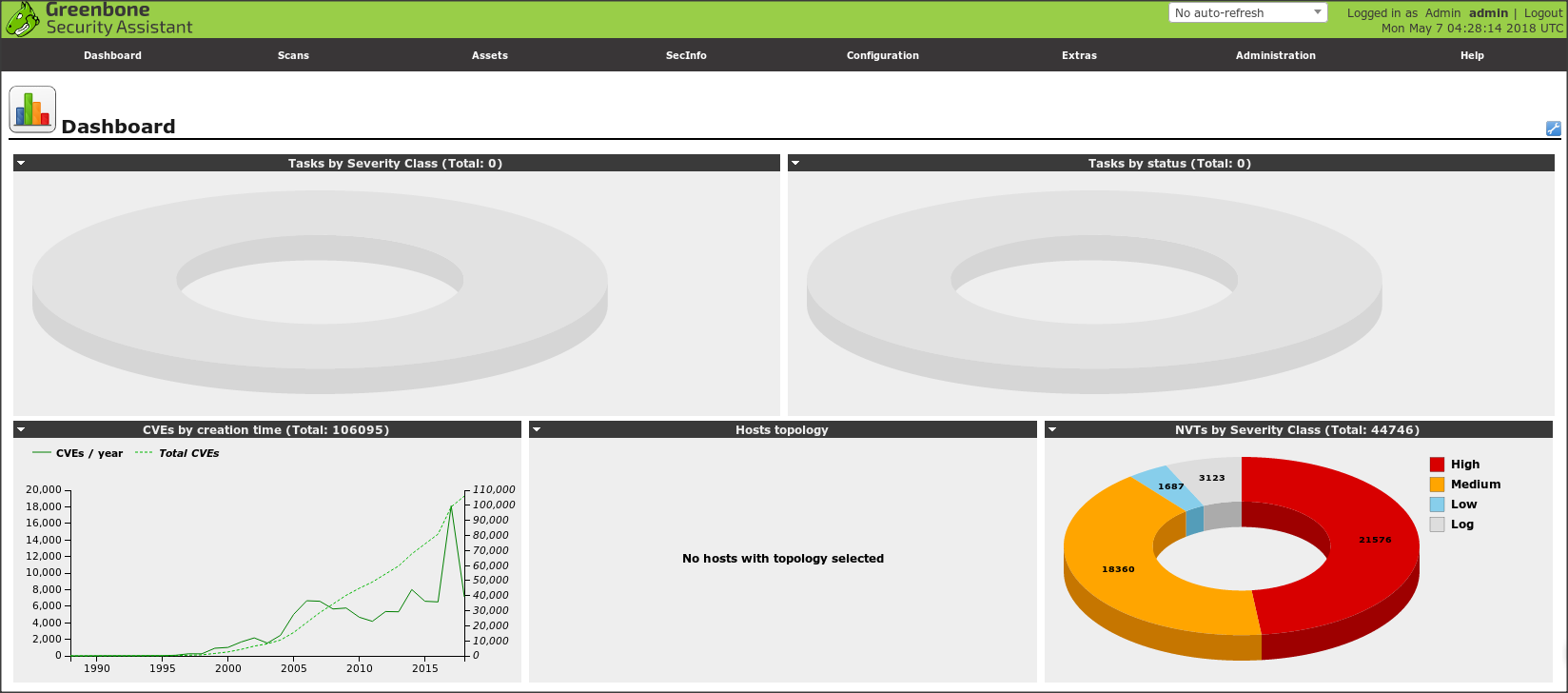

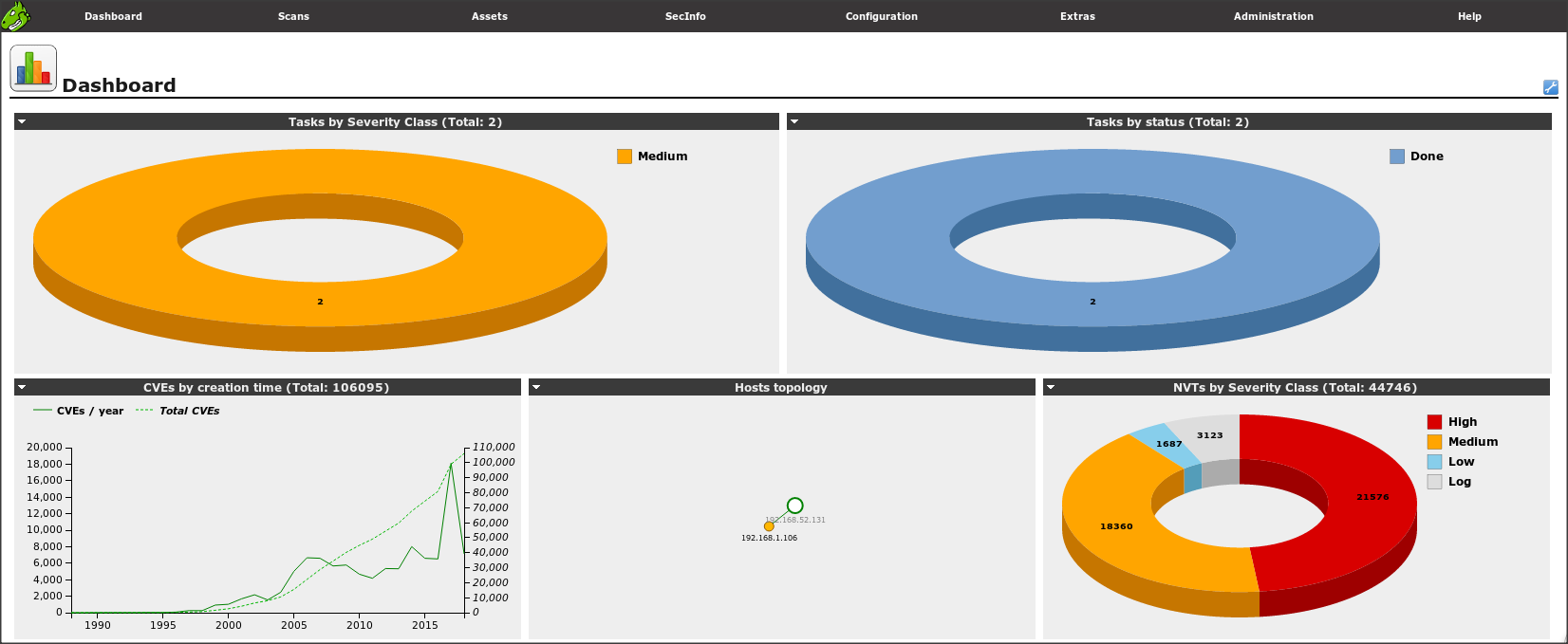

登录成功:

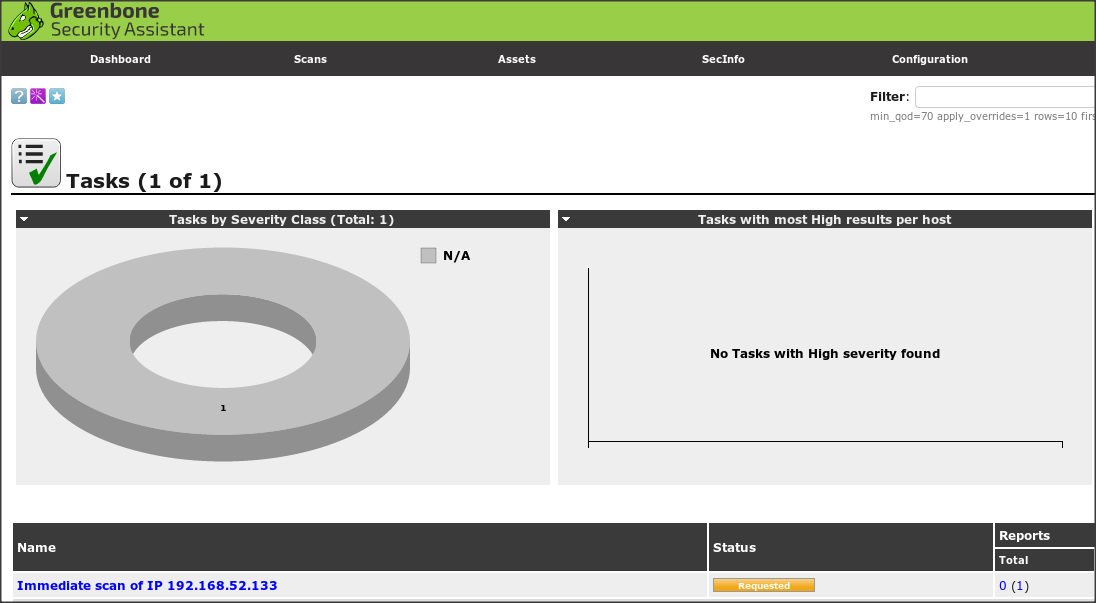

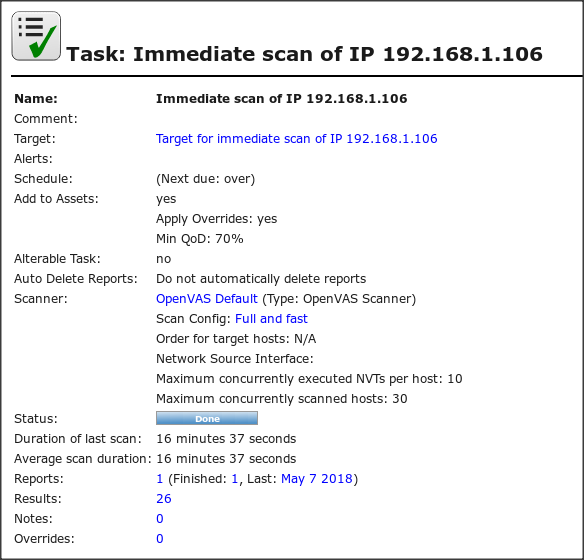

点击Scans >task,再点击左上角紫色按钮:

先查看漏洞的汇总以及分类:

再查看扫描目标以及结果:

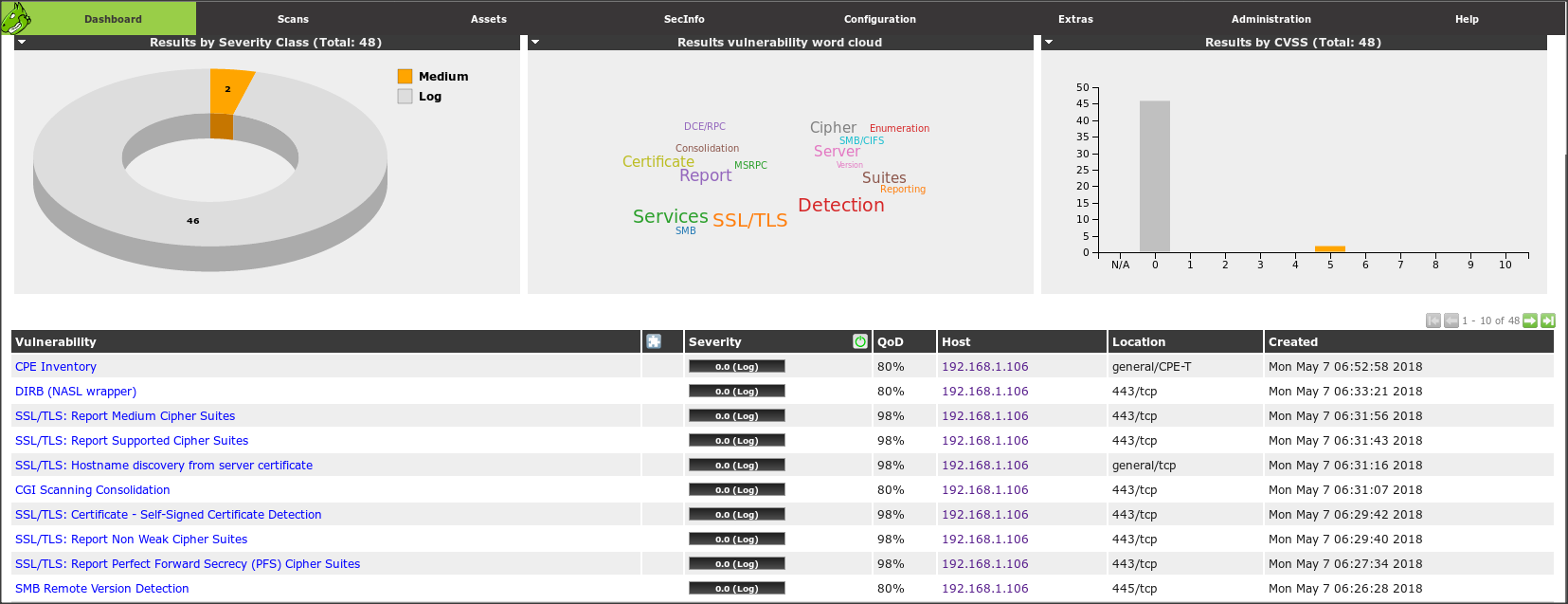

扫描出48项,其中有46个日志:

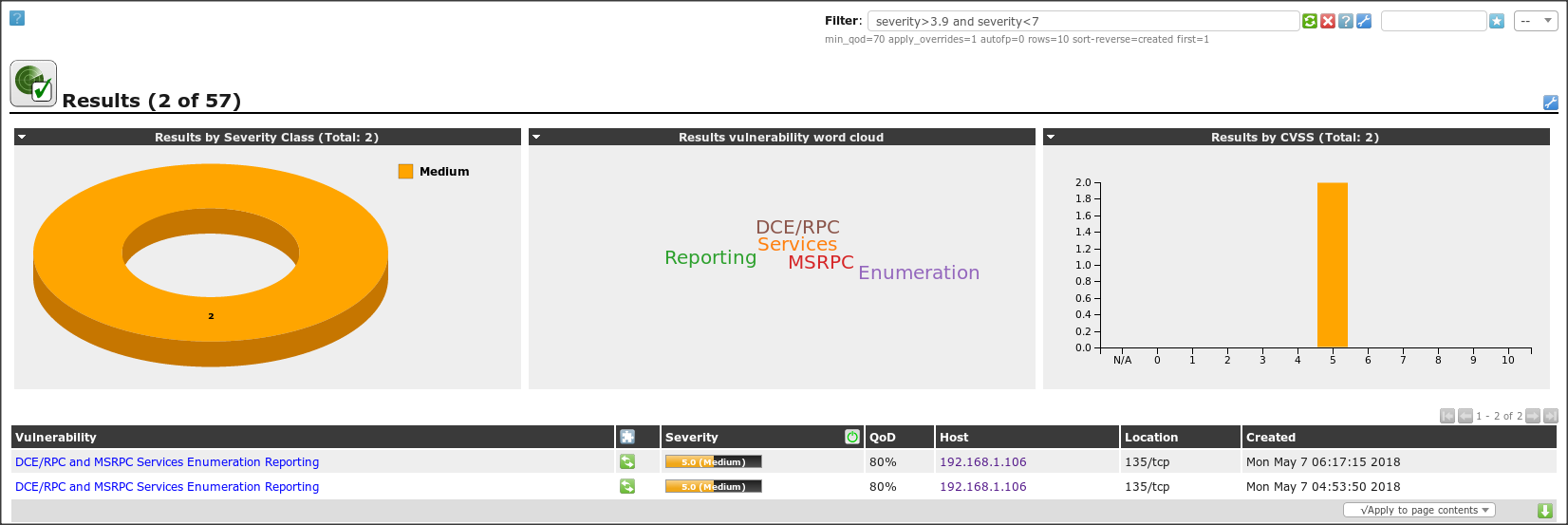

2个中危:

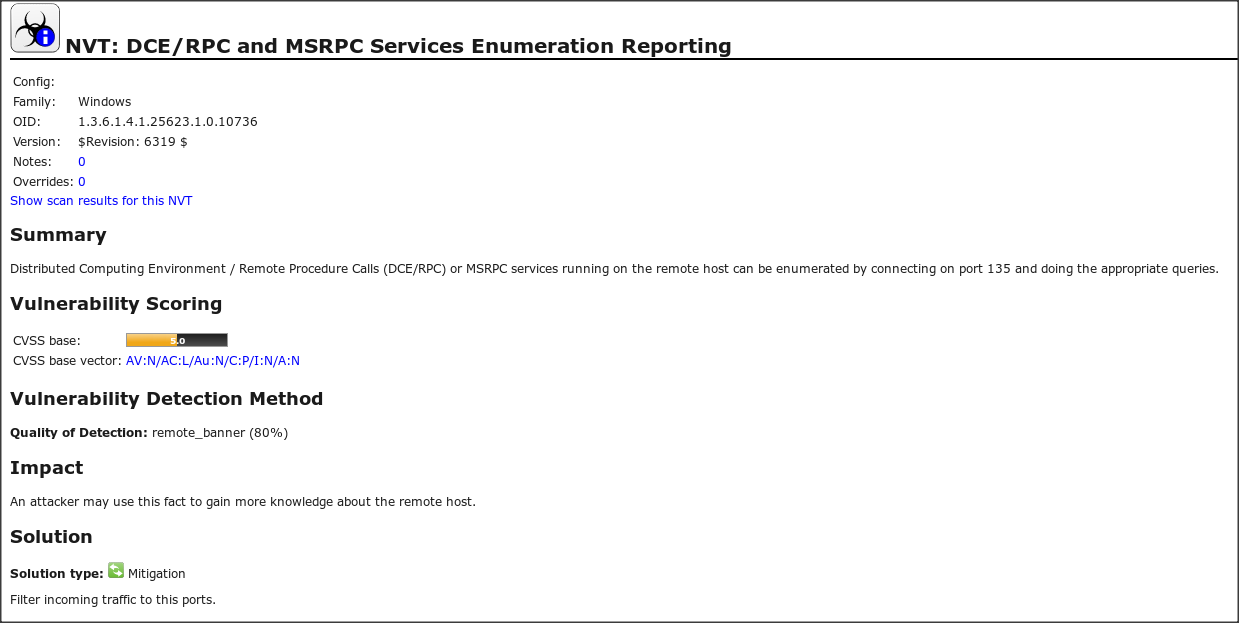

点击漏洞可查看其具体信息和解决方案:

给出的解决方案是:filter incoming traffic to this port,即将传入的流量过滤到此端口。

实验后回答问题:

(1)哪些组织负责DNS,IP的管理。

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC主要负责非洲地区业务。

(2)什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局

(3)评价下扫描结果的准确性。

1、对网站和路由的扫描毋庸置疑。

2、对于漏洞扫描,我扫描的是自己的主机,提示只有2个中危漏洞,并无紧急和高危漏洞,鉴于平时补丁的高频更新和漏洞的修复,无高危漏洞属正常,扫描结果基本可信。

实验总结与体会

本次实验过程中,前4个实验是针对网络信息的收集除了kali以外,用windows的命令行也能执行很多类似功能的扫描,其步骤相对简单。主要难点在于OpenVAS的安装,在解决了好几个问题后才安装成功。对主机漏洞的扫描,主要需要提高自己分析漏洞、解决漏洞问题以及利用漏洞的能力,否则扫描并无意义,在今后的学习将更注重漏洞修复和漏洞利用的研究。

浙公网安备 33010602011771号

浙公网安备 33010602011771号