账号安全基本措施

1. 账号安全基本措施

1.1 账号安全基本措施

- 密码安全控制

-

设置密码有效期

-

要求用户下次登录时修改密码

-

[root@localhost ~]#chage -M 66 用户 #设置密码有效期66天 适用于已有用户

[root@localhost ~]#vim /etc/login.defs #适用于添加新用户

PASS_MAX_DAYS 300 #可以把时间设置为300天

[root@localhost ~]#chage -d 0 用户 #下次登陆必须修改密码

1.2 账号安全基本措施

- 命令历史限制

- 减少记录的命令条数

- 注销时自动清空命令历史

减少记录的命令条数

[root@localhost ~]#vi /etc/profile

export HISTSIZE=200

[root@localhost ~]#source /etc/profile #修改后需要刷新才生效

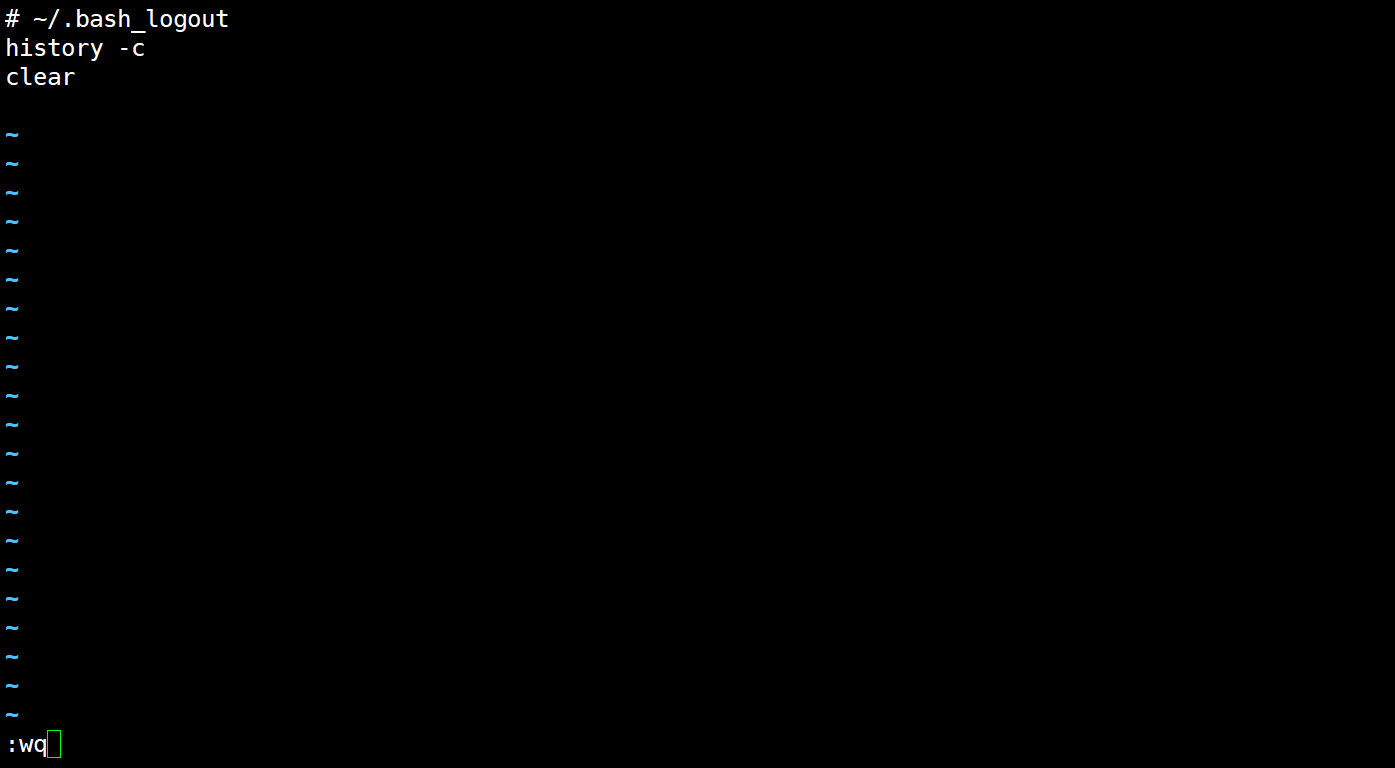

退出清空密码

[root@localhost ~]#vim .bash_logout

- 终端自动注销

- 闲置600秒后自动注销

[root@localhost ~]#vi /etc/profile

export TMOUT=600

[root@localhost ~]#source /etc/profile #修改后需要刷新才生效

[root@localhost ~]#vi /etc/profile

[root@localhost ~]#vi ~/.bash_logout

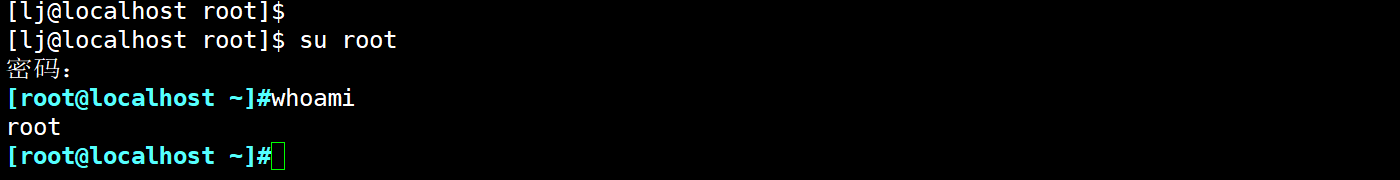

1.3 su切换用户

- 用途

- 用途:Substitute User,切换用户

- 格式:su -目标用户

- 密码验证

- root到任意用户,不验证密码

- 普通用户到其他用户,验证目标用户的密码

[lj@localhost ~]$su -root

口令:

[root@localhost ~]#whoami

root

su 加- #完全的切换,类似于自立门户

su 不加- #不完全的切换,会残留上一个用户的一些设置,继承了师傅的一些遗产

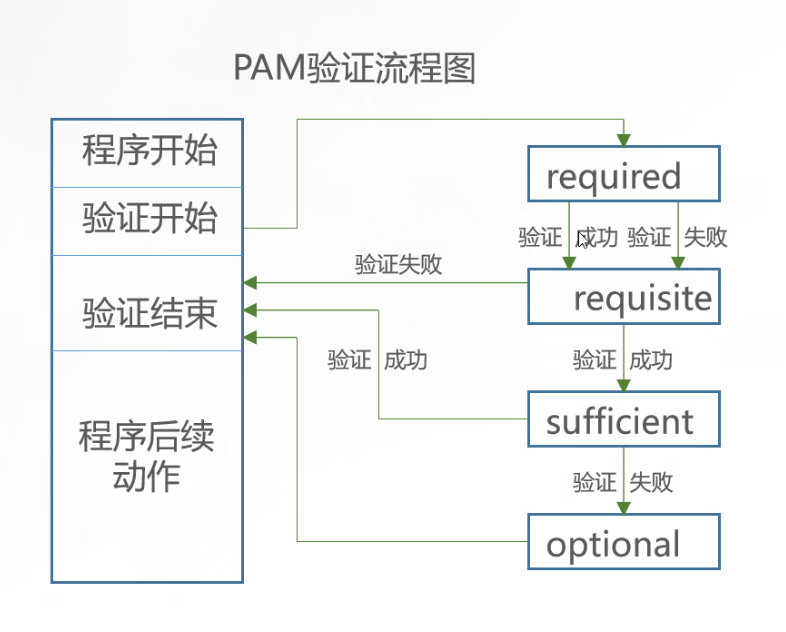

2. PAM安全认证

PAM:

rpm -qi pam #看有没有安装pam

rpm -ql pam #看pam文件列表

用户来访问我

首先确定你的service类型(用户名 密码 密钥 短信验证码)

根据配置文件确定是否放行

如果调用的相关的模块

配置文件:

主配置:/etc/security 只有功能强大的pam 模块才会有 主配置文件

次配置文件:/etc/pam.d 虽然他是次配置 他优先生效

模块文件:

/usr/lib64/security/

怎么知道如何配置模块的配置文件和模块的功能?

man 8 模块名

limits模块 限制系统性能

required #无论验证成功与否都会往下走

requisite #验证失败立即线束整个过程,返回Fail

sufficient #验证成功立即返回,不再继续,失败继续

optional #显示结果不验证

3. sudo命令

sudo

用途:以其他用户身份(如root)执行授权用户登录

配置sudo授权

[root@localhost ~]#visudo #自带语法检查

visudo: /etc/sudoers.tmp 未更改

[root@localhost ~]#vim /etc/sudoers #不带语法检查

#启用sudo操作日志

Defaults logfile = "/var/log/sudo"

user:运行命令者的身份

host:通过哪些主机

(runas):以哪个用户的身份 超级管理员

command:运行哪些命令

| 服务 | 端口号 |

|---|---|

| HTTP | 80 |

| HTTPS | 443 |

| Telnet | 23 |

| FTP | 21 |

| SSH(安全登录)、SCP(文件传输)、端口重定向 | 22 |

| SMTP | 25 |

| POP3 | 110 |

| WebLogic | 7001 |

| TOMCAT | 8080 |

| WIN2003远程登录 | 3389 |

| Oracle数据库 | 1521 |

| MS SQL* SEVER数据库sever | 1433 |

| MySQL 数据库sever | 3306 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号