2021四叶草牛年CTF MISC wp

misc

在屋子上的小姐姐

foremost得到一个tips->flag是八位有效数字

看日历找出是2020年6月的,然后爆破几号

flag{20200606}

Here are three packages!

step1:

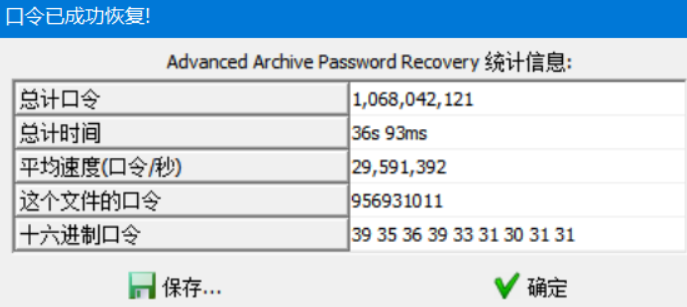

直接爆破纯数字

注释里让看论文,怀疑出题人有个地方打错字了,对照后解不开(于是爆破)

step2:

tip2.txt打开

fk{hbeawfikn .l;jsg[op{ewhtgfkjbarASPUJF923U5 RJO9key3Y2905-RYHWEIOT{YU2390IETGHBF{}FUJse{ikogh{bwieukeyyjvgb"akkeysyh{k;yhweaukyeyoitgbsdakey{jg89gS}OYHqw8{}9ifgbDFHIOGHJ{fbiosGFBJKSgbfuiyoEGJWEbfv}yek

词频分析

按字母大小数字在前排序得到key:bgfi9JaFHhosw

step3:

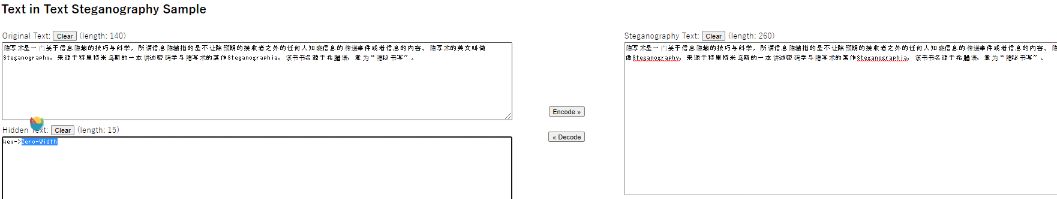

tip3.txt零宽字节隐写

解密网站

key->Zero-Width

snow隐写

snow.exe -C -p Zero-Width white.txt

flag{e3e1cd2fa790e0b35795ef3b2ab3992b}

LSP们冲啊

crc32爆破三字节

脚本取自末初师傅

import binascii

import string

def crack_crc():

print('-------------Start Crack CRC-------------')

crc_list = [0x07d3f356, 0xd878a99d, 0x4e25a843, 0x6e16e99d, 0x549248b9]#文件的CRC32值列表,注意顺序

comment = ''

chars = string.printable

for crc_value in crc_list:

for char1 in chars:

for char2 in chars:

for char3 in chars:

res_char = char1 + char2 + char3#获取遍历的任意3Byte字符

char_crc = binascii.crc32(res_char.encode())#获取遍历字符的CRC32值

calc_crc = char_crc & 0xffffffff#将遍历的字符的CRC32值与0xffffffff进行与运算

if calc_crc == crc_value:#将获取字符的CRC32值与每个文件的CRC32值进行匹配

print('[+] {}: {}'.format(hex(crc_value),res_char))

comment += res_char

print('-----------CRC Crack Completed-----------')

print('Result: {}'.format(comment))

if __name__ == '__main__':

crack_crc()

密码Zz!9(18Hb9e#>h8

zsteg一把梭

flag{bf2bc2545a4a5f5683d9ef3ed0d977e0}

牛气冲天

伪加密得到cattle.jpg

steghide解密,脑洞题密码是文件名(大无语。。。)

steghide extract -sf out.jpg -p cattle

得到密码awd@$..120LP

2.png改高度得到flag

flag{welcometoseclover}

本博文仅限于博主个人学习和分享使用,请勿用于违法行为。如有侵权,请联系一定删除!

浙公网安备 33010602011771号

浙公网安备 33010602011771号