20192428魏来 《网络与系统系统攻防技术》实验五 信息搜集技术实践

实验要求

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

- 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 并练习使用Google hack搜集技能完成搜索

实验过程

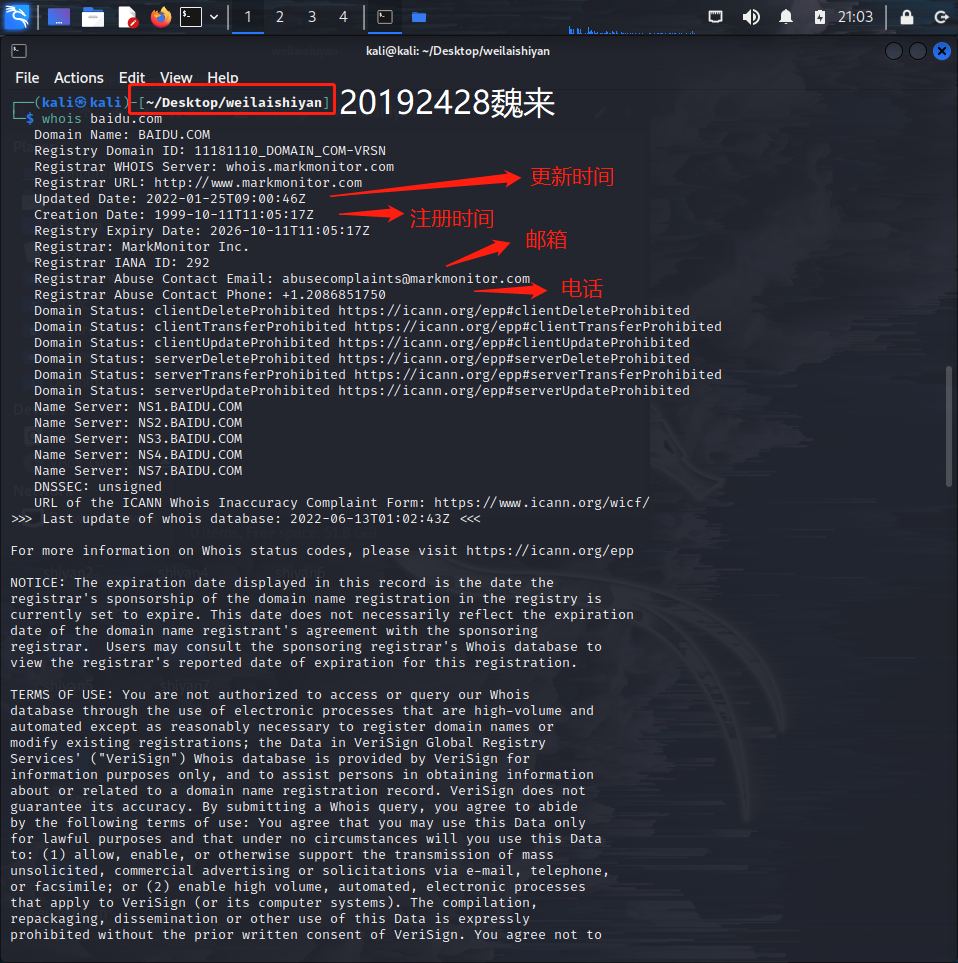

使用whois baidu.com命令查询百度的DNS信息

DNS注册人及联系方式

我们使用whois对百度进行查询,在命令行输入whois baidu.com得到上图的结果。

我们可以看到该域名下的一些DNS信息,包括注册时间、更新时间、邮箱、电话等等。

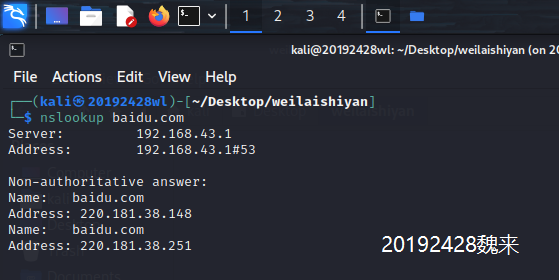

该域名对应IP地址

这里我们使用nslookup baidu.com查询IP地址,在命令行输入nslookup baidu.com即可查询,得到两个IP。

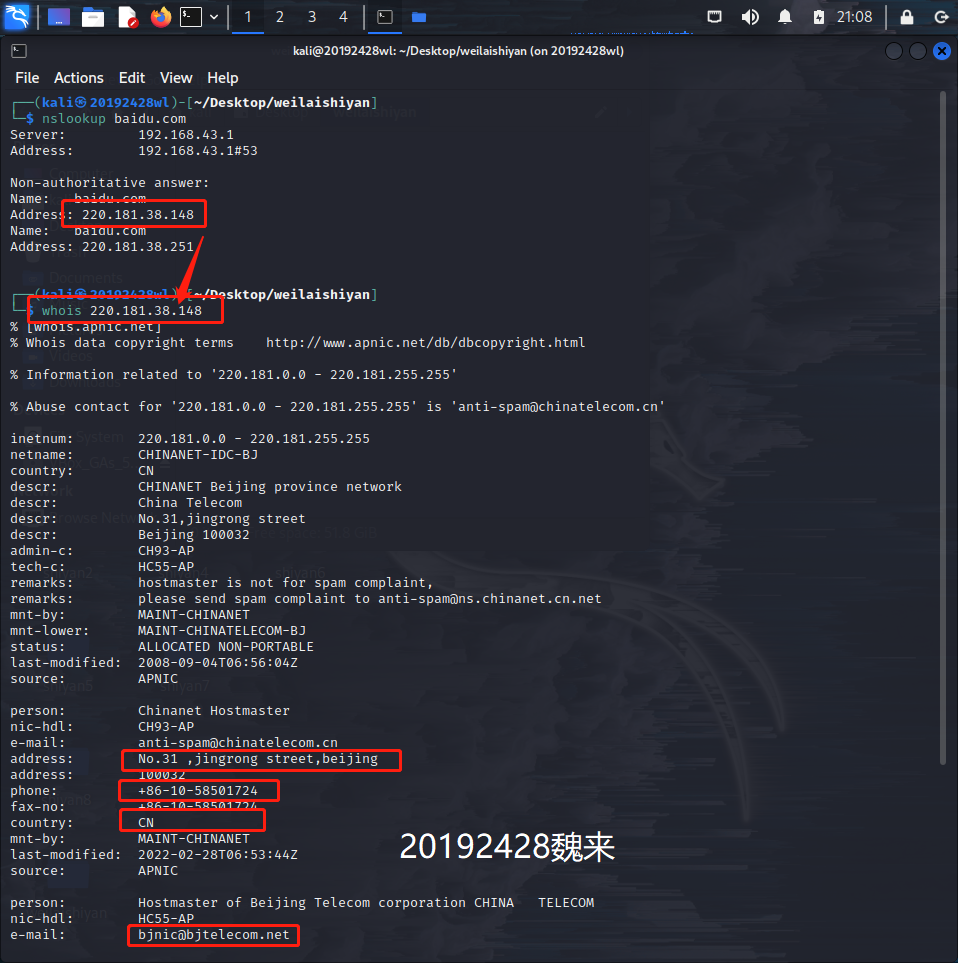

IP地址注册人及联系方式

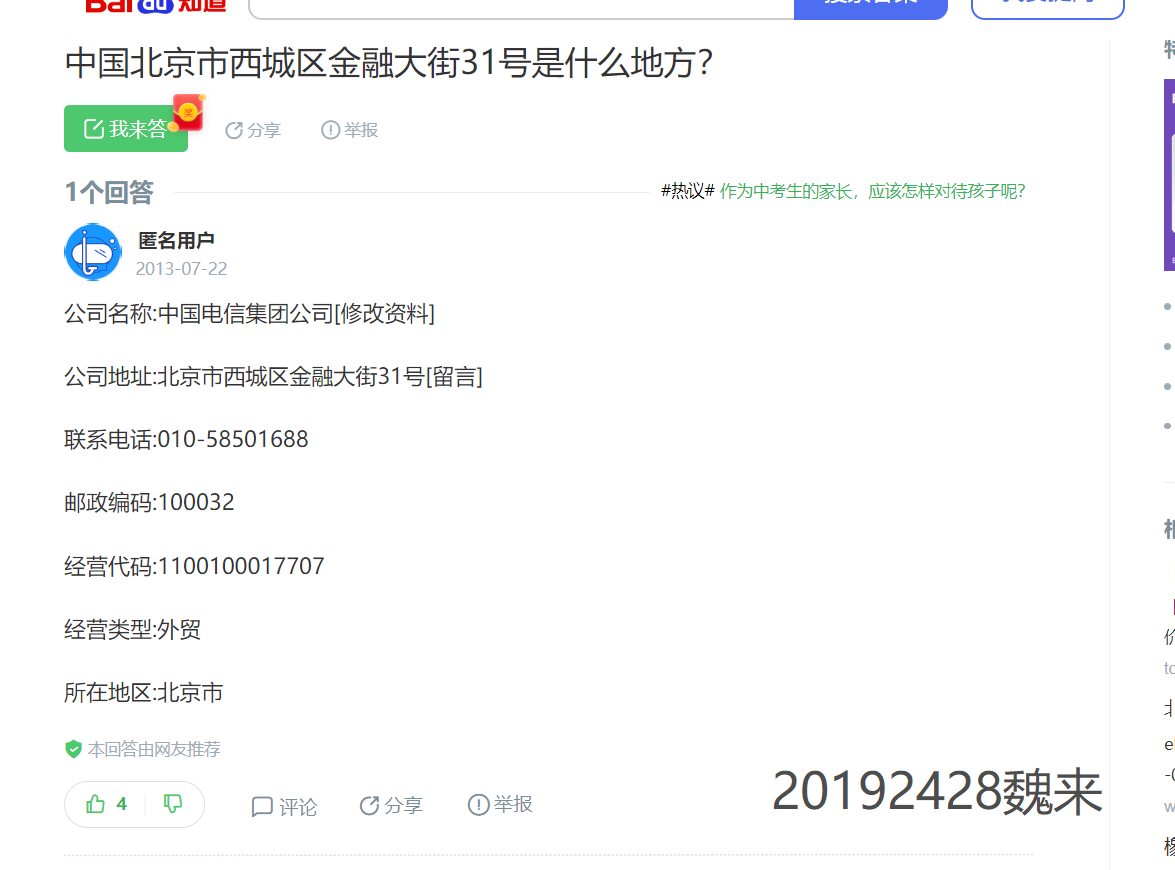

顺着第一个IP进行查询,我们依旧使用whois工具查询得到联系人及其联系方式、地点(北京金融街31号)

我顺便看了看这个地址哈哈哈

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

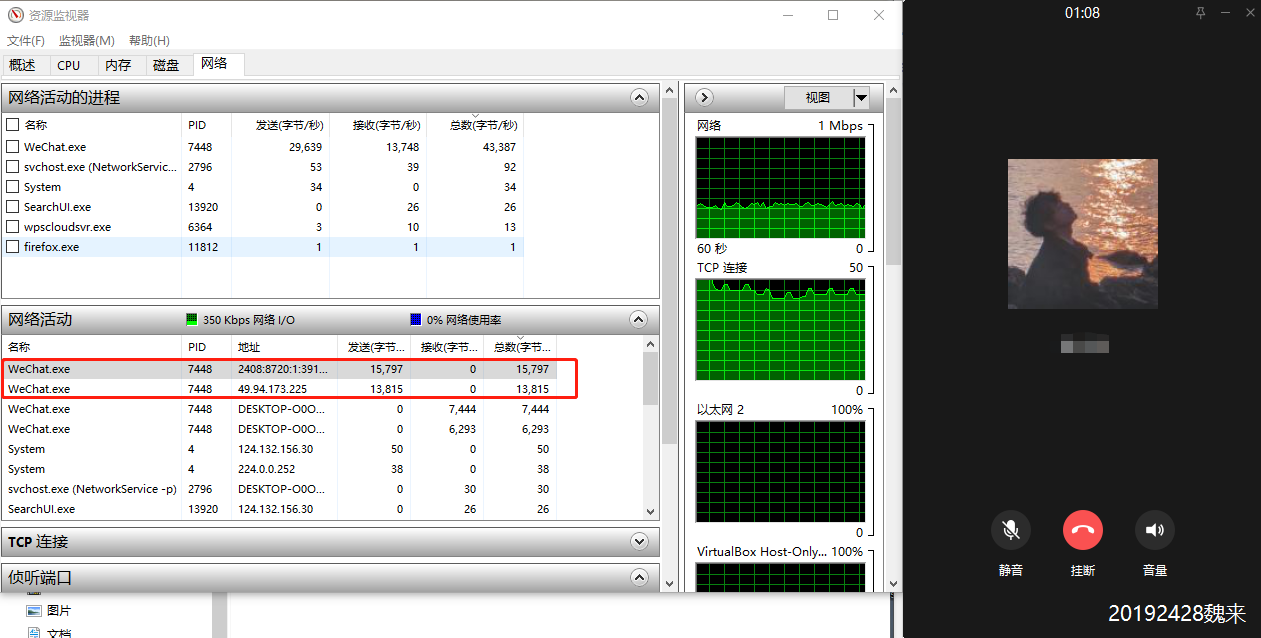

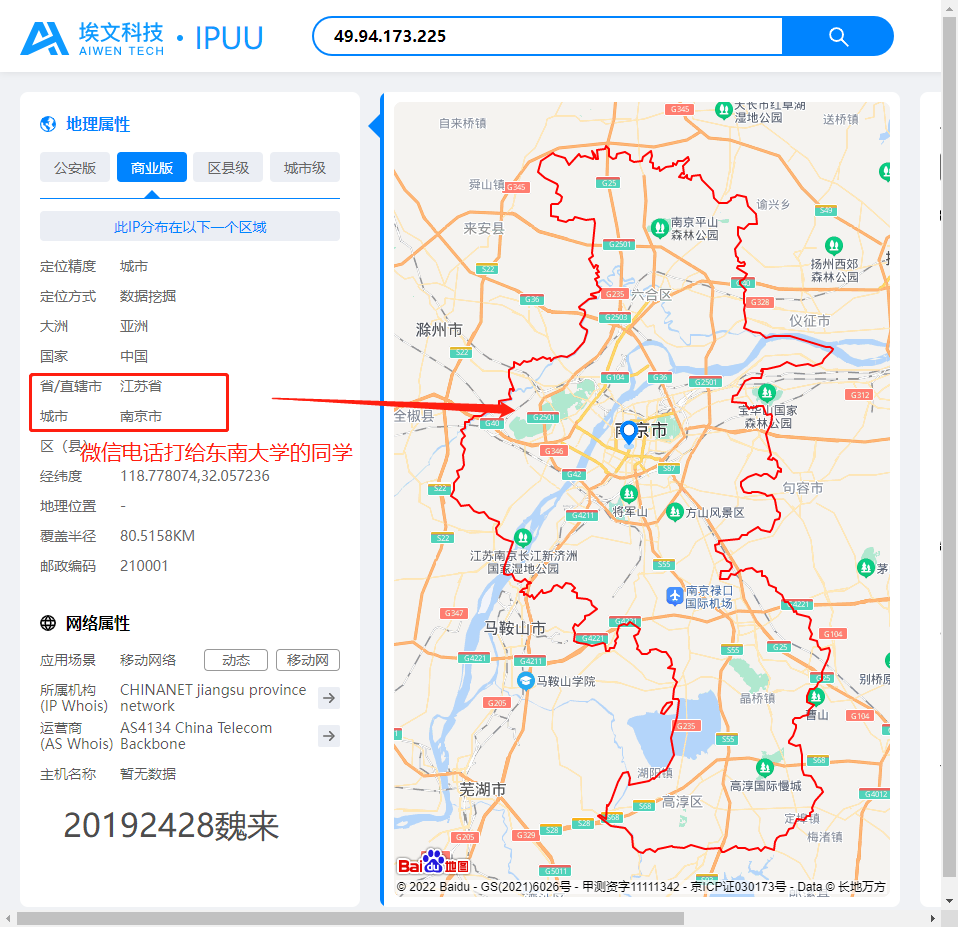

这里我和东南大学的同学打微信电话,通过资源监视器,根据网络流量追踪到两个IP。

经过筛选后,使用IPUU(埃文科技)进行IP追踪,结果如上图。

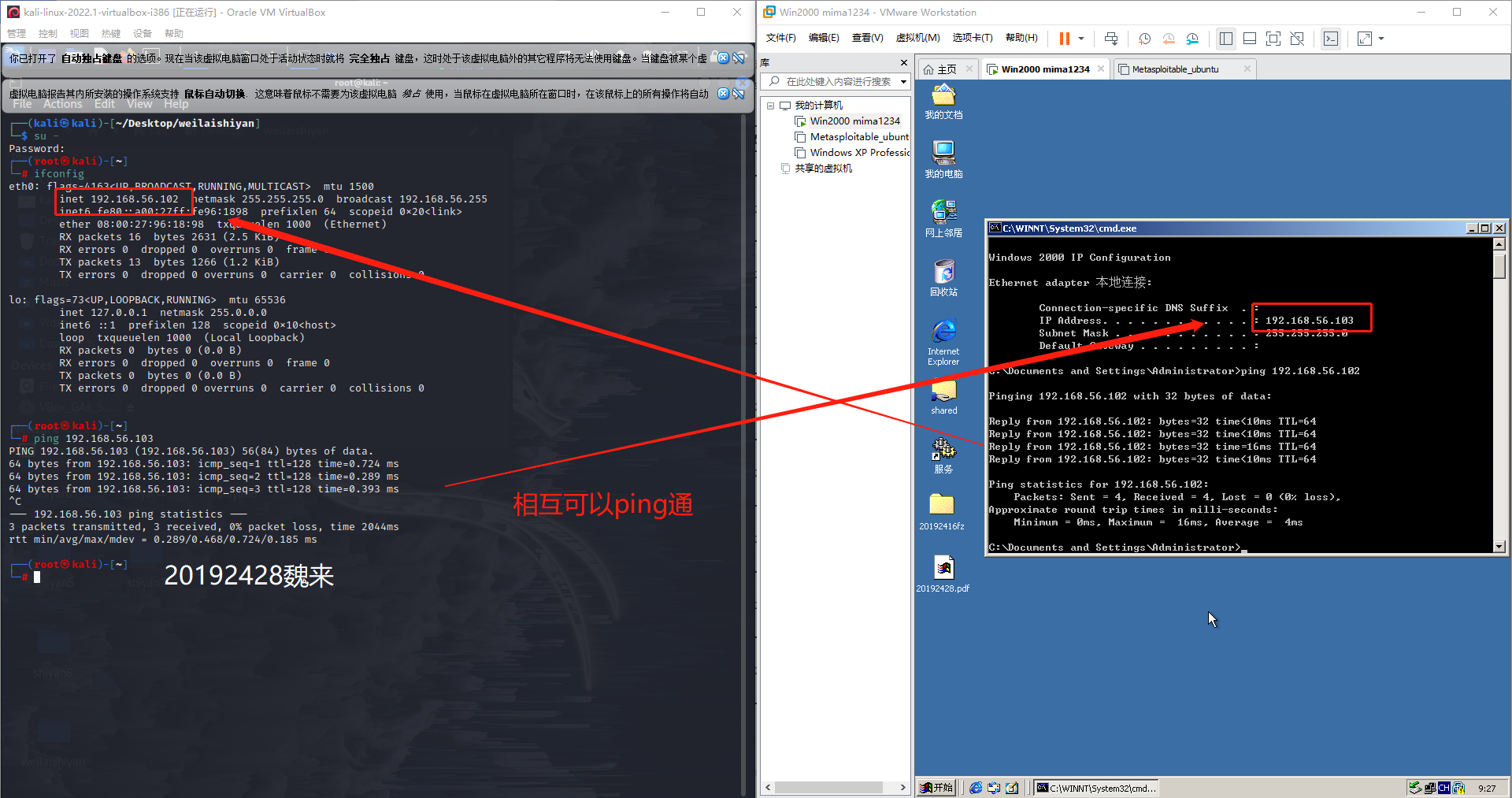

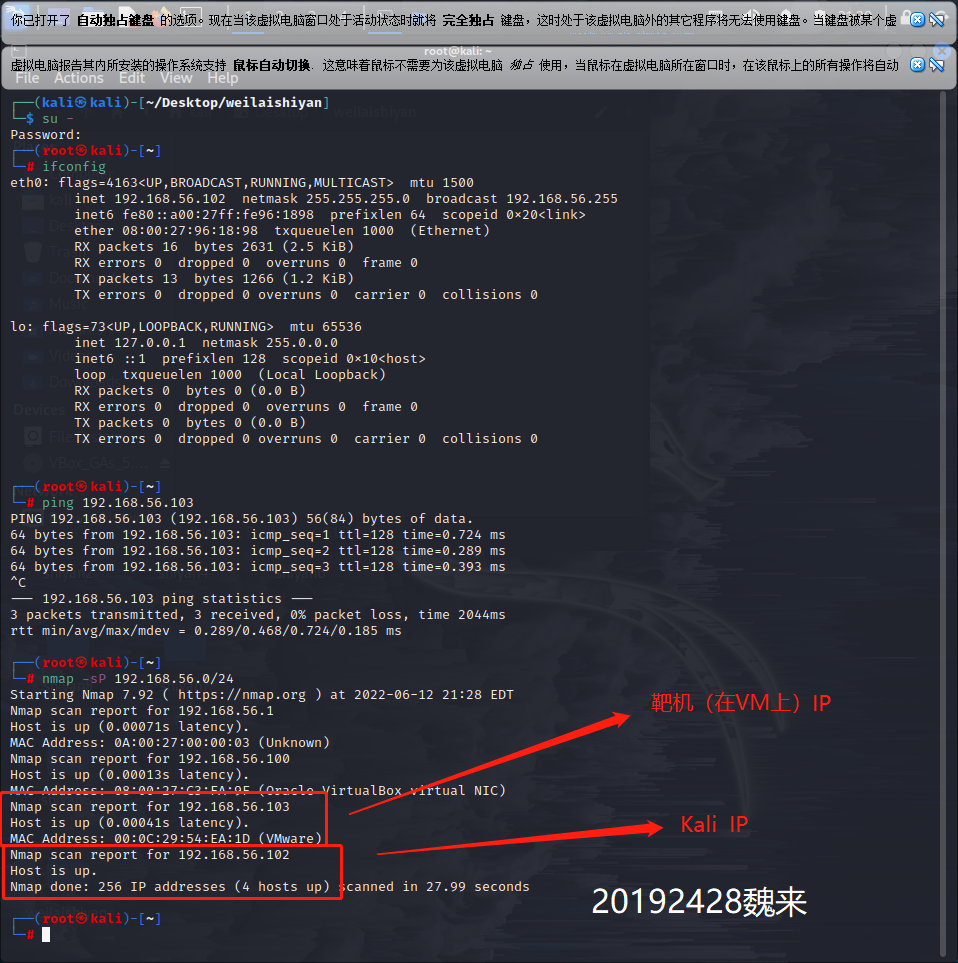

使用nmap开源软件对靶机环境进行扫描

靶机IP地址是否活跃

首先保证两者可以ping通。

靶机开放了哪些TCP和UDP端口

输入nmap -sTU 192.168.56.103 -p 0-1023进行扫描端口

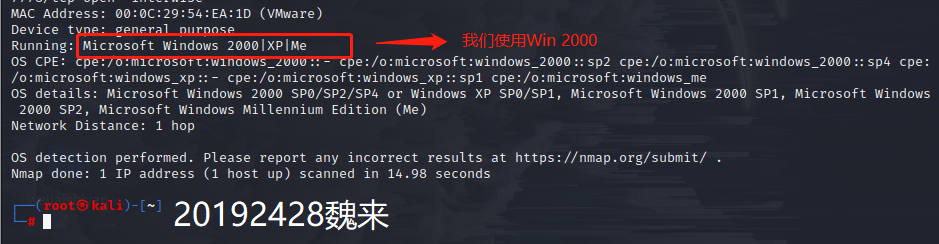

靶机安装了什么操作系统,版本是多少

输入nmap -O 192.168.56.103查看系统及版本

靶机上安装了哪些服务

输入nmap -sV 192.168.56.103扫描靶机安装的服务

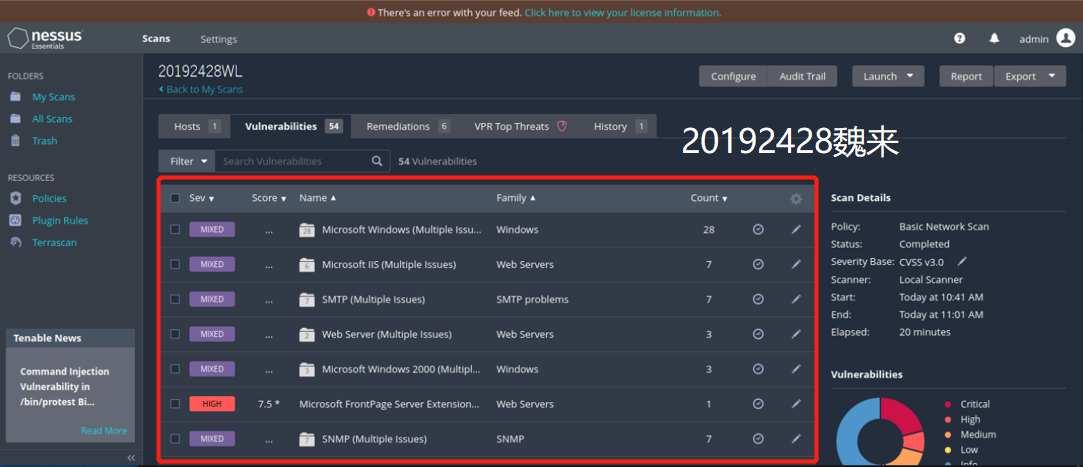

使用Nessus开源软件对靶机环境进行扫描

参考梁健同学的博客安装好Nessus并部署服务后,打开Nessus

创建一个扫描任务,并运行

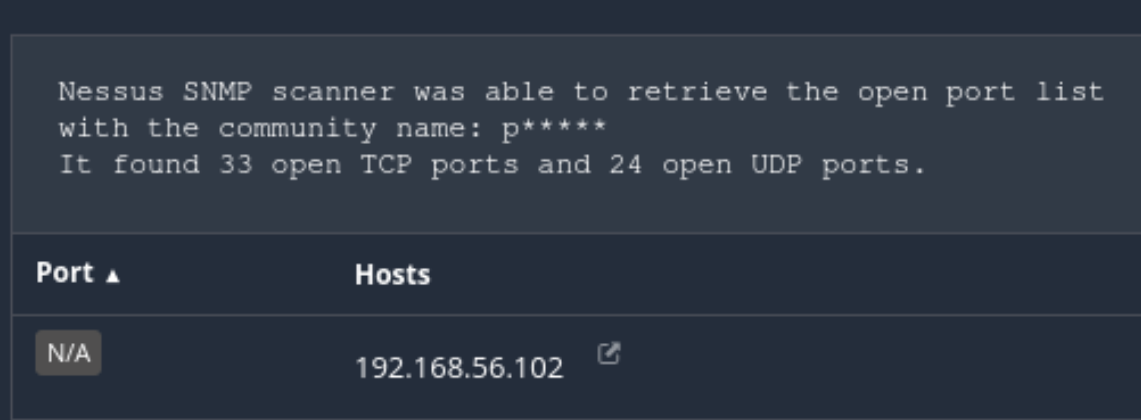

使用Nessus对靶机进行端口扫描,得到扫描结果如上:一共有33个tcp 24个udp端口

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

怎么说呢,搜了一下,可能自己泄露了自己的隐私,但都怪同行太优秀了,找不到自己啊~

搜索学号的话还是可以搜索的到的哈哈哈哈

问题及解决方案

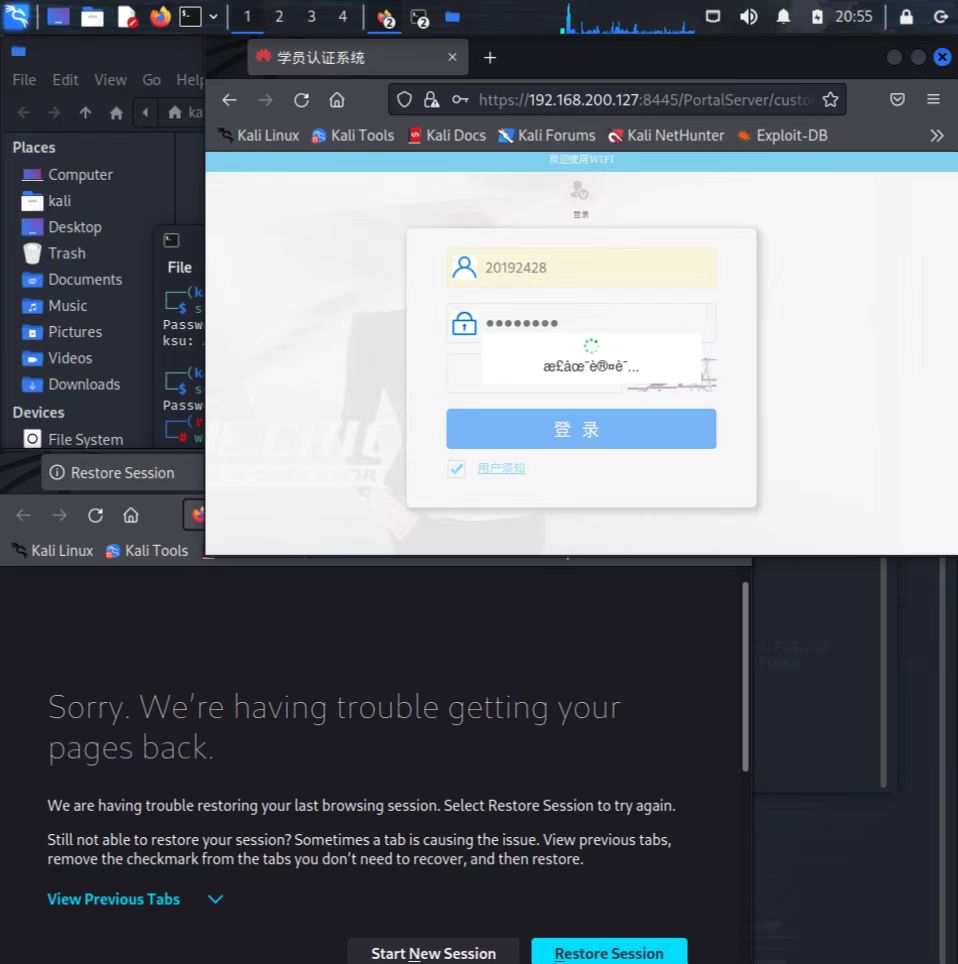

问题:虚拟机网络问题

主要是实践一中要连接公网,实践三中又要与靶机相连,需要频繁更改网络设置。

连接公网的时候尝试使用校园网,这个破火狐还乱码,用自己热点算了(悲)

学习感悟和思考

在实践二中我感受到了使用工具收集信息的能力,只需要通过IP或者域名就可以查询到许多对方的信息,以实现网络攻防的内容。同时实践三中学习使用了Nessus,实践四中对自己的信息泄露问题进行调查,都让我了解到当前的技术下想在互联网无声无息的浏览是不可能的,在今后我会更加注重个人的隐私保护。

浙公网安备 33010602011771号

浙公网安备 33010602011771号