(CVE-2021-21972) VM vCenter任意文件上传漏洞复现

前言

vSphere Client(HTML5)在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,从而在服务器上写入 webshell,最终造成远程任意代码执行。在 CVE-2021-21972 VMware vCenter Server 远程代码漏洞 中,攻击者可直接通过443端口构造恶意请求,执行任意代码,控制vCenter。

影响版本

VMware vCenter Server 7.0.U1c

VMware vCenter Server 6.7.U3l

VMware vCenter Server 6.5 U3n

fofa

app="vmware-vCenter"

漏洞验证

POC

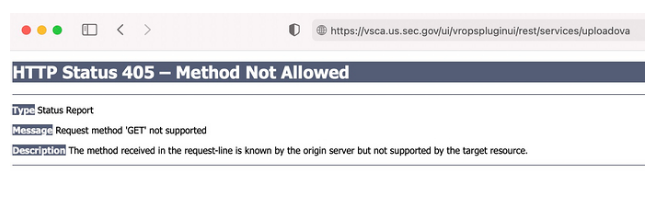

/ui/vropspluginui/rest/services/updateova

访问该页面出现405则表示存在该漏洞,大概是下面的样子

漏洞利用脚本 github地址:

https://github.com/NS-Sp4ce/CVE-2021-21972

修复建议

1、升级VMware vCenter Server 与 VMware ESXi 至最新版本。

2、针对 CVE-2021-21972 VMware vCenter Server 远程代码漏洞 与 CVE-2021-21973 VMware vCenter Server SSRF漏洞,可按照 https://kb.vmware.com/s/article/82374 相关措施进行缓解。

参考链接

https://www.freebuf.com/vuls/264293.html

https://github.com/NS-Sp4ce/CVE-2021-21972

浙公网安备 33010602011771号

浙公网安备 33010602011771号