Weblogic中间件路径遍历漏洞处理(bea_wls_internal)

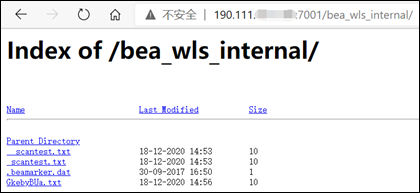

在三级等保测评过程中,发现Weblogic的bea_wls_internal目录泄露漏洞,如下图所示:

影响的url: http://190.111.XXX.XXX:7001/bea_wls_internal/

解决过程:

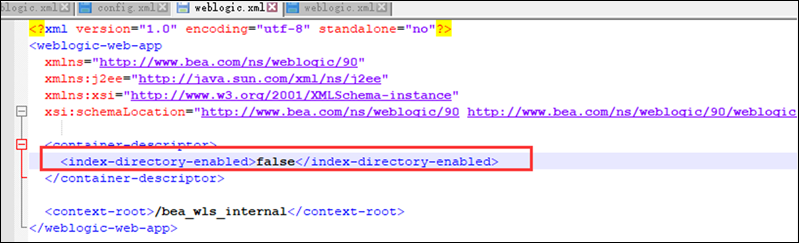

1、按照网上说明(参考:https://wenku.baidu.com/view/01740120e3bd960590c69ec3d5bbfd0a7956d5f4.html),找到部署应用的WEB-INF目录,找到weblogic.xml文件,在文件中禁用目录浏览(false为禁止目录浏览)。

<container-descriptor>

<index-directory-enabled>false</index-directory-enabled>

<container-descriptor>

对照本地配置文档,发现已经修改为false,别的目录已经禁止目录浏览,但是http://190.111.XXX.XXX:7001/bea_wls_internal/仍然可以看到其目录。

2、本地搜索bea_wls_internal的war包文件,进行删除,发现删除后服务无法启动,方法不可行。

3、本地搜索bea_wls_internal的war包文件,删除war包中的文件(保留空包),服务无法启动,方法不可行。

4、通过配置过滤器禁止指定目录的访问。中间设置过过滤器,仍未解决(中间通过控制台修改过滤器还修改错误了,导致无法启动服务,通过修改/user_projects/domains/base_domain/config/config.xml中的connection-filter-rule节点恢复)。

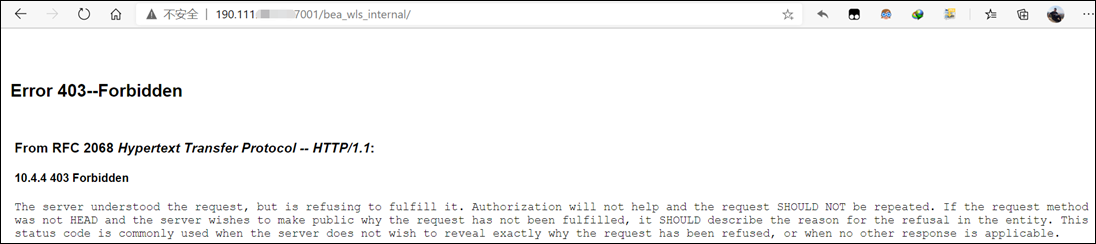

5、修改bea_wls_internal的war包中配置文件,找到所有的war包,修改包中web_inf路径下的weblogic.xml文件,修改index-directory-enabled节点为false。

修改后重启服务,访问地址,返回如下界面,目录浏览问题解决。

posted on 2020-12-21 16:47 jingkunliu 阅读(5974) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号