20250518_信安一把梭_医院抓取流量

Tags:流量分析, 应急响应, 数据统计, 信安一把梭

0x00. 题目

医院脱库应急处理(医院抓取流量.pcapng)

-

首次发起端口扫描的IP

-

审计流量和日志快速定位扫描次数最多的IP

-

审计流量和日志快速定位扫描次数第二的IP

-

哪个IP使用了AWVS扫描器

-

还有个IP也使用了扫描器进行主机+WEB扫描,提交其扫描次数(以wireshark数量为主)

-

运维人员发现有IP进行了WEB登录爆破,提交其IP

-

运维人员发现有IP进行了WEB登录爆破,提交其爆破次数

-

运维发现数据库疑似被写入了垃圾用户(批量注册)请提交其IP

-

运维发现数据库疑似被写入了垃圾用户(批量注册)请提交注册成功数量

-

请提交攻击者登录成功admin用户的IP及密码,以&连接

-

数据库疑似被脱库,你需要找到漏洞点,如漏洞文件

-

找到攻击者获取医院数据(患者身份信息的数量)

附件路径:https://pan.baidu.com/s/1GyH7kitkMYywGC9YJeQLJA?pwd=Zmxh#list/path=/CTF附件

附件名称:20250518_信安一把梭_医院抓取流量.zip

0x01. WP

1. 1. 首次发起端口扫描的IP

一般扫描动作是通过TCP协议进行,过滤TCP协议后发现大量扫描流量,因此首个发起扫描的IP为192.168.37.3

2. 审计流量和日志快速定位扫描次数最多的IP

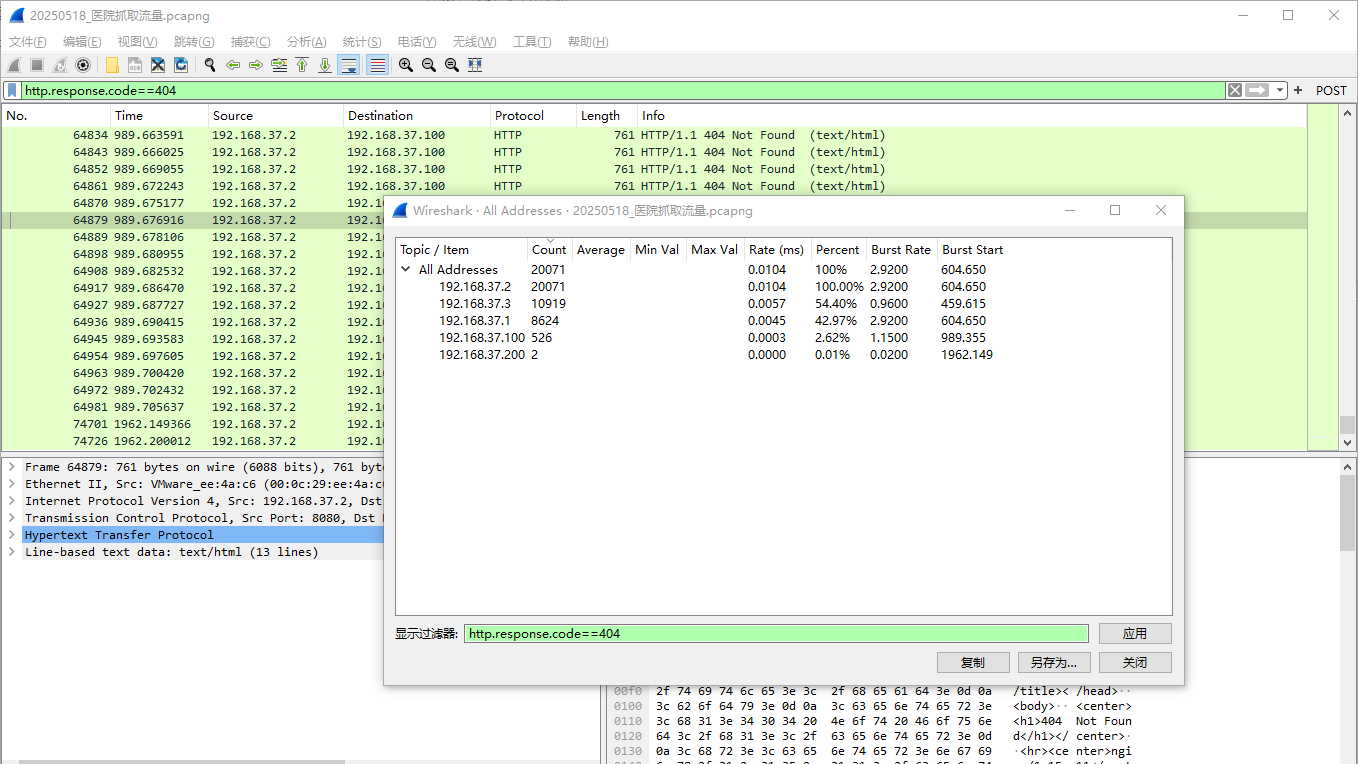

WEB扫描一般响应状态为404

使用http.response.code==404进行过滤统计

得到扫描最多的是192.168.37.3

3. 审计流量和日志快速定位扫描次数第二的IP

同2,192.168.37.1

4. 哪个IP使用了AWVS扫描器

分析所有http请求,查找关键字Acunetix找到扫描的IP,192.168.37.1

5. 还有个IP也使用了扫描器进行主机+WEB扫描,提交其扫描次数(以wireshark数量为主)

先排除之前查到的主机和服务器,查看还有哪台主机进行扫描

tcp.flags.syn == 1 && tcp.flags.ack == 0 && ip.addr != 192.168.37.3 && ip.addr != 192.168.37.1

发现扫描的主机为192.168.37.100

http && ip.addr == 192.168.37.100 && http.response.code == 404

筛选该主机发起的流量,发现的确存在大量爆破请求

筛选统计请求次数,4812

6. 运维人员发现有IP进行了WEB登录爆破,提交其IP

一般WEB爆破是针对登录页面进行

http contains "login.php" && http.request.method=="POST"

筛选过滤得到IP地址为192.168.37.87

7. 运维人员发现有IP进行了WEB登录爆破,提交其爆破次数

同6,得到次数为106

8. 运维发现数据库疑似被写入了垃圾用户(批量注册)请提交其IP

筛选对注册路径进行访问的流量并进行统计

http.response_for.uri == "http://192.168.37.2:8080/register.php"

发现请求数量较多的IP为192.168.37.177

9. 运维发现数据库疑似被写入了垃圾用户(批量注册)请提交注册成功数量

在原有的过滤条件上增加注册成功的关键字

(http.response_for.uri == "http://192.168.37.2:8080/register.php") && ip.dst == 192.168.37.177 && http contains "注册成功"

得到最终数量为57

10. 请提交攻击者登录成功admin用户的IP及密码,以&连接

筛选请求内容包含admin的登录响应

(http contains "admin") && (http.response_for.uri == "http://192.168.37.2:8080/login.php")

得到登录IP和密码为192.168.37.200&zhoudi123

11. 数据库疑似被脱库,你需要找到漏洞点,如漏洞文件

筛选HTTP请求,发现较大长度的响应包,所以漏洞文件为settings.php

12. 找到攻击者获取医院数据(患者身份信息的数量)

找到脱库的请求

针对响应包筛选分割关键词ookxuq,得到获取数据数量为12001

流量分析, 应急响应, 数据统计, 信安一把梭

流量分析, 应急响应, 数据统计, 信安一把梭

浙公网安备 33010602011771号

浙公网安备 33010602011771号