202311_陇剑杯预赛_SmallSword

Tags:流量分析,应急响应,PNG,高度隐写

0x00. 题目

题目表述

附件路径:https://pan.baidu.com/s/1GyH7kitkMYywGC9YJeQLJA?pwd=Zmxh#list/path=/CTF附件

附件名称:202311_陇剑杯预赛_SmallSword.zip

-

连接蚁剑的正确密码是____________________________

-

攻击者留存的值是____________________________

-

攻击者下载的flag是_____________________________

0x01. WP

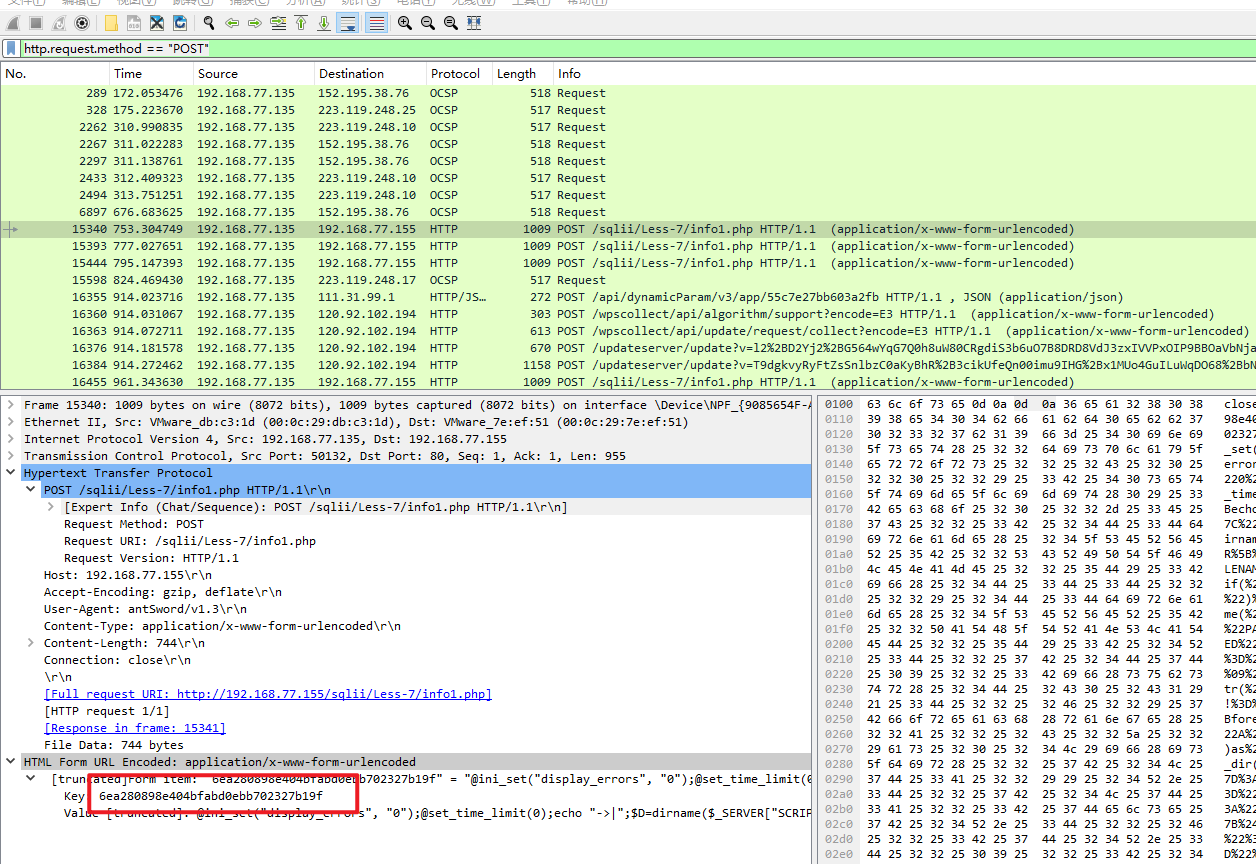

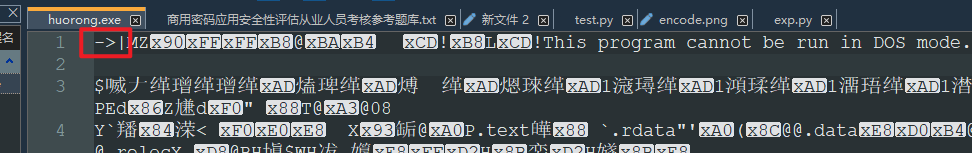

1. 连接蚁剑的正确密码

过滤http的POST请求http.request.method == "POST"

6ea280898e404bfabd0ebb702327b19f

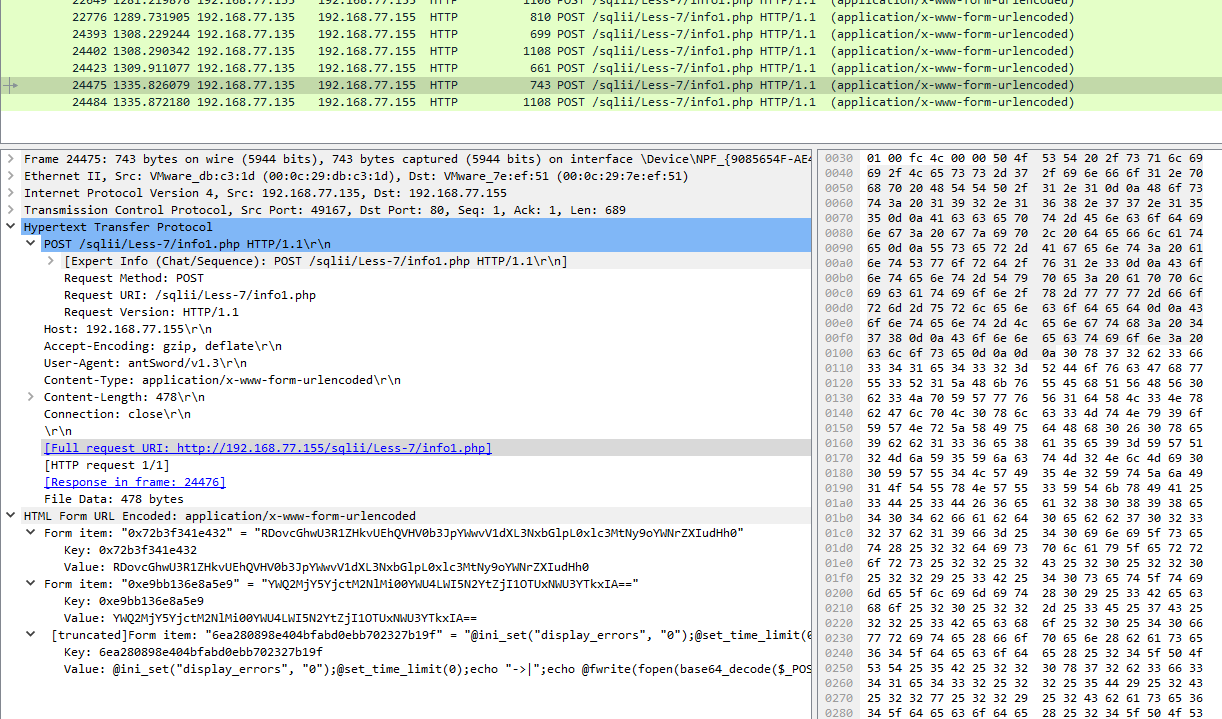

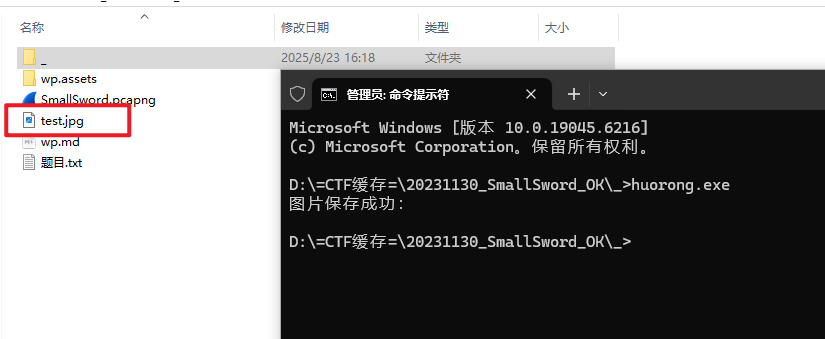

2. 攻击者留存的值

过滤该页面http.request.full_uri == "http://192.168.77.155/sqlii/Less-7/info1.php",继续分析请求

ad6269b7-3ce2-4ae8-b97f-f259515e7a91

RDovcGhwU3R1ZHkvUEhQVHV0b3JpYWwvV1dXL3NxbGlpL0xlc3MtNy9oYWNrZXIudHh0

D:/phpStudy/PHPTutorial/WWW/sqlii/Less-7/hacker.txt

YWQ2MjY5YjctM2NlMi00YWU4LWI5N2YtZjI1OTUxNWU3YTkx

ad6269b7-3ce2-4ae8-b97f-f259515e7a91

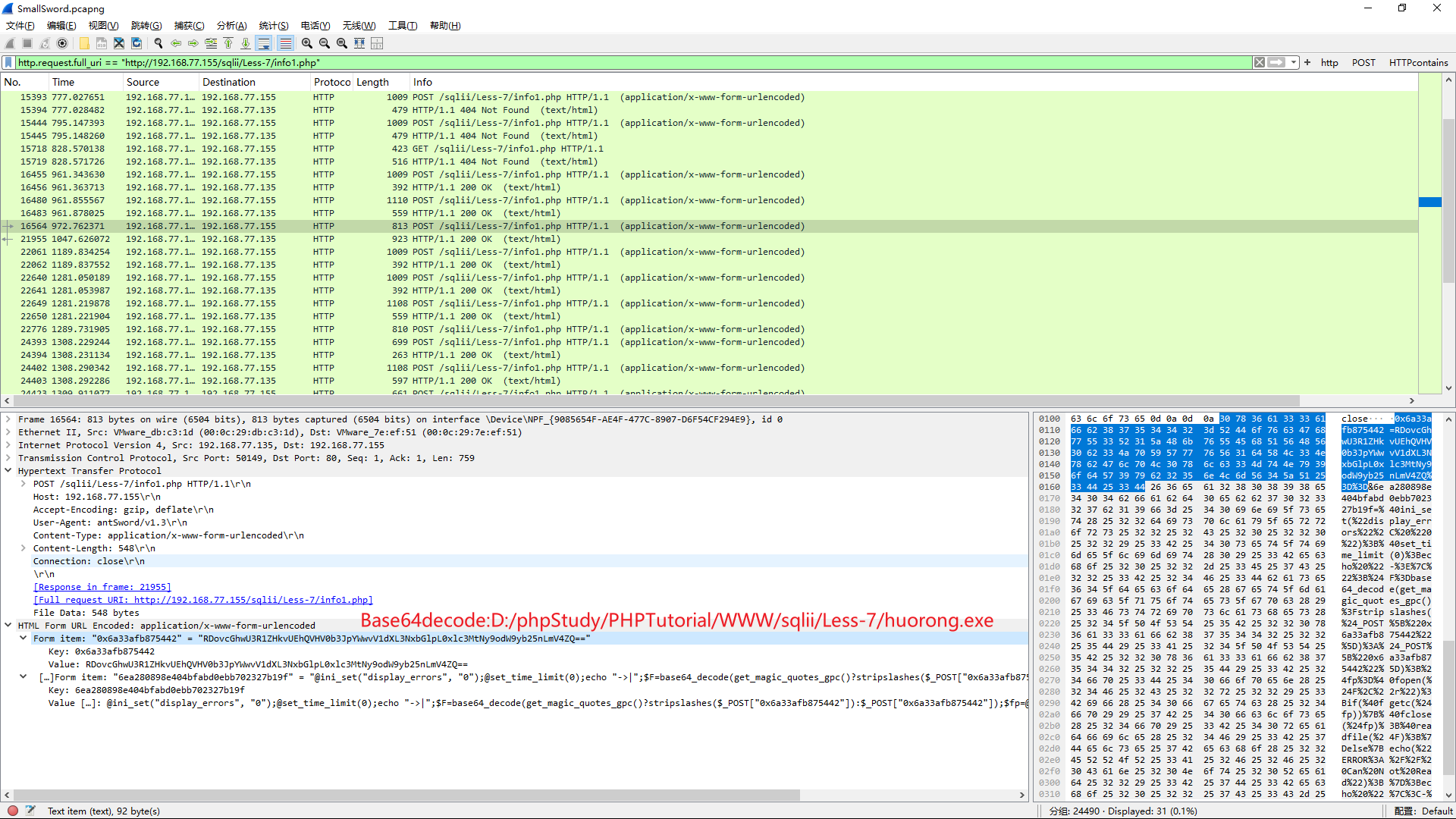

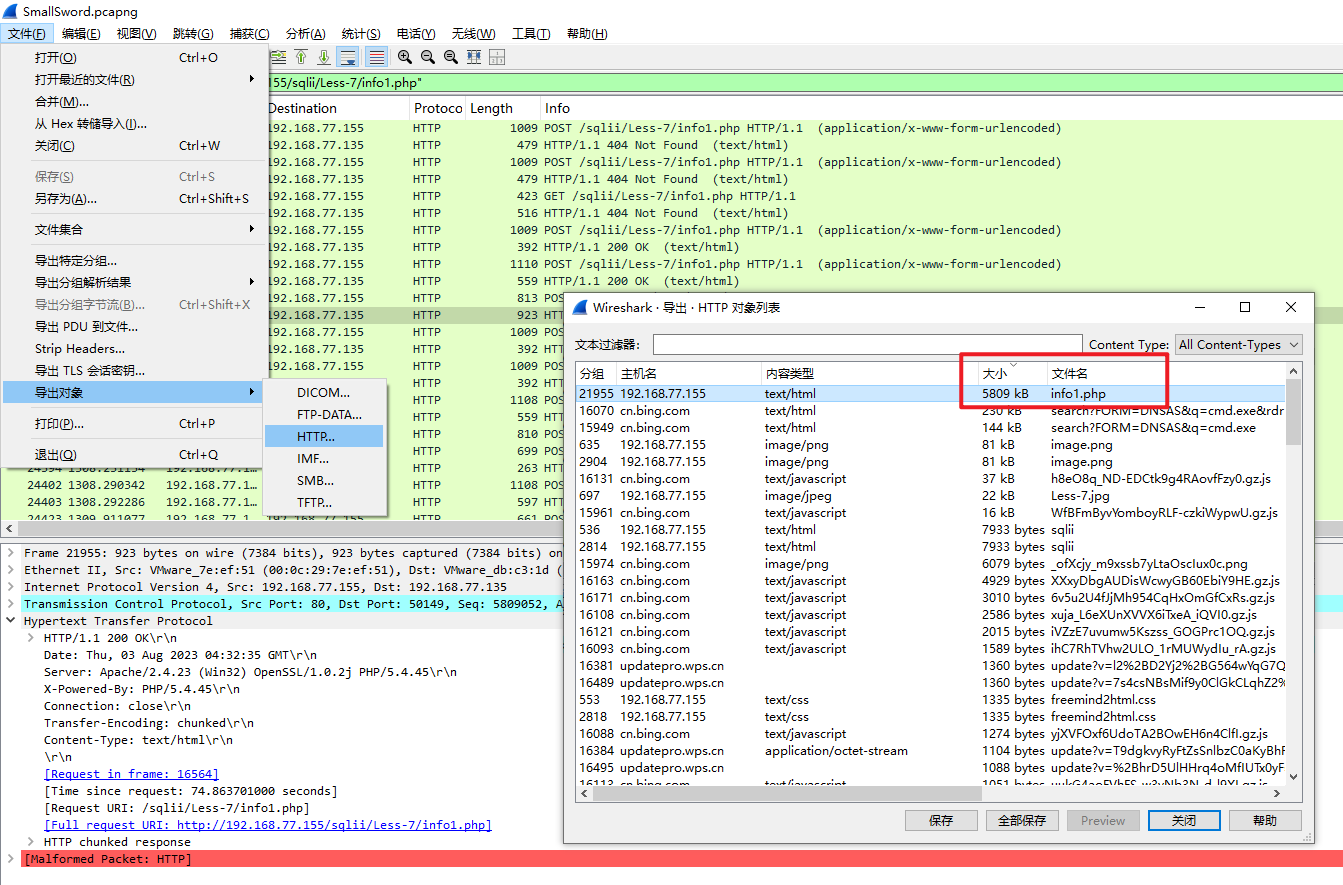

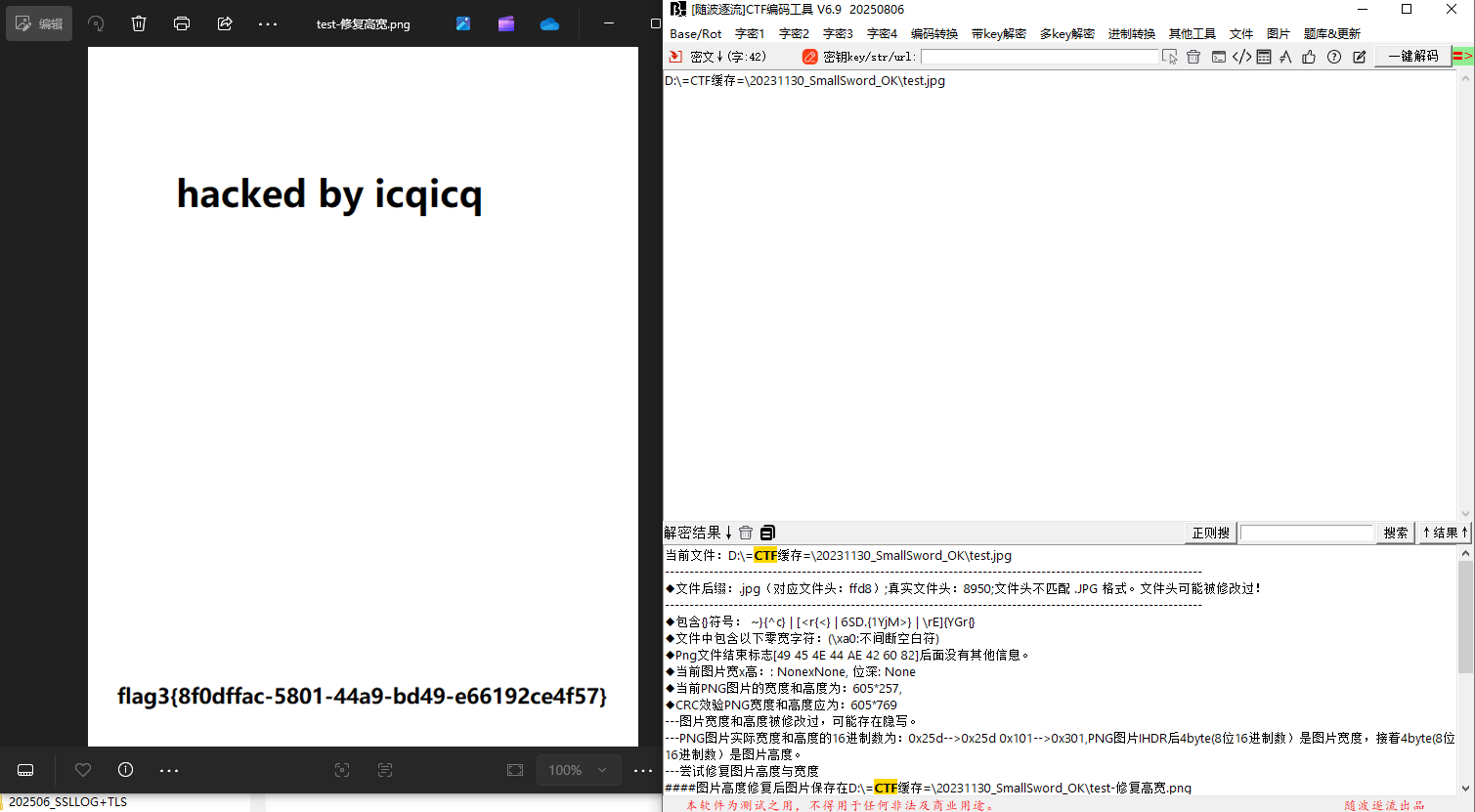

3. 攻击者下载的flag

8f0dffac-5801-44a9-bd49-e66192ce4f57

查找可疑文件对象并进行导出,删除多余头部信息,运行后在上一级目录中生成png文件,修改高度后得到flag

流量分析,应急响应,PNG高度隐写

流量分析,应急响应,PNG高度隐写

浙公网安备 33010602011771号

浙公网安备 33010602011771号