Google 语法

查找正文含有关键字的网页

intext

intext:后台登陆 只返回正文包含“后台登陆”的网页

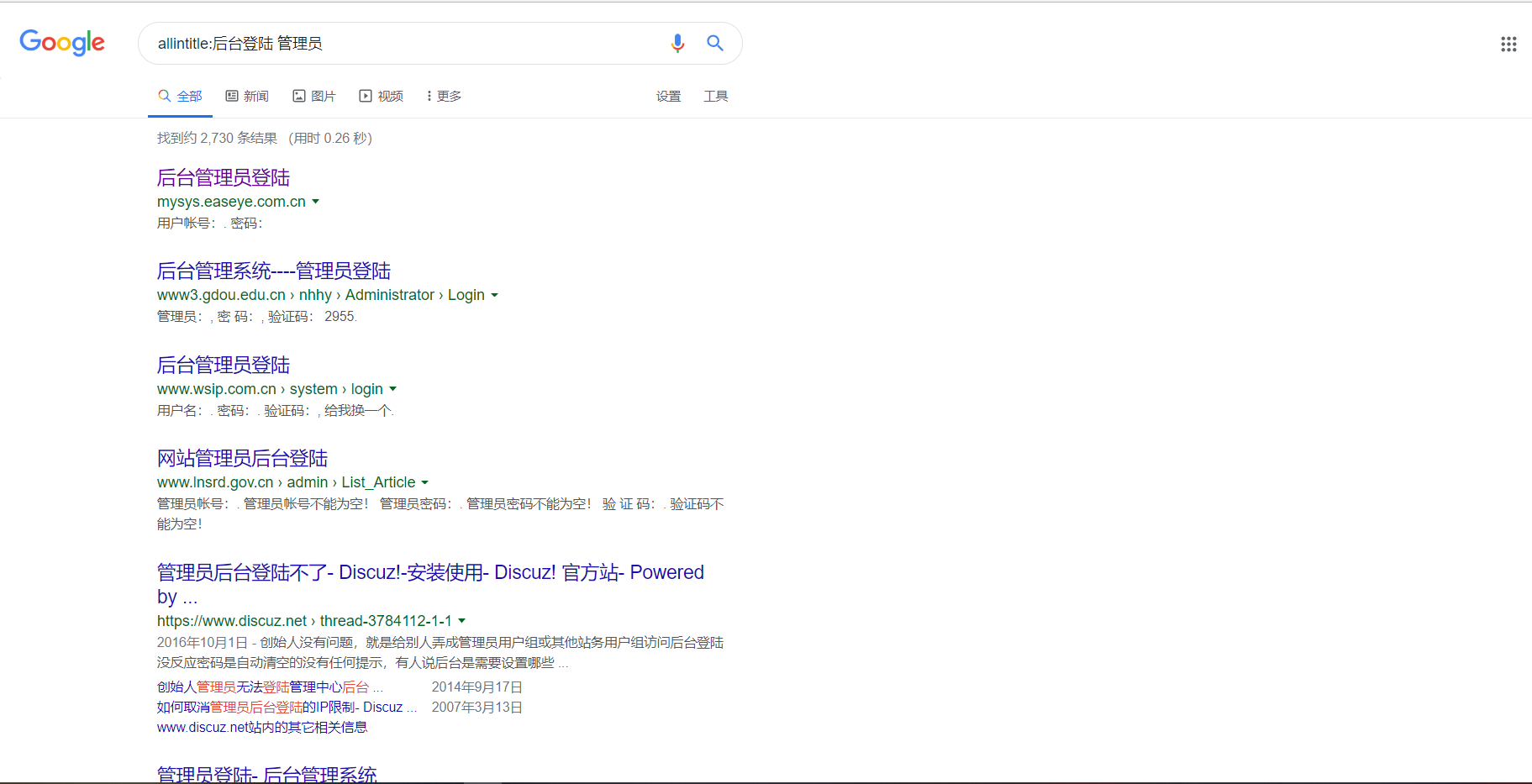

intitle

intitle:后台登陆 只返回标题中包含“后台登录”的网页

allintitle:后台登陆 管理员 可以指定多个词

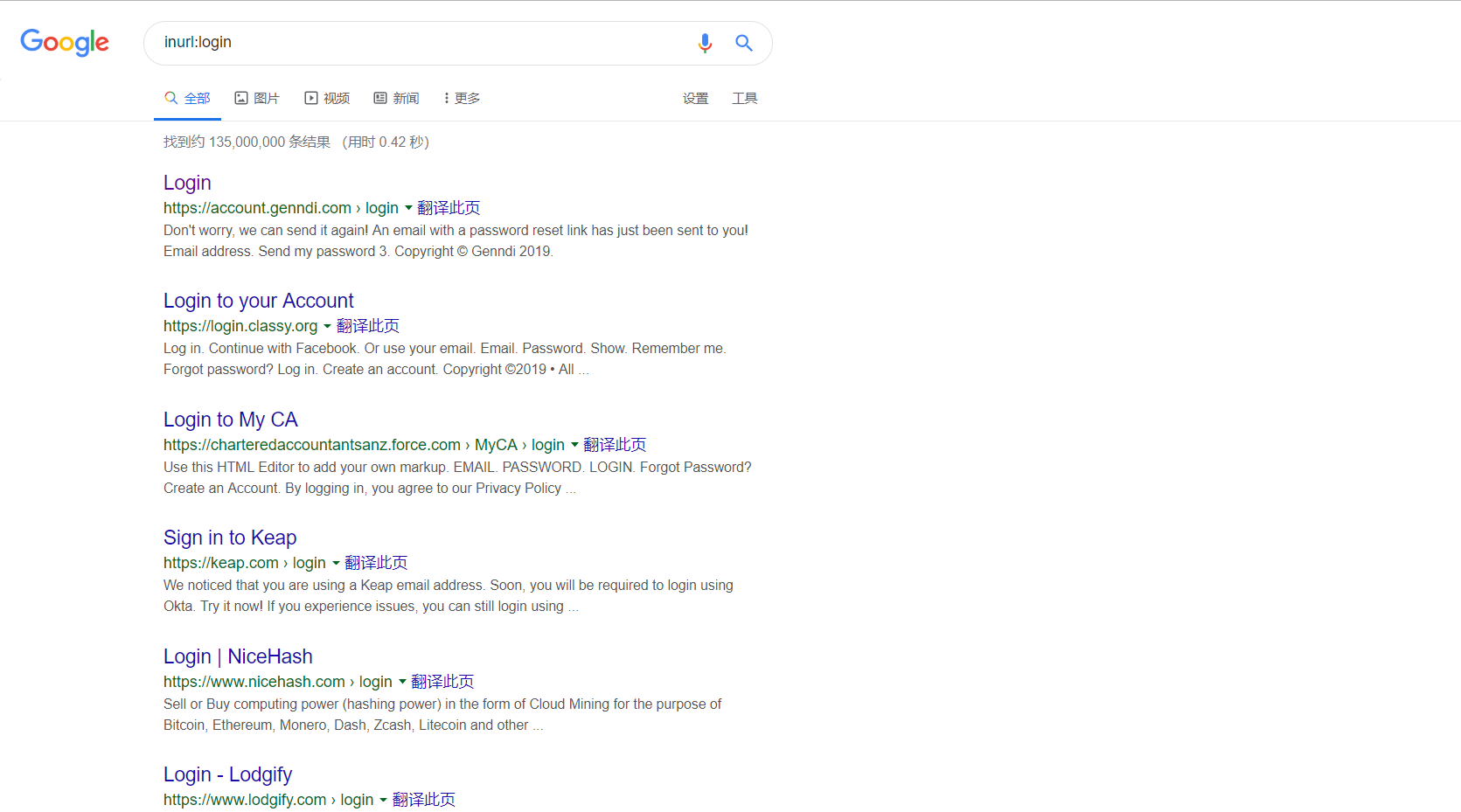

inurl

inurl:login

inurl:/admin/login.php 查找管理员登陆页面

inurl:/phpmyadmin/index.php 查找后台数据库管理员页面

allinurl: 可以指定多个词

site

site:baidu.com inurl:login 只在baidu.com 中查找url中含有 Login的网页

filetype

指定访问的文件类型

site:xcu.edu.cn filetype:pdf

link

指定连接的网页

link:www.baidu.com

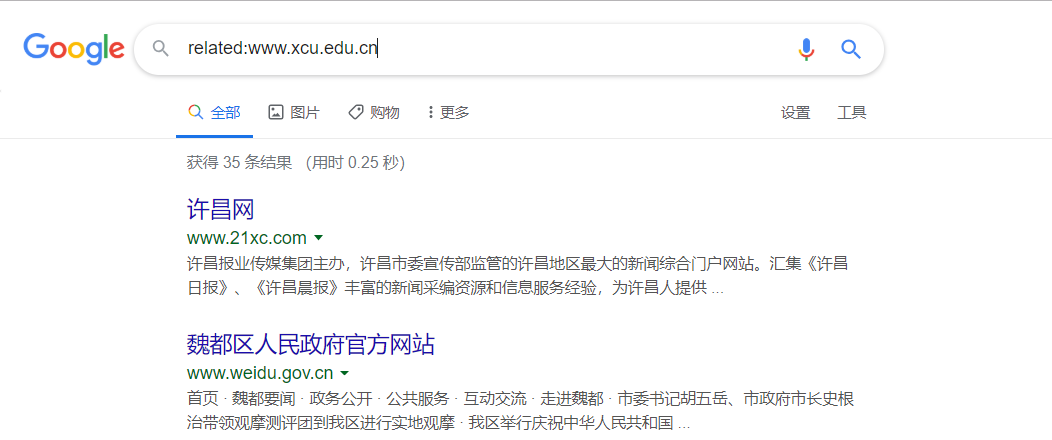

related

相似类型的网页

related:www.xcu.edu.cn

cache:

返回浏览器对网站的缓存

cache:www.xcu.edu.cn

info:

返回站点的指定信息

define:

返回某个词语的定义

phonebook:

电话簿查询美国街道地址和电话号码信息

查找网站后台

- site:xx.com intext:管理

- site:xx.com inurl:login

- site:xx.com intitle:后台

查看服务器使用的程序

- site:xx.com filetype:asp

- site:xx.com filetype:php

- site:xx.com filetype:jsp

- site:xx.com filetype:aspx

查看上传漏洞

- site:xx.com inurl:file

- site:xx.com inurl:load

index of

利用 Index of 语法去发现允许目录浏览的web网站,就像在本地的普通目录一样

index of /admin

index of /passwd

index of /password

index of /mail

"index of /" +passwd

"index of /" +password.txt

"index of /".htaccess

"index of /root"

"index of/cgi-bin"

"index of/logs"

"index of /config"

inurl

而上面这些命令中用的最多的就是 inurl: 了,利用这个命令,可以查到很多意想不到的东西

利用 allinurl:winnt/system32/ 查询:列出的服务器上本来应该受限制的诸如“system32” 等目录,如果你运气足够好,你会发现“system32” 目录里的“cmd.exe” 文件,并能执行他,接下来就是提升权限并攻克了。

查询 allinurl:wwwboard/passwd.txt 将列出所有有“WWWBoard Password vulnerability”漏洞的服务器

查询 inurl:.bash_history 将列出互联网上可以看见 “inurl:.bash_history” 文件的服务器。这是一个命令历史文件,这个文件包含了管理员执行的命令,有时会包含一些敏感信息比如管理员键入的密码。

查询 inurl:config.txt 将看见网上暴露了“inurl:config.txt”文件的服务器,这个文件包含了经过哈希编码的管理员的密码和数据库存取的关键信息。

还有一些其他一些使用“inurl:”和“allinurl:”查询组合的例子

inurl:admin filetype:txt

inurl:admin filetype:db

inurl:admin filetype:cfg

inurl:mysql filetype:cfg

inurl:passwd filetype:txt

inurl:”wwwroot/*.”

inurl:adpassword.txt

inurl:webeditor.php

inurl:file_upload.php

inurl:gov filetype:xls “restricted”

index of ftp +.mdb allinurl:/cgi-bin/ +mailto

浙公网安备 33010602011771号

浙公网安备 33010602011771号