第五章 linux实战-CMS01

第五章 linux实战-CMS01

1、通过本地 PC SSH到服务器并且分析黑客的 IP 为多少,将黑客 IP 作为 FLAG 提交;

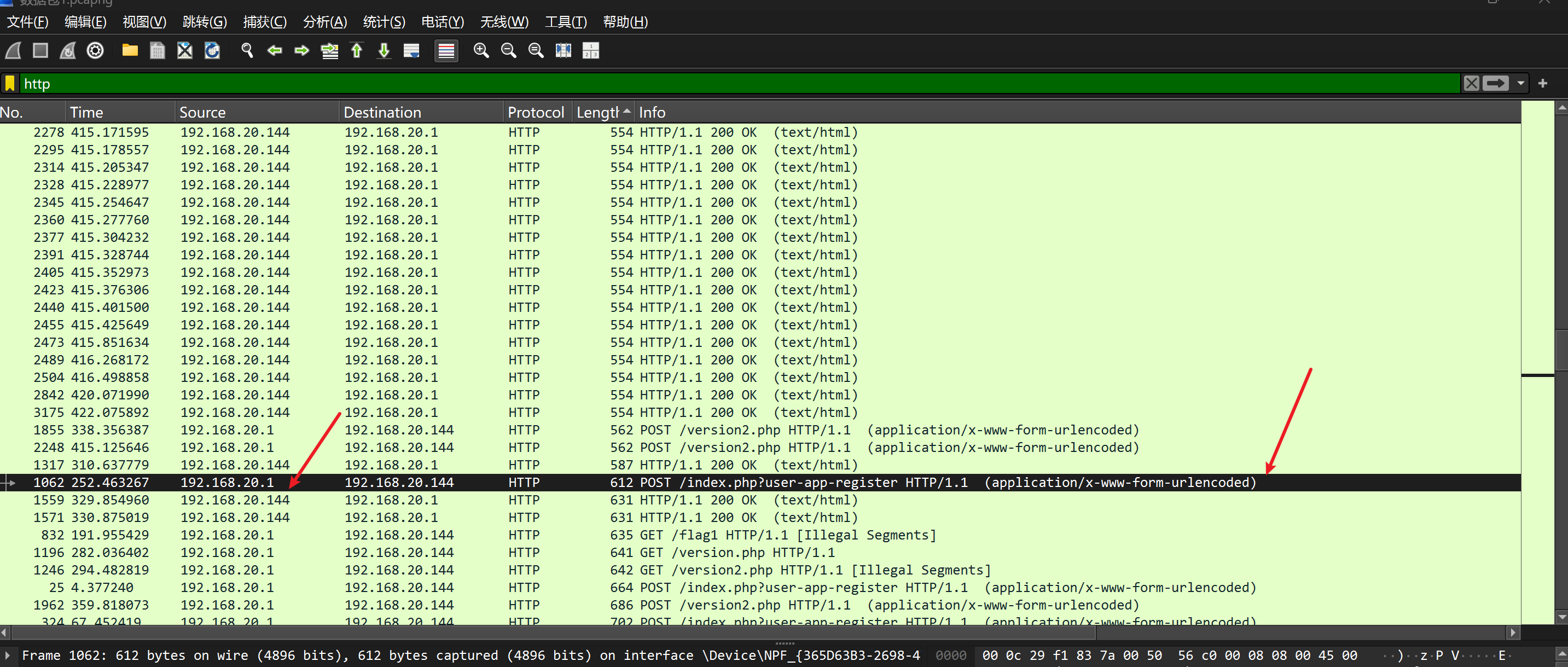

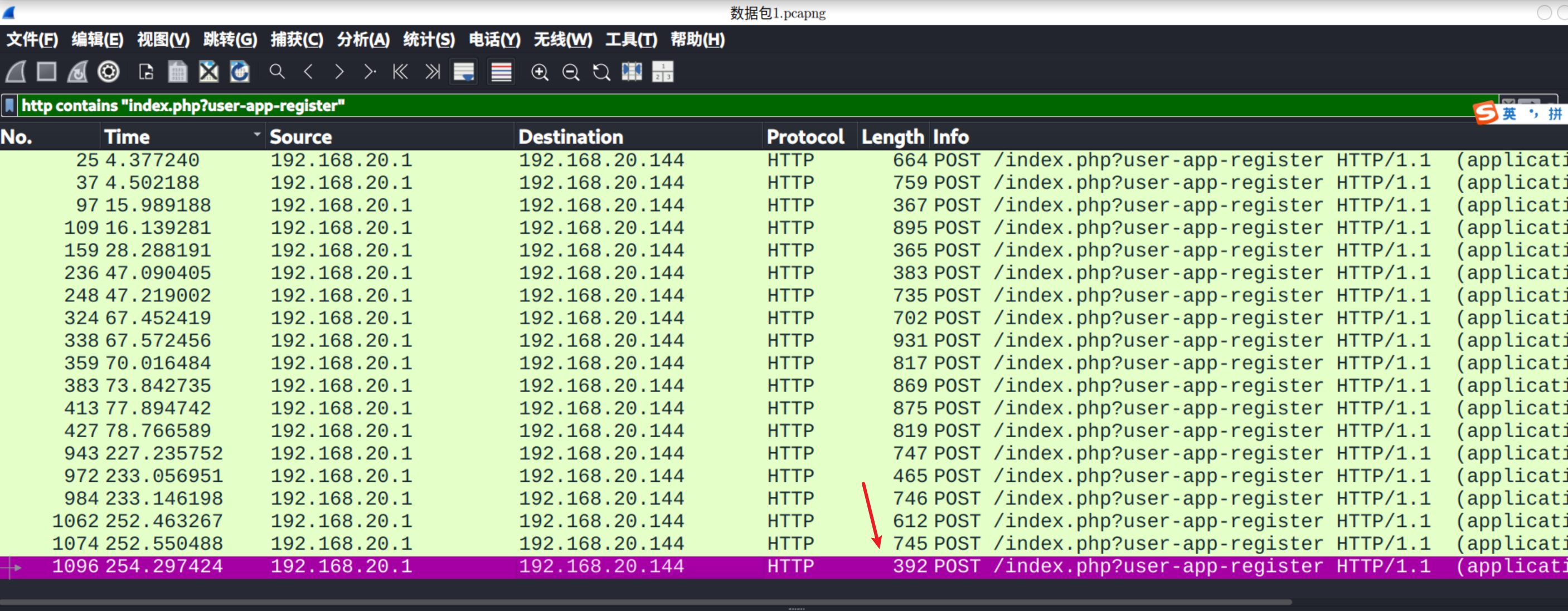

连接上去后在当前目录有一个流量包 通过finalshell下载到本地,然后使用wireshare打开 使用http简单的过滤一下 在这里发现了黑客留下的痕迹

可以看到这里使用了webshell工具是蚁剑 故确定黑客ip

flag{192.168.20.1}

2、通过本地 PC SSH到服务器并且分析黑客修改的管理员密码(明文)为多少,将黑客修改的管理员密码(明文) 作为 FLAG 提交;

在靶场一顿乱翻也没有得到我想要的,看了一下wp 要我们使用我们使用命令查看当前所有网络连接和监听端口的详细信息;

netstat -anlupt

靶机运行这nginx和mysql在www目录下面有个access.log日志文件 查看一下发现了大量的 phpAdmin登录记录

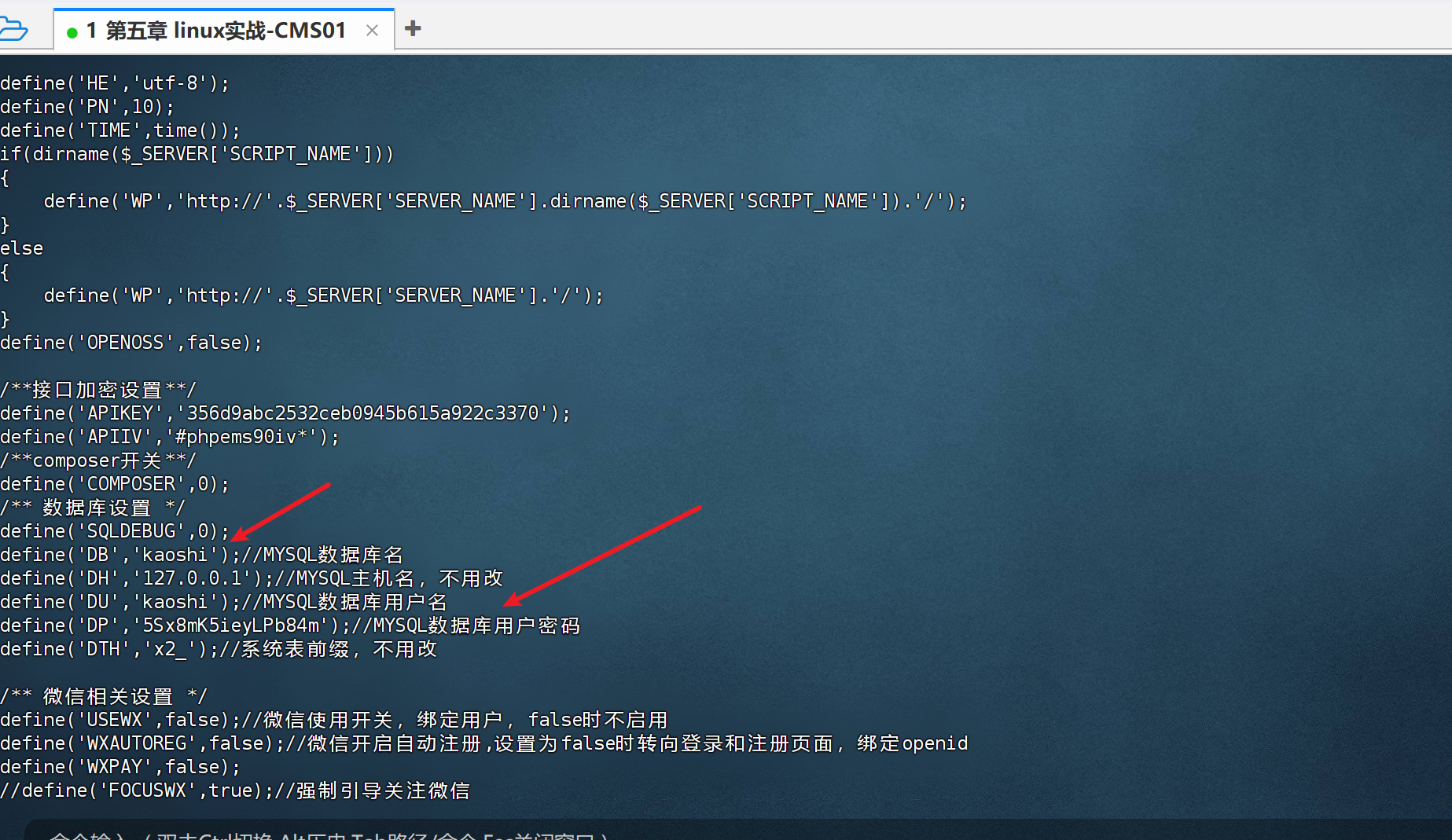

就说明搭建网站数据库的时候是使用了“phpmyadmin”的,那我们直接去找相应的配置文件“config.inc.php 最后也是在“www/wwwroot/127.0.0.1/lib/config.inc.php”下发现了配置文件

就说明搭建网站数据库的时候是使用了“phpmyadmin”的,那我们直接去找相应的配置文件“config.inc.php 最后也是在“www/wwwroot/127.0.0.1/lib/config.inc.php”下发现了配置文件

数据库名:kaoshi

密码:5Sx8mK5ieyLPb84m

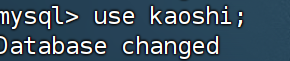

登录数据库看看

mysql -ukaoshi -p5Sx8mK5ieyLPb84m

use kaoshi;

查看当前数据库下面有什么表

show tables;

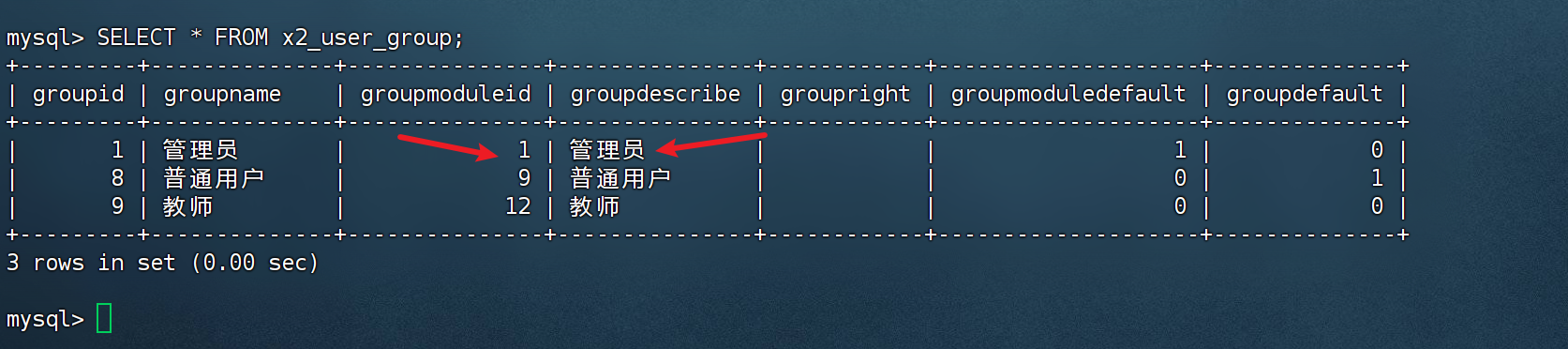

这里有两个用户相关的表 我们先看看那个用户组有哪些人

SELECT * FROM x2_user_group;

可以看到管理员用户的id为1 返回去查看另外一个表

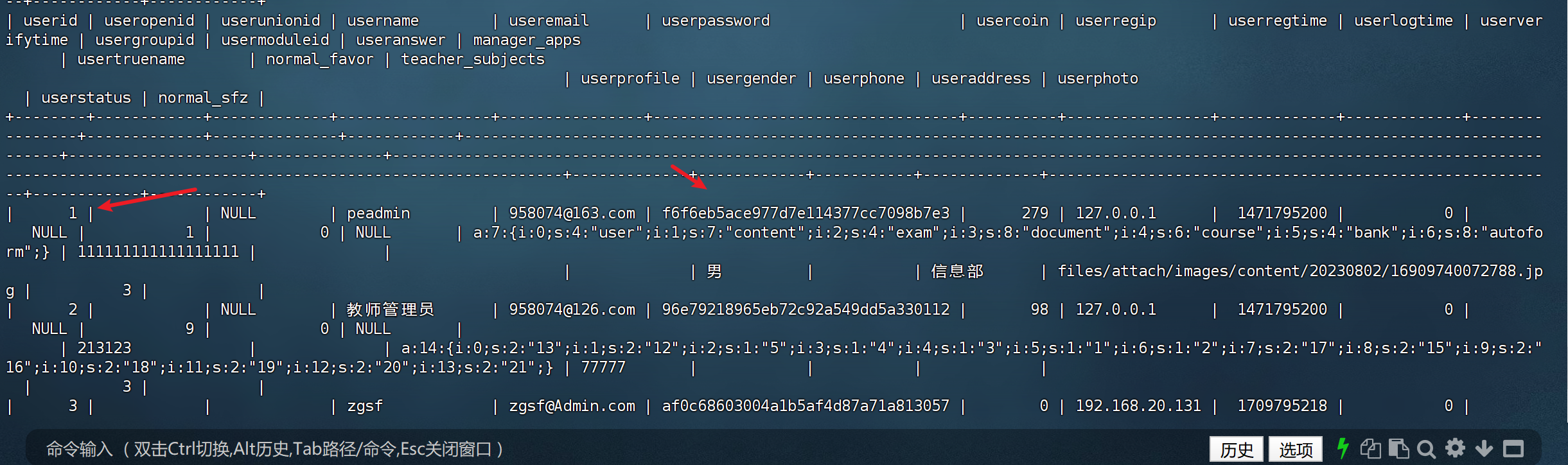

select * from x2_user;

根据上面那个表组提示用户管理员的id =1

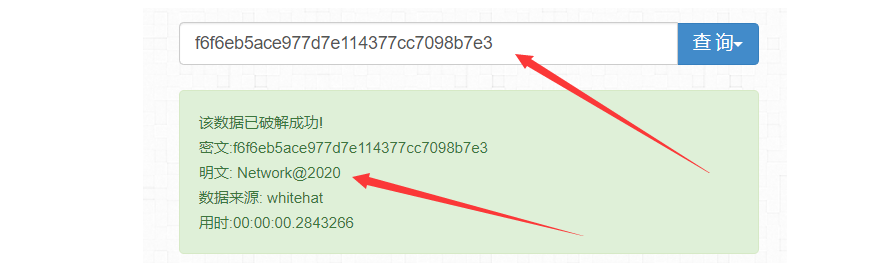

| 1 | | NULL | peadmin | 958074@163.com | f6f6eb5ace977d7e114377cc7098b7e3 | 279 | 127.0.0.1 | 1471795200 | 0 |

flag{Network@2020}

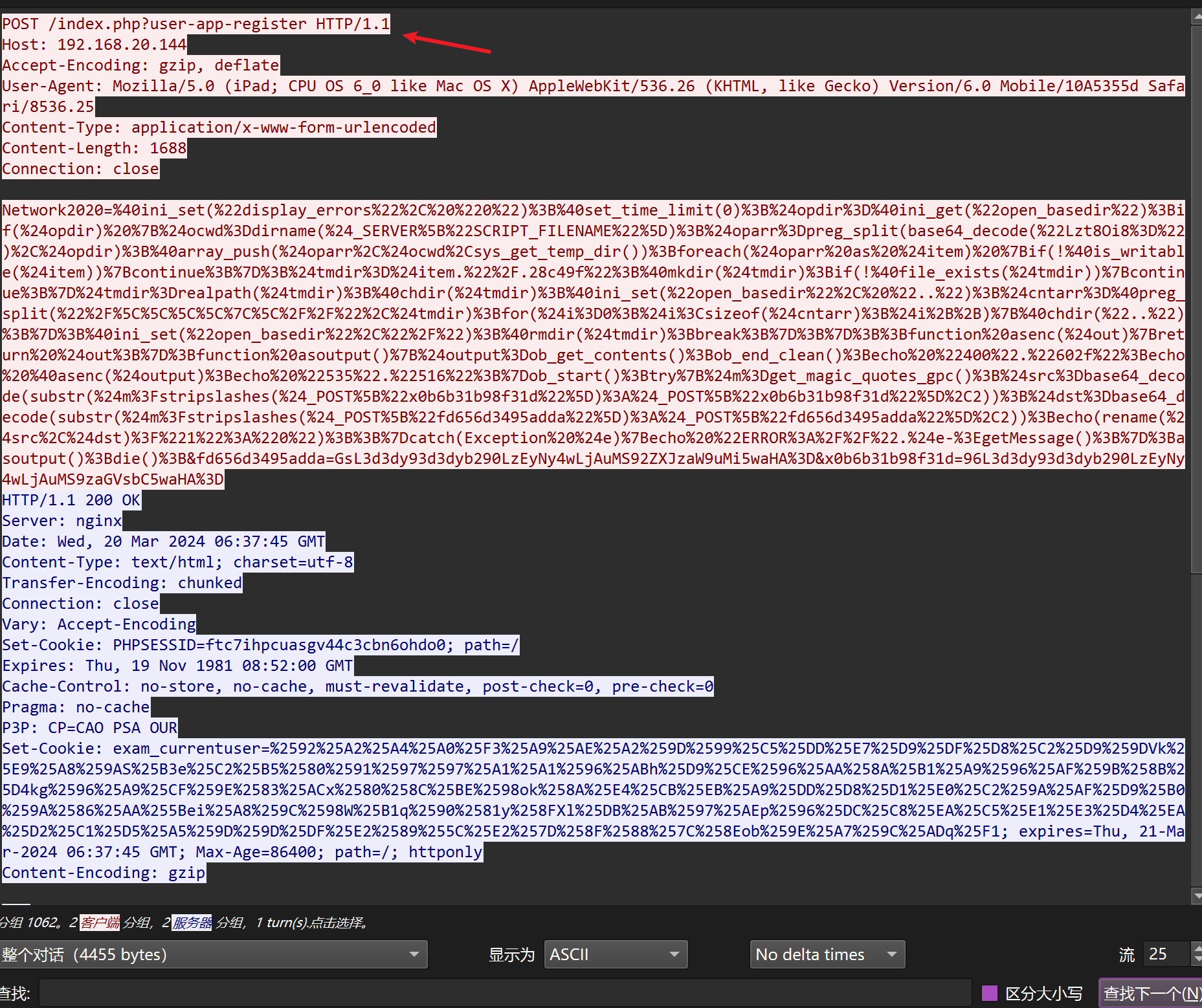

3、通过本地 PC SSH到服务器并且分析黑客第一次Webshell的连接URL为多少,将黑客第一次Webshell的连接URL作为 FLAG 提交(无需域名flag{xxx.php?abc-app-upload});

我们从第一题可以知

flag{index.php?user-app-register}

4、通过本地 PC SSH到服务器并且分析黑客Webshell连接密码多少,将黑客Webshell连接密码 作为 FLAG 提交;

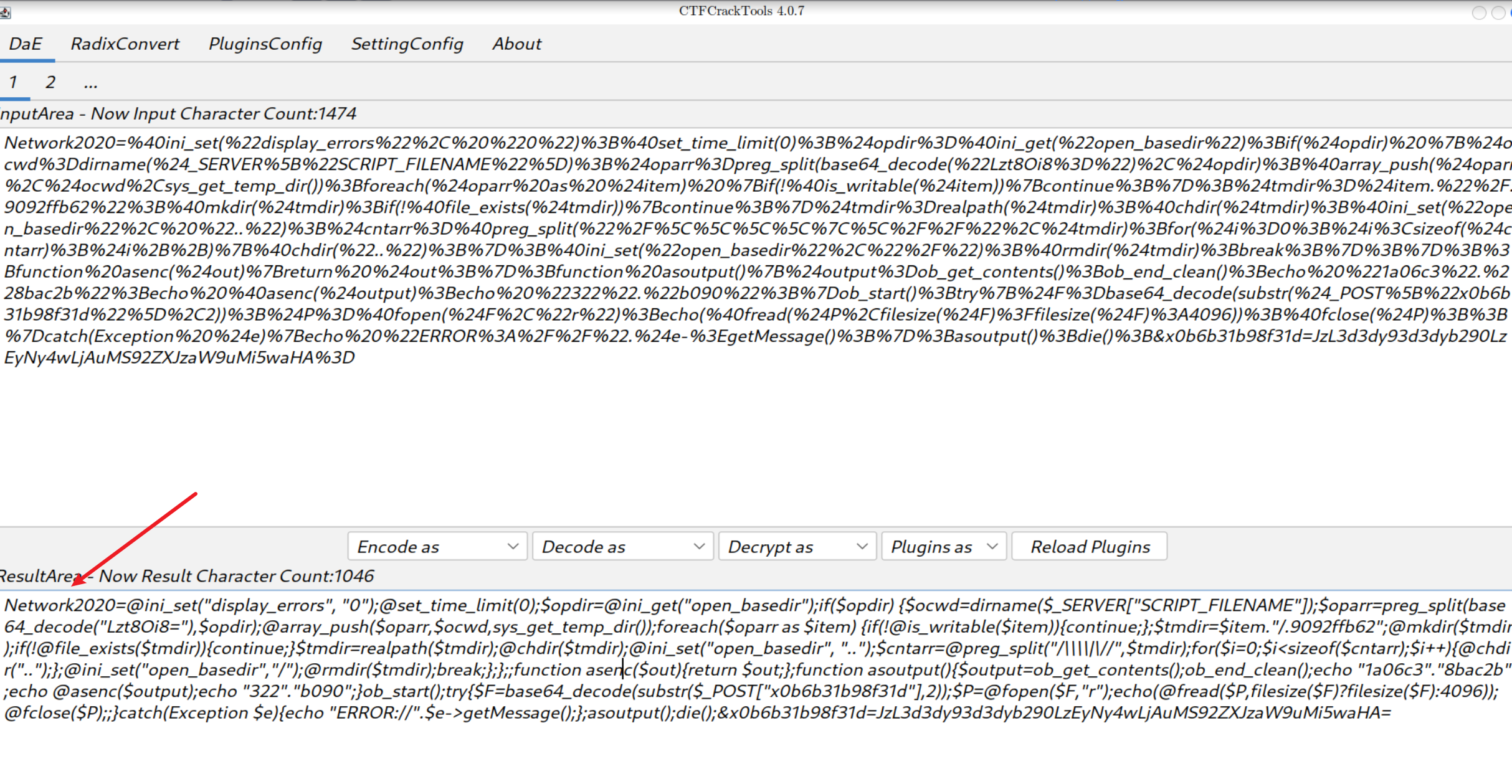

将第一题的流量包拿去解密

开头就是密码就是密码

开头就是密码就是密码

flag{Network2020}

5、通过本地 PC SSH到服务器并且分析黑客使用的后续上传的木马文件名称为多少,将黑客使用的后续上传的木马文件名称 作为 FLAG 提交;

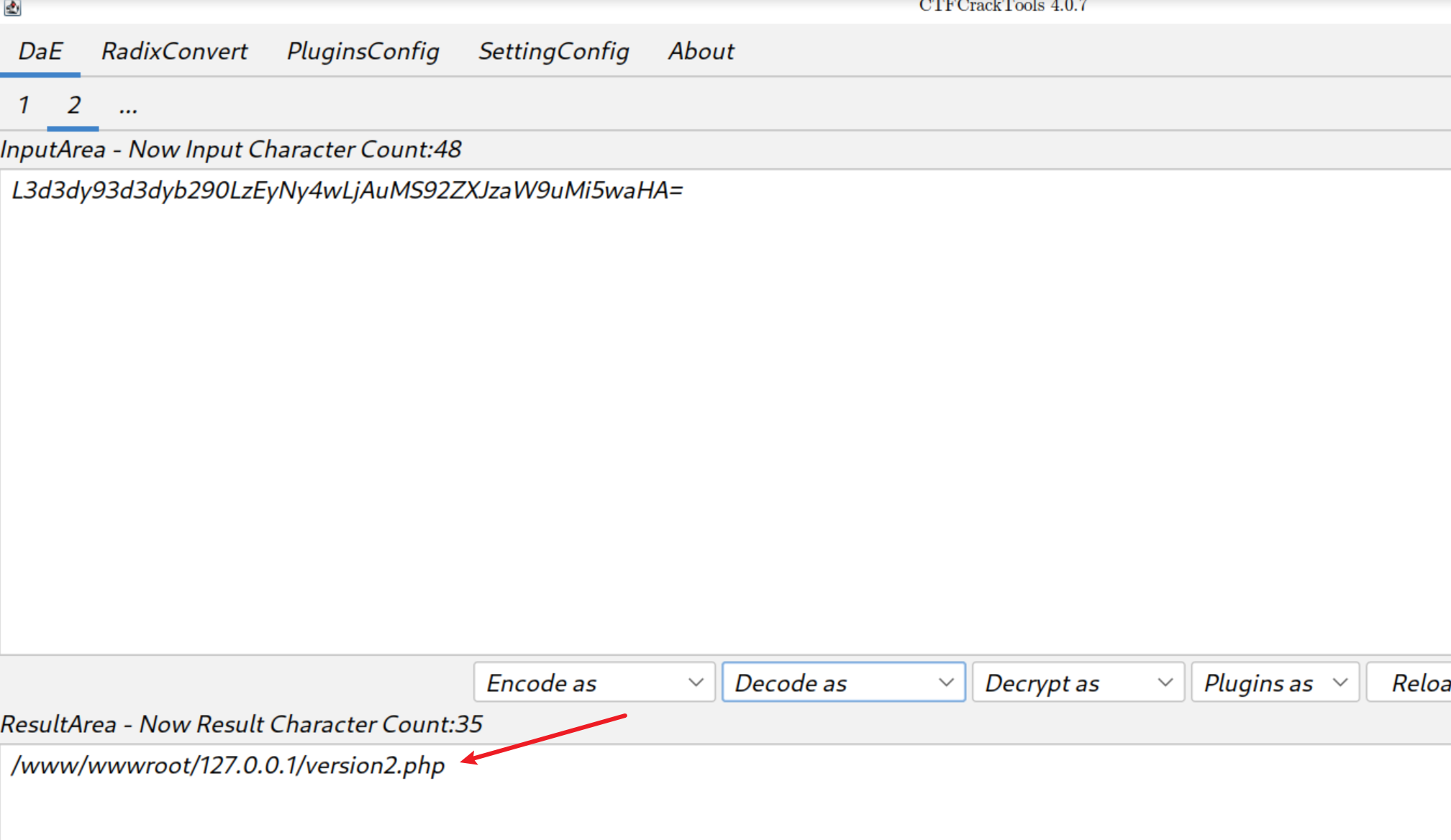

将流量包按照事件排序分析最后一条

这里的x0b6b31b98f31d是刚刚POST里面的传输的密码 这个JzL3d3dy93d3dyb290LzEyNy4wLjAuMS92ZXJzaW9uMi5waHA= 是传入的内容, 将jz删除这个是一件webshell连接的随机字符串 然后拿去解密

flag{version2.php}

6、通过本地 PC SSH到服务器并且分析黑客隐藏的flag2,将黑客使隐藏的flag2 作为 FLAG 提交;

我在靶场翻来覆去也没找到看了一下wp 通过= history看看黑客留下的记录 找到了flag3的

在更前面再进行了vim编辑 在/www/wwwroot/127.0.0.1/.api目录下面编辑了 alintotify.php文件

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

7、通过本地 PC SSH到服务器并且分析黑客隐藏的flag3,将黑客使隐藏的flag3 作为 FLAG 提交;

flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

浙公网安备 33010602011771号

浙公网安备 33010602011771号