第九章 - NOPTeamDmz-a-C

第九章 - NOPTeamDmz-a-C

1、请提交禅道的版本号,格式: flag

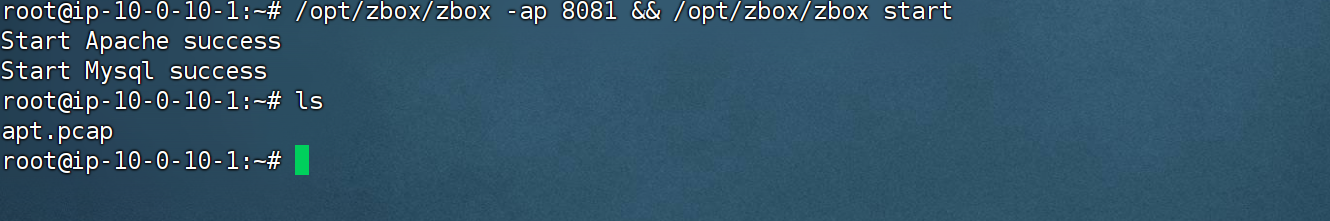

在当前目录下面出现了流量包先下载下来

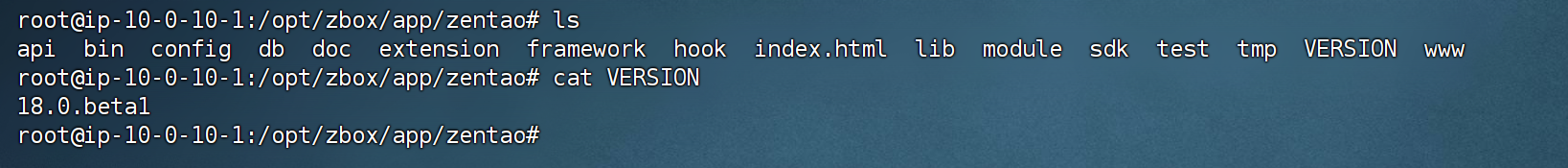

在 /opt/zbox/app/zentao 目录下面有一个VERSION 查看即可得到版本号

flag{18.0.beta1}

在 Linux 系统中,外部安装包(即第三方软件)通常会安装在

/opt目录下,这是一种被广泛采纳的约定,尤其适用于独立、大型或非系统自带的第三方应用程序

/opt是 “optional” 的缩写,意为“可选的”,专门用于存放第三方厂商提供的独立软件包。- 每个软件通常以一个独立子目录的形式存在,例如:

/opt/tomcat//opt/google/chrome//opt/wps-office/

2、分析攻击者使用了什么工具对内网环境进行了信息收集,将该工具名称提交 flag

这里为先说这里内网扫描工具使用了fscan

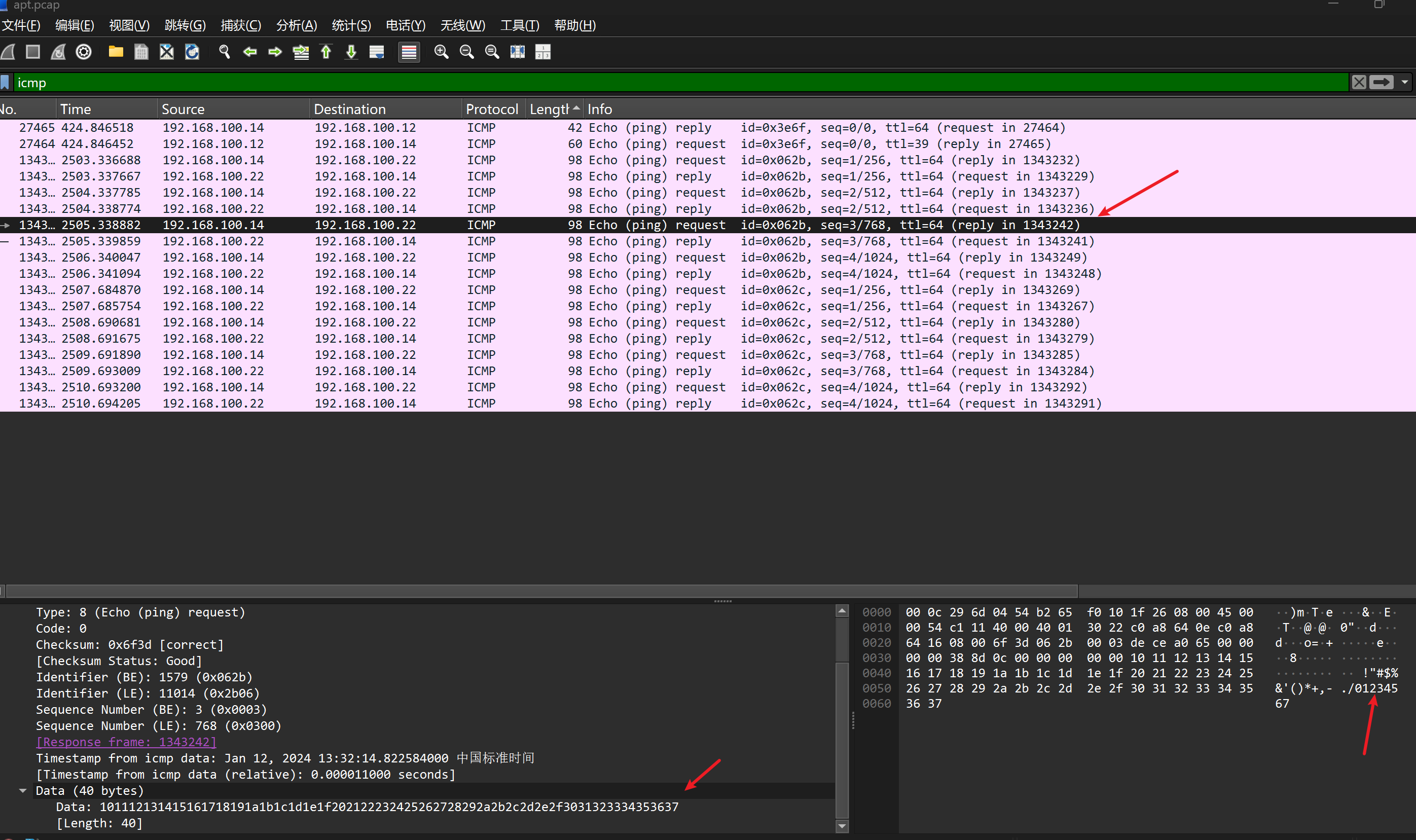

在wireshark里面搜索icmp 可以发现这里利用了icmp echo来探测存活,

首先是ICMP Echo 请求(Ping)

ICMP Echo 请求是通过发送一个带有特定格式的数据包来探测目标主机是否在线。通常情况下,ICMP Echo 请求的数据部分可以包含任意数据,有时也会包含连续的字节(例如 0x00 到 0xFF)

Data: 101112131415161718191a1b1c1d1e1f202122232425262728292a2b2c2d2e2f3031323334353637

简单来说就是这些值是 ICMP Echo 请求的数据部分。这种连续的字节值通常用于确保数据的一致性和校验

利用 ICMP Echo 请求进行存活探测

- 目的:探测目标主机是否在线。

- 方法:发送 ICMP Echo 请求(Ping),目标主机收到请求后会返回一个 ICMP Echo 回复。

- 特征:ICMP Echo 请求数据部分可以包含任意数据,常见的是连续字节或固定模式。

总的来说 ICMP Echo 请求数据部分的内容,是用于探测目标主机是否在线。这种模式在网络扫描工具(如 fscan 或 nmap)中是常见的探测手段之一。

flag{fscan}

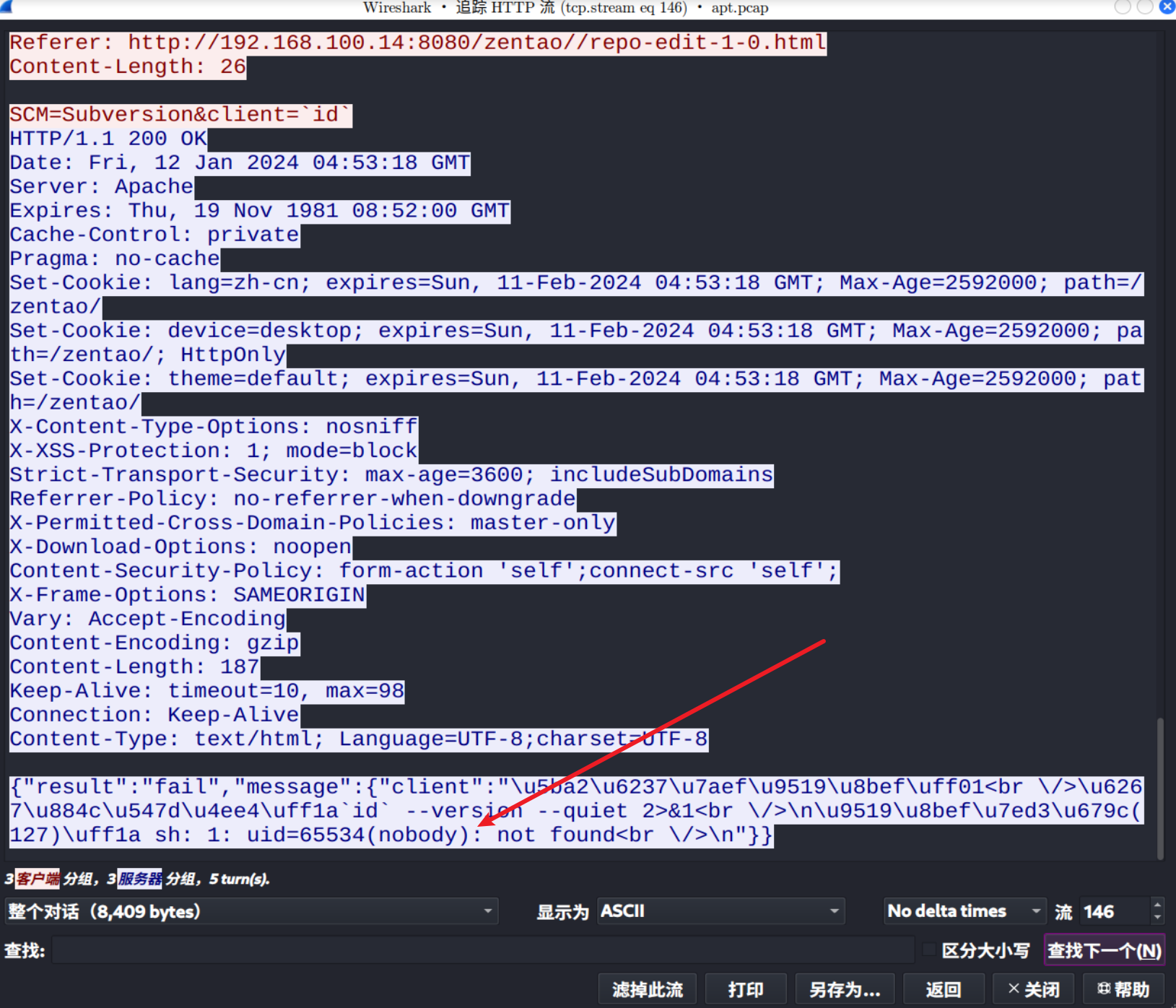

3、攻击者攻击服务器得到shell以后,是处于哪个用户下做的操作,将该用户名提交 flag

18.0.beta1 下存在一个 RCE 漏洞

https://blog.csdn.net/qq_41904294/article/details/128838423

搜索一下特征 http contains "SCM=Subversion"

flag{nobody}

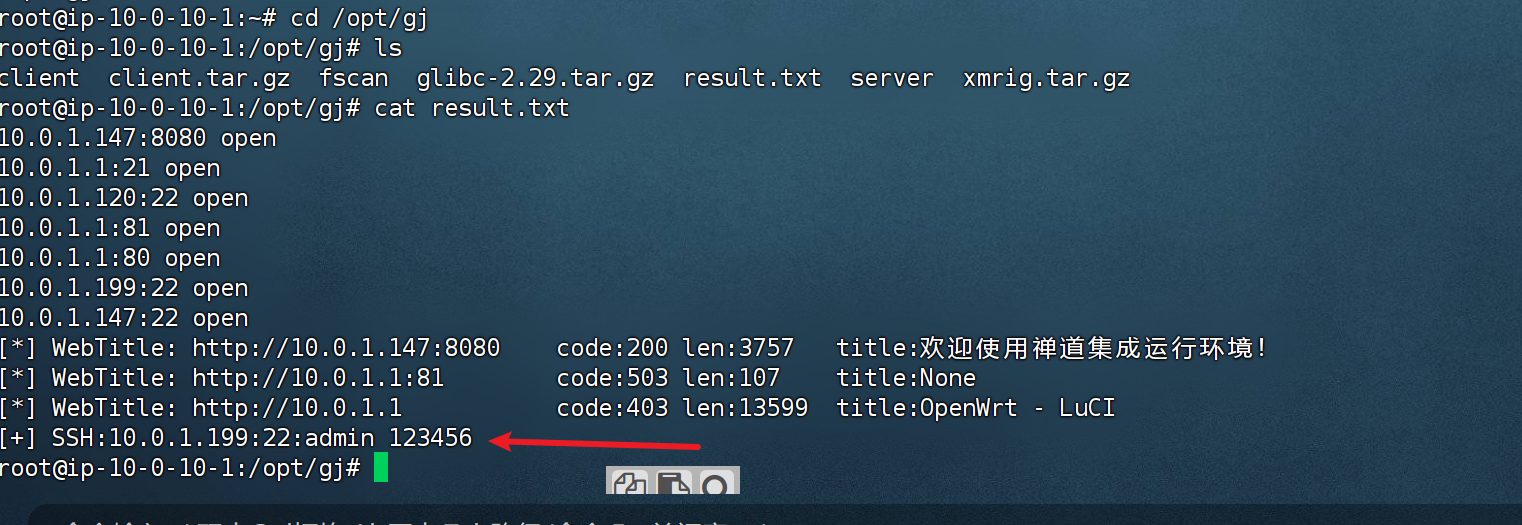

4、攻击者扫描到内网 DMZ-B机器的账户密码为多少格式 flag

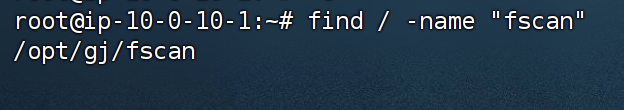

fscan扫描的结果会在当前目录显示,我们直接搜索fscan文件的位置过去看看他扫描了什么结果

flag{admin:123456}

浙公网安备 33010602011771号

浙公网安备 33010602011771号