vulntarget-b-01

vulntarget-b-01

1、黑客是从哪个端口作为入口点的

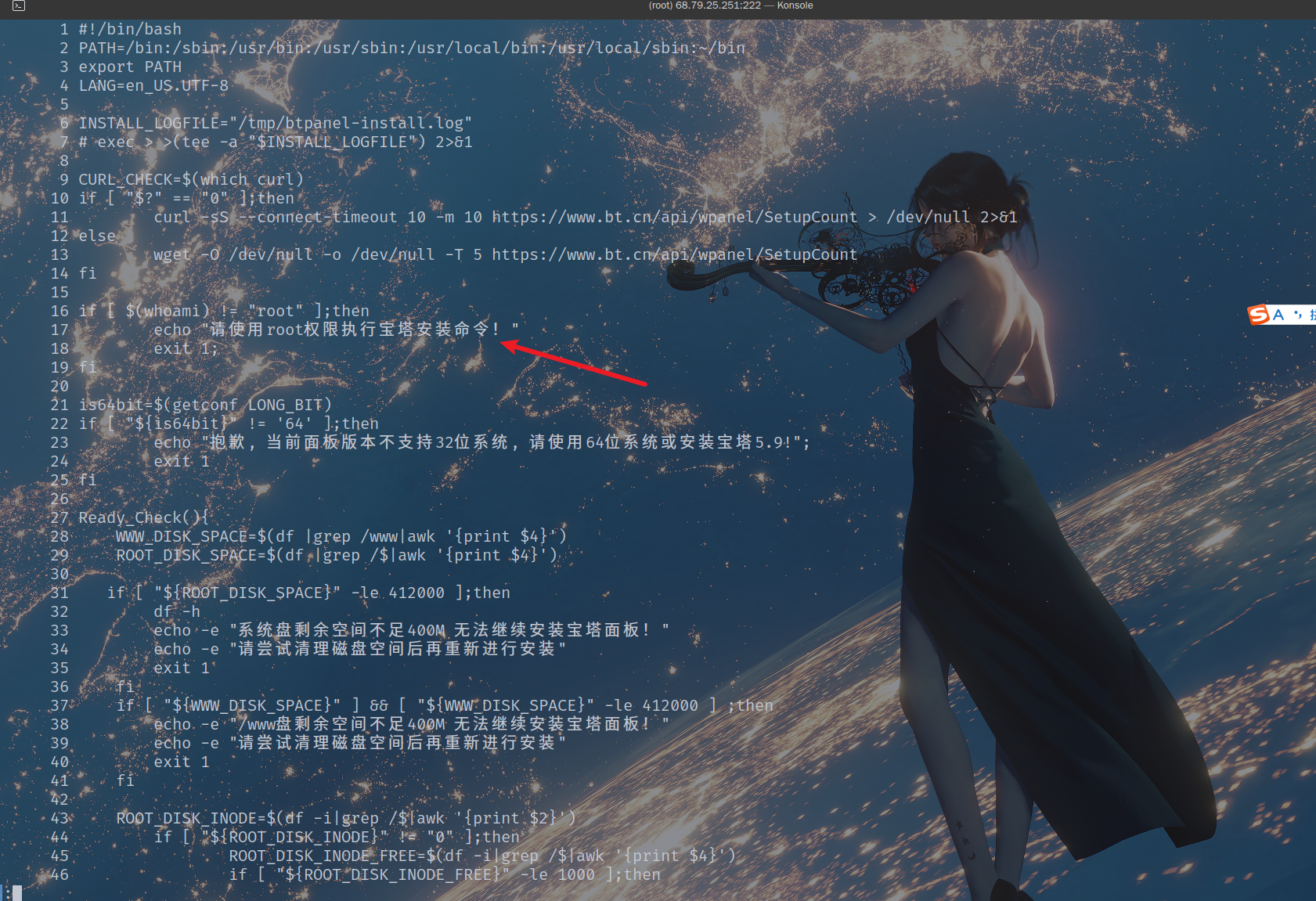

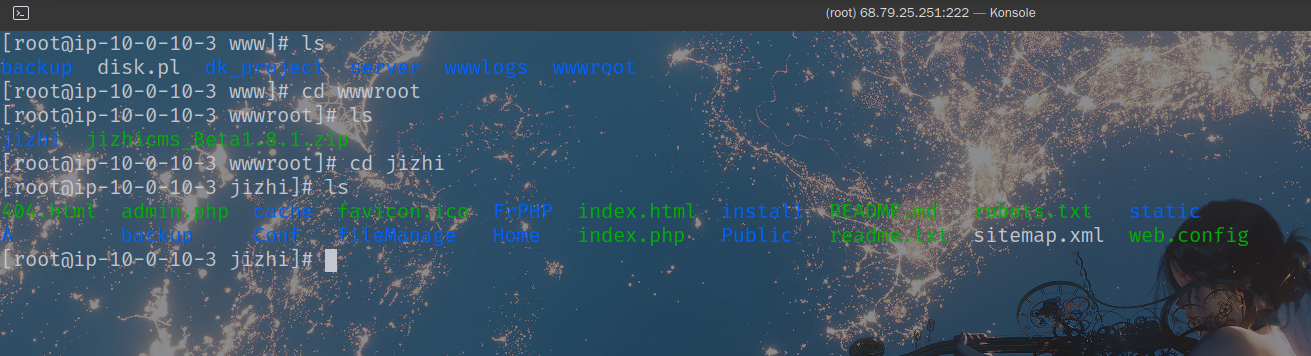

通过ls看到文件install.sh安装一个宝塔面板

并且这个面板开启了几个端口

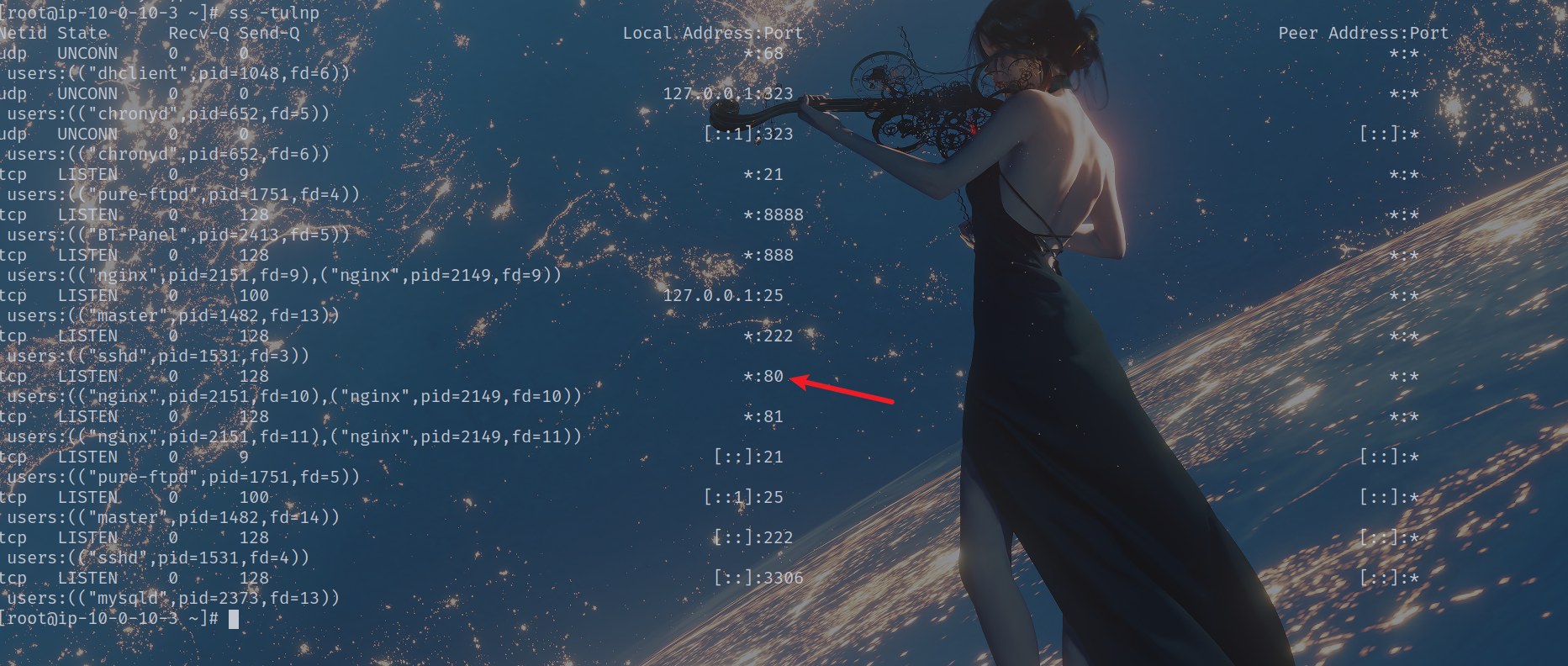

这里提到端口,我们可以尝试用 ss -tulnp来进行显示监听端口(TCP/UDP)及关联进程来排除除了这几个端口外的其他端口

这里的81端口不是默认宝塔打开的端口

flag{81}

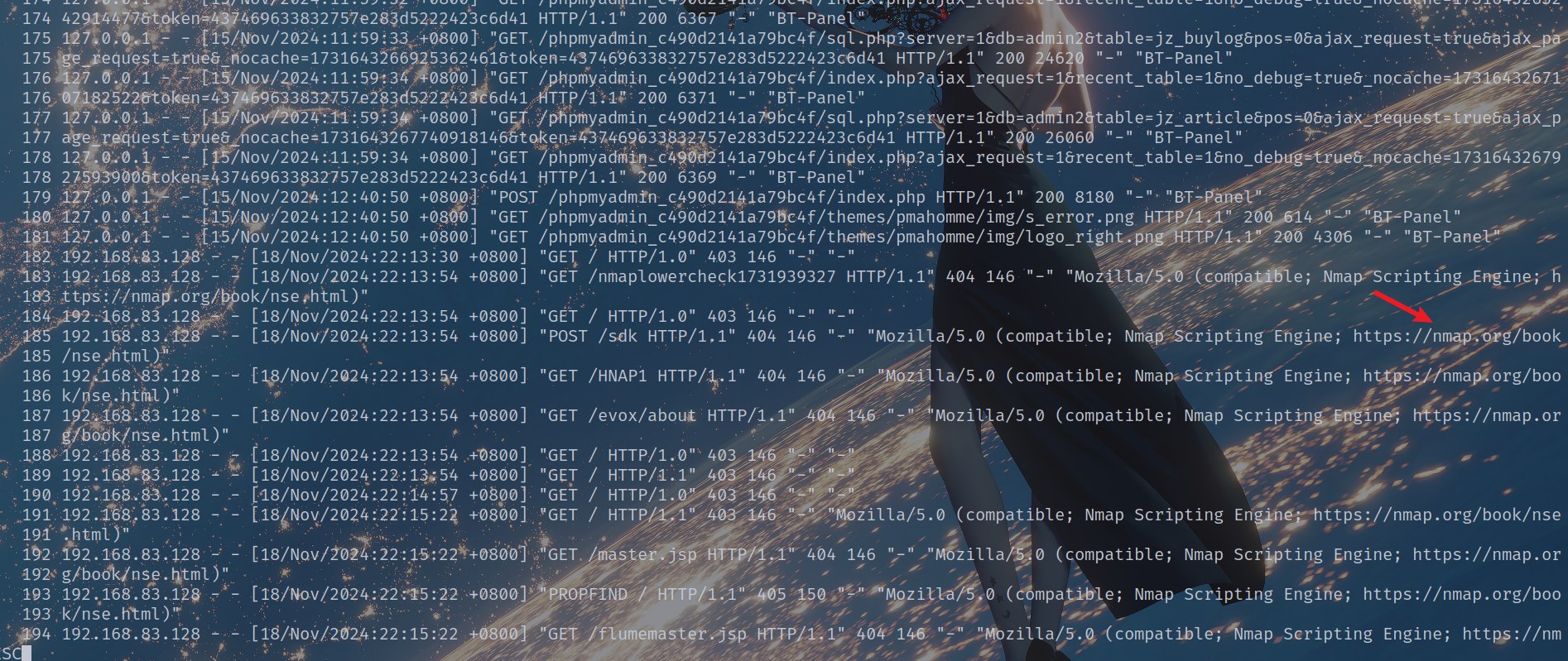

2、黑客使用了什么工具探测了ssh服务

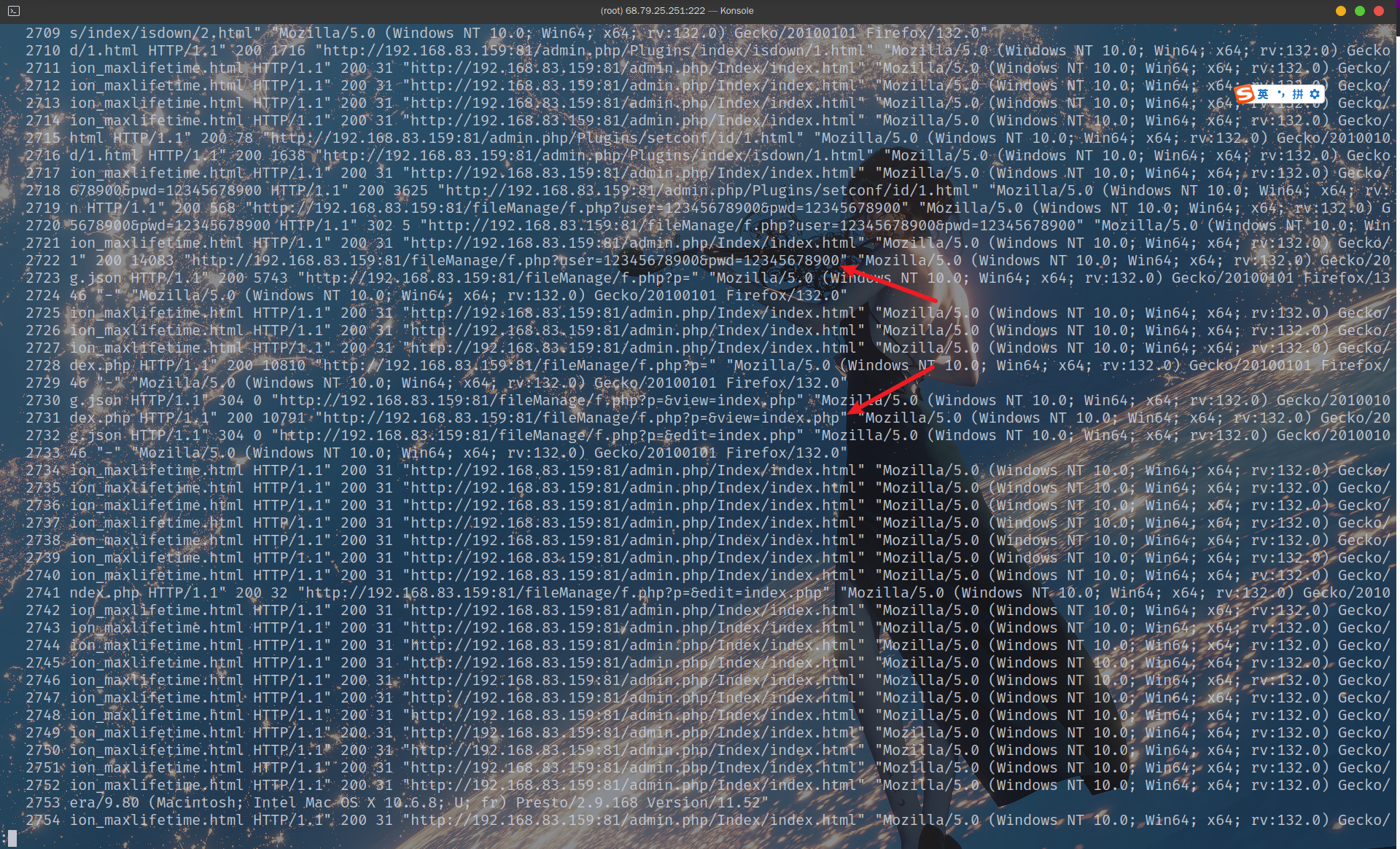

查看网页的日志文件记录了黑客的扫描的痕迹,/www/wwwlogs/access.log文件下面查看发现了痕迹 cat access.log | less -N

flag{nmap}

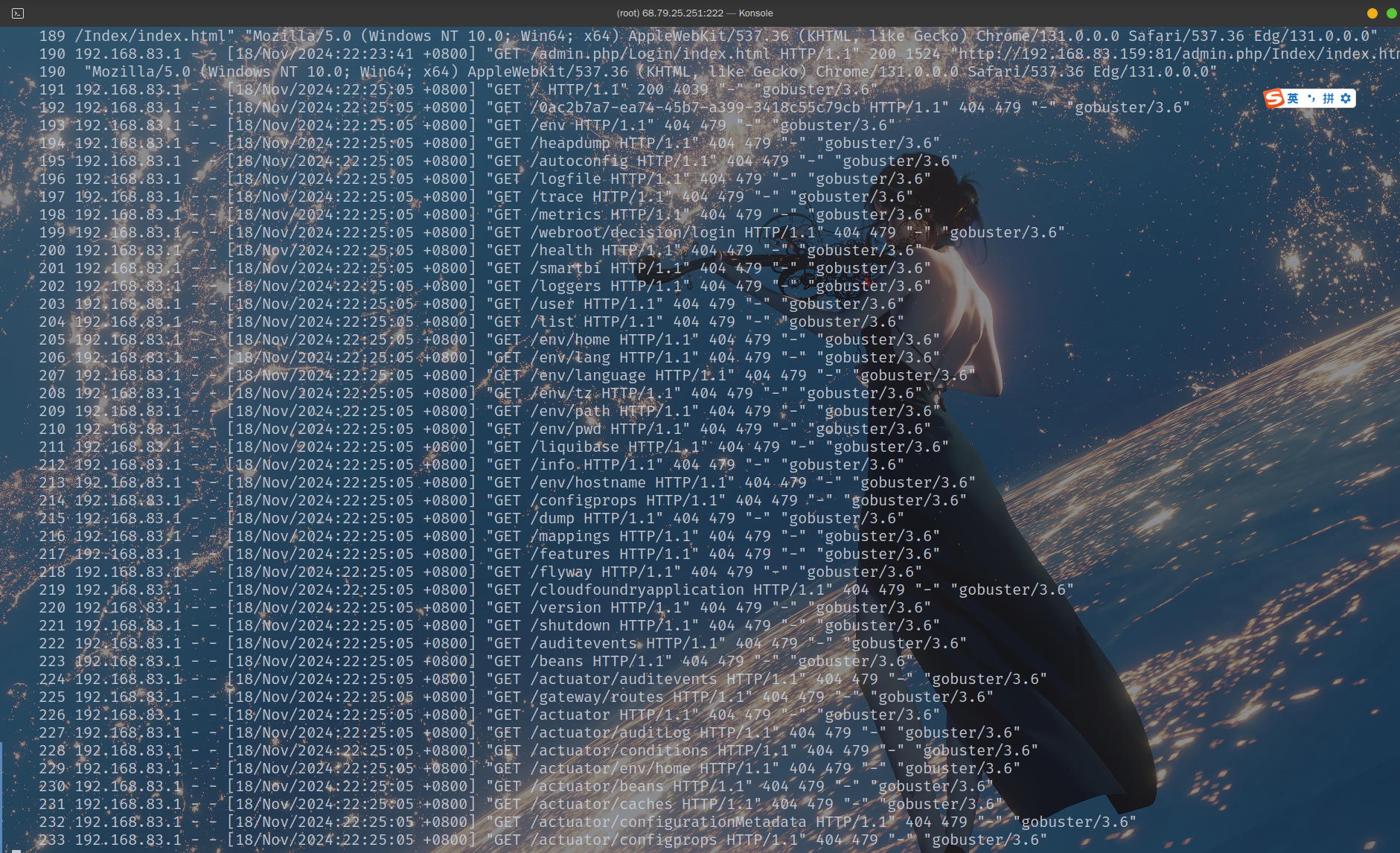

3、黑客使用了什么工具扫描了目录(格式flag{工具/版本号})

这次我们对 127.0.0.1.log文件进行查看 发现了工具

flag{gobuster/3.6}

4、黑客成功登录后台的IP地址?

对网站进行主机扫描的IP地址就是是黑客的IP

flag{192.168.83.1}

5、黑客上传的木马连接密钥是什么?

现将含有gobu的命令全部过滤掉

cat 127.0.0.1.log | grep -v gobu > 1.txt

cat 1.txt |less -N

这里传输了password和user,我们回到www/wwwroot下面

查看index.php文件可以看到密钥

flag{Admin@@}

6、黑客留下的后门文件的路径为?

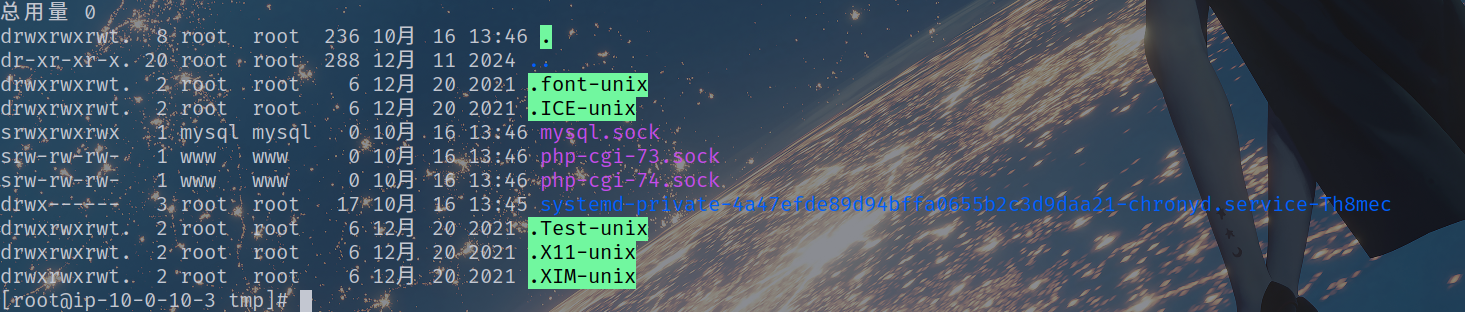

这里切换到/tmp文件下面 可以发现有一个可执行文件为 index.elf

/tmp目录一般会被黑客放一些存在长期未变动但可执行的文件(非预期的大文件或可执行);

定义:ELF(Executable and Linkable Format)是一种标准文件格式,用于存储可执行文件、目标代码、共享库和核心转储(core dump)

我这里可能环境有点问题按照晚上的wp来说早/tmp目录下面有这个文件但是我没有,但是答案依旧是这个目录的文件

flag{/tmp/index.elf}

最后感谢大佬 玄机靶场——应急响应-vulntarget-b-01

浙公网安备 33010602011771号

浙公网安备 33010602011771号