第五章 Windows 实战-evtx 文件分析

第五章 Windows 实战-evtx 文件分析

服务器场景操作系统 None

点击下载附件获取附件

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师在收到设备告警后,在受到攻击的服务器保存了一份log 请你协助分析 LOG 文件提交对应的 FLAG

开放题目

漏洞修复

.evtx 文件是 Windows 系统的事件日志文件格式,用于记录操作系统中各种事件(如用户登录、程序崩溃、安全操作、系统错误等),是应急响应、运维监控、取证分析中非常重要的证据来源。

如何打开 .evtx 文件?

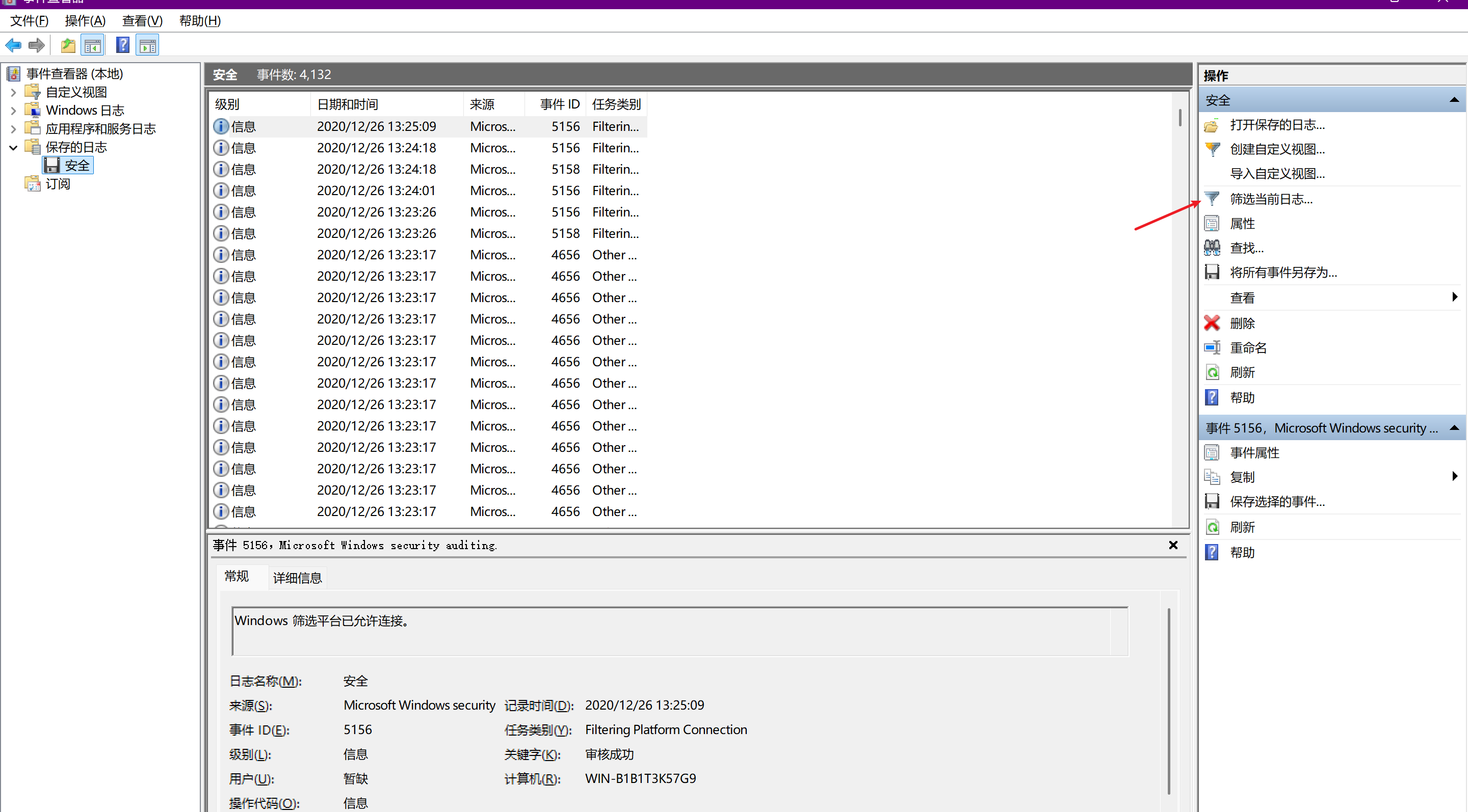

使用系统自带事件查看器

- 打开方式:按

Win + R→ 输入eventvwr.msc - 或直接双击

.evtx文件,默认会用“事件查看器”打开

第一题

将黑客成功登录系统所使用的IP地址作为Flag值提交;

这里告诉我们找成功登录,关于登录这两个,我们筛选一下事件 ID 4624进行分析即可;

当 某个用户成功登录系统(本地、远程、RDP、网络等),Windows 就会在安全日志中记录一个 ID 为

4624的事件

按照事件排序在13:58:40这里发现了可疑IP提交正确

flag{192.168.36.133}

应急响应中常用的 Windows 安全事件 ID 一览

| 事件 ID | 含义 | 用途 |

|---|---|---|

| 4624 | 成功登录 | 查看登录行为(Logon Type 很关键) |

| 4625 | 登录失败 | 密码爆破、非法尝试登录 |

| 4648 | 使用凭证尝试登录(凭据传递) | 黑客 lateral movement(横向移动)关键痕迹 |

| 4672 | 特权账户登录 | 域管、管理员登录,非常敏感,要重点关注 |

| 4688 | 创建新进程 | 查看恶意程序或脚本是怎么启动的 |

| 4689 | 进程退出 | 与 4688 配套,分析程序生命周期 |

| 4697 | 安装新服务 | 后门、远控软件可能以服务形式安装 |

| 7045(系统日志) | 服务已安装 | 同上,用于分析服务型恶意行为 |

| 1102 | 清除安全日志 | 黑客常做的反取证行为,高危! |

| 4720 | 创建新用户账户 | 黑客添加后门账户 |

| 4722 | 启用用户账户 | 恢复禁用账户,也可能是绕过 |

| 4723 | 用户尝试修改密码(自己) | 用户被钓鱼、密码猜测 |

| 4724 | 管理员重置其他用户密码 | 域控内 lateral movement 常见操作 |

| 4725 | 禁用账户 | 尝试锁死某个账户,或清理痕迹 |

| 4728 | 用户加入到安全组 | 黑客将账户加入 administrators |

| 4732 | 用户加入到本地组 | 可能赋予了权限 |

| 4740 | 账户被锁定 | 爆破迹象(多次登录失败) |

第二题

黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交

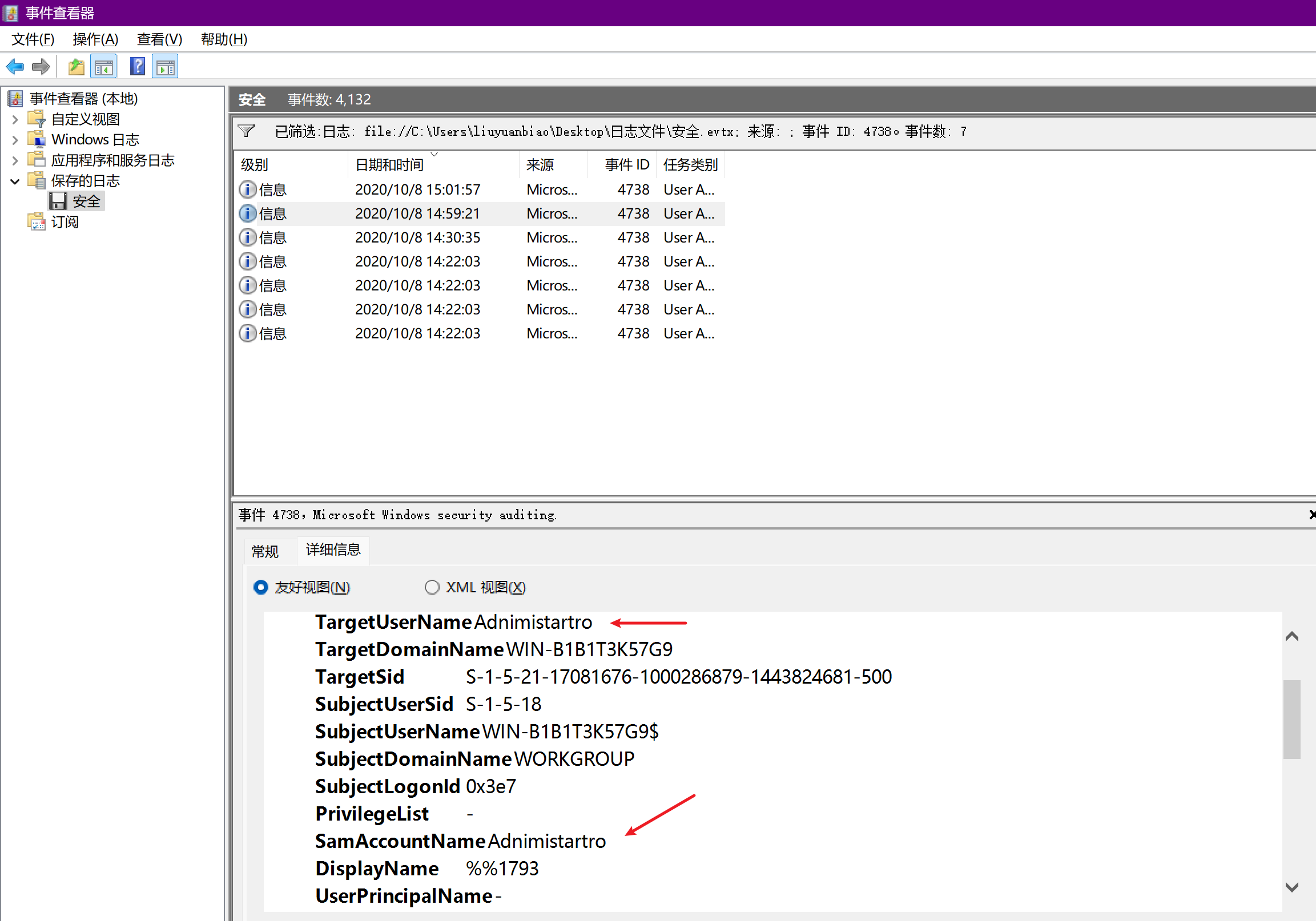

这里关键字,修改我们对事件 ID 4738进行分析。因为它是用于创建、删除、修改等,是专门用于记录用户账户被修改的事件,包括但不限于用户名的修改。

事件 ID 4738:用户账户被更改(User account was changed)

含义

表示某个本地或域用户账户的属性发生了变更,比如:

- 改了用户名、描述

- 改了密码(非登录时)

- 改了账户状态(禁用/启用)

- 改了组成员关系(不是加入组,是属性更新)

用途

- 排查账号是否被黑客修改

- 检测权限被悄悄提升(如账号被添加到管理员组前通常会改属性)

- 配合 ID 4728/4732 分析账号变化轨迹

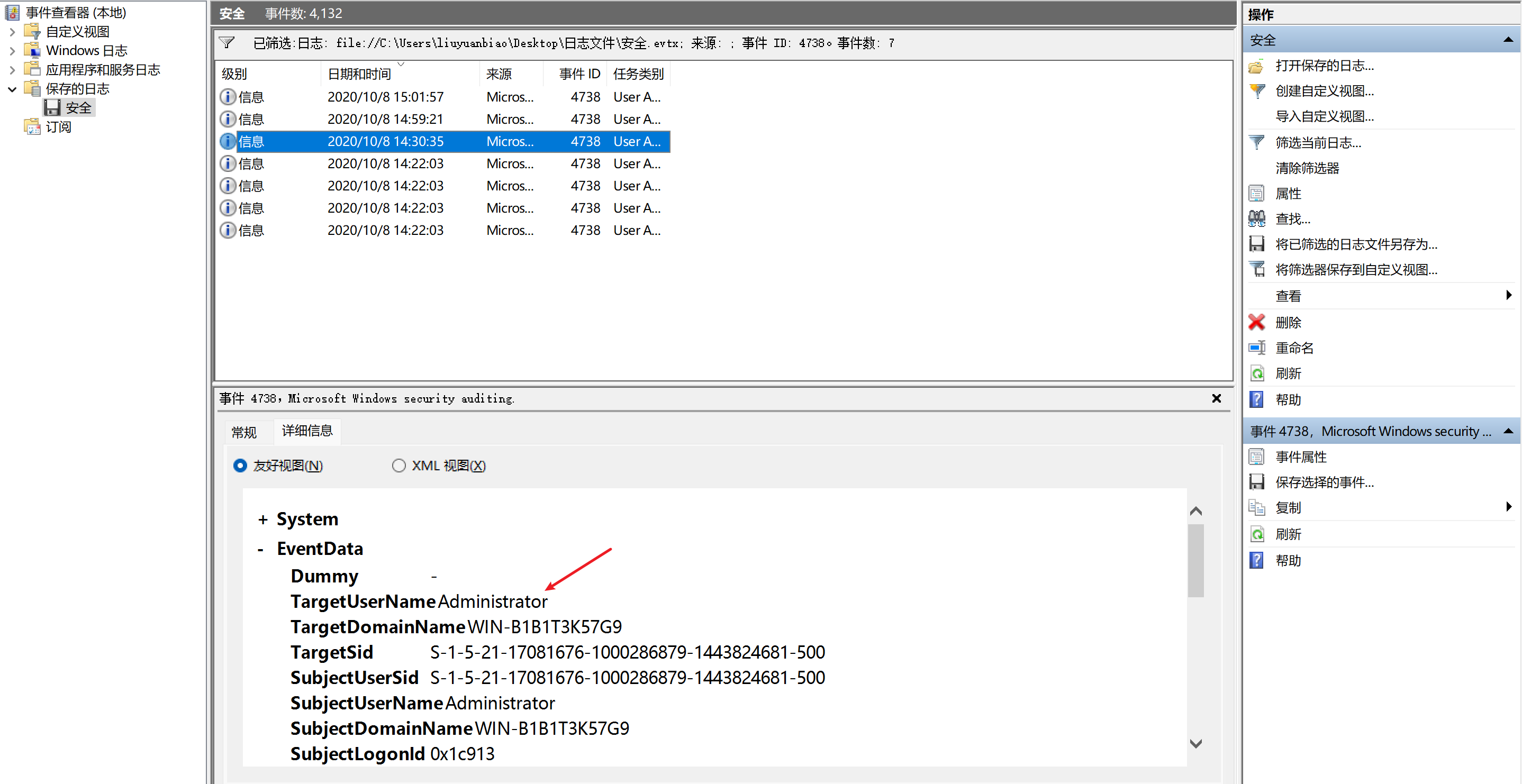

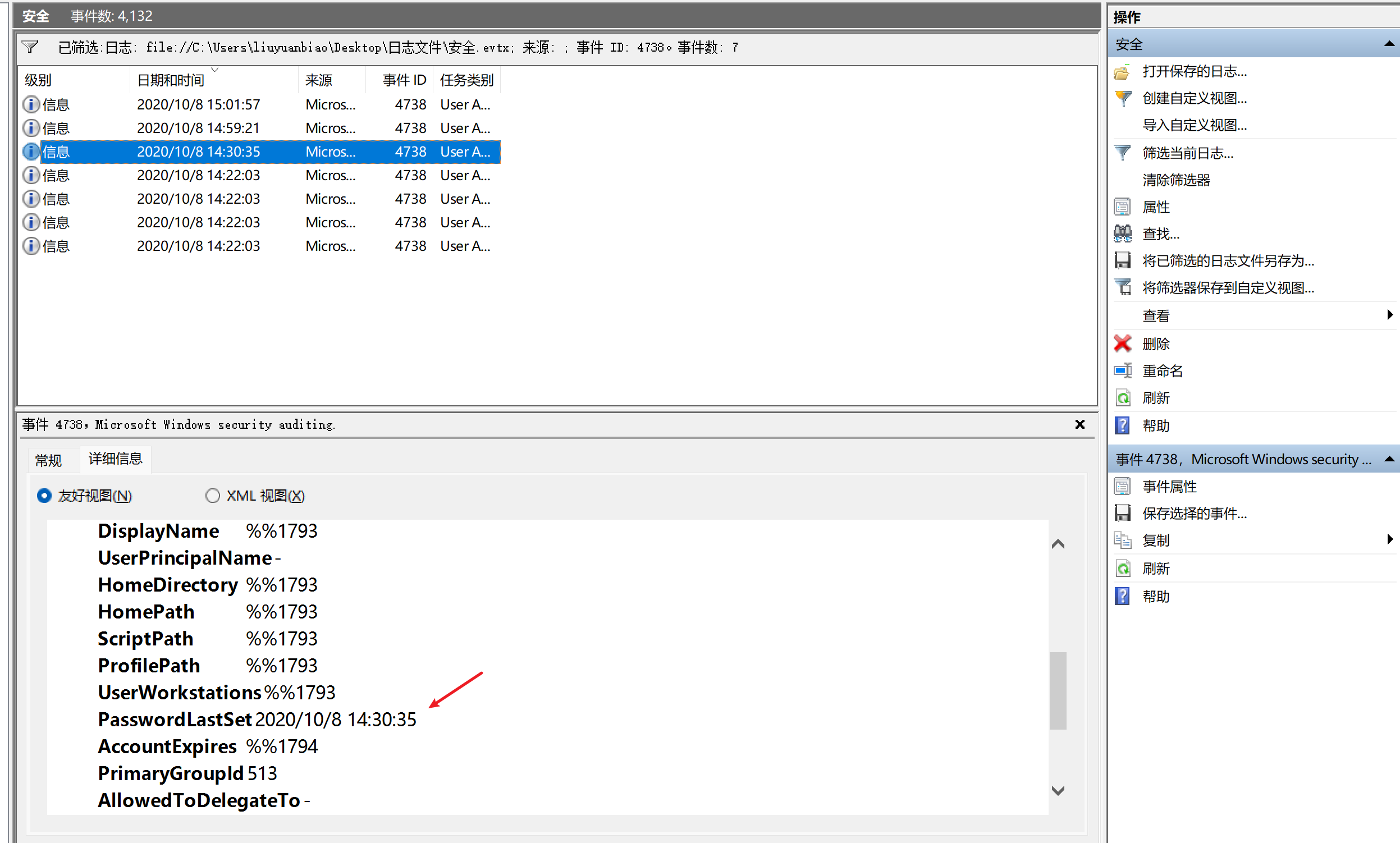

这里对事件进行查看查看对比发现14:59:21这里的这个事件和一条:14:30:35账户名称不一样,从 Administrator 改成 Adnimistartro并且在上一条的时间里面发现:PasswordLastSet: 2020/10/8 14:30:35。这表示此时“密码被重置/更改”了。它是一个明确的变更字段,表示账号密码被设置或修改了。

所以我们把最近被修改的事件里面,在这里找到被更改的账户Adnimistartro提交作为flag

flag{Adnimistartro}

第三题

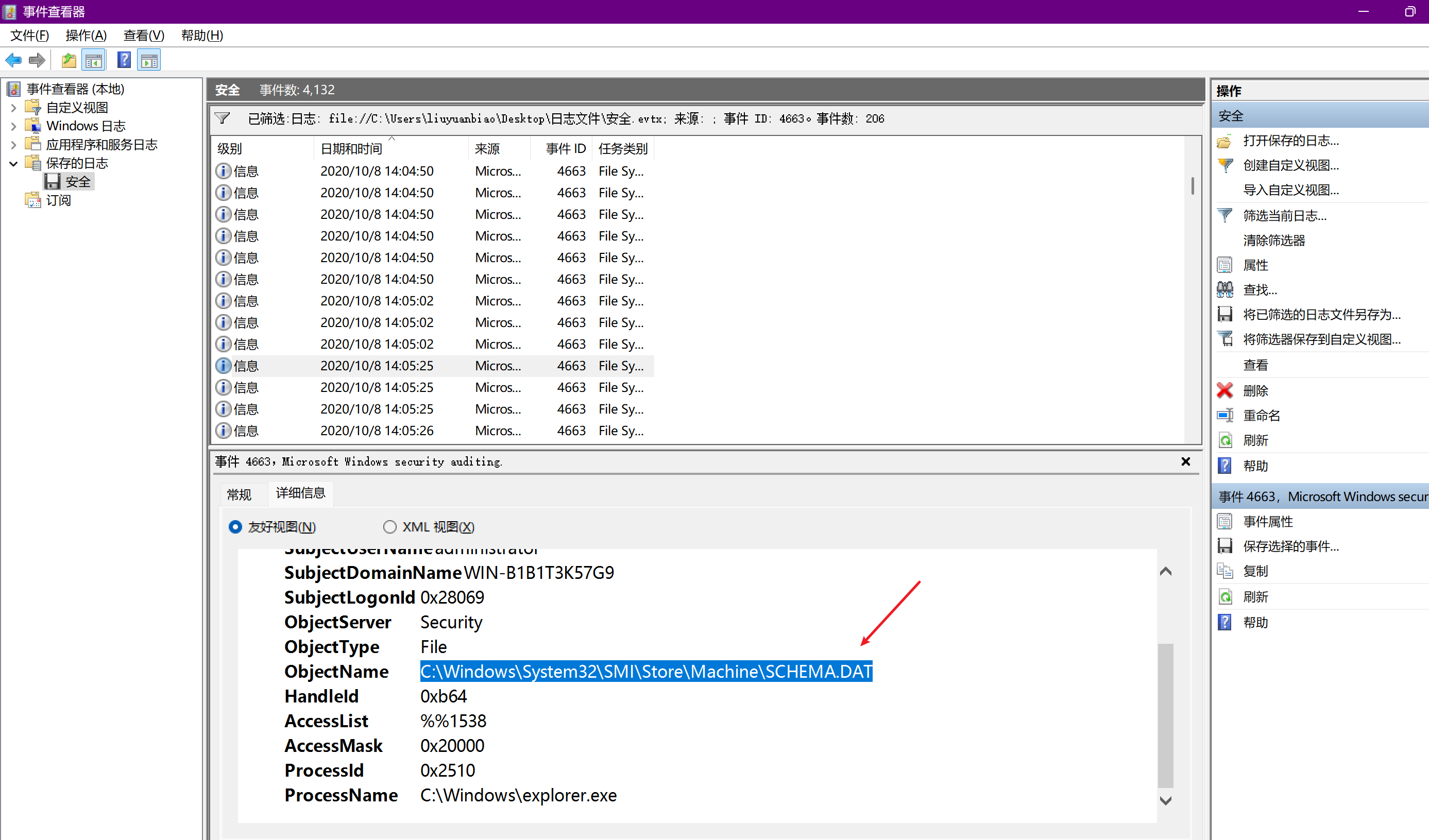

黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交;

在window日志里,一般访问成功的文件我们使用事件 ID 4663;

事件 ID 4663:尝试访问对象(An attempt was made to access an object)

含义

说明某个进程、账户尝试访问了一个文件、注册表或对象,并触发了 对象访问审核。

⚠️ 注意:你必须在本地启用了“对象访问审核策略”并为目标对象设置了 SACL,系统才会记录这条日志。

常见触发场景

- 黑客访问关键文件(如 CobaltStrike 的 beacon、密码明文)

- 非法访问敏感文档、注册表项、凭据等

- 操作系统文件、WebShell、计划任务配置被访问

用途

- 检测黑客是否访问了某个关键文件、配置或注册表项

- 追踪谁访问了敏感目录(如

C:\Users\Administrator\Desktop\flag.txt) - 结合时间点、进程、账户判断是否为异常行为

C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT

这是 Windows 系统中的一个系统关键文件,它的作用与系统配置管理数据库(Registry Hive)密切相关。SCHEMA.DAT 是 Windows 注册表配置的一部分,存储了系统注册表结构的“模式(Schema)定义”信息。

flag{SCHEMA}

第四题

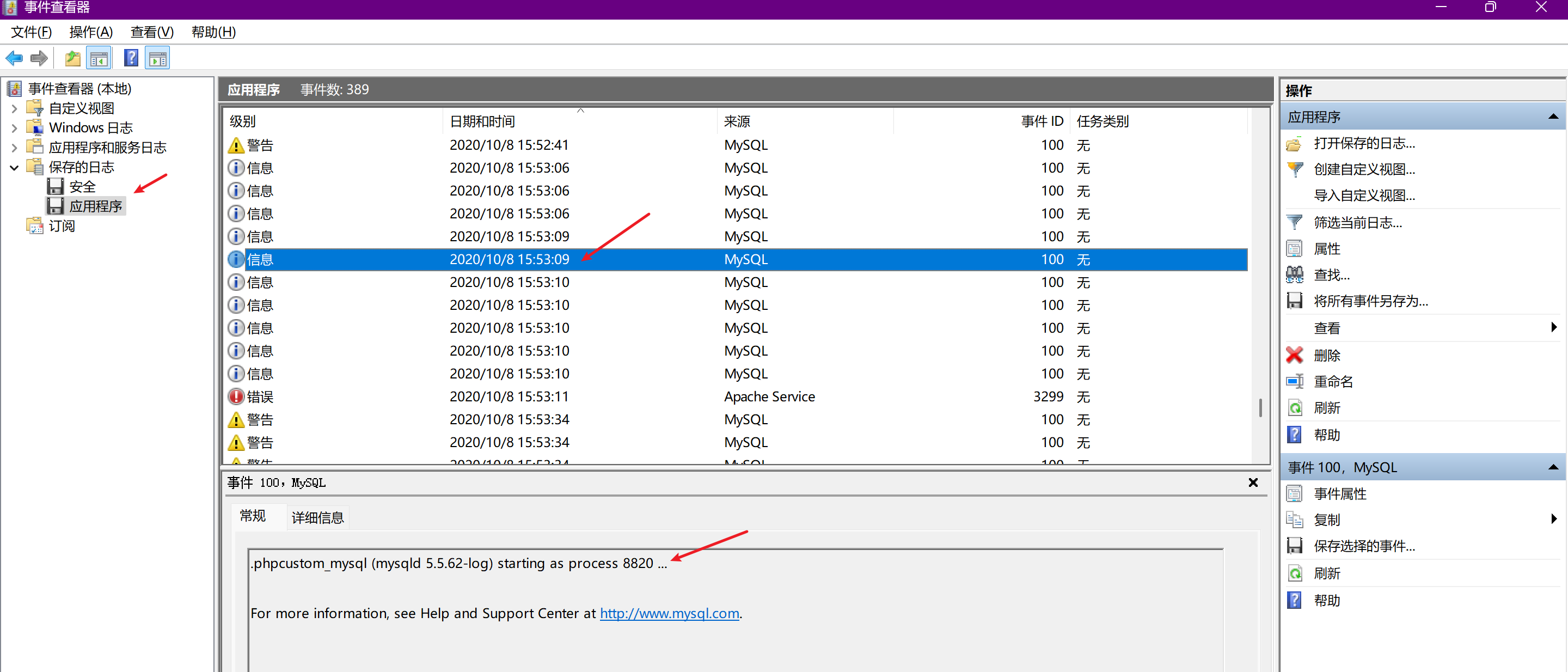

黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交

根据题目要求,说要将最后一次重启数据库服务后的数据服务,这里我们按照事件排序,下拉到最后

最后在15:53:09这里发现了phpcustom_mysql (mysqld 5.5.62-log) starting as process 8820 ...→ 启动信息

并且正常的 MySQL 实例名是 mysqld,而不是以 .phpcustom_ 开头.phpcustom_mysql 极可能是攻击者部署的一个 伪装 MySQL 实例

所以可以确认最后一次重启 MySQL 数据库服务的进程ID是 8820

8820这个进程号还挺有意思的奥

flag{8820}

第五题

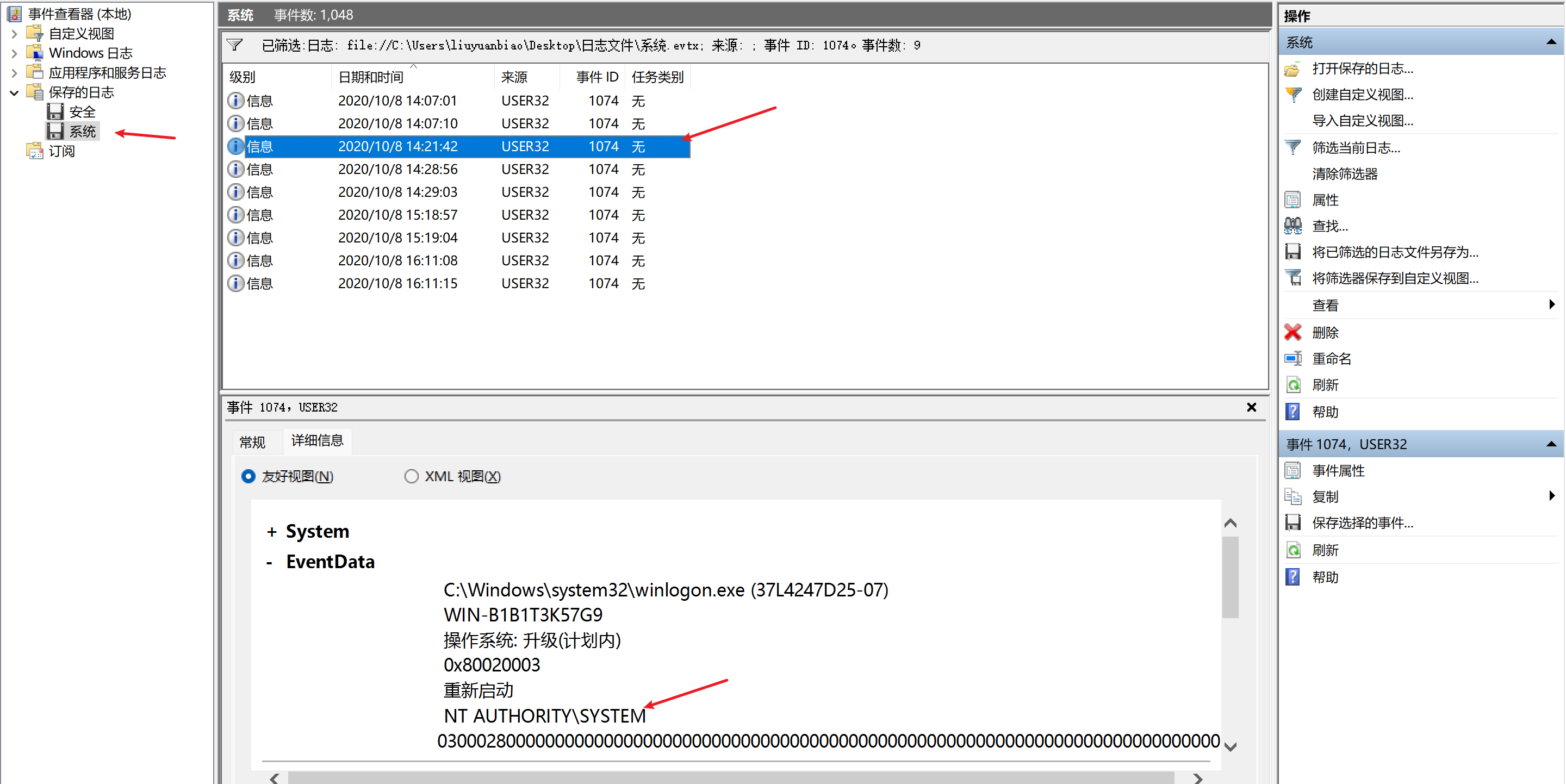

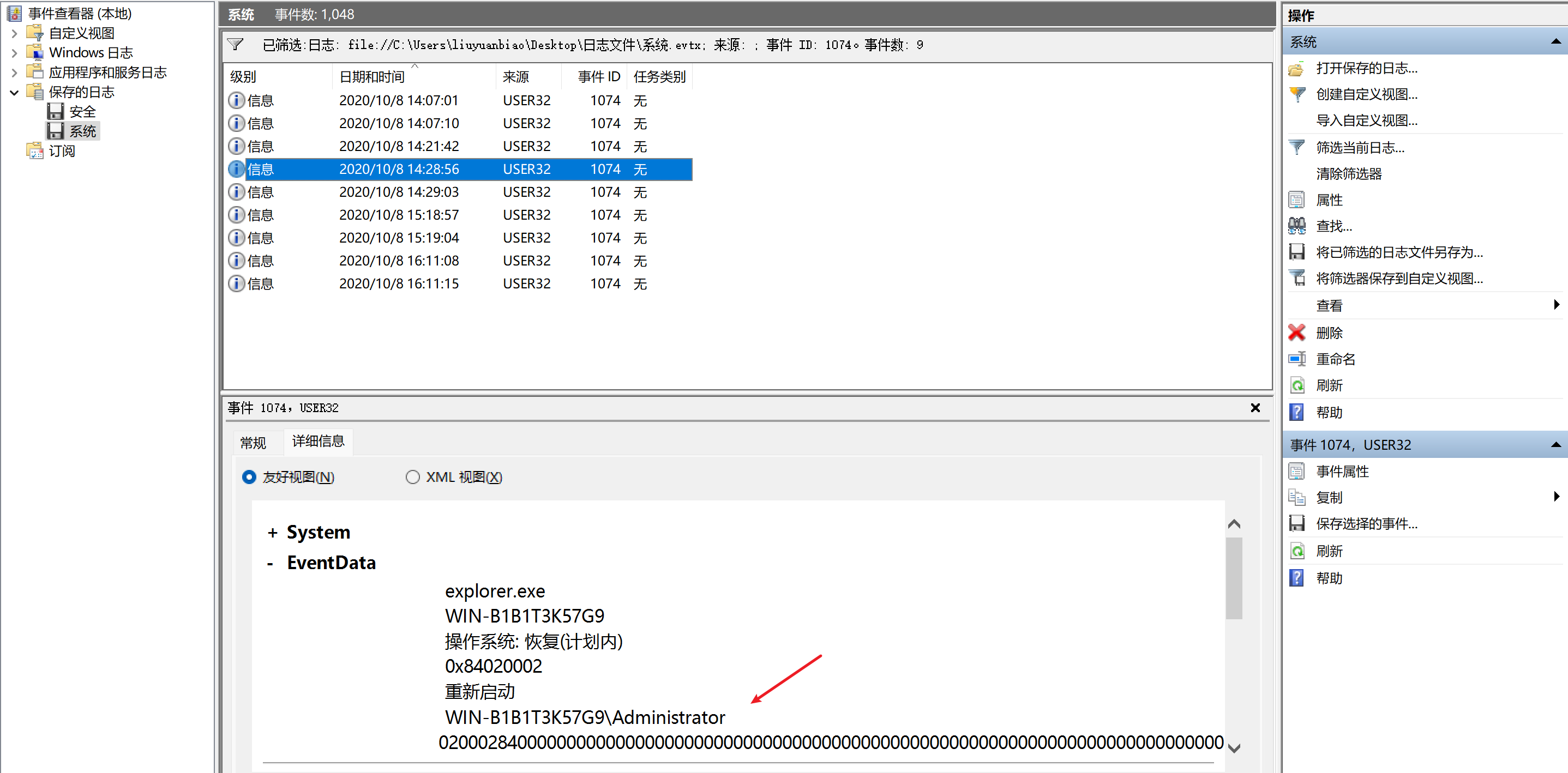

黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交。

我们在系统日志里面进行查看,查看事件ID 1074;

事件 ID 1074 全称

"The process X has initiated the shutdown of computer Y on behalf of user Z for the following reason..."

—— 某个进程(如 explorer.exe、svchost.exe)代表某个用户,发起了系统的 重启 / 关机 / 注销

我从这里开始往下找,找到5条重新启动的标识,但是发现flag错误,我又回来看,并不是所有的重新启动的账户都是Adnimistartro有的是系统账户,根据题目要求修改了登录用户的用户名并对系统执行了多次重启操作 再进行一次筛选得到最后黑客重新启动的次数为三次

flag{3}

浙公网安备 33010602011771号

浙公网安备 33010602011771号