第四章 windows实战

第四章 windows实战-emlog wp

服务器场景操作系统 Windows

服务器账号密码 administrator xj@123456

题目来源公众号 知攻善防实验室

https://mp.weixin.qq.com/s/89IS3jPePjBHFKPXnGmKfA

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

https://mp.weixin.qq.com/s/1gebC1OkDgtz4k4YtN10dg

题目

通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

使用远程桌面链接靶机

输入账号密码

第一题

通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

来到桌面发现这里有phpstudy

phpstudy 是一个集成了 Apache/Nginx + PHP + MySQL + phpMyAdmin 等组件的本地 Web 开发环境,是用来在本地电脑上快速搭建 PHP 网站运行环境的工具

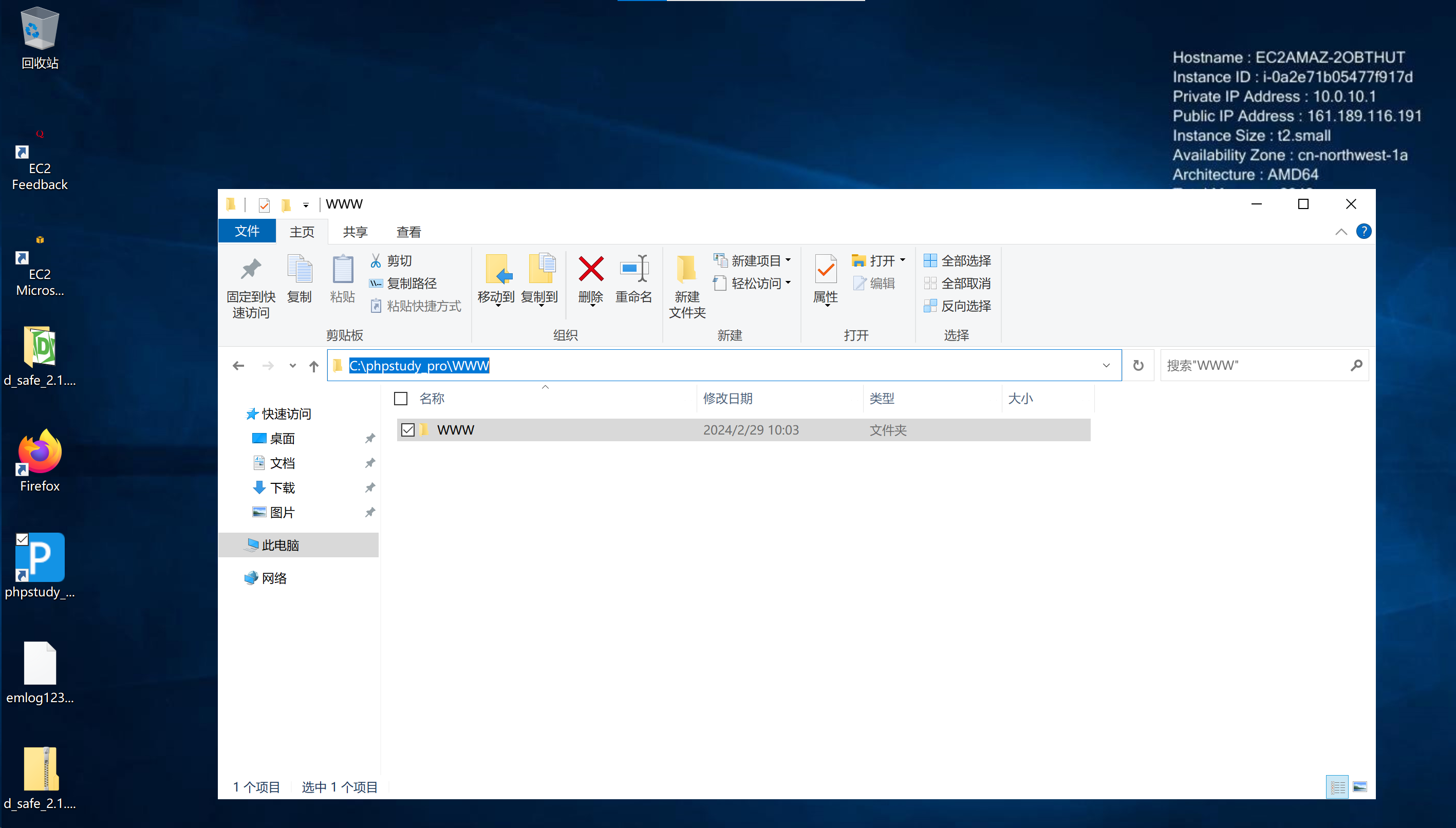

我们先从这里入手,题目告诉我们找shell我们就使用D盾去查杀www目录

是你所有网站程序的默认根目录,所有 PHP 项目都要放在这里才能运行

找到shell.php的路径,打开看看文件

根据文件可以看到黑客的密码是rebeyod

flag{rebeyod}

第二题

通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

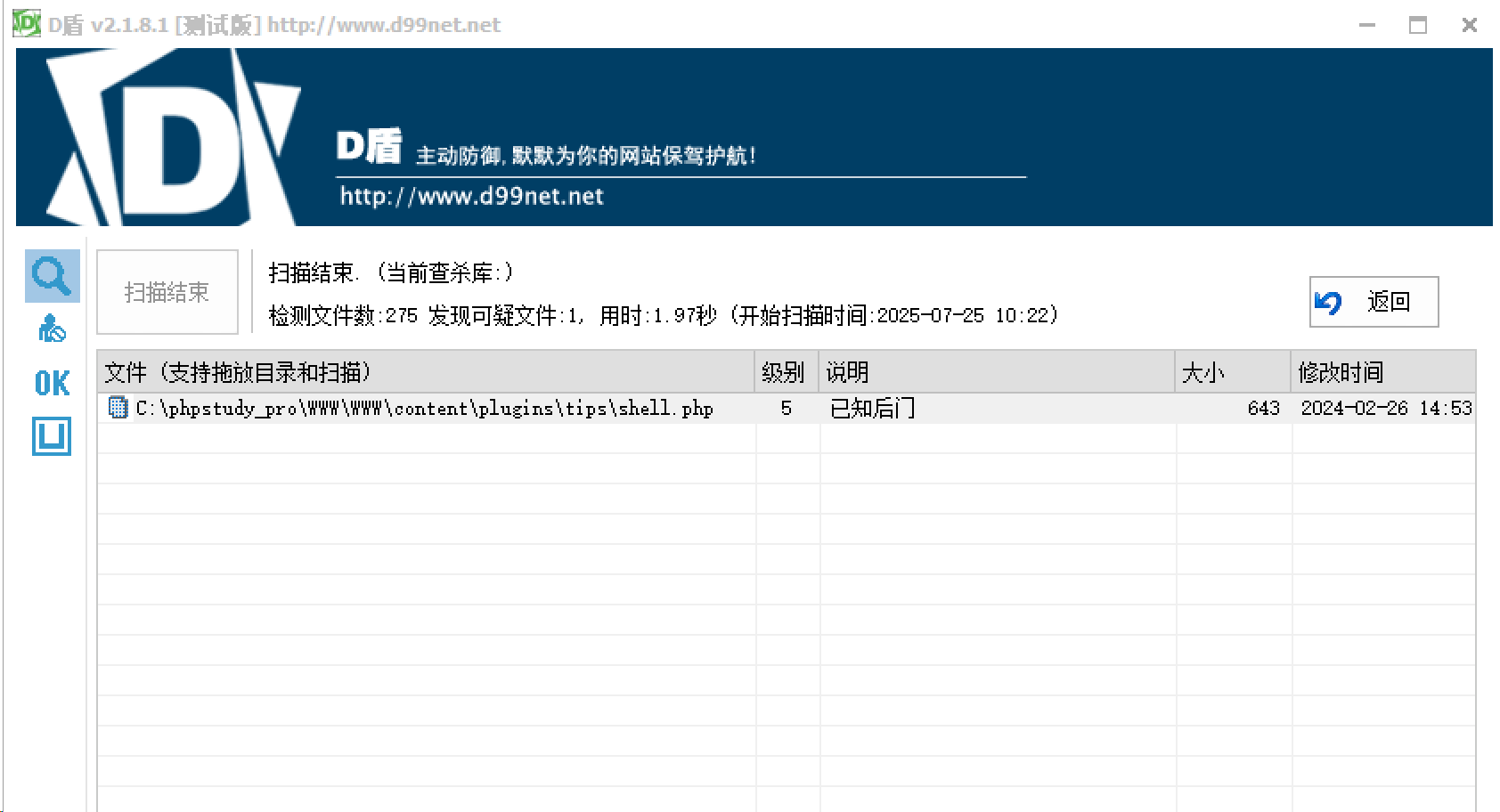

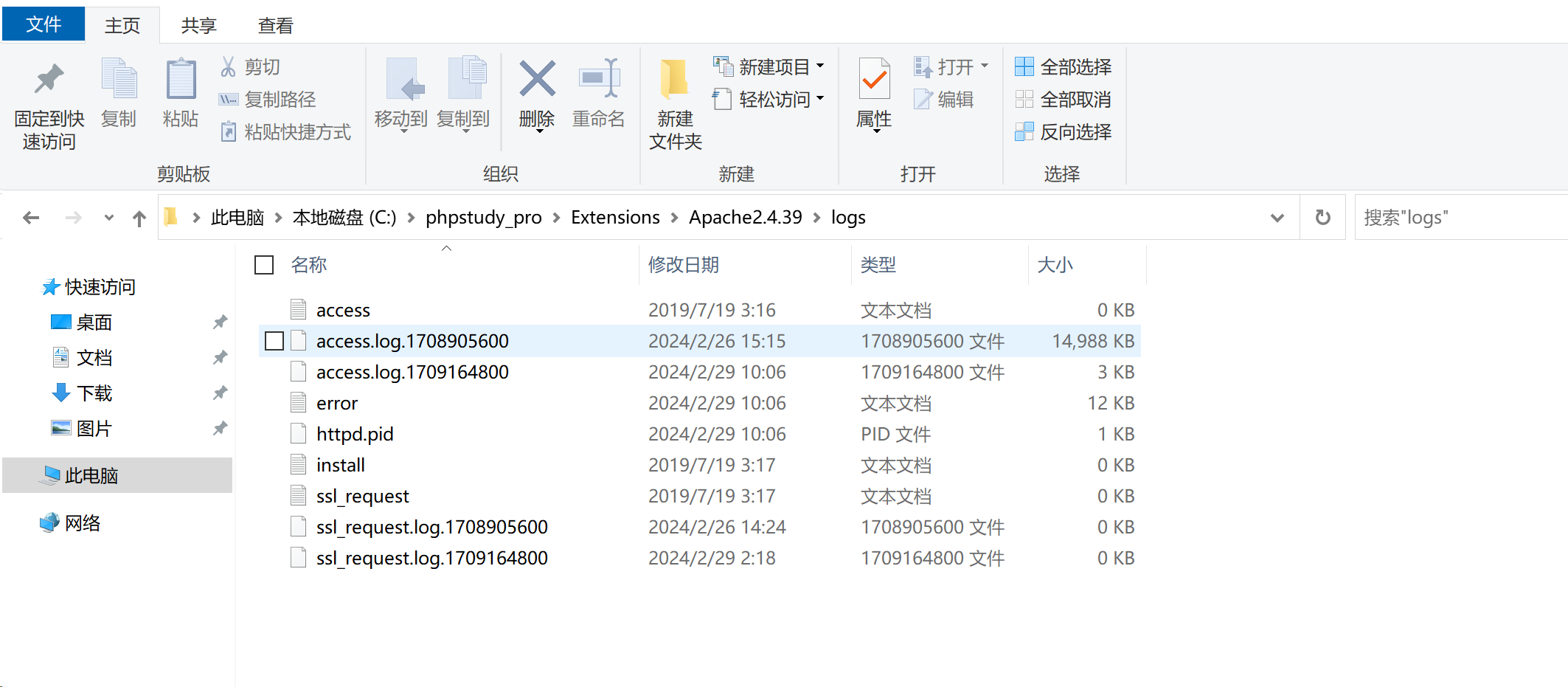

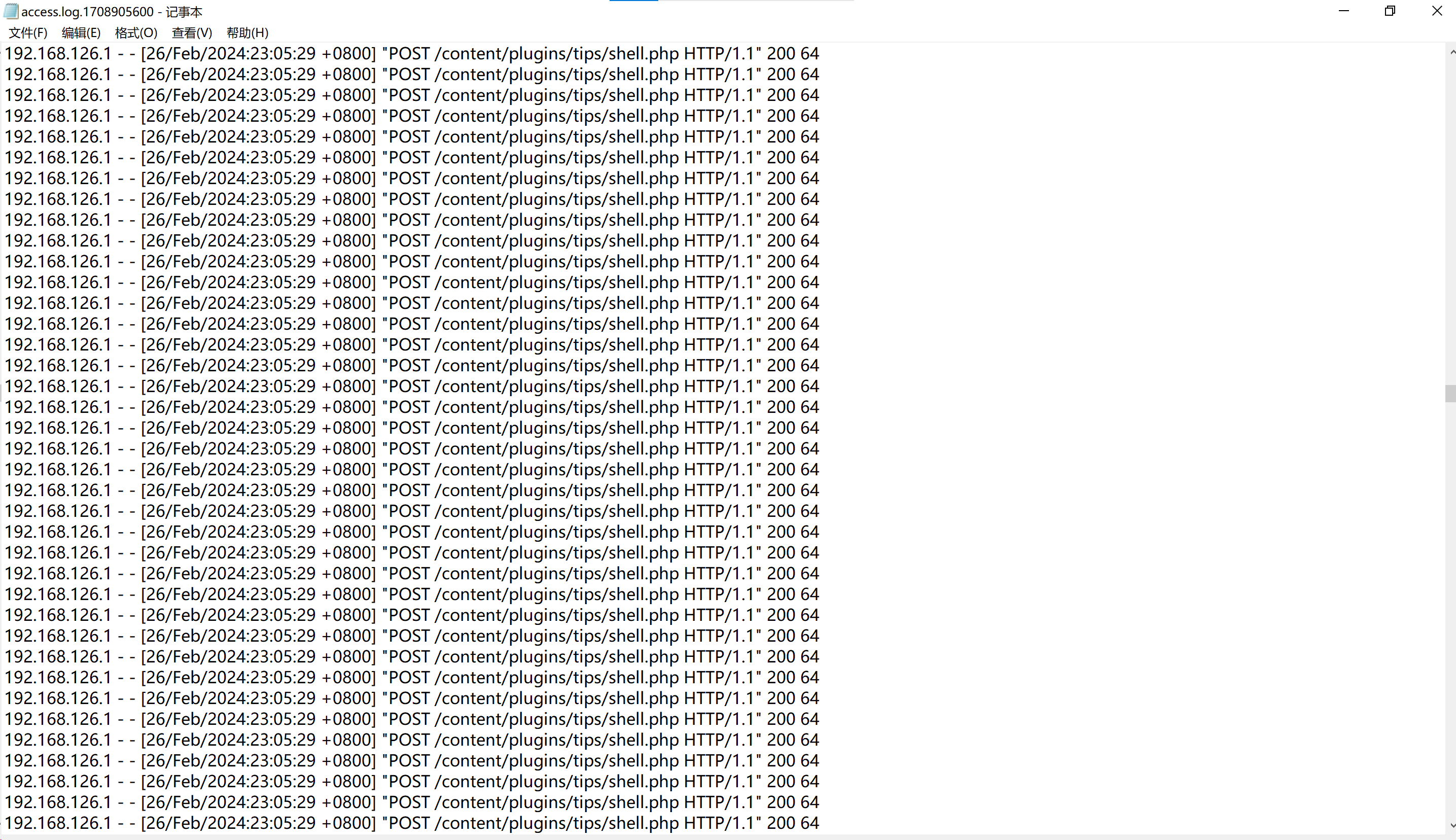

让我们分析IP,一般来说直接看日志即可,日志里面记录了IP地址

找到apache的日志

通过日志分析可以看到192.168.126.1这个IP地址对/content/plugins/tips/shell.php 进行了多次请求可以判定,这个ip为黑客的IP地址作为flag提交

flag{192.168.126.1}

第三题

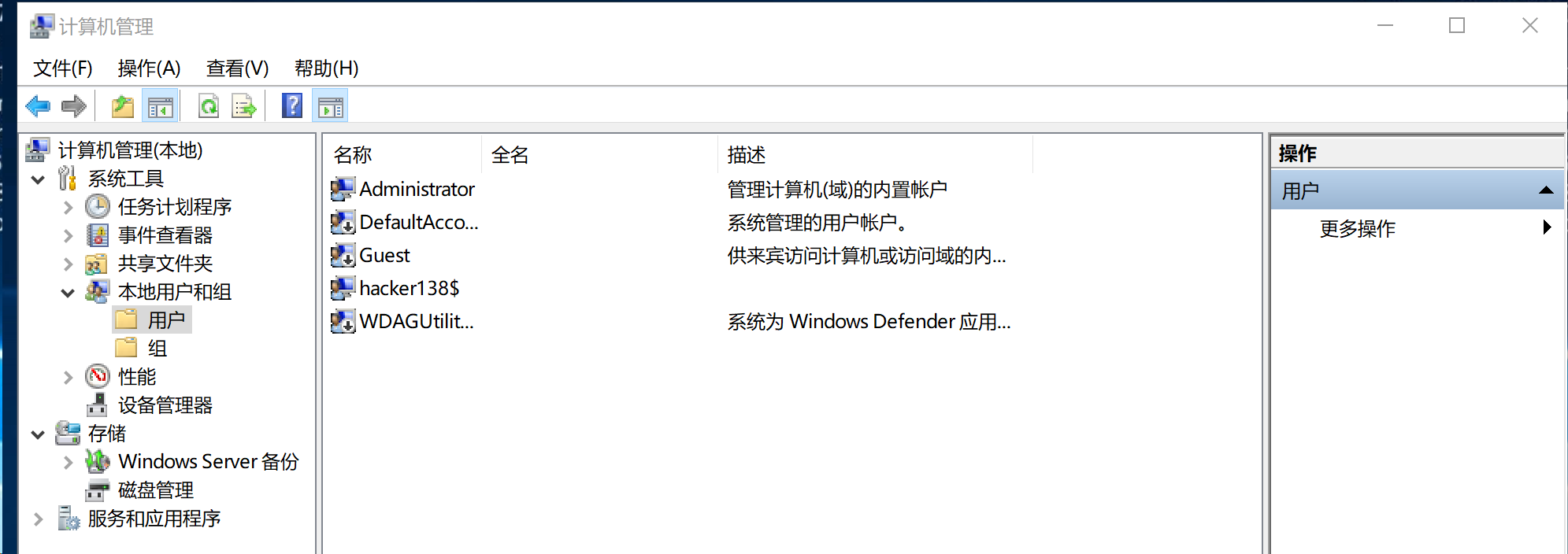

通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

这里找黑客的隐藏账户,直接在搜索这里搜索 计算机组管理 然后在用户这里发现黑客的账户名

flag{hacker138}

第四题

通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

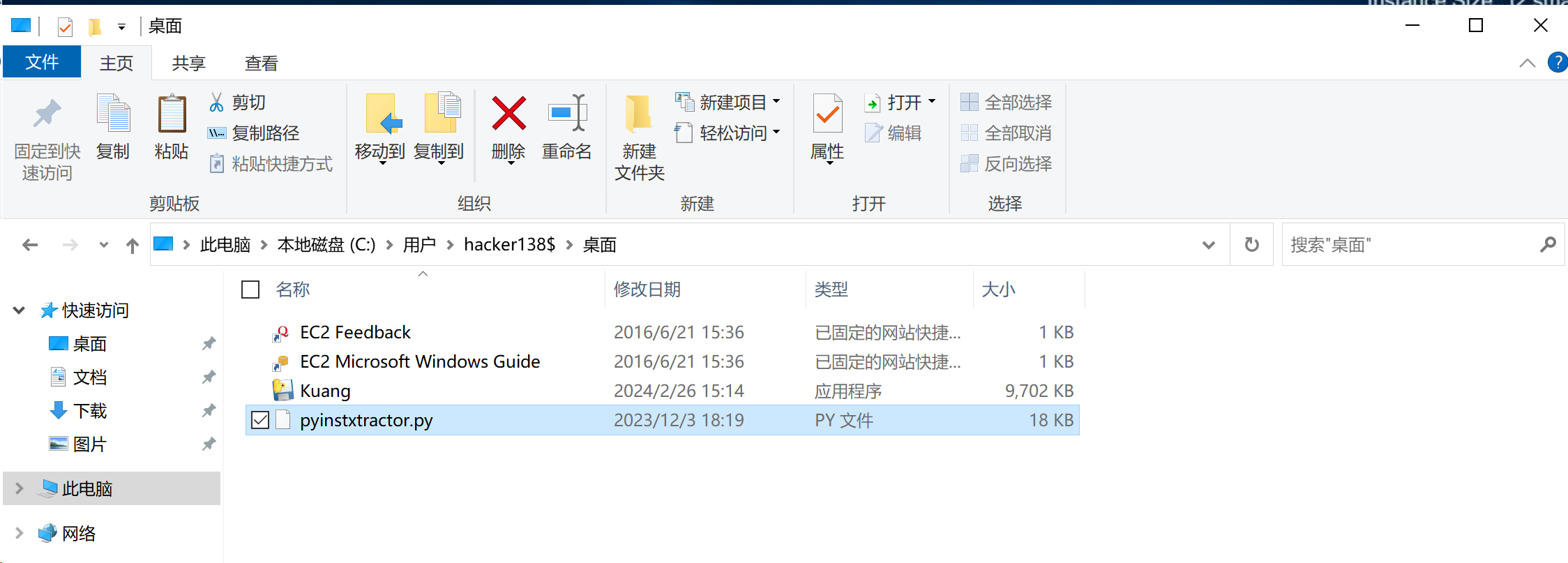

让我们找出黑客的挖矿池域名,我们对黑客的账户文件进行检索,最后在桌面下面找到了挖矿程序

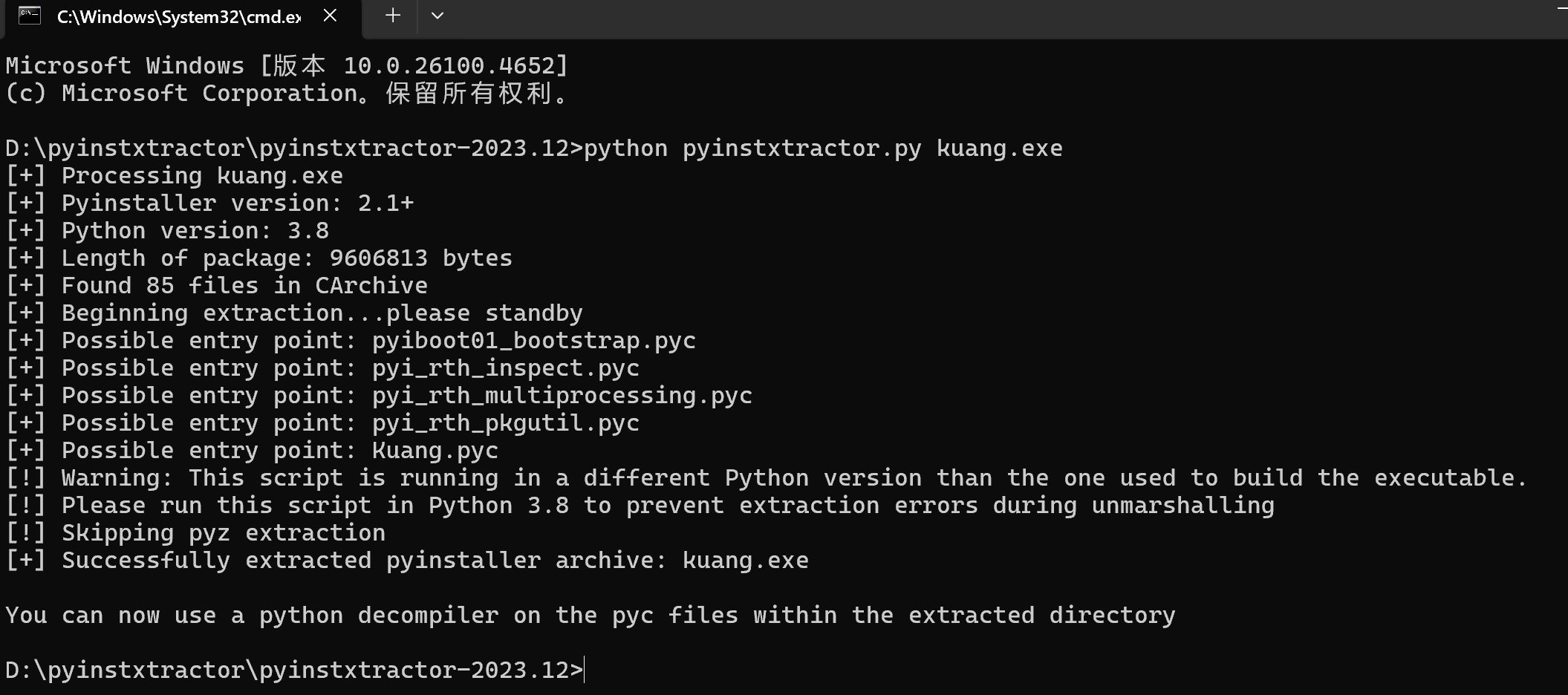

我们直接使用脚本工具“pyinstxtractor.py”把kuang.exe转换成pyc文件,接着随便找一个pyc在线反编译即可发现池域名;

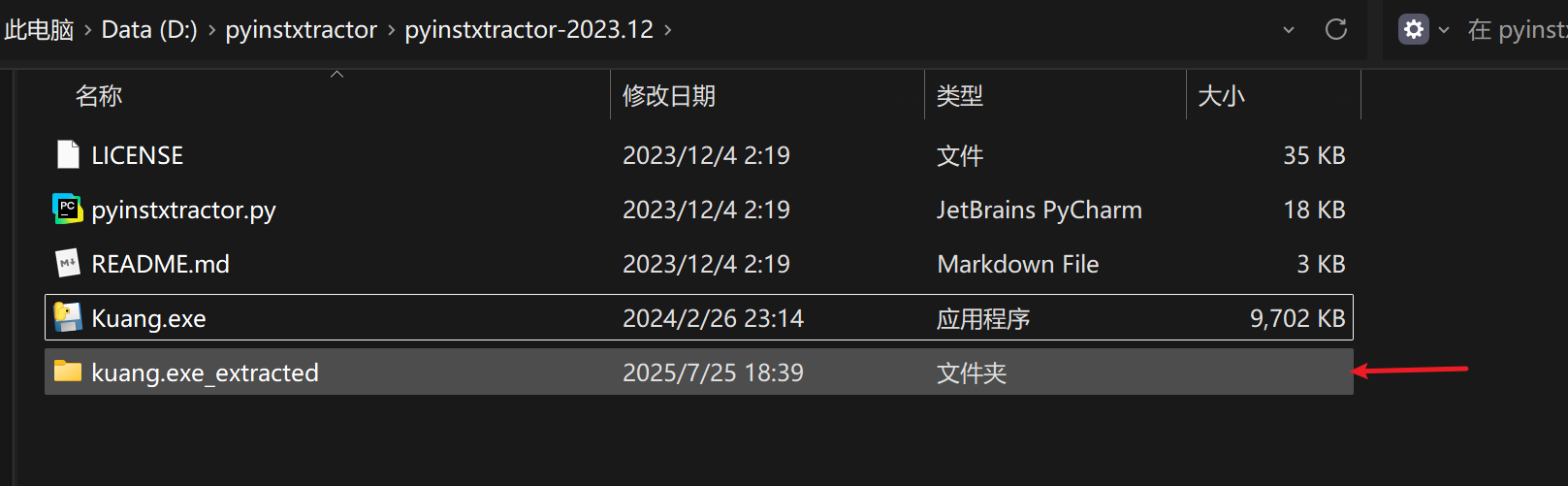

将这个挖矿程序导出导自己有pyinstxtractor.py的文件下面然后在这个文件夹打开cmd输入命令

python pyinstxtractor.py kuang.exe

即可在文件家里面生成一个**Kuang.exe_extracted”文件

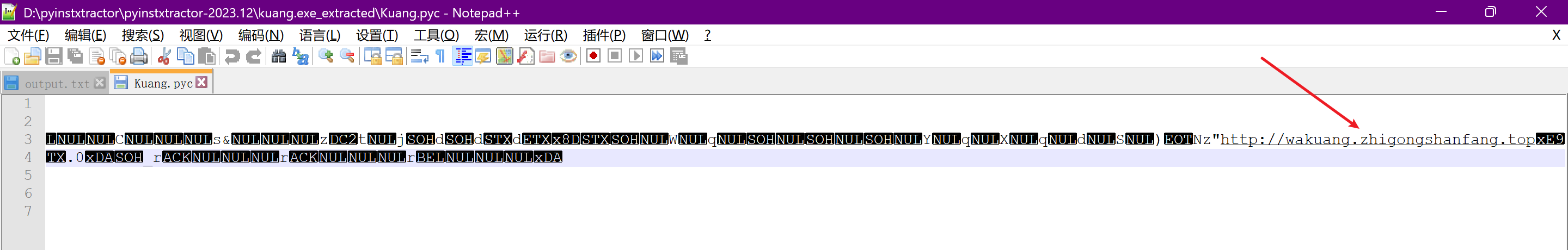

打开找到这个文件名用notpad打开或者上传的在线网站pyc在线反编译

得到域名:http://wakuang.zhigongshanfang.top

flag{http://wakuang.zhigongshanfang.top}

最后感谢大佬:https://blog.csdn.net/administratorlws/article/details/140125250

浙公网安备 33010602011771号

浙公网安备 33010602011771号