20165320 阅读总结

阅读总结

读过的书:

读过的论文

-

[1]郝晓东,孙二鑫,藏丹丹,李潇潇.Android应用安全问题与对策思考研究[J].网络安全技术与应用,2019(09):64-65.

-

[2]邓基亮,李镇均,王达浩,蔡敏.Android系统存在的主要安全隐患及对策研究[J].电子技术与软件工程,2018(22):199.

-

[3]高度.Android系统安全现状分析[J].福建电脑,2018,34(02):111+140.

-

[4]史孝龙. Android软件逆向技术研究[D].大连理工大学,2017.

-

[5]吴家顺,高静.Android App Anti-repackage方法研究综述[J].科技展望,2015,25(25):13.

-

[6]曾立鹍,唐泉彬,牛斗.Android系统应用程序组件安全性分析[J].软件,2014,35(03):147-151.

知识总结

[1]郝晓东,孙二鑫,藏丹丹,李潇潇.Android应用安全问题与对策思考研究[J].网络安全技术与应用,2019(09):64-65.

-

文献中主要提到了APP中三种可能存在的泄露隐私的方式以及应对当前应用安全风险的研究方向。

-

三种可能泄露隐私的方式:

-

隐私数据被恶意软件窃取。

-

如果该手机上的涉及钱财或者隐私的应用没有身仹验证机制,用户的信息或者钱财就存在着风险。

-

通信被抓包截获的风险。(没事的时候可以看看自家路由器的相关设置)

-

-

四种应对安全风险的研究方向:

-

生物安全验证(这个我认为在生活中已经很常见了,指纹认证和刷脸支付一类的手段)

-

恶意应用检测(与PC端检测病毒的方法类似,根据恶意程序的相关特征值来进行匹配,同时采取数据,利用算法分析)

-

应用安全加固(加壳,对核心代码进行混淆、加密,总的思路是将核心的dex可执行文件隐藏起来)

-

应用安全评估(国内的应用市场已经比之前好很多了,目前用的华为应用市场已经有专业人员对应用进行审核,很赞)

-

[2]邓基亮,李镇均,王达浩,蔡敏.Android系统存在的主要安全隐患及对策研究[J].电子技术与软件工程,2018(22):199.

-

文献主要剖析了Android系统存在安全隐患的原因,以及针对安全隐患的防范措施。其中核心观点是提高用户的信息安全意识,尽量不要用盗版软件,因为天下没有免费的午餐。

-

主要原因:

-

应用市场的问题,国内无法上Google Paly,但目前情况已有明显好转,上一篇文献中也提到了这点。

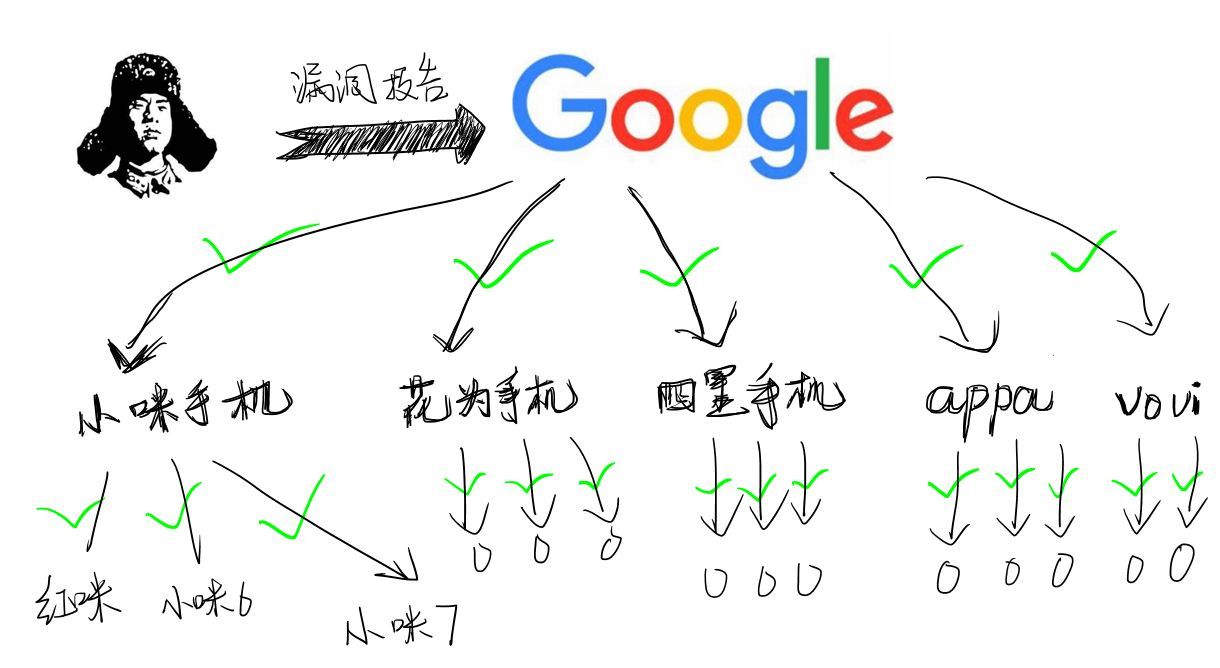

![]()

-

安全性差。文献中提到国内厂家对安卓漏洞补丁不感冒,其实现在已经有明显好转,不仅会推送,而且用户不安装的话会一直推.....

![]()

-

移动安全无法可依。文献中这所提到的这一点不足之处在过去的2019年也有很大的改善,诸如《App违法违规收集使用个人信息行为认定方法(征求意见稿》,《信息安全技术网络安全等级保护基本要求》

-

[3]高度.Android系统安全现状分析[J].福建电脑,2018,34(02):111+140.

- 文献中主要内容是关于Android安全机制的描述以及特点的安全机制,这一部分是毕设需要重点学习的内容,在下一周的学习过程中再详细叙述。

[4]史孝龙. Android软件逆向技术研究[D].大连理工大学,2017.

- 重点参考资料,不仅研究了逆向技术的两种攻击思路,还提出了一种非常有效的加固方案,结合了多种保护手段。(未完待续)

[5]吴家顺,高静.Android App Anti-repackage方法研究综述[J].科技展望,2015,25(25):13.

-

文献中提到了APP的逆向工具与反重打包技术的实现手段,并对之后的攻防有所展望。(实际证明展望成了现实)

-

反重打包技术的三个核心:代码混淆、签名校验、应用程序加壳。

-

从文献中了解到,从2015年Android发布的Android M,Google细化了权限控制手段之后,普通用户才能随心所欲地对应用权限进行更改,以往都需要root后借用第三方工具才能实现。

-

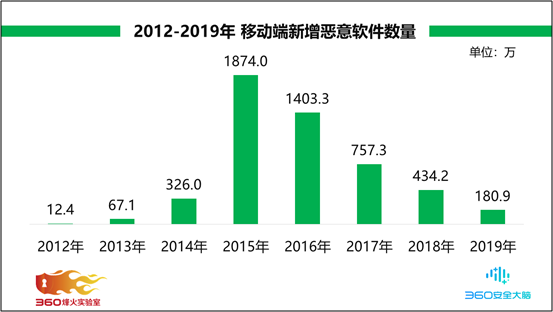

从上一条信息,我联想到360发布的近年来移动端恶意软件新增统计,在2015年达到顶峰后逐渐下落,说不定与之有关。(大胆的猜测一下,毕竟当年许多root手机的人就是为了对自己安卓手机中的应用程序实施权限管理)

![]()

[6]曾立鹍,唐泉彬,牛斗.Android系统应用程序组件安全性分析[J].软件,2014,35(03):147-151.

- 文献首先介绍了Android应用开发中常用的四种组件(Activity、Service、Broadcast receiver、Content provider),然后讲解了组件之间的通信机制(这一部分实在摸不清头脑,具有一定Android开发基础后再认真研究)。

- 几个AndroidManifest.XML文件中的重要属性(先记下来,笔记):

android:exported属性设置:该属性的实质就是一个判断,判断在应用程序的外部,应用程序的组件是否可以接收到具体信息。“False”表示不可以,“True”表示可以。当设置为“false”时,就只能接受两个来源的数据信息:有着相同用户 ID 信息的应用程序,或者是同一应用的程序组件。

intent-filters 的存在与否决定了android:exported 属性的默认值。如果我们设定精确类名的 intent 对象被调用,则表明不存在任何filter。同时也意味着只能在具体的范围内即指定的应用程序内部使用(因为精确的类名不可能被其他应用得知)该组件。所以,“false”为默认值。 从另一个角度来讲,只要定义一个filter,默认值为“True”, 那么就表明外部信息可以被此组件所接收。

android:permission:该属性的实质是一种定义,对接收者能否接收信息发送者传递的信息这一权限进行定义。如果不主动设置此属性,那么存在于<application>元素的permission属性会替代上述属性并被调用到此组件。如果 permission属性在application元素中也未被设定,该组件就脱离了权限的保护。

浙公网安备 33010602011771号

浙公网安备 33010602011771号